ISO/IEC15408标准

CC标准与CC认证简介(ISO15408)

随着技术的飞速发展、社会分工的进一步细化,加剧了组织与顾客之间的信息不对称。 许多 IT 用户缺乏判断其 IT 产品和系统的安全性是否恰当的知识、经验和资源,他们并不希 望仅仅依赖开发者的声明。用户可借助对 IT 产品和系统的安全分析(即安全评估)来增加 他们对其安全措施的信心。由此产生了对于 IT 产品和系统的安全性评估准则的需求。

保护轮廓 PP 引言 TOE 描述

TOE 安全环境 安全目的

IT 安全要求 PP 应用注释

PP 标识 PP 概述

假设 威胁 组织安全策略 TOE 安全目的 环境安全目的 TOE 安全要求 IT 环境安全要求

TOE 安全功能要求 TOE 安全保证要求

基本原理

安全目的基本原理 安全要求基本原理

图 保护轮廓内容

2. CC 标准内容简介 2.1 CC 标准的第 1 部分

介绍了 CC 标准中的一般性概念、相关的背景知识并引入了几个安全模型。CC 标准的 第 1 部分的掌握程度对于标准的后续部分的理解至关重要。

2.1.1 CC 标准的内容梗概 1. 范围 2. 引用标准 3. 定义 通用缩略语、术语表的范围、术语表 4. 概述 引言、CC 的目标读者、评估上下文、CC 的文档组织 5. 一般模型 安全上下文、CC 方法、安全概念、CC 描述材料、评估类型、保证的维护 6. 通用准则要求和评估结果 引言、PP 和 ST 要求、TOE 内的要求、评估结果的声明、TOE 评估结果的应 用 附录 A:通用准则项目 附录 B:PP 规范 附录 C:ST 规范

(完整版)信息安全标准目录

军队通用计算机系统使用安全要求

GJB 1281-1991

指挥自动化计算机网络安全要求

GJB 2256-1994

军用计算机安全术语

GJB 2434-1995

军用软件测试与评估通用要求

GJB 2646—1996

军用计算机安全评估准则

GJB 2824-1997

军用数据安全要求

GJB 3180-1998

《计算机信息系统安全等级保护网络技术要求》

GA 391-2002

《计算机信息系统安全等级保护管理要求》

GJB/Z 78—1996

军用计算机网络实现与应用导则

GJB/Z 102-1997

软件可靠性和安全性设计准则

GJB 322A-1998

军用计算机通用规范

GJB 663-1989

军用通信设备及系统安全要求

ISO/IEC 14888-1:1998

38

GB/T 17903.1-1999

信息技术安全技术抗抵赖第1部分:概述

ISO/IEC 13888-1:1998

标准号

标准名称

对应国际标准号

39

GB/T 17903.2-1999

信息技术 安全技术 抗抵赖 第2部分:使用对称技术的机制

ISO/IEC 13888-2:1998

9

GB/T 9387.2-1995

信息处理系统开放系统互连基本参考模型 第2部分:安全体系结构

ISO 7498-2:1989

10

GB 9813-2000

微型计算机通用规范

11

GB/T 14805.5-1999

用于行政、商业和运输业电子数据交换的应用级语法规则第5部分:批式

软件信息系统建设标准化参考文档

软件信息系统建设标准化参考文档

1建设标准

本项目建设须遵循电子政务国家标准、行业标准、国际标准以及组织系统制定的业务和技术规范,包括信息资源标准、数据交换标准、项目管理标准等几个部分。

表错误!文档中没有指定样式的文字。

-1信息资源标准

表错误!文档中没有指定样式的文字。

-2数据交换标准

表错误!文档中没有指定样式的文字。

-3项目管理标准

表错误!文档中没有指定样式的文字。

-4信息安全标准

表错误!文档中没有指定样式的文字。

-5质量管理标准

表错误!文档中没有指定样式的文字。

-6软件工程标准

表错误!文档中没有指定样式的文字。

-7 视频监控标准

2信息化建设相关标准规范。

瑞士万通自动滴定仪说明书

8 技术数据

34

8.1 8.1.1 8.1.2 8.1.3

测量接口 ............................................................................... 34 电位计 .................................................................................. 34 温度 ...................................................................................... 34 极化器 .................................................................................. 35

3.2 连接控制器 ............................................................................. 9 3.2.1 操作 ........................................................................................ 9

??????????????????????目录目录1引言111titrando系统112仪器描述213滴定模式测量模式滴定指令214手册说明3141惯用图例315安全提示4151一般性安全提示4152电路安全5153与液体打交道5154可燃的溶剂和化学品6155回收及废弃物处理62仪器概览73安装931仪器安装9311包装9312检查9313场地932连接控制器9321操作933连接msb设备12331连接配液器13332连接搅拌器或滴定台14333安装远程控制盒1534连接usb设备16341常规16342连接usb集线器16343连接打印机17344连接天平17345连接pc键盘仅针对带touchcontrol时的操作19346连接条形码读取器1935连接传感器20351连接ph电极金属或离子选择性电极20352连接参比电极21353连接极化电极21354连接温度传感器或带集成温度传感器的电极22355连接iconnect23356电位差计24888titrando????????iii目录??????????????????????4在交换单元上作业255运行和保养2751一般提示27511护理27512由万通服务人员进行维护2752瑞士万通质量管理与确认276排除故障2961常规说明2962set滴定30621307附录3171远程接口31711控制接口的引线分配318技术数据3481测量接口34811电位计34812温度34813极化器3582内部配液器3583电源连接3584安全描述3685电磁兼容性emc3686环境温度3687参照情况3788尺寸3789接口379保修维修承诺3810附件39101标准配置391011888titrando带touchcontrol28880110391012888titrando带tiamolight2888021043索引49iv????????888titrando??????????????????????插图目录插图目录图1titrando系统1图2888titrando正面7图3888titrando背面8图4连接touchcontrol10图5连接计算机11图6msb接口13图7连接配液器14图8连接msb搅拌器15图9将螺旋搅拌器连接至滴定台15图10连接远程控制盒16图11连接打印机17图12连接ph电极金属或离子选择性电极21图13连接参比电极

ISMS真题汇总-(基础) - 1要求

要求-体系标准集信息安全管理的标准族【多选】【2016-06】信息安全管理的标准族在“信息技术-安全技术”的总标题下包括的国标标准有()A、ISO/IEC 27000B、ISO/IEC 27001C、ISO 19011D、ISO/IEC 27005【解析】ABD『M037』【单选】在ISO组织框架中,负责ISO/IEC27000系列标准编制工作的技术委员会(A)ISO/IEC JTC SC27(B)ISO/IEC JTC SC40(C)ISO/IEC TC27(D)ISO/IEC TC40【解析】A『S621』【单选】GB/T22080-2016/ISO/IEC27001-2013《信息技术安全技术信息安全管理体系要求》是由()提出并归口。

(A)全国信息技术标准化技术委员会(B)全国信息安全标准化技术委员会(C)全国认证认可标准化技术委员会(D)全国公共安全基础标准化技术委员会【解析】B 『S667』【单选】【2017-03】信息安全管理体系标准族中关于信息安全风险管理的标准是()(A)ISO/IEC27002(B)ISO/IEC27003(C)ISO/IEC27004(D)ISO/IEC27005【解析】D『S516』【单选】信息安全管理领域权威的标准是:(A)ISO15408(B) ISO 17799/ISO27001(英) (C) ISO9001 (D) ISO14001 【解析】B『S372』描述概述和术语的标准27000信息技术-安全技术-信息安全管理体系-概述和词汇描述要求的标准27001信息技术-安全技术-信息安全管理体系-要求27006信息技术-安全技术-提供信息安全管理体系审计和认证的机构的要求描述一般指南的标准27002信息技术-安全技术-信息安全控制实用规则27003信息技术-安全技术-信息安全管理体系实施指南27004信息技术-安全技术-信息安全管理-测量27005信息技术-安全技术-信息安全风险管理27007信息技术-安全技术-信息安全管理体系审计指南27008信息技术-安全技术-审计人员关于信息安全控制的指导原则27013信息技术-安全技术-关于综合实施ISO/IEC 27001和ISO/IEC 20000-1的指南27014信息技术-安全技术-信息安全治理TR 27016信息技术-安全技术-信息安全管理-组织经济学描述特定行业指南的标准27011 电信信息技术-安全技术-基于ISO/IEC 27002的电信组织信息安全管理指南GBT22080-2016 ISO/IEC 27001 要求【单选】【2017-03】信息安全体系的要求类标准是:A 22080-2016 B22081-2008 C ISO/IEC27003 D ISO/IEC27004【解析】A『S669』【单选】ISMS标准族中,要求类标准是()(A) ISO27002 (B)ISO27001和ISO27003 (C)ISO27002和ISO27006 ( D ) ISO27001 和ISO27006【解析】D『S670』【单选】ISO/IEC 27001 是( )A)以信息安全为主题的管理标准B)与信息安全相关的技术性标准C)编制业务连续性计划的指南D)以上都不是【解析】A『S257』【单选】【2018-03】组织应按照本标准的要求()信息安全管理体系A 策划、实现、监视和持续改进B 建立、实施、监视和持续改进C 建立、实现、维护和持续改进D 实现、维护和持续改进【解析】C 『S543』GBT22081-2016 ISO/IEC 27002 使用规则【单选】【2016-06】信息安全管理实用规则ISO/IEC 27002 属于()标准A、词汇类标准B、指南类标准C、要求类标准D、技术类标准【解析】B『S109』【单选】【2019-11】《信息技术安全技术信息安全控制实践指南》属于()标准A、词汇类标准B、指南类标准C、要求类标准D、强制标准【解析】B【单选】【2017-03】以下对GBT22081-2016 ISO/IEC 27002:2013 的描述,正确的是()A、该标准属于要求类标准B、该标准属于指南类标准C、该标准可用于一致性评估D、组织在建立ISMS 时,必须满足该标准的所有要求【解析】B『S111』【单选】【2017-09】关于GBT22081-2016 下列说法错误的是:A 该标准是指南类标准B 该标准中给出了ISO27001附录A中所有的控制措施和应用指南C 该标准给出了ISMS的实施指南D 该标准的名称是《信息技术安全技术信息安全管理实用规则》【解析】D『S588』27002信息技术-安全技术-信息安全控制实用规则【单选】【2015-12】【2016-12】【2018-09】关于ISO/IEC27002 标准,以下说法正确的是:()A提供了选择控制措施的指南,可用作信息安全管理体系认证的依据B提供了选择控制措施的指南,不可用作信息安全管理体系认证的依据C提供了信息安全风险评估的指南,是ISO/IEC27001 的构成部分D提供了信息安全风险评估的依据,是实施ISO/IEC27000 的支持性标准【解析】B『S078』ISO/IEC 27004 测量【单选】【2016-12】【2017-09】ISO/IEC27000标准族中关于信息安全测量的标准是()A、27002B、27003C、27004D、27005【解析】C『S167』【单选】【2015-12】【2016-12】旨在评估信息安全管理体系有效性的标准是:A 27001 B27002 C27006 D 27004 【解析】D『S068』ISO/IEC 27014 信息安全治理【单选】【2017-09】《信息技术安全技术信息安全治理》对应的国际标准号为()A27011 B27012 C27013 D27014【单选】【】编号:42 作为信息安全治理的成果,战略方针提供了: A 、企业所需的安全要求 B 、遵从最佳实务的安全基准 C 、日常化、制度化的解决方案 D 、风险暴露的理解 【解析】A 『S486』 词汇变化【单选】【2017-03】【2017-09】下列不属于GBT22080-2016与GBT22080-2008主要关键词变化的是( ) A control 由 措施实施 改为 控制B implement 由 实施 改为 实现C asset owner 有资产责任人 改为 资产拥有者D context of the organization 组织背景 改为 组织环境【解析】D 『S490』ISO/IEC 17799【单选】ISO/IEC 17799源于以下哪个标准?A BS7799-1 B BS7799-2 C BS7799-3 D GB 7799【解析】A BS7799标准于1993年由英国贸易工业部立项,于1995年英国首次出版BS 7799-1:1995《信息安全管理实施细则》。

ISO1050中文资料_数据手册_参数

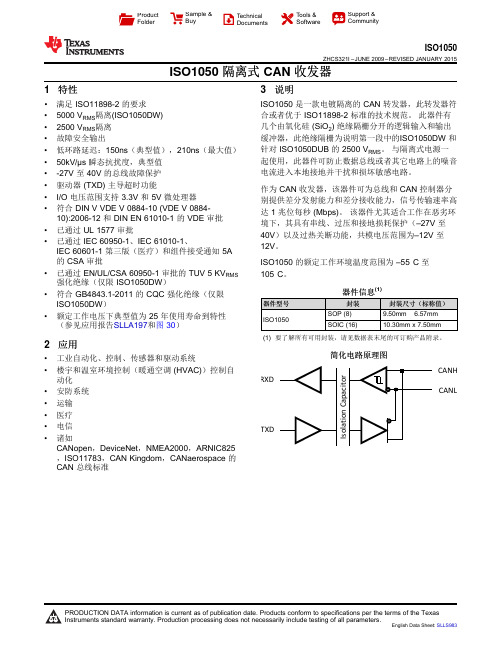

器件型号 ISO1050

器件信息(1)

封装

封装尺寸(标称值)

SOP (8)

9.50mm × 6.57mm

SOIC (16)

10.30mm x 7.50mm

(1) 要了解所有可用封装,请见数据表末尾的可订购产品附录。

简化电路原理图

CANH RXD

CANL

TXD

1பைடு நூலகம்

PRODUCTION DATA information is current as of publication date. Products conform to specifications per the terms of the Texas Instruments standard warranty. Production processing does not necessarily include testing of all parameters.

English Data Sheet: SLLS983

ISO1050

ZHCS321I – JUNE 2009 – REVISED JANUARY 2015

目录

1 特性.......................................................................... 1 2 应用.......................................................................... 1 3 说明.......................................................................... 1 4 修订历史记录 ........................................................... 2 5 Pin Configuration and Functions ......................... 5 6 Specifications......................................................... 6

信息安全标准简介

信息安全标准简介信息安全在二十世纪九十年代步入了标准化与系统化的时代,国际上众多组织和国家根据以往的信息安全管理经验制定了一系列的信息安全标准。

本节对在信息安全领域有重大影响的标准予以介绍。

1.信息安全管理指南ISO组织从上个世纪九十年代初逐步开发出了信息安全管理指南系列标准(标准号:ISO/IEC TR 13335)。

当前,信息安全管理指南包含了五个标准:1)ISO/IEC TR 13335-1:信息安全概念与模型ISO/IEC TR 13335-1主要定义和描述了信息安全管理的基本概念,确立了常规意义上信息管理和信息安全管理之间的关系,提出了信息安全管理通用指南,并阐述了几个用于解释信息安全的模型。

相较于ISO/IEC 17799中对信息安全的定义,ISO/IEC TR 13335-1对信息安全的定义进行了扩充,引入了责任性、真实性、可靠性和不可否认性的定义。

ISO/IEC TR 13335-1中的另一个重要内容是对风险管理的模型和风险管理的内容进行了定义,这已成为当前信息安全工作的基石。

2)ISO/IEC TR 13335-2:信息安全管理与计划ISO/IEC TR 13335-2中对信息安全管理的过程和内容,以及这些内容间的相互关系进行了阐述。

这一标准将信息安全管理的重点引到了风险管理过程中,使得信息安全管理成为主要围绕风险管理展开的企业管理活动。

并且,ISO/IEC TR 13335-2中提出了风险管理的基本方法。

有关信息安全管理方法的内容参见1.1.3节中的介绍。

3)ISO/IEC TR 13335-3:信息安全技术管理ISO/IEC TR 13335-3对与信息安全技术相关的管理活动进行了详细的阐述,从策略的制定、风险管理到安全计划与执行都进行了说明,并且提出了详细的信息安全管理过程,使得信息安全管理成为一个动态和循环的过程,参见图三。

需要指出的是,ISO/IEC TR 13335-3中对风险管理的过程和步骤进行了详细的阐述,根据风险要素间的相互关系对评估的方法、实践提出了具体的要求和参考意见。

多目标模型过程安全风险评估的基础

多目标模型过程安全风险评估的基础基于AHP - PSO贾迈勒A.阿瓦德计算机科学学院,学院马斯喀特,阿曼苏丹国Elrasheed一,苏丹艾哈迈德和Noraziah学院的计算机系统和软件工程,大学马来西亚彭亨州,关丹26300,马来西亚Norafida Ithnan计算机科学学院,大学科技大学,柔佛,马来西亚A. H.求学院的计算机系统和软件工程,大学马来西亚彭亨州,关丹26300,马来西亚收稿日期:2011年1月22日接受日期:2011年3月28日作者:10.5539/mas.v5n3p246摘要如今,安全风险评估起到至关重要的作用,这是适用于整个信息生命周期系统和通讯技术,但仍然使许多安全风险评估模型都是非实用,因此,它应该是衡量和改进。

在本文中,一种新的方法,在这种层次分析法(AHP)和粒子群优化(PSO)可结合一些变化,呈现。

该方法包括:首先,对风险评估的层次分析结构构造和方法PSO的综合判断是提高根据实际情况的信息安全。

其次,风险程度提出的是PSO估计的风险概率,风险影响的严重程度和风险不可控性。

最后,它给的例子,证明该方法的多目标规划方法(MOPM)可以很好地应用到安全风险评估,并提供合理的数据构成的信息系统的安全风险控制策略。

根据风险评估结果,有针对性的安全采取措施,风险转移和减少,这是在一个受控可接受的范围。

关键词:风险评估,信息安全,PSO,层次分析法,多目标模型1。

简介要访问信息系统安全,风险评估是非常重要的,甚至在不确定性的存在系统。

近年来,随着信息安全作为维护可持续发展和骨干现代企业生存和保护信息通过一个实际的安全风险进行评估(SRA),以确保信息系统的安全性。

如果其中存在的潜在威胁客观地攻击系统的漏洞,威胁和实际的负面影响威胁源引起的,那么识别的信息安全风险的基础上的可能性威胁和负面影响的程度(王英梅,王晟凯,程祥云,2007年)。

对层次分析法决策AHP / DM证据理论来处理系统的不确定性,与其他方法,AHP方法已被广泛应用于安全风险评估这种方法,可以从改变使用质量指标为定量指标。

【精品】国内外信息安全标准

国内外信息安全标准班级11062301 学号1106840341姓名杨直霖信息安全标准是解决有关信息安全的产品和系统在设计、研发、生产、建设、使用、检测认证中的一致性、可靠性、可控性,先进性和符合性的技术规范和技术依据。

因此,世界各国越来越重视信息安全产品认证标准的制修订工作。

国外信息安全标准发展现状:CC标准(Common Criteria for Information Technology Security Evaluation)是信息技术安全性评估标准,用来评估信息系统和信息产品的安全性。

CC标准源于世界多个国家的信息安全准则规范,包括欧洲ITSEC、美国TCSEC(桔皮书)、加拿大CTCPEC以及美国的联邦准则(Federal Criteria)等,由6个国家(美国国家安全局和国家技术标准研究所、加拿大、英国、法国、德国、荷兰)共同提出制定。

国际上,很多国家根据CC标准实施信息技术产品的安全性评估与认证。

1999年CCV2.1被转化为国际标准ISO/IEC15408-1999《Information technology-Security techniques-Evaluation criteria for IT security》,目前,最新版本ISO/IEC15408-2008采用了CCV3.1。

用于CC评估的配套文档CEM标准(Common Methodology for Information Technology Security Evaluation)提供了通用的评估方法,并且跟随CC标准版本的发展而更新。

CEM标准主要描述了保护轮廓(PP-Protection Profile)、安全目标(ST-Security Target)和不同安全保证级产品的评估要求和评估方法。

CEM标准于2005年成为国际标准ISO/IEC18045《Information technology-Security techniques-Methodology for ITsecurity evaluation》。

产品测评通用准则(CC)相关标准介绍

ISO/IEC 17825:2016 规定了非侵入性攻击缓解 测试指标,用于确定符合 ISO/IEC 19790 中关于安全 级别 3 和 4 的要求。测试度量与 ISO/IEC 19790 中指 定的安全功能相关联。

2 相关国际标准的研发情况

除了最重要的 ISO/IEC 15408,与 CC 相关的提 供安全评估技术和方法的国际标准如下:

(1)ISO/IEC 18045:2008《 信 息 技 术 安 全 技术 IT 安全评估方法》

ISO/IEC 18045:2008 是 ISO/IEC 15408 的 配 套

2017信息技术安全技术保护轮廓和安全目标制定指南isoiectr15446提供了与保护轮廓文件pps和安全目标sts相关的指导这些目标符合isoiec15408第三版所有部分它也适用于符合通用标准31修订的pps和sts由参与it安全评估和认证的政府组织联盟共同标准管理委员会commoncriteriamanagementboard发布

直到 1996 年,以上国家或机构联合在一起,开 发了一个共同的标准,命名为:信息技术安全评估 通用准则(Common Criteria for Information Technology Security Evaluation), 即 为 最 早 版 本 的 CC v1.0。 1999 年,基于 CC v2.0 版本的标准 ISO/IEC 15408《信 息技术 安全技术 IT 安全的评估准则》正式发布, 该版本的标准是在评估中被广泛使用的第一个 CC 标 准。2012 年,CC v3.1 版本在对 CC v2.3 版本更新后 正式发布。CC v3.1 共包括 3 个部分,第 1 部分是“简 介和一般模型”,第 2 部分是“安全功能组件”, 第 3 部分是“安全保障组件”。