ACL配置命令

ACL命令——H3C交换机(基本ACL)

ACL命令——H3C交换机(基本ACL)展开全文ACL命令——H3C交换机(基本ACL)1、acl命令用于创建一条ACL,并进入相应的ACL视图。

undo acl命令用于删除指定的ACL,或者删除全部ACL。

ACL支持两种匹配顺序,如下所示:1、配置顺序:根据配置顺序匹配ACL规则。

2、自动排序:根据“深度优先”规则匹配ACL规则。

“深度优先”规则说明如下:1、基本ACL的深度优先以源IP地址掩码长度排序,掩码越长的规则位置越靠前。

排序时比较源IP地址掩码长度,若源IP地址掩码长度相等,则先配置的规则匹配位置靠前。

例如,源IP地址掩码为255.255.255.0的规则比源IP地址掩码为255.255.0.0的规则匹配位置靠前。

2、高级ACL的深度优先以源IP地址掩码和目的IP地址掩码长度排序,掩码越长的规则位置越靠前。

排序时先比较源IP地址掩码长度,若源IP地址掩码长度相等,则比较目的IP地址掩码长度;若目的IP地址掩码长度也相等,则先配置的规则匹配位置靠前。

例如,源IP 地址掩码长度相等时,目的IP地址掩码为255.255.255.0的规则比目的IP地址掩码为255.255.0.0的规则匹配位置靠前。

可以使用match-order指定匹配顺序是按照用户配置的顺序还是按照深度优先顺序(优先匹配范围小的规则),如果不指定则缺省为用户配置顺序。

用户一旦指定一条ACL的匹配顺序后,就不能再更改,除非把该ACL规则全部删除,再重新指定其匹配顺序。

ACL的匹配顺序特性只在该ACL被软件引用进行数据过滤和分类时有效。

【举例】# 定义ACL 2000的规则,并定义规则匹配顺序为深度优先顺序。

<H3C> system-viewSystem View: return to User View with Ctrl+Z.[H3C] acl number 2000 match-order auto[H3C-acl-basic-2000]2、description命令用来定义ACL的描述信息,描述该ACL的具体用途。

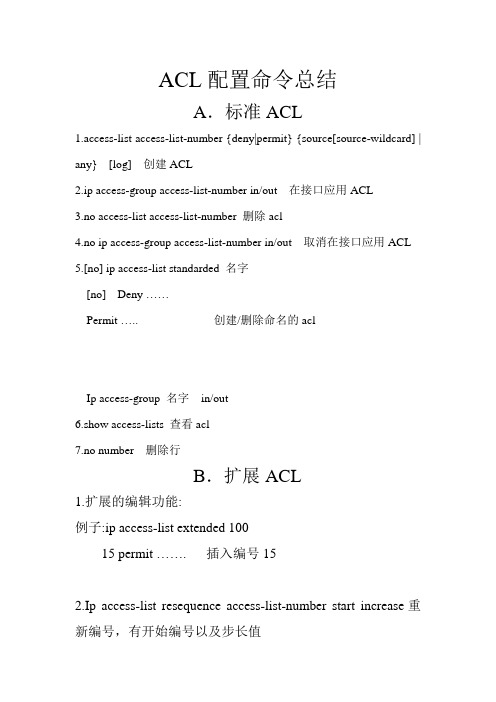

ACL配置命令总结

ACL配置命令总结A.标准ACL1.access-list access-list-number {deny|permit} {source[source-wildcard] | any} [log] 创建ACL2.ip access-group access-list-number in/out 在接口应用ACL3.no access-list access-list-number 删除acl4.no ip access-group access-list-number in/out 取消在接口应用ACL5.[no] ip access-list standarded 名字[no] Deny ……Permit ….. 创建/删除命名的aclIp access-group 名字in/out6.show access-lists 查看acl7.no number 删除行B.扩展ACL1.扩展的编辑功能:例子:ip access-list extended 10015 permit ……. 插入编号152.Ip access-list resequence access-list-number start increase重新编号,有开始编号以及步长值3.Established使用:只允许带有established的TCP包进入同理有:access-list 100 permit icmp any any echo-replay 即是单向ping有效4.使用acl限制远程登录Access-list 1 permit ip地址Line vty 0 4Access-class 1 inC.反射ACL1.ip access-list extended out-aclPermit ip any any reflect out-ip 创建反射ExitIp access-list extended in-aclEvaluate out-ip 评估反射列表Int s0/0/1Ip access-group out-acl out 外出时叫做反射Ip access-group in-acl in 进入时叫做评估Ip reflexive-list timeout 30 修改全局超时时间D.动态ACL1.临时条目的生存周期空闲时间:产生临时条目是同时启动空间时间以及绝度时间,每当一个报文匹配动态访问列表时更新空闲时间。

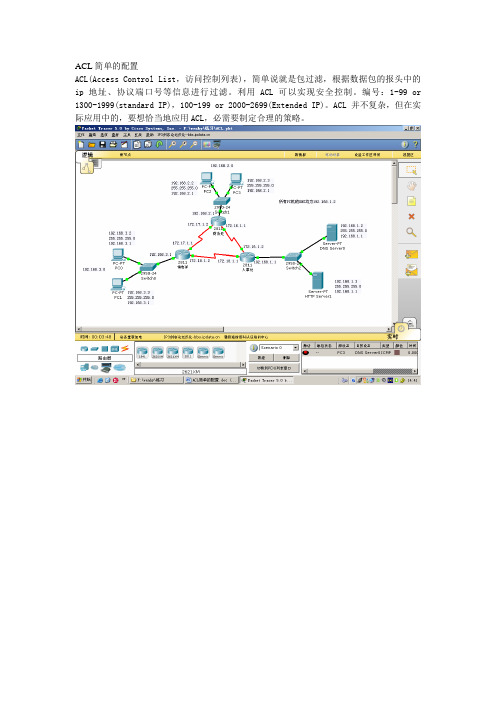

ACL简单的配置

ACL简单的配置ACL(Access Control List,访问控制列表),简单说就是包过滤,根据数据包的报头中的ip地址、协议端口号等信息进行过滤。

利用ACL可以实现安全控制。

编号:1-99 or 1300-1999(standard IP),100-199 or 2000-2699(Extended IP)。

ACL并不复杂,但在实际应用中的,要想恰当地应用ACL,必需要制定合理的策略。

Router 销售部:Router(config)#router ripRouter(config-router)#network 192.168.3.0 Router(config-router)#network 172.17.0.0 Router(config-router)#network 172.18.0.0Router 财务处:Router(config)#router ripRouter(config-router)#network 192.168.2.0 Router(config-router)#network 172.16.0.0 Router(config-router)#network 172.17.0.0 Router 人事处:Router(config)#router ripRouter(config-router)#network 192.168.1.0 Router(config-router)#network 172.16.0.0 Router(config-router)#network 172.18.0.0三、配置简单的ACL1、配置ACL限制远程登录到路由器的主机caiwuchu#conf tcaiwuchu(config)#enable password 123caiwuchu(config)#access-list 1 permit 192.168.2.2 0.0.0.0caiwuchu(config)# access-list 1 deny any \\隐含为拒绝其他主机,这句可以不写caiwuchu(config)#line vty 0caiwuchu(config-line)#password ciscocaiwuchu(config-line)#logincaiwuchu(config-line)#access-class 1 in \\路由器caiwuchu 只允许192.168.2.2远程登录(telnet)测试:只有192.168.2.2的主机pc2可以telnet到192.168.2.1,即财务处的路由器,其他主机均被拒绝。

acl规则的配置命令 -回复

acl规则的配置命令-回复ACL(Access Control List)是一种网络安全应用程序,用于控制数据包的流动。

通过使用ACL,可以定义哪些网络流量被允许通过网络设备,并决定禁止的流量。

在本篇文章中,我们将详细介绍ACL规则的配置命令,并提供一步一步的指导。

一、了解ACL规则ACL规则用于限制或允许特定类型的网络流量通过网络设备。

每个规则由一个或多个条件组成,如果数据包满足这些条件,则会采取指定的操作。

这些条件通常包括源IP地址,目标IP地址,传输层协议等。

在进行ACL规则的配置之前,我们需要明确以下几点:1. 应用范围:我们需要确定ACL规则应用的范围,例如用于路由器的入口或出口,或者用于防火墙等设备。

2. 数据包类型:我们需要确定要过滤的数据包类型,例如IP数据包,ICMP 数据包等。

3. 预期操作:我们需要明确对数据包的操作,是允许通过还是禁止。

二、配置ACL规则以下是一些常用的配置ACL规则的命令:1. 进入特定接口的配置模式:# interface interface_name这个命令用于进入特定接口的配置模式,以便配置该接口的ACL规则。

2. 创建一个扩展ACL规则:# access-list acl_number {permit deny} protocol sourcesource_wildcard destination destination_wildcard [option]这个命令用于创建一个扩展ACL规则,acl_number是规则的编号,后面是规则的定义,包括协议类型、源IP地址、目标IP地址等。

permit表示允许通过,deny表示禁止通过。

3. 将ACL规则应用到接口:# ip access-group acl_number {in out}这个命令用于将ACL规则应用到指定接口,in表示入口方向,out表示出口方向。

4. 检查ACL规则:# show access-lists这个命令用于检查已配置的ACL规则,可以查看ACL规则的编号、具体条件和操作。

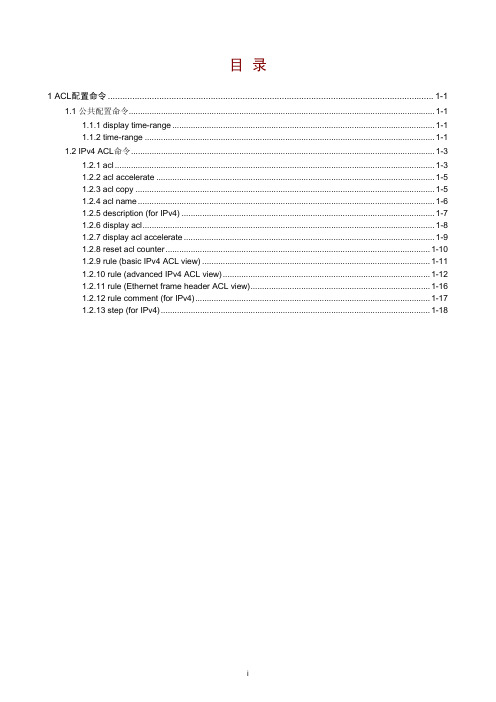

h3c配置命令-ACL命令

1 ACL 配置命令

1.1 公共配置命令

1.1.1 display time-range

【命令】 display time-range { time-range-name | all }

【视图】 任意视图

【缺省级别】 1:监控级

【参数】 time-range-name:时间段的名称,为 1~32 个字符的字符串,不区分大小写,必须以英文字母 a~ z 或 A~Z 开头。为避免混淆,时间段的名字不可以使用英文单词 all。 all:所有配置的时间段。

1-2

z 如果用户通过命令 time-range time-range-name { from time1 date1 [ to time2 date2 ] | to time2 date2 }定义了一个绝对时间段,则只有系统时钟在该绝对时间段内,该时间段才进入激 活状态。

z 如果用户通过命令 time-range time-range-name start-time to end-time days { from time1 date1 [ to time2 date2 ] | to time2 date2 }同时定义了绝对时间段和周期时间段,则只有系统 时钟同时满足绝对时间段和周期时间段的定义时,该时间段才进入激活状态。例如,一个时 间段定义了绝对时间段:从 2004 年 1 月 1 日 0 点 0 分到 2004 年 12 月 31 日 23 点 59 分,同 时定义了周期时间段:每周三的 12:00 到 14:00。该时间段只有在 2004 年内每周三的 12:00 到 14:00 才进入激活状态。

1.1.2 time-range

【命令】 time-range time-range-name { start-time to end-time days [ from time1 date1 ] [ to time2 date2 ] | from time1 date1 [ to time2 date2 ] | to 命令用来定义一个时间段,描述一个时间范围。undo time-range 命令用来删除一个 时间段。 对时间段的配置有如下两种情况:

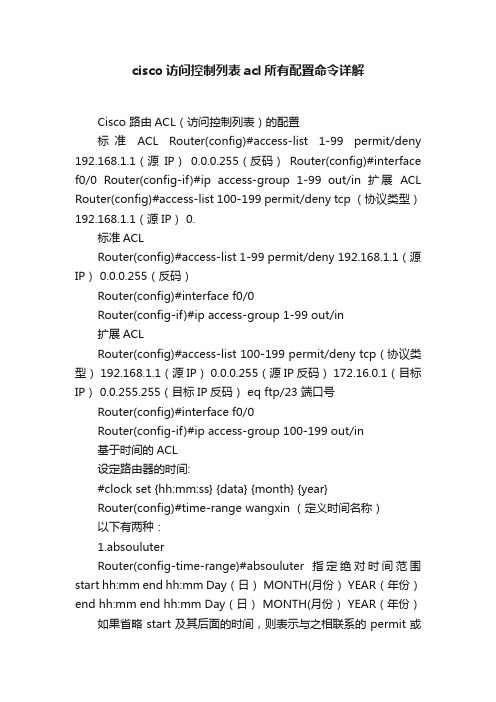

cisco访问控制列表acl所有配置命令详解

cisco访问控制列表acl所有配置命令详解Cisco 路由ACL(访问控制列表)的配置标准ACL Router(config)#access-list 1-99 permit/deny 192.168.1.1(源IP)0.0.0.255(反码)Router(config)#interface f0/0 Router(config-if)#ip access-group 1-99 out/in 扩展ACL Router(config)#access-list 100-199 permit/deny tcp (协议类型)192.168.1.1(源IP) 0.标准ACLRouter(config)#access-list 1-99 permit/deny 192.168.1.1(源IP) 0.0.0.255(反码)Router(config)#interface f0/0Router(config-if)#ip access-group 1-99 out/in扩展ACLRouter(config)#access-list 100-199 permit/deny tcp(协议类型) 192.168.1.1(源IP) 0.0.0.255(源IP反码) 172.16.0.1(目标IP) 0.0.255.255(目标IP反码) eq ftp/23 端口号Router(config)#interface f0/0Router(config-if)#ip access-group 100-199 out/in基于时间的ACL设定路由器的时间:#clock set {hh:mm:ss} {data} {month} {year}Router(config)#time-range wangxin (定义时间名称)以下有两种:1.absouluterRouter(config-time-range)#absouluter指定绝对时间范围start hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)end hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)如果省略start及其后面的时间,则表示与之相联系的permit或deny语句立即生效,并一直作用到end处的时间为止。

acl 的编译与使用

acl 的编译与使用

ACL(Access Control List)是一种用于控制访问权限的技术,可以用于保护计算机系统或网络资源的安全。

ACL的实现方式因操作系统和网络设备的不同而有所差异。

在Windows平台上,可以使用ACL来控制对文件和文件夹的访问权限。

要使用ACL,需要先打开文件或文件夹的属性对话框,然后切换到“安全”选项卡。

在这里,可以添加或删除用户或用户组,并为其分配不同的权限级别,如读取、写入、修改等。

在完成设置后,保存更改即可应用ACL。

在Linux和Unix系统上,ACL的实现方式略有不同。

可以使用setfacl命令来设置ACL。

例如,要为文件设置只读访问权限,可以使用以下命令:

bash

setfacl -m u:username:r filename

其中,username是要设置权限的用户名,filename是文件名。

此命令将为指定的用户设置只读访问权限。

除了操作系统外,ACL还可以在网络设备上实现,如路由器和防火墙等。

在这些设备上,可以使用ACL来控制对网络资源的访问,如IP地址、端口号等。

具体的配置方法取决于设备的型号和厂商,可以参考设备的文档或联系技术支持人员获取帮助。

总之,ACL是一种用于控制访问权限的技术,可以在不同的操作

系统和网络设备上实现。

在使用ACL时,需要根据实际情况选择合适的实现方式,并仔细配置权限设置以确保安全。

ACL配置大全及命令

ACL的使用ACL的处理过程:1、语句排序一旦某条语句匹配,后续语句不再处理。

2、隐含拒绝如果所有语句执行完毕没有匹配条目默认丢弃数据包要点:ACL能执行两个操作:允许或拒绝。

语句自上而下执行。

一旦发现匹配,后续语句就不再进行处理---因此先后顺序很重要。

如果没有找到匹配,ACL末尾不可见的隐含拒绝语句将丢弃分组。

一个ACL应该至少有一条permit语句;否则所有流量都会丢弃,因为每个ACL末尾都有隐藏的隐含拒绝语句。

如果在语句结尾增加deny any的话可以看到拒绝记录Cisco ACL有两种类型一种是标准另一种是扩展,使用方式习惯不同也有两种方式一种是编号方式,另一种是命名方式。

示例:编号方式标准的ACL使用1 ~ 99 以及1300~1999之间的数字作为表号,扩展的ACL使用100 ~ 199以及2000~2699之间的数字作为表号一、标准(标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇(比如IP)的所有通信流量。

)允许172.17.31.222通过,其他主机禁止Cisco-3750(config)#access-list 1(策略编号)(1-99、1300-1999)permit host 172.17.31.222禁止172.17.31.222通过,其他主机允许Cisco-3750(config)#access-list 1 deny host 172.17.31.222Cisco-3750(config)#access-list 1 permit any允许172.17.31.0/24通过,其他主机禁止Cisco-3750(config)#access-list 1 permit 172.17.31.0 0.0.0.254(反码255.255.255.255减去子网掩码,如172.17.31.0/24的255.255.255.255—255.255.255.0=0.0.0.255)禁止172.17.31.0/24通过,其他主机允许Cisco-3750(config)#access-list 1 deny 172.17.31.0 0.0.0.254Cisco-3750(config)#access-list 1 permit any二、扩展(扩展ACL比标准ACL提供了更广泛的控制范围。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ACL配置命令12.2.2.1 access-list(extended)命令:access-list [num] {deny | permit} icmp {{[sipaddr] [smask]} | any-source | {host-s ource [sipaddr]}} {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [[i cmp-type] [[icmp-code]]] [precedence [prec]] [tos [tos]]access-list [num] {deny | permit} igmp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [[igmp-ty pe]] [precedence [prec]] [tos [tos]]access-list [num] {deny | permit} tcp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} [sport [sport]] {{[dipaddr] [dmask]} | any-destination | {host-destination [dipa ddr]}} [dport [dport]] [ack | fin | psh | rst | syn | urg] [precedence [prec]] [tos [tos]]access-list [num] {deny | permit} udp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} [sport [sport]] {{[dipaddr] [dmask]} | any-destination | {host-destination [dipa ddr]}} [dport [dport]] [precedence [prec]] [tos [tos]]access-list [num] {deny | permit} {eigrp | gre | igrp | ipinip | ip | [int]} {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [precedence [prec]] [tos [tos]]no access-list [num]功能:创建一条匹配特定ip协议或所有ip协议的数字扩展ip访问规则;如果此编号数字扩展访问列表不存在,则创建此访问列表。

参数: [num]为访问表标号,100-199;[sipaddr]为源ip地址,格式为点分十进制;[smask ]为源i p的反掩码,格式为点分十进制;[dipaddr]为目的ip地址,格式为点分十进制;[dmask]为目的ip的反掩码,格式为点分十进制,关心的位置0,忽略的位置1;[igmp-type],igmp的类型;[icmp-type],icm p的类型;[icmp-code],icmp的协议编号;[prec],ip优先级,0-7;[tos],tos值,0-15;[sport],源端口号,0-65535;[dport],目的端口号,0-65535;命令模式:全局配置模式缺省情况:没有配置任何的访问列表。

使用指南:当用户第一次指定特定[num]时,创建此编号的acl,之后在此acl中添加表项。

举例:创建编号为110的数字扩展访问列表。

拒绝icmp报文通过,允许目的地址为192.168.0.1目的端口为32的udp包通过。

switch(config)#access-list 110 deny icmp any-source any-destinationswitch(config)#access-list 110 permit udp any-source host-destination 192.168.0.1 dport 3212.2.2.2 access-list(standard)命令:access-list [num] {deny | permit} {{[sipaddr] [smask ]} | any-source | {host-sourc e [sipaddr]}}no access-list [num]功能:创建一条数字标准ip访问列表,如果已有此访问列表,则增加一条rule表项;本命令的no操作为删除一条数字标准ip访问列表。

参数:[num]为访问表标号,1-99;[sipaddr]为源ip地址,格式为点分十进制;[smask ]为源ip的反掩码,格式为点分十进制。

命令模式:全局配置模式缺省情况:没有配置任何的访问列表。

使用指南:当用户第一次指定特定[num]时,创建此编号的acl,之后在此acl中添加表项。

举例:创建一条编号为20的数字标准ip访问列表,允许源地址为10.1.1.0/24的数据包通过,拒绝其余源地址为10.1.1.0/16的数据包通过。

switch(config)#access-list 20 permit 10.1.1.0 0.0.0.255switch(config)#access-list 20 deny 10.1.1.0 0.0.255.25512.2.2.3 firewall命令:firewall { enable | disable}功能:允许防火墙起作用或禁止防火墙起作用。

参数:enable表示允许防火墙起作用;disable表示禁止防火墙起作用。

缺省情况:缺省为防火墙不起作用。

命令模式:全局配置模式使用指南:在允许和禁止防火墙时,都可以设置访问规则。

但只有在防火墙起作用时才可以将规则应用至特定端口的特定方向上。

使防火墙不起作用后将删除端口上绑定的所有acl。

举例:允许防火墙起作用。

switch(config)#firewall enable12.2.2.4 firewall default命令:firewall default {permit | deny}功能:设置防火墙默认动作。

参数: permit 表示允许数据包通过;deny 表示拒绝数据包通过。

命令模式:全局配置模式缺省情况:缺省动作为permit。

使用指南:此命令只影响端口入口方向的ip包,其余情况下数据包均可通过交换机。

举例:设置防火墙默认动作为拒绝数据包通过。

switch(config)#firewall default deny12.2.2.5 ip access extended命令:ip access extended [name]no ip access extended [name]功能:创建一条命名扩展ip访问列表;本命令的no操作为删除此命名扩展ip访问列表(包含所有表项)。

参数:[name]为访问表标名,字符串长度为1-8, 不允许为纯字符序列。

命令模式:全局配置模式缺省情况:没有配置任何的访问列表。

使用指南:第一次以调用此命令后,只是创建一个空的命名访问列表,其中不包含任何表项。

举例:创建一条名为tcpflow的命名扩展ip访问列表。

switch(config)#ip access-list extended tcpflow12.2.2.6 ip access standard命令:ip access standard [name]no ip access standard [name]功能:创建一条命名标准ip访问列表;本命令的no操作为删除此命名标准ip访问列表(包含所有表项)。

参数:[name]为访问表标名,字符串长度为1-8。

命令模式:全局配置模式缺省情况:没有配置任何的访问列表。

使用指南:第一次以调用此命令后,只是创建一个空的命名访问列表,其中不包含任何表项。

举例:创建一条名为ipflow的命名标准ip访问列表。

switch(config)#ip access-list standard ipflow12.2.2.7 ip access-group命令:ip access-group [name] {in|out}no ip access-group [name] {in|out}功能:在端口的某个方向上应用一条access-list;本命令的no操作为删除绑定在端口上的access-list。

参数:[name],命名访问表的名字,字符串长度为1-8。

命令模式:物理接口配置模式缺省情况:端口的入口和出口方向都没有绑定acl。

使用指南:一个端口可以绑定一条入口规则和一条出口规则;acl绑定到出口时只能包含deny规则。

举例:将名为aaa的访问列表绑定到端口的出方向上。

switch(config-ethernet0/1)#ip access-group aaa out12.2.2.8 permit | deny(extended)命令:[no] {deny | permit} icmp {{[sipaddr] [smask]} | any-source | {host-source [sipadd r]}} {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [[icmp-type] [[i cmp-code]]] [precedence [prec]] [tos [tos]][no] {deny | permit} igmp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [[igmp-type]] [preced ence [prec]] [tos [tos]][no] {deny | permit} tcp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} [s port [sport]] {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [dport [dport]] [ack | fin | psh | rst | syn | urg] [precedence [prec]] [tos [tos]][no] {deny | permit} udp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} [s port [sport]] {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [dport [dport]] [precedence [prec]] [tos [tos]][no] {deny | permit} {eigrp | gre | igrp | ipinip | ip | [int]} {{[sipaddr] [smask]} | a ny-source | {host-source [sipaddr]}} {{[dipaddr] [dmask]} | any-destination | {host-destinat ion [dipaddr]}} [precedence [prec]] [tos [tos]]功能:创建一条匹配特定ip协议或所有ip协议的命名扩展ip访问规则;参数:[sipaddr]为源ip地址,格式为点分十进制;[smask]为源ip的反掩码,格式为点分十进制;[d ipaddr]为目的ip地址,格式为点分十进制;[dmask]为目的ip的反掩码,格式为点分十进制,关心的位置0,忽略的位置1;[igmp-type],igmp的类型,0-255;[icmp-type],icmp的类型,0-255;[icmp-code],icmp的协议编号,0-255;[prec],ip优先级,0-7;[tos],tos值,0-15;[sport],源端口号,0-65535;[dport],目的端口号,0-65535;命令模式:命名扩展ip访问列表配置模式缺省情况:没有配置任何的访问列表。