实验二 利用分组嗅探器(ethereal)分析协议HTTP

使用网络协议分析器捕捉和分析协议数据包

一、实验目的(1)熟悉ethereal的使用(2)验证各种协议数据包格式(3)学会捕捉并分析各种数据包。

二、使用仪器、器材WinXP、Ethereal软件三、实验内容及原理(1)安装ethereal软件(2)捕捉数据包,验证数据帧、IP数据报、TCP数据段的报文格式。

(3)捕捉并分析ARP报文。

(4)捕捉ping过程中的ICMP报文,分析结果各参数的意义。

(5)捕捉tracert过程中的ICMP报文,分析跟踪的路由器IP是哪个接口的。

(6)捕捉并分析TCP三次握手建立连接的过程。

(7)捕捉整个FTP工作工程的协议包对协议包进行分析说明,依据不同阶段的协议分析,画出FTP工作过程的示意图a.. 地址解析ARP协议执行过程b. FTP控制连接建立过程c . FTP 用户登录身份验证过程d. FTP 数据连接建立过程e. FTP数据传输过程f. FTP连接释放过程(包括数据连接和控制连接)(8)捕捉及研究WWW应用的协议报文,回答以下问题:a. .当访问某个主页时,从应用层到网络层,用到了哪些协议?b. 对于用户请求的百度主页(),客户端将接收到几个应答报文?具体是哪几个?假设从本地主机到该页面的往返时间是RTT,那么从请求该主页开始到浏览器上出现完整页面,一共经过多长时间?c. 两个存放在同一个服务器中的截然不同的Web页(例如,/index.jsp,和/cn/research/index.jsp可以在同一个持久的连接上发送吗?d. 假定一个超链接从一个万维网文档链接到另一个万维网文档,由于万维网文档上出现了差错而使超链接指向一个无效的计算机名,这时浏览器将向用户报告什么?e. 当点击一个万维网文档时,若该文档除了有文本外,还有一个本地.gif图像和两个远地.gif图像,那么需要建立几次TCP连接和有几个UDP过程?(9)捕捉ARP病毒包,分析ARP攻击机制。

(选做)(10)TCP采用了拥塞控制机制,事实上,TCP开始发送数据时,使用了慢启动。

实验7 利用分组嗅探器(Wireshark)分析协议HTTP和DNS

实验七利用分组嗅探器(Wireshark)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为Windows;Wireshark、IE 等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Wireshark分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Wireshark分组俘获。

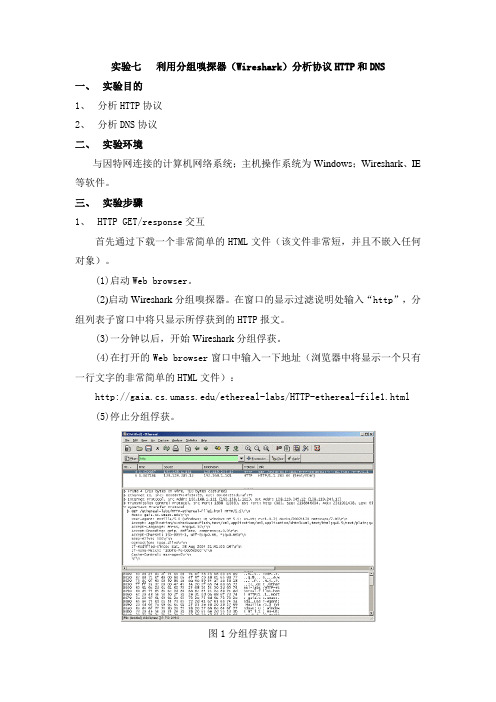

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file2.html 你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file3.html 浏览器将显示一个相当大的美国权力法案。

实验二:Ethereal Lab —— HTTP协议

实验二:Ethereal Lab ——HTTP协议一、实验目的通过本次实验,利用Ethereal软件从以下几个方面研究 HTTP协议的运行机制:实验2-1:基本的GET/response交换;实验2-2: HTTP的有条件GET/response交互;实验2-3:利用HTTP获取大的HTML文件;实验2-4:利用HTTP获取带有嵌入式对象的HTML文件;实验2-5:HTTP认证与安全。

二、实验原理万维网(World Wide Web,WWW)是一种基于因特网的分布式信息查询系统。

WWW 的工作基于客户机/服务器模型,由Web浏览器(客户机)向Web服务器(服务器)请求由超文本标记语言(HTML)编辑的网页,Web服务器进行响应,返回相应网页,两者之间采用超文本传送协议(HTTP)进行通信。

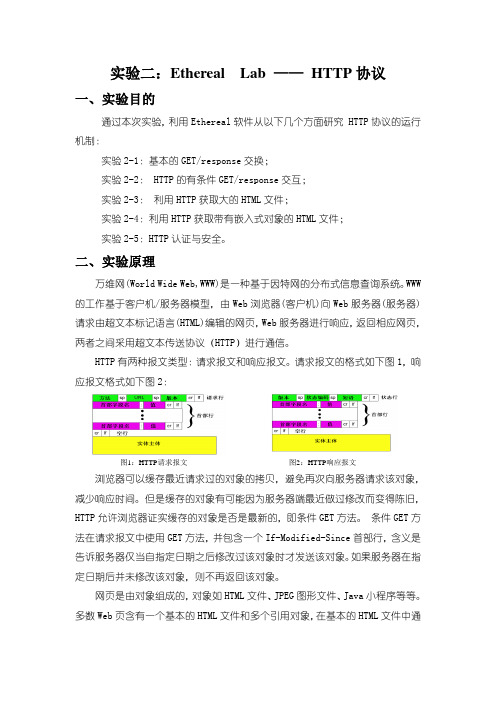

HTTP有两种报文类型:请求报文和响应报文。

请求报文的格式如下图1,响应报文格式如下图2:图1:HTTP请求报文图2:HTTP响应报文浏览器可以缓存最近请求过的对象的拷贝,避免再次向服务器请求该对象,减少响应时间。

但是缓存的对象有可能因为服务器端最近做过修改而变得陈旧,HTTP允许浏览器证实缓存的对象是否是最新的,即条件GET方法。

条件GET方法在请求报文中使用GET方法,并包含一个If-Modified-Since首部行,含义是告诉服务器仅当自指定日期之后修改过该对象时才发送该对象。

如果服务器在指定日期后并未修改该对象,则不再返回该对象。

网页是由对象组成的,对象如HTML文件、JPEG图形文件、Java小程序等等。

多数Web页含有一个基本的HTML文件和多个引用对象,在基本的HTML文件中通过对象的URL地址对对象进行引用,对象可能存储在多个不同的服务器上,浏览器通过对象的URL地址向不同的服务器发出请求。

三、实验步骤与实验问题探讨【注:实验步骤应用(x),问题用[x]】1.基本的HTTP GET/response交互下面利用HTTP获取一个简单的HTML文件(一个非常短且不含有嵌入式对象的文件)。

Ethereal协议分析实验指导

Ethereal协议分析实验指导Ethereal是一个开放源码的网络分析系统,也是目前最好的开放源码的网络协议分析器,支持Linux和windows平台。

Ethereal 基本类似于tcpdump,但 Ethereal 还具有设计完美的 GUI 和众多分类信息及过滤选项。

用户通过 Ethereal,同时将网卡插入混杂模式,可以查看到网络中发送的所有通信流量。

Ethereal网络协议分析软件可以十分方便直观地应用于计算机网络原理和网络安全的教学实验,网络的日常安全监测。

使用Ethereal能够非常有效地帮助学生来理解网络原理和协议、帮助学生理解实验现象和诊断实验故障。

一、Ethereal 协议分析软件下载及安装1.下载Ethereal 开源软件Ethereal是免费的,可以从官方网站下载最新版本。

以windows xp操作系统为例,如图2-1所示。

目前可下载最新版本为:Ethereal 0.99.0图2-1 下载Ethereal协议分析软件的界面2.安装Ethereal软件图2-2 Ethereal 安装界面双击Ethereal-setup-0.99.0.exe软件图标,开始安装。

图2-2为Ethereal安装界面。

选择欲安装的选件,一般选择默认即可,如图2-3图2-3选择欲安装的选件选择欲安装的目录,确定软件安装位置。

Ethereal软件的运行需要软件WinPcap的支持,WinPcap是libpcap library的Windows版本,Ethereal可通过WinPcap来劫取网络上的数据包。

在安装Ethereal时可以的过程中也会一并安装WinPcap,不需要再另外安装。

如图2-4所示图2-4选择安装WinPcap如果在安装Ethereal之前未安装Winpcap,可以勾选Install Winpcap 3.1 beta 4。

开始解压缩文件,接着开始安装,接着按Next就可以看到Ethereal的启动画面了。

利用分组嗅探器分析数据链路层协议

计算机网络与通信实验报告(五)学号姓名班级日期实验内容利用分组嗅探器分析数据链路层协议实验目的了解数据链路层协议构造实验预备知识实验过程描述俘获并分析以太网帧(1)清空浏览器缓存(在IE窗口中,选择“工具/Internet选项/删除文件”命令)。

(2)启动Ethereal,开始分组俘获。

(3)地址栏中输入/ethereal-labs/HTTP-ethereal-file3.html(4)停止分组俘获。

首先,找到你的主机向服务器发送的HTTP GET报文的分组序号,以及服务器发送到你主机上的HTTP 响应报文的序号。

选择“Analyze->Enabled Protocols”,取消对IP复选框的选择,单击OK。

(5)选择包含HTTP GET报文的以太网帧,在分组详细信息窗口中,展开Ethernet II信息部分。

(6)选择包含HTTPARP分析(1)利用MS-DOS命令:arp 或 c:\windows\system32\arp查看主机上ARP缓存的内容。

(2)利用MS-DOS命令:arp-d * 清除主机上ARP缓存的内容。

(3)清除浏览器缓存。

(4)启动Ethereal,开始分组俘获。

(5)在浏览器的地址栏中输入:/ethereal-labs/ HTTP-ethereal-lab-file3.html(6)停止分组俘获。

选择“Analyze->Enabled Protocols”,取消IP选择,单击OK.实验结果回答问题:(1)你的主机的48位以太网地址是多少?答:00 24 7e 05 20 29(2)是服务器的地址吗?如不是,该地址是什么设备的以太网地址?不是.是路由器的(3)给出两种帧类型字段的十六进制值。

标志字段的值是1的含义是什么?Type 字段的值是0x0800,代表IP协议(4)在包含“get”以太网帧中,从该帧的起始处开始一共有多少个ASCII字符“G”?答:共54bit(5)以太网源地址是多少?该地址是你主机的地址吗?是服务器的地址吗?如果不是,该地址是什么设备的以太网地址?答:不是主机以太网地址,也不是目的主机以太网地址,实验结果(6)在包含“OK”以太网帧中,从该帧的起始处开始一共有多少个ASCII字符“O”?没有出现。

实验二 利用分组嗅探器(ethereal)分析协议HTTP

实验二利用分组嗅探器(ethereal)分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

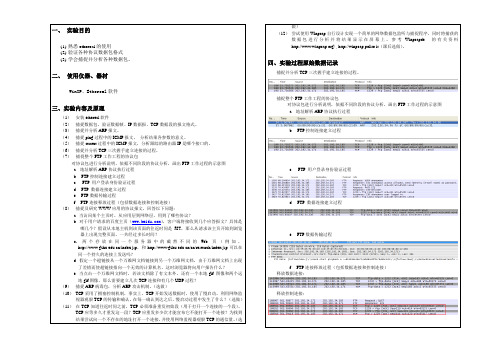

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file3.html,浏览器将显示一个相当大的美国权力法案。

Ethereal实验二实验指导书

实验二用Ethereal捕获并分析Ethernet帧【实验目的和要求】•掌握并分析Ethernet帧的帧格式•初步了解TCP/IP 的主要协议和协议的层次结构【实验内容】启动Ethereal并设置相应的选项,捕获以太帧并分析帧格式。

【实验设备】PC机、Ethereal软件、WinpCap软件【背景知识】1. 数据链路层协议分析TCP/IP 协议栈分为四层,从下往上依次为网络接口层、网际层、传输层和应用层,而网络接口层没有专门的协议,而是使用连接在 Internet 网上的各通信子网本身所固有的协议。

如以太网(Ethernet)的802.3 协议、令牌环网(TokenRing)的802.5 协议、分组交换网的X.25 协议等。

目前Ethernet 网得到了广泛的应用,它几乎成为局域网代名词。

因此,这一部分将对以太网链路层的帧格式和 802.1Q 帧格式进行分析验证,使学生初步了解TCP/IP 链路层的主要协议以及这些协议的主要用途和帧结构。

2.以太网简介IEEE 802 参考模型把数据链路层分为逻辑链路控制子层(LLC,Logical Link Control)和介质访问控制子层(MAC,Media Access Control)。

与各种传输介质有关的控制问题都放在MAC 层中,而与传输介质无关的问题都放在LLC 层。

因此,局域网对LLC 子层是透明的,只有具体到MAC 子层才能发现所连接的是什么标准的局域网。

IEEE 802.3 是一种基带总线局域网,最初是由美国施乐(Xerox )于1975 年研制成功的,并以曾经在历史上表示传播电磁波的以太(Ether)来命名。

1981 年,施乐公司、数字设备公司(Digital)和英特尔(Intel)联合提出了以太网的规约。

1982 年修改为第二版,即DIX Ethernet V2,成为世界上第一个局域网产品的规范。

这个标准后来成为IEEE 802.3 标准的基础。

实验二用Ethereal软件工具捕获报文并进行分析

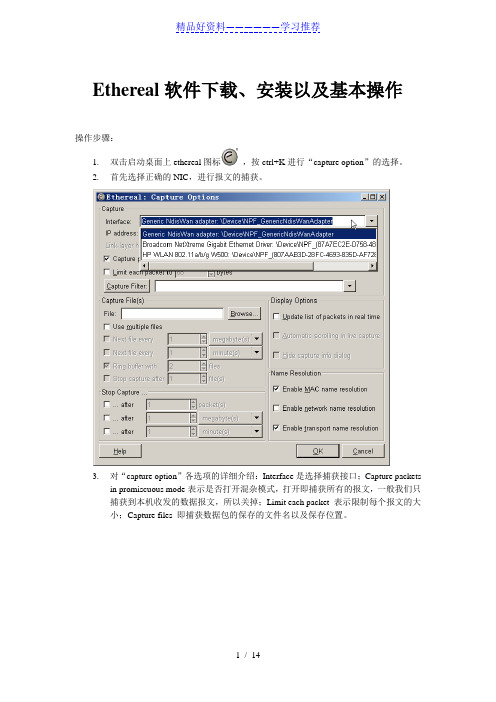

Ethereal软件下载、安装以及基本操作操作步骤:1.双击启动桌面上ethereal图标,按ctrl+K进行“capture option”的选择。

2.首先选择正确的NIC,进行报文的捕获。

3.对“capture option”各选项的详细介绍:Interface是选择捕获接口;Capture packetsin promiscuous mode表示是否打开混杂模式,打开即捕获所有的报文,一般我们只捕获到本机收发的数据报文,所以关掉;Limit each packet 表示限制每个报文的大小;Capture files 即捕获数据包的保存的文件名以及保存位置。

4.“capture option”确认选择后,点击ok就开始进行抓包;同时就会弹出“Ethereal:capture form (nic) driver”,其中(nic)代表本机的网卡型号。

同时该界面会以协议的不同统计捕获到报文的百分比,点击stop即可以停止抓包。

5.下图为Ethereal截取数据包的页面。

由上而下分別是截取数据包的列表以及封包的详细资料,最下面则是封包的內容,这时是以16进制及ASCII编码的方式来表示。

其中在列表这部份,最前面的编号代表收到封包的次序,其次是时间、来源地址、目的地址,最后则是协议的名称以及关于此封包的摘要信息。

6.若是想将截获到的数据包列表资料储存起来,可以执行[File]→[Save]或[Save As]将资料储存起来,存储对话框如下图所示,这些储存的数据包资料可以在以后执行[Open]来加以开启。

设置Ethereal的显示过滤规则操作步骤:1.在抓包完成后,显示过滤器用来找到你所感兴趣的包,依据1)协议2)是否存在某个域3)域值4)域值之间的比较来查找你感兴趣的包。

2.举个例子,如果你只想查看使用tcp协议的包,在ethereal窗口的工具栏的下方的Filter中输入tcp,让后回车,ethereal就会只显示tcp协议的包,如下图所示:3.值比较表达式,可以使用下面的操作符来构造显示过滤器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验二利用分组嗅探器(ethereal)分析协议HTTP

一、实验目的

分析HTTP协议

二、实验环境

与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤

1、HTTP GET/response交互

首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):

/ethereal-labs/HTTP-ethereal-file1.html

(5)停止分组俘获。

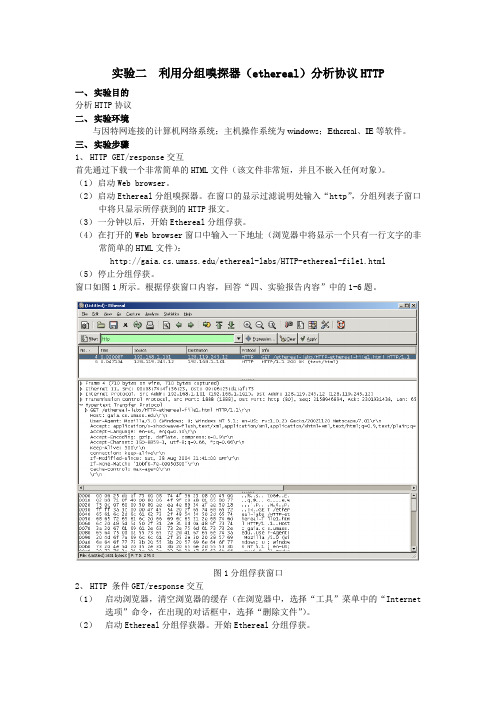

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口

2、HTTP 条件GET/response交互

(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览

器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件

(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file3.html,浏览器将

显示一个相当大的美国权力法案。

(4)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的11-13题。

4、嵌有对象的HTML文档

(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file4.html,浏览器将

显示一个具有两个图片的短HTTP文件

(4)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的15-16题。

5、HTTP认证

(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/protected_pages/HTTP-ethereal-fil

e5.html,浏览器将显示一个HTTP文件,输入所需要的用户名和密码(用户名:

eth-students,密码:networks)。

(4)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的17-18题。

四、实验报告内容

在实验的基础上,回答以下问题:

(1)你的浏览器运行的是HTTP1.0,还是HTTP1.1?你所访问的服务器所运行的HTTP版本号是多少?147.10250 192.168.01 239.255.255.250 ssdp NOTIFY HTTP/1.1

(2)你的浏览器向服务器指出它能接收何种语言版本的对象?英文

(3)你的计算机的IP地址是多少?服务器的IP地址是多少?

192.168.0.136,当在web broswer中输入时,在抓取得到:

15.556518 192.168.01 239.255.255.250 ssdp NOTIFY HTTP/1.1

(4)从服务器向你的浏览器返回的状态代码是多少?dst addr:239.255.255.250

(5)你从服务器上所获取的HTML文件的最后修改时间是多少?

Arrival Time:Apr 19,2011 15:10:48.633795000

(6)返回到你的浏览器的内容一共多少字节?340bytes

------------------------------------------------------------------------------- (7)分析你的浏览器向服务器发出的第一个HTTP GET请求的内容,在该请求报文中,是否

有一行是:IF-MODIFIED-SINCE?不是 IN-MODIFIED-SINCE

(8)分析服务器响应报文的内容,服务器是否明确返回了文件的内容?如何获知?Destination:01:00:5e:7f:ff:fa(01:00:5e:7f:ff:fa)

(9)分析你的浏览器向服务器发出的第二个“HTTP GET”请求,在该请求报文中是否有一

行是:IF-MODIFIED-SINCE?如果有,在该首部行后面跟着的信息是什么?

无

(10)服务器对第二个HTTP GET请求的响应中的HTTP状态代码和状态短语是多少?服务器

是否明确返回了文件的内容?请解释。

Congratulations again! Now you've downloaded the file lab2-2.html. This file's last modification date will not change.

Thus if you download this multiple times on your browser, a complete copy will only be sent once by the server due to the inclusion of the

IN-MODIFIED-SINCE

field in your browser's HTTP GET request to the server.

------------------------------------------

(11)你的浏览器一共发出了多少个HTTP GET请求?(12)承载这一个HTTP响应报文一共

需要多少个包含数据的TCP报文段?306

(13)与这个HTTP GET请求相对应的响应报文的状态代码和状态短语是什么?

------------------------------------------------------------------------------- (15)你的浏览器一共发出了多少个HTTP GET请求?这些请求被发送到的目的地的IP地址

是多少?276

(16)浏览器在下载这两个图片时,是串行下载还是并行下载?请解释。

串行,因为只有一

个图片

This little HTML file is being served by .

It contains two embedded images. The image above, from the web site of our publisher, is served by the server . The image of our

book below is stored at the www server :

------------------------------------------------------------------------------- (17)对于浏览器发出的最初的HTTP GET请求,服务器的响应是什么(状态代码和状态短语)? (18)当浏览器发出第二个HTTP GET请求时,在HTTP GET报文中包含了哪些新的字段?。