路由器配置命令

路由器配置命令大全

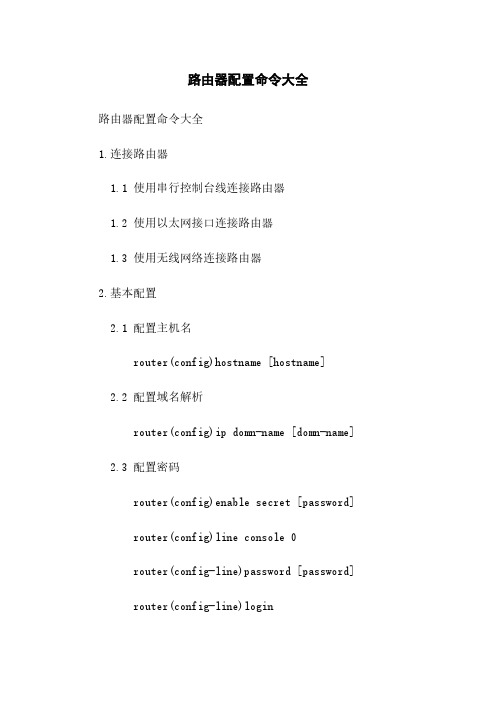

路由器配置命令大全路由器配置命令大全1.连接路由器1.1 使用串行控制台线连接路由器1.2 使用以太网接口连接路由器1.3 使用无线网络连接路由器2.基本配置2.1 配置主机名router(config)hostname [hostname]2.2 配置域名解析router(config)ip domn-name [domn-name] 2.3 配置密码router(config)enable secret [password] router(config)line console 0router(config-line)password [password] router(config-line)loginrouter(config-line)exitrouter(config)line vty 0 15router(config-line)password [password]router(config-line)loginrouter(config-line)exit2.4 配置管理IP地质router(config)interface [interface]router(config-if)ip address [ip-address] [subnet-mask]router(config-if)no shutdown3.网络协议配置3.1 配置静态路由router(config)ip route [destination-network] [subnet-mask] [next-hop]3.2 配置动态路由router(config)router [routing-protocol]router(config-router)network [network-address] [subnet-mask]3.3 配置带宽管理router(config)interface [interface]router(config-if)bandwidth [bandwidth-in-kbps]3.4 配置ACL(访问控制列表)router(config)access-list [access-list-number] [permit/deny] [source-network] [source-wildcard]4.NAT(网络地质转换)配置4.1 配置静态NATrouter(config)ip nat inside source static [inside-local-address] [outside-global-address]4.2 配置动态NATrouter(config)ip nat pool [pool-name] [start-ip-address] [end-ip-address] netmask [subnet-mask]router(config)ip nat inside source list [access-list] pool [pool-name]4.3 配置PAT(端口地质转换)router(config)interface [interface]router(config-if)ip nat insiderouter(config)interface [interface]router(config-if)ip nat outside5.VLAN(虚拟局域网)配置5.1 配置VLANrouter(config)vlan [vlan-id]router(config-vlan)name [vlan-name]5.2 配置接口VLANrouter(config)interface [interface]router(config-if)switchport mode accessrouter(config-if)switchport access vlan [vlan-id]5.3 配置Trunk接口router(config)interface [interface]router(config-if)switchport mode trunkrouter(config-if)switchport trunk allowed vlan [vlan-list]6.特定协议配置6.1 配置DHCP(动态主机配置协议)router(config)ip dhcp pool [pool-name]router(dhcp-config)network [network-address] [subnet-mask]router(dhcp-config)default-router [default-gateway]router(dhcp-config)dns-server [dns-server-ip]6.2 配置NTP(网络时间协议)router(config)ntp server [ntp-server-ip]router(config)ntp update-calendar6.3 配置SNMP(简单网络管理协议)router(config)snmp-server community [community-string] [ro/rw]router(config)snmp-server host [host-ip] [community-string]7.安全配置7.1 配置SSH(安全外壳协议)router(config)hostname [hostname]router(config)ip domn-name [domn-name]router(config)crypto key generate rsarouter(config)ip ssh version 2router(config)line vty 0 15router(config-line)transport input sshrouter(config-line)login localrouter(config-line)exit7.2 配置防火墙router(config)access-list [access-list-number] [permit/deny] [source-network] [source-wildcard] router(config)interface [interface]router(config-if)ip access-group [access-list-number] [in/out]附件:无法律名词及注释:- IP地质:Internet Protocol Address,互联网协议地质,用于标识网络上主机的唯一数字标识。

路由器配置命令

路由器配置命令1:连接路由器要配置路由器,首先需要通过网线将计算机与路由器连接。

确保电脑和路由器处于同一个局域网中,并且电脑的网卡设置为自动获取IP地址。

2:登录路由器打开计算机上的浏览器,输入路由器的管理IP地址(通常为192.168.1.1或192.168:0:1)并按回车键。

在弹出的登录界面中输入用户名和密码进行登录。

3:路由器基本设置在路由器的管理界面中,选择“基本设置”选项。

在此部分可以设置路由器的主机名、域名、时区以及路由器的管理密码等。

4:网络设置在管理界面中找到“网络设置”选项。

在此部分可以设置路由器的IP地址、子网掩码、网关和DNS信息等。

确保这些设置与网络环境相匹配。

5: WLAN设置如果路由器支持无线网络功能,可以在“WLAN设置”选项中进行相关设置。

包括无线网络的SSID名称、加密方式及密码等。

6:接口设置在管理界面中找到“接口设置”选项。

在此部分可以设置路由器的LAN口、WAN口、VLAN等接口相关的配置。

7:安全设置保护路由器的安全至关重要,可以在“安全设置”选项中进行相关的配置。

包括设置防火墙、启用ACL以及安全登录等选项。

8:服务设置在管理界面中找到“服务设置”选项。

在此部分可以设置路由器的DHCP服务、DNS代理、动态DNS等相关服务。

9: NAT设置如果需要进行网络地址转换(NAT)配置,可以在“NAT设置”选项中进行相关设置。

包括端口映射、虚拟服务器等。

10:路由设置在管理界面中找到“路由设置”选项。

在此部分可以进行路由设置相关的配置,如静态路由等。

附件:本文档不附带任何附件。

法律名词及注释:1: IP地址:互联网协议地址,用于标识计算机或网络设备在网络上的唯一标识。

2:子网掩码:用于将IP地址分成网络地址和主机地址两部分的32位二进制数。

3:网关:连接两个不同网络的设备,用于在网络之间进行中转和交换数据。

4: DNS:域名系统,将域名解析为IP地址的系统。

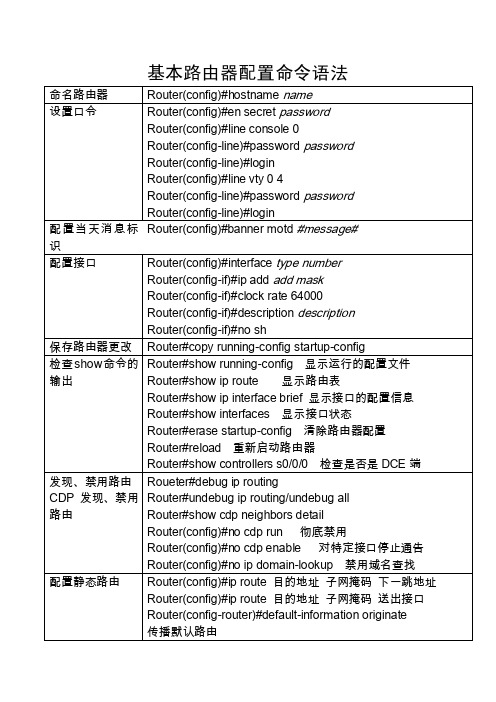

基本路由器配置命令语法

基本路由器配置命令语法文案编辑词条B 添加义项?文案,原指放书的桌子,后来指在桌子上写字的人。

现在指的是公司或企业中从事文字工作的职位,就是以文字来表现已经制定的创意策略。

文案它不同于设计师用画面或其他手段的表现手法,它是一个与广告创意先后相继的表现的过程、发展的过程、深化的过程,多存在于广告公司,企业宣传,新闻策划等。

基本信息中文名称文案外文名称Copy目录1发展历程2主要工作3分类构成4基本要求5工作范围6文案写法7实际应用折叠编辑本段发展历程汉字"文案"(wén àn)是指古代官衙中掌管档案、负责起草文书的幕友,亦指官署中的公文、书信等;在现代,文案的称呼主要用在商业领域,其意义与中国古代所说的文案是有区别的。

在中国古代,文案亦作" 文按"。

公文案卷。

《北堂书钞》卷六八引《汉杂事》:"先是公府掾多不视事,但以文案为务。

"《晋书·桓温传》:"机务不可停废,常行文按宜为限日。

" 唐戴叔伦《答崔载华》诗:"文案日成堆,愁眉拽不开。

"《资治通鉴·晋孝武帝太元十四年》:"诸曹皆得良吏以掌文按。

"《花月痕》第五一回:" 荷生觉得自己是替他掌文案。

"旧时衙门里草拟文牍、掌管档案的幕僚,其地位比一般属吏高。

《老残游记》第四回:"像你老这样抚台央出文案老爷来请进去谈谈,这面子有多大!"夏衍《秋瑾传》序幕:"将这阮财富带回衙门去,要文案给他补一份状子。

"文案音译文案英文:copywriter、copy、copywriting文案拼音:wén àn现代文案的概念:文案来源于广告行业,是"广告文案"的简称,由copy writer翻译而来。

多指以语辞进行广告信息内容表现的形式,有广义和狭义之分,广义的广告文案包括标题、正文、口号的撰写和对广告形象的选择搭配;狭义的广告文案包括标题、正文、口号的撰写。

路由器的配置命令总结

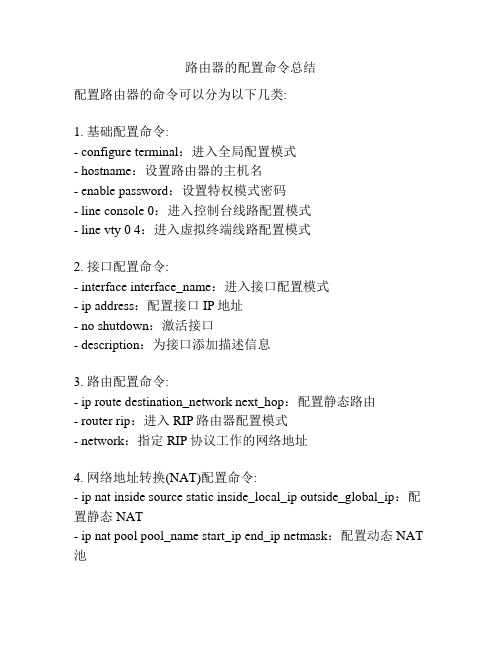

路由器的配置命令总结配置路由器的命令可以分为以下几类:1. 基础配置命令:- configure terminal:进入全局配置模式- hostname:设置路由器的主机名- enable password:设置特权模式密码- line console 0:进入控制台线路配置模式- line vty 0 4:进入虚拟终端线路配置模式2. 接口配置命令:- interface interface_name:进入接口配置模式- ip address:配置接口IP地址- no shutdown:激活接口- description:为接口添加描述信息3. 路由配置命令:- ip route destination_network next_hop:配置静态路由- router rip:进入RIP路由器配置模式- network:指定RIP协议工作的网络地址4. 网络地址转换(NAT)配置命令:- ip nat inside source static inside_local_ip outside_global_ip:配置静态NAT- ip nat pool pool_name start_ip end_ip netmask:配置动态NAT 池5. 访问控制列表(ACL)配置命令:- access-list acl_number {deny | permit} source destination:创建ACL规则- interface interface_name:进入接口配置模式- ip access-group acl_number {in | out}:应用ACL到接口6. VLAN配置命令:- vlan vlan_id:创建VLAN- switchport mode {access | trunk}:配置接口模式7. 安全配置命令:- enable secret:设置特权模式加密密码- username username password password:创建本地用户8. 特定协议配置命令:- router ospf process_ID:进入OSPF路由器配置模式- network network_address wildcard_mask area area_number:配置OSPF网络- router bgp autonomous_system_number:进入BGP路由器配置模式- neighbor ip_address remote-as autonomous_system_number:配置BGP邻居以上是一些常见的路由器配置命令,不同型号和品牌的路由器可能会有一些差异,具体命令请参考相应的操作手册或文档。

路由器配置命令

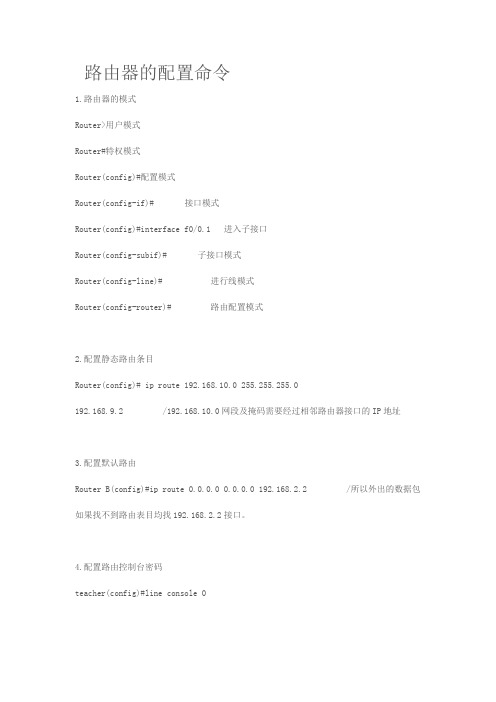

路由器的配置模式●用户模式:Router>●特权模式:Router#●全局配置模式:Router(config)#●接口配置模式:Router(config-if)#●子接口配置模式:Router(config)#interface fa0/0.1Router(config-subif)#●Line模式:Router(config-line)#●路由模式:Router(config-router)#静态路由的配置Router A>enableRouter A#config terminalRouter A(config) #interface f0/0Router A(config-if) #ip address 192.168.2.2 255.255.255.0 Router A(config-if)#no shutdownRouter A(config-if)#exitRouter A(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.1 默认路由的配置Router B>enableRouter B#config terminalRouter B(config) #interface f0/1Router B(config-if) #ip address 192.168.2.1 255.255.255.0Router B(config-if)#no shutdownRouter B(config-if)#exitRouter B(config) #interface f0/0Router B(config-if) #ip address 192.168.1.1 255.255.255.0Router B(config-if)#no shutdownRouter B(config-if)#exitRouter B(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2查看路由表RouterA#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not setS 192.168.1.0/24 [1/0] via 192.168.2.1C 192.168.2.0/24 is directly connected, FastEthernet0/0RouterA#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not setS 192.168.1.0/24 [1/0] via 192.168.2.1C 192.168.2.0/24 is directly connected, FastEthernet0/0配置路由器的控制台会话●配置控制台会话时间teacher(config)#line console 0teacher(config_line)#exec-timeout 0 0●配置控制台输出日志同步teacher(config)#line console 0teacher(config_line)#logging synchronous●配置禁用DNSteacher(config)#no ip domain-lookup路由器与交换机之间的单臂路由Router(config)# interface f0/0.1Router(config-subif)# encapsolution dot1q 1Router(config-subif)# ip address 192.168.1.1 255.255.255.0Router(config)# interface f0/0.2Router(config-subif)# encapsolution dot1q 2Router(config-subif)# ip address 192.168.2.1 255.255.255.0。

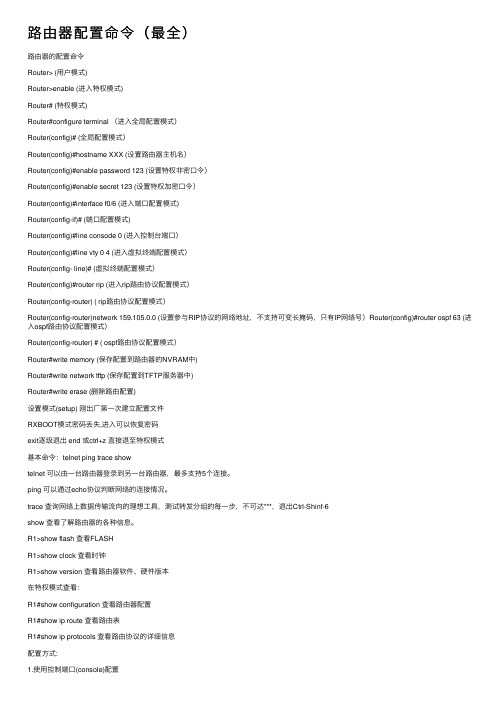

路由器配置命令(最全)

路由器配置命令(最全)路由器的配置命令Router> (⽤户模式)Router>enable (进⼊特权模式)Router# (特权模式)Router#configure terminal (进⼊全局配置模式)Router(config)# (全局配置模式)Router(config)#hostname XXX (设置路由器主机名)Router(config)#enable password 123 (设置特权⾮密⼝令)Router(config)#enable secret 123 (设置特权加密⼝令)Router(config)#interface f0/6 (进⼊端⼝配置模式)Router(config-if)# (端⼝配置模式)Router(config)#line consode 0 (进⼊控制台端⼝)Router(config)#line vty 0 4 (进⼊虚拟终端配置模式)Router(config- line)# (虚拟终端配置模式)Router(config)#router rip (进⼊rip路由协议配置模式)Router(config-router) ( rip路由协议配置模式)Router(config-router)network 159.105.0.0 (设置参与RIP协议的⽹络地址,不⽀持可变长掩码,只有IP⽹络号)Router(config)#router ospf 63 (进⼊ospf路由协议配置模式)Router(config-router) # ( ospf路由协议配置模式)Router#write memory (保存配置到路由器的NVRAM中)Router#write network tftp (保存配置到TFTP服务器中)Router#write erase (删除路由配置)设置模式(setup) 刚出⼚第⼀次建⽴配置⽂件RXBOOT模式密码丢失,进⼊可以恢复密码exit逐级退出 end 或ctrl+z 直接退⾄特权模式基本命令:telnet ping trace showtelnet 可以由⼀台路由器登录到另⼀台路由器,最多⽀持5个连接。

路由器的配置命令

路由器的配置命令1.路由器的模式Router>用户模式Router#特权模式Router(config)#配置模式Router(config-if)# 接口模式Router(config)#interface f0/0.1 进入子接口Router(config-subif)# 子接口模式Router(config-line)# 进行线模式Router(config-router)# 路由配置模式2.配置静态路由条目Router(config)# ip route 192.168.10.0 255.255.255.0 192.168.9.2 /192.168.10.0网段及掩码需要经过相邻路由器接口的IP地址3.配置默认路由Router B(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2 /所以外出的数据包如果找不到路由表目均找192.168.2.2接口。

4.配置路由控制台密码teacher(config)#line console 0teacher(config-line)#loginteacher(config-line)password ciscoteacher(config)#enable password cisco /配置特权模式密码teacher(config)#enable secret 1234 /配置加密保存的密码teacher(config)#service password-encryption / 对所有密码加密5.配置控制台会话时间teacher(config)#line console 0teacher(config-line)exec-timeout 0 06.配置控制台输出日志同步teacher(config)#line console 0teacher(config-line)#logging synchronous7.路由密码恢复(1)进入ROM Monitor 模式(2)修改配置寄存器的值,启动是绕过 startup-config文件rommon1>confreg ox2140rommon2>reset(3)用startup-config覆盖running-configROuter#copy starup-config running-config修改密码Router(config)#enable password cisco(4)修改配置寄存器的值Router(config)#config-register ox21028.动态路由配置(1)截断超时(2)打开接口(3)为接口设置IP 地址Router(config)#interface f0/0Router(config-if)#ip address 192.168.1.1Router(configif)#no shutdown(4)启动RIP进程,并宣告主网络号Router(config)#router ripRouter(config-router)#network 192.68.1.09.单臂路由配置Router(config)#interface f0/0.1router(config-subif)#encapsolution dotlq 1 :子接口封装dot1q针对的是VLAN1Router(config-subif)#ip address 192.168.1.1 255.255.255.0 :设置VLAN的网关地址Router(config)#interface f0/0.2router(config-subif)# encapsolution dotlq 2 子网接口封装do1q针对的是VLAN2 Router(config-subif)# 192.168.2.1 255.255.255.0 :设置VLAN2的网关地址路由器的操作系统,它是一个功能非常强大的系统,特别是在一些高档的路由器中,它具有相当丰富的操作命令,就像我们的DOS系统一样。

路由器的配置命令

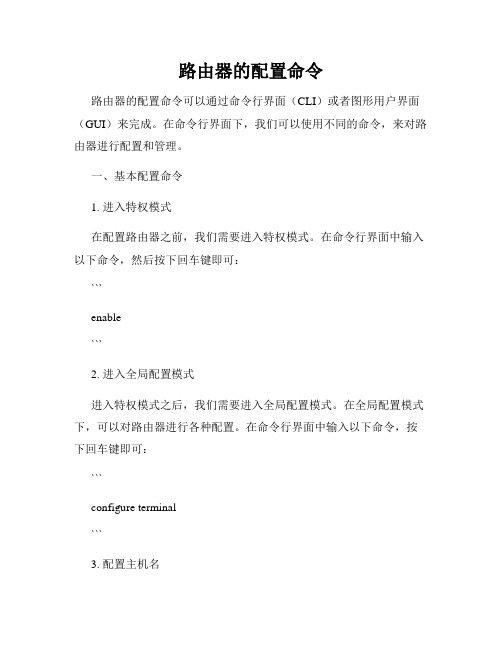

路由器的配置命令路由器的配置命令可以通过命令行界面(CLI)或者图形用户界面(GUI)来完成。

在命令行界面下,我们可以使用不同的命令,来对路由器进行配置和管理。

一、基本配置命令1. 进入特权模式在配置路由器之前,我们需要进入特权模式。

在命令行界面中输入以下命令,然后按下回车键即可:```enable```2. 进入全局配置模式进入特权模式之后,我们需要进入全局配置模式。

在全局配置模式下,可以对路由器进行各种配置。

在命令行界面中输入以下命令,按下回车键即可:```configure terminal```3. 配置主机名在全局配置模式下,我们可以为路由器配置一个唯一的主机名,以区分其他路由器。

在命令行界面中输入以下命令,按下回车键即可:```hostname Router1```这里的"Router1"可以替换为你想要的主机名。

4. 配置密码为了保护路由器的安全,我们可以为路由器配置密码。

以下是两种常用的密码配置命令:为特权模式设置密码:```enable secret password```为虚拟终端线路设置密码:```line vty 0 4password passwordlogin```这里的"password"可以替换为你想要的密码。

二、接口配置命令1. 进入接口配置模式在全局配置模式下,我们可以进入接口配置模式,对特定接口进行配置。

以下是两个常用的进入接口模式的命令:进入以太网接口配置模式:```interface Ethernet0/0```进入串口接口配置模式:```interface Serial0/0```2. 配置IP地址在接口配置模式下,我们可以为接口配置IP地址。

以下是一个配置IP地址的命令示例:```ip address 192.168.0.1 255.255.255.0```这里的"192.168.0.1"和"255.255.255.0"可以替换为你想要的IP地址和子网掩码。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

路由器配置命令access-list 1 permit host 172.16.4.13 设置ACL,容许172.16.4.13的数据包通过。

access-list 1 deny any 设置ACL,阻止其他一切IP地址进行通讯传输。

int e 1 进入E1端口。

ip access-group 1 in 将ACL 1宣告。

经过设置后E1端口就只容许来自172.16.4.13这个IP地址的数据包传输出去了。

来自其他IP地址的数据包都无法通过E1传输。

小提示:由于CISCO默认添加了DENY ANY的语句在每个ACL中,所以上面的access-list 1 deny any这句命令可以省略。

另外在路由器连接网络不多的情况下也可以在E0端口使用ip access-group 1 out命令来宣告,宣告结果和上面最后两句命令效果一样。

标准访问控制列表实例二配置任务:禁止172.16.4.13这个计算机对172.16.3.0/24网段的访问,而172.16.4.0/24中的其他计算机可以正常访问。

路由器配置命令:access-list 1 deny host 172.16.4.13 设置ACL,禁止172.16.4.13的数据包通过access-list 1 permit any 设置ACL,容许其他地址的计算机进行通讯int e 1 进入E1端口ip access-group 1 in 将ACL1宣告,同理可以进入E0端口后使用ip access-group 1 out 来完成宣告。

配置完毕后除了172.16.4.13其他IP地址都可以通过路由器正常通讯,传输数据包。

总结:标准ACL占用路由器资源很少,是一种最基本最简单的访问控制列表格式。

应用比较广泛,经常在要求控制级别较低的情况下使用。

如果要更加复杂的控制数据包的传输就需要使用扩展访问控制列表了,他可以满足我们到端口级的要求。

扩展访问控制列表:上面我们提到的标准访问控制列表是基于IP地址进行过滤的,是最简单的ACL。

那么如果我们希望将过滤细到端口怎么办呢?或者希望对数据包的目的地址进行过滤。

这时候就需要使用扩展访问控制列表了。

使用扩展IP访问列表可以有效的容许用户访问物理LAN而并不容许他使用某个特定服务(例如WWW,FTP等)。

扩展访问控制列表使用的ACL号为100到199。

扩展访问控制列表的格式刚刚我们提到了标准访问控制列表,他是基于IP地址进行过滤的,是最简单的ACL。

那么如果我们希望将过滤细到端口怎么办呢?或者希望对数据包的目的地址进行过滤。

这时候就需要使用扩展访问控制列表了。

使用扩展IP访问列表可以有效的容许用户访问物理LAN而并不容许他使用某个特定服务(例如WWW,FTP等)。

扩展访问控制列表使用的ACL号为100到199。

扩展访问控制列表的格式:扩展访问控制列表是一种高级的ACL,配置命令的具体格式如下:access-list ACL号[permit deny] [协议] [定义过滤源主机范围] [定义过滤源端口] [定义过滤目的主机访问] [定义过滤目的端口]例如:access-list 101 deny tcp any host 192.168.1.1 eq www这句命令是将所有主机访问192.168.1.1这个地址网页服务(WWW)TCP连接的数据包丢弃。

小提示:同样在扩展访问控制列表中也可以定义过滤某个网段,当然和标准访问控制列表一样需要我们使用反向掩码定义IP地址后的子网掩码。

扩展访问控制列表实例我们采用如图所示的网络结构。

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。

在172.16.4.0/24网段中有一台服务器提供WWW服务,IP地址为172.16.4.13。

配置任务:禁止172.16.3.0的计算机访问172.16.4.0的计算机,包括那台服务器,不过惟独可以访问172.16.4.13上的WWW服务,而其他服务不能访问。

路由器配置命令:access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www 设置ACL101,容许源地址为任意IP,目的地址为172.16.4.13主机的80端口即WWW服务。

由于CISCO默认添加DENY ANY的命令,所以ACL只写此一句即可。

int e 1 进入E1端口ip access-group 101 out 将ACL101宣告出去设置完毕后172.16.3.0的计算机就无法访问172.16.4.0的计算机了,就算是服务器172.16.4.13开启了FTP服务也无法访问,惟独可以访问的就是172.16.4.13的WWW服务了。

而172.16.4.0的计算机访问172.16.3.0的计算机没有任何问题。

扩展ACL有一个最大的好处就是可以保护服务器,例如很多服务器为了更好的提供服务都是暴露在公网上的,这时为了保证服务正常提供所有端口都对外界开放,很容易招来黑客和病毒的攻击,通过扩展ACL可以将除了服务端口以外的其他端口都封锁掉,降低了被攻击的机率。

如本例就是仅仅将80端口对外界开放。

总结:扩展ACL功能很强大,他可以控制源IP,目的IP,源端口,目的端口等,能实现相当精细的控制,扩展ACL不仅读取IP包头的源地址/目的地址,还要读取第四层包头中的源端口和目的端口的IP。

不过他存在一个缺点,那就是在没有硬件ACL加速的情况下,扩展ACL会消耗大量的路由器CPU资源。

所以当使用中低档路由器时应尽量减少扩展ACL 的条目数,将其简化为标准ACL或将多条扩展ACL合一是最有效的方法。

基于名称的访问控制列表不管是标准访问控制列表还是扩展访问控制列表都有一个弊端,那就是当设置好ACL 的规则后发现其中的某条有问题,希望进行修改或删除的话只能将全部ACL信息都删除。

也就是说修改一条或删除一条都会影响到整个ACL列表。

这一个缺点影响了我们的工作,为我们带来了繁重的负担。

不过我们可以用基于名称的访问控制列表来解决这个问题。

一、基于名称的访问控制列表的格式:ip access-list [standard extended] [ACL名称]例如:ip access-list standard softer就建立了一个名为softer的标准访问控制列表。

二、基于名称的访问控制列表的使用方法:当我们建立了一个基于名称的访问列表后就可以进入到这个ACL中进行配置了。

例如我们添加三条ACL规则permit 1.1.1.1 0.0.0.0permit 2.2.2.2 0.0.0.0permit 3.3.3.3 0.0.0.0如果我们发现第二条命令应该是2.2.2.1而不是2.2.2.2,如果使用不是基于名称的访问控制列表的话,使用no permit 2.2.2.2 0.0.0.0后整个ACL信息都会被删除掉。

正是因为使用了基于名称的访问控制列表,我们使用no permit 2.2.2.2 0.0.0.0后第一条和第三条指令依然存在。

总结:如果设置ACL的规则比较多的话,应该使用基于名称的访问控制列表进行管理,这样可以减轻很多后期维护的工作,方便我们随时进行调整ACL规则。

反向访问控制列表:我们使用访问控制列表除了合理管理网络访问以外还有一个更重要的方面,那就是防范病毒,我们可以将平时常见病毒传播使用的端口进行过滤,将使用这些端口的数据包丢弃。

这样就可以有效的防范病毒的攻击。

不过即使再科学的访问控制列表规则也可能会因为未知病毒的传播而无效,毕竟未知病毒使用的端口是我们无法估计的,而且随着防范病毒数量的增多会造成访问控制列表规则过多,在一定程度上影响了网络访问的速度。

这时我们可以使用反向控制列表来解决以上的问题。

反向访问控制列表的用途及格式一、反向访问控制列表的用途反向访问控制列表属于ACL的一种高级应用。

他可以有效的防范病毒。

通过配置反向ACL可以保证AB两个网段的计算机互相PING,A可以PING通B而B不能PING通A。

说得通俗些的话就是传输数据可以分为两个过程,首先是源主机向目的主机发送连接请求和数据,然后是目的主机在双方建立好连接后发送数据给源主机。

反向ACL控制的就是上面提到的连接请求。

二、反向访问控制列表的格式反向访问控制列表格式非常简单,只要在配置好的扩展访问列表最后加上established 即可。

我们还是通过实例为大家讲解。

我们采用如图所示的网络结构。

路由器连接了二个网段,分别为172.16.4.0/24,172.16.3.0/24。

在172.16.4.0/24网段中的计算机都是服务器,我们通过反向ACL 设置保护这些服务器免受来自172.16.3.0这个网段的病毒攻击。

配置实例:禁止病毒从172.16.3.0/24这个网段传播到172.16.4.0/24这个服务器网段。

路由器配置命令:access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.0 0.0.0.255 established 定义ACL101,容许所有来自172.16.3.0网段的计算机访问172.16.4.0网段中的计算机,前提是TCP连接已经建立了的。

当TCP连接没有建立的话是不容许172.16.3.0访问172.16.4.0的。

int e 1 进入E1端口ip access-group 101 out 将ACL101宣告出去设置完毕后病毒就不会轻易的从172.16.3.0传播到172.16.4.0的服务器区了。

因为病毒要想传播都是主动进行TCP连接的,由于路由器上采用反向ACL禁止了172.16.3.0网段的TCP主动连接,因此病毒无法顺利传播。

小提示:检验反向ACL是否顺利配置的一个简单方法就是拿172.16.4.0里的一台服务器PING在172.16.3.0中的计算机,如果可以PING通的话再用172.16.3.0那台计算机PING172.16.4.0的服务器,PING不通则说明ACL配置成功。

通过上文配置的反向ACL会出现一个问题,那就是172.16.3.0的计算机不能访问服务器的服务了,假如图中172.16.4.13提供了WWW服务的话也不能正常访问。

解决的方法是在ESTABLISHED那句前头再添加一个扩展ACL规则,例如:access-list 101 permit tcp 172.16.3.0 0.0.0.255 172.16.4.13 0.0.0.0 eq www。