Cisco网络安全体系结构

Cisco网络设备安全配置

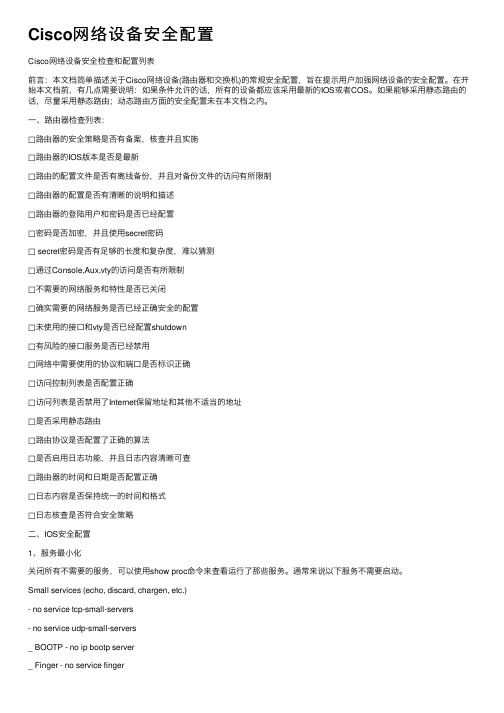

Cisco⽹络设备安全配置Cisco⽹络设备安全检查和配置列表前⾔:本⽂档简单描述关于Cisco⽹络设备(路由器和交换机)的常规安全配置,旨在提⽰⽤户加强⽹络设备的安全配置。

在开始本⽂档前,有⼏点需要说明:如果条件允许的话,所有的设备都应该采⽤最新的IOS或者COS。

如果能够采⽤静态路由的话,尽量采⽤静态路由;动态路由⽅⾯的安全配置未在本⽂档之内。

⼀、路由器检查列表:□路由器的安全策略是否有备案,核查并且实施□路由器的IOS版本是否是最新□路由的配置⽂件是否有离线备份,并且对备份⽂件的访问有所限制□路由器的配置是否有清晰的说明和描述□路由器的登陆⽤户和密码是否已经配置□密码是否加密,并且使⽤secret密码□ secret密码是否有⾜够的长度和复杂度,难以猜测□通过Console,Aux,vty的访问是否有所限制□不需要的⽹络服务和特性是否已关闭□确实需要的⽹络服务是否已经正确安全的配置□未使⽤的接⼝和vty是否已经配置shutdown□有风险的接⼝服务是否已经禁⽤□⽹络中需要使⽤的协议和端⼝是否标识正确□访问控制列表是否配置正确□访问列表是否禁⽤了Internet保留地址和其他不适当的地址□是否采⽤静态路由□路由协议是否配置了正确的算法□是否启⽤⽇志功能,并且⽇志内容清晰可查□路由器的时间和⽇期是否配置正确□⽇志内容是否保持统⼀的时间和格式□⽇志核查是否符合安全策略⼆、IOS安全配置1、服务最⼩化关闭所有不需要的服务,可以使⽤show proc命令来查看运⾏了那些服务。

通常来说以下服务不需要启动。

Small services (echo, discard, chargen, etc.)- no service tcp-small-servers- no service udp-small-servers_ BOOTP - no ip bootp server_ Finger - no service finger_ HTTP - no ip http server_ SNMP - no snmp-server2、登陆控制Router(config)#line console 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#loginRouter(config)#line aux 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 0 10Router(config-line)#loginRouter(config)#line vty 0 4Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#login注:如果路由器⽀持的话,请使⽤ssh替代telnet;3、密码设置Router(config)#service password-encryptionRouter(config)#enable secret4、⽇志功能Central(config)# logging onCentral(config)# logging IP(SYSLOG SERVER)Central(config)# logging bufferedCentral(config)# logging console criticalCentral(config)# logging trap informationalCentral(config)# logging facility local1Router(config)# service timestamps log datetime localtime show-timezone msec5、SNMP的设置Router(config)# no snmp community public roRouter(config)# no snmp community private rwRouter(config)# no access-list 50Router(config)# access-list 50 permit 10.1.1.1Router(config)# snmp community xxx ro 50Router(config)# snmp community yyy rw 50注:xxx,yyy是你需要设置的community string,越是复杂越好,并且两都绝对不能⼀致。

1-1简介思科CCNA认证的体系结构

任务1.2

(3)IP地址管理(IPv4/IPv6)部分 描述使用私有或公共IP地址进行IPv4地址管理的操作及其必要性。 识别恰当的IPv6地址框架以满足LAN/WAN环境下地址管理需求。 采用VLSM识别恰当的IPv4地址管理框架以及满足LAN/WAN环境下地址 管理需求。 描述与IPv4一起运行IPv6的技术要求,例如双栈协议。 描述IPv6地址:全球单播、组播、链路本地地址、唯一本地地址、EUI64、自动配置。

任务1.1

简介思科的认证体系等级CCNA/CCNP/CCIE

思科认证体系结构基本上可以分成3个等级:“A”、“P”、“E”。 “A”即Associate的缩写,在大中华区翻译为思科认证的网络工程师,但 是笔者认为Associate更精准的翻译应该是预备工程师,或者工程师助理 ,因为它的英文本意带有“副级”职务的意思,它属于思科认证体系结 构中的初级职称;“P”即Professional的缩写,在大中华区翻译为思科 认证资深网络工程师,它属于思科认证体系结构中的中级职称;“E”即 Expert的缩写,在大中华区翻译为思科认证互联网专家,它属于思科认 证体系结构中的最高职称,也是最具备实战工作意义的职称。关于3个认 证级别的示意图如图1.1所示。

图1.3 关于CCNA的考试信息

任务1.2

考生报名方式

如果选择了相关的思科认证培训中心,则可以通过所在的培训中心注 册和预约考试,这样可以省很多事。 如果没有参加相关的思科认证培训,而是通过自学的方式来参加考试 ,则可以直接通过网站(VUE中国 的官方网站)来进行注册与付费,通常在这种情况下需要使用信用卡 以美元的价格支付考试费。 还可以通过拨打VUE中国区的电话400-810-6035来注册与预约考 试。

任务1.2

思科产品与解决方案介绍

Cisco路由器及交换机安全加固法则

Cisco 路由器及交换机安全加固法则网络层面的安全主要有两个方面,一是数据层面的安全,使用ACL等技术手段,辅助应用系统增强系统的整体安全;二是控制层面的安全,通过限制对网络设备自身的访问,增强网络设备自身的安全性。

数据层面的安全在拙著《网络层权限访问控制――ACL详解》已经较为系统的讨论。

本文主要集中讨论控制层面即设备自身的安全这部分,仍以最大市场占有率的思科设备为例进行讨论。

一、控制层面主要安全威协与应对原则网络设备的控制层面的实质还是运行的一个操作系统,既然是一个操作系统,那么,其它操作系统可能遇到的安全威胁网络设备都有可能遇到;总结起来有如下几个方面:1、系统自身的缺陷:操作系统作为一个复杂系统,不论在发布之前多么仔细的进行测试,总会有缺陷产生的。

出现缺陷后的唯一办法就是尽快给系统要上补丁。

Cisco IOS/Catos与其它通用操作系统的区别在于,IOS/Catos需要将整个系统更换为打过补丁的系统,可以查询取得cisco最新的安全公告信息与补丁信息。

2、系统缺省服务:与大多数能用操作系统一样,IOS与CatOS缺省情况下也开了一大堆服务,这些服务可能会引起潜在的安全风险,解决的办法是按最小特权原则,关闭这些不需要的服务。

3、弱密码与明文密码:在IOS中,特权密码的加密方式强加密有弱加密两种,而普通存取密码在缺省情况下则是明文;4、非授权用户可以管理设备:既可以通过telnet\snmp通过网络对设备进行带内管理,还可以通过console与aux口对设备进行带外管理。

缺省情况下带外管理是没有密码限制的。

隐含较大的安全风险;5、 CDP协议造成设备信息的泄漏;6、 DDOS攻击导致设备不能正常运行,解决方案,使用控制面策略,限制到控制层面的流量;7、发生安全风险之后,缺省审计功能。

二、 Cisco IOS加固对于(4)T之后的IOS版本,可以通过autosecure命令完成下述大多数功能,考虑到大部分用户还没有条件升级到该IOS版本,这里仍然列出需要使用到的命令行:1、禁用不需要的服务:no ip http server 0.0.055access-list 99 deny any log ntp acess-group peer 98 99 in1.1.1 anyaccess-list 110 deny p 2.2.2 any.....access-list 110 deny p 3.3.3 any限制所有其它流量access-list 110 permit ip any any!class-map control-plane-limitmatch access-group 110!policy-map control-plane-policyclass control-plane-limitpolice 32000 conform transmit exceed drop!control-planeservice-policy input control-plane-policy三、 Cisco CatOS加固1、禁用不需要的服务:set cdp disable //禁用cdpset ip http disable //禁用http server,这玩意儿的安全漏洞很多的2、配置时间及日志参数,便于进行安全审计:set logging timestamp enable //启用log时间戳set logging server //向发送logset logging server //向发送log!set timezone PST-8 //设置时区set ntp authenticate enable //启用NTP认证set ntp key 1 md5 uadsf //设置NTP认证用的密码,使用MD5加密。

cisco认证体系介绍

思科认证体系介绍思科认证体系是由Cisco公司建立的分为3个层次的网络技术证书体系,随看Cisco产品线的扩大和市场份额的不断提升,Cisco产品从当初仅有的Cisco路由器和Cisco交换机发展到现在的6大方向:路宙交换”网络设计,网络安全,电倍运营商,语音,网络存储,M Cisco证书也不断的扩壇和调整覆盖了Cisco完整的产品线!Cisco认证体系路由交换:CCNA认证CCNP认证CCIE认证网络设计:CCNA认证CCDA认证CCDP认证网络安全:CCNA认证CCSP认证CCIE认证网络语音:CCNA认证CCVP认证CCIE认证网络存储:CCNA认证CCIE认证电倍运SW : CCNA认证CCIP认证CCIE认证CCNP:Cisco Certified Network Professional1、CCNP认证简介CCNP是全球最大的网络设备公司Cisco(思科)公司的认可的技术证书-Cisco认证资深网络支持工程师,在整个Cisco认证体系处于中级证书的地位。

需要掌握:IP. IGRPJPX. Async路由、Appletalk.扩展访问列表、IP RIP、路由器臺走向、IPX RIP、路由器摘要、最短路径优先(OSPF \变长子网掩码(VLSM X边界网关协议(BGP \串行(Serial \EIGRP、帧中继、综合业务数字网(ISDN X X.25、按需拨号协议(DDR \ PSTN、点对点协议、VLAN、以太网、访问列表、80210、FDDL透明桥及翻译桥。

2、CCNP认证的径CCNP考试途彳":642-901 BSCI Building Scalable Cisco Internetworks 642-812 Building Converged Cisco Multilayer Switched Networks 642-825ISCW Implementing Secure Converged Wide Area Networks 642-845 ONT Optimizing Converged Cisco NetworksCCNP考试途径二:642-892 Building Scalable Cisco Internetworks (BSCI)Building Cisco Multilayer Switched Networks (BCMSN)642-825 ISCW Implementing Secure Converged Wide Area Networks 642-845 ONT Optimizing Converged Cisco Networks这四门是人们通常选择的考试科目■通过以上四门考试■即可获得CCNP证书。

网络安全设备的三种管理模式

网络安全设备的三种管理模式目前,随着互联网的高速发展,网络已深入到人们生活的各个方面。

网络带给人们诸多好处的同时,也带来了很多隐患。

其中,安全问题就是最突出的一个。

但是许多信息管理者和信息用户对网络安全认识不足,他们把大量的时间和精力用于提升网络的性能和效率,结果导致黑客攻击、恶意代码、邮件炸弹等越来越多的安全威胁。

为了防范各种各样的安全问题,许多网络安全产品也相继在网络中得到推广和应用。

针对系统和软件的漏洞,有漏洞扫描产品;为了让因特网上的用户能安全、便捷的访问公司的内部网络,有SSL VPN和IPSec VPN;为了防止黑客的攻击入侵,有入侵防御系统和入侵检测系统;而使用范围最为广泛的防火墙,常常是作为网络安全屏障的第一道防线。

网络中安全设备使用的增多,相应的使设备的管理变得更加复杂。

下面就通过一则实例,并结合网络的规模和复杂程度,详细阐述网络中安全设备管理的三种模式。

转播到腾讯微博图1 网络结构图一、公司网络架构1、总架构单位网络结构图如图1所示。

为了确保重要设备的稳定性和冗余性,核心层交换机使用两台Cisco 4510R,通过Trunk线连接。

在接入层使用了多台Cisco 3560-E交换机,图示为了简洁,只画出了两台。

在核心交换机上连接有单位重要的服务器,如DHCP、E-MAIL服务器、WEB服务器和视频服务器等。

单位IP地址的部署,使用的是C类私有192网段的地址。

其中,DHCP服务器的地址为192.168.11.1/24。

在网络的核心区域部署有单位的安全设备,安全设备也都是通过Cisco 3560-E交换机接入到核心交换机4510R上,图1中为了简洁,没有画出3560-E交换机。

2、主要网络设备配置单位网络主要分为业务网和办公网,业务网所使用VLAN的范围是VLAN 21至VLAN 100,办公网所使用的VLAN范围是VLAN 101至VLAN 200。

两个网都是通过两台核心交换机4510交换数据的,但在逻辑上是相互隔离的。

cisco网络安全认证

cisco网络安全认证Cisco网络安全认证(Cisco Certified Network Associate Security,简称CCNA Security)是由思科公司提供的网络安全认证,主要用于验证网络安全工程师的能力和技能。

它不仅涵盖了网络安全的基本概念和技术,还包括了网络设备的配置和管理。

CCNA Security认证涵盖了诸多的网络安全领域,包括网络威胁防护、VPN技术、防火墙配置、入侵检测与防御、网络访问控制和安全策略等。

通过CCNA Security认证,网络安全工程师可以了解和掌握网络安全的基本原理和技术,能够保护企业网络系统免受各种网络攻击的威胁。

CCNA Security认证的学习过程主要包括学习网络安全的基本理论知识和技术原理,以及学习网络设备的配置和管理。

学员需要了解各类网络攻击和威胁,熟悉网络安全防御的基本方法和技术。

在实践环节中,学员需要通过虚拟实验和实际操作来掌握网络设备的配置和管理,熟练运用各类网络安全工具和软件。

CCNA Security认证对于网络安全工程师来说具有重要意义。

首先,它提供了一个标准化的认证体系,能够证明网络安全工程师具备一定的技术水平和实践能力。

其次,CCNA Security 认证可以帮助网络安全工程师提升自己的职业能力和竞争力,有助于在职场上获得更好的发展机会和职位。

此外,CCNA Security认证还可以增加网络安全工程师在企业中的信任度和影响力,为企业提供更加安全可靠的网络环境。

思科公司作为国际领先的网络技术服务商,其提供的CCNA Security认证具有广泛的应用和认可度。

在日益增多的网络攻击和威胁背景下,网络安全问题越来越受到关注,对网络安全工程师的需求也不断增加。

因此,持有CCNA Security认证的网络安全工程师将在就业市场上具有更大的竞争优势,有望获得更好的职业发展和薪资待遇。

总之,CCNA Security认证是思科公司提供的一项重要的网络安全认证,对于网络安全工程师来说具有重要的意义。

Cisco基本网络配置

19

防火墙asa基本设置

asa特点: • (1)从高安全级别接口到低安全级别接口的流量叫outside 流量,这 种流量默认是允许的 • (2)从低安全级别接口到高安全级别接口的流量叫inbound流量,这 种流量默认是不允许的,但我们可以使用ACL来放行inbound流量 • (3)相同安全级别的接口之间的流量默认是不允许的,但是可以用 命令打开 • (4) 安全级别的范围为0-100 • (5)默认inside安全级别为100,其余接口默认为0

进入vlan 1 设置IP地址 设置默认网关

6、交换机如何划分vlan switch#vlan database switch(vlan)#vlan 2 switch(vlan)#no vlan 2 或者 switch(config)#interface vlanX

进入VLAN设置 新建VLAN 2 删除VLAN 2 X表示vlan数

一、cisco的三种设备类型

• 1、cisco 路由器 • 2、cisco switch (思科交换机) • 3、cisco asa5510(思科防火墙)

1

1、路由器设备型号

• • • • • •

871 1800 2600 2800 3600 7200

2

2、交换机设备型号

• • • • • • • • 2950 2960 2970 3550 3560 4506 4510 6050

13

Cisco 基本网络设置

17、cisco路由器查看命令 Who 查看telnet 登陆用户 Show running-configure 查看配置信息 Show running-configure interface fx/x 查看接口详细配置 Show ip route 查看路由表 Show interface fastethernet x/x 查看快速以太网接口 Show ip interface brief 查看接口链路层状态 Show arp 查看ARP地址表 Show version 查看路由器版本信息 Show user 查看登陆用户 Show processes cpu 查看cpu使用进程 Show log 查看日志

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco IOS软件现在可以提供三层功能: Cisco IOS软件现在可以提供三层功能: 强大的安全服务:防火墙、IPS、内容过虑、身份认证、安全连接等。 强大的安全服务:防火墙、IPS、内容过虑、身份认证、安全连接等。 全面的IP服务:例如路由、服务质量(QoS)、组播和IP语音(VoIP) 全面的IP服务:例如路由、服务质量(QoS)、组播和IP语音(VoIP) 安全管理:保护设备上的管理流量和Cisco IOS软件管理功能 安全管理:保护设备上的管理流量和Cisco IOS软件管理功能

这三个层次的集成让Cisco IOS软件具有与众不同的特点。思科语音和视频增强IPSec VPN (V3PN)解决方案就是各种能够从Cisco IOS软件的集成性获得很大利益的解决方案的一个 典型例子。这种解决方案可以利用Cisco IOS软件中新推出的低延时QoS功能,为加密的语 音和视频流量提供值得信赖的质量和弹性,并可以通过IPSec状态故障切换功能消除丢弃呼 叫。

•

•

网络和人体的类比

•IT 基础架构和网络设施应该向人体一样具备自身的免 疫能力

•病毒对于人体是必须面对的事实 -我们随时都携带着病毒 -我们也接触着各式各样的感染着病毒和细菌的物体 •人体机能仍然很好的运转,尽管我们携带着病毒和细菌

思科的安全构想和战略正是基于这样 “自体免疫能力”的概念而形成

SDN的引出

在 五 年 后 , 市 场 上 将 不 会 再 有 独

种 认 识 :

自 适 应 威 胁 防 御 加 强 了 思 科 的 一

‘

思科SDN战略

An initiative to dramatically 旨在大幅加强网络发现、 improve the network’s ability 防范和消除威胁的能力的 to identify, prevent, and adapt to threats 思科战略

• NAC 支持

CSA 4.0.2 与CTA/NAC集成 CSA 4.5 捆绑CTA,用于分发

端点安全软件CSA

CSA同时提供通用坚固的桌面和服务器防护 功能

CSA 桌面防护:

• • • • • 分布式防火墙 Day-Zero 病毒防护 文件完整性检查 即时通信安全 其他应用程序安全

CSA 服务器 防护:

Cisco 访问控制 服务器

安全管理 策略

VPN管理解决方 案 安全策略管理器 Web管理管理器 SIMS系统

Cisco PIX 防火墙

Cisco IOS VPN

Cisco IOS 防火墙

Cisco IOS IDS

集成化安全网络基础设施 防火墙 VPN 网络分析 SSL IDS

体系结构集成

感知单元

AV感知 IDS感知

分析单元

Network

身份感知 FW感知

响应 单元

协作式安全

第二阶段

协作式安全-Cisco网络准入控制

NAC(网络准入控制)是一项由思科系统公司发起并负责、多厂

家参与协作计划,可确保在授予终端访问权利前,每个终端都符合网络 安全策略 控制范围大-能够检测主机用于网络连接的所有接入方法 •• 控制范围大-能够检测主机用于网络连接的所有接入方法 多厂商参与-Cisco发起,多家防病毒厂商参与 •• 多厂商参与-Cisco发起,多家防病毒厂商参与 现有标准和技术的扩展-对现有的应用协议和安全技术进行扩展,包 •• 现有标准和技术的扩展-对现有的应用协议和安全技术进行扩展,包 括802.1x和Radius服务 括802.1x和Radius服务 利用网络和防病毒的投资-把网络的现有投资和防病毒集成 •• 利用网络和防病毒的投资-把网络的现有投资和防病毒集成 基于网络的安全解决方案,是Cisco自防御计划的关键一步。 •• 基于网络的安全解决方案,是Cisco自防御计划的关键一步。

验证每组证书 每个都由ACS或者供应商服务器(例如ACS中的CSA,TMCM的OfficeScan)评估 ACS确定所授予的权限 所有身份验证结果的最低权限(正常+ 检查= 检查) 基于MAC和IP地址的例外情况列表 审核日志(由CiscoWorks SIMS搜集)

IOS软件集成 网络设备集成 安全网管集成 体系结构集成 安全服务集成

在Cisco IOS软件中集成越来越多的安全功能。该软件覆 盖了思科的所有平台--从远程办公人员和远程分支机构解 决方案直至网络终端。 安全设备和集成化的网络设备中提供安全功能,这些网 络设备同时也可以提供LAN和WAN连接 安全管理和监控的基础设施的集成 威胁的自动感知、报告、审核、防御与一体;实现”端到 端“的防御 为希望部署集成、内置的安全的客户和机构提供一种部 署模式。这就是Cisco SAFE发展计划的作用。

• • • • • • HIPS服务 缓冲区溢出防护 网络蠕虫防护 操作系统垃圾清理 Web服务器防护 其他应用程序防护

端点安全软件(CTA)

思科可信代理 (Cisco Trust Agent) • 用于通信的终端代理 • 用于通信的终端代理

Windows NT, XP, 2000 Windows NT, XP, 2000

网络安全:内置于网络中,集成于产品中

表示在某个网络设备(例如路由器、交换机或者 无线接入点)上提供的安全功能。当流量经过某 个网络设备时,网络设备必须对其进行一定的扫 描和分析,决定让其继续传输、隔离或者拒绝。 这要求集成安全设备具有足够的智能、性能和可 扩展性

集成安全

内置安全

表示分布在网络基础设施的某些关键位置的安全 功能--例如终端用户工作站、远程分支机构、园 区和数据中心

集成安全

让每一个组建都成为安全 节点:交换机、路由器、 防火墙、网络的系 统,终端、网络和策略系统 工作。 NAC网络准入计划是第一步

自适应威胁防御

安全服务之间的互相感知 和网络智能。提高安全效 率并实现主动响应。

第一阶段

第二阶段

第三阶段

集成化安全

第一阶段

集成化安全

• 引导区病毒

第三代

• 分布式拒绝 服务攻击 DDOS • 混合攻击

下一代 • 闪电攻击 • 大量蠕虫驱 动的拒绝服 务攻击 • 具有破坏能 力的蠕虫

第二代

• 宏病毒 • 拒绝服务攻 击DOS

1980s

1990s

现在

未来

网络威胁的组成

威胁的组成2

入侵技能的演进

网络结构的演进

• 内部网络和外部网络已经没有明确 的划分,威胁无处不在。 传统的安全理念(安全域的划分) 和单一功能的安全设备(防火墙、 IDS、AV..)无法解决所有威胁。 “零日攻击(Zero-Attack)“的出现 必须要求所有的网络设备具备“互 为联动”和”互为感知“的能力, 才能实现”零日防御(Zero-Defend)

1

2

NAC

安全策略服务器 思科安全访问控制服务器(ACS)和第 三方厂商的策略服务器评估来自网络接 入设备的终端安全证书,并确定将采用 的相应接入策略(许可、拒绝、隔离、 限制)

安全管理审核系统

3

4

CiscoWorks VPN/安全管理解决方案、 CiscoWorks安全信息管理器解决方案( SIMS)和NAC 联合发起方管理解决方 案可配置NAC组件,提供监控和报告工 具,并管理终端安全应用

API Broker and Security Comm: L2/3 Service EAP/UDP EAP/802.1X

Cisco Trust Agent

思科安全策略服务器(ACS)

• NAC在3.3版本中的决策点 • 从终端获得证书

与CTA建立安全的通信通道 索取和接收应用(和OS)证书

• 对证书进行AAA

端点安全软件(CSA)

思科安全代理 (Cisco Security Agent) • CSA是一个重要的可选组件

与供应商应用相比,CSA不会获得任何特殊权限

• 提供OS证书和终端完整性

提供OS信息,包括补丁和修复 加固终端,加强对攻击的抵抗力 防止CTA受到应用伪装的威胁 可以“理解”CTA行为的定制策略

NAC的逻辑结构

Cisco Network Admission Control

尝试网络接 入的主机 思科网络接入设备 思科策略 /AAA服务器 AV供应商策略服务 器

防病毒客 户端 思科安全 代理 思科可信 代理

安全信任检查

强制执行安全策略

定制安全策略

AV策略评估

NAC主要组建

端点安全软件 思科信任代理是一个软件工具,从终端上的安全软 件 解决方案,如防病毒软件、OS和思科安全代 理(CSA)收集安全状态信息,并将其传播到网络接 入设备。 网络接入设备 网络接入设备(路由器、交换机、 VPN 集中器或防火墙)可通过思科信 任代理从终端索要终端安全“证书”,并 将此信息传输到策略服务器,以进行 准入决策

感悟 Cisco网络安全体系

于振波 2006.3

内容概要

自防御网络的引出 思科SDN战略 思科安全产品纵览 安全典型解决方案

自防御网络(SDN) 的引出

网络威胁的演进

目标及破坏 范围

对商业活动的威胁在快速增长

几秒钟

全球性网络 整个地区性网 络 集团网络 私有网络 私人电脑

几分钟 几天 几周

第一代

• 主要执行三种功能 • 主要执行三种功能

网络通信(EAPoUDP) 网络通信(EAPoUDP) 应用通信(EAP/TLV 中介) 应用通信(EAP/TLV 中介) 验证ACS并加密通信 验证ACS并加密通信

• 可用性 • 可用性

免费组件,通过CCO提供 免费组件,通过CCO提供 许可证可以免费分发 许可证可以免费分发 AV Client CSA

网络设备集成

• 在防火墙上集成IDS和VPN • 在路由器上提供防火墙和IDS模块 • 在交换机上提供防火墙和IDS模块