飞塔防火墙15-应用控制

飞塔防火墙组策略操作设定说明书

DUT_Beta4_0 # sho firewall policy config firewall policy edit 1 set srcintf "port5" set dstintf "port6" set srcaddr "VM11" set dstaddr "VM5" set action accept set schedule "always" set service "ANY" set traffic-shaper "limit_GB_25_MB_50_LQ" next end

• Diagnose

AMC 诊断工具

SSL内容扫描与监测

两种模式可以选 • URL Filtering (URL过滤) • to limit HTTPS content filtering to URL filtering • only. Select this option if all you wan t to do is apply URL web • filtering to HTTPS traffic. If you select this option you cannot • select any Anti-Virus options for HTTPS. Under Web Filtering • you can select only Web URL Filter and Block Invalid URLs • for HTTPS. Selecting this option also limits the FortiGuard • Web Filtering options that you can select for HTTPS. • Deep Scan (深度扫描) • to decrypt HTTPS • traffic and perform additional scanning of the content of the • HTTPS traffic. Select this option if you want to apply all • applicable protection profile options to HTTPS traffic. Using • this option requires adding HTTPS server certificates to the • FortiGate unit so that HTTPS traffic can be unencrypted.

飞塔配置安装使用手册

飞塔配置安装使用手册FortiGuard产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、fortiguard 入侵防护(ips)服务3、fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

飞塔防火墙5.0功能概要-IPS与应用控制增强

5.0功能概要-IPS与应用控制增强北京市海淀区北四环西路52号方正国际大厦12层电话: (010)62960376目录1.目的 (4)2.环境介绍 (4)3.IPS入侵防御系统 (4)3.1 ForitOS 5.0 IPS 数据库 (5)3.2 IPS的硬件加速 (6)3.3 IPS的配置与优化 (7)3.4 IPS选项 (10)3.4.1 配置IPS引擎算法 (11)3.4.2 配置IPS引擎数量 (11)3.4.3 配置IPS fail-open (12)4.应用控制 (13)4.1 为什么需要应用控制 (13)北京市海淀区北四环西路52号方正国际大厦12层电话: (010)629603764.2 应用控制的基本配置 (14)4.3 应用控制的自定义特征 (17)北京市海淀区北四环西路52号方正国际大厦12层电话: (010)629603761.目的FortiGate 5.0 在各个方面极大的增加了用户的操控性与灵活性,同时也保证了各个新功能的人性化,普通用户只需要简易配置既可以获得高性能以及安全性,进阶用户则可以在性能与安全方面进行微调,实现有效的安全保护和最大性能之间的平衡。

本文就FOS 5.0中IPS以及应用控制进行说明。

2.环境介绍本文使用FortiGate 200B,FOS5.0 build 147进行说明。

3.IPS入侵防御系统FortiGate 入侵防护系统保护您的网络受到来自外部的攻击,FortiGate有两种技术应对攻击:基于异常防御保护和基于特征防御保护。

北京市海淀区北四环西路52号方正国际大厦12层电话: (010)62960376基于特征的防御保护则主要被用于互联网中已知的攻击或者漏洞,通常涉及到攻击者试图访问您的网络,攻击者对主机进行使用特殊的命令以及变量序列已达到获取访问或权限的目的,FortiGate的IPS同时也能阻止这一类攻击保护您的网络。

异常防御保护被用于当网络流量自身作为一种攻击手段,如一个主机被泛洪攻击流量攻击,使得主机无法被访问(最常见的拒绝服务DOS),FortiGate Dos功能将阻断超过指定条件和阀值的流量,允许来自其他合法用户对主机进行访问。

飞塔防火墙策略

Accept Deny SSL——ssl vpn的策略 IPSec——Ipsec vpn的策略

防火墙策略使用“Any”接口

• • 源或目的接口都可以设置为“any” 如果任何一条防火墙策略使用了“any”接口,则只能使用防火墙策略 全局视图

•

“any”接口不能用于VIP或IP-pool

• 不需要启用NAT

实验

• 将内部服务器10.0.X.1映射到192.168.11.10X,让旁人ping 192.168.11.10X,然后抓包分析 Diagnose sniffer packet any „icmp‟ 4 Diagnose sys session clear

基于策略的流量控制

将应用层的安全附加在防火墙策略上保护内容表internetinternalnetworkdmzinternetclientinternetserverurlavimipsvpnp2pavipsav可以进行更细粒度的应用层的内容检测技术防火墙保护内容表保护内容表涵盖病毒ipsweb过滤内容归档imp2pvoip与以上相关的日志保护内容表可以被应用到允许的防火墙策如果使用防火墙认证的话则将保护内容表应用到用户组单一的保护内容表可以被应用到多个策略我们将dmz192168325480映射到192168111x1的80端口上1921683254443映射到192168111x2443内部用户100x1通过公网地址192168111x3访问internet内部用户100x2通过公网地址192168111x4访问internet

飞塔防火墙日常维护与操作

飞塔防⽕墙⽇常维护与操作纳智捷汽车⽣活馆IT主管⽇常操作指导⽬录⼀、设备维护 (02)⼆、⽹络设备密码重置步骤 (20)三、飞塔限速设置 (05)四、飞塔SSLVPN设置及应⽤ (07)五、服务需求 (15)六、安装调试流程 (16)七、备机服务流程 (17)⼋、安装及测试 (18)九、注意事项 (19)⼀、设备维护1、登录防⽕墙内⽹登录防⽕墙,可在浏览器中https://172.31.X.254 或 https://192.168.X.254(注:登录地址中的X代表当前⽣活馆的X值),从外⽹登录可输当前⽣活馆的WAN1⼝的外⽹IP 地址(例如:https://117.40.91.123)进⼊界⾯输⼊⽤户名密码即可对防⽕墙进⾏管理和配置。

2、登录交换机从内⽹登录交换机,在浏览器输⼊交换机的管理地址即可。

http://172.31.X.253\252\251\250(注:同样登录地址中的X代表当前⽣活馆的X值)3、登录⽆线AP从内⽹登录⽆线AP,在浏览器输⼊⽆线AP的管理地址即可。

员⼯区http://172.31.X.241客户区 http://192.168.X.241(注:同样登录地址中的X代表当前⽣活馆的X值)⼆、⽹络设备密码重置步骤2.1 防⽕墙Fortigate-80C重置密码1,连上串⼝并配置好;2,给设备加电启动;3,启动完30秒内从串⼝登陆系统,⽤户名为:maintainer;4,密码:bcpb+序列号(区分⼤⼩写);注意:有些序列号之间有-字符,需要输⼊.如序列号为FGT-100XXXXXXX,则密码为bcpbFGT-100XXXXXXX.不然⽆法登陆.5,在命令⾏下执⾏如下系列命令重新配置“admin”的密码:config system adminedit adminset password “需要配置的新密码“end6,可以⽤新密码从Web界⾯登陆系统了。

具体命令⾏如下图设置:2.2交换机DES-3028密码重置步骤1,连上串⼝并配置好;2,给设备加电启动;3,当界⾯出现第⼆个100%时,⽴即按住shift + 6,然后出现⼀下界⾯4,按任意键,转⼊下⼀个命令⾏界⾯5,根据上图操作,最后重启设备;交换机所有配置恢复为出⼚设置。

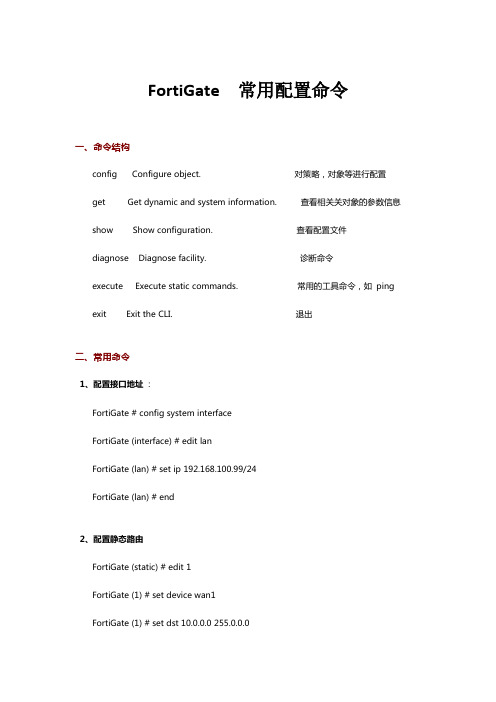

FortiGate防火墙常用配置命令(最新整理)

FortiGate 常用配置命令一、命令结构config Configure object. 对策略,对象等进行配置 get Get dynamic and system information. 查看相关关对象的参数信息 show Show configuration. 查看配置文件diagnose Diagnose facility. 诊断命令execute Execute static commands. 常用的工具命令,如ping exit Exit the CLI. 退出二、常用命令1、配置接口地址:FortiGate # config system interfaceFortiGate (interface) # edit lanFortiGate (lan) # set ip 192.168.100.99/24FortiGate (lan) # end2、配置静态路由FortiGate (static) # edit 1FortiGate (1) # set device wan1FortiGate (1) # set dst 10.0.0.0 255.0.0.0FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # end3、配置默认路由FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # set device wan1FortiGate (1) # end4、添加地址FortiGate # config firewall addressFortiGate (address) # edit clientnetnew entry 'clientnet' addedFortiGate (clientnet) # set subnet 192.168.1.0 255.255.255.0 FortiGate (clientnet) # end5、添加ip池FortiGate (ippool) # edit nat-poolnew entry 'nat-pool' addedFortiGate (nat-pool) # set startip 100.100.100.1FortiGate (nat-pool) # set endip 100.100.100.100FortiGate (nat-pool) # end6、添加虚拟ipFortiGate # config firewall vipFortiGate (vip) # edit webservernew entry 'webserver' addedFortiGate (webserver) # set extip 202.0.0.167FortiGate (webserver) # set extintf wan1FortiGate (webserver) # set mappedip 192.168.0.168 FortiGate (webserver) # end7、配置上网策略FortiGate # config firewall policyFortiGate (policy) # edit 1FortiGate (1)#set srcintf internal //源接口FortiGate (1)#set dstintf wan1 //目的接口FortiGate (1)#set srcaddr all //源地址FortiGate (1)#set dstaddr all //目的地址FortiGate (1)#set action accept //动作FortiGate (1)#set schedule always //时间FortiGate (1)#set service ALL //服务FortiGate (1)#set logtraffic disable //日志开关FortiGate (1)#set nat enable //开启natend8、配置映射策略FortiGate # config firewall policyFortiGate (policy) #edit 2FortiGate (2)#set srcintf wan1 //源接口FortiGate (2)#set dstintf internal //目的接口FortiGate (2)#set srcaddr all //源地址FortiGate (2)#set dstaddr FortiGate1 //目的地址,虚拟ip映射,事先添加好的 FortiGate (2)#set action accept //动作FortiGate (2)#set schedule always //时间FortiGate (2)#set service ALL //服务FortiGate (2)#set logtraffic all //日志开关end9、把internal交换接口修改为路由口确保关于internal口的路由、dhcp、防火墙策略都删除FortiGate # config system globalFortiGate (global) # set internal-switch-mode interfaceFortiGate (global) #end重启--------------------------------------1、查看主机名,管理端口FortiGate # show system global2、查看系统状态信息,当前资源信息FortiGate # get system performance status3、查看应用流量统计FortiGate # get system performance firewall statistics4、查看arp表FortiGate # get system arp5、查看arp丰富信息FortiGate # diagnose ip arp list6、清楚arp缓存FortiGate # execute clear system arp table7、查看当前会话表FortiGate # diagnose sys session stat 或FortiGate # diagnose sys session full-stat;8、查看会话列表FortiGate # diagnose sys session list9、查看物理接口状态FortiGate # get system interface physical10、查看默认路由配置FortiGate # show router static11、查看路由表中的静态路由FortiGate # get router info routing-table static12、查看ospf相关配置FortiGate # show router ospf13、查看全局路由表FortiGate # get router info routing-table all-----------------------------------------------1、查看HA状态FortiGate # get system ha status2、查看主备机是否同步FortiGate # diagnose sys ha showcsum---------------------------------------------------3.诊断命令:FortiGate # diagnose debug application ike -1---------------------------------------------------execute 命令:FortiGate #execute ping 8.8.8.8 //常规ping操作FortiGate #execute ping-options source 192.168.1.200 //指定ping数据包的源地址192.168.1.200FortiGate #execute ping 8.8.8.8 //继续输入ping的目标地址,即可通过192.168.1.200的源地址执行ping操作FortiGate #execute traceroute 8.8.8.8 FortiGate #execute telnet 2.2.2.2 //进行telnet访问 FortiGate #execute ssh 2.2.2.2 //进行ssh 访问 FortiGate #execute factoryreset //恢复出厂设置 FortiGate #execute reboot //重启设备FortiGate #execute shutdown //关闭设备。

Fortinet-飞塔NGFW下一代网络安全防御白皮书

FORTINET-下一代网络安全防御下一代网络安全防御1FORTINET-下一代网络安全防御目录概览 ............................................................................................................................................................................... 3 简介 ............................................................................................................................................................................... 4 企业与服务提供商面临的安全挑战.............................................................................................................................. 5 旧有的威胁从未远离 ............................................................................................................................................. 5 加速演变的新威胁................................................................................................................................................. 5 基于 web 的攻击增加数据泄漏的损失 ................................................................................................................ 5 Web2.0 应用 ........................................................................................................................................................ 6 传统防火墙不再有效 ..................................................................................................................................... 6 迁移到下一代网络 ......................................................................................................................................... 7 安全演进的下一步:新一代安全平台 .......................................................................................................................... 7 下一代安全技术 .................................................................................................................................................... 7 应用控制 ........................................................................................................................................................ 8 入侵检测系统(IPS) .................................................................................................................................. 11 数据丢失防御(DLP) ................................................................................................................................. 13 网页内容过滤............................................................................................................................................... 15 双栈道 IPv4 与 IPv6 支持.............................................................................................................................. 16 集成无线控制器 ........................................................................................................................................... 16 集中管理 ...................................................................................................................................................... 17 核心安全技术 ...................................................................................................................................................... 18 防火墙 - 状态流量检测与数据包过滤 ..................................................................................................... 18 虚拟专用网 (VPN)........................................................................................................................................ 18 URL 过滤 ....................................................................................................................................................... 19 反病毒/反间谍软件 ..................................................................................................................................... 20 反垃圾邮件 .................................................................................................................................................. 22 结论 ............................................................................................................................................................................. 23 关于 Fortinet ................................................................................................................................................................ 24 关于 FortiOS................................................................................................................................................................. 242FORTINET-下一代网络安全防御概览自从几年以前Gartner提出“下一代防火墙”的概念以来,许多网络安全厂商争先恐后将下一代防火墙作 为所生产防火墙产品的一个种类,但这却造成了不同的结果。

飞塔防火墙的防火墙策略

19

TACACS—— TACACS—— Troubleshooting

• diag deb app fnambd 7 • diag test authserver tacacs+ <serverProfile> <user> <pass>

FGT100-1 # diag test authserver tacacs+ tac+router1 user1 fortinet fnbamd_fsm.c[846] handle_req-Rcvd auth req 0 for user1 in tac+router1 opt=15 prot=8 fnbamd_tac_plus.c[326] build_authen_start-building authen start packet to send to 192.168.183.1: authen_type=2(pap) fnbamd_tac_plus.c[417] tac_plus_result-waiting authen reply packet fnbamd_fsm.c[269] fsm_tac_plus_result-Continue pending for req 0 fnbamd_tac_plus.c[381] parse_authen_reply-authen result=1(pass) fnbamd_comm.c[129] fnbamd_comm_send_result-Sending result 0 for req 0 authenticate user 'user1' on server 'tac+router1' succeeded

飞塔防火墙防火墙配置

系统管理-访问内容表

系统管理-管理员设置1

系统管理-管理员设置2

系统管理-固件升级

路由-静态路由

路由-策略路由

路由-当前路由表

防火墙-地址

防火墙-地址组

防火墙-预定义与定制

防火墙-服务组

防火墙-时间表

防火墙-流量整形器

防火墙-策略

防火墙-策略的顺序

防火墙-会话时间调整

20,000

100C

40,000

5000

38-42 8-12 500

16-18.5 6-9 100

产品介绍-3950B

3950B 前端面板

3950B 背部面板

2 2 特性

FMC-XD2

7

FMC-XG2

20 20 特性

FMC-C20

FMC-F20

8

模块内部专有处理器

• 4 网络处理器芯片 • 接口级的数据加速服务 • 低延迟, 百万级会话线速性能 • 加解密处理 • 异常检测,数据包重组 • 流量整形及队列优先级 • 2 安全处理器芯片 • 多核多线程安全处理 • 提供 4以外的功能服务 • 应用控制 • 入侵检测特征分析 • 拒绝服务攻击保护 • 多播加速

9

产品介绍-3950B结构

NP/SP

NP/SP

NP/SP

NP/SP

NP/SP

NP

FMC 0

PHY

FMC 1

PHY

FMC 2

PHY

FMC 3

PHY

FMC 4

I

On Board

S

F

PHY

PHY

4x1G

产品介绍-3040B

3040B 前端面板

3040B 背部面板

Fortinet飞塔 Fortigate 防火墙 功能介绍

Fortinet飞塔Fortigate 防火墙功能介绍集成了一个5个端口的交换机,免除使用外5个端口的交换机,免除使用外接HUBFortiGate-60CWAN 链接,支持冗余的互联网连接,集成了一个病毒防火墙对小型办公室是理想的解决办法。

FortiGate的特点是双可以自动由For了流量控制,增强了网络流量能力。

FortiGate 在容量、速率、和性价比方面对小型商务,远程商店、宽带通信点都是理想的。

FortiGate或交换机,使得联网的设备直接连接到对小型办公和分支机构企业提供All-in-One保护。

FortiGate 病毒防火墙是专用的基于ASIC的硬件产品,在网络边界处提供了实时的保护。

基于Fortinet的FortiASIC? 内容处理器芯片,FortiGate平台是业界唯一能够在不影响网络性能情况下检测病毒、蠕虫及其他基于内容的安全威胁,甚至象Web过滤这样的实时应用的系统。

系统还集成了防火墙、VPN、入侵检测、内容过滤和流量控制功能,实现具有很高性价比、方便的和强有力的解决方案。

双DMZ端口对web 或邮件服务器提供了额外的网络区域,和对网络流量的增加的控制具有单个安全和接入策略无线接入点增加tiProtectTM网络实现攻击数据库的更新,它提供持续的升级,以保护网络不受最新的病毒,蠕虫,木马及其他攻击,随时随地的受到安全保护。

产品优势:1.提供完整的网络保护:综合了基于网络的病毒防御,Web和EMail内容过滤,防火墙,VPN,动态入侵检测和防护,流量管理和反垃圾邮件功能检测和防止1300多种不同的入侵,包括DoS和DDoS攻击,减少了对威胁的暴露基于ASIC的硬件加速,提供优秀的性能和可靠性2.保持网络性能的基础下,在邮件,文件转送和实时Web流量中消除病毒,蠕虫,和灰色软件/间谍软件的威胁3.自动下载更新病毒和攻击数据库,同时可以从FortiProtectTM网主动“推送”更新容易管理和使用—通过图形化界面初始建立,快速简便地配置指南指导管理通过FortiManagerTM集中管理工具,管理数千个FortiGate设备。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Course 201 v4.0

应用控制涵盖哪些内容?

不通过检查TCP/IP端口也能够探测应用

例如:检测非标准端口的HTTP协议

通过模式匹配技术检测应用

检测通过Http通道偷偷使用某些P2P应用( skype, IM)

对应用进行细粒度的控制

动作包括阻断、通过、流量整形和用户控制 可以阻断FTP特定的PUT命令 可以阻断IM的文件传输 可以检测IM用户传送恶意的文件 可以对IM消息进行归档

Web Mail & Social Networking (11)

gmail, hotmail, blackberry, yahoo-mail, facebook-mail

Database (7)

db2, mysql, oracle, postgres, informix, …

Protocol Commands & File Transfer (18 protocols)

• Apply AV, WCF, Content Archive, etc. • Previously, proxy must listen on the port(s)

全代理支持

• 3.0 Proxies (HTTP, POP3, IMAP, SMTP, IM, NTP, FTP) • SSL Proxies (HTTPS, POP3S, IMAPS, SMTPS)

新增加了一种日志类型,“Application Control log”,以前IM P2P和VOIP 的日子转移到了这里。

应用控制日志

IM用户控制

Monitor 可以显示在线的IM用户,可以选择阻断用户。

阻断的IM用户

MSN, YAHOO! ,ICQ和AIM的用户,都支持以上的控制

统计信息

与应用控制相关的报告

可以增加以上关于应用控制的图表

与应用控制相关的报告

实验

监听网络中的应用,并且对QQ进行阻断

目前支持18类,超过1000种应用。

应用控制的配置步骤

先配置应用控制列表 在保护内容表中应用配置的应用控制列表

在防火墙策略中应用访问控制列表

应用控制的配置步骤1

创建一个应用控制列表

创建以上7种应用的控制列表

应用控制的配置步骤2

启用先前创建的应用控制列表

策略中引用上面的保护内 容表

应用控制的日志

修改Session-TTL

所支持的应用类型

IM, P2P, VoIP (23)

AIM, ICQ, MSN, Yahoo!, BitTorrent, gnutella,g for P2P apps SIP, H323, Skinny, RTP, MGCP, …

4

协议端口设置1

端口可以修改,添加,甚至 可以是任意端口

对于支持CP6的型号,还支持 SMTPS,POP3S, & IMAPS

Fortinet Confidential **Internal view only**

5

协议端口设置2

例

启用 inspect-all 选项或者指定多个端口

configure firewall profile edit "test" configure app-recognition edit "HTTP" set inspect-all disable set port 80 8080 next … …

HTTP POST, GET, PUT, DELETE, CONNECT RPC UUID, ProgramID, FTP PUT, GET, …

Others

Toolbars(2), Proxies(2), Remote access(7), Media players (18), Encrypted connections, …

Fortinet Confidential **Internal view only**

6

会话生存时间(Session TTL)

有3个地方可以修改Session TTL:

在config system session-TTL(命令行) 在每个防火墙策略中(命令行) 针对某个应用设置Session-TTL

其他技术

流量控制 (P2P)

数据包的处理过程

IPS异常、IPS特征和应用 控制流量检查 通过协议解码为代理 (proxy)识别应用 如果目的是代理,(并且 代理正在监听某个端口, 或者是所有端口)那么流 量将转交给代理,来进行 AV/AS/WCF

Fortinet Confidential **Internal view only**

按端口、协议和应用产生灵活的报告方式 应用列表可以在FortiGuard Center上查到

应用控制的技术基础

IPS Scan 技术

通用的 engine 和 signatures Many supported in 3.0 (ex: P2P)

集成代理技术

识别应用并转交给代理(proxy)处理