保密风险评估(可编辑修改word版)

2019-保密工作有关脱密其管理措施报告word版本 (10页)

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==保密工作有关脱密其管理措施报告篇一:保密管理情况报告保密管理情况报告一、保密机构设置为进一步做好保密安全管理工作,加强对信息安全、保密工作的统一管理,我公司成立保密工作领导小组,下设保密办公室,保密工作领导小组全面负责公司保密工作;保密办公室负责保密工作制度制定、执行、监督、检查,为保密工作执行机构。

总经理为保密工作领导小组组长,保密办公室成员包括:主管技术负责人、财务部、人力资源部、项目管理部、市场部、技术部、行政等涉密岗位的人员。

安全(保密)工作小组成员,负责建立健全、贯彻实施有关安全(保密)管理制度,组织公司安全(保密)教育和知识学习等项工作。

定期组织对公司安全(保密)工作的监督、检查,及时解决安全(保密)工作中存在的问题。

二、保密制度建设情况1、严格遵守各项安全保密管理制度公司要求各级领导和全体员工严格遵守各项安全(保密)管理制度与规定,加强信息安全保密工作的防范,严格各项工作的业务流程,认真履行、互相监督,及时发现并消除隐患。

加强保密管理。

以涉密人员,涉密载体,涉密计算机保密管理为重点,进一步加强保密工作领导,强化保密管理,加强督促检查,狠抓各项保密措施和保密责任制的落实,杜绝重大失泄密事件的发生。

2、涉密人员管理从事涉密业务服务的人员(包括外聘专家)应当按照有关规定进行安全保密审查,与单位签订安全保密责任书,明确安全保密责任和义务。

离开涉密业务咨询服务岗位,应当清退涉密载体,实行脱密期管理。

3、涉密项目管理绝密级或机密级项目,应当明确由保密领导小组组长负责保密管理工作,并严格控制知悉范围。

4、涉密载体管理为了确保秘密载体的安全,本着严格管理、严密防范、确定安全、方便工作的原则,严格按照要求,加强涉密载体的制作、收发、传送、使用、保存、销毁六大环节的管理,使涉密载体的管理工作步入了规范化轨道。

英文版风险评估模板27p

【经典资料,WORD文档,可编辑修改】【经典考试资料,答案附后,看后必过,WORD文档,可修改】RISK ASSESSMENT REPORT TEMPLATEInformation Technology Risk Assessment ForRisk Assessment Annual Document Review HistoryT ABLE OF C ONTENTS1INTRODUCTION (1)2IT SYSTEM CHARACTERIZATION (2)3RISK IDENTIFICATION (6)4CONTROL ANALYSIS (8)5RISK LIKELIHOOD DETERMINATION (12)6IMPACT ANALYSIS (14)7RISK DETERMINATION (16)8RECOMMENDATIONS (18)9RESULTS DOCUMENTATION (20)L IST OF E XHIBITSE XHIBIT 1:R ISK A SSESSMENT M ATRIX (20)L IST OF F IGURESF IGURE 1–IT S YSTEM B OUNDARY D IAGRAM (4)F IGURE 2–I NFORMATION F LOW D IAGRAM (5)L IST OF T ABLEST ABLE A: R ISK C LASSIFICATIONS (1)T ABLE B: IT S YSTEM I NVENTORY AND D EFINITION (2)T ABLE C: T HREATS I DENTIFIED (4)T ABLE D: V ULNERABILITIES,T HREATS, AND R ISKS (5)T ABLE E:S ECURITY C ONTROLS (6)T ABLE F:R ISKS-C ONTROLS-F ACTORS C ORRELATION (8)T ABLE G:R ISK L IKELIHOOD D EFINITIONS (9)T ABLE H:R ISK L IKELIHOOD R ATINGS (9)T ABLE I:R ISK I MPACT R ATING D EFINITIONS (14)T ABLE J:R ISK I MPACT A NALYSIS (14)T ABLE K:O VERALL R ISK R ATING M ATRIX (16)T ABLE L: O VERALL R ISK R ATINGS T ABLE (16)T ABLE M: R ECOMMENDATIONS (18)1 INTRODUCTIONRisk assessment participants:Participant roles in the risk assessment in relation assigned agency responsibilities: Risk assessment techniques used:2 IT SYSTEM CHARACTERIZATION2 IT SYSTEM CHARACTERIZATIONSensitivity Rating and ClassificationH IGHM ODERATEL OWIT System ClassificationMust be “Sensitive” if overall sensitivity is “high”; consider as “Sensitive” if overallsensitivity is “moderate”S ENSITIVEN ON-S ENSITIVEDescription or diagram of the system and network architecture, including all components of the system and communications links connecting the components of the system, associated data communications and networks:Figure 1 – IT System Boundary DiagramDescription or a diagram depicting the flow of information to and from the IT system, including inputs and outputs to the IT system and any other interfaces that exist to the system:Figure 2 – Information Flow Diagram3 RISK IDENTIFICATIONIdentification of VulnerabilitiesVulnerabilities were identified by:Identification of ThreatsThreats were identified by:Identification of RisksRisks were identified by:The way vulnerabilities combine with credible threats to create risks is identified Table D.4 CONTROL ANALYSISTable E correlates the risks identified in Table C with relevant IT security controls documented in Table D and with other mitigating or exacerbating factors.Risk No.Risk SummaryCorrelation of Relevant Controls & OtherFactors1 2 3 4 5 6 7 8 9101112131415161718192021222324255 RISK LIKELIHOOD DETERMINATIONTable G defines the risk likelihood ratings.Table G , evaluates the effectiveness of controls and the probability or motivation and capability of each threat to BFS and assigns a likelihood, as defined in Table F, to each risk documented in Table C. Risk No. Risk SummaryRisk Likelihood EvaluationRisk LikelihoodRating1 2 3 4 5 6 7 8 9 10 11 12Risk No.Risk Summary Risk Likelihood EvaluationRisk LikelihoodRating13141516171819Risk No.Risk Summary Risk Likelihood EvaluationRisk LikelihoodRating2021222324256 IMPACT ANALYSISTable I documents the ratings used to evaluate the impact of risks.Table J documents the results of the impact analysis, including the estimated impact forDescription of process used in determining impact ratings:7 RISK DETERMINATIONTable K documents the criteria used in determining overall risk ratings.Risk Scale: Low (1 to 10); Moderate (>10 to 50); High (>50 to 100) Table L assigns an overall risk rating, as defined in Table K, to each of the risks documented in Table D.Description of process used in determining overall risk ratings:8 RECOMMENDATIONSTable M documents recommendations for the risks identified in Table D.9 RESULTS DOCUMENTATIONExhibit 1: Risk Assessment Matrix。

信息安全风险自评估精选全文完整版

信息安全风险自评估网络运行维护事业部目录一. 概述 (1)1.1目标 (1)1.2术语和定义 (1)1.3风险评估参考依据 (1)二. 信息安全自评估原则 (2)2.1标准性原则 (2)2.2可控性原则 (2)2.3评估人员多样原则 (2)2.4最小影响原则 (2)2.5与第三方评估相结合原则 (2)三. 信息安全自评估实施步骤 (3)3.1确定自评估计划 (3)3.2确定自评估小组人员 (3)3.3评估信息获取 (3)3.4分析与计算风险 (4)3.5生成报告 (4)四. 附录 (4)4.1附录1安全风险分析计算过程 (4)4.2附录2XX平台风险现状分析报告 (4)4.3附录3XX平台风险评估报告 (5)4.4附录4信息安全不可接受风险处置计划 (5)一. 概述1.1 目标本文件是业务平台部进行信息安全风险自评估的重要指导依据,依照本文件的要求,业务平台能够基于自身力量,及时识别信息安全风险、通过对风险的可能性和影响进行评估,从而最终及时有效地处置风险,最后起到加强内蒙古电信业务平台信息安全保障能力,提高整体的网络与信息安全水平,保证业务系统的正常运营,提高服务质量的作用。

1.2 术语和定义信息安全风险:某种特定的威胁利用资产或一组资产的脆弱点,导致这些资产受损或破坏的潜在可能。

信息资产:通过信息化建设积累起来的信息系统、信息、生产或服务能力、人员能力和赢得的信誉等。

资产价值:资产是有价值的,资产价值可通过资产的敏感程度、重要程度或关键程度来表示。

威胁:一个单位的信息资产的安全可能受到的侵害。

威胁由多种属性来刻画:威胁的主体(威胁源)、能力、资源、动机、途径、可能性和后果等。

脆弱性:信息资产及其安全措施在安全方面的不足和弱点。

脆弱性也常常被称为漏洞。

1.3 风险评估参考依据电信网和互联网安全风险评估实施指南ISO/IEC 27005:2008 信息技术–安全技术–信息安全风险管理;ISO/IEC13335-3:1998《IT安全管理技术》;二. 信息安全自评估原则2.1 标准性原则风险自评估工作的标准性原则,指遵循业务平台相关标准开展安全风险自评估工作。

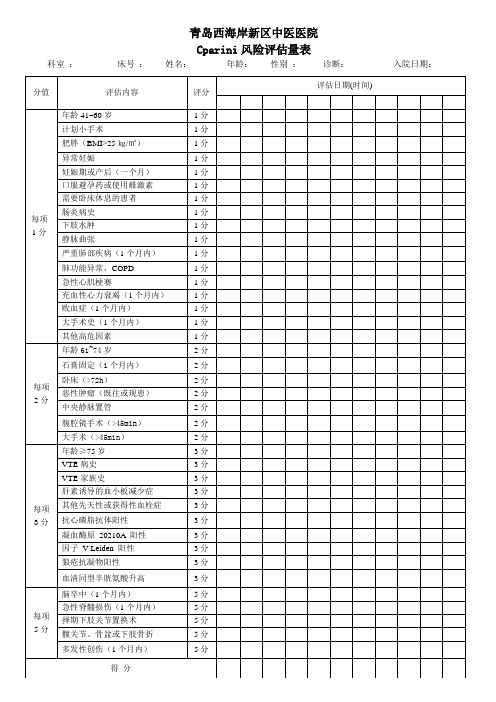

(完整word版)Caprini风险评估量表

青岛西海岸新区中医医院

Cparini风险评估量表

科室:床号:姓名:年龄:性别:诊断:入院日期:

备注:1.风险级别:低危:0-1分;中危:2分;高危: 3-4分;极高危:≥5分。

2.评估时机:患者入院2小时内完成评估,如遇急症手术等特殊情况,术后返回后完成评估,遇抢救等情况可延长至6小时内完成评估。

低危患者每周评估一次;中危患者至少每周评估2次;高危及以上患者每日评估一次。

(每个住院患者都要评估)。

3. 有以下情况者需随时评估:手术、分娩、病情变化等;出院时评估。

4.评分3分以上需上报护理部。

VTE危险因素评估告知书

尊敬的患者(或家属):

根据患者的病情,依据Cparini风险评估表评分为分,为,所以在住院期间可能会出现静脉血栓栓塞症,特告知。

在此期间我们会尽最大努力采取一切方法避免这种情况发生,谢谢您的配合!具体干预措施如下:

1.低危:尽早活动,物理预防:如使用梯度压力袜、间歇性充气加压装置、足底静脉泵。

()

2.中危:无出血风险者给予药物预防加物理预防,有出血风险者给予物理预防。

加强健康宣教,向医生汇报评估情况,关注患者D-二聚体、深静脉彩超。

()

3.高危:床边挂VTE高风险警示标识,加强健康宣教,向医生汇报评估情况,关注患者D-二聚体、深静脉彩超,遵医嘱给予基础预防、物理预防、药物预防。

()

4.极高危:措施同高危()

责任护士签名:病人∕家属签名:告知日期:。

2019-保密现场审查整改报告-推荐word版 (7页)

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==保密现场审查整改报告篇一:涉密现场审查所需资料申请材料(一)保密领导小组1、保密工作领导小组成立通知2、保密工作领导小组《保密管理职责分配制度》3、201X年-201X年保密会议纪要(已装订成册)4、保密例会制度(二)保密管理办公室1、保密办公室管理制度2、保密教育管理制度。

培训记录3、保密管理人员任命通知4、保密管理人员培训制度、培训记录(三)制度建设情况1、201X年-201X年保密工作计划2、保密工作机构与职责3、保密教育培训制度4、涉密人员管理制度5、秘密载体管理制度6、票据加工业务及过程管理制度7、票证保密制度8、信息系统、信息设备和保密设施设备制度9、保密要害部位管理规定10、保密工作检查制度11、保密工作考核与奖罚制度12、保密工作经费、工作档案制度13、泄密事件报告与检查制度14、资质证书使用及管理制度及15、人事管理制度16、财务管理制度17、安全生产管理制度18、奖罚制度19、产品质量管理制度产品检验标准20、岗位职责范围(四)风险管理与制度融合情况1、保密风险评估(印刷业务负责人)2、涉密印刷方案(印刷业务负责人)3、保密风险识别篇二:关于开展保密专项检查的自查报告关于开展保密专项检查的自查报告市保密委:根据市委保密委员会《关于组织开展专项保密检查的通知》(池密?201X?5号)文件的要求,我局对此次自查工作进行了专题布置,要求有关人员严格按照文件要求开展深入细致的自查工作。

现将有关自查情况报告如下:一、加强组织领导,增强保密意识保密工作事关国家安全和利益。

我局领导历来高度重视保密工作,始终把保密工作摆上主要领导的重要议事日程。

根据保密工作要求,我局成立了以局主要领导为组长、分管领导为副组长、各有关科、室(中心站)负责人为成员的“池州市统计局保密工作领导小组”,领导全局保密工作。

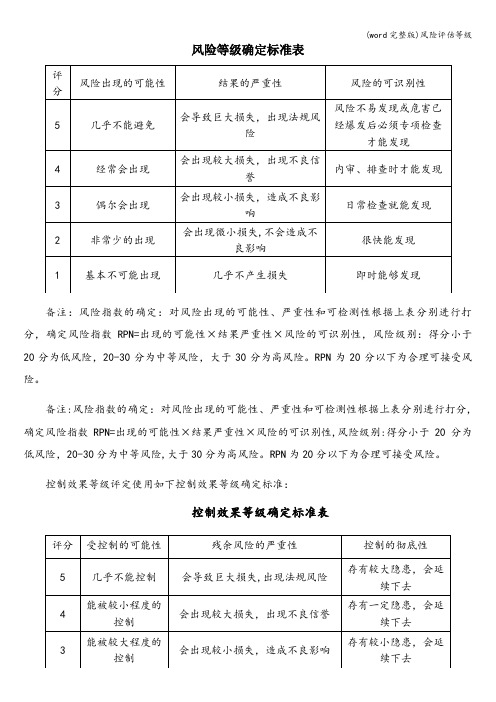

(word完整版)风险评估等级

风险等级确定标准表

备注:风险指数的确定:对风险出现的可能性、严重性和可检测性根据上表分别进行打分,确定风险指数RPN=出现的可能性×结果严重性×风险的可识别性,风险级别:得分小于20分为低风险,20-30分为中等风险,大于30分为高风险。

RPN为20分以下为合理可接受风险。

备注:风险指数的确定:对风险出现的可能性、严重性和可检测性根据上表分别进行打分,确定风险指数RPN=出现的可能性×结果严重性×风险的可识别性,风险级别:得分小于20分为低风险,20-30分为中等风险,大于30分为高风险。

RPN为20分以下为合理可接受风险。

控制效果等级评定使用如下控制效果等级确定标准:

控制效果等级确定标准表

备注:控制效果指数的确定:对受控制的可能性、残余风险的严重性和控制的彻底性根据上表分别进行打分,确定控制效果指数RPN=受控制的可能性×残余风险的严重性×控制的彻底性,控制效果级别:得分≤25分为低风险,得到较好控制,26—59分为中等风险,得到一般控制,大于60分为高风险,得到较差控制.RPN为25分以下为的可接受风险,部分待内审检查确认风险等级的,应依据内审结果判定可接受性。

控制效果等级确定标准表

备注:控制效果指数的确定:对受控制的可能性、残余风险的严重性和控制的彻底性根据上表分别进行打分,确定控制效果指数RPN=受控制的可能性×残余风险的严重性×控制的彻底性,控制效果级别:得分≤25分为低风险,得到较好控制,26—59分为中等风险,得到一般控制,大于60分为高风险,得到较差控制。

RPN为25分以下为的可接受风险,部分待内审检查确认风险等级的,应依据内审结果判定可接受性。

风险评估实验报告

风险评估实验报告文稿归稿存档编号:[KKUY-KKIO69-OTM243-OLUI129-G00I-FDQS58-MG129]【经典资料,WORD文档,可编辑修改】【经典考试资料,答案附后,看后必过,WORD文档,可修改】《风险评估》实验报告实验班级与专业:________ 系_________专业实验报告人:____________________________学号: __________________________________实验一完成日期:________年 _____月_____日实验二完成日期:________年 _____月_____日实验三完成日期:________年 _____月_____日实验四完成日期:________年 _____月_____日实验五完成日期:________年 _____月_____日实验六完成日期: ________年 _____月_____日广东金融学院保险系实验一:风险的认识(估计完成时间约120分钟)【实验目标】1、了解风险与风险的构成。

2、认识并区分不同类型的风险。

【实验内容】在开始本实验前,请阅读并回顾《风险管理》教科书中的相关内容。

【实验一】阅读有关资料后,根据您的理解与思考,并与自己身边的同学分享和讨论。

操作1:请给出“风险”的定义:操作2:这个定义的来源是本人的看法,还是来源于:操作3:请尽量用自己的语言解释以下风险的要素:1)风险因素:2)风险事件(事故):【实验二】请对以下一些风险事件(事故)的构成要素进行界定。

即分出风险因素、风险事件(事故)和损失。

1)商场中的一条旧电线短路导致一场火灾。

操作1:风险因素:操作2:风险事件(事故):操作3:损失:2)一次暴风雨引发泥石流致使一村庄被埋。

操作1:风险因素:操作2:风险事件(事故):操作3:损失:。

(完整word版)风险管理报告模板

(完整 word 版)风险管理报告模板XXXX 产品风险管理报告文件编号:LX-RM-项目编号 版本:V1。

0风险管理编写参与人员: 编制时间: 审核人员: 审核时间 批准人员: 批准时间:第一章 概述1.1 目的识别 XXX 产品可能对病人、操作者、服务人员、仪器附近人员及环境造成的危害,并找出消 除风险或控制风险的解决方法。

1.2 依据1.2。

1 相关标准(按企业所生产产品的类型列举相关标准,以下标准为举例) 1)YY0316-2008 医疗器械—-风险管理对医疗器械的应用 2)注册产品技术要求 3)其他标准1.3 范围1。

3.1 此风险管理报告包含研发初期可以识别的所有风险及按照预期目的使用时可能发生的风 险,建议使用的附件也包括在本风险分析范围之内。

而关于使用到产品之后外延部分的风险将 在具体的产品中进行分析,此报告不予进行分析。

1。

3.2 风险管理适用产品:产品名称(完整 word 版)风险管理报告模板产品型号型号:xxxxxxx1。

3。

3 本报告适用于 xxxxx 产品,该产品处于试产\批量生产阶段。

1.4 产品信息1.4.1 产品描述产品预期用途.。

产品应用范围、功能、性能描述。

.。

1.5 产品研发背景描述产品研究历程,1.6 产品使用描述产品使用说明书,描述产品安装服务,作用对象。

1.7 产品标准配置部件数量 1台 1台 1台 1套 1份1份 1份 1份1.8 产品可选配置部件数量 1台 1台 1台 1套 1份1.9 风险管理计划及实施情况简述(完整 word 版)风险管理报告模板 1份 1份 1份XXXX 产品于 20XX 年开始策划立项。

立项同时,我们就针对该产品进行了风险管理活动的策划, 指定了风险管理计划(文件编号:XXXX,版本号 XX)。

该风险管理计划确定了风险管理活动范围、参加人员及职责和权限的分配、基于 制造商决定可接受风险方针的风险可接受性准则,包括在损害发生概率不能估计时的可接受风 险的准则、风险管理活动计划等内容。

2018-2019-审计风险评估报告模板word版本 (9页)

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==审计风险评估报告模板篇一:审计风险初步评价审计风险初步评价表单位名称:年度:索引号:主任会计师:部门经理:编制人: 日期:日期:日期:篇二:风险评估工作底稿风险评估工作底稿第1部分:了解被审计单位及其环境(不包括内部控制)底稿一、了解被审计单位及其环境(不包括内部控制)被审计单位:XXX公司编制:XXX日期: 201X- 8-3 索引号: B 财务报表期间:X年审计目标从以下方面了解被审计单位及其环境,并评估相应重大错报风险: 1.行业状况、法律环境与监管环境; 2.被审计单位的性质;3.被审计单位对会计政策的选择和运用; 4.财务资料初步分析表;5、被审计单位财务业绩的衡量和评价。

审计方法:询问、观察和检查。

风险评估程序:见各审计目标评估程序。

二、了解行业状况、法律环境与监管环境(一)实施的风险评估程序(二)了解行业状况、法律环境的审计工作记录索引号:B-1 1.行业状况(1)所在行业的市场供求与竞争:被审计单位的主要生产和销售xxx等系列产品,所处行业为制造业;行业的总体发展趋势良好,总体处于发展阶段。

(2)生产经营的季节性和周期性:除受国家对采购限价政策的影响外,不受生产经营季节的影响,企业可根据销售情况,调整生产及经营结构,以减少其影响。

(3)产品生产技术的变化:该企业的产品为国家名优品牌,特别XXX、XXX技术方面在同具有领先地位。

2.法律环境及监管环境(1)适用的会计准则、会计制度和行业特定惯例:被审计单位是属于民营股份有限公司,按照《企业会计准则—基本准则》和其他各项会计准则及其他相关规定进行确认和计量,在此基础上编制财务报表。

(2)对经营活动产生重大影响的法律法规及监管活动:未发现国家对该行业有特殊监管的要求对其产生的重大影响。

(3)对开展业务产生重大影响的政府政策,包括货币、财政、税收和贸易等政策:未发现国家对该行业在货币、财政、税收等方面政策对其产生的重大影响。

(完整word版)6) 风险评估与应对措施表

7。2因保密培训不到位,泄露顾客产品型号,给公司带来声誉风险

可能发生

严重

A

规避风险

1、对员工进行保密制度宣贯;

2、对顾客提供的型号产品进行防密处理。

综合部

质管部

生产部

已制订保密管理制度

编制/日期:审批/日期:唐朝阳/2018-10-20

保持部门:质管部保存期限:1年

可能发生

一般风险

B

规避风险

加强人员的培训,尤其对新员工的培训;

加强对操作人员的技能培训,降低风险

综合部

生产部

已制定培训计划。

7

产品机密泄露风险

机密泄露风险

7。1因管理不善,造成公司机密外泄,给公司带来经济或声誉损害

可能发生

一般风险

B

减少风险

1、加强公司内部管理.

2、建立公司“保密管理制度”

综合部

与员工都签有保密协议。

外部供方经营风险

4。5技术改进能力不能满足我公司产品要求

可能发生

一般

B

减少风险

1、启用备选外部供方,加严检验;

2、核查外部供方质量保证能力,建立“合格供方名录”

3、与外部供方深度沟通,提高其技术改进能力;

经营部

积极与供方沟通交流,促进其技改能力。

5

产品风险

产品改进风险

5。1技术改进能力和技术保障能力不能满足市场对产品的改进需求

完成时间2019年12月20日

管理层

已按时完成,可防范风险。

战略错误风险

1.2因实施盲目多元化扩张的战略计划,导致出现经营困境

可能发生

严重

A

规避风险

建立和运行《质量目标管理程序》按公司战略管理要求制定公司发展战略和经营计划;

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

风

险

评

估

报

告

XXXXX 有限公司201xx 年xx 月

1概述

针对公司主要业务流程进行风险评估,其中包含了涉密信息系统集成业务管理、人力资源管理、资产管理、涉密场所管

理等。

2评估目的

通过人员访谈、文档审查和实地察看相结合的方式查找公司信息系统软件开发主要业务流程的薄弱环节和安全隐患,分析可能面临的风险,为保密风险防控措施的落实提供依据。

3评估依据

《涉密信息系统集成资质单位保密标准》

《中华人民共和国保守国家秘密法》

《中华人民共和国保守国家秘密法实旋条例》

《涉密信息系统集成资质管理办法》

4评估内容

4.1人力资源管理风险评估

根据《涉密信息系统集成资质单位保密标准》及公司《安全保密管理制度》中《涉密人员管理制度》中的规定,从人员上岗、在岗、离岗管理三方面分析公司涉密人员管理现状,对

公司涉密人员管理的业务流程进行风险评估,识别并评估风险点,进而制定出风险防控措施。

4.1.1风险级别定义

风险严重程度级别参考书

4.1.2风险点

➢对从事涉密业务的人员进行审查,是否符合条件,符合条件的方可将其确定为涉密人员。

是否对涉密人员进行保密教育培训,并签订保密承诺书后方能上岗。

➢对涉密人员是否保守国家秘密,严格遵守各项保密规章制度进行审查,是否符合以下基本条件:

(1)遵纪守法,具有良好的品行,无犯罪记录;

(2)属于公司正式职工,并在其他公司无兼职;

(3)社会关系清楚,本人及其配偶为中国境内公民。

➢审查公司与涉密人员签订的劳动合同或补充协议,是否已签署。

➢公司在岗涉密人员是否每年参加保密教育与保密知识、技能培训,培训的时间应不少于 10 个学时。

➢公司是否对在岗涉密人员进行定期考核评价。

➢公司是否向涉密人员发放保密补贴。

➢公司涉密人员在离岗离职时,是否经公司保密审查,签订保密承诺书,并按相关保密规定实行脱密期管理。

4.1.3风险分析

4.1.4风险防控措施

4.2资产管理风险评估

根据《涉密信息系统集成资质单位保密标准》及公司《安全保密管理制度》中《涉密载体管理制度》、《信息系统、信息设备和安全保密防护设备设施管理规定》、《资质证书的使用和管理规定》中的规定,从涉密载体管理、信息系统及设备管理

及资质证书管理等方面分析公司涉密资产管理现状,对公司涉密资产管理的业务流程进行风险评估,查找风险点,并进行风险防控。

4.2.1风险级别定义

风险严重程度级别参考表

4.2.2风险点

➢审查涉密信息设备是否符合国家保密标准,有密级、编号、责任人标识,并建立管理台帐。

➢检查涉密信息设备的使用是否符合相关保密规定。

禁止涉密信息设备接入互联网及其他公共信息网络;禁止涉密信息设备接入内部非涉密信息系统;禁止使用非涉密信息设备和个人设备存储、处理涉密信息;禁止超越计算机、移动存储介质的涉密等级存储、处理涉密信息;禁止在涉密计算机和非涉密计算机之间交叉使用移动存储介质;禁止在涉密计算机

与非涉密计算机之间共用打印机、扫描仪等信息设备。

➢检查涉密信息设备是否采取身份鉴别、访问控制、违规外联监控、安全审计、移动存储介质管控等安全保密措施,并及时升级病毒和恶意代码样本库,定期进行病毒和恶意代码查杀。

➢检查采购的安全保密产品是否选用经过国家保密行政管理部门授权机构检测、符合国家保密标准要求的产品,计算机病毒防护产品应当选用公安机关批准的国产产品,密码产品应当选用国家密码管理部门批准的产品。

➢检查涉密信息打印、刻录等输出是否相对集中、有效控制,并采取相应审计措施。

➢检查涉密计算机及办公自动化设备是否拆除具有无线联网功能的硬件模块,禁止使用具有无线互联功能或配备无线键盘、无线鼠标等无线外围装置的信息设备处理国家秘密。

➢检查涉密信息设备的维修,是否在本公司内部进行,是否指定专人全程监督,严禁维修人员读取或复制涉密信息。

➢检查涉密计算机及移动存储介质携带外出是否履行审批手续,带出前和带回后,是否进行保密检查。

4.2.3风险分析

4.2.4风险防控措施

4.3涉密场所管理风险评估

根据《涉密信息系统集成资质单位保密标准》及公司《安全保密管理制度》中《涉密信息系统集成场所保密管理规定》中的规定,从场所出入、门禁系统、监控系统、防盗报警系统等方面查看并分析公司涉密场所管理现状,对公司涉密场所管理的业务流程进行风险评估,查找风险点,并进行风险防控。

4.3.1风险级别定义

风险严重程度级别参考表

4.3.2风险点

➢公司的涉密办公场所是否固定在相对独立的楼层或区域。

➢检查公司涉密办公场所是否安装门禁、视频监控、防盗报警等安防系统,是否实行封闭式管理。

监控机房是否安排人员值守。

➢是否建立视频监控的管理检查机制,公司安全保卫部门是否定期对视频监控信息进行回看检查,保密管理办公室是否对执行情况进行监督。

视频监控信息保存时间不少于 3 个月。

➢检查门禁系统、视频监控系统和防盗报警系统等是否定期检查维护,确保系统处于有效工作状态。

➢检查公司涉密办公场所是否明确允许进入的人员范围,其他人员进入,是否履行审批、登记手续,是否由接待人员全程陪同。

➢检查公司是否未经批准,不得将具有录音、录像、拍照、存储、通信功能的设备带入涉密办公场所。

4.3.3风险分析

4.3.4风险防控措施

4.4业务流程管理风险评估

根据《涉密信息系统集成资质单位保密标准》及公司《安全保密管理制度》、《软件开发管理制度》中的相关规定,从软件开发各个里程碑分析公司软件开发香米管理现状,对公司软件开发项目管理的业务流程进行风险评估,查找风险点,并进行风险防控。

由于公司处于资质申请阶段,没有承接涉密相关业务的资格,既不能建设涉密信息系统,故仅能对公司目前的软件开发

项目的主要业务流程进行风险评估,查找现有的项目管理业务

流程是否与保密管理相融合。

4.4.1风险级别定义

风险严重程度级别参考表

4.4.2风险点

➢检查公司进入委托方现场进行系统集成项目开发、工程施工、运行维护等是否严格执行现场工作制度和流程。

➢现场项目开发、工程施工、运行维护是否在委托方的监督下进行。

未经委托方检查和书面批准,不得将任何电子设备带入项目现场。

➢公司是否对现场项目开发、工程施工、运行维护的工作情况

进行详细记录并存档备查。

4.4.3风险分析

4.4.4风险防控措施

5整改要求

一、公司保密工作领导小组对此次保密风险评估的结果负有监督整改的责任。

二、风险级别为“高”的风险点,整改优先级最高。

三、相应责任部门应结合风险评估中的“风险防控措施”,在三个工作日内出具详细的整改计划。

整改计划获批后,责任部门应在三个月内做出整改情况总结,并上报公司保密工作领导小组,有领导小组组织公司内审机构对整改情况进行审计。

四、公司内审机构需对本次整改情况进行严格把控,重点审

计高风险点的整改情况,对所有风险点的整改情况审计细致到位,整改不合格,公司将实行惩罚机制。

五、公司内审机构将严格按照 PDCA 模式每季度对以上防控措施及整条业务流程的执行情况进行审计,详细记录审计结果,对不合格项提出合理化建议,并督促整改,核实整改效果后进入下一周期的内部审计。