微创新-WLAN隐藏节点问题研究

无线接入网隐藏终端实验文档

无线接入网实验实验目的➢了解无线局域网接入技术;➢理解隐藏终端、暴露终端的概念;➢通过实验,观察隐终端现象,讨论分析解决方案。

实验原理无线网络中,由于设备的功率受限,其通信距离有限,一个节点发出的信号,网络中其它的结点并不一定都能收到,从而会出现“隐终端”和“暴露终端”的问题。

隐终端是指在接收者的通信范围内而在发送者的通信范围外的终端。

当某节点发送数据时,在它的通信范围之外的节点感知不到有节点在发送数据,从而可能会造成冲突。

暴露终端是指在发送者的通信范围内而在接收者的通信范围外的终端。

暴露终端由于听到发送者的发送而延迟发送,但因为它在接收者的通信范围之外,它的发送实际上并不会造成冲突,从而带来了不必要的延迟。

实验任务本实验通过无线传感网节点CC2530构成多跳网络,同时通过检测接收分组的情况分析网络中出现发送冲突的过程,让用户对无线接入下的隐终端问题有更深的认识。

实验步骤1.工具和器材●安装有SmartRF studio 7 的PC机,3台●CC2530 射频节点,3个●Type A—Type B USB数据线,3条●10-pin JTAG数据线,3条●debugger调试器,3个2.搭建实验平台2.1安装SmartRF studio 7双击Setup_SmartRF_Studio_7_2.3.1.exe安装包进行安装,安装过程在此省略,询问时一直选择next即可。

安装完成以后会得到SmartRF studio 7.2.2认识SmartRF studio 72.2.1SmartRF Studio 7 连接CC2530按照“工具和器材”中图示连接好,通过USB口与PC机相连,打开SmartRF Studio 7,如果在窗口状态栏处显示“1 Connecteddevice(s)”,则说明连接成功。

第一次连接成功后,在“List of connected devices”中显示的设备一般为“No chip”,需要进行固件升级。

运营级WLAN网络的隐藏节点问题

一

l 厂 广 r l 1 、 \ / ] / 1

I ’

一 一

病 房 病 房病 房病 房病 房

22室内分布系统合路方式 .

室 内分 布 系 统 合 路 是 将 WL N 信 号 通 过 合 路 器 与 A G M/ D共 室 内 分 布 系 统 , S T 各系统信号共用天馈系统进行 覆盖 。如 图 3 示 ,AP安 装 所 于弱 电井 ,通过合路器、功分

走廊或其它便于安装和覆盖 的区域。 在场 景 () 中,AP的覆盖 范 围相对 较 小 ,每个 a

A P下 的用户 相 隔较近 、阻挡

也较少 ,用户之间能够互相发

现对 方 ,所 以在 这种 场景 中, 基本不存在 隐藏节点 问题 。在 场 景 ( )中,用户 之 间可 能 b

存在一些 阻挡 ,所 以在这种场

TELEC D^ E NG I 彳 NE ERI G T CHNI N E CS A ND ST NDAR DI A ZA TI ON

运营级WL N A 网络的隐藏节点 问题

薛强,马向辰 ,于晓冰

( 国移 动通信 集 团设计 院有 限公 司,北京 10 8 ) 中 0 0 0

摘 要 WL N A 在中国迎来了一个高速发展时期,隐藏节点问题 日 益显现。本文对WL N隐藏节点的产生原理进行分 A

但是在大规模部署运营级 的 WL AN网络时,由于

6

・

2 1年 第8 ・ 02 期

覆盖范围的扩大 、网络容量 需求 的提高 ,隐藏节点带来 的影响越来越显得不可忽视 。 运营 商 WL N 网络根据部 署方式的不 同可分为几 A

在 较多 的隐藏节 点 ; 网络负荷 比较重的 时候 ,隐藏 在 节 点带来 的冲突 就会非常 明显 ,将大 幅降低 网络的实

无线局域网中防止隐藏节点的协议

A Novel Handover Protocol to Prevent Hidden Node Problem in Satellite Assisted Cognitive Radio Networks Abstract—The rapid growth in wireless technologies has intensified the demand for the radio spectrum. On the other hand, the research studies reveal that the spectrum utilization is unevenly distributed, which leads to the conclusion that there is a problem with the spectrum management and allocation rather than the scarcity of the spectrum itself. This inefficiency in spectrum usage in addition to the escalating demand for the radio spectrum fostered the research studies that focus on new communication paradigms referred to as Dynamic Spectrum Access (DSA) and cognitive radio networks, which are based on opportunistically utilizing the radio spectrum. IEEE 802.22 is the first standard for cognitive radio networks, in which, however, network entry and initialization, as well as the hidden incumbent problem have not yet completely been addressed. On the other hand, mobility is also an unexplored issue in cognitive radio networks.In this paper, we propose a novel protocol that combats the hidden incumbent problem during network entry, initialization and handover, while at the same time taking the mobility pattern of the cognitive devices into consideration. Our proposed scheme is based on a satellite assisted cognitive radio architecture. Our model outperforms the current IEEE 802.22 scheme and other work in the literature in terms of connection setup delay1.I. BACKGROUNDA. IEEE 802.22 OverviewIEEE 802.22 sta ndard is the first standard for cognitive radio. This IEEE Working Group focuses on developing a PHY and MAC air interface for unlicensed operation in the TV broadcast bands on a non-interfering basis. Unlike 802.16, 802.22 operation is mostly targeted at rural and remote areas and its coverage range is considerably larger. Furthermore, 802.16 does not include incumbent protection techniques. The system specifies an air interface where a base station (BS) manages its own cell, which contains many Customer Premise Equipments (CPE’s).One of the primary tasks of the BS is to perform a unique feature called “distributed sensing”,which guarantees proper incumbent protection. The PHY part consists of OFDMA modulation for both downstream and upstream, in combination with channel bonding techniques. Besides, the MAC layer encompasses a totally new set of functionalities, like network entry and initialization,在卫星辅助认知无线网络中的一种新的防止隐藏节点的协议摘要—无线技术的飞速发展增强了无线频谱的需求。

隐藏节点和暴露节点

计算机学院专业实习小组报告专业名称网络工程实习题目基于NS2的无线自组织网络协议仿真2014年5月18日目录摘要 (1)关键词 (2)第一章网络问题的理解 (2)1.1 隐藏节点和暴露节点 (2)1.1.1 隐藏节点 (2)1.1.2 暴露节点 (3)1.1.3 暴露节点和隐藏节点产生的原因及影响 (4)1.1.4 解决办法 (4)1.2 RTS/CTS握手机制 (5)1.2.1 浅析RTS/CTS (5)1.2.2 RTS/CTS如何降低冲突 (5)1.2.3 RTS/CTS的退避算法 (6)1.3 NS2中相关问题分析 (7)1.3.1 NS2模拟的基本过程 (7)1.3.2 无线传输模型 (8)1.3.3 门限 (9)1.3.4 无线节点通信范围的设置 (9)第二章网络环境的建立与配置 (10)2.1 NS2软件的安装与配置 (10)2.1.1 软件安装 (10)2.1.2 相关配置 (11)2.1.3 出现的错误分析 (11)2.2 隐藏节点仿真场景 (13)2.2.1 网络拓扑结构 (13)2.2.2 模拟仿真Tcl脚本 (13)2.2.3 参数的设置 (16)2.3 暴露节点仿真场景 (17)2.2.1 网络拓扑结构 (17)2.3.2 模拟仿真Tcl脚本 (18)2.3.3 参数设置 (20)第三章网络模拟运行 (22)3.1 隐藏节点的模拟 (22)3.1.1 Trace文件 (22)3.1.2 Nam文件 (24)3.2 暴露节点的模拟 (26)3.2.1 Trace文件 (26)3.2.2 Nam文件 (27)第四章网络性能仿真与分析 (28)4.1 Gawk语言简介 (28)4.1.1 gawk处理文档的过程 (28)4.2 gnuplot绘图 (29)4.3 性能参数分析模型 (30)4.3.1 传输延时 (30)4.3.2 时延抖动 (30)4.3.3 丢包率 (30)4.3.4 吞吐量 (30)4.4 丢包率计算 (31)4.4.1 NS2中网络丢包因素简介 (31)4.4.2 隐藏节点 (32)4.4.3 暴露节点 (35)4.5 吞吐率计算 (37)4.5.1 隐藏节点 (37)4.5.2 暴露节点 (40)结语 (42)摘要网络协议的开发和完善需要进行许多验证和与性能相关的测试,在很多情况下这些工作是不可能都在实际的硬件系统上完成的,往往受限于资源、经费、技术条件和场地等因素的影响,使得我们难以在实际的网络系统中完成验证和测试工作,这时需要在虚拟的环境中进行模拟仿真。

无线局域网的应用

无线网络技术及其应用无线局域网的应用专业:班级:姓名:学号:成绩:项目任务:1、无线局域网的隐藏节点的问题应用2、无线局域网的暴露节点的问题应用项目分析:1、无线网络隐藏节点若节点0和节点2同时要传送给节点1,,但节点0和节点都不在对方的传送范围之内,所以当节点0传送分组给节点1时,由于节点2不在节点0的覆盖范围内,他不能侦听到1在发送分组,这种情况下,若2向1发送分组,则发送碰撞,像这样因为传输距离而发生误判的问题就成为节点隐藏问题。

2、无线网络暴露节点,当某节点要发送数据给另一个节点时,因邻节点也正在发送数据,影响了自身的潜在传输。

节点0、1、2、3.其中节点2、3均不在对方的传输范围内,而节点0、1均在彼此的传输范围内。

因此当节点0发送数据给节点3时,节点1却不能将数据发送给节点3,因此节点1会检测到节点0正传输数据,如果其也发送数据,则会影响节点0的传输。

而事实上,节点1可以将数据传输到节点3,因此节点1并不在节点2的传输激励内。

项目实施:1、无线局域网的隐藏节点#仿真环境的参数设置#Threshold是界限的意思#RTSThreshold是规定了低频射频信号的包大小,设置的越小,那么相同的数据就需要越多的包来发送。

Mac/802_11 set RTSThreshold_ 0#设定无限节点的通信半径Antenna/OmniAntenna set X_ 0Antenna/OmniAntenna set Y_ 0Antenna/OmniAntenna set Z_ 1.5Antenna/OmniAntenna set Gt_ 1.0Antenna/OmniAntenna set Gr_ 1.0#引用了WirelessPhy类,设定信号传输范围#RXThresh_ :由节点传输范围250m计算出来的#RXThresh_ :由载波侦听范围550m计算出来的#这两个值设置的是否合理,将影响到数据是否能正确传输到MAC层Phy/WirelessPhy set CPThresh_ 10.0Phy/WirelessPhy set CSThresh_ 8.91754e-10Phy/WirelessPhy set RXThresh_ 2.81838e-9#带宽2MbpsPhy/WirelessPhy set bandwidth_ 2e6@传输功率Phy/WirelessPhy set Pt_ 0.281838Phy/WirelessPhy set freq_ 9.14e+6#system_lossPhy/WirelessPhy set L_ 1.0#仿真变量设置set val(chan) Channel/WirelessChannelset val(prop) Propagation/TwoRayGroundset val(netif) Phy/WirelessPhyset val(mac) Mac/802_11set val(ifq) Queue/DropTail/PriQueueset val(ll) LLset val(ant) Antenna/OmniAntennaset val(ifqlen) 100set val(rp) DSDV#广播路由信息#ns实例化合trace文件设置#单播节点的定义set ns[new Simulator]#组播节点的定义set ns[new Simulator -multicast on]set ns [new Simulator]set f [open Hidden_Terminal.tr w]$ns trace-all $f$ns eventtrace-allset nf [open Hidden_Terminal.nam w]$ns namtrace-all-wireless $nf 500 500#仿真拓扑设置#设置拓扑的范围和全局节点记录,便于控制节点的位置和运动范围set topo [new Topography]$topo load_flatgrid 500 500create-god 3#配置节点#在节点实例化前对节点的参数进行配置,包括路由协议,天线类型,物理层模型等,实现正确有效的隐藏节点实验分析set chan [new $val(chan)]$ns node-config -adhocRouting $val(rp) \-llType $val(ll) \-macType $val(mac) \-ifqType $val(ifq) \-ifqLen $val(ifqlen) \-antType $val(ant) \-propType $val(prop) \-phyType $val(netif) \-channel $chan \-topoInstance $topo \-agentTrace ON \-routerTrace OFF \-macTrace ON \-movementTrace OFF#$ns node对节点进行实例化for {set i 0} {$i < 3} {incr i} {set node_($i) [$ns node]$node_($i) random-motion 0}#对节点位置进行设置,不能超过拓扑范围$node_(0) set X_ 30.0$node_(0) set Y_ 130.0$node_(0) set Z_ 0.0$node_(1) set X_ 180.0$node_(1) set Y_ 130.0$node_(1) set Z_ 0.0$node_(2) set X_ 330.0$node_(2) set Y_ 130.0$node_(2) set Z_ 0.0#代理和数据流的设置#设置了两条传输层mUDP的数据流#Agent代理,表示了网络层的分组的起点和终点,并被用于各层协议的实现。

隐藏节点和暴露节点仿真实验

隐藏节点和暴露节点仿真实验

实验⽬的:

1.掌握⽆线⽹络中隐藏和暴露节点问题

2.利⽤NS2分析隐藏和暴露节点问题

实验仪器、材料:

:

实验仪器、材料

PC、NS2

实验内容及过程记录

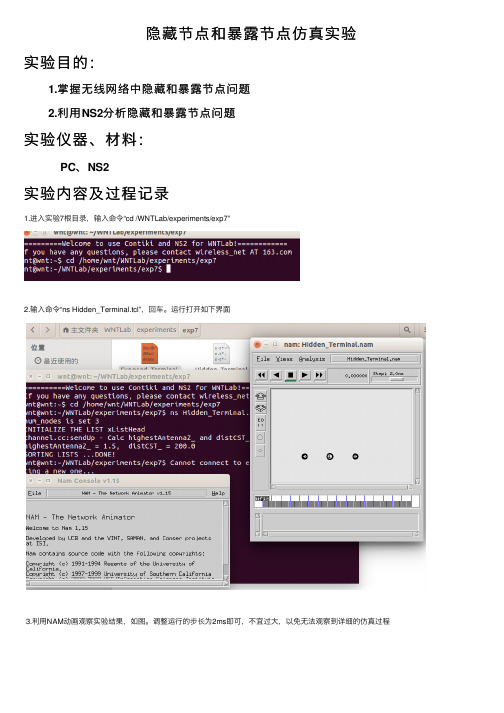

1.进⼊实验7根⽬录,输⼊命令“cd /WNTLab/experiments/exp7”

2.输⼊命令“ns Hidden_Terminal.tcl”,回车。

运⾏打开如下界⾯

3.利⽤NAM动画观察实验结果,如图。

调整运⾏的步长为2ms即可,不宜过⼤,以免⽆法观察到详细的仿真过程

4.仿真程序运⾏说明:仿真开始时(0~1s),节点间相互⼴播路由(DSDV)信息,建⽴路由表。

从1.5s开始,节点1开始向节点0发送数据,需注意,此时节点1需要先发送RTS(实验中设置802.11的RTSThreshold=0,满⾜数据包⼤于RTSThreshold,表⽰开启RTS/CTS,解决暴露终端问题;实现暴露终端请设置RTSThreshold=3000,满⾜数据包⼩于RTSThreshold,因为数据包不会⼤于3000),以保证信道(1-0)的顺利占⽤。

在2s时,节点2也开始向节点3发送数据,同样,节点2也发送RTS报⽂,以获得信道(2→3)的顺利占⽤,并正确传输数据。

仿真时间到达15s时,两条流传输同时结束,此后⽆数据传输,偶尔有链路保活报⽂。

在20s时,仿真实验结束。

无线传感器网络的安全与隐私保护

无线传感器网络的安全与隐私保护无线传感器网络(Wireless Sensor Network,WSN)是近年来得到广泛关注与发展的一项技术,其应用场景包括环境监测、智能交通、农业物联网等众多领域。

然而,随着无线传感器节点的不断增多,WSN面临着越来越严重的安全与隐私保护问题。

本文将探讨WSN的安全与隐私保护问题,并提出相应的解决方案。

一、无线传感器网络的安全问题无线传感器网络中存在着许多安全问题,如漏洞利用、拒绝服务攻击等。

这些安全问题可能导致网络的僵化、崩溃,而且还会对节点的运行造成影响。

现就几个问题进行讨论。

1. 节点克隆攻击节点克隆攻击指攻击者通过复制合法节点的特征,来伪造一个与合法节点相同的虚假节点,并将其引入网络中。

这种攻击行为会造成网络节点数量的激增,使得网络的防御措施无法应对。

解决方案:防止克隆攻击的最常见方法是在节点中加入安全模块,如加密模块、不可复制的唯一硬件ID等。

这些安全模块可以防止攻击者复制节点,遏制了克隆攻击的发生。

2. 中间人攻击中间人攻击指攻击者在节点之间插入自己掌控的虚假节点,从而欺骗其他合法节点,使其相互通信,从而实现窃取敏感数据、精准定位等攻击目的。

解决方案:为了遏制中间人攻击,可以采用公钥密码技术,如数字证书和数字签名。

数字证书可以验证节点的真实身份,而数字签名可以确保数据在传输过程中不被篡改。

这些技术可以使得攻击者无法成功进行中间人攻击。

3. 数据篡改与插入攻击数据篡改和插入攻击是常见的攻击方式,攻击者可以在数据传输过程中动手脚,从而破坏网络的完整性、机密性和可用性。

解决方案:为了防止数据篡改和插入攻击,可以使用加密和消息认证技术。

加密可以保证传输数据的机密性,而消息认证可以保证数据完整性和真实性。

例如,可采用Advanced Encryption Standard(AES)算法进行加密和验证HMAC算法完成消息认证。

二、无线传感器网络的隐私保护问题除了安全问题,无线传感器网络中还存在着隐私保护问题。

无线传感网络中的节点定位技术研究

无线传感网络中的节点定位技术研究无线传感网络(Wireless Sensor Network,WSN)是由大量分散的、无线通信的节点组成的自组织网络,拥有自主感知、自动处理和自主控制的特性。

该技术被广泛应用于农业、能源、环境监测等领域,成为现代智能化之基础。

在WSN中,节点定位技术是实现对节点物理位置感知的基础,其精度、可靠性和有效性直接决定了WSN的应用性能和系统开发成本。

一、传统节点定位技术的缺陷传统节点定位技术分为GPS、信标等技术,但在WSN环境中,传统技术存在一定的局限性。

GPS技术只适用于户外空旷环境,而在室内等复杂环境下则信号易受阻碍导致测量误差增大,这使得GPS定位在WSN中的应用受到限制。

信标技术的实现需要部署大量的固定设备,对系统维护和布局带来一定困难,同时大量节点的定位技术投入会增加系统开销,不利于WSN的普及和发展。

二、WSN节点定位技术分类WSN节点定位技术通常分为无线信号强度测量、时间差测量、角度测量、边缘侦测等多种技术。

其中,基于无线信号强度测量的定位技术通常采用室内局限环境下的无线定位方法。

其原理是通过分析节点间信号的信号强度或者RSSI,推算出节点的位置。

基于时间差测量的定位技术则是通过测量信号在节点之间的传输延迟,从而获取节点位置信息。

边缘侦测技术则是基于超声波等原理通过待测目标与处于侦测范围的侦测节点之间的距离计算计算待测目标的位置。

三、WSN节点定位技术的研究进展当前,WSN节点定位技术正面临着诸多挑战,如多径效应、环境干扰等问题,同时WSN环境又要求节点的定位速度、精度等性能指标达到一定的要求。

为此,很多研究者通过改进算法、增加信号处理设备等方式提高定位的精度和稳定性。

例如,一些学者利用人工神经网络技术,把RSSI的值输入到神经网络中,训练网络获得节点位置,从而提高了节点位置的准确度。

还有一些学者通过增加基站的数量以及采用深度学习算法提高了WSN节点定位的精度。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

WLAN隐藏节点问题研究一、引言802.11使用的是时分复用机制,某一时刻只有一个终端或AP在发送数据,此时,其他终端和AP均处于空闲监听状态。

这就要求同频AP间或同一AP不同终端间,能够监听到对方状态,从而避免同一时间发起数据传输请求造成的冲突。

然而,在建设过程中,由于AP覆盖范围过大或建筑物阻挡,AP或终端间可能无法监听到对方状态,这就是“隐藏节点”问题。

二、原因分析及典型场景1、无线传播中的部分参数在以太网络中,工作站是通过接收传输信号来行使CSMA/CD 的载波监听功能。

物理媒介线路中包含了信号,而且会传输至各网络节点。

无线网络的界限比较模糊,有时候并不是每个节点都可以跟其他节点直接通信。

如下是无线传播中的部分参数:⏹传输范围(TX_range):可以成功接收帧的通信范围,取决于发送能量和无线电波传输特性。

⏹物理层侦听范围(PCS_range):可以检测到该传输的范围,取决于接收器灵敏度和无线电波传输特性。

⏹干扰范围(IF_range):在此范围内的节点如果发送不相关的帧,将干扰接收端的接收并导致丢帧。

图1 发送和接收范围2、WLAN的信道竞争机制—信道抢占(1)802.11使用的是时分复用的机制,在同一冲突域内存在多个用户时,某一时刻只有一个终端或AP在发送数据,此时其他终端和AP均处于空闲监听状态。

(2)由于AP将与之关联的所有终端进行通信,所以,在传输过程中会发生冲突的现象,并且由于远近效应的关系,距离AP近的终端所发射的信号会把远处其他终端的信号淹没。

为此,802.11采用了CSMA/CA(Carrier Sense Multiple Access/Collision Avoidance 载波侦听多路访问/冲突避免)机制来最大限度的避免冲突问题。

(3)802.11假定发送的报文都会产生冲突,也就是发送的每个报文都需要进行随机退避,并且将这个随机退避提到了帧发送之前,这也就是载波监听/冲突避免(CSMA/CA)机制,即在有数据需要发送时,终端首先监听信道,如果信道中没有其他终端在传输数据,则首先随机退避一个时间,如果在这个时间内没有其他终端抢占到信道,终端等待完后可以立即占用信道并传输数据。

(4)CSMA/CA机制发挥作用的前提是AP/终端能监听到信道占用情况,当AP/终端间互相不可见时,无法使用802.11协议中MAC的监听机制,AP/终端间将无法侦测由于对方行为而出现的信道占用,造成不同AP/终端在同一时间向同一信道发送数据,导致干扰区内的碰撞率急剧上升,网络的整体吞吐量急剧下降。

3、AP/终端间不可见示例(1)同一AP下的终端间不可见如图2所示,同一AP所带两个天线分别覆盖两个区域,两个区域内关联的终端由于距离较远或者屏蔽较重而互相监测不到信号收发,终端1在向AP发送数据的时候,终端2也可能因为监测不到终端1的发射信号而同时向AP发送数据,这时在AP侧接收无线信号便形成冲突。

图2 同一AP下的终端间不可见(2)同频不可见AP间存在重叠覆盖同频AP间因连接定向天线或者阻挡不能监测彼此信号,且存在交叉覆盖范围时,在交叉覆盖范围内有终端上网时,同频AP也互为隐藏节点。

如图3所示,两个AP存在交叉覆盖区域,但AP间无法监测到彼此的信号,即监测部件(天线)不在另一AP的覆盖区域内,在交叉覆盖区域内存在用户时,AP因为无法监测另一个AP的信号发送情况而同时向终端发送数据,在终端侧形成冲突。

图3 同频不可见AP间存在重叠覆盖4、隐藏节点典型场景(1)室内分布式系统终端不可见场景分析在现网中采用分布式系统的一些热点中,一个AP覆盖范围可以达到1至2个楼面(甚至更多),由于距离过远或者信号阻挡,与AP关联的终端之间有时候不能正常检测到其他终端发出的信息,造成拥塞。

如图4 所示,平层所有房间均使用同一个AP信号,距离过远的房间内的终端间容易因房间墙壁阻挡互相监测不到信号,不可见终端同时上网时便会产生大量冲突,影响整个网络的性能。

图4 室内分布式系统终端不可见场景(2)大型场馆内同频AP不可见场景分析在一些大型场馆中,WLAN的频率复用度高。

当工作信道重叠(同频)的两个AP存在交叠覆盖区域(如图5),而两个AP无法侦测由于对方行为带来的信道占用时,网络的整体性能会急剧下降,处于交叠干扰区内的终端通讯会受到严重干扰。

图5 大型场馆内同频AP不可见场景(3)室外覆盖情况下同频不可见场景分析现网的小区覆盖中,同一AP连接多副天线,覆盖范围过大时,会造成终端间距离过远,受到墙壁、楼板阻挡后,相互间容易监测不到信号,同时上网会造成AP侧信息冲突,影响整个网络性能。

如图6至8所示。

图6 单个AP覆盖对面整栋楼图7 同一AP覆盖两侧楼宇图8 覆盖范围包含多个建筑物三、影响分析在小型、不太活跃、只有几部客户端共享一个接入点的网络里,很少会有同时进行传输的情况。

而在比较大型的网络环境里,由于覆盖范围内有相当密集的接入点,所以隐藏节点的存在对于实际应用就有很大影响。

在一些高密度覆盖场所,单个AP下活跃用户超过12个时,会出现一些无线终端业务几乎无法使用的情况,甚至表现为无法连接问题。

通过测试,当两台终端间距离超过3道水泥墙壁或3个楼层,或两台终端位于不同楼宇时,两台终端就基本不可见,如表1所示。

表1 终端可见性测试注:测试时将一台笔记本作为信号源,设置固定SSID,由近及远地使用另一台笔记本进行测试。

两个相邻AP的工作信道相同,当两个AP处于全重叠覆盖状态(如图9)时,相互间能够侦测对方的行为,此时二者以自由竞争形式占用信道,干扰区内发生的碰撞现象较少;当两个AP处于半重叠覆盖状态(如图10)时,则无法使用802.11协议中MAC的监听机制,AP间无法侦测由于对方行为而出现的信道占用,导致AP在同一时间向同一信道发送数据,造成干扰区内的碰撞率急剧上升,网络的整体吞吐量急剧下降。

图9 全重叠覆盖状态图10 半重叠覆盖状态AP1与AP2处于半重叠覆盖状态,工作模式设定为802.11g模式,工作频点设定为11,终端1与终端2处于干扰区,如图11所示。

图11 整体吞吐量6.5Mbps左右图12 整体吞吐量13.2Mbps左右测试中,改变AP2的物理位置,使AP1与AP2由半重叠覆盖状态转变为全重叠覆盖状态(如图12所示),测试网络的整体吞吐量。

(AP1在终端1处的信号电平为-60dBm,AP2在终端2处的信号电平为-60dBm。

)当两个AP处于半重叠覆盖状态时,干扰对网络的影响最大,网络的整体吞吐量仅为6.5Mbps左右。

而当两个AP的位置处于全重叠覆盖状态时,借助于MAC 层的监听机制,网络的整体吞吐量上升至13.2Mbps左右。

由此可见,AP间同频不可见对网络性能的影响远远大于同频可见情况。

隐藏节点会导致网络吞吐量下降50-60%。

四、解决方案建议开启RTS/CTS功能,或者控制AP覆盖范围以解决“隐藏节点”问题。

1、开启RTS/CTS功能(1)RTS/CTS协议的原理图13 RTS/CTS协议原理图如图13所示,终端1欲向AP发送数据,必先发送RTS帧提醒AP,随后AP 应答CTS,阻止在AP覆盖范围内的所有站点发送数据(但不包括终端1)。

当终端2收到CTS后,不再向AP发送数据而避免了冲突,即:在AP周围的所有终端中,只有终端1能发送数据,这样就有效避免了隐藏节点的问题。

(2)开启RTS/CTS功能的适用性及注意事项当“RTS 阈值”设置为默认值2347时,将禁用RTS/CTS。

如果设置为0,RTS/CTS 机制将应用于所有的数据包。

如果设置为0-2347之间的某个值,访问点将对大于或等于指定大小的数据包使用RTS/CTS机制。

经调查,部分厂家AP缺省启用RTS/CTS机制且触发门限设置较大(如2347),即对大于门限的发送报文启用RTS/CTS机制;但在WLAN协议中,RTS/CTS机制都是设备在发送的时候决定的,例如AP要发送报文的时候会判断是否发送RTS/CTS,无线网卡发送报文的时候也会自己判断是否发送RTS/CTS。

在通常的情况下AP和终端之间是没有相应的协商的。

AP配置的RTS/CTS的门限不会通过Beacon广播给客户端,也就是这个配置只会对AP发送有效;而具体客户端发送报文是否发送RTS/CTS,只有客户端自身的驱动或者配置能够决定的。

在隐藏节点比较多的情况下,调低RTS门限可以提高吞吐量,在没有隐藏节点的情况下,调高RTS门限值,可以提高吞吐量。

实际应用中应谨慎设置RTS 阈值的大小,因为如果将该阈值降低过多,可能会为网络引入更多延迟(这是由于请求发送增加过多,以至于共享介质的保留更加频繁),会对吞吐量造成负面影响。

一般情况下不建议更改默认RTS 阈值,如果需要更改RTS 阈值,请进行渐进式调整,每次降低一点。

每次更改后,等待足够长时间以确定网络性能是否改善,然后再继续调整该阈值。

2、控制单AP覆盖范围从同频不可见的典型场景可以看出,造成同频不可见的原因主要是AP的覆盖范围过大,特别是采用室外覆盖时,AP覆盖范围的广泛性直接造成大量的同频不可见状况。

对于室内覆盖,建议将容量作为首要考虑因素。

大型场馆内应缩小干扰AP 的覆盖范围,牺牲少量的覆盖范围以换取整体网络性能的提升;采用分布系统的,应控制单AP覆盖范围,杜绝单AP跨楼覆盖现象。

对于室外覆盖,应尽量缩小AP的覆盖范围,控制小区覆盖中同一AP所带天线覆盖多个楼宇的现象(如楼顶1个AP带2个天线覆盖2栋楼;路灯杆覆盖前、后两栋楼),基站类覆盖方式则应控制AP带的天线个数。

在同一室外区域部署多个AP时,应充分协调频率和覆盖范围,降低AP发射功率,调整天线的方向、俯仰角,以避免同频AP交叉覆盖。

从以上分析可知,造成隐藏节点的原因主要是AP覆盖范围过大,因此应合理控制AP覆盖范围。

相关建议如下:●控制单AP覆盖范围,保证覆盖范围内终端互相可见;●对于室内覆盖,杜绝单AP跨楼覆盖现象;●对于室外覆盖,需注意AP覆盖范围与性能的平衡,杜绝同一AP所带天线覆盖多个楼宇的情况,建议室外AP每射频最多带2个天线。

五、总结与后续建议本研究深入分析了WLAN网络特有的隐藏节点机制产生原理,阐明了隐藏节点对于网络吞吐量性能的影响(下降50%-60%),并结合现网实际情况,分析了容易出现隐藏节点问题的典型场景,明确了相关注意问题以及规避措施。

为充分发挥WLAN网络的自身优势,应结合隐藏节点问题的规避建议,从设计审核阶段进行要求,杜绝不合要求的设计,从源头上杜绝该问题。

同时在维护和优化过程中,对覆盖范围过大的AP进行优化整改,应该意识到对于WLAN而言,覆盖与容量是一对矛盾,需综合考虑。