综合网管系统3A认证简介及配置方法

AAA配置教案

AAA认证配置、广域网链路引入:通过讲述路由器配置的安全性,为何需要对路由器进行安全认证,限制远程用户的非法连接与授权等,实现网络安全管理。

新授:一、AAA认证配置AAA系统的简称:认证(Authentication):验证用户的身份与可使用的网络服务;授权(Authorization):依据认证结果开放网络服务给用户;计帐(Accounting):记录用户对各种网络服务的用量,并提供给计费系统。

AAA-----身份验证(Authentication)、授权(Authorization)和统计(Accounting)Cisco开发的一个提供网络安全的系统。

奏见authentication。

authorization和accounting 常用的AAA协议是Radius另外还有HWTACACS协议(Huawei Terminal Access Controller Access Control System)协议。

HWTACACS是华为对TACACS进行了扩展的协议HWTACACS是在TACACS(RFC1492)基础上进行了功能增强的一种安全协议。

该协议与RADIUS协议类似,主要是通过“客户端-服务器”模式与HWTACACS服务器通信来实现多种用户的AAA功能。

HWTACACS与RADIUS的不同在于:l RADIUS基于UDP协议,而HWTACACS基于TCP协议。

l RADIUS的认证和授权绑定在一起,而HWTACACS的认证和授权是独立的。

l RADIUS只对用户的密码进行加密,HWTACACS可以对整个报文进行加密。

认证方案与认证模式AAA支持本地认证、不认证、RADIUS认证和HWTACACS认证四种认证模式,并允许组合使用。

组合认证模式是有先后顺序的。

例如,authentication-mode radius local表示先使用RADIUS认证,RADIUS认证没有响应再使用本地认证。

aaa 3a鉴权流程

aaa 3a鉴权流程摘要:一、AAA 3A鉴权流程简介二、AAA 3A鉴权流程的组成部分1.认证2.授权3.计费三、AAA 3A鉴权流程在各领域的应用1.通信行业2.互联网服务提供商3.企业内部系统四、AAA 3A鉴权流程的优缺点1.优点2.缺点五、如何优化AAA 3A鉴权流程1.提高认证效率2.保障数据安全3.灵活的计费策略六、未来发展趋势与展望正文:一、AAA 3A鉴权流程简介AAA 3A鉴权流程,即认证、授权、计费三个环节,是一种在网络环境中确认用户身份、控制用户权限和合理计费的管理机制。

在网络技术飞速发展的今天,AAA 3A鉴权流程已成为保障网络安全、合理分配资源的重要手段。

二、AAA 3A鉴权流程的组成部分1.认证(Authentication):认证是确认用户身份的过程,通常采用密码、数字证书、生物识别等技术来实现。

通过认证,系统可以确保只有经过授权的用户才能访问网络资源。

2.授权(Authorization):授权是根据用户的角色、权限和业务需求来控制用户访问网络资源的过程。

授权机制可以防止用户越权访问,确保网络资源的安全使用。

3.计费(Accounting):计费是根据用户的访问行为和权限来计算费用,实现对网络资源的使用情况进行监控和管理。

计费机制可以为企业提供精确的收费依据,同时为用户提供透明的消费体验。

三、AAA 3A鉴权流程在各领域的应用1.通信行业:在通信行业,AAA 3A鉴权流程被广泛应用于手机、宽带等业务,确保用户合法使用网络资源,同时为运营商提供精确的计费数据。

2.互联网服务提供商:互联网服务提供商(ISP)利用AAA 3A鉴权流程对用户提供接入认证、权限管理和计费服务,保障网络环境的安全稳定。

3.企业内部系统:企业内部系统通过AAA 3A鉴权流程,实现对员工、合作伙伴等不同角色的权限控制和计费管理,提高系统安全性和工作效率。

四、AAA 3A鉴权流程的优缺点1.优点:- 保障网络安全,防止未经授权的用户访问网络资源;- 实现精确计费,为运营商提供收费依据;- 灵活的权限管理,可根据用户需求调整访问权限。

思科网络设备3A认证的开启及命名3A认证的配制方法

思科网络设备3A认证的开启及命名3A认证的配制方法一.3A认证概述在Cisco设备中,许多接口,许多地方,为了安全,都需要开启认证服务,比如我们通常配置的console下的密码,进入Privileged EXEC模式的enable密码,VTY线路下的密码,以及其它二层接口的认证密码等等。

这些密码配置在哪里,那里就开启了相应的认证服务。

并且这些认证服务方式是单一的,也没有备份认证方式,更重要的是,这些密码只能读取本地,却不可以通过读取远程服务器的认证方式来给自己提供认证服务。

要想将一个接口的认证方式调用到另外一个接口,或者让某接口使用远程服务器的认证方式,那就需要AAA中的认证来实现。

AAA中的认证可以给设备提供更多的认证方式,AAA认证就相当于一个装有认证方式的容器一样,里面可以有多个认证方式,当这个容器被安装在某个接口,那么这个接口也就拥有了容器中所有的认证方式。

而几乎所有的认证方式都可以被放入这个容器中,包含远程服务器的认证方式。

二.常见的3A认证配置方法(1)tacacs服务器和密码的宣告通常我们使用在全局模式下宣告tacacs服务器及密码的方式进行3A认证的配置,配置命令如图1所示。

图1 全局下tacacs服务器及密码的宣告方法在宣告tacacs服务器时,为了3A认证的冗余性,我们可以在全局模式下同时宣告多个tacacs服务器地址。

配置了多个tacacs服务器地址后,在进行3A认证时,设备会根据tacacs服务器配置的先后顺序逐一进行认证,直到找到一台可用的tacacs服务器,3A认证成功为止。

如图2。

图2 配置多个tacacs服务器这种宣告方式有一个缺陷,虽然我们可以同时宣告多个tacacs服务器,但是却只能宣告一个密码,也就是说用来进行冗余处理的tacacs服务器都必须要配置一样的认证密码,这样不利于网络设备的安全管理。

为了解决这一问题,我们可以将tacacs服务器与密码同时进行宣告,如图3.图3 tacacs服务器与密码同时宣告这种宣告方式解决了全局模式下只能宣告一个密码的问题,并且这种方式同样也可以同时宣告多条,和传统的宣告方式一样,这种新的宣告方式也会根据先后顺序进行逐条的调用。

AAA认证和授权的配置

Page 8

AAA配置

主机A G0/0/0 10.1.1.1/24 RTA

[RTA-aaa]local-user huawei@huawei password cipher huawei [RTA-aaa]local-user huawei@huawei service-type telnet [RTA-aaa]local-user huawei@huawei privilege level 0

Page 7

AAA配置

主机A G0/0/0 10.1.1.1/24 RTA

[RTA]aaa [RTA-aaa]authentication-scheme auth1 [RTA-aaa-authen-auth1]authentication-mode local [RTA-aaa-authen-auth1]quit [RTA-aaa]authorization-scheme auth2 [RTA-aaa-author-auth2]authorization-mode local [RTA-aaa-author-auth2]quit [RTA-aaa]domain huawei [RTA-aaa-domain-huawei]authentication-scheme auth1 [RTA-aaa-domain-huawei]authorization-scheme auth2 [RTA-aaa-domain-huawei]quit

[RTA]user-interface vty 0 4

[RTA-ui-vty0-4]authentication-mode aaa

Page 9

配置验证

[RTA]display domain name huawei Domain-name Domain-state Authentication-scheme-name Accounting-scheme-name Authorization-scheme-name Service-scheme-name RADIUS-server-template HWTACACS-server-template : huawei : Active : auth1 : default : auth2 : : : -

AAA认证实验

Radius访问AAA服务器实验

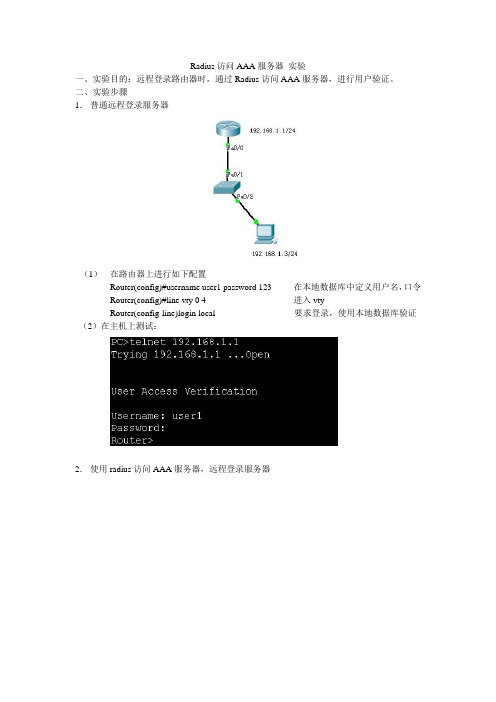

一、实验目的:远程登录路由器时,通过Radius访问AAA服务器,进行用户验证。

二、实验步骤

1.普通远程登录服务器

(1)在路由器上进行如下配置

Router(config)#username user1 password 123 在本地数据库中定义用户名,口令

Router(config)#line vty 0 4 进入vty

Router(config-line)login local 要求登录,使用本地数据库验证(2)在主机上测试:

2.使用radius访问AAA服务器,远程登录服务器

(1)radius服务器设置

(2)路由器的配置

Router(config)#aaa new-model 采用AAA认证Router(config)#aaa authentication login default group radius enable 使用Radius服务器认证login

Router(config)#radius-server host 192.168.1.2 指定radius服务器Router(config)#radius-server key abc 设置和radius服务器的共享密钥

Router(config)#line vty 0 4

Router(config-line)#no login local

Router(config-line)#login default

(3)主机Telnet到路由器,输入在Radius服务器上设置的用户名和密码。

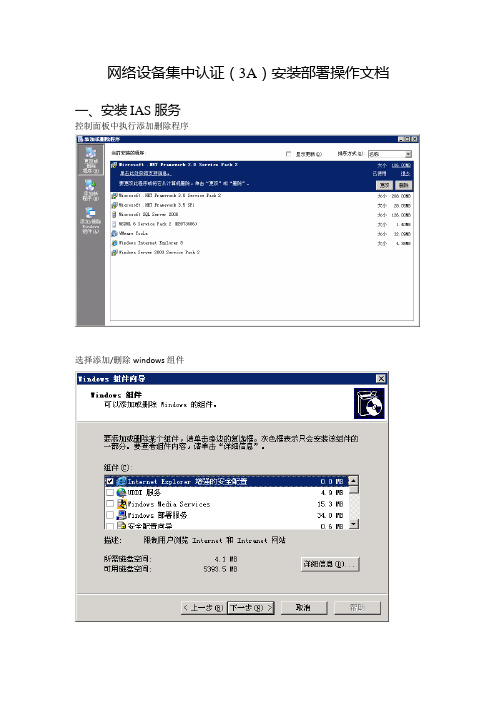

3.网络设备集中认证(3A)安装部署操作文档

网络设备集中认证(3A)安装部署操作文档一、安装IAS服务控制面板中执行添加删除程序选择添加/删除windows组件进入“网络服务”详细选项,并选择“Internet验证服务”点击“确定”选择“下一步”,插入系统盘,并安装IAS服务。

二、本地用户建立1、创建管理员用户账号2、创建管理员对用的用户组3、将管理员帐号添加入用户组4、开启服务器远程桌面功能,用于修改口令三、根据分保管理规定,配置服务器帐号策略四、配置IAS服务添加网络认证的客户端,即网络交换机、防火墙等添加配置RADIUS时候设置的key新建远程访问控制策略选择“设置自定义策略”点击下一步添加“策略”并选择“Windows-Groups”添加管理员组,用以授权维护选择“授予远程访问权限”选择“编辑配置文件”选择“身份验证”并钩选“未加密的身份验证(PAP,SPAP)”完成远程访问策略配置。

五、配置日志记录选择远程访问记录选择本地文件属性钩选“身份验证请求(如访问-接受或访问-拒绝)”进入“日志文件”项,配置日志存放路径并选择“数据库兼容”六、注意事项1、检查IAS服务是否已经启动2、查看系统本地防火墙允许UDP1812和UDP1813通信。

3、如果认证还是失败,或者无响应,进入事件查看器查看问题七、网络设备配置1、H3C配置参考super password level 3 cipher 加密的密码domain default enable aaaradius scheme radprimary authentication IAS'IP地址key authentication RADIUS的连接串user-name-format without-domain#domain aaaauthentication login radius-scheme rad localauthorization login radius-scheme rad localauthentication-mode scheme2、迈普交换机配置参考enable password 7 加密的密码authentication line vty login radius localradius-server authentication host IAS'IP地址key RADIUS的连接串primary aaa enable。

aaa认证

1.1 什么AAAAAA(Authentication Authorization Accounting)是一种提供认证、授权和计费的技术。

●∙∙认证(Authentication):验证用户是否可以获得访问权,确定哪些用户可以访问网络。

●∙∙授权(Authorization):授权用户可以使用哪些服务。

●∙∙计费(Accounting):记录用户使用网络资源的情况。

1.2 AAA的基本架构AAA通常采用“客户端—服务器”结构。

这种结构既具有良好的可扩展性,又便于集中管理用户信息。

如下图所示认证AAA支持以下认证方式:●∙∙不认证:对用户非常信任,不对其进行合法检查,一般情况下不采用这种方式。

●∙∙本地认证:将用户信息(包括本地用户的用户名、密码和各种属性)配置在网络接入服务器上。

本地认证的优点是速度快,可以为运营降低成本;缺点是存储信息量受设备硬件条件限制。

●∙∙远端认证:将用户信息(包括本地用户的用户名、密码和各种属性)配置在认证服务器上。

AAA支持通过RADIUS(Remote Authentication Dial In User Service)协议或HWTACACS (HuaWei Terminal Access Controller Access Control System)协议进行远端认证。

网络接入服务器NAS(Network Access Server)作为客户端,与RADIUS 服务器或HWTACACS服务器通信。

如果在一个认证方案中采用多种认证模式,将按照配置的顺序进行认证。

当配置的认证方式是先远端认证后本地认证时如果登录的帐号在远端服务器上没有创建,但是在本地是存在的,经过远端认证时,将被认为认证失败,不再转入本地认证。

只有在远端认证服务器无响应时,才会转入本地认证。

如果选用了不认证(none)或本地认证(local),它必须作为最后一种认证模式。

授权AAA支持以下授权方式:不授权:不对用户进行授权处理。

H3C AAA认证配置

A A A典型配置举例用户的RADIUS认证和授权配置1.组网需求如所示,SSH用户主机与Router直接相连,Router与一台RADIUS服务器相连,需要实现使用RADIUS服务器对登录Router的SSH用户进行认证和授权。

由一台iMC服务器(IP地址为)担当认证/授权RADIUS服务器的职责;Router与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813;Router向RADIUS服务器发送的用户名携带域名;SSH用户登录Router时使用RADIUS服务器上配置的用户名hello@bbb以及密码进行认证,认证通过后具有缺省的用户角色network-operator。

2.组网图图1-12SSH用户RADIUS认证/授权配置组网图3.配置步骤(1)配置RADIUS服务器(iMC PLAT )下面以iMC为例(使用iMC版本为:iMC PLAT (E0101)、iMC UAM (E0101)),说明RADIUS 服务器的基本配置。

#增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

设置与Router交互报文时使用的认证、计费共享密钥为“expert”;设置认证及计费的端口号分别为“1812”和“1813”;选择业务类型为“设备管理业务”;选择接入设备类型为“H3C”;选择或手工增加接入设备,添加IP地址为的接入设备;其它参数采用缺省值,并单击<确定>按钮完成操作。

添加的接入设备IP地址要与Router发送RADIUS报文的源地址保持一致。

缺省情况下,设备发送RADIUS报文的源地址是发送RADIUS报文的接口IP地址。

若设备上通过命令nas-ip或者radius nas-ip指定了发送RADIUS报文的源地址,则此处的接入设备IP地址就需要修改并与指定源地址保持一致。

AAA基本原理与基本配置,RADIUS的基本原理

AAA基本原理与基本配置,RADIUS的基本原理前言:对于任何网络,用户管理都是最基本的安全管理要求之一。

AAA(Authentication, Authorization, and Accounting)是一种管理框架,它提供了授权部分用户访问指定资源和记录这些用户操作行为的安全机制。

因其具有良好的可扩展性,并且容易实现用户信息的集中管理而被广泛使用。

AAA可以通过多种协议来实现,在实际应用中,最常使用RADIUS (Remote Authentication Dial-In User Service)协议。

本文将介绍AAA基本概念、AAA的实现方式、AAA的基本配置以及常见AAA应用场景。

AAA基本概念AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

·认证(Authentication):验证用户是否可以获得访问权,确定哪些用户可以访问网络。

·授权(Authorization):授权用户可以使用哪些服务。

·计费(Accounting):记录用户使用网络资源的情况。

·网络运营商(ISP)需要验证家庭宽带用户的账号密码之后才允许其上网,并记录用户的上网时长或上网流量等内容,这就是AAA技术最常见的应用场景。

AAA常见架构AAA常见网络架构中包括用户、NAS(Network AccessServer)、AAA服务器(AAA Server)。

NAS负责集中收集和管理用户的访问请求。

在NAS上会创建多个域来管理用户。

不同的域可以关联不同的AAA方案。

AAA方案包含认证方案,授权方案,计费方案。

当收到用户接入网络的请求时,NAS会根据用户名来判断用户所在的域,根据该域对应的AAA方案对用户进行管控。

·NAS基于域来对用户进行管理,每个域都可以配置不同的认证、授权和计费方案,用于对该域下的用户进行认证、授权和计费。

cisco AAA认证服务器及设备配置

cisco AAA认证服务器及设备配置AAA代表Authentication、Authorization、Accounting,意为认证、授权、记帐,其主要目的是管理哪些用户可以访问服务器,具有访问权的用户可以得到哪些服务,如何对正在使用网络资源的用户进行记帐。

1、认证:验证用户是否可以获得访问权限——“你是谁?”2、授权:授权用户可以使用哪些资源——“你能干什么?”3、记帐:记录用户使用网络资源的情况——“你干了些什么?”好的,简单的了解理论知识后,接下来我们还是以实验的方式来进行讲解:为网络提供AAA服务的,主要有TACACS+和RADIUS协议,我们主要介绍是TACACS+协议,因为它运行在TCP协议基础之上,更适合大型网络,特别是融合型网络一、实验拓扑介绍该实验主要完成R1路由通过ACS服务器实现AAA认证,包括验证、授权和记帐,同时还包括PPP验证和计时通过cisco ACS实验二、安装cisco ACS1、硬软件要求硬件:Pentium IV 处理器, 1.8 GHz 或者更高操作系统:Windows 2000 ServerWindows 2000 Advanced Server (Service Pack 4)Windows Server 2003,Enterprise Edition or StandardEdition (Service Pack 1)内存:最小1GB虚拟内存:最小1GB硬盘空间:最小1GB可用空间,实际大小根据日志文件的增长,复制和备份的需求而定。

浏览器:Microsoft Internet Explorer 6 或者更高版本JAVA运行环境:Sun JRE 1.4.2_04 或更高版本网络要求:在CISCO IOS 设备上为了全面的支持TACACS+ 和RADIUS,AAA 客户端必须运行Cisco IOS 11.1 或者更高的版本。

非CISCO IOS 设备上必须用TACACS+,RADIUS或者两者一起配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

:综合网管系统3A认证图解:

认证():验证用户的身份与可使用的网络服务;

授权():依据认证结果开放网络服务给用户;(综合网管系统不予授权)

计帐():记录用户对各种网络服务的操作信息。

Telnet Telnet

浏览器浏览器

:简介:

:终端访问控制器访问控制系统(:)

终端访问控制器访问控制系统()通过一个或多个中心服务器为路由器、网络访问控制器以及

其它网络处理设备提供了访问控制服务。

支持独立的认证()、授权()和计费()功能。

允许客户机拥有自己的用户名和口令,并发送查询指令到认证服务器(又称之为或)。

通常情况下,该服务器运行在主机程序上。

主机返回一个关于接收拒绝请求的响应,然后根据响应类型,判断是否允许访问。

在上述过程中,判断处理采取“公开化()”并且对应的算法和数据取决于运行的对象。

此外扩展协议支持更多类型的认证请求和响应代码。

(端口)

默认端口是)

: 模块的配置(思科设备为例)

由于模块的服务器端部署在省局的服务器上,市局只需对支持协议的(网络接入服务器)进行配置。

在配置时有多种选择方案,根据本模块的要求,需要在支持协议的上执行如下命令:(以思科设备为例)

思科设备配置方法:

(省局服务器)

(省局备份服务器)(与上一条命令的顺序不能颠倒)。

命令说明:

允许服务可用

认证使用协议,用户需要查询本地数据库数据登录。