设置网卡属性用wireshark抓VLAN包

关于网卡支持VLAN以及抓包显示VLAN ID的解决方法

55一般来说&我们平时使用的电脑网卡收发以太数 据帧时&都是不带 2"!3#[标记的, 当然&对于普通用 户来说&这也能满足要求, 但是&作为运营商的技术人 员来说&经常要调试三层交换机)/X`(设备以及 /D% 设备&要求网卡支持 0-)(的传输方式&即收发的数据 帧带 0-)('*, 用电脑网卡的普通收发方式来进行调 试&有时候实在是不太方便&或者说捉襟见肘, 那么& 如何使我们的普通电脑网卡也能收发带 0-)('*的 数据帧呢0

图8连接示意图三层交换机和通信电脑的设置与前面举的例子一样抓包电脑接入hub并运行wireshark软件针对不同的网卡和操作系统在注册表中做对应的修改就能够抓到带vlanid例如我的抓包电脑系统是win7网卡为intel82567lm修改注册表重启电脑后抓包成功这里显示的vlanid为2如图9所示

! 中国有线电视"!"#$###$ %&'()*'+',)-%).-/,0

,]:(b端口工作原理'接收数据帧时&如果该数 据帧不带 0-)('*&则打上该端口的缺省 0-)('*&如 果该数据帧带 0-)('*&检查是否允许通过&如允许则 直接转发&如不允许则丢弃, 发送数据帧时&如数据帧

的 0-)('*等于缺省 0-)( '*的话&剥离 0-)( '* 再发送&如数据帧的 0-)('*是其他&则直接发送,

)%%/>> 端口工作原理'接收数据帧时&如果该数 据帧不带 0-)('*&则打上该端口的 0-)('*&如果该 数据帧带 0-)('*&直接丢弃,

如何设置抓带VLAN的包

vlan tag 设置.txtVLAN tag 是在802.1Q 中定义的标签,带VLAN tag 的报文头格式如下:01 0c cd 01 00 01 00 01 7a 01 00 52 81 00 00 0081 00为TPID ,即表明此数据包为带802.1Q/802.1P 标签的数据包;接下去的00 00为TCI (标签控制信息字段),表示为二进制共有16位,其中前3位为优先级,第4位为CFI ,通常为0,第5-16位为VLAN ID ,VLAN ID 为0用于识别帧优先级。

某一些网卡驱动默认会在接收数据包的时候过滤vlan tag ,使得用wireshark 抓到的数据包中不含vlan tag ,此时需要通过修改注册表让驱动保留vlan tag 。

对于Intel PRO/1000或PRO/100网卡,需要将注册表HKEYLOCALMACHINE\SYSTEM\ControlSet001\Control\Class{4D36E972-E325-11CE-BFC1-08002BE10318}\00xx 下的MonitorModeEnabled 改为1,如果不存在则新建这么一个dword 键。

对于Broadcom 千兆网卡,需要在注册表里增加一项PreserveVlanInfoInRxPacket=1,类型为string 。

位置与TxCoalescingTicks 相同,后者可以在HKEYLOCALMACHINE\SYSTEM\CurrentControlSet 下搜索到。

修改后需要重启机器让它生效。

这个修改办法是在UniCA User Manual 中看到的,较新的网卡驱动里都支持这个设置,原文如下:Intel PRO/1000 or PRO/100 Ethernet controller which are used in e.g. IBM Notebooks (T40 series and others) do not forward VLAN tags to the upper layers; By default, Intel adapters strip the VLAN tag before passing it up the stack. If you need to see the tag you need to use these driver versions: PRO/1006.x or 7.x or later base driver, PRO/1000 7.2.17.803 (plain 7.2.17 does not have this feature). Toenable, you must go into the registry and either add a registry dword and value (for e100) or change the value of the registry key (for e1000). The registry dword is MonitorModeEnabled (for both). It should be placed at HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class{4D36E972-E325-11CE-BFC1-08002BE10318}\00xx where xx is the instance of the network adapter that you need to see tags on. (Check by opening and viewing the name of the adapter). It should be set to read: MonitorModeEnabled= 1. Note: ControlSet001 may need to be CurrentControlSet or another 00x numberFor Broadcom 570x Gigabit adapters (for example in Dell systems); Add a registry key underHKEYLOCALMACHINE\SYSTEM\CurrentControlSet to cause the driver not to strip the 802.1Q VLAN header. In order to set that key, you need to find the right instance of the driver in Registry Editor and set that key for it.* Run the Registry Editor (regedt32).* Search for “TxCoalescingTicks ” under “HKEYLOCALMACHINE\SYSTEM\CurrentControlSet ” and ensure this is the only instance that you have.* Right-click on the instance number (eg. 0008) and add a new string value.* Enter “PreserveVlanInfoInRxPacket ” and give it the value “1″.* Save and Reboot* You may need to install a recent driver (version 8.27) to make this setting effective第 1 页Edited by Foxit Reader Copyright(C) by Foxit Software Company,2005-2007For Evaluation Only.。

网络实验2:安装使用wireshark,使用CPT配置vlan

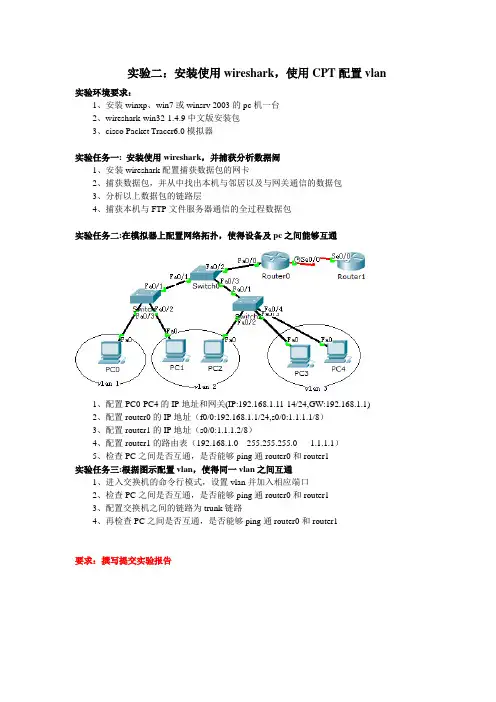

实验二:安装使用wireshark,使用CPT配置vlan

实验环境要求:

1、安装winxp、win7或winsrv 2003的pc机一台

2、wireshark-win32-1.4.9中文版安装包

3、cisco Packet Tracer6.0模拟器

实验任务一: 安装使用wireshark,并捕获分析数据闹

1、安装wireshark配置捕获数据包的网卡

2、捕获数据包,并从中找出本机与邻居以及与网关通信的数据包

3、分析以上数据包的链路层

4、捕获本机与FTP文件服务器通信的全过程数据包

实验任务二:在模拟器上配置网络拓扑,使得设备及pc之间能够互通

1、配置PC0-PC4的IP地址和网关(IP:192.168.1.11-14/24,GW:192.168.1.1)

2、配置router0的IP地址(f0/0:192.168.1.1/24,s0/0:1.1.1.1/8)

3、配置router1的IP地址(s0/0:1.1.1.2/8)

4、配置router1的路由表(192.168.1.0 255.255.255.0 1.1.1.1)

5、检查PC之间是否互通,是否能够ping通router0和router1

实验任务三:根据图示配置vlan,使得同一vlan之间互通

1、进入交换机的命令行模式,设置vlan并加入相应端口

2、检查PC之间是否互通,是否能够ping通router0和router1

3、配置交换机之间的链路为trunk链路

4、再检查PC之间是否互通,是否能够ping通router0和router1

要求:撰写提交实验报告。

wireshark使用方法

1. 目的在ADSL、AG及其他产品的日常排障过程中经常需要现场进行抓包配合,本文档提供了Wireshark的常用操作指南。

2. 范围AG、ADSL现场工程师。

3. Wireshark安装作为Ethereal的替代产品,Wireshark()是一款优秀且免费的抓包分析软件,可到Internet自行下载安装。

Wireshark的安装软件包由Wireshark-setup和WinPcap等2个安装文件组成。

4. Wireshark使用抓包点击菜单Capture -> Option s…,打开Capture Options窗口。

在Interface中选择网络接口;在Capture Filter中输入需要过滤的协议(如过滤megaco协议,输入udp port 2944);在Capture File(s)的File中输入要保存的抓包文件名,如要将抓包分文件保存,则在Use multiple files中选择保存文件的分割机制,如下图每5M 就保存一个文件;如需要实时显示抓包结果并让抓包结果自动滚屏,则在Display Options中选中Update list of packets in real time和Automatic scrolling in live capture。

Interface:这项用于指定截包的网卡。

Link-layer header type:指定链路层包的类型,一般使用默认值。

Buffer size(n megabyte(s)):用于定义Ethereal用于截包的缓冲,当缓冲写满后,就将截的数据写道磁盘上。

如果遇到ethereal丢包现象,将该缓冲尽量增大。

Capture packets in promiscuous mode:截包时,Ethereal将网口置于混杂模式。

如果没有配置这项,Ethereal只能截取该PC发送和接收的包(而不是同一LAN上的所有包)。

Limit each packet to n bytes:定义Ethereal截取包的最大数据数,大于这个值的数据包将被丢掉。

Wireshark抓包分析指南

Wireshark抓包分析指南Wireshark抓包指南⽬录⼀.Wireshark⼯具介绍 (2)⼆.Wireshark安装 (2)三.wireshark⽹卡配置 (7)四.SIP协议分析 (8)1.SIP注册流程 (8)2.SIP呼叫流程 (9)3.DTMF分析 (10)4.RTP媒体分析 (11)⼀.Wireshark⼯具介绍Wireshark是⼀个⽹络数据库分析软件,功能⼗分强⼤。

可以截取各种⽹络封包,包括HTTP,TCP,UDP,SIP等⽹络协议,显⽰⽹络封包的详细信息。

⼆.Wireshark安装1.wireshark下载,下载地址:/doc/c1efd82b680203d8ce2f24af.html /download.html,根据⾃⼰笔记本系统选择合适的安装包2.安装步骤:a.双击wireshark安装包,点击nextb.License agreement信息,点击I Agress继续c.选择组件,默认安装所有组件,点击next继续d.创建快捷⽅式,关联⽂件类型,点击next继续e.选择wireshark的安装路径,点击next继续d.选择安装WinPcap,该插件⽤于监听⽹络的数据库,点击Install安装:e.Wincap 4.1.3安装,点击next继续:d.点击I Agree继续:e.选择Automatically start the WinPcap driver at boot time,点击Install 安装:f.点击finish启动wireshark。

三.wireshark⽹卡配置点击菜单“Capture”>”Interface”,选择所需要抓去信息的⽹卡:如果要抓取IAD的数据包,笔记本有线⽹卡和IAD的⽹卡都连接在HUB上,在笔记本上抓取有线⽹卡的数据包即可抓到IAD的所有的数据库包。

四.SIP协议分析1.SIP注册流程通过sip关键字来过滤sip包2.SIP呼叫流程可根据sip包头的Call-ID字段可以完整过滤出⼀个呼叫的流程:3.DTMF分析DTMF⽅式可分为三种:SIP Info、RFC2833和Tone。

wireshark怎么抓包wireshark抓包详细图文教程

wireshark是非常流行的网络封包分析软件,功能十分强大;可以截取各种网络封包,显示网络封包的详细信息;使用wireshark的人必须了解网络协议,否则就看不懂wireshark了;为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包;wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS还是用Fiddler,其他协议比如TCP,UDP就用wireshark.wireshark开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡;点击Caputre->Interfaces..出现下面对话框,选择正确的网卡;然后点击"Start"按钮,开始抓包Wireshark窗口介绍WireShark主要分为这几个界面1.DisplayFilter显示过滤器,用于过滤2.PacketListPane封包列表,显示捕获到的封包,有源地址和目标地址,端口号;颜色不同,代表3.PacketDetailsPane封包详细信息,显示封包中的字段4.DissectorPane16进制数据5.Miscellanous地址栏,杂项使用过滤是非常重要的,初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分;搞得晕头转向;过滤器会帮助我们在大量的数据中迅速找到我们需要的信息;过滤器有两种,一种是显示过滤器,就是主界面上那个,用来在捕获的记录中找到所需要的记录一种是捕获过滤器,用来过滤捕获的封包,以免捕获太多的记录;在Capture->CaptureFilters中设置保存过滤在Filter栏上,填好Filter的表达式后,点击Save按钮,取个名字;比如"Filter102",Filter栏上就多了个"Filter102"的按钮;过滤表达式的规则表达式规则1.协议过滤比如TCP,只显示TCP协议;2.IP过滤3.端口过滤tcp.port==80,端口为80的tcp.srcport==80,只显示TCP协议的愿端口为80的;4.Http模式过滤5.逻辑运算符为AND/OR常用的过滤表达式HypertextTransferProtocol:应用层的信息,此处是HTTP协议TCP包的具体内容从下图可以看到wireshark捕获到的TCP包中的每个字段;看到这,基本上对wireshak有了初步了解,现在我们看一个TCP三次握手的实例三次握手过程为这图我都看过很多遍了,这次我们用wireshark实际分析下三次握手的过程;在wireshark中输入http过滤,然后选中GET/tankxiaoHTTP/1.1的那条记录,右键然后点击"FollowTCPStream",这样做的目的是为了得到与浏览器打开网站相关的数据包,将得到如下图图中可以看到wireshark截获到了三次握手的三个数据包;第四个包才是HTTP的,这说明HTTP的确是使用TCP建立连接的;第一次握手数据包客户端发送一个TCP,标志位为SYN,序列号为0,代表客户端请求建立连接;如下图第二次握手的数据包服务器发回确认包,标志位为SYN,ACK.将确认序号AcknowledgementNumber设置为客户的ISN加1以.即0+1=1,如下图第三次握手的数据包客户端再次发送确认包ACKSYN标志位为0,ACK标志位为1.并且把服务器发来ACK的序号字段+1,放在确定字段中发送给对方.并且在数据段放写ISN的+1,如下图: 就这样通过了TCP三次握手,建立了连接。

wireshark抓包工具用法

wireshark抓包工具用法wireshark啊,这可是个超有趣又超有用的抓包小能手呢。

咱先说说这wireshark的界面吧。

打开它就像打开了一个装满各种网络小秘密的百宝盒。

界面上有好多栏,就像是一个个小格子,每个格子都有它的用处。

最上面那栏,就像是一个小导航,能让你找到各种功能按钮。

左边那一栏呢,像是个小目录,把抓到的包都整整齐齐地列在那儿。

而中间那一大块地方,就像是个大舞台,每个抓到的包都在这儿展示自己的详细信息。

抓包之前啊,得先选好要抓包的网络接口。

这就好比钓鱼之前得选好鱼竿要放的地方。

如果选错了接口,就像在没鱼的小水坑里钓鱼,啥也抓不到。

一般电脑上会有好几个网络接口,像有线网卡、无线网卡啥的。

要是你想抓无线的包,就得选那个无线网卡对应的接口。

怎么选呢?在wireshark的界面里仔细找一找,能看到一个像小齿轮旁边有好多小线条的图标,点进去就能看到那些接口啦,然后挑中你想要的那个就行。

开始抓包的时候啊,就像按下了一个魔法按钮。

一瞬间,各种包就像小虫子一样纷纷被捕捉到了。

你会看到左边的小目录里包的数量蹭蹭往上涨。

这时候可别急,每个包都像是一个带着小秘密的小包裹。

你要是想看看某个包里面到底装了啥,就点一下它。

然后中间的大舞台就会把这个包的详细信息都展示出来。

比如说,有这个包的源地址、目的地址,就像是写信的时候的寄信人和收信人地址一样。

还有这个包的协议类型,是TCP 呢还是UDP,这就好比是信件是用挂号信的方式寄的(TCP比较可靠),还是像明信片一样随便寄寄(UDP速度快但不太可靠)。

要是你想找特定类型的包,这也不难。

wireshark有个很厉害的小功能,就像一个小筛子一样。

比如说你只想看HTTP协议的包,因为你想知道网页之间是怎么传递信息的。

那你就可以在上面的搜索栏里输入“HTTP”,然后神奇的事情就发生了,那些不是HTTP协议的包就像小沙子一样被筛掉了,只剩下HTTP协议的包展现在你眼前。

wireshark抓包教程

wireshark抓包教程Wireshark 抓包教程:1. 下载安装 Wireshark:从官方网站下载最新版本的 Wireshark 并安装在您的计算机上。

2. 启动 Wireshark:打开 Wireshark 软件,您将看到一个主界面。

3. 选择网络接口:在 Wireshark 左上角的"捕获选项"中,选择要抓取数据包的网络接口。

如果您使用有线连接,选择相应的以太网接口;如果您使用无线网络,选择无线网卡接口。

4. 开始捕获数据包:点击"开始"按钮来开始捕获数据包。

Wireshark 将开始监听选定的网络接口上的数据传输。

5. 分析捕获的数据包:在捕获数据包的过程中,Wireshark 将显示捕获的数据包详细信息。

您可以使用过滤器来筛选显示特定协议的数据包。

6. 分析数据包内容:双击某个数据包,Wireshark 将显示详细的包内容,包括源地址、目的地址、协议类型等信息。

您还可以查看数据包的各个字段。

7. 导出数据包:如果您需要将捕获的数据包保存到本地供后续分析或分享,可以使用"文件"菜单中的"导出"选项。

8. 终止捕获数据包:点击"停止"按钮来终止捕获数据包。

停止捕获后,Wireshark 将显示捕获过程的统计信息,如捕获的数据包数量、捕获的数据包大小等。

9. 清除捕获数据包:在捕获数据包后,如果您想清空捕获的数据包列表,可以选择"捕获"菜单中的"清除列表"。

以上就是使用 Wireshark 进行抓包的基本教程。

通过分析捕获的数据包,您可以深入了解网络通信过程,并解决网络故障或安全问题。

笔记本电脑设置抓取VLAN标签的包

笔记本电脑设置抓取VLAN标签的包(基于ThinkPad & win7系统)解决这个苦逼的问题也困扰了我一段时间,综合网上的各种资料,找到了一个有效的措施,分享下,希望对大家有帮助。

1.找到你的网卡(本地连接),右键→属性→高级→属性里选择“优先级和VLAN”,看右边的“值”,是不是已经启用,没有启用的话就给它启用了,确定。

(如果没有这个选项,那你可能要把网卡驱动升个高版本的了。

)2.还是在本地连接,右键→属性→详细信息→属性,选择“驱动程序关键字”,如图:记住“值”里边的最后的四位数字,我的是“0007”(不同的网卡的值可能不一样,同样的网卡可能也不一样),等下用得着;3.在“开始”里,搜索regedit,进入注册表:HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E972-E32 5-11CE-BFC1-08002bE10318}这个路径下有很多00xx,查找网卡所在目录,就是刚刚跟你说要记住的那四个数字,我的网卡是Intel(R) 82579LM的,就是0007。

4.点击00xx,看一下你有没有MonitorMode和MonitorModeEnabled两个文件,没有很正常,自己创建一个呗:右键空白的地方,“新建”里选择“DWORD(32-位)值(D)”---(注:64位机自己尝试QWORD(64位)值(D),不保证成功)。

创建出来一个了,改名称为MonitorMode,值修改为“1”同样的方法再创建一个,名称修改为“MonitorModeEnabled”,值也改为“1”。

然后就有如下图的设置了:5.最后一步,重启电脑,心中默念“一切顺利”,电脑开机了抓包试试。

wireshark使用教程怎么抓包

wireshark使用教程怎么抓包Wireshark是一款功能强大的网络抓包分析工具,它可以帮助用户捕获、分析和解释网络数据包。

下面是一个详细的Wireshark使用教程,包括如何抓包、分析捕获的数据包和一些常用的功能介绍。

一、Wireshark的安装与启动:1. 下载Wireshark安装包并安装。

2. 打开Wireshark应用程序。

二、捕获数据包:1. 在Wireshark界面中选择网络接口。

2. 点击“开始”按钮开始抓取数据包。

3. 在抓取过程中,Wireshark会显示捕获到的数据包列表。

三、数据包列表的解析:1. 列表中的每个数据包都包含了详细的信息,如源IP地址、目标IP地址、协议类型等。

2. 可以通过点击一个数据包来查看该数据包的详细信息。

四、过滤数据包:1. 可以通过在过滤框中输入过滤条件来筛选数据包。

2. 例如,输入“ip.addr==192.168.1.1”可以只显示与指定IP地址有关的数据包。

五、数据包信息的解析:1. 在数据包详细信息窗口中,可以查看每个数据包的各个字段的值。

2. 可以展开各个协议的字段,以查看更详细的信息。

六、统计功能的使用:1. Wireshark提供了各种统计功能,可以帮助用户分析捕获到的数据包。

2. 可以使用统计菜单中的功能,如协议统计、I/O图表等。

七、导出数据包:1. 可以将捕获到的数据包导出为不同的格式,如文本文件、CSV文件等。

2. 可以通过点击“文件”菜单中的“导出数据包”来进行导出操作。

八、详细配置:1. 通过点击“编辑”菜单中的“首选项”来进行详细配置。

2. 可以设置抓包过滤器、协议偏好等。

九、使用过滤器:1. 可以使用Wireshark提供的过滤器来查找特定类型的数据包。

2. 例如,可以使用“http”过滤器来查找HTTP协议相关的数据包。

十、常用捕包场景:1. 捕获HTTP请求与响应。

2. 捕获TCP/IP连接的建立与断开。

3. 捕获DNS查询与响应。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Wireshark软件分析8021p数据包

问题描述:

开始在用WireShark软件抓包分析数据时,发现看不到802.1Q的相关信息,包括8021p优先级及报文VLAN ID。

通过在网上查找资料,解决了该问题,具体实际操作如下:问题分析:

我的机器的网卡型号为Intel(R)82574L千兆,镜像交换机端口抓包的过程中,机器网卡会自动识别并将数据包中的vlan tag标记去除掉送给上层处理,所以在wireshark软件里面是看不到VLAN tag的相关信息的。

所以,需要修改机器的部分参数来让网卡保留VLAN tag标签。

操作步骤:

1、设置网卡的属性,将“优先级和VLAN”属性设置为禁用。

具体位置为:“本地连接—常规—配置—高级—属性”;

2、修改注册表,位置为

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\ Class\{4D36E972-E325-11CE-BFC1-08002BE10318}\00xx 下,找到自己网卡所在的00XX,新建或修dword类型键:MonitorModeEnabled,值改为1。

(一般还有ControlSet002和ControlSet,只需要设置ControlSet001即可)。

3、重启机器。

启动wireshark软件抓包就可以看到802.1Q

VLAN标签了。