Apache服务器安全认证攻略

Apache服务器配置及安全应用指南(20201126092809)

s>_•账号设置>以专门的用户帐号和组运行Apache。

>根据需要为Apache创建用户、组参考配置操作如果没有设置用户和组,则新建用户,并在Apache配置文件中指定⑴创建apache 组:groupadd apache (2)创建apache 用户并加入apache 组:useradd apache -g apache⑶将下面两行加入Apache配置文件httpd.conf中1. User apache2. Group apache>检查httpd.conf酉己置文件。

检查是否使用非专用账户(如root)运行apache >默认一般符合要求,Linux下默认apache或者nobody用户,Unix默认为daemon用户>>Apache的主目录对应于Apache Server配置文件httpd.conf的Server Root控制项中应为:1. ff Server Root /usr/local/apache^A判定条件A非超级用户不能修改该目录中的内容>检测操作>尝试修改,看是否能修改>一般为/etc/httpd目录,默认情况下属主为rootroot,其它用户不能修改文件,默认一般符合要求>严格设置配置文件和日志文件的权限,防止未授权访问。

>chmod 600 /etc/httpd/conf/httpd.conf"设置配置文件为属主可读写,其他用户无权限。

>使用命令〃chmod 644/var/log/httpd/tlog"设置日志文件为属主可读写,其他用户只读权限。

>>日志设置>设备应配置日志功能,对运行错误、用户访问等进行记录,记录内容包括时间,用户使用的IP地址等内容。

>编辑httpd.conf酉己置文件,设置日志记录文件、记录内容、记录格式。

其中,错误日志:1. Log Level notice # 日志的级别2. ErrorLog f.J logs/error_log #日志的保存位置(错误日志)3. 访问日志:4. Log Format %h %1 %u %t \N%r\J, %>s %b Ac cep t }i Ref erer} i\w V*%{User-Agent }iV JM5. combined5. Custom Log /.../logs/ ac c es s_l og combined (访|可日志〉>ErrorLog指令设置错误日志文件名和位置。

Apache ssl认证2.0

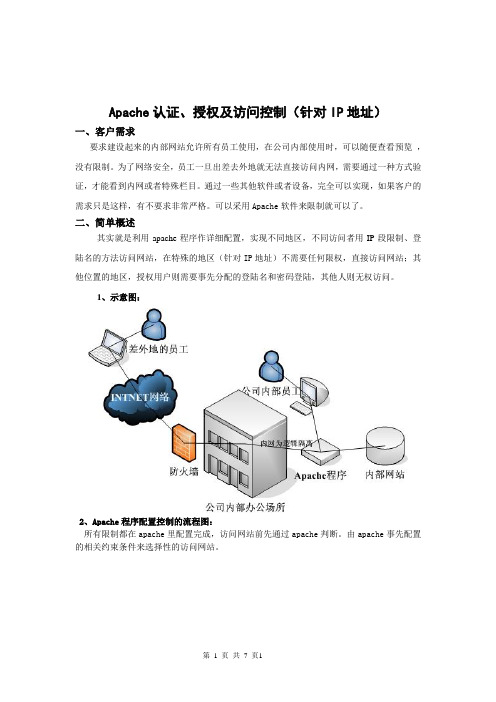

Apache认证、授权及访问控制(针对IP地址)一、客户需求要求建设起来的内部网站允许所有员工使用,在公司内部使用时,可以随便查看预览,没有限制。

为了网络安全,员工一旦出差去外地就无法直接访问内网,需要通过一种方式验证,才能看到内网或者特殊栏目。

通过一些其他软件或者设备,完全可以实现,如果客户的需求只是这样,有不要求非常严格。

可以采用Apache软件来限制就可以了。

二、简单概述其实就是利用apache程序作详细配置,实现不同地区,不同访问者用IP段限制、登陆名的方法访问网站,在特殊的地区(针对IP地址)不需要任何限权,直接访问网站;其他位置的地区,授权用户则需要事先分配的登陆名和密码登陆,其他人则无权访问。

1、示意图:2、Apache程序配置控制的流程图:所有限制都在apache里配置完成,访问网站前先通过apache判断。

由apache事先配置的相关约束条件来选择性的访问网站。

三、Apache相应文件配置修改涉及模块mod_accessmod_authmod_auth_mysql要在httpd.conf里先找到相应的命令行,去掉前面的#1、Red Hat Linux配置httpd.conf文件找到/conf/httpd.conf此内容为代理一个网站,指向一个本地目录的最简单配置:安装好apache程序,一般默认情况下前面是带#,表示注释掉了,不起作用,需要将相应的命令行前去掉,开启命令。

<VirtualHost *>ServerName //指定地址ServerAlias 211.90.115.220 //允许执行一个特定目录中的CGI程序Action application/x-httpd-fastphp /fcgi-php43/php //加载php4模块DocumentRoot /data/www/hanweb/sites/newhanweb //指向网站的物理地址//这里还有好多代码需要大家学习,例如我们的静态网站下需要模个程序模块,就需要做一个代理来加载。

apache目录的安全认证

Apache提供了多种的安全控制手段,包括设置Web访问控制、用户登录密码认证及.htaccess 文件等。

通过这些技术手段,可以进一步提升Apache服务器的安全级别,减少服务器受攻击或数据被窃取的风险。

16.5.1 访问控制设置访问控制是提高Apache服务器安全级别最有效的手段之一,但在介绍Apache的访问控制指令前,先要介绍一下Diretory段。

Diretory段用于设置与目录相关的参数和指令,包括访问控制和认证,其格式如下所示。

<Diretory 目录的路径>目录相关的配置参数和指令</Diretory>每个Diretory段以<Diretory>开始,以</Diretory>结束,段作用于<Diretory>中指定的目录及其里面的所有文件和子目录。

在段中可以设置与目录相关的参数和指令,包括访问控制和认证。

Apache中的访问控制指令有以下3种。

1.Allow指令Allow指令用于设置哪些客户端可以访问Apache,命令格式如下所示。

Allow from [All/全域名/部分域名/IP地址/网络地址/CIDR地址]…q All:表示所有客户端。

q 全域名:表示域名对应的客户端,如。

q 部分域名:表示域内的所有客户端,如。

q IP地址:如172.20.17.1。

q 网络地址:如172.20.17.0/255.255.255.0。

q CIDR地址:如172.20.17.0/24。

%注意:Allow指令中可以指定多个地址,不同地址间通过空格进行分隔。

2.Deny指令Deny指令用于设置拒绝哪些客户端访问Apache,格式跟Allow指令一样。

3.Order指令Order指令用于指定执行访问规则的先后顺序,有两种形式:q Order Allow,Deny:先执行允许访问规则,再执行拒绝访问规则。

q Order Deny,Allow:先执行拒绝访问规则,再执行允许访问规则。

Apache安全配置方法

Apache安全配置⽅法令Apache占领Web服务器半壁江⼭的⼀个重要原因就是它可以提供⼀个安全的Web操作环境。

Apache团体为保证其安全性做了⼤量的⼯作。

想当年,在此产品被发现存在⼀个安全缺陷时,Apache的开发⼈员就尽快地搞出了⼀个补丁。

然⽽,即管Apache已经堪称安全的产品,如果你在构建你的服务器时没有采取⼀些安全预防措施,这种Web服务器仍易于受到很多攻击。

在本⽂中,笔者将为你提供10个技巧,借此你可以保护⾃⼰的Apache Web服务器免于受到许多攻击。

不过,必须谨记,你需要仔细地评估每⼀个技巧,以确保其适合于你的组织。

只安装所需要的Apache的⼀个最⼤的特点是其灵活性和⼤量的可选择安装模块,这在涉及到安全问题时可成为⼀个极⼤的弱点。

你安装的越多,也就为潜在的攻击者创造了越⼤的攻击⾯。

⼀个标准的Apache安装包含20多个模块,包括CGI特性,以及⼀些⾝份验证机制。

如果你不打算采⽤CGI,并且你只想采⽤静态的Web 站点,不需要⽤户⾝份验证,你可能就不需要这些模块所提供的任何服务,因此在安装Apache时请禁⽤这些模块。

如果你沿⽤了⼀个正在运⾏的Apache服务器,并且不想重新安装它,就应当仔细检查httpd.conf配置⽂件,查找以LoadModule开头的⾏。

请检查Apache的⽂档(也可以⽤Google、Yahoo等搜索),查找每个模块的⽬的信息,找出那些你并不需要的模块。

然后,重新启动 Apache。

暴露程度最⼩化Apache易于安装并且相当容易管理。

不幸的是,许多Apache的安装由于为完全的陌⽣者提供了关于⾃⼰服务器的太多"有帮助”的信息,例如 Apache的版本号和与操作系统相关的信息。

通过这种信息,⼀个潜在的攻击者就可以追踪特定的可以影响你的系统的破坏性漏洞,特别是你没有能够保持所有补丁的更新的话情况更为严重。

如此⼀来,攻击者⽆需反复试验就可以确切地知道你在运⾏什么,从⽽可以调整其攻击⽅法。

APACHE+LDAP的权限认证配置方法

| | \- user4

| \- grp3 (dep3)

| |- user2

| \- user3

\- members (employees)

AuthLDAPAuthoritative on

AuthLDAPURL "ldap://localhost/dc=YourComp?uid?sub?(objectClass=*)"

</Location>;

<Location /AppsDir/dir1>;

uniqueMember: cn=user3,ou=members,dc=YourComp

uniqueMember: cn=user2,ou=members,dc=YourComp

4. 运行 ldapadd 添加记录

添加根记录:

ldapadd -x -D "cn=root,dc=YourComp" -w secret -f BaseDn.ldif

配置思路:对用户通过“组(groups)”进行管理,对于需要权限控制的目录,

则通过“组”进行控制。

参考:

/Manual/apache/mod/mod_auth_ldap.html

/forum/viewtopic.php?t=618651

sn: USER4

uid: user4

userPassword: user4

objectClass: inetOrgPerson

3. 建立 LDAP 用户组记录,GroupDn.ldif 文件:

dn: cn=grp1,ou=groups,dc=YourComp

Apache服务器配置全攻略

Apache服务器配置全攻略Apache服务器配置全攻略(一)Apache服务器的设置文件位于/usr/local/apache/conf/目录下,传统上使用三个配置文件httpd.conf,access.conf和srm.conf,来配置Apache服务器的行为。

httpd.conf提供了最基本的服务器配置,是对守护程序httpd如何运行的技术描述;srm.conf是服务器的资源映射文件,告诉服务器各种文件的MIME类型,以及如何支持这些文件;access.conf用于配置服务器的访问权限,控制不同用户和计算机的访问限制;这三个配置文件控制着服务器的各个方面的特性,因此为了正常运行服务器便需要设置好这三个文件。

除了这三个设置文件之外,Apache还使用mime.types文件用于标识不同文件对应的MIME类型, magic文件设置不同MIME类型文件的一些特殊标识,使得Apache 服务器从文档后缀不能判断出文件的MIME 类型时,能通过文件内容中的这些特殊标记来判断文档的MIME类型。

bash-2.02$ ls -l /usr/local/apache/conftotal 100-rw-r--r-- 1 root wheel 348 Apr 16 16:01 access.conf-rw-r--r-- 1 root wheel 348 Feb 13 13:33 access.conf.default-rw-r--r-- 1 root wheel 30331 May 26 08:55 httpd.conf-rw-r--r-- 1 root wheel 29953 Feb 13 13:33 httpd.conf.default-rw-r--r-- 1 root wheel 12441 Apr 19 15:42 magic-rw-r--r-- 1 root wheel 12441 Feb 13 13:33 magic.default-rw-r--r-- 1 root wheel 7334 Feb 13 13:33 mime.types-rw-r--r-- 1 root wheel 383 May 13 17:01 srm.conf-rw-r--r-- 1 root wheel 357 Feb 13 13:33 srm.conf.default事实上当前版本的Apache将原来httpd.conf、srm.conf与access.conf中的所有配置参数均放在了一个配置文件httpd.conf中,只是为了与以前的版本兼容的原因(使用这三个设置文件的方式来源于NCSA-httpd),才使用三个配置文件。

Apache用户认证操作流程

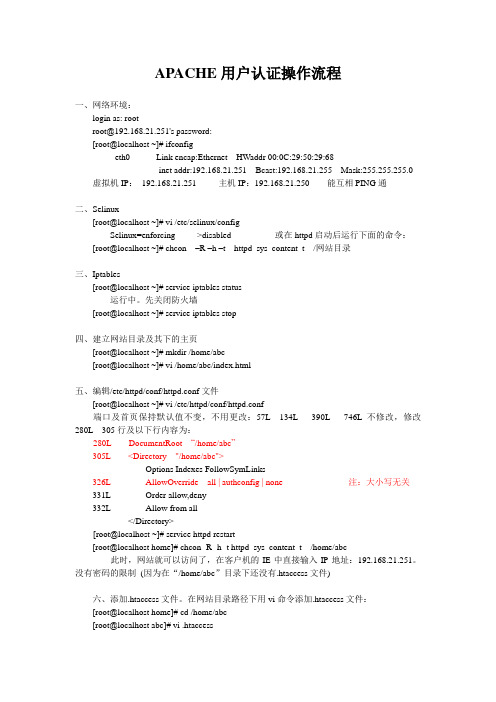

APACHE用户认证操作流程一、网络环境:login as: rootroot@192.168.21.251's password:[root@localhost ~]# ifconfigeth0 Link encap:Ethernet HWaddr 00:0C:29:50:29:68inet addr:192.168.21.251 Bcast:192.168.21.255 Mask:255.255.255.0 虚拟机IP:192.168.21.251 主机IP:192.168.21.250 能互相PING通二、Selinux[root@localhost ~]# vi /etc/selinux/configSelinux=enforcing --->disabled 或在httpd启动后运行下面的命令:[root@localhost ~]# chcon –R –h –t httpd_sys_content_t /网站目录三、Iptables[root@localhost ~]# service iptables status运行中。

先关闭防火墙[root@localhost ~]# service iptables stop四、建立网站目录及其下的主页[root@localhost ~]# mkdir /home/abc[root@localhost ~]# vi /home/abc/index.html五、编辑/etc/httpd/conf/httpd.conf文件[root@localhost ~]# vi /etc/httpd/conf/httpd.conf端口及首页保持默认值不变,不用更改:57L 134L 390L 746L 不修改,修改280L 305行及以下行内容为:280L DocumentRoot “/home/abc”305L <Directory "/home/abc">Options Indexes FollowSymLinks326L AllowOverride all | authconfig | none 注:大小写无关331L Order allow,deny332L Allow from all</Directory>[root@localhost ~]# service httpd restart[root@localhost home]# chcon -R -h -t httpd_sys_content_t /home/abc此时,网站就可以访问了,在客户机的IE中直接输入IP地址:192.168.21.251。

最新整理Linux Apache Web服务器安全设置技巧

L i n u x A p a c h e W e b服务器安全设置技巧网络安全是目前互联网的热门话题之一,作为个人用户的我们同样需要关注,做好防护。

这篇文章主要介绍了L i n u x A p a c h e W e b服务器安全的8种安全设置技巧,需要的朋友可以参考下方法步骤第一、定期更新系统首先,我们需要确保是已经安装了最新版本和A p a c h e的安全补丁和附加如C G I,P e r l和P H P脚本代码。

我们需要定期更新数据源依赖包操作。

#U b u n t u/D e b i a na p t-g e t u p d a t e;a p t-g e t d i s t-u p g r a d e#F e d o r a/C e n t o s/R e d H a ty u m u p d a t e根据自己的系统环境选择更新升级命令。

第二、设置和保护我们的S S H安全我们在拿到V P S之后,建议修改端口、R O O T密码、以及授权单独的非R O O T用户权限管理,或者我们也可以采用密钥的方式登录S S H客户端管理V P S。

比如可以参考设置P u t t y S S H使用密钥登录L i n u x V P S主机和X s h e l l设置密钥登录确保L i n u x V P S及服务器更加安全文章设置密钥登陆。

第三、禁用未使用的服务为了确保我们的W e b服务器安全,建议你检查服务器上所有正在运行的服务和开放的端口,禁用我们不需要在服务器上的所有服务。

#要显示所有服务 s e r v i c e--s t a t u s-a l l#显示所有的端口规则 i p t a b l e s-L#显示所有的运行信息(r e d h a t/c e n t o s/f e d o r a)c h k c o n f i g--l i s t#检查/e t c/i n i t.d是否有可疑脚本 l s /e t c/i n i t.d 第四、禁用不必要的A p a c h e模块默认情况下,A p a c h e很多模块都开启的,但是有些并不需要使用,我们可以关闭和精简。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Apache服务器攻略

Apache是目前流行的 Web服务器,可运行在linux、Unix、Windows等操作系统下,它可以很好地解决“用户名+密码”的认证问题。

Apache用户认证所需要的用户名和密码有两种不同的存贮方式:一种是文本文件;另一种是MSQL、 Oracle、MySQL等数据库。

下面以Linux的Apache为例,就这两种存贮方式,同时能对Windows的 Apache用户认证作简要的说明。

下面我们来介绍下通过文本认证而实现的方式。

建立用户的认证授权需要三个步骤:

1、建立用户库

2、配置服务器的保护域

3、告诉服务器哪些用户拥有资源的访问权限

废话不多少举例最清楚拉!~假如某一目录下的文件如/home/ftp/pub需要做到用户认证

创建认证用户

创建认证组

基本的Apache用户认证方法:

在httpd.conf中加入下面的行

或者加到 /etc/httpd/conf.d/ 新建个文件名为.conf结尾的配置文件

用在目录/home/ftp/pub下放文件.htaccess,内容如下:

用随Apache来的程序htpasswd 生成文件/etc/.passwd,每行一个用户名:密码只要能提供正确的用户名和密码对,就允许登录访问,这是针对任何地址来的

请求都要求提供用户名和密码认证。

针对部分网段或地址要求认证。

若公司LAN所在网段为10.45.63.0/24,且有一防火墙专线接入Internet,

内部网卡的地址为10.45.63.1/32,则现在希望所有通过拨本地633通过

防火墙上的apache反向代理向LAN上的另一WWW服务器访问时需要认证,而本地LAN上的用户不需认证。

可以在httpd.conf中放入:

且在/home/ftp/pub/.htaccess中放入:

对同一目录及其下的子目录有不同的权限,仅某些人可以存取一目录下的子目录。

如有一目录/home/ftp/pub/host,有三个用户user1,user2,user3都需要用户名

和密码进入/home/ftp/pub,但仅user1,user2能进入/home/ftp/pub/host.则

放下面的行到httpd.conf

且看/home/ftp/pub/.htaccess为:

AuthName "shared files"

AuthType Basic

AuthUserFile /etc/.passwd

require valid-user

且看/home/ftp/pub/host/.htaccess

AuthName "shared files"

AuthType Basic

AuthUserFile /etc/.passwd

AuthGroupFile /etc/.hostgroup

require group manager

且文件/etc/.passwd内容为:user1:passwd1

user2:passwd2

user3:passwd3

且文件/etc/.hostgroup内容为:manager: user1 user2。