UC安全的双向口令认证密钥协商协议

有门限可认证的多重秘密密钥协商方案

Oe .2 7 t 00

有 门 限 可 认 证 的 多 重 秘 密 密 钥 协 商 方 案

张艳硕 , 刘卓军 (. 1 北京电子科技学院 基础部 , 北京 10 7 ; 00 0 2 中国科 学 院 数 学机械 化 重点 实验 室 , . 北京 108 ) 0 00

(h nyn h o m sa .n za ga su @a s.e e ) 摘 要 : 密钥管理 是信 息安 全 中的一 个重要领 域 , 密钥 协 商是 密钥 管理 中的一 个重要 方 面。基 于

线性码理论给出了一个计算安全的有 门限可认证的 多重秘密密钥协商方案。该方案使得参与者可以 协商秘密密钥, 而不用基于离 对数假设。参与秘 密密钥协商的参与者组成的集合 必须满足 门限要 散 求才能进行秘密密钥协 商; 同时协商的秘密密钥具有多重性 , 即进行一次秘 密协商, 可产生 出多个秘 密密钥。该 方 案基 于线性码 理论 , 以进 行验 证 , 有认 证 功能 , 可 具 能够 防止 第三方攻 击 。 关键词 : 线性 码 ; 第三 方攻 击 ; 密钥 协 商 ; 门限 ; 多重秘 密 ; 认证

无线局域网认证中密钥协商方案

K e e o i to n W iee LAN r iia i n y N g ta i n i r l s s Ce tfc to

CAO Ya g CHEN n Lu

( c o lo ahe tc n m p trS in e h n x S h o fM t ma isa dCo u e ce c ,S a n iUni riy o c oo y,Ha h n 7 3 0 ) vest fTehn lg nz o g 2 0 0

7 0

曹

阳等 : 线局域 网认证 中密钥协商方案 无

第4 O卷

着 向申请者 发送 E AP请 求 ( S Sat包 , TL tr ) 并等 待对 方 回

应; 6 )客 户 端 收 到 TL tr包 时 , 送 ce th l 报 文 , SSat 发 l n_ e o i l

3 )Al e i 收到消息 ^ c 后 , 计算 yz 1 2获得 B的证 —ry ,

书和时 间戳 C r 7 一D— ,( )验 证 C r 的有 效 et l " B l1 Yz , et B

性 。如果验证成功 , 则继续下一步 , 否则要求重发消息 M ;

4 )计算 y 6 , 1一n 验证 h Y 2l 1 lC r T ) 以 ( 1 l 6 1 et l 1 , B l y

密钥 。协议过程如图 1 所示 ( 假设由用户 A发起会话 ) : 1 i 生成随机数 n∈[ , )Ale c 2 一2 , ] 计算 Y1 并 一rP,

向用 户 B发 送 消 息 M 1 一y。 ;

生 成y,消息 并将 消 息M, 发送给B b o

包含版本 、 随机 数 、 话 I 加密算 法 等参数 。同时 , 会 D、 在这

kupenc密钥 -回复

kupenc密钥-回复什么是KUPENC密钥?KUPENC密钥是一种用于加密和解密数据的密码算法。

它采用了对称密钥加密技术,即加密和解密所使用的密钥是相同的。

KUPENC密钥主要用于保护数据的机密性,确保只有授权的用户才能访问和理解数据。

密钥生成过程生成KUPENC密钥的第一步是选择一个合适的密钥长度。

一般来说,密钥越长,加密强度越高,但同时会增加计算和存储的成本。

因此,选择适当的密钥长度是很重要的。

在选择密钥长度之后,接下来的步骤是生成随机的密钥。

这可以通过使用安全的伪随机数生成器来实现。

密钥生成器应具备足够的随机性,以确保生成的密钥是真正随机的。

一旦密钥生成器生成了密钥,就需要将其存储在一个安全的地方。

只有授权的用户才能访问和使用该密钥。

为了加强密钥的安全性,可以使用密钥管理系统来存储和保护密钥。

加密过程使用KUPENC密钥进行加密的过程非常简单。

首先,需要将明文数据分成固定大小的块。

这样做是为了方便处理和加密每个块。

对于每个块,使用KUPENC密钥进行加密。

加密的过程通常涉及到一系列的数学运算,如异或运算、置换和代换等。

这些运算使得加密后的数据具有很高的混乱性,从而增加了破解密文的难度。

加密后的数据可以通过网络或其他途径传输给接收方。

由于数据已经经过加密,即使遭到截获,攻击者也无法理解其中的内容。

解密过程解密过程与加密过程类似,但是操作相反。

首先,接收方需要使用相同的KUPENC密钥对加密数据进行解密。

由于加密和解密使用了相同的密钥,所以只有授权的用户才能成功解密数据。

解密过程中,需要对加密后的数据进行逆向操作,以还原出原始的明文数据。

这样做是为了确保接收方可以正确地理解并使用数据。

一旦解密完成,接收方可以对数据进行进一步的处理、分析和使用。

由于数据已经恢复成明文的形式,因此可以直接使用和理解其中的内容。

总结KUPENC密钥是一种用于加密和解密数据的密码算法。

在生成密钥的过程中,选择合适的密钥长度并生成随机的密钥非常重要。

一种移动环境下的基于身份的端到端认证和密钥协商协议

目前 虽 然 3 的 认 证 和 密 钥 管 理 等 方 面 的 安 全 性 有 很 大 G

P G) K 。相 比传统的公钥密码体制 ,B I E系统更 加简单 , 只需 密

提高… , 但仍然存在缺乏应用域安全 、 没有提供通 信安全透 明

钥产生 中心完成用户身份认证 、 私钥 生成和安全传 送 , 多数 情

10 7 C 0 8 6, M )

Ab ta t h sp p rp o i e e u h n iain me h ns u e d ni n v r e o e c n e t fE C,b s d o h s r c :T i a e r vd d a n w a t e t t c a i c o m s d i e t y i i u ft o c p C t t h o a e n te

k y a r e n r t c li b l o e g e me tp o o o n mo ie c mmu ia i n n c to

S HAO n, LIHui YANG — in Li , Yixa

(no ai eui et ,N t n l e aoaoyo e okn I r tnScryC n r ai a yL brt N t ri fm o t e o K r f w g& S ihn B ln n esyo ot Tl o mui t n,Bin wt i c g, ei U i rt P s lg v i f s& e cm n ai s eig e c o j

第2 5卷第 8期

20 0 8年 8月

计 算 机 应 用 研 究

Ap l ai n R s a c fCo u e s p i t e e r h o mp t r c o

UC安全的双向口令认证密钥协商协议

p a s s wo r d a n d a s e s s i o n k e y c a n a l s o b e n e g o t i a t e d . T h e e mu l a t o r a n d i t s o p e r a t i o n s a r e c o n s t r u c t e d , a n d i t s i n d i s t i n g u i s h a b i l i t y i s a n a l y z e d .

Ex c ha ng e Pr o t o c o l

LI U S o n g , GUO Na i - f u , XI E Fa n , ZHANG Li , LI Mi a o ( T h e 6 5 0 1 2 Un i t o f P L A , S h e n y a n g 1 1 0 1 0 1 , C h i n a )

[ Ab s t r a c t ]T o s o l v e t h e p r o b l e m t h a t m u t u a l a u t h e n t i c a t i o n i s l a c k e d i n m a n y e x i s t i n g P a s s w o r d — a u t h e n t i c a t e d K e y E x c h a n g e ( P AK E )

关键词 :口令认证密钥协商协议 ;双向认证 ;通用可组合安全;仿真器 ;认证协议 ;安全性证明

Un i v e r s a l l y Co mp o s a b l e S e c u r e Mu t ua l Pa s s wo r d . a u t h e n t i c a t e d Ke v

uc网络安全中心提醒

uc网络安全中心提醒

UC网络安全中心提醒

尊敬的UC用户:

近期,我们从一些用户的反馈和系统的监控中发现,有一些用户账号存在安全风险。

为了保障您的账号安全,我们提醒您关注以下几点:

1. 注意密码的设置:请确保您的密码复杂度高并且不易被猜测。

不要使用生日、手机号、连续数字等容易被破解的密码。

同时,请定期更换密码,并不要在不可信的公共场合输入密码。

2. 警惕钓鱼网站和欺诈行为:不要随意点击未知链接,尤其是来自不可信来源的链接。

请留意短信、邮件、电话等方式是否是骗取个人信息的手段。

注意不要将个人信息泄露给陌生人。

3. 安装专业的杀毒软件:请确保您的电脑、手机等设备上安装有专业的杀毒软件,并及时更新病毒库以保障安全防护的完整性。

避免随意下载未知来源的软件和文件。

4. 关注账号的异常情况:如发现账号异常活动、密码被修改或者登录IP地址异常,请及时与我们取得联系并更改密码,以

防止您的个人信息和财产安全受到损害。

5. 非常重要的一点是,不要随意透露个人信息:请不要在不明确身份的情况下提供个人信息,如手机号、身份证号、银行卡

号等敏感信息。

我们深知网络安全事关您的切身利益,UC网络安全中心将一直致力于保护您的账号安全和个人信息的保密性。

如您有任何问题或者发现异常情况,请及时联系我们的客服热线或者通过UC官方网站留言板与我们取得联系。

谢谢您的合作与支持!

UC网络安全中心敬上。

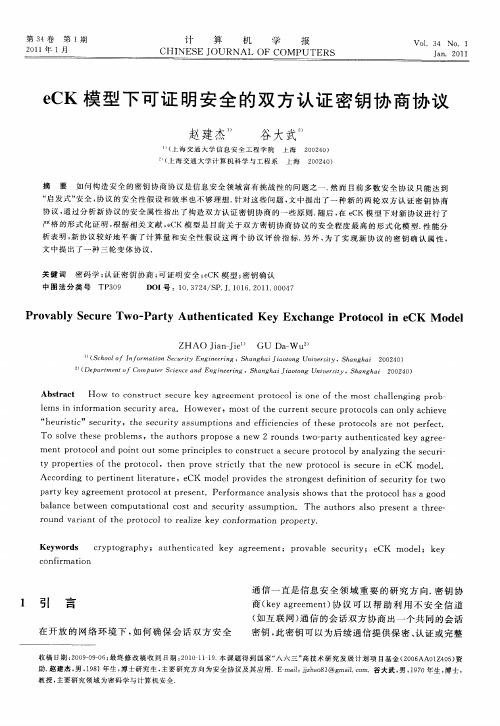

eCK模型下可证明安全的双方认证密钥协商协议

“ u i tc e u iy,t e u iy a s mpto n fii n is o h s r t c l r tpe f e he rs i ”s c rt he s c rt s u i ns a d e fce ce f t e e p o o o s a e no re t

GU — u Da W

( c o l f I f r t n S c rt g n ei g,S a g a ioo g Unv r i S n g n 2 0 4 ) S h o n o ma i e u i En i ern o o y h n h i a tn ie s , h h i 0 2 0 J t ( e a t n o u P ce c n n ie rn Dpr me t C mp trS i” e d E g n eig,S a g a i oo g U i es y,S a g 口 2 0 4 ) f a h n h i a tn n v ri J t h n h i 02 0

中图 法 分 类 号

Pr v b y S c r o a l e u e Two Pa t t e i a e y Ex h n e Pr t c li CK o e — r y Au h ntc t d Ke c a g o o o n e M d l

ZHA0 in Je Ja — i

Ab t a t src

How o c ns r t s c e ke gr e n ot c li n he mos hal n n o t o t uc e ur y a e me tpr o o s o e oft tc le gi g pr b

第 3 卷 第 1 4 期 21 0 1年 1月

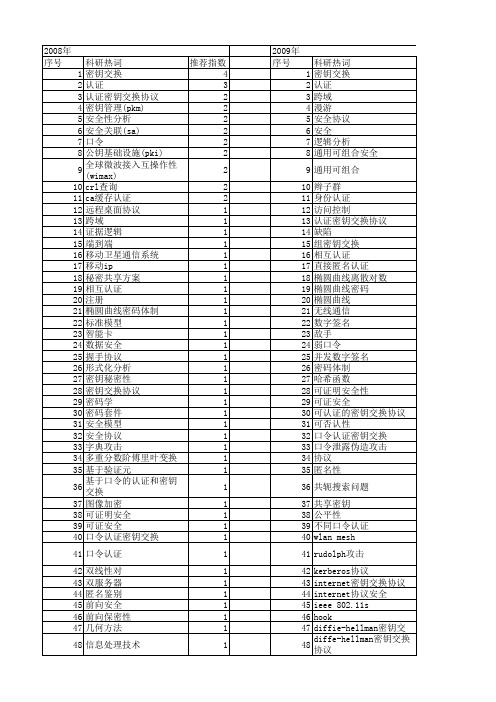

【国家自然科学基金】_认证密钥交换协议_基金支持热词逐年推荐_【万方软件创新助手】_20140801

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

53 54 55 56 57 58

wai协议 uc安全模型 tls握手协议 shamir三次传递协议 ddh假设 c荐指数 6 3 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 科研热词 推荐指数 身份认证 2 安全协议 2 口令认证 2 隐私保护 1 量子通信 1 量子密钥分发 1 逻辑密钥树 1 贝尔测量 1 认证测试 1 认证协议 1 认证 1 群认证密钥交换协议 1 组群密钥交换 1 组密钥交换 1 纠缠交换 1 签密 1 移动计算 1 点乘 1 椭圆曲线离散对数 1 椭圆曲线密码 1 标准模型 1 无线移动环境 1 数据加密 1 数字签名 1 攻击者行为能力 1 密钥交换协议通用可组合 1 密钥交换 1 字典攻击 1 多方密钥协商协议 1 基于认证 1 基于口令的身份认证 1 可证明的安全性 1 匿名 1 动态密钥交换 1 内部人攻击 1 公开密钥管理体系 1 weil配对 1 svo逻辑 1 ikev2 1 diffie-hellman密钥协商 1 diffie-hellman判定性问题 1

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74

动态树 1 加密密钥 1 分簇 1 内部人攻击 1 公用网络 1 全自动区分计算机和人类的公开图灵测试 1 信任评估 1 会话密钥 1 中间人攻击 1 不可追踪性 1 不可否认性 1 三方认证密钥交换协议 1 wimax 1 montgomery 1 ikev1协议 1 gbdh问题 1 eck安全模型 1 eap-ttls 1 diffie-hellman密钥协商 1 ddh假设 1 ad hoc 1 3g 1

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

UC安全的双向口令认证密钥协商协议

刘松;果乃福;谢帆;张丽;李淼

【期刊名称】《计算机工程》

【年(卷),期】2014(40)2

【摘要】针对多数口令密钥协商(PAKE)协议不具备双向认证功能的问题,基于通用可组合(UC)模型,提出一种 UC 安全的双向口令认证密钥协商(MPAKE)协议。

定义具有双向认证功能的 PAKE 协议理想函数,描述实体之间的双向认证关系,并利用联合状态UC 模型构造实现该理想函数的协议,使协议实体之间可以使用共享参数。

该协议基于口令实现了双向认证,并能够协商出会话密钥。

通过构造仿真器及其执行的操作分析 MPAKE 的不可区分性,从而证明该协议是 UC 安全的,并且结构简单,可保证在任意多方环境中并行运行时的安全。

%To solve the problem that mutual authentication is lacked in many existing Password-authenticated Key Exchange(PAKE) protocol, this paper proposes an Universally Composable(UC) secure Mutual Password-authenticated Key Exchange(MPAKE) protocol. An ideal function of PAKE protocol with mutual authentication is defined, the mutual authentication between entities is described explicitly in the defined function, and a new protocol which achieves the ideal function is constructed based on the Joint state UC(JUC) model. So the shared parameters can be used to facilitate the protocol between entities. The new protocol can realize mutual authentication based on password and a session key can also be negotiated. The emulator and its operations are constructed, and its

indistinguishability is analyzed. Thus the constructed new PAKE protocol with mutual authentication is proved to be UC secure and simple structure, and the security of protocol is realized when running in parallel in any multi-party environment.

【总页数】5页(P140-143,147)

【作者】刘松;果乃福;谢帆;张丽;李淼

【作者单位】解放军 65012 部队,沈阳 110101;解放军 65012 部队,沈阳110101;解放军 65012 部队,沈阳 110101;解放军 65012 部队,沈阳 110101;解放军 65012 部队,沈阳 110101

【正文语种】中文

【中图分类】TP309

【相关文献】

1.UC安全的空间网络双向认证与密钥协商协议 [J], 郭渊博;王超;王良民

2.移动通信中可证安全的双向认证密钥协商协议 [J], 程国财

3.混合安全双向认证密钥协商协议* [J], 曹阳

4.新型三方口令认证密钥协商协议的安全性分析与改进 [J], 李丽琳;刘柱文

5.移动通信中可证安全的双向认证密钥协商协议 [J], 邓红素;左益强;赵一鸣;鲍振东

因版权原因,仅展示原文概要,查看原文内容请购买。