ACS 5.x :LDAP服务器配置示例

Oracle LDAP设置指南

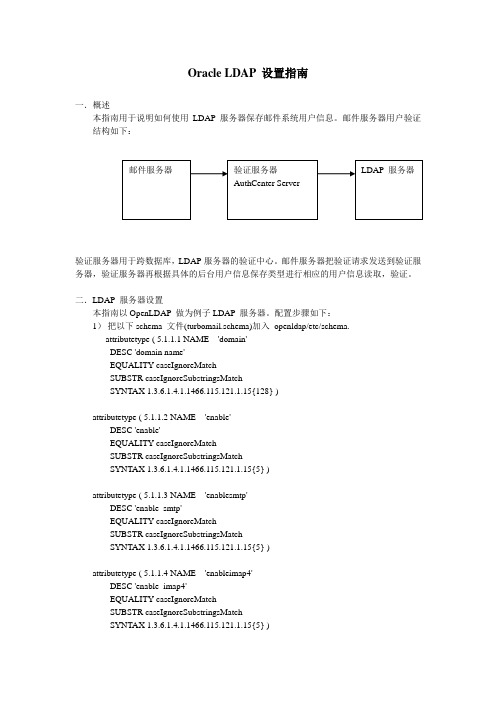

Oracle LDAP 设置指南一.概述本指南用于说明如何使用LDAP 服务器保存邮件系统用户信息。

邮件服务器用户验证结构如下:验证服务器用于跨数据库,LDAP服务器的验证中心。

邮件服务器把验证请求发送到验证服务器,验证服务器再根据具体的后台用户信息保存类型进行相应的用户信息读取,验证。

二.LDAP 服务器设置本指南以OpenLDAP 做为例子LDAP 服务器。

配置步骤如下:1)把以下schema 文件(turbomail.schema)加入openldap/etc/schema.attributetype ( 5.1.1.1 NAME 'domain'DESC 'domain name'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.2 NAME 'enable'DESC 'enable'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.3 NAME 'enablesmtp'DESC 'enable_smtp'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.4 NAME 'enableimap4'DESC 'enable_imap4'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.5 NAME 'enablepop3' DESC 'enable_pop3'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.6 NAME 'enablewebaccess' DESC 'enable_webaccess'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.7 NAME 'enablelocaldomain' DESC 'enable_webaccess'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.8 NAME 'enablesms'DESC 'enable_sms'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.9 NAME 'maxmailboxsize' DESC 'max_mailbox_size'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.10 NAME 'maxmailboxmsgs' DESC 'max_mailbox_msgs'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.11 NAME 'usertype'DESC 'usertype'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.12 NAME 'tpassword'DESC 'tpassword'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.13 NAME 'modifytime' DESC 'modifytime'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.14 NAME 'firstname'DESC 'firstname'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.15 NAME 'organization' DESC 'organiztion'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.16 NAME 'department' DESC 'department'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.17 NAME 'address'DESC 'address'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.18 NAME 'city'DESC 'city'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.19 NAME 'tpostalcode' DESC 'tpostalcode'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.20 NAME 'telephone'DESC 'telephone'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.21 NAME 'stateprovince' DESC 'stateprovince'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.22 NAME 'country'DESC 'country'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.23 NAME 'items'DESC 'items'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.24 NAME 'mobile'DESC 'mobile'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.25 NAME 'realname'DESC 'realname'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.26 NAME 'receivecond' DESC 'receivecond'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.27 NAME 'remaincopy' DESC 'remaincopy'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.28 NAME 'replacercpt'DESC 'replacercpt'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.29 NAME 'users'DESC 'users'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{2046} )attributetype ( 5.1.1.30 NAME 'helodomain'DESC 'helodomain'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.31 NAME 'bdefault'DESC 'bdefault'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{6} )attributetype ( 5.1.1.32 NAME 'enablereg'DESC 'enablereg'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{6} )attributetype ( 5.1.1.33 NAME 'domainusers' DESC 'domainusers'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.34 NAME 'license'DESC 'license'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.35 NAME 'totalmailboxsize' DESC 'totalmailboxsize'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.36 NAME 'notetime'DESC 'notetime'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.37 NAME 'state'DESC 'state'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.38 NAME 'notesetdisable' DESC 'notesetdisable'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.39 NAME 'lastname'DESC 'lastname'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.40 NAME 'noteaddress' DESC 'noteaddress'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.41 NAME 'username'DESC 'username'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{128} )attributetype ( 5.1.1.42 NAME 'smsenablesms' DESC 'enable_sms'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.43 NAME 'needapprove' DESC 'needapprove'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{5} )attributetype ( 5.1.1.44 NAME 'jointype'DESC 'jointype'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.45 NAME 'visibletype' DESC 'visibletype'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.46 NAME 'subscribe'DESC 'subscribe'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )attributetype ( 5.1.1.47 NAME 'unsubscribe' DESC 'unsubscribe'EQUALITY caseIgnoreMatchSUBSTR caseIgnoreSubstringsMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.15{64} )objectclass ( 5.1.1.99 NAME 'mailuser'DESC 'mailuser'SUP top STRUCTURALMUST ( username )MAY ( domain $ enable $ enablesmtp $ enableimap4 $enablepop3 $ enablewebaccess $ enablelocaldomain $ enablesms $maxmailboxsize $ maxmailboxmsgs $ usertype $ tpassword $modifytime $ firstname $ lastname $ organization $ department $ address $city $ tpostalcode $ telephone $ stateprovince $ country $ items $ mobile $realname $ receivecond $ remaincopy $ replacercpt $ users $ needapprove $ jointype $ visibletype $ subscribe $ unsubscribe) )objectclass ( 5.1.1.98 NAME 'maildomain'DESC 'maildomain'SUP top STRUCTURALMUST ( domain )MAY( helodomain $ bdefault $ enablereg $ domainusers $ license $ enable $ enablesmtp $ enableimap4 $enablepop3 $ enablewebaccess $ enablelocaldomain $ enablesms $maxmailboxsize $ maxmailboxmsgs $ totalmailboxsize $ notetime $noteaddress $ state $ notesetdisable $ modifytime $ smsenable) )2)配置ldapd.conf,加入以下指定turbomail.schema 的配置。

配置Linux使用LDAP用户认证的方法

配置Linux使⽤LDAP⽤户认证的⽅法我这⾥使⽤的是CentOS完成的LDAP⽤户管理,可能与⽹上的⼤部分教程不同,不过写出来了,那么是肯定能⽤的了,不过会有部分⽂件,忘指教。

这⾥使⽤的 OPENLdap 配合 CentOS7 完成的⽤户管理,需要配置 nssswitch 、pam 和 sssd 3个服务,需要先有⼀定的了解才能完成本⽂的配置。

基础配置#1.完成yum源的配置mkdir /root/backtar -Jcvf /root/back/yum.repos.d-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/yum.repos.d/rm -rf /etc/yum.repos.d/*curl -o /etc/yum.repos.d/CentOS-Base.repo /repo/Centos-7.repocurl -o /etc/yum,repos.d/CentOS-epel.repo /repo/epel-7.repoyum makecache1.安装必要软件yum -y install vim bash-completion openldap-servers openldap-clients nss-pam-ldapd sssdOPENLdap服务部分配置#初始化过程就不再过多赘述,详细查询《》。

1.⾸先停⽌数据库服务:systemctl stop slapd1.然后编辑⽂件:# ⾸先备份⽂件,以免⽆法复原mkdir /root/backtar -Jcvf /root/back/slapd.config-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/openldap/slapd.d/tar -Jcvf /root/back/slapd.data-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /var/lib/ldap/# 然后再删除配置⽂件rm -rf /etc/openldap/slapd.d/*rm -rf /var/lib/ldap/*# 复制配置⽂件到临时⽬录mkdir /root/ldapcd /root/ldap1.编写slapd的配置⽂件。

图文】Cisco Secure ACS 5.2使用教程

1、ACS配置ACS的配置难点在部署的时候的配置,部署完毕之后使用起来就比较容易了,只要创建好用户,定义好密码,然后放在对应的组里就可以了,具体操作步骤如下:按照如图1-1所示的方法打开用户添加界面图 1-1用户添加界面打开后如图1-2所示,里面的内容比较复杂,对我们来说最重要的部分是用户名、密码以及用户组,添加用户界面中的项目作用如图1—3:图中标“1”的部分:用户名字段,登录的时候这个就是Username图中标“2”的部分:用户组,之前我们说过ACS的策略权限等的定义都是基于用户组进行的,而细化到对用户的权限控制,就是把用户放入对应的组里图中标“3”的部分:登录密码,登录的时候这个就是password图中标“4”的部分:勾选这个之后用户第一次登录的时候登录的网络设备会提示要修改新的密码(思科的设备经测试有效)图中标“5"的部分:使能密码,也就是我们常说的enable密码,这个密码如果需要使用则需要在设备上开启enable使用AAA服务器做认证(暂未测试)图 1-2图 1-3配置完毕后点击Submit按钮,就可以直接使用这个账号登录所有以这台服务器作为AAA认证服务器并开启了vty线程AAA认证的网络设备了,使用Tacacs+服务的设备还可以根据用户组中定义的授权信息对登录上来的用户做授权。

2、网络设备的配置不同的网络设备配置命令是不一样的,具体的配置需要参考相关设备的配置手册,由于ACS本来就是Cisco的东西,所以Cisco的设备相对来说兼容性是最好的。

2。

1、Cisco设备的配置//AAA服务配置aaa new—model //定义新的AAA实例aaa authentication login MAGIgroup tacacs+ local—case //命名一个名为MAGI的登录认证规则,且如果tacacs+服务不可达,则自动使用本地数据库信息认证aaa authorization exec MAGI grouptacacs+ local //命名一个名为MAGI的特权授权规则,且如果Tacacs+服务不可达,则自动使用本地数据库信息授权tacacs-server host 192。

ASA使用LDAP属性映射配置示例

q 首先,请选择与字符小数量的值。 q 如果这导致超过一个值,请选择以字母顺序是最低的值。

用例示例

激活目录LDAP返回用户认证或授权请求的这四memberOf实例:

memberOf: value = CN=APP-SSL-VPN Managers,CN=Users,OU=stbu,DC=cisco,DC=com memberOf: value = CN=Cisco-Eng,CN=Users,DC=stbu,OU=cisco,DC=com memberOf: value = CN=Employees,CN=Users,OU=stbu,DC=cisco,DC=com memberOf: value = CN=Engineering,CN=Users,OU=stbu,DC=cisco,DC=com

简介

本文描述如何使用轻量级目录访问协议(LDAP)属性地图为了配置在可适应安全工具(ASA)的粒状动 态Accesss策略。

先决条件

要求

Cisco 建议您了解以下主题:

q 在Cisco IOS的安全套接字协议层VPN (SSL VPN) q 在Cisco IOS的LDAP认证 q 目录服务

使用的组件

LDAP-MAP #1 : 假设,此LDAP属性MAP配置映射根据memberOf设置的不同的ASA组政策:

ldap attribute-map Class map-name memberOf Group-Policy map-value memberOf CN=APP-SSL-VPN Managers,CN=Users,OU=stbu,DC=cisco,DC=com ASAGroup4 map-value memberOf CN=cisco-Eng,CN=Users,OU=stbu,DC=cisco,DC=com ASAGroup3 map-value memberOf CN=Employees,CN=Users,OU=stbu,DC=cisco,DC=com ASAGroup2 map-value memberOf CN=Engineering,CN=Users,OU=stbu,DC=cisco,D属性映射配置示例

ACS安装&配置手册

注:建议使用交换机的loopback0接口地址作客户端的接口,比使用互连物理接口运行相对更加稳定。

我们再建立一个Juniper的AAA Client设备。在“Authenticate Using”一栏中选择RADIUS (Juniper),然后确定。

Ø 100网卡

操作系统:

Ø Windows 2000 Server English version (SP3)

Ø Windows 2000 Advanced Server English version (SP 4)

Ø Windows Server 2003,EnterpriseEdition or Standard Edition (SP1)

进入某一天的相应条目后,在右面的栏内可以察看当天具体的每个用户具体时间所使用过的命令、用户当时的登陆等级以及用户当时登陆的设备地址。

Ø Japanese Windows Server 2003 (SP1)

文件系统:

Ø NTFS

1.1.2 ACS for Windows Web Client

硬件要求:

Ø IBM兼容机CPU为Pentium IV

Ø256M内存,虚拟内存400M

Ø1G硬盘空间或更多

Ø 256色彩显,800 x 600分辨率

2.1.5用户接口配置

在主页面下点击“Interface Configuration”进入用户接口策略配置。

本例中我们以设置TACAS+为从例,点击TACACS+(Cisco IOS),配置基于TACACS+的用户接口策略。

注:选择需要在User Setup和Group Setup里面显示的属性,注意添加shell(exec)以增加对使用命令的控制。其余的如果在交换机中配置了,可以不用作多余更改。

ldapadmin使用手册

ldapadmin使用手册一、简介ldapadmin是一款功能强大的LDAP(轻量目录访问协议)管理工具,它提供了用户友好的界面,用于管理和维护LDAP服务器上的目录。

本手册将向您介绍如何使用ldapadmin进行LDAP目录的管理。

二、安装和配置2.1 下载和安装ldapadmin1.打开ldapadmin的官方网站。

2.在下载页面选择适用于您操作系统的版本,然后单击下载按钮。

3.下载完成后,按照安装向导进行安装。

2.2 配置ldap服务器连接在首次启动ldapadmin之后,您需要配置与LDAP服务器的连接。

按照以下步骤进行配置: 1. 打开ldapadmin并选择“文件”>“设置”。

2. 在设置窗口中,选择“连接”选项卡。

3. 点击“添加”按钮,输入连接名称和LDAP服务器的主机名和端口号。

4. 输入管理员用户名和密码,并验证连接是否成功。

5. 单击“确定”保存配置。

三、目录管理3.1 创建目录项您可以使用ldapadmin创建新的目录项。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择您要在其中创建目录项的上级目录。

2. 单击工具栏上的“新建目录项”按钮。

3. 在弹出的对话框中,输入新目录项的属性和值。

4. 单击“确定”按钮创建目录项。

3.2 编辑目录项您可以通过ldapadmin编辑目录项的属性和值。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要编辑的目录项。

2. 单击工具栏上的“编辑目录项”按钮。

3. 在弹出的对话框中,可以修改目录项的属性和值。

4. 单击“确定”按钮保存更改。

3.3 删除目录项如果您需要删除一个目录项,可以按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要删除的目录项。

2. 单击工具栏上的“删除目录项”按钮。

3. 单击“确定”按钮确认删除操作。

四、搜索和过滤4.1 执行搜索操作ldapadmin提供了强大的搜索功能,您可以根据特定的条件搜索目录项。

ACS_5.2做为Radius服务器和无线控制器为无线客户端动态分配VLAN的配置

ACS 5.2做为Radius服务器和无线控制器为无线客户端动态分配VLAN 的配置上次讲了如何配置ACS 5.2来认证无线客户端。

下面通过图示看看如何配置ACS 5.2做为Radius服务器和无线控制器为无线客户端动态分配VLAN。

关于无线控制器的配置不做介绍请见下面文档:/web/CN/products/products_netsol/wireless/pdf/wlc_cg_4.pdf 关于无线客户端的配置请见之前的文章,这里也不描述了。

下面来看看如何配置ACS 5.2,主要配置步骤如下:- 生成证书;- 添加NAS client;- 配置用户和组;- 配置授权策略- 定义访问策略生成证书;请参考之前的文章,这里不做描述。

添加NAS client;请参考之前的文章,这里不做描述。

配置用户和组;这里我们要定义两个用户并将其归纳到不同的组中。

首先创建组,点击Users and Identity Stores -> Internal Identity Stores -> Identity Groups,点击Create,输入组名称,点击submit。

同样操作过程,再创建一个组然后创建用户,点击Users and Identity Stores -> Internal Identity Stores -> Users,点击Create,输入用户名/密码信息并将该用户对应到组,然后submit同样操作过程,再创建一个用户配置授权策略点击Policy Elements -> Authorization and Permissions -> Network Access -> Authorization Profiles,在General页面输入策略名称,在Common Tasks页面,VLAN处配置VLAN ID,此时如果没有其它需要设置项就可以submit 了。

NetScaler 配置手册

目录1项目背景 (2)2 实施准备 (2)2.1 NetScaler IP准备 (2)2.2 IP地址类型: (2)3 设备的初始化进入 (2)4 配置网络路由 (6)5 license的导入 (7)6 LDAP认证服务器配置 (9)7虚拟IP配置 (13)8 配置证书请求文件 (14)9证书的生成及上传 (17)10 虚拟服务器AG的建立和配置 (22)10.1 为虚拟服务器配置profile (22)10.2 为虚拟服务器配置polices (24)10.3开始配置 (24)11 WI配置 (27)11.1 WI安装根证书安装 (28)11.2 新建一个Wi站点 (32)11.3 站点的配置 (36)12 Sslvpn配置 (39)12.1 配置vpn用户可访问的应用资源 (39)12.2 为该资源建立一个标签 (40)12.3 为VPN配置profiles (41)12.4 建立polices并与profiles建立关联 (43)12.5配置DNS (43)12.6 测试VPN访问 (48)13 邮件负载配置 (49)13.1 配置两个服务器用于负载 (49)13.2添加虚拟服务器 (51)1项目背景2 实施准备2.1 NetScaler IP准备2.2 IP地址类型:NSIP:NetScaler设备管理IP,每台设备单独拥有一个。

MIP:NetScaler与认证服务器通信,提供ADNS服务,通过MEP协议与远程站点通信IP。

VIP:虚拟AG服务器IP。

3 设备的初始化进入设备初始IP:192.168.100.1/255.255.0.0。

初始用户名密码:nsroot/nsroot。

在登陆进去后按照安装配置向导进行设备基本的配置:启用SSL功能和Access Gateway功能能启用SSL4 配置网络路由如果在初始化配置中未配置默认路由,此处需要在Network --Routes部分添加路由.5 license的导入进入System界面中点击license选项,会看见有哪些授权了哪些没授权点击下面的Manage license.选择已经购买的license—Add找到license文件后点击Select。

ACS5.3配置文档v1.0(个人随笔)

ACS5.3配置文档v1.0(个人随笔)ACS 5.3配置文档文档修订记录文档编号:目录第一章 ACS5.3介绍 (4)1.1AAA基本理论 (4)1.1.1 A UTHENTICATION (4)1.1.2 A UTHORIZATION (4)1.1.3 A CCOUNTING (4)1.2AAA应用场景 (5)1.3AAA两大通讯协议 (5)1.4传统4.X基于组的策略模型 (6)1.5ACS5.3的最新特性 (6)1.6ACS5.3基于规则的策略模型 (7)第二章 ACS安装 (8)2.1平台准备 (8)2.1.1 软件版本 (8)2.1.2 虚拟硬件环境要求 (8)2.2安装步骤 (8)2.2.1 虚拟环境搭建 (8)2.2.2 运行虚拟机 (9)2.2.3 登陆 (12)2.2.4 L ICENSE注册 (12)第三章 ACS基本认证 (13)3.1配置主备同步 (13)3.1.1 备设备注册 (13)3.1.2 主设备查看状态 (13)3.2创建用户、用户组 (14)3.2.1 主设备创建用户组 (14)3.2.2 主设备创建用户 (14)3.3纳管AAA CLIENTS (14)第四章 ACS高级策略应用 (15)4.1配置网络资源(NDG) (15)4.1.1 编辑网络资源位置 (15)4.1.2 编辑网络设备类型 (15)4.1.3 编辑网络设备所属 (16)4.2配置策略元素 (16)4.2.1 定义设备FILTER(定义一个设备过滤组以便以后调用) (16) 4.2.2 定义授权级别 (17)4.2.3 定义精细化授权 (18)4.3配置访问策略 (18)4.3.1 编辑默认的设备管理策略 (18) 4.3.2 自定义设备管理策略 (21)第五章 AAA审计 (22)5.1选择LOG数据存储位置 (22) 5.2查看监控报表 (22)第六章 ACS主备切换测试 (24) 6.1实验拓扑 (24)6.2实验步骤 (24)6.3实验结果 (26)第一章 ACS5.3介绍1.1AAA基本理论1.1.1 Authentication知道什么密码用户名和密码拥有什么银行卡数字证书你是谁指纹1.1.2 Authorization授权用户能够使用的命令授权用户访问的资源授权用户获得的信息1.1.3 Accounting什么人什么时间做了什么事情1.2AAA应用场景1.3AAA两大通讯协议Radius vs Tacacs+ 区别1.5ACS5.3的最新特性例如上图:同一个用户访问时间和访问场景的不同给予不同的授权结果。

浪潮存储系统AS500N2-M2用户手册 V1.0

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本文档中的信息基于以下软件和硬件版本:

q Cisco Secure ACS 5.x

q Microsoft Active Directory LDAP服务器 本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原 始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

配置

本部分提供有关如何配置本文档所述功能的信息。

配置LDAP的ACS 5.x

完成这些步骤为了配置LDAP的ACS 5.x :

1. 选择用户,并且标识存储>外部标识存储> LDAP,并且单击创建为了创建一个新的LDAP连接 。

2. 在常规选项卡,为新的LDAP请提供名称和说明(可选),并且其次单击。 3. 在主服务器部分下的服务器连接选项卡,请提供主机名、波尔特, Admin DN和密码。单击测

为了验证用户或查询LDAP标识存储, ACS连接到LDAP服务器并且保养连接池。请参阅LDAP连接 管理。

LDAP连接管理

ACS 5.x支持多个并发LDAP连接。连接在第一LDAP认证时打开根据要求。最大连接数为每个 LDAP服务器配置。打开连接事先缩短验证时间。

您能设置最大连接数使用并发约束连接。打开的连接数量可以是不同的为每个LDAP服务器(主要的 或附属)和根据管理连接的最大为每个服务器配置的确定。

ACS 5.x :LDAP服务器配置示例

目录

简介 先决条件 要求 使用的组件 规则 背景信息 目录服务 验证使用LDAP LDAP连接管理 配置 配置LDAP的ACS 5.x 配置标识存储 故障排除 相关信息

简介

轻量级目录访问协议(LDAP)是在TCP/IP和UDP运行查询的一个网络协议和正在修改的目录服务。 LDAP是访问的一个基于x.500的目录服务器一轻量级机制。RFC 2251 定义了LDAP。

先决条件

要求

本文假设, ACS 5.x有一个IP连接到LDAP服务器,并且端口TCP 389是开放的。

默认情况下, Microsoft Active Directory LDAP服务器配置接受在端口TCP 389的LDAP连接。如果 使用其他LDAP服务器,请确保是正在运行和接受在端口TCP 389的连接。

规则

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

背景信息

目录服务

目录服务是用于的软件应用或套应用程序存储和组织关于计算机网络的用户和网络资源的信息。您 能使用目录服务为了管理对这些资源的用户访问。

LDAP目录服务根据客户服务器模型。客户端连接到LDAP服务器为了启动LDAP会话,并且发送操 作请求到服务器。服务器然后发送其答复。一个或更多LDAP服务器包含从LDAP目录树或LDAP支 持者数据库的数据。

每个条目有呼叫其特有名(DN)的一个唯一标识符。此名称包含从在条目的属性(RDN)修建的相对辨 别名称,跟随由parent条目的DN。您能设想DN作为一个全双工文件名和RDN作为在文件夹的一个 相对文件名。

验证使用LDAP

ACS 5.x能利用LDAP标识存储验证负责人由执行在目录服务器的捆绑操作为了查找和验证负责人。 如果验证成功, ACS能获取属于负责人的组和属性。获取的属性在ACS Web接口(LDAP页)可以配 置。这些组和属性可以由ACS用于为了授权负责人。

ACS保留开放LDAP连接列表(包括捆绑信息)在ACS配置的每个LDAP服务器的。在认证过程中,连

接管理器尝试查找从池的一开放连接。

如果开放连接不存在,打开新的。如果LDAP服务器关闭连接,连接管理器报告错误在第一个呼叫 期间搜索目录和尝试更新连接。

在认证过程完成后,连接管理器发布对连接管理器的连接。欲知更多信息,参考ACS 5.X用户指南 。

q 发生的连接错误 q 超时的超时 q 服务器发生故障 q 服务器是在内存外面 A错误不被记录作为未知用户错误。

错误被记录作为一个无效密码错误,用户存在,但是被发送的密码无效。

相关信息

q 思科安全访问控制系统 q 请求注解 (RFC) q 技术支持和文档 - Cisco Systems

目录服务管理目录,是数据库保持信息。目录服务使用一个分布式型号为了存储信息,并且该信息 通常复制在目录服务器之间。

LDAP目录在一个简单树型层次结构被组织,并且可以在许多服务器中被分配。每个服务器能有周 期地同步总目录的一个复制的版本。

在树的一个条目包含一套属性,每个属性有一名称(attribute type或属性说明)和一个或更多值。属性 在模式定义。

配置标识存储

竞争步骤为了配置标识存储:

1. 选择访问策略>Access Services>服务使用LDAP服务器验证的服务选择规则,并且验证。在本 例中, LDAP服务器验证使用默认网络网络访问服务。

2. 一旦验证在Step1的服务,请去特定服务并且点击允许协议。确保请允许PAP/ASCII选择,并 且单击提交。注意: 您能有其他身份验证协议选择与一起允许PAP/ASCII。

思科安全访问控制系统(ACS) 5.x集成LDAP外部数据库(也呼叫标识存储)通过使用LDAP协议。有两 个使用的方法连接到LDAP服务器:纯文本(简单)和SSL (已加密)连接。使用这两个方法, ACS 5.x可以配置连接到LDAP服务器。使用一简单连接,本文为连接ACS提供配置示例5.x给LDAP服务 器。

3. 点击在Step1识别的服务,并且点击标识。在标识Source字段右边单击精选。 4. 选择新建立的LDAP服务器(myLDAP,在本例中),并且点击OK键。 5. 点击Save Changes。 6. 去在Step1识别的服务的授权部分,并且确保有允许验证至少的一个规则。

故障排除

ACS发送捆绑请求利用LDAP服务器验证用户。捆绑请求包含用户的DN和。

验捆绑到服务器。注意: LDAP的IANA分配的端口号是TCP 389。然而,请确认端口号您的 LDAP服务器从您的LDAP Admin使用。应该提供Admin DN和密码给您由您的LDAP Admin。 您的Admin DN在LDAP服务器的所有OU应该读了所有权限。 4. 此镜像显示对服务器的连接测验捆绑是成功的。注意: 如果测验捆绑不是成功的,请再验证 主机名、端口号, Admin DN和密码从您的LDAP管理员。 5. 单击 Next。 6. 提供在目录组织选项卡的需要的细节在模式段下。同样地,请提供必填信息在目录结构部分下 如所提供由您的LDAP Admin。点击测验配置。 7. 此镜像显示配置测验是成功的。注意: 如果配置测验不是成功的,请再验证在模式和目录结 构提供的参数从您的LDAP管理员。 8. 单击 完成。 9. LDAP服务器顺利地创建。

q 验证错误- ACS记录在ACS日志文件的验证错误。 q 初始化错误-请使用LDAP服务器超时设置为了配置ACS在确定那前等待从LDAP服务器的一答复

连接或在该服务器的验证失败秒钟的数量。LDAP服务器的可能的来源能返回初始化错误是:不 支持LDAP服务器发生故障服务器是在内存外面用户没有权限不正确管理员凭证配置 q 捆绑错误- LDAP服务器的可能的来源能返回捆绑(验证)错误是:过滤错误一搜索使用过滤器标 准发生故障参数错误无效参数被输入了用户帐户限制(禁用,锁定,超时,密码超时,等等) 这些错误被记录作为外部资源错误,指示一个可能的问题用LDAP服务器: