LDAP认证方式

配置Linux使用LDAP用户认证的方法

配置Linux使⽤LDAP⽤户认证的⽅法我这⾥使⽤的是CentOS完成的LDAP⽤户管理,可能与⽹上的⼤部分教程不同,不过写出来了,那么是肯定能⽤的了,不过会有部分⽂件,忘指教。

这⾥使⽤的 OPENLdap 配合 CentOS7 完成的⽤户管理,需要配置 nssswitch 、pam 和 sssd 3个服务,需要先有⼀定的了解才能完成本⽂的配置。

基础配置#1.完成yum源的配置mkdir /root/backtar -Jcvf /root/back/yum.repos.d-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/yum.repos.d/rm -rf /etc/yum.repos.d/*curl -o /etc/yum.repos.d/CentOS-Base.repo /repo/Centos-7.repocurl -o /etc/yum,repos.d/CentOS-epel.repo /repo/epel-7.repoyum makecache1.安装必要软件yum -y install vim bash-completion openldap-servers openldap-clients nss-pam-ldapd sssdOPENLdap服务部分配置#初始化过程就不再过多赘述,详细查询《》。

1.⾸先停⽌数据库服务:systemctl stop slapd1.然后编辑⽂件:# ⾸先备份⽂件,以免⽆法复原mkdir /root/backtar -Jcvf /root/back/slapd.config-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/openldap/slapd.d/tar -Jcvf /root/back/slapd.data-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /var/lib/ldap/# 然后再删除配置⽂件rm -rf /etc/openldap/slapd.d/*rm -rf /var/lib/ldap/*# 复制配置⽂件到临时⽬录mkdir /root/ldapcd /root/ldap1.编写slapd的配置⽂件。

ldap认证

LDAP认证简介LDAP(Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录服务的开放标准协议。

它是一种轻量级的协议,常用于身份认证和用户信息查询。

LDAP基本概念目录服务LDAP协议与传统的数据库系统不同,它更适用于存储和管理非常大量的数据记录。

LDAP使用目录树的数据结构来组织数据,每个数据项都有一个唯一的标识符(DN)来进行区分。

目录项目录项是LDAP中的基本单元,包含一系列属性(Attribute)。

每个属性由一个唯一的名字(AttributeType)和一个或多个值(AttributeValue)组成。

LDAP服务器LDAP服务器是用于存储和管理目录数据的软件。

常见的LDAP服务器有OpenLDAP、Microsoft Active Directory等。

LDAP认证LDAP认证是指基于LDAP协议进行用户身份验证的过程。

LDAP认证通常包括以下步骤:1.客户端连接到LDAP服务器。

2.客户端发送认证请求,包括用户名和密码。

3.服务器接收到请求后,查询目录数据,验证用户名和密码是否匹配。

4.服务器返回认证结果给客户端。

LDAP认证的优点相对于传统的数据库认证方式,LDAP认证具有以下优点:•高性能:LDAP服务器专门针对目录服务进行了优化,可以处理大规模的目录数据查询和认证请求。

•可扩展性:LDAP支持分布式目录服务,可以方便地扩展到多台服务器。

•安全性:LDAP支持加密通信和访问控制,保护用户的密码和隐私信息。

•统一管理:LDAP目录可以存储和管理多种类型的数据,如用户账号、组织架构、邮箱地址等,便于集中管理。

使用LDAP认证在使用LDAP认证之前,需要完成以下几个步骤:1.安装和配置LDAP服务器:根据具体的LDAP服务器软件,按照官方文档进行安装和配置。

2.创建目录项:使用LDAP客户端工具或编程接口,创建用户和组织等目录项。

Web认证使用LDAP无线局域网控制器(WLCs)配置示例

Web认证使用LDAP无线局域网控制器(WLCs)配置示例文件编号:108008目录简介先决条件需求使用的组件公约Web认证过程配置网络图配置配置LDAP服务器配置LDAP服务器WLC的配置Web认证的WLAN验证疑难解答相关信息简介本文档介绍了如何设置Web认证的无线局域网控制器(WLC)。

这文件还介绍了如何配置作为一种轻型目录访问协议(LDAP)服务器后端数据库的Web身份验证,以检索用户凭据,验证用户。

先决条件需求您尝试这种配置之前,确保你满足这些要求:•知识和思科轻型接入点的配置(LAPS)WLCs•知识轻量级接入点协议(LWAPP)•如何设置和配置LDAP,Active Directory和域控制器的知识使用的组件在这个文件中的信息是基于这些软件和硬件版本:•思科4400 WLC的运行固件版本5.1•思科1232系列的LAP•思科802.11a/b/g无线客户端适配器,运行固件版本4.2•微软Windows2003服务器执行LDAP服务器中的作用在这个文件中的信息是从在一个特定的实验室环境的设备。

所有的在这个文件中使用的设备,开始与清零(默认)配置。

如果您的网络生活,确保您了解所有命令的潜在影响。

公约关于文件惯例的更多信息,请参阅Cisco技术提示惯例。

Web认证过程Web身份验证是第3层安全功能,使控制器禁止IP流量(除DHCP相关的数据包从一个特定的客户端,直到该客户端)已经正确地提供了一个有效的用户名和密码。

当您使用网络身份验证来验证客户端,你必须定义一个用户名和密码为每一个客户。

然后,当客户端尝试加入无线局域网,用户必须输入用户名和密码登录页面提示时。

当启用了Web认证(在第3层安全),用户有时会收到一个网页浏览器安全警报的第一次,他们试图访问一个网址用户点击后是继续执行,或如果theclient浏览器不显示安全警报,网络认证系统的客户端重定向到登录页面默认登录页包含一个Cisco徽标和思科特定的文字。

利用ldap进行windowsad账号认证

最近从subversion站看到apache在处理webdav的bug得到解决(apache 2.2.4),并且apache2.2.X的ldap⽀持⽐2.0.X更加稳定,所以决定尝试在windows XP(or 2003)下安装subversion+apache使之⽀持ldap认证.环境: windows XP(or 2003), Windows AD, 问题是subversion官⽅站上下载到的⼀个基于Apache 2.2.X的2进制包(svn-win32-1.4.4.zip), 在配合apache官⽅站下载的2.2.4版本上出错, 加载ldap模块后访问版本库的时候会发⽣runtime error.尝试了⼏种组合后,找到能够正确编译安装subversion1.4.4+apache 2.2.4并使之⽀持ldap 和SSL的⽅法.1.下载apache2.2.4的source code.(httpd-2.2.4-win32-src.zip) 2.下载apache 2.2.4的windows安装包.(with ssl或者no ssl的都可以).如果下载到with ssl的安装包, 是可以直接使⽤的,就是说,不⽤再⾃⼰编译apache了. 不过,其实后⾯编译subversion的时候,还是会编译apapche, 只是编以后的apapche⽤不着copy到安装⽬录去替换安装的⽂件.3.下载 subversion1.4.4的windows 安装包(svn-1.4.4-setup.exe) 4.下载 subversion1.4.4的source code(subversion-1.4.4.zip).5.编译环境需要VC6.0以及安装windows 2003 SDK.否则就没有的windows下ldap的SDK. 6.编译过程可以参考subversion source code ⽬录下的install⽂件.按照⽂件⼀步⼀步做就可以了.⾥⾯说得很清楚, 我这⾥再说就是废话了. 7.编译好以后, 先安装前⾯下载的apache 和 subversion的安装包,安装过程在另⼀篇⽂章中已经有说明.安装完以后先不要去配置httpd.conf 8.编译好subversion以后, 找出同安装⽬录中bin⽬录 (如:c:\subversion\bin)下同名的⽂件覆盖到bin⽬录下.有⼀些apr的dll ⽂件名字可能略有差异, 后⾯会多出⼀个-1(如, libapr.dll, 可能对应的是libapr-1.dll), 也别忘了要覆盖两个so⽂件. 9.这个时候就可以先设定不带ldap的版本库访问, 如果能够正常⼯作, 那么系统就算成功了. 10.设置ldap. 设置ldap的时候, 能先⽤⼀些ldap查看⼯具浏览⼀下你的windows domain ,以确定baseDN等等这些基本信息.⼀个⽐较好的⼯具就是LDAPbrowser.⽤它可以浏览Domain⾥⾯的LDAP对象. 11 httpd.conf的设置 LoadModule ssl_module modules/mod_ssl.so LoadModule ldap_module modules/mod_ldap.so LoadModule authnz_ldap_module modules/mod_authnz_ldap.so LoadModule dav_svn_module "C:/Subversion/bin/mod_dav_svn.so" LoadModule authz_svn_module "C:/Subversion/bin/mod_authz_svn.so" ………… Include C:/Apache/Apache22/conf/extra/httpd-ssl.conf ………… LDAPSharedCacheSize 200000 LDAPCacheEntries 1024 LDAPCacheTTL 600 LDAPOpCacheEntries 1024 LDAPOpCacheTTL 600 DAV svn SVNParentPath c:/repos AuthBasicProvider ldap file AuthType Basic AuthzLDAPAuthoritative off AuthName "Subversion repository" AuthLDAPURL "ldap://yourIP:389/dc=nnn,dc=com?sAMAccountName?sub?(objectClass=*)" NONE AuthLDAPBindDN "someone@" AuthLDAPBindPassword 111111 AuthUserFile c:/repos/passwordfile AuthzSVNAccessFile c:/repos/authz # Satisfy Any Require valid-user SSLRequireSSL。

4麒麟开源堡垒机LDAP及AD集成认证使用方式

麒麟开源堡垒机AD及L D AP集成说明

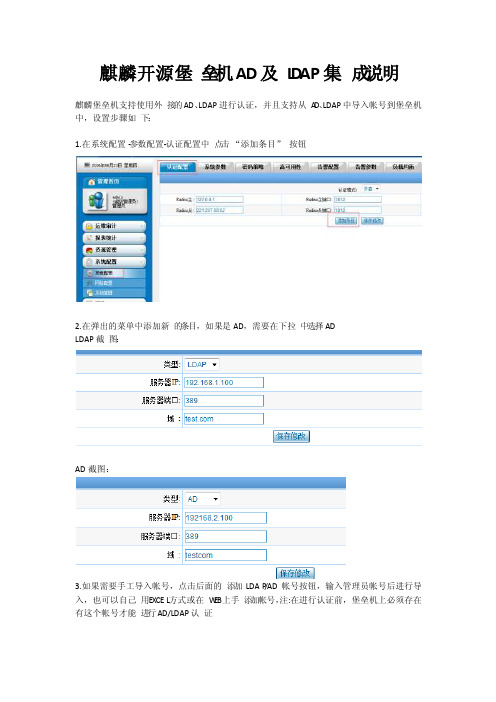

麒麟堡垒机支持使用外接的AD、LDAP进行认证,并且支持从A D、LDAP中导入帐号到堡垒机中,设置步骤如下:

1.在系统配置-参数配置-认证配置中点击“添加条目”按钮

2.在弹出的菜单中添加新的条目,如果是AD,需要在下拉中选择AD

LDAP截图:

AD截图:

3.如果需要手工导入帐号,点击后面的添加LDAP/AD帐号按钮,输入管理员帐号后进行导入,也可以自己用E XCEL方式或在W E B上手添加帐号,注:在进行认证前,堡垒机上必须存在有这个帐号才能进行AD/LDAP认证

4.编辑相应的帐号,在认证方式部分,勾上AD或L DAP认证,优先登录试,可以选择刚才设置的AD或LDAP认证

5.登录时,左侧选中相应的登录试,输入AD/LDAP密码即可以进行登录

注:目前AD/LDAP只支持WEB方式,不支持透明登录试,因此,如果非要用户登录,可以做如下设置:

1.在启用AD/LDAP登录时,将认证(使用本地密码认证)勾除,让用户在WE B登录时必须用LDAP/AD进行认证

2.勾上WEBPORTAL,如果勾上WE BPORT AL,用户在进行透明登录时,必须要WEB在线,即用户必须使用WEB通过AD/LDAP登录后才能用透明登录。

ldap 认证参数-概述说明以及解释

ldap 认证参数-概述说明以及解释1.引言1.1 概述LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)认证是一种常用于网络身份验证的协议。

它是一种基于客户端-服务器模型的协议,用于访问和维护分布式目录服务。

LDAP认证提供了一种安全而高效的方式来管理和检索目录数据,并且被广泛应用于各种网络应用和服务中。

LDAP认证的基本原理是通过使用LDAP协议与目录服务器进行通信,将用户的身份验证请求传递给目录服务器。

目录服务器存储了组织中的用户信息,通过将用户提供的凭据与存储在目录服务器中的用户凭据进行比对,以确认用户的身份是否有效。

在LDAP认证中,存在一些重要的参数,这些参数对于确保认证的安全性和有效性至关重要。

本文将深入探讨这些参数,并解释它们的功能和使用方法。

本文的目的是帮助读者更好地了解LDAP认证中的各个参数,以便能够正确配置和管理LDAP认证系统。

通过深入理解这些参数,读者将能够更好地保护系统的安全,并确保用户的身份验证过程是可靠和高效的。

在接下来的章节中,我们将逐一介绍LDAP认证中涉及的各个参数,包括参数一、参数二和参数三。

每个参数都有其独特的作用和应用场景,读者将会了解到如何正确配置和使用这些参数,以满足不同的认证需求。

请继续阅读下一节内容,以了解更多关于参数一的详细信息。

1.2文章结构文章结构部分的内容可以写成如下形式:1.2 文章结构本篇文章将按照以下结构展开对LDAP认证参数的详细介绍和讨论:2.1 参数一在本节中,我们将介绍LDAP认证过程中使用到的第一个重要参数。

我们将详细阐述该参数的作用、用法和可能的取值范围,并结合示例进行说明。

2.2 参数二在本节中,我们将深入探讨LDAP认证中另一个关键参数的意义和用法。

我们将解释该参数对认证过程的影响,并提供一些最佳实践和常见问题解答。

2.3 参数三本节将介绍LDAP认证过程中的第三个参数,它在认证过程中扮演着重要角色。

08.LDAP用户认证+TLS通信

LDAP用户认证OpenLDAP在用户认证的应用OpenLDAP经常用在用户登录认证方面,通过LDAP的数据复制功能,可让用户使用一个账户登录网络中使用LDAP服务的所有服务器。

在主LDAP服务器中设置好用户账户数据,然后通过在网络中的任意客户端都可使用设置的账号进行登录操作。

本节将简单介绍将用户认证迁移到LDAP的操作方法。

用户认证用到的ojbectClass在LDAP中用来保存用户认证条目的objectClass主要有以下3个,分别用来保存组、用户、密码等信息到目录的条目中。

posixGroup:可设置属性cn、userPassword、gidNumber等。

posixAccount:可设置属性cn、gidNumber、uid、uidNumber、homeDirectory、loginShell等。

shadowAccount:可设置属性uid、shadowExpire、shadowFlag、shadowInactive、shadowLastChange、shadowMax、shadowMin、shadowWarning、userPassword等。

提示:从上面列出的属性的名称可以很容易地与组、用户的相关信息联系起来举例:以下是组织结构[root@localhost ldap]# cat .ldif #组织架构,根据上图写的#需注意的是,每个冒号后面都需要空一格,而每行结束处不能留有空格字符。

dn: dc=wyh,dc=comobjectclass: topobjectclass: dcobjectobjectclass: organizationdc: wyho: wyh,Inc.dn: ou=managers, dc=wyh, dc=comou: managersobjectclass: organizationalUnitdn: cn=wyh, ou=managers, dc=wyh, dc=comcn: wyhsn: wuyunhuiobjectclass: persondn: cn=test, ou=managers, dc=wyh, dc=comcn: testsn: Test Userobjectclass: person[root@localhost ldap]#ldap服务端用户迁移要使用LDAP进行用户认证,首先应该考虑的就是数据迁移的工作量。

基于LDAP的Web认证系统在数字化校园中的应用

基于LDAP的Web认证系统在数字化校园中的应用摘要:论述了LDAP协议的工作过程。

将LDAP技术应用到数字化校园统一身份认证系统中,这一方法能够把各种应用系统的用户认证结合在一起,提高了用户管理和访问的安全性与可靠性,实现了用户单点登录的访问控制。

关键词:LDAP;Web认证;数字化校园;应用0引言随着信息技术及计算机网络技术的深入发展,学校数字化校园已成为学校基础建设的目标之一。

数字化校园中集成了各个业务职能部门的多个子系统,各子系统有自己的身份证认证机构,且相互独立,身份认证信息不统一,无法进行统一身份认证。

采用LDAP技术可以解决不同子系统统一身份认证的问题,用户可以通过一个身份认证平台完成整个数字化校园系统的认证过程。

1LDAP协议与数据模型分析1.1技术简介LDAP即目录访问协议,英文全称是Lightweight Directory Access Protocol,支持TCP/IP协议,面向连接,采用树状数据结构,很好地反映了结构中的组织关系,能够存储认证信息,实现了目录服务访问,有效地提供了查询和认证接口,为网络应用程序提供认证服务。

LDAP协议支持TCP/IP,并且具有很好的跨平台性,适合于不同信息子系统的整合。

LDAP提供了强大的安全模型,有较高的安全性,根据用户的具体需求设计具有针对性的ACL,用户对数据的读写操作权限通过ACL控制。

用户的认证信息保存在LDAP数据库中,用户信息集中管理,通过对服务器的安全监控,实现了系统数据的安全性要求。

1.2认证过程用户使用认证服务系统注册的用户名和密码登录子系统,子系统响应认证请求,将认证信息和子系统标识转发给LDAP服务器,LDAP 服务器查询子系统注册数据库,比对审核用户信息,用户信息通过合法性认证,由LDAP服务器响应子系统,通过用户认证。

用户登录成功后,由子系统建立一个会话,用户通过此会话持续访问子系统,会话将保持至退出或超时断开,本次认证结束[1]。

ldap认证流程

ldap认证流程LDAP认证流程全称是“轻量目录访问协议”(LightweightDirectoryAccessProtocol,LDAP)认证流程。

它是一种基于客户端/服务器的、基于 TCP/IP应用协议,通过使用安全的认证机制来访问、管理和搜索分布式目录服务器上存储的信息。

LDAP认证流程一般包括以下5步:第一步:客户端连接LDAP服务器。

客户端连接LDAP服务器时,首先会向服务器发送连接请求,然后服务器会接受该请求并启动安全会话。

第二步:客户端发送身份验证请求。

客户端必须发送一个身份验证请求给LDAP服务器,提供一个认证的名字,一般是用户名。

第三步:服务器处理身份验证请求。

LDAP服务器会根据客户端发送的用户名,查找到该用户名所关联的密码,再和客户端发送的密码进行比对,如果两者相同,则LDAP服务器会认可客户端的请求。

第四步:身份验证成功,服务器返回绑定信息。

如果客户端的身份验证请求被LDAP服务器认可,那么LDAP服务器就会发送一个绑定信息给客户端,以表示客户端已经被认可为该LDAP服务器的合法用户。

第五步:客户端获取服务器上的信息。

当客户端获取到所需要的绑定信息之后,就可以向LDAP服务器发送请求,请求获取服务器上存放的信息了。

LDAP服务器接收到客户端的请求之后,就会根据客户端的要求返回所需要的信息。

LDAP认证流程一般用于某些网络资源的认证和授权,例如某些安全性比较高的服务器上的文件共享等,通常会使用LDAP进行认证和授权操作。

传统上,LDAP认证流程是运行在企业网络内部的,只有本地用户可以访问资源,但是随着网络的发展,现在企业的外部用户也可以使用LDAP认证流程进行认证和授权。

LDAP认证流程具有很多优势,例如,可以实现网络信息搜索,提供两步认证,具有安全性等。

此外,LDAP还支持其他认证系统,比如Kerberos认证系统,可以同时使用两套认证机制,以更好地保护服务器上存储的信息。

01-iMC UAM 802.1X认证 LDAP认证典型配置案例

802.1X认证+LDAP认证典型配置案例产品版本:iMC UAM 7.2 (E0403)Copyright © 2014 -,2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 介绍 (1)2 特性使用指南 (1)2.1 使用场合 (1)2.2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置步骤 (2)3.2.1 配置UAM服务器 (2)3.2.2 配置接入设备 (16)3.2.3 LDAP服务器配置 (18)3.2.4 使用iNode客户端认证 (20)1 介绍在已使用LDAP服务器对用户进行管理的网络中,引入UAM认证系统。

UAM收到用户的认证请求后,将用户名和密码的校验转给LDAP服务器处理。

UAM根据LDAP服务器的验证结果允许或拒绝用户接入网络,并使用各种控制策略对接入网络的用户进行接入控制。

LDAP用户在LDAP服务器和UAM中各保存一份,LDAP服务器负责维护用户的各种信息,UAM定时从LDAP服务器中将用户信息同步到UAM中。

2 特性使用指南2.1 使用场合网络中已经存在统一管理用户的LDAP服务器,向此类比较成熟的网络中引入UAM认证系统,实现UAM与LDAP服务器联动认证。

2.2 配置前提接入设备支持802.1X协议,网络中存在基于Windows AD的LDAP服务器。

3 配置举例3.1 组网需求某公司计划在原有LDAP认证基础上引入UAM系统,用户接入网络时向UAM服务器发送认证请求,UAM将认证请求转发给LDAP服务器,由LDAP服务器来验证用户身份。

具体的组网如图1所示。

UAM服务器IP地址为192.168.3.202,LDAP服务器IP地址为192.168.40.200,接入设备IP地址为192.168.30.100。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

LDAP认证方式,https加密传输

他们用的是WSS3.0 + LDAP认证方式,https加密传输,主要用于做文档管理,没有任何自己开发的代码在其中。

首先是关于崩溃问题(笔记记载如下):

前两天出了一点小故障,问题描述要比解决方案复杂得多。

开始可以出现登录页面,但是登录上去就抱错,说找不到default页面,然后看到winows update里面有个sharepoint的升级,就运行了。

重启了机器后sharepoint的务就挂了。

唯一能想到的修复方法就是运行那个sharepoint配置向导,但是第9步会说spadmin服务没有起,十分伤心。

就扔下不管了。

今天有人要用了,只好硬着头皮看看,发现这次配置向导竟然通过了。

唉,微软的东西就是搞不懂,不过网站还是起不来,就乱改了一通iis配置,然后又用配置向导修复了好几次,终于可以出现登录页面了,但总说我登录不上。

研究了半天估计是ldap配置出了问题,果然一检查是把上面2的web.config给覆盖了,于是恢复了就好了。

现在想一想当初可能就是升级后把一些配置给我覆盖了吧。

然后是关于WSS3.0如何使用LDAP认证的问题:

基本按照网上的一些步骤配置,不过有些改动,详细内容可以参考这个网页:

/helloitsliam/archive/2006/08/15/10027.aspx

这里只说一下具体做法

1. 从一个装了moss2007的机器上copy一个microsoft.office.server.dll文件放在桌面上,在

C:\Program Files\Common Files\Microsoft Shared\web server extensions\12\ISAPI目录,然后将这个文件拖进c:\WINDOWS\assembly目录,注意一定要拖进。

2. 修改sharepoint管理中心网站和web网站的web.config文件,默认在

c:\Inetpub\wwwroot\wss\VirtualDirectories\80(和另一个管理端口)

在<machineKey>这行和</system.web>之间加入:

<membership defaultProvider="LdapDemoMembership">

<providers>

<add name="LdapDemoMembership"

type="Microsoft.Office.Server.Security.LDAPMembershipProvider, Microsoft.Office.Server, Version=12.0.0.0, Culture=neutral, PublicKeyToken=71E9BCE111E9429C"

server="xxx.xxx.xxx" port="389" useSSL="false" useDNAttribute="false" userNameAttribute="uid" userContainer="ou=xxx,dc=xxx,dc=xxx,dc=xxx"

userFilter="(ObjectClass=*)" scope="Subtree" otherRequiredUserAttri

butes="uid,cn" />

</providers>

</membership>

保存关闭。

注意useDNAttribute="false"一句比较重要,搜索的资料很多没有说,否则会连不上。

3. 打开sharepoint的管理中心(可以从开始->管理工具->),应用程序管理,验证提供程序,编辑现有的默认验证,验证类型选中表单,这里要打开一下匿名的权限(注意稍后再给禁掉),成员身份提供程序要和前面添加的一致,如LdapDemoMembership,角色管理不用填,最下面启用客户端集成,然后保存。

4. 手动添加一个管理员帐号(过后可以再删掉),还是应用程序管理,Web应用程序的策略,添加用户,区域选择默认(或自己设的网站区域),这是用户里应该能够识别ldap服务器上的所有用户,给一个完全控制权限。

5. 访问sharepoint的web网站,会出现登录框,用刚添加权限的帐号登录,点右上网站操作,网站设置,高级权限设置里面的匿名权限打开。

然后回去关闭掉4中打开的匿名访问。

这样可以做到需要ldap 认证,但默认用户有一个访问者的权限,通过更改sharepoint网站中的访问者权限就可以限制普通用户的权限(已经很低了)。

关于https的设置:

控制面板,添加删除windows组件里先添加证书服务,随便起个名字。

管理您的服务器,管理此应用程序服务器,对sharepointweb端和后台管理网站都要做:属性,目录安全性,服务器证书,一路下去,生成一个txt文件。

更改默认网站的端口,比如8080,启动。

浏览器中访问http://localhost:8080/certsrv,申请一个证书,高级申请证书,使用base64...,将txt 文件中begin和end之间的部分copy过去,提交。

管理工具,证书颁发机构,挂起的申请,改刚才的id颁发证书。

再登录刚才localhost网址选查看挂起的证书申请的状态,可以下载DER编码的证书保存。

回到开始的服务器网站属性,再选择服务器证书,处理挂起的请求并安装证书。

完毕后就可以https访问了。

最后在目录安全性,编辑里勾上要求安全通道和128位加密。