北工大tcpip实验一wireshark抓包结果参考

wireshark抓包实验报告

wireshark抓包实验报告Wireshark抓包实验报告1. 实验简介本次实验旨在通过使用Wireshark软件进行网络抓包,深入了解网络通信过程中的数据传输和协议交互。

通过分析抓包数据,我们可以了解网络流量的组成、协议的运作方式以及网络安全的相关问题。

2. 实验准备在进行实验之前,我们需要准备一台运行Wireshark软件的计算机,并连接到一个网络环境中。

Wireshark是一款开源的网络协议分析工具,可以在各种操作系统上运行。

安装并配置好Wireshark后,我们就可以开始进行抓包实验了。

3. 实验步骤3.1 启动Wireshark打开Wireshark软件,选择需要抓包的网络接口。

Wireshark会监听该接口上的所有网络流量,并将其显示在界面上。

3.2 开始抓包点击“开始”按钮,Wireshark开始抓取网络数据包。

此时,我们可以看到界面上实时显示的数据包信息,包括源地址、目标地址、协议类型等。

3.3 过滤抓包数据由于网络流量非常庞大,我们可以使用过滤器来筛选出我们感兴趣的数据包。

Wireshark提供了丰富的过滤器选项,可以根据协议、源地址、目标地址等条件进行过滤。

3.4 分析抓包数据选中某个数据包后,Wireshark会显示其详细信息,包括协议分层、数据字段等。

通过分析这些信息,我们可以了解数据包的结构和内容,进一步了解网络通信的细节。

4. 实验结果与讨论在实验过程中,我们抓取了一段时间内的网络流量,并进行了分析。

通过对抓包数据的观察和解读,我们得出了以下几点结果和讨论:4.1 协议分层在抓包数据中,我们可以清晰地看到各种协议的分层结构。

从物理层到应用层,每个协议都承担着不同的功能和责任。

通过分析协议分层,我们可以了解协议之间的关系,以及它们在网络通信中的作用。

4.2 数据传输过程通过分析抓包数据,我们可以追踪数据在网络中的传输过程。

我们可以看到数据包从源地址发送到目标地址的路径,了解中间经过的路由器和交换机等设备。

TCPIP实验之IP数据包分析--

TCP/IP协议与编程实验姓名:班级:学号:实验题目用Wireshark抓包分析ip数据包一、实验目的1、了解并会初步使用Wireshark,能在所用电脑上进行抓包2、了解IP数据包格式,能应用该软件分析数据包格式3、查看一个抓到的包的内容,并分析对应的IP数据包格式二、实验内容Wireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

实验步骤:1、打开wireshark,选择接口选项列表。

或单击“Capture”,配置“option”选项。

2、设置完成后,点击“start”开始抓包:3、显示结果:3、选择某一行抓包结果,双击查看此数据包具体结构。

4、捕捉IP数据报。

① 写出IP数据报的格式。

IP数据报首部的固定部分中的各字段含义如下:(1)版本占4位,指IP协议的版本。

通信双方使用的IP协议版本必须一致。

目前广泛使用的IP协议版本号为4(即IPv4)。

(2)首部长度占4位,可表示的最大十进制数值是15。

请注意,这个字段所表示数的单位是32位字长(1个32位字长是4字节),因此,当IP的首部长度为1111时(即十进制的15),首部长度就达到60字节。

当IP分组的首部长度不是4字节的整数倍时,必须利用最后的填充字段加以填充。

因此数据部分永远在4字节的整数倍开始,这样在实现IP协议时较为方便。

首部长度限制为60 字节的缺点是有时可能不够用。

但这样做是希望用户尽量减少开销。

最常用的首部3)区分服务占8位,用来获得更好的服务。

这个字段在旧标准中叫做服务类型,但实际上一直没有被使用过。

1998年IETF把这个字段改名为区分服务DS(Differentiated Services)。

只有在使用区分服务时,这个字段才起作用。

(4)总长度总长度指首部和数据之和的长度,单位为字节。

总长度字段为16位,因此数据报的最大长度为216-1=65535字节。

长度就是20字节(即首部长度为0101),这时不使用任何选项。

wireshark抓包实验报告总结

wireshark抓包实验报告总结一、实验目的本次实验的主要目的是学习Wireshark抓包工具的使用方法,掌握网络通信过程中数据包的组成和解析方式,以及了解常见网络协议的运行机制。

二、实验环境本次实验使用的操作系统为Windows 10,使用Wireshark版本为3.4.6。

三、实验步骤1. 安装Wireshark软件并打开。

2. 选择需要抓包的网络接口,并开始抓包。

3. 进行相应的网络操作,例如访问网站、发送邮件等。

4. 停止抓包,并对捕获到的数据包进行分析和解析。

四、实验结果1. 抓取HTTP请求和响应数据包通过Wireshark抓取HTTP请求和响应数据包,可以轻松地了解HTTP协议在通信过程中所传输的信息。

例如,在访问一个网站时,可以看到浏览器向服务器发送GET请求,并获取到服务器返回的HTML 页面等信息。

同时还可以看到HTTP头部中所携带的信息,例如User-Agent、Cookie等。

2. 抓取TCP连接数据包通过Wireshark抓取TCP连接数据包,可以了解TCP协议在建立连接、传输数据和关闭连接时所涉及到的所有步骤。

例如,在进行FTP 文件传输时,可以看到TCP三次握手建立连接,以及文件传输过程中TCP的流量控制和拥塞控制等。

3. 抓取UDP数据包通过Wireshark抓取UDP数据包,可以了解UDP协议在通信过程中所涉及到的所有信息。

例如,在进行DNS域名解析时,可以看到DNS服务器返回的IP地址等信息。

五、实验总结通过本次实验,我学会了使用Wireshark抓包工具进行网络数据包分析的方法,并了解了常见网络协议的运行机制。

同时也发现,在网络通信过程中,数据包所携带的信息非常丰富,能够提供很多有用的参考和指导。

因此,在实际工作中,我们应该灵活运用Wireshark等工具进行网络数据包分析,并结合具体业务场景进行深入研究和分析。

wireshark抓包实验报告

wireshark抓包实验报告Wireshark抓包实验报告引言:网络是现代社会中不可或缺的一部分,人们在日常生活中几乎无时无刻不在使用网络。

然而,网络的复杂性使得网络问题的排查变得困难。

Wireshark作为一款强大的网络抓包工具,可以帮助我们深入分析网络数据包,从而更好地理解和解决网络问题。

本文将介绍Wireshark的基本原理和使用方法,并通过实际抓包实验来验证其功能和效果。

一、Wireshark的基本原理Wireshark是一款开源的网络协议分析工具,可以运行在多个操作系统上。

它通过捕获网络接口上的数据包,并将其解析成可读的形式,以便我们进行深入分析。

Wireshark支持多种协议,包括以太网、无线网络、TCP/IP等,使得我们能够全面了解网络通信的细节。

二、Wireshark的使用方法1. 下载和安装Wireshark可以从其官方网站上免费下载,根据自己的操作系统选择合适的版本进行安装。

安装完成后,打开Wireshark并选择要抓包的网络接口。

2. 抓包设置在开始抓包之前,我们需要进行一些设置以确保我们能够捕获到想要分析的数据包。

首先,我们可以设置抓包过滤器来过滤出特定的数据包,以减少不必要的干扰。

其次,我们可以选择是否启用深度分析,以获取更详细的协议信息。

3. 开始抓包一旦设置完成,我们可以点击“开始”按钮开始抓包。

Wireshark将开始捕获网络接口上的数据包,并将其显示在主界面上。

我们可以看到每个数据包的详细信息,包括源IP地址、目标IP地址、协议类型等。

4. 数据包分析Wireshark提供了丰富的功能和工具,使得我们可以对抓包的数据包进行深入分析。

我们可以通过点击每个数据包来查看其详细信息,并根据需要进行过滤、排序和搜索。

此外,Wireshark还提供了统计功能,帮助我们了解网络流量的情况。

三、实验验证为了验证Wireshark的功能和效果,我们进行了一次抓包实验。

实验中,我们使用Wireshark抓取了一段时间内的网络数据包,并进行了分析。

IP和TCP抓包分析实验(做)

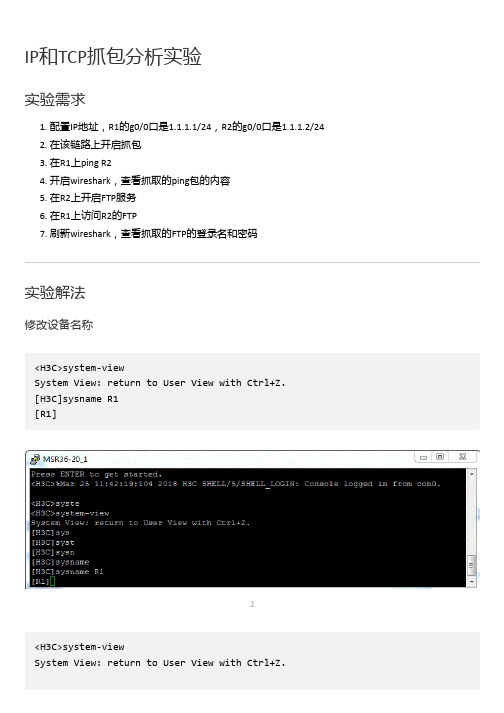

IP和TCP抓包分析实验实验需求1. 配置IP地址,R1的g0/0口是1.1.1.1/24,R2的g0/0口是1.1.1.2/242. 在该链路上开启抓包3. 在R1上ping R24. 开启wireshark,查看抓取的ping包的内容5. 在R2上开启FTP服务6. 在R1上访问R2的FTP7. 刷新wireshark,查看抓取的FTP的登录名和密码实验解法修改设备名称<H3C>system‐viewSystem View: return to User View with Ctrl+Z.[H3C]sysname R1[R1]1<H3C>system‐viewSystem View: return to User View with Ctrl+Z.[H3C]sysname R2[R2]2配置IP地址[R1]interface g0/0[R1‐GigabitEthernet0/0]ip address 1.1.1.1 243[R2]interface g0/0[R2‐GigabitEthernet0/0]ip address 1.1.1.2 244开启抓包在R1上PING R2[R1]ping 1.1.1.2Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break 56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=1.000 ms56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=1.000 ms56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=0.000 ms56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=1.000 ms56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=1.000 ms5开启Wireshark,查看抓取的Ping包内容6在R2上开启FTP服务,创建用户“wangdaye”,密码“123456”[R2]ftp server enable[R2]local‐user wangdaye class manageNew local user added.[R2‐luser‐manage‐wangdaye]password simple 123456[R2‐luser‐manage‐wangdaye]authorization‐attribute user‐role level‐15 [R2‐luser‐manage‐wangdaye]service‐type ftp7在R1上访问FTP服务,输入用户名和密码<R1>ftp 1.1.1.2Press CTRL+C to abort.Connected to 1.1.1.2 (1.1.1.2).220 FTP service ready.User (1.1.1.2:(none)): wangdaye331 Password required for wangdaye.Password:230 User logged in.Remote system type is UNIX.Using binary mode to transfer files.8刷新Wireshark,查看抓取的FTP的登录名和密码9。

wireshark抓包实验报告

本科实验报告实验名称:利用EtherPeek工具进行的网络抓包实验学员:学号:专业:所属学院:国防科学技术大学训练部制【实验名称】利用Wireshark工具进行的抓包实验【实验目的】通过Wireshark软件捕获并观察ARP协议、ICMP协议、FTP协议、HTTP协议以及TCP协议的工作原理,包括协议序列和报文内容【实验内容】实验环境描述:网络环境:因特网操作系统:Windows 7软件:Wiresharkv1.12.4实验步骤:1.Ping命令(ARP, ICMP分析)2.在实验主机使用FTP应用(FTP分析)3.在实验主机使用web应用(HTTP分析)【实验过程】1.ping命令(ICMP、ARP分析)实验主机的IP地址为:实验主机的MAC地址为:9c:4e:36:cf:db:e4在实验主机的命令框内输入命令:pingWireshark抓获的数据包如下:观察可得,抓获的报文里协议类型有ICMP与ARP。

(前12条是输入ping命令后抓取的)(1)ICMP分析:首先明确一下ICMP的相关知识:ICMP是(Internet Control Message Protocol)Internet控制报文协议。

它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。

控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。

这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

各种ICMP报文的前32bits都是三个长度固定的字段:type类型字段(8位)、code代码字段(8位)、checksum校验和字段(16位) 8bits类型和8bits代码字段:一起决定了ICMP报文的类型。

常见的有:类型0、代码0:回应应答。

类型3、代码0:网络不可达类型3、代码1:主机不可达类型5、代码1:为主机重定向数据包类型8、代码0:回应类型11、代码0:传输中超出TTL(常说的超时)16bits校验和字段:包括数据在内的整个ICMP数据包的校验和,其计算方法和IP头部校验和的计算方法是一样的。

实验一、Wireshark报文捕捉实验---

实验一Wireshark报文捕捉实验一、实验目的1.掌握Wireshark抓包软件的基本使用方法;2.使用Wireshark抓取Telnet的数据报,分析IP头结构;3.使用Wireshark抓取Telnet的数据报,分析TCP头的结构、分析TCP的“三次握手”和“四次挥手”的过程。

二、实验环境1.运行Windows的PC机;2.Wireshark软件;3.Winpcap软件。

三、实验原理1.IP头结构;IP包头长度(Header Length):长度4比特.这个字段的作用是为了描述IP包头的长度,因为在IP包头中有变长的可选部分.该部分占4个bit位,单位为32bit(4个字节),即本区域值= IP头部长度(单位为bit)/(8*4),因此,一个IP包头的长度最长为“1111",即15*4=60个字节。

IP包头最小长度为20字节。

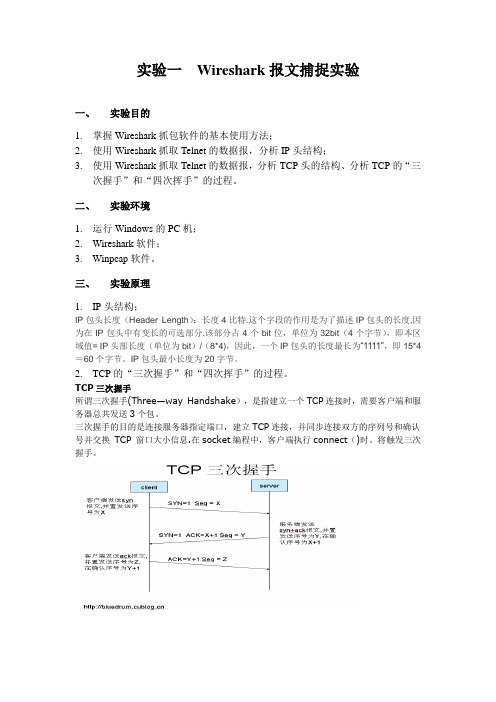

2.TCP的“三次握手”和“四次挥手”的过程。

TCP三次握手所谓三次握手(Three—way Handshake),是指建立一个TCP连接时,需要客户端和服务器总共发送3个包。

三次握手的目的是连接服务器指定端口,建立TCP连接,并同步连接双方的序列号和确认号并交换TCP 窗口大小信息.在socket编程中,客户端执行connect()时。

将触发三次握手。

•第一次握手:客户端发送一个TCP的SYN标志位置1的包指明客户打算连接的服务器的端口,以及初始序号X,保存在包头的序列号(Sequence Number)字段里。

•第二次握手:服务器发回确认包(ACK)应答.即SYN标志位和ACK标志位均为1同时,将确认序号(Acknowledgement Number)设置为客户的I S N加1以。

即X+1。

•第三次握手.客户端再次发送确认包(ACK)SYN标志位为0,ACK标志位为1.并且把服务器发来ACK的序号字段+1,放在确定字段中发送给对方.并且在数据段放写ISN的+1TCP 四次挥手TCP的连接的拆除需要发送四个包,因此称为四次挥手(four—way handshake)。

wireshark实验报告

wireshark实验报告Wireshark实验报告Wireshark是一个非常强大的网络协议分析工具,它可以帮助我们监控和分析网络上的数据包,从而深入了解网络通信的细节。

在本次实验中,我们使用Wireshark来分析一个简单的网络通信场景,并进行一些实验来了解它的功能和用途。

实验一:捕获数据包首先,我们打开Wireshark并选择要监控的网络接口,然后开始捕获数据包。

在捕获过程中,我们可以看到不断出现的数据包,它们包含了网络通信中的各种信息,如源地址、目标地址、协议类型等。

通过Wireshark的过滤功能,我们可以只显示特定协议的数据包,从而更方便地进行分析。

实验二:分析HTTP通信接下来,我们模拟了一个简单的HTTP通信场景,比如在浏览器中访问一个网页。

通过Wireshark捕获到的数据包,我们可以看到HTTP请求和响应的细节,包括请求头、响应头、数据内容等。

通过分析这些数据包,我们可以了解HTTP 通信的工作原理,以及了解网页加载过程中的各种细节。

实验三:检测网络异常最后,我们模拟了一个网络异常的场景,比如断开网络连接或者遭遇网络攻击。

通过Wireshark捕获到的数据包,我们可以看到异常情况下的网络通信情况,从而及时发现问题并进行处理。

Wireshark的强大过滤功能可以帮助我们快速定位异常数据包,以便更快地解决网络问题。

通过以上实验,我们对Wireshark的功能和用途有了更深入的了解。

它不仅可以帮助我们监控网络通信,还可以帮助我们分析网络问题、学习网络协议等。

在今后的网络工作中,Wireshark将成为我们不可或缺的利器,帮助我们更好地理解和管理网络通信。