2020_USG-FW-P应标策略_华为v1.0

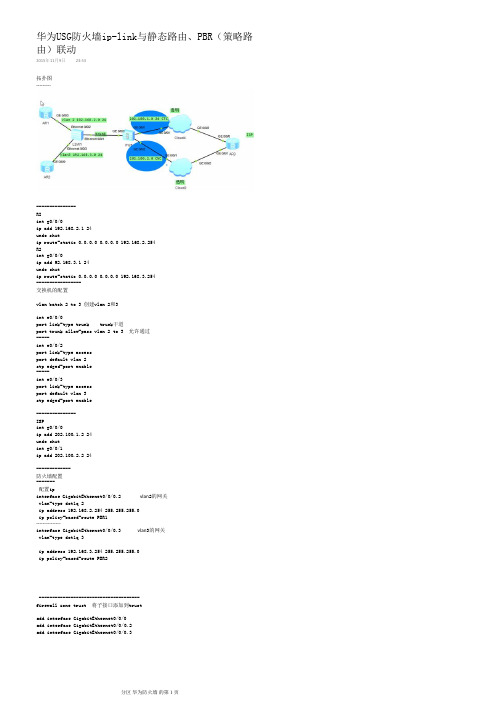

华为USG防火墙ip-link与静态路由、PBR(策略路由)联动 lsc

lsc

----------------------------------------------------

policy-based-route PBR1 permit node 1

if-match acl 3001

apply ip-address next-hop 202.100.1.2

匹配acl3001的流量设置下一跳为202.100.1.2

------

policy-based-route PBR2 permit node 2

if-match acl 3002

apply ip-address next-hop 202.100.2.2

匹配acl3002的流量设置下一跳为202.100.2.2

-----

acl number 3001

rule 5 deny ip destination 192.168.3.0 0.0.0.255 目标到达192.168.3.0的路由不匹配策略

rule 10 permit ip source 192.168.2.0 0.0.0.255

------

acl number 3002

rule 1 deny ip destination 192.168.2.0 0.0.0.255 目标到达192.168.2.0的路由不匹配策略

rule 5 permit ip source 192.168.3.0 0.0.0.255

rule 1 deny ip destination 192.168.2.0 0.0.0.255

rule 5 permit ip source 192.168.3.0 0.0.0.255

policy-based-route PBR1 permit node 1 策略路由

华为 防火墙命令总结

配置安全策略规则的源地址和目的地址(可选)

source-address{ address-set address-set-name &<1-6> | ipv4-address { ipv4-mask-length | mask mask-address | wildcard } | ipv6-address ipv6-prefix-length | range { ipv4-start-address ipv4-end-address | ipv6-start-address ipv6-end-address } | geo-location geo-location-name &<1-6> | geo-location-set geo-location-set-name &<1-6> | mac-address &<1-6> | any }

[USG6000V1-GigabitEthernet1/0/0]ip add 192.168.1.2 24

或者:

[USG6000V1-GigabitEthernet1/0/0]ip add 192.168.1.2 255.255.255.0

2.

将接口加入到相应的安全区域

[USG6000V1]firewall zone trust(untrust或dmz)

[USG-GigabitEthernet0/0/1]quit

10

配置允许某端口ping

<USG> system-view

[USG]interface GigabitEthernet 0/0/1

华为路由器配置实例

通过在外网口配置nat基本就OK 了,以下配置假设EthernetO/O为局域网接口,EthernetO/1 为外网口。

1、配置内网接口( EthernetO/O):[MSR20-20 ] in terface EthernetO/O[MSR20-20 - EthernetO/O]ip add 192.168.1.1 242、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20 ]dhcp server ip-pool 1[MSR20-20 -dhcp-pool-1]network 192.168.1.0 24[MSR20-20 -dhcp-pool-1]dns-list 202.96.134.133[MSR20-20 -dhcp-pool-1] gateway-list 192.168.1.13、配置nat[MSR20-20 ]nat address-group 1 公网IP 公网IP[MSR20-20 ]acl number 3000[MSR20-20 -acl-adv-3000]rule 0 permit ip4、配置外网接口( EthernetO/1)[MSR20-20 ] in terface EthernetO/1[MSR20-20 - Ethernet0/1]ip add 公网IP[MSR20-20 - EthernetO/1] nat outbound 3000 address-group 15 .加默缺省路由[MSR20-20 ]route-stac 0.0.0.0 0.0.0.0 夕卜网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl作nat,一条默认路由指向电信网关.ok!Console登陆认证功能的配置关键词:MSR;co nsole;一、组网需求:要求用户从con sole登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

华为典型安全场景解决方案

前端系统

1 命令配置到ASG

2 同步场所信息、设备信息

后台系统(公安)

ASG

4 信息同步

Agile Controller

3 信息同步

WLAN AC

6 FTP+BCP方式上传审计数据(用户上网日志、用户网络虚拟身份轨迹)

5 FTP+BCP方式上传审计数据(用户终端上下线日志)

XX地市业务中心 (公共无线管控平台)

支持安全+Wlan+LTE款型小型分支多合一安全网关部署

价值

保障IPSec隧道质量,减少网络稳定性对业务流量造成的影响 确保分支和总部之间始终使用满足高质量的IPSec隧道通信 在IPSec足够稳定安全的情况下,可减少偏远地区对专线租用的依赖。

分支无线非经方案

场所信息、设备信息、 安全厂商信息

方案优势:

➢ 可对接24+以上公安网监平台 ➢ 用户上下线的日志通过ASG来发送给后台系统,AC只需把用户上下线的信息同步到ASG,无需和后台系

统对接

数据中心安全解决方案

Internet

FireHunter USG NIP

USG

WAF

DDoS 管理中心 USG

NIP

eLog

eSight

USG

管理中心 堡垒机

USG

USG

USG

… 非核心业务区 核心业务区 WEB服务 应用服务器 器

数据 灾ቤተ መጻሕፍቲ ባይዱ区

方案说明

在互联网出口,双机部署USG 防火墙对数据中 心进行隔离防护,同时部署NIP入侵防御设备, 阻断外界对数据中心的应用层攻击,旁路部署 FireHunter沙箱对未知威胁进行检测。

在数据中心的管理区,部署USG或NIP设备,阻 断各层面对管理区的威胁,部署UMA堡垒机对 运维行为进行监控和审计;

华为USG6000系列下一代防火墙

攻击防不住:攻击越来越隐蔽,手段越来越多样,防护起来愈发吃力 性能撑不住:出口流量越来越大,威胁防护越来越复杂,开启防护后性能已经成为网络瓶颈

NGFW

3

目录

1 USG6000产品亮点 2 USG6000 硬件介绍 3 USG6000 应用场景

4

1

精 最 准的访问控制

-- 6维管控,应用识别“多、细、准、快”

白名单模式

80

VS

需要识别尽量多的应用。最小授权,仅有业务需要的应用被允许,无法识别的应用被阻断不会带来危害。典型的FW式管理方式更安全。

• Emule • Games

黑名单模式

80

仅识别少量的应用。无法识别的应用被放行可能带来危害。“上网行为管理”方式的NGFW,不够安全。

8

应用识别有什么用?

访问控制

业务感知

智能分析

URL IPS

策略下发

AV DLP

优化建议

Policy A:******** Policy B: ********** Policy C:********* Policy D:********** Policy E: ********

基于策略的流量学习,感知网络整体业务环境,基于业务和安全风险进行智能化 分析,最终自动生成策略建议。

12

IP位置

识别粒度:

• 中国:地市级别 • 美国:州级别 • 其他:国家级别 • 支持根据地址段自定义位置

应用场景:

• 流量地图:基于位置的流量统计分析报表 • 威胁地图:基于位置的威胁统计分析报表 • 位置策略:位置不同,访问权限不同

举例:

• 在公司总部可以访问的数据,在分公司不允 许访问

华为USG2100 防火墙配置文档-配置安全策略

2.6 配置包过滤................................................................................................................................................2-14 2.6.1 建立配置任务...................................................................................................................................2-14 2.6.2 配置域间缺省包过滤规则...............................................................................................................2-15

华为云服务产品总体介绍(最新)

Page 7

华为云服务全国节点布局进展情况 ——独木不成林,单点不成云:华为在做一张网!

节点名称 肇东 克拉玛依 乌兰察布 设计规模m2 20000 进展情况 机房建设

克拉玛依 廊坊 襄阳

上海

16000 6000 12000

1000

投产 商用 10月投产

投产 投产

乌兰察布

•

HWS将形成一张具有10-12个节点,机房面积超过 10万平米,覆盖全国的云服务网络! 廊坊 宿州 10000 投产

端到端产业布局

打通运营商 市场推动云IDC 发展; 依托云基础 架构优势,与各 行业企业广泛 合作;

• 华为是国内唯一一家同时具备端端IAAS层解决方案提供能力,和运营资质云服务企业!

Copyright©2012 Huawei Technologies Co., Ltd. All Rights Reserved.

华为公司简介

•愿景 :丰富人们的沟通和生活 使命 :聚焦客户关注的挑战和压力,提供有竞争力的解决方案和服务,持续为客户创造最大价值

华为公司成立于1988年,总部位于广东深圳;业务涵盖移动、宽带、IP、光网络、电信增值业务和终端等领域;华为的产品 和解决方案已应用于全球100多个国家,服务全球运营商50强中45家及全球1/3人口。

Page 19

云服务价值① : 1、让企业IT资源投入更“省”

(万元)

140 120

100 80

案例:某web 2.0网站客户 A

日PV300W网站

208万元vs308万元

60

40 20

1/3三年TCO降低

弹性云主机租用 传统服务器托管

0

Copyright©2012 Huawei Technologies Co., Ltd. All Rights Reserved.

华为USG防火墙设置完整版

华为USG防火墙设置完整版1. 简介华为USG防火墙是一款功能强大的网络安全设备,用于保护企业网络免受恶意攻击和未经授权的访问。

本文将提供华为USG 防火墙的完整设置步骤。

2. 连接防火墙首先,确保您正确地将USG防火墙连接到企业网络。

将防火墙的一个以太网口连接到您的局域网交换机上,并将另一个以太网口连接到网络边界路由器上。

3. 登录防火墙通过Web浏览器访问防火墙的管理界面。

输入防火墙的默认地址(一般为192.168.1.1)并按Enter键。

在登录页面中输入管理员用户名和密码,然后单击登录按钮。

4. 基本设置进入防火墙的管理界面后,首先进行基本设置。

点击"系统设置"选项卡,并在"基本设置"中进行如下配置:- 设置防火墙的名称和描述- 配置管理员密码、SNMP和NTP服务- 设置系统日志服务器5. 网络设置接下来,进行网络设置以确保防火墙与企业网络正常通信。

点击"网络对象"选项卡,并配置以下内容:- 配置局域网接口- 配置公网接口(如果有)- 配置NAT和端口映射规则6. 安全策略设置安全策略以保护企业网络免受未经授权的访问和恶意攻击。

点击"安全策略"选项卡,并完成以下步骤:- 创建访问控制规则,限制特定IP地址或IP地址范围的访问- 根据需求创建应用程序过滤规则和URL过滤规则- 配置反病毒、反垃圾邮件和反欺骗策略7. 其他配置除了上述步骤,您还可以进行其他配置以满足特定需求。

例如:- 配置VPN(虚拟专用网络)- 设置用户认证和权限管理- 配置远程访问8. 保存和应用配置在完成所有设置后,确保保存并应用配置更改。

点击"保存"按钮,并在确认弹窗中点击"应用"按钮。

防火墙将立即应用新的配置。

以上就是华为USG防火墙的完整设置步骤。

根据实际需求,您可以灵活配置并添加其他功能。

如果需要更详细的指导,请参考华为USG防火墙的官方文档。

华为USG防火墙运维命令大全

华为USG防火墙运维命令大全1查会话使用场合针对可以建会话的报文,可以通过查看会话是否创建以及会话详细信息来确定报文是否正常通过防火墙。

命令介绍(命令类)display firewall session table [ verbose ] { source { inside X.X.X.X | global X.X.X.X } | destination { inside X.X.X.X | global X.X.X.X } } [ source-vpn-instance { STRING<1-19> | public } | dest-vpn-instance { STRING<1-19> | public } ] [ application { gtp | ftp | h323 | http | hwcc | ras | mgcp | dns | pptp | qq | rtsp | ils | smtp | sip | nbt | stun | rpc | sqlnet | mms } ] [ nat ] [ destination-port INTEGER<1-65535> ] [ long-link ]使用方法(工具类)首先确定该五元组是否建会话,对于TCP/UDP/ICMP(ICMP只有echo request和echo reply建会话)/GRE/ESP/AH的报文防火墙会建会话,其它比如SCTP/OSPF/VRRP等报文防火墙不建会话。

如果会话已经建立,并且一直有后续报文命中刷新,基本可以排除防火墙的问题,除非碰到来回路径不一致情况,需要关闭状态检测。

如果没有对应的五元组会话或者对于不建会话的报文,继续后续排查方法。

Global:表示在做NAT时转换后的IP。

Inside:表示在做NAT时转换前的IP。

使用示例<USG5360>display firewall session table verbose source inside10.160.30.214:29:51 2010/07/01Current total sessions :1icmp VPN: public->publicZone: trust -> local TTL: 00:00:20 Left:00:00:20Interface: I0 Nexthop: 127.0.0.1 MAC:00-00-00-00-00-00<-- packets:4462 bytes:374808 --> packets:4461 bytes:37472410.160.30.17:43986<--10.160.30.2:43986对于TCP/UDP/ICMP/GRE/ESP/AH的报文防火墙会建会话,其它比如SCTP/OSPF/VRRP无法使用该方法排查。

华为USG6600系列下一代防火墙规格清单(渠道版)

USG6570 1200~1600 9Gbit/s 4,000,000 80,000 3Gbit/s 4,000 1,000 15,000 100 支持 支持 支持 支持 支持 支持 支持 支持 8GE+4SFP 2WSIC

WSIC: 2×10GE(SFP+)+8×GE(RJ45), 8×GE(RJ45), 8×GE(SFP), 4×GE(RJ45)BYPASS 1U 机架 442*421*43.6 10KG 选配 100~240V 170W 1U 机架 442*421*43.6 10KG 选配 100~240V 170W 1U 机架 442*421*43.6 10KG 选配 100~240V 170W 1U 机架 442*421*43.6 10KG 选配 100~240V 170W

USG6530 500~700 2Gbit/s 3,000,000 30,000 400Mbit/s 4,000 500 15,000 50 支持 支持 支持 支持 支持 支持 支持 支持 4GE+2Combo 2WSIC

USG6550 900~1100 5Gbit/s 4,000,000 70,000 3Gbit/s 4,000 1,000 15,000 100 支持 支持 支持 支持 支持 支持 支持 支持 8GE+4SFP 2WSIC

可视化多维度报表呈现,支持用户、应用、内容、时间、流量、威胁、URL等多维度呈现报表。 部署及可靠性 参考用户数*:仅供参考,根据实际网络环境的不同可能会有差异。

集传统防火墙、VPN、入侵防御、防病毒、数据防泄漏、带宽管理、Anti-DDoS、URL过滤、反垃圾邮件等多种功能于一身,全局配置视图和一体化策 略管理。 识别6000+应用,访问控制精度到应用功能,例如:区分微信的文字和语音。应用识别与入侵检测、防病毒、内容过滤相结合,提高检测性能和准确率 。 病毒库每日更新,可迅速检出超过500万种病毒。 对传输的文件和内容进行识别过滤,可准确识别常见文件的真实类型,如Word、Excel、PPT、PDF等,并对敏感内容进行过滤。 在识别业务应用的基础上,可管理每用户/IP使用的带宽, 确保关键业务和关键用户的网络体验。管控方式包括:限制最大带宽或保障最小带宽、应用的 策略路由、修改应用转发优先级等。 URL分类库超过8500+万,可区分对不同类别网站的访问,并对访问行为进行管理,防范恶意网站对企业网络的侵害。可对特定类别网站的访问进行加 速,保障对高优先级网站的访问体验。 可基于用户的访问地址和内容进行审计、溯源。 支持服务器负载均衡和链路负载均衡,充分利用现有网络资源。 支持基于业务的策略路由,在多出口场景下可根据多种负载均衡算法(如带宽比例、链路健康状态等)进行智能选路。 支持丰富高可靠性的VPN特性,如IPSec VPN、SSL VPN、L2TP VPN、MPLS VPN、GRE等; 可作为代理检测并防御隐藏在SSL加密流量中的威胁,包括入侵防御、防病毒、内容过滤、URL过滤等应用层防护。 支持DDoS攻击防护,防范SYN flood、UDP flood等10+种常见DDoS攻击。 支持多种用户认证方式,包括本地、RADIUS、Hwtacacs、SecureID、AD、CA、LDAP、EndPoint Security等。 支持多种安全业务的虚拟化,包括防火墙、入侵防御、反病毒、VPN等。不同用户可在同一台物理设备上进行隔离的个性化管理。 预置常用防护场景模板,快速部署安全策略,降低学习成本。 自动评估安全策略存在的风险,智能给出优化建议。 支持策略冲突和冗余检测,发现冗余的和长期未使用策略,有效控制策略规模。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为FW标底应对策略

说明

1.该文档提供对华为FW产品功能参数部分的分析及应对策略,应对策略分为应标策略和干预策略,前者用于对标底没有修改机会单纯应标,后者用于有

修改或质疑机会时尽可能干预发标。

2.应标策略标注为四类

完全满足:功能与对手相当或有超出,如属超出则标注完全满足+,没有应标风险

谨慎满足:有与对手类似功能,但该功能弱于对手或不建议真实使用,应标风险略高

擦边满足:虽无与对手相似功能,但可以用其他擦边功能应对,应标风险较高

不能满足:完全没有可以应对的功能,应标风险最高。