TE常用命令总结

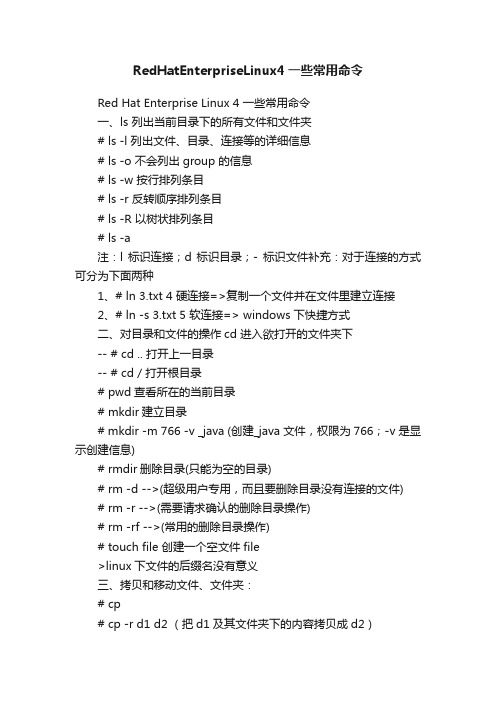

RedHatEnterpriseLinux4一些常用命令

RedHatEnterpriseLinux4一些常用命令Red Hat Enterprise Linux 4 一些常用命令一、ls 列出当前目录下的所有文件和文件夹# ls -l 列出文件、目录、连接等的详细信息# ls -o 不会列出group 的信息# ls -w 按行排列条目# ls -r 反转顺序排列条目# ls -R 以树状排列条目# ls -a注:l 标识连接;d 标识目录;- 标识文件补充:对于连接的方式可分为下面两种1、# ln 3.txt 4 硬连接=>复制一个文件并在文件里建立连接2、# ln -s 3.txt 5 软连接=> windows 下快捷方式二、对目录和文件的操作cd 进入欲打开的文件夹下-- # cd .. 打开上一目录-- # cd / 打开根目录# pwd查看所在的当前目录# mkdir建立目录# mkdir -m 766 -v _java (创建_java 文件,权限为766;-v 是显示创建信息)# rmdir删除目录(只能为空的目录)# rm -d -->(超级用户专用,而且要删除目录没有连接的文件)# rm -r -->(需要请求确认的删除目录操作)# rm -rf -->(常用的删除目录操作)# touch file 创建一个空文件file>linux下文件的后缀名没有意义三、拷贝和移动文件、文件夹:# cp# cp -r d1 d2 (把d1及其文件夹下的内容拷贝成d2)# mv# mv file1 file2 将文件file1 的名字改为file2四、简单使用vi 编辑器# vi 进入到vi 编辑器当前为命令行状态按键盘的“A”或“I”键进入到vi 的编辑状态,此时你就可以输入或编辑文件的内容了。

编辑完内容后,按键盘的Esc 键,此时vi 处于末行状态,你不可以对文件内容操作。

要想操作,可以再次按A 或I 键。

动词te形用法

动词te形用法

动词te形是日语中动词的一种变形,表示动作的执行者不是主语,而是另外一个人或物。

这种变形常用于表示被动、请求、使役等含义。

下面是一些动词te形的用法:

1.表示被动意义:当一个动作不是由主语主动执行,而是被其他人或物所执

行时,可以使用动词te形。

例如:“这本书被小明读了。

”这句话中的“读了”就是动词te形,表示动作是由小明被动地执行的。

2.表示请求、命令、劝诱等含义:当需要请求、命令或劝诱某人做某事时,

可以使用动词te形。

例如:“请帮我打开门。

”这句话中的“打开”就是动词te形,表示请求某人执行的动作。

3.表示使役意义:当需要表示使役某人做某事时,可以使用动词te形。

例如:

“老师让学生打扫教室。

”这句话中的“打扫”就是动词te形,表示老师使役学生执行的动作。

需要注意的是,不同动词的te形变形规则可能不同,具体可以根据日语语法规则进行查询。

同时,在使用动词te形时,需要注意上下文语境和语气,以免产生歧义或误解。

latex 常用指令

latex 常用指令常用的LaTeX指令LaTeX是一种排版系统,用于产生高质量的科技和数学文档。

它是由Leslie Lamport在20世纪80年代开发的,主要基于TeX排版引擎。

LaTeX提供了一系列的指令和环境,用于控制文档的格式和样式。

本文将介绍一些常用的LaTeX指令,帮助读者快速上手和使用LaTeX进行文档排版。

1. 文档结构指令LaTeX使用一系列指令来定义文档的结构。

常用的指令包括:- \documentclass:定义文档的类别,如article、book、report 等。

- \title、\author、\date:分别用于定义文档的标题、作者和日期。

- \maketitle:生成文档的标题页。

- \section、\subsection、\subsubsection:用于定义文档的章节层次结构。

2. 文本格式指令LaTeX提供了一些指令来控制文本的格式和样式。

常用的指令包括:- \textbf、\textit、\underline:分别用于设置文本的粗体、斜体和下划线样式。

- \emph:用于强调文本,通常以斜体显示。

- \fontsize:用于设置字体大小。

- \textcolor:用于设置文本的颜色。

3. 数学公式指令LaTeX是数学和科技文档的首选排版工具,它提供了丰富的数学公式排版功能。

常用的指令包括:- $...$、\(...\):用于编写行内的数学公式。

- \[...\]、\begin{equation}...\end{equation}:用于编写独立的数学公式。

- \frac、\sqrt、\sum:用于排版分数、平方根、求和符号等。

- \int、\lim、\infty:用于排版积分、极限、无穷符号等。

4. 图片和表格指令LaTeX提供了一些指令来插入图片和表格。

常用的指令包括:- \includegraphics:用于插入图片。

- \begin{figure}...\end{figure}:用于创建浮动的图片环境。

tex问题解决2--tex命令

正常地, teTeX 会把本文第一行的开端,放在离顶端下面 1 吋,且离左边的边缘1 吋的位置。你能用命令,让本文更靠近每页的顶端:

\voffset=-0.5in

如果你要增加一份文件里的垂直空间,命令 \smallskip, \medskip, 和\bigskip 将会增加大约 3 , 6 , 或 12 点的空白垂直间隔。这些都是大约的量, TeX 将会以一个点,一个点的方式调整,正确地填满每一页。

\romantwelve

This is the Computer Modern Roman font at 12 points.

字型的资料可以看 teTeX 套件中的文档:

/usr/lib/teTeX/texmf/doc/fonts/fontname/fontname.dvi

如果你要列印一个字型的例子, TeX 下列文档:

tex your_text_file

结果将会产生一个相同文档名字,但副文档为 .dvi 文档。 TeX 内定用 10 点的 Computer Modern Roman 字型,单行行距的方式,格式化文件,并自动调整左边和右边的边缘。如果你收到像 $ 一样的错误信息,就在它的前面加一个反斜线 \,再一次执行TeX 。你应该能够用前面选择的 .dvi 翻译器,列印产生的文档。TeX 输入的一个特质是,双引号与单引号的前面和后面,分为开始和结束,两种不同的符号,如果你使用 Emacs 的 TeX 模态输入,它会自动帮你做这些:

为了要改变左边边缘的距离,如下例,改变 \hoffset的值:

\hoffset=1.5in

\parindent 命令指定每个段落的第一行缩排的量:

\parindent=.5in

常用经典AT指令版

1、 ATD 拨号命令。这个命令用来设置通话、数据或传真呼叫。

2、 ATH 挂机命令。

3、 ATA 接电话。

4、 AT+CEER 扩展错误报告。这个命令给出当上一次通话设置失败后中断通话的原

因。

5、 AT+VTD 给用户提供应用GSM网络发送DTMF(双音多频)双音频。这个命令用来

3、 AT+CR 服务报告控制。这个命令允许更为详细的服务报告。

4、 AT+CRC 划分的结果代码。这个命令在呼叫到来时允许更为详细的铃声指示。

5、 AT+ILRR 本地DTE-DCE速率报告。

6、 AT+CRLP 无线电通信线路协议参数。

7、 AT+DOPT 其他无线电通信线路参数。

14、 AT+CMEE 报告移动设备的错误。这个命令决定允许或不允许用结果码“+CME

ERROR:”或者“+CMS ERROR:”代替简单的“ERROR”。

15、 AT+CKPD 小键盘控制。仿真ME小键盘执行命令。

16、 AT+CCLK 时钟管理。这个命令用来设置或者获得ME真实时钟的当前日期和时

5、 AT+CSCS 选择TE特征设定。这个命令报告TE用的是哪个状态设定上的ME。ME于

是可以转换每一个输入的或显示的字母。这个是用来发送、读取或者撰写短信。

6、 AT+WPCS 设定电话簿状态。这个特殊的命令报告通过TE电话簿所用的状态的

ME。ME于是可以转换每一个输入的或者显示的字符串字母。这个用来读或者写电话簿的入

口。

7、 AT+CIMI 获得IMSI。这命令用来读取或者识别SIM卡的IMSI(国际移动签署者标

Tterm常用指令

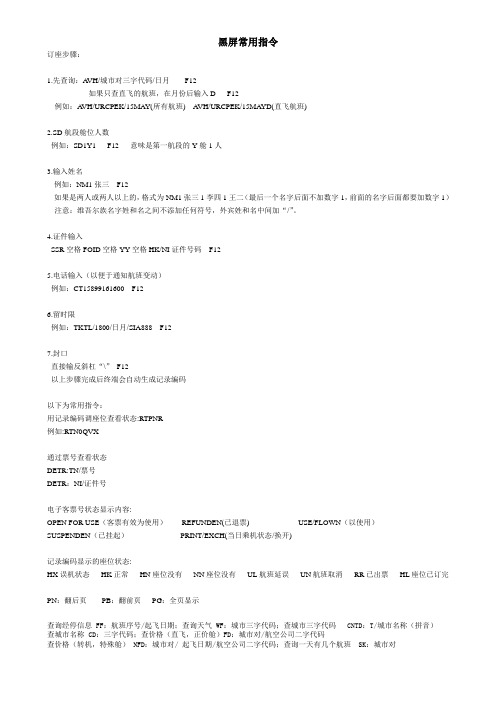

黑屏常用指令订座步骤:1.先查询:A VH/城市对三字代码/日月F12如果只查直飞的航班,在月份后输入D F12例如:A VH/URCPEK/15MAY(所有航班) A VH/URCPEK/15MAYD(直飞航班)2.SD航段舱位人数例如:SD1Y1 F12 意味是第一航段的Y舱1人3.输入姓名例如:NM1张三F12如果是两人或两人以上的,格式为NM1张三1李四1王二(最后一个名字后面不加数字1,前面的名字后面都要加数字1)注意:维吾尔族名字姓和名之间不添加任何符号,外宾姓和名中间加“/”。

4.证件输入SSR空格FOID空格YY空格HK/NI证件号码F125.电话输入(以便于通知航班变动)例如:CT158******** F126.留时限例如:TKTL/1800/日月/SIA888 F127.封口直接输反斜杠“\”F12以上步骤完成后终端会自动生成记录编码以下为常用指令:用记录编码调座位查看状态:RTPNR例如:RTN0QVX通过票号查看状态DETR:TN/票号DETR:NI/证件号电子客票号状态显示内容:OPEN FOR USE(客票有效为使用)REFUNDEN(已退票) USE/FLOWN(以使用)SUSPENDEN(已挂起)PRINT/EXCH(当日乘机状态/换开)记录编码显示的座位状态:HX误机状态HK正常HN座位没有NN座位没有UL航班延误UN航班取消RR已出票HL座位已订完PN:翻后页PB:翻前页PG:全页显示查询经停信息 FF:航班序号/起飞日期;查询天气 WF:城市三字代码;查城市三字代码 CNTD:T/城市名称(拼音)查城市名称 CD:三字代码;查价格(直飞,正价舱)FD:城市对/航空公司二字代码查价格(转机,特殊舱) NFD:城市对/ 起飞日期/航空公司二字代码;查询一天有几个航班 SK:城市对电子客票信息的提取:根据PNR DETR:CN/根据证件号码 DETR:NI/根据乘客姓名 DETR:NM/RT:姓名?(拼音)/航班序号/日期根据票号 DETR:TN(前3位为航空公司结算代码,后10位为流水号)大编提小编: RRT:V/大编/航班序号/日期婴儿票:(1)XN:IN/姓名汉字INF(月,年)/P 跟几就P几(2)SSR INFT YY NN1姓(拼音)/名(拼音)出生日月年/P 跟几就P几/S航段号儿童票:在姓名之后加一个CHD查看儿童票价格:PAT:A*CH挂起:TSS/TN/票号/S解挂:TSS/TN/飘号/B积分卡累积:SSR FQTV 航空公司2字代码 HK/航空公司2字代码卡号/PN/SN。

texstudio中frontmatter用法

texstudio中frontmatter用法在TexStudio中,我们可以使用frontmatter来定义文档的前言部分。

frontmatter 是一个在主文档开始前定义的区域,在其中可以包含一些与文档格式和结构有关的设置和命令。

首先,我们需要在TexStudio中创建一个新的TEX文件。

在文件的开头,我们可以使用frontmatter命令来定义frontmatter区域。

例如:```\begin{frontmatter}% 在这里插入前言内容和设置\end{frontmatter}```frontmatter区域中可以包含一些常用的设置,比如文档标题、作者、日期等。

我们可以使用相应的命令来定义这些内容。

例如:```\title{我的文档标题}\author{作者}\date{\today}```在frontmatter区域中,我们还可以定义一些特殊的设置,比如文档类型、页眉页脚样式等。

这些设置使用特定的命令进行定义。

例如,可以使用以下命令定义文档类型为book:```\documentclass{book}```使用以下命令定义页眉页脚样式为fancy:```\usepackage{fancyhdr}```除了设置和命令,frontmatter区域还可以包含一些其他的内容,比如摘要、目录等。

我们可以使用相应的命令来插入这些内容。

例如,可以使用以下命令插入摘要:```\begin{abstract}这是摘要内容。

\end{abstract}```最后,在frontmatter区域的末尾,我们需要使用\maketitle命令来生成整个前言部分的内容。

例如:```\maketitle```以上就是在TexStudio中使用frontmatter的基本用法。

通过定义frontmatter区域,我们可以方便地对文档的前言部分进行设置和格式化,从而使整个文档更具有结构性和专业性。

tr命令和tee命令的常见用法

tr命令和tee命令的常见用法tr命令和tee命令是在Linux和Unix系统中经常用到的命令,它们在处理文件和数据流时非常实用。

本文将介绍tr命令和tee命令的常见用法,希望能为读者带来指导和启发。

首先,我们来了解tr命令。

tr命令用于对输入的字符进行替换、删除和压缩操作。

它的语法通常是:```tr [OPTION] SET1 [SET2]```其中,OPTION是可选的命令选项,SET1是要进行替换或删除的字符集合,SET2是替换的目标字符集合。

tr命令的常见用法之一是字符替换。

比如,我们可以将字符串中的某个字符替换为另一个字符。

例如,将字符串中的所有小写字母替换为大写字母,可以使用以下命令:```echo "hello world" | tr 'a-z' 'A-Z'```这个命令会将字符串"hello world"中的所有小写字母替换为大写字母,输出结果为"HELLO WORLD"。

除了字符替换,tr命令还可以用于字符删除。

比如,我们可以删除字符串中的某个字符。

例如,删除字符串中的所有空格,可以使用以下命令:```echo "hello world" | tr -d ' '```这个命令会删除字符串"hello world"中的所有空格,输出结果为"helloworld"。

另外,tr命令还可以用于字符压缩。

比如,我们可以将字符串中重复出现的字符压缩为单个字符。

例如,将字符串中连续重复的字母压缩为单个字母,可以使用以下命令:```echo "helllooooo woorrld" | tr -s 'a-z'```这个命令会将字符串"helllooooo woorrld"中连续重复的字母压缩为单个字母,输出结果为"helo world"。

TEQC基本命令集合

例如:提取观测文件60.06o自观测结束前1h的观测数据并保存为60_e1h.06o,可运行命令: teqc -dh 1 60.06o > 60_e30min.06o

9. 利用TEQC进行单点定位计算

计算unb12600.03o各历元伪距单点定位结果(x,y,z)的指令是:>teqc +qc +eepx unb12600.03o > unb12600.xyz.将此结果与自编程序进行比较。

Hale Waihona Puke 3. RINEX文件的合并:

运行:>teqc file1 file2…>my_file ,即可把file1 file2…合并为一个my_file RINEX文件。

注意file1 file2…等RINEX文件必须是时间上连续的,同时在相邻文件的合并处会有注释行:RINEX FILE SPLICECOMMENT。

teqc -O.obs L1 test.08o >test.L1.08o

例如:要提取L1,L2,P1,P2(不区分大小写,+可省略),可运行以下命令:

teqc -O.obs L1+L2+P1+P2 test.08o >test.L1L2P1P2.08o

8. 质量检核(Quality Checking)

teqc -st 05:00:00 +dh 3 test08.o >text1.o

例如:提取从08年1月1日3点至6点的观测数据,可运行命令(注意空格不能多!):

CAD快捷键命令高效操作法

CAD快捷键命令高效操作法CAD(计算机辅助设计)是一种广泛应用于工程领域的设计工具,它的高效使用对于提高设计效率至关重要。

在CAD中,快捷键命令是一种方便快速的设计操作方式。

本文将介绍一些常用的CAD快捷键命令,帮助您提高CAD的操作效率。

I. 常用CAD快捷键命令1. 移动和选择命令:- M:启动移动命令,可将对象从一个位置移动到另一个位置- C:启动复制命令,可复制选定的对象到新位置- R:启动旋转命令,按照指定的角度旋转选定的对象- SC:启动比例命令,按照指定比例缩放选定的对象- MI:启动镜像命令,将选定的对象沿指定轴线对称翻转2. 绘图和编辑命令:- L:启动直线命令,绘制直线对象- CIR:启动圆命令,绘制圆形对象- REC:启动矩形命令,绘制矩形对象- TR:启动修剪命令,修剪对象的重叠部分- EX:启动延伸命令,延伸对象使其与其他对象相交3. 视图和显示命令:- Z:启动缩放命令,可对当前视图进行缩放操作- P:启动平移命令,可平移当前视图- RO:启动旋转视图命令,旋转当前视图到指定角度- RE:启动实体显示命令,控制CAD显示实体对象的方式4. 标注和注释命令:- DI:启动距离命令,测量两个点之间的距离- ANG:启动角度命令,测量两条线之间的夹角- TE:启动文本编辑命令,对选定的文本进行编辑- LE:启动领导线命令,绘制领导线并在其上添加文字- DIM:启动标注命令,添加尺寸标注到绘图中II. 使用CAD快捷键命令的技巧1. 自定义快捷键:CAD允许用户根据自己的需求自定义快捷键。

您可以根据经常使用的命令,将其设置为更容易记忆的快捷键,提高操作效率。

2. 组合使用命令:在CAD中,您可以通过组合使用多个快捷键命令来完成复杂的操作。

例如,您可以使用“C”命令复制选定的对象,然后使用“M”命令移动复制的对象到新位置。

3. 学习常用命令:CAD有很多功能强大的命令,但大多数设计师只使用其中一小部分。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

VPNL2tp(pc-lac-lns)Lac:l2tp enable /使能l2tp/l2tp domain suffix-separator @ /domain的分隔符为@/domain /创建域/scheme none/认证方式为:不认证。

将验证用户的工作交给LNS来处理,如需认证,则需要配置本地帐号/ppp authentication-mode pap domain /PPP认证域为/l2tp-group 1tunnel password simple quidway /tunnel认证密码为quidway/ tunnel name lac-endstart l2tp ip 202.101.100.1 domain /根据用户域名来发起建立隧道的连接请求/ Lns:l2tp enable /使能l2tp/l2tp domain suffix-separator @ /domain的分隔符为@/domain /创建域/ip pool 1 192.168.0.2 192.168.0.20 /分配给拨号用户的地址/local-user usera /创建用于验证用户的本地帐号/ password simple useraservice-type pppinterface Virtual-Template0ppp authentication-mode pap domain /PPP认证域为/ip address 192.168.0.1 255.255.255.0remote address pool 1 /指定使用ip pool 1给用户分配地址/l2tp-group 1mandatory-lcp /LCP再协商/allow l2tp virtual-template 0 remote lac-end /接受lac-end的l2tp请求,并绑定到VT0/tunnel password simple quidway /tunnel认证密码为quidway/ tunnel name lns-end# 在以太网接口上启用PPPoE Server[LAC]interface Ethernet 0/0[LAC-Ethernet0/0]pppoe-server bind virtual-template 0创建虚拟接口模板,并设置虚拟接口模板的工作参数[LAC]interface Virtual-Template 0[LAC-Virtual-Template0]ppp authentication-mode papl2tp(lac作为客户端自动发起连接)lac:interface Virtual-Template1 /VT1设置/ppp authentication-mode papppp pap local-user huawei password simple hellol2tp-auto-client enable /设置LAC侧自动发起隧道连接/ip address ppp-negotiatel2tp-group 1tunnel password simple 123 /隧道设置/tunnel name LACstart l2tp ip 3.3.3.2 fullusername huaweilns:l2tp-group 1allow l2tp virtual-template 1 remote LACtunnel password simple 123tunnel name LNS检查命令:隧道的建立:[LAC]dis l2tp tunnelLocalTID RemoteTID RemoteAddress Port Sessions RemoteName KeepStanding1 1 3.3.3.2 1701 1 LNS NOTotal tunnel = 1会话的建立:[LAC]dis l2tp sessionLocalSID RemoteSID LocalTID IdleTimeLeft5127 7186 1 NOT SETTotal session = 1【提示】1、隧道两端的用户名和密码及用户类型要配置一致。

2、在LNS侧配置隧道信息时配置的是隧道对端的名字。

3、在LAC侧配置域的时候设置本地不认证。

4、地址池配置在要认证的域内。

GRE:interface Tunnel0 /创建tunnel 0/ip address 192.168.0.1 255.255.255.252/tunnel IP和对方tunnel IP在同一网段/ source 202.101.1.2 /源地址/destination 202.101.2.2 /目的地址/ip route-static 0.0.0.0 0.0.0.0 202.101.1.1 preference 60/到公网的默认路由/ip route-static 192.168.2.0 255.255.255.0 Tunnel 0 preference60 /通过tunnel访问对方私网的路由/【提示】1、不要忘记配置通过tunnel访问对方私网的路由。

IPsec的tunnel方式GRE-Over-IPSec典型配置中心:ike local-name center /中心ike的local-name为:center/ike peer branch1 /配置到分部1的ike peer/exchange-mode aggressive /设置IPSec为野蛮方式/pre-shared-key abc /预共享密钥为abc/id-type name /选择名字作为ike协商过程中使用的ID/remote-name branch1 /分部1的名字为branch1/#ike peer branch2 /配置到分部2的ike peer/exchange-mode aggressivepre-shared-key abcid-type nameremote-name branch2#ipsec proposal 1 /定义ipsec proposal/#ipsec policy center 10 isakmp /配置到分部1的ipsec policy/security acl 3001 /指定安全策略所引用的访问控制列表号/ike-peer branch1 /引用ike peer/proposal 1 /引用ipsec proposal/ipsec policy center 20 isakmp /到分部2的配置和分部1的配置类似/security acl 3002ike-peer branch2proposal 1acl number 3001 /定义从中心到分部1的GRE数据流/rule 0 permit gre source 202.101.1.2 0 destination 202.101.2.2 0acl number 3002 /定义从中心到分部2的GRE数据流/rule 0 permit gre source 202.101.1.2 0 destination 202.101.3.2 0ipsec policy center /在公网出口上应用IPSec policy/分部:ike local-name branch1 /分部1的ike的local-name为:branch1/ike peer center /配置到中心的ike peer/exchange-mode aggressive /设置IPSec为野蛮方式/pre-shared-key abc /预共享密钥为abc/id-type name /选择名字作为ike协商过程中使用的ID/ remote-name center /对端的名字为center/remote-address 202.101.1.2 /对端的地址为202.101.1.2(中心的公网地址)/ #ipsec proposal 1 /定义ipsec proposal/#ipsec policy branch1 10 isakmp /配置到中心的ipsec policy/security acl 3001 /指定安全策略所引用的访问控制列表号/ike-peer center /引用ike peer/proposal 1 /引用ipsec proposal/#acl number 3001 /定义从分部1到中心的GRE数据流/rule 0 permit gre source 202.101.2.2 0 destination 202.101.1.2 0ipsec policy branch1 /在公网出口上应用IPSec policy/【验证】1、中心上的ike sa 状态:disp ike saconnection-id peer flag phase doi----------------------------------------------------------4 202.101.3.2 RD 1 IPSEC5 202.101.3.2 RD 2 IPSEC 2 202.101.2.2 RD 1 IPSEC3 202.101.2.2 RD 2 IPSECflag meaningRD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT2、中心上的IPSec sa状态:disp ipsec sa===============================Interface: Serial2/0/0path MTU: 1500===============================-----------------------------IPsec policy name: "center"sequence number: 10mode: isakmp-----------------------------connection id: 3encapsulation mode: tunnelperfect forward secrecy: Nonetunnel:local address: 202.101.1.2remote address: 202.101.2.2flow: (72 times matched)sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GREdest addr: 202.101.2.2/255.255.255.255 port: 0 protocol: GRE[inbound ESP SAs]spi: 1168206412 (0x45a16a4c)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887434028/3365max received sequence-number: 33udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 2150942891 (0x8034c8ab)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887433260/3365max sent sequence-number: 36udp encapsulation used for nat traversal: N-----------------------------IPsec policy name: "center"sequence number: 20mode: isakmp-----------------------------connection id: 4encapsulation mode: tunnelperfect forward secrecy: Nonetunnel:local address: 202.101.1.2remote address: 202.101.3.2flow: (73 times matched)sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GREdest addr: 202.101.3.2/255.255.255.255 port: 0 protocol: GRE[inbound ESP SAs]spi: 2624895419 (0x9c74b9bb)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887433796/3385max received sequence-number: 35udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 1281853764 (0x4c678944)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887432856/3385max sent sequence-number: 39udp encapsulation used for nat traversal: N【提示】1、IPSec-Over-GRE和GRE-Over-IPSec方式配置上的区别为:IPSec-Over-GRE典型配置:总部:ike local-name center /中心ike的local-name为:center/ike peer branch1 /配置到分部1的ike peer/exchange-mode aggressive /设置IPSec为野蛮方式/pre-shared-key abc /预共享密钥为abc/id-type name /选择名字作为ike协商过程中使用的ID/remote-name branch1 /分部1的名字为branch1/#ike peer branch2 /配置到分部2的ike peer/exchange-mode aggressivepre-shared-key abcid-type nameremote-name branch2#ipsec proposal 1 /定义ipsec proposal/#ipsec policy center 10 isakmp /配置到分部1的ipsec policy/security acl 3001 /指定安全策略所引用的访问控制列表号/ike-peer branch1 /引用ike peer/proposal 1 /引用ipsec proposal/#ipsec policy center 20 isakmp /到分部2的配置和分部1的配置类似/security acl 3002ike-peer branch2proposal 1#acl number 3001 /定义从中心到分部1的内网数据流/rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255 acl number 3002 /定义从中心到分部2的内网数据流/rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255 ipsec policy branch1 /在tunnel 0上应用IPSec policy branch1/分部:ike local-name branch1 /分部1的ike的local-name为:branch1/ike peer center /配置到中心的ike peer/exchange-mode aggressive /设置IPSec为野蛮方式/pre-shared-key abc /预共享密钥为abc/id-type name /选择名字作为ike协商过程中使用的ID/remote-name center /对端的名字为center/remote-address 10.0.0.1 /对端的地址为10.0.0.1(中心的tunnel地址)/#ipsec proposal 1 /定义ipsec proposal/#ipsec policy branch1 10 isakmp /配置到中心的ipsec policy/security acl 3001 /指定安全策略所引用的访问控制列表号/ike-peer center /引用ike peer/proposal 1 /引用ipsec proposal/#acl number 3001 /定义从分部1到中心的内网数据流/rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255 ipsec policy branch1 /在tunnel 0上应用IPSec policy branch1/【验证】1、中心上的ike sa 状态:disp ike saconnection-id peer flag phase doi----------------------------------------------------------44 10.0.0.2 RD 1 IPSEC48 10.0.0.6 RD 2 IPSEC47 10.0.0.6 RD 1 IPSEC45 10.0.0.2 RD 2 IPSECflag meaningRD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT2、中心上的IPSec sa状态:disp ipsec sa===============================Interface: Tunnel0path MTU: 64000===============================-----------------------------IPsec policy name: "branch1"sequence number: 10mode: isakmp-----------------------------connection id: 8encapsulation mode: tunnelperfect forward secrecy: Nonetunnel:local address: 10.0.0.1remote address: 10.0.0.2flow: (4 times matched)sour addr: 192.168.1.0/255.255.255.0 port: 0 protocol: IP dest addr: 192.168.2.0/255.255.255.0 port: 0 protocol: IP[inbound ESP SAs]spi: 2701983530 (0xa10cff2a)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436664/2136max received sequence-number: 2udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 2132567950 (0x7f1c678e)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436632/2136max sent sequence-number: 3udp encapsulation used for nat traversal: N===============================Interface: Tunnel1path MTU: 64000===============================-----------------------------IPsec policy name: "branch2"sequence number: 10mode: isakmp-----------------------------connection id: 9encapsulation mode: tunnelperfect forward secrecy: Nonetunnel:local address: 10.0.0.5remote address: 10.0.0.6flow: (18 times matched)sour addr: 192.168.1.0/255.255.255.0 port: 0 protocol: IP dest addr: 192.168.3.0/255.255.255.0 port: 0 protocol: IP [inbound ESP SAs]spi: 1612204948 (0x60184b94)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436188/2886max received sequence-number: 9udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 3432409622 (0xcc966a16)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887436044/2886max sent sequence-number: 10udp encapsulation used for nat traversal: NVRRP:vrrp ping-enable /使能VRRP ping/vrrp vrid 1 virtual-ip 10.0.0.254 /配置虚ip/vrrp vrid 1 priority 120 /设置优先级120,高于100/vrrp vrid 1 track Serial2/0/0 reduced 30/设置监视接口/【验证】正常情况下查看RouterA、RouterB的VRRP状态如下:【提示】1、如不配置vrrp ping-enable,会出现无法ping网关的现象,但是转发正常。