网络卫士防火墙系统配置案例

天融信版本防火墙常用功能配置手册v

天融信版本防火墙常用功能配置手册北京天融信南京分公司2008年5月目录一、前言我们制作本安装手册的目的是使工程技术人员在配置天融信网络卫士防火墙(在本安装手册中简称为“天融信防火墙”)时,可以通过此安装手册完成对天融信防火墙基本功能的实现和应用。

二、天融信版本防火墙配置概述天融信防火墙作为专业的网络安全设备,可以支持各种复杂网络环境中的网络安全应用需求。

在配置天融信防火墙之前我们通常需要先了解用户现有网络的规划情况和用户对防火墙配置及实现功能的诸多要求,建议参照以下思路和步骤对天融信防火墙进行配置和管理。

1、根据网络环境考虑防火墙部署模式(路由模式、透明模式、混合模式),根据确定好的防火墙的工作模式给防火墙分配合理的IP地址。

2、防火墙接口IP配置3、区域和缺省访问权限配置4、防火墙管理权限配置5、路由表配置6、定义对象(地址对象、服务对象、时间对象)7、制定地址转换策略(包括四种地址转换策略:源地址转换、目的地址转换、双向转换、不做转换)8、制定访问控制策略9、其他特殊应用配置10、配置保存11、配置文件备份☺提示:每次修改配置前,建议首先备份防火墙再修改配置,避免防火墙配置不当造成网络长时间中断。

三、天融信防火墙一些基本概念接口:和防火墙的物理端口一一对应,如Eth0、Eth1 等。

区域:可以把区域看作是一段具有相似安全属性的网络空间。

在区域的划分上,防火墙的区域和接口并不是一一对应的,也就是说一个区域可以包括多个接口。

在安装防火墙前,首先要对整个受控网络进行分析,并根据网络设备,如主机、服务器等所需要的安全保护等级来划分区域。

对象:防火墙大多数的功能配置都是基于对象的。

如访问控制策略、地址转换策略、服务器负载均衡策略、认证管理等。

可以说,定义各种类型的对象是管理员在对防火墙进行配置前首先要做的工作之一。

对象概念的使用大大简化了管理员对防火墙的管理工作。

当某个对象的属性发生变化时,管理员只需要修改对象本身的属性即可,而无需修改所有涉及到这个对象的策略或规则。

龙马卫士防火墙新增业务配置步骤详解

龙马卫士防火墙新增业务配置步骤详解北京天元龙马科技有限公司2012年9月25日目录一、龙马卫士防火墙新增单向业务配置步骤示例 (3)1.1、业务描述: (3)1.2、路由条目 (3)1.3、地址转换 (4)1.3.1、源地址转换 (4)1.4、对象 (5)1.4.1、网络对象 (5)1.4.2、服务对象 (7)1.5、安全策略 (8)1.6规则加载 (10)二、龙马卫士防火墙新增双向业务配置步骤示例 (11)2.1、业务描述: (11)2.2、路由条目 (11)2.3、地址转换 (12)2.3.1、数据中心发起访问地址转换配置步骤 (12)2.3.2、中信万通发起访问地址转换配置步骤 (13)2.4、对象 (16)2.4.1、网络对象 (16)2.4.2、服务对象 (18)2.5、安全策略 (19)2.6规则加载 (22)一、龙马卫士防火墙新增单向业务配置步骤示例1.1、业务描述:以联通代缴费为例,单向业务,即内网向联通主动发起连接。

内网服务器为105.2.130.3,联通服务器为134.32.28.184。

1.2、路由条目首先需要增加2条路由,点击网络配置-路由配置-静态路由访问外联单位的路由包含在缺省网关中。

路由1.3、地址转换1.3.1、源地址转换增加源地址转换,当工行主动访问联通时,将服务器105.2.130.3转换为防火墙untrust接口虚地址16.168.1.25作为源地址最终访问联通服务器134.32.28.184的。

点击网络配置-地址转换-目的地址转换-定义规则-源地址转换-新建源地址转换接口选择出向,该条为bond0(untrust)1.4、对象1.4.1、网络对象增加工行服务器与联通服务器的网络对象,点击对象配置-网络对象-新建工行服务器对象联通服务器对象1.4.2、服务对象增加服务端口对象,点击对象配置-服务对象-自定义服务(可在自定义端口服务完成后在添加进服务群组当中)服务端口对象1.5、安全策略增加安全策略,点击安全策略-包过滤规则,在DMZ(bond2)—untrust(bond0)通道里新建选择定义好的源对象与目的对象-选择定义好的服务-选择处理方式定义包过滤规则1.6规则加载点击工具箱-加载规则,点击加载,加载完成并未出现报错,配置生效加载防火墙规则二、龙马卫士防火墙新增双向业务配置步骤示例2.1、业务描述:以中信万通与数据中心业务为例,双向业务,即数据中心F5与中信万通服务器均会主动发起连接进行业务访问。

V5防火墙(版本R5142之后的)开局案例 (2)

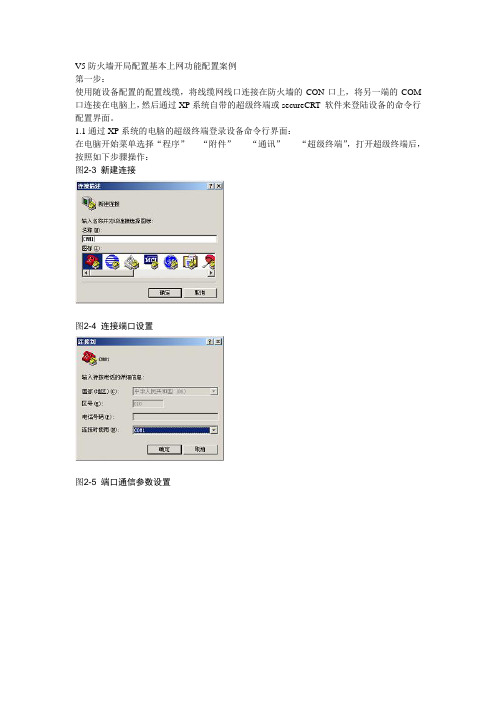

V5防火墙开局配置基本上网功能配置案例第一步:使用随设备配置的配置线缆,将线缆网线口连接在防火墙的CON口上,将另一端的COM 口连接在电脑上,然后通过XP系统自带的超级终端或secureCRT 软件来登陆设备的命令行配置界面。

1.1通过XP系统的电脑的超级终端登录设备命令行界面:在电脑开始菜单选择“程序”----“附件”-----“通讯”-----“超级终端”,打开超级终端后,按照如下步骤操作:图2-3 新建连接图2-4 连接端口设置图2-5 端口通信参数设置按照如上步骤操作完之后,点击确定,在命令行中敲入几下回车,当现实<H3C>显示的时候,表示已经成功进入到设备的命令行操作页面。

1.2 通过secureCRT 软件登陆设备的命令行您可以在网上自行下载该软件(建议您下载汉化破解版),然后按如下所示登陆设备命令行:按照如上配置,点击链接后,出现<H3C>模式说明成功进入命令行配置页面。

2.在通过如上两种方式进入到设备命令行之后,请您按照如下显示输入命令。

<H3C><H3C><H3C><H3C><H3C><H3C>system-viewSystem View: return to User View with Ctrl+Z.[H3C]interzone policy default by-priority[H3C]敲完如上命令后,您就可以通过网线,一端连接您电脑的网线插口,一端连接防火墙的GE0号口,将电脑的IP地址修改为192.168.0.10 掩码为255.255.255.0打开一个浏览器(建议使用IE浏览器)在地址栏输入192.168.0.1会显示如下页面:用户名和密码默认为:admin输入用户名密码和验证码后,点击登录即可登陆到设备的WEB管理页面。

第二步:登陆设备后,将1口设置为W AN口连接外网,2口设置为LAN口,连接内网,配置上网操作步骤如下:1.将接口添加到安全域:1.1将1号口加入untrust域1.2 将2号口加入trust 域:2.配置公网接口IP地址及指网关2.1固定IP地址上网方式(如果您是通过拨号上网,请跳过此部分,直接看2.2)2.1.1配置运营商分配的公网地址2.1.2 配置默认路由指向公网网关2.2拨号方式上网(如果您是固定IP地址方式上网,请跳过此章节)2.2.1配置拨号口信息2.2.2 配置默认路由指向拨号口3.配置内网口地址4.配置DNS 地址信息4.1.1开启设备DNS 代理和DNS 动态域名解析功能4.1.2 配置运营商DNS 地址(如果您是固定IP 地址方式上网,运营商会给您相应的DNS 地址,如果是拨号方式上网,那只需开启DNS 代理功能即可,动态域名解析功能可以不用开启,也不需要设置DNS 服务器IP 地址)4.1.3配置nat动态地址转换:配置acl 2001匹配内网的源ip地址网段,然后做nat动态地址转换,如果是静态公网ip,或者是动态获取的ip地址,请选择宽带连接的物理接口;如果是拨号上网,请选择dialer口,转换方式选择easy ip。

NGFW3000网络卫士防火墙快速配置手册

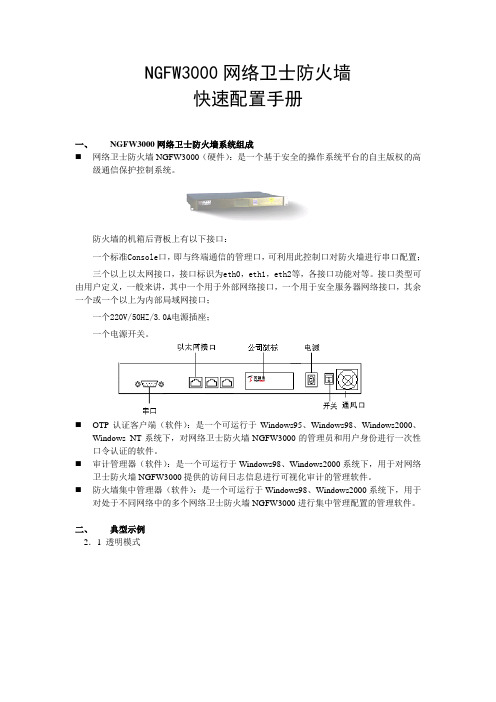

NGFW3000网络卫士防火墙快速配置手册一、NGFW3000网络卫士防火墙系统组成⏹网络卫士防火墙NGFW3000(硬件):是一个基于安全的操作系统平台的自主版权的高级通信保护控制系统。

防火墙的机箱后背板上有以下接口:一个标准Console口,即与终端通信的管理口,可利用此控制口对防火墙进行串口配置;三个以上以太网接口,接口标识为eth0,eth1,eth2等,各接口功能对等。

接口类型可由用户定义,一般来讲,其中一个用于外部网络接口,一个用于安全服务器网络接口,其余一个或一个以上为内部局域网接口;一个220V/50HZ/3.0A电源插座;一个电源开关。

⏹OTP认证客户端(软件):是一个可运行于Windows95、Windows98、Windows2000、Windows NT系统下,对网络卫士防火墙NGFW3000的管理员和用户身份进行一次性口令认证的软件。

⏹审计管理器(软件):是一个可运行于Windows98、Windows2000系统下,用于对网络卫士防火墙NGFW3000提供的访问日志信息进行可视化审计的管理软件。

⏹防火墙集中管理器(软件):是一个可运行于Windows98、Windows2000系统下,用于对处于不同网络中的多个网络卫士防火墙NGFW3000进行集中管理配置的管理软件。

二、典型示例2.1 透明模式图12.1.1串口配置点击“开始”菜单中的“程序”,选择“附件”→“通讯”→“超级终端”,在菜单项中选择“文件”→“新建连接”(见图2)图2为新的连接取名称“fw3000”并选择相应的图标,“确定”之后选择对应的串口,并设置串口属性:将“每秒位数(B)”设为9600,其余设置为初始值。

点击“确定”即进入串口,键入回车键后,可看到防火墙的版本号如下:Topsec Co., LtdNetGuard Firewall 3000(NGFW3000-2.83.01a8+NGVPN2000-2.37.20)mail to: support@NGFW3000 login:在NGFW3000 login:之后输入串口用户sadm即进入串口配置界面。

实验16 防火墙的设置

实验16 防火墙的配置实验目的以配置天网个人防火墙为例,熟悉防火墙的基本配置方法。

实验步骤一、安装天网个人防火墙双击安装文件安装天网个人防火墙,出现安装画面,勾选许可协议,再选择安装路径,然后出现安装进度条,最后确定安装完成即可。

二、配置防火墙安装完后要重启,重启后打开天网防火墙就能起到作用了。

默认情况下,它的作用就很强大了。

如果没什么特殊要求的,基本设置为默认,一般情况下安全级别设为中。

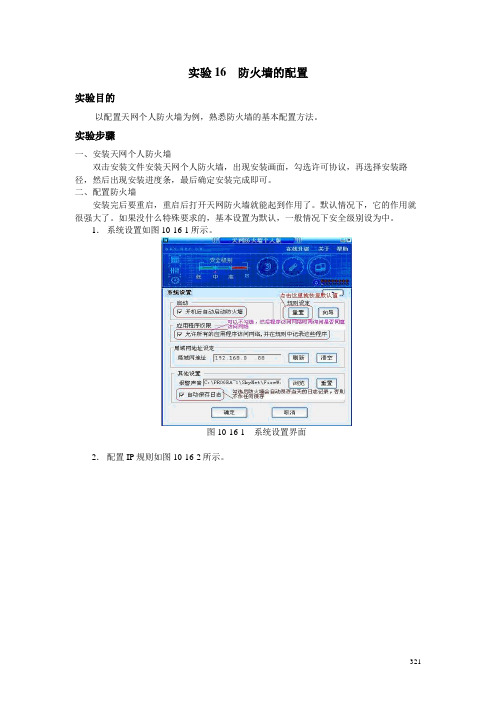

1.系统设置如图10-16-1所示。

图10-16-1 系统设置界面2.配置IP规则如图10-16-2所示。

321322图10-16-2 配置IP 规则3. 应用程序网络状态图10-16-34.查看日志323图10-16-4一般地,只要你没什么特殊要求,如开放某些端口或 屏蔽某些端口,或某些IP 操作等等,默认下就能起到防火墙的强大作用。

但是防火墙的苛刻要求给某些程序的使用带来麻烦,大家配置的时候要注意。

三、日常使用1.防火墙开放端口应用在自定义IP 规则中,点击增加规则后,即出现如下所示界面:图10-16-5下面分别对IP规则修改中的几个部分分别予以说明:(1)新建IP规则的说明部分,你可以取有代表性的名字,如“打开BT6881-6889端口”,说明详细点也可以。

还有数据包方向的选择,分为接收,发送,接收和发送三种,可以根据具体情况决定。

(2)在“对方IP地址”一栏中,可分为任何地址,局域网内地址,指定地址,指定网络地址四种。

(3)第三部分是IP规则使用的各种协议,有IP,TCP,UDP,ICMP,IGMP五种协议,可以根据具体情况选用并设置,如开放IP地址的是IP协议,QQ使用的是UDP协议等。

(4)在“当满足上面条件时”一栏中,决定你设置上面规则是允许还是拒绝,在满足条件时是通行还是拦截还是继续下一规则。

如果设置好了IP规则就单击确定后保存并把规则上移到该协议组的置顶,这就完成了新的IP规则的建立,并立即发挥作用。

防火墙典型配置案例集

文档版本 V1.0

锐捷网络文档,未经许可不得传播

2

密级:公开

前

言

概述

本文档描述了防火墙产品中“典型”和“常见”的配置案例,该文档主要是为“客户”和“渠道用户“提供 配置参考,目标定义为“操作容易上手” “配置思路清晰” ,用户只需要按照配置步骤即可完成对 RG-WALL 防火墙系列相关应用的典型配置。

图 1.1.1-1 2. 用户可以根据个人喜好选择相应的安装目录,建议安装到非系统盘,单击“下一步”,如图 1.1.1-2 所 示。

文档版本 V1.0

锐捷网络文档,未经许可不得传播

5

密级:公开

图 1.1.1-2 3. 输入私钥密码,默认为“123456”,单击“下一步”。如图 1.1.1-3 所示。

图 1.1.1-3 4. 选择根据证书类型,自动选择证书存储区,单击“下一步”,如图 1.1.1-4 所示。

文档版本 V1.0

锐捷网络文档,未经许可不得传播

6

密级:公开

图 1.1.1-4 5. 单击“完成”,证书安装成功,如图 1.1.1-5 所示。

图 1.1.1-5 6. 如果系统发出安全警告,请单击“是”,如图 1.1.1-6 所示。

文档版本 V1.0

锐捷网络文档,未经许可不得传播

14

密级:公开

如图 1.3-1

选择文件名为“.pkg”的升级文件,单击“升级” ,如图 1.3-2 所示。

图 1.3-2

出现如下图 1.3-3 提示。

图 1.3-3

提示:升级过程中请不要对防火墙进行其它任何操作,单击“确定” ,如图 1.3-4 所示。

配置思路

该部分主要讲解通过 web 对防火墙进行管理的配置思路,记录详细的操作过程。

防火墙典型应用环境案例

(一) 三网口纯路由模式1 需求描述上图是一个具有三个区段的小型网络。

Internet 区段的网络地址是202.100.100.0,掩码是255.255.255.0;DMZ 区段的网络地址是172.16.1.0,掩码是255.255.255.0;内部网络区段的网络地址是192.168.1.0,掩码是255.255.255.0。

fe1 的IP 地址是192.168.1.1,掩码是255.255.255.0;fe3 的IP 地址是172.16.1.1,掩码是255.255.255.0;fe4 的IP 地址是202.100.100.3,掩码是255.255.255.0。

内部网络区段主机的缺省网关指向fe1 的IP 地址192.168.1.1;DMZ 网络区段的主机的缺省网关指向fe3 的IP 地址172.16.1.1;防火墙的缺省网关指向路由器的地址202.100.100.1。

WWW 服务器的地址是172.16.1.10,端口是80;MAIL 服务器的地址是172.16.1.11,端口是25 和110;FTP 服务器的地址是172.16.1.12,端口是21。

安全策略的缺省策略是禁止。

允许内部网络区段访问DMZ 网络区段和Internet 区段的http,smtp,pop3,ftp 服务;允许Internet 区段访问DMZ 网络区段的服务器。

其他的访问都是禁止的。

2 配置步骤1. 网络配置>网络设备>:编辑物理设备fe1,将它的IP 地址配置为192.168.1.1,掩码是255.255.255.0。

注意:fe1 默认是用于管理的设备,如果改变了它的地址,就不能用原来的地址管理了。

而且默认的管理主机地址是10.1.5.200,如果没有事先添加其它的管理主机地址,将会导致防火墙再也不能被管理了(除非用串口登录上去添加新的管理主机地址)。

其它设备默认是不启用的,所以配地址时要同时选择启用设备。

防火墙配置案例

综合案例案例1:路由模式下通过专线访问外网路由模式下通过专线访问外网,主要描述总公司接入网络卫士防火墙后的简单配置,总公司的网络卫士防火墙工作在路由模式下。

(提示:用LAN 或者WAN 表示方式。

一般来说,WAN 为外网接口,LAN 为内网接口。

)图 1 网络卫士防火墙的路由模式网络状况:●总公司的网络卫士防火墙工作在路由模式。

Eth1 属于外网区域,IP 为202.69.38.8;Eth2 属于SSN 区域,IP 为172.16.1.1;Eth0 属于内网区域,IP 为192.168.1.254。

●网络划分为三个区域:外网、内网和SSN。

管理员位于内网中。

内网中存在3个子网,分别为192.168.1.0/24,192.168.2.0/24,192.168.3.0/24。

●在SSN 中有三台服务器,一台是HTTP 服务器(IP 地址:172.16.1.2),一台是FTP 服务器(IP 地址:172.16.1.3),一台是邮件服务器(IP 地址:172.16.1.4)。

用户需求:●内网的机器可以任意访问外网,也可访问SSN 中的HTTP 服务器、邮件服务器和FTP 服务器;●外网和SSN 的机器不能访问内网;●允许外网主机访问SSN 的HTTP 服务器。

配置步骤:1) 为网络卫士防火墙的物理接口配置IP 地址。

进入NETWORK 组件topsec# network配置Eth0 接口IP work# interface eth0 ip add 192.168.1.254 mask255.255.255.0配置Eth1 接口IP work# interface eth1 ip add 202.69.38.8 mask255.255.255.0配置Eth2 接口IP work# interface eth2 ip add 172.16.1.1 mask255.255.255.02)内网中管理员通过浏览器登录网络卫士防火墙,为区域资源绑定属性,设置权限。

天融信防火墙的一个典型配置方案

[原创]天融信防火墙的一个典型配置方案一个典型配置方案现在根据我们的经验,假设几种典型的网络环境,描述“网络卫士”防火墙在这些环境中应该如何配置。

以3个端口的“网络卫士”防火墙为例,其中一个接外网,一个接内网,一个接SSN,在SSN 中有三台服务器,一台是HTTP服务器,一台是FTP服务器,一台是邮件服务器。

有如下需求:内网的机器可以任意访问外网,可以访问SSN中指定的服务器,外网和SSN的机器不能访问内网;外网可以访问SSN中的服务器。

在非动态地址环境下:防火区域配置外网:接在eth1上,缺省访问策略为any(即缺省可读、可写),日志选项为空,禁止ping。

内网:接在eth2上,缺省访问策略为none(不可读、不可写),日志选项为日志命令,允许ping。

SSN:接在eth0上,缺省访问策略为none(不可读、不可写),日志选项为日志命令,禁止ping。

经过以上的配置后,如果没有其他的访问策略和通信策略,则防火墙允许内网上的机器访问外网,允许SSN上的机器访问外网,不允许内网被外网或SSN访问,不允许SSN被外网、内网访问。

(允许访问并不表示可以成功通信,尽管内网被允许访问外网,但假如没有合法的IP地址,也无法进行成功的访问,这个问题在后面NAT配置中将进行详细描述。

)定义三个网络节点FTP_SERVER:代表FTP服务器,区域=DMZ,IP地址=…,物理地址=…。

HTTP_SERVER:代表HTTP服务器,区域=DMZ,IP地址=…,物理地址=…。

MAIL_SERVER:代表邮件服务器,区域=DMZ,IP地址=…,物理地址=…。

配置访问策略根据区域的定义,外网和内网的缺省访问权限已经满足要求,现在只需要进行一些访问策略设置。

在SSN区域中增加三条访问策略:① 访问目的=FTP_SERVER,目的端口=TCP 21。

源=内网,访问权限=读、写。

源=外网,访问权限=读。

这条配置表示内网的用户可以读、写FTP服务器上的文件,而外网的用户只能读文件,不能写文件。

网神防火墙(配图)配置说明(图文借鉴)

网神配置说明技术部2010年4月1日1.文档说明本文档由圣博润技术部编写,主要解决网络接入认证与网神防火墙EPS功能模块结合后的配置问题,可以作为重要的参考性文件。

实现目标:通过认证的合法主机可以访问内网,未通过认证的非法主机禁止访问内网,并将非法主机重定向到指定页面。

2.网络环境图一(混合模式)3.防火墙配置1)预先导入管理证书(登入设备时需要该证书访问)——SecGateAdmin.p12,导入时所有步骤都是默认,私钥密码为:123456。

2)在IE地址栏中敲入:https://10.50.10.45:8889进行登入,默认密码为:firewall(IP地址为设备出厂默认地址)。

3)选择系统配置→升级许可,观察网神防火墙版本及许可文件最后终止时间,如下图:如果发现许可证失效,请及时申请license。

4)点击管理配置→添加管理主机(只允许此IP地址管理防火墙),如下图:5)点击网络配置→选择网络接口→将内网口FE3、外网口FE2设置为混合模式,如下图:6)选择接口IP,将FE3口IP地址为192.168.0.228,并允许所有主机PING,如下图:7)选择对象定义→选择地址列表,,设定需要对哪些网段或IP地址进行认证(未定义的地址,将不受网关的影响)如图一;在“地址组”中,可以将多个网段地址进行归类,如图二。

图一图二8)选择对象定义→选择服务列表,将UDP 55555端口,添加至此列表并命名为lansecs,如下图:9)选择安全策略→添加安全规则→源地址any,目的地址any ,服务可以是any或lansecs,如下图:10)选择“安全策略”→“URL重定向”,对指定的IP/网段进行认证过滤,未认证的将被重新定向到指定的地址。

如下图:11)选择“安全策略”→“EPS配置”,→启用EPS联动,如下图:。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

天融信 TOPSEC® 北京市海淀区上地东路 1 号华控大厦 100085 电话:+8610-82776666 传真:+8610-82776677 服务热线:+8610-8008105119

版权声明

本手册中的所有内容及格式的版权属于北京天融信公司(以下简 称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或 任意引用。

配置导入 ................................................................................................................................................. 5 基本需求.............................................................................................................................................. 5 配置要点.............................................................................................................................................. 6 WEBUI配置步骤 .............................................................................................................................

本手册中所谈及的产品名称仅做识别之用。手册中涉及的其他公 司的注册商标或是版权属各商标注册人所有,恕不逐一列明。

TOPSEC® 天融信公司

信息反馈

网络卫士防火墙系统 V3.3 配置案例

目录

前言............................................................................................................................................................. 1

文档目的 ................................................................................................................................................. 1 读者对象 ................................................................................................................................................. 1 约定 ......................................................................................................................................................... 1 相关文档 ................................................................................................................................................. 2 技术服务体系 ......................................................................................................................................... 2

配置导入、导出 ......................................................................................................................................... 4

配置导出 ................................................................................................................................................. 4 基本需求.............................................................................................................................................. 4 配置要点.............................................................................................................................................. 4 WEBUI配置步骤 ................................................................................................................................. 4