检查本地TCPIP端口1433是否被监听

流光5教程

我个人认为流光的破解可分为5大部分:一、POP3/FTP/…探测二、IPC探测三、SQL探测四、高级扫描五、其它…因为开发时间的原因,上面的探测模式略有不同,所以分成了四个部分,本教程说的是第一个部分的探测。

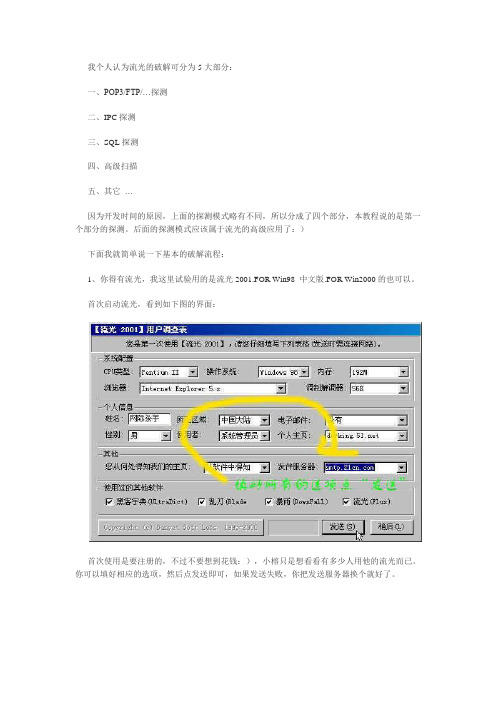

后面的探测模式应该属于流光的高级应用了:)下面我就简单说一下基本的破解流程:1、你得有流光,我这里试验用的是流光2001.FOR Win98 中文版.FOR Win2000的也可以。

首次启动流光,看到如下图的界面:首次使用是要注册的,不过不要想到花钱:),小榕只是想看看有多少人用他的流光而已。

你可以填好相应的选项,然后点发送即可,如果发送失败,你把发送服务器换个就好了。

因为重装系统,我也不知道我发了多少次了:(。

如果不想注册,就稍等下面的进度条走完,点稍后即可。

如上图:2、找个站点,我选的是中华网的主页空间(),探测方式:FTP。

有人常问扫描端口有什么用,其实作用就是你知道他提供了什么服务,然后可以采取相应的探测方式来获得PASS了:)我们知道主页几乎都用的FTP上传,我们这次就用来测试一堆用户名,看看有没有弱智的密码,呵呵,如果有 这样的,也不妨霸占为己有:)3、加入要破解的站点名称:右键单击FTP主机→编辑→添加→输入 →确定!4、加入用户名:我们要破解的是一堆用户名,所以要加入用户名的列表文件!我们就加入流光目录下的Name.dic :)右键单击刚才添加的主机: → 编辑→ 从列表中添加→ Name.dic → 打开然后会有“用户已存在列表中”的提示,我们选中“不再提示” → 确定。

如下图:用户名太多,我们可以用点主机前面的“—”号把用户列表缩起来,如下图:大家注意名字前面的小框中必须有√要是没有就无法探测了。

5、有了用户名,我们就可以进行探测了,大家会想到怎么不用密码?其实流光有个简单模式的探测,也就是用内置的密码”:“123456”和“用户名”来进行探测,因为这样的密码是使用频率最高的:)当然你可以修改这个简单模式的文件,加入你认为弱智的密码。

SQLServer连接中三个最常见错误原因分析

⼀."SQL Server 不存在或访问被拒绝"这个是最复杂的,错误发⽣的原因⽐较多,需要检查的⽅⾯也⽐较多.⼀般说来,有以下⼏种可能性:1,SQL Server名称或IP地址拼写有误2,服务器端络配置有误3,客户端络配置有误要解决这个问题,我们⼀般要遵循以下的步骤来⼀步步找出导致错误的原因.⾸先,检查络物理连接 ping如果 ping 不成功,说明物理连接有问题,这时候要检查硬件设备,如卡,HUB,路由器等.还有⼀种可能是由于客户端和服务器之间安装有防⽕墙软件造成的,⽐如 ISA Server.防⽕墙软件可能会屏蔽对 ping,telnet 等的响应因此在检查连接问题的时候,我们要先把防⽕墙软件暂时关闭,或者打开所有被封闭的端⼝.如果ping 成功⽽,ping 失败则说明名字解析有问题,这时候要检查 DNS 服务是否正常.有时候客户端和服务器不在同⼀个局域⾥⾯,这时候很可能⽆法直接使⽤服务器名称来标识该服务器,这时候我们可以使⽤HOSTS⽂件来进⾏名字解析,具体的⽅法是:1.使⽤记事本打开HOSTS⽂件(⼀般情况下位于C:\WINNT ystem32\drivers\etc).添加⼀条IP地址与服务器名称的对应记录,如:172.168.10.24 myserver2.或在 SQL Server 的客户端络实⽤⼯具⾥⾯进⾏配置,后⾯会有详细说明.其次,使⽤ telnet 命令检查SQL Server服务器⼯作状态 telnet 1433如果命令执⾏成功,可以看到屏幕⼀闪之后光标在左上⾓不停闪动,这说明 SQL Server 服务器⼯作正常,并且正在监听1433端⼝的 TCP/IP 连接如果命令返回"⽆法打开连接"的错误信息,则说明服务器端没有启动 SQL Server 服务,也可能服务器端没启⽤TCP/IP 协议,或者服务器端没有在 SQL Server 默认的端⼝1433上监听.接着,我们要到服务器上检查服务器端的络配置,检查是否启⽤了命名管道.是否启⽤了 TCP/IP 协议等等可以利⽤ SQL Server ⾃带的服务器络使⽤⼯具来进⾏检查.点击:程序 Microsoft SQL Server 服务器络使⽤⼯具打开该⼯具后,在"常规"中可以看到服务器启⽤了哪些协议.⼀般⽽⾔,我们启⽤命名管道以及 TCP/IP 协议.点中 TCP/IP 协议,选择"属性",我们可以来检查 SQK Server 服务默认端⼝的设置⼀般⽽⾔,我们使⽤ SQL Server 默认的1433端⼝.如果选中"隐藏服务器",则意味着客户端⽆法通过枚举服务器来看到这台服务器,起到了保护的作⽤,但不影响连接.接下来我们要到客户端检查客户端的络配置我们同样可以利⽤ SQL Server ⾃带的客户端络使⽤⼯具来进⾏检查,所不同的是这次是在客户端来运⾏这个⼯具.点击:程序 Microsoft SQL Server 客户端络使⽤⼯具打开该⼯具后,在"常规"项中,可以看到客户端启⽤了哪些协议.⼀般⽽⾔,我们同样需要启⽤命名管道以及 TCP/IP 协议.点击TCP/IP 协议,选择"属性",可以检查客户端默认连接端⼝的设置,该端⼝必须与服务器⼀致.单击"别名"选项卡,还可以为服务器配置别名.服务器的别名是⽤来连接的名称,连接参数中的服务器是真正的服务器名称,两者可以相同或不同.别名的设置与使⽤HOSTS⽂件有相似之处.通过以上⼏个⽅⾯的检查,基本上可以排除第⼀种错误.⼆."⽆法连接到服务器,⽤户xxx登陆失败"该错误产⽣的原因是由于SQL Server使⽤了"仅 Windows"的⾝份验证⽅式,因此⽤户⽆法使⽤SQL Server的登录帐户(如 sa )进⾏连接.解决⽅法如下所⽰:1.在服务器端使⽤企业管理器,并且选择"使⽤ Windows ⾝份验证"连接上 SQL Server2.展开"SQL Server组",⿏标右键点击SQL Server服务器的名称,选择"属性",再选择"安全性"选项卡3.在"⾝份验证"下,选择"SQL Server和 Windows ".4.重新启动SQL Server服务.在以上解决⽅法中,如果在第 1 步中使⽤"使⽤ Windows ⾝份验证"连接 SQL Server 失败,那就通过修改注册表来解决此问题:1.点击"开始""运⾏",输⼊regedit,回车进⼊注册表编辑器2.依次展开注册表项,浏览到以下注册表键:[HKEY_LOCAL_MACHINE OFTWARE\Microsoft\MSSQLServer\MSSQLServer]3.在屏幕右⽅找到名称"LoginMode",双击编辑双字节值4.将原值从1改为2,点击"确定"5.关闭注册表编辑器6.重新启动SQL Server服务.此时,⽤户可以成功地使⽤sa在企业管理器中新建SQL Server注册,但是仍然⽆法使⽤Windows⾝份验证模式来连接SQL Server.这是因为在 SQL Server 中有两个缺省的登录帐户:BUILTIN\Administrators\Administrator 被删除.要恢复这两个帐户,可以使⽤以下的⽅法:1.打开企业管理器,展开服务器组,然后展开服务器2.展开"安全性",右击"登录",然后单击"新建登录"3.在"名称"框中,输⼊BUILTIN\Administrators4.在"服务器⾓⾊"选项卡中,选择"System Administrators"5.点击"确定"退出6.使⽤同样⽅法添加\Administrator 登录.说明:以下注册表键:HKEY_LOCAL_MACHINE OFTWARE\Microsoft\MSSQLServer\MSSQLServer\LoginMode的值决定了SQL Server将采取何种⾝份验证模式.1.表⽰使⽤"Windows ⾝份验证"模式2.表⽰使⽤混合模式(Windows ⾝份验证和 SQL Server ⾝份验证).三.提⽰连接超时如果遇到第三个错误,⼀般⽽⾔表⽰客户端已经找到了这台服务器,并且可以进⾏连接,不过是由于连接的时间⼤于允许的时间⽽导致出错.这种情况⼀般会发⽣在当⽤户在Internet上运⾏企业管理器来注册另外⼀台同样在Internet上的服务器,并且是慢速连接时,有可能会导致以上的超时错误.有些情况下,由于局域的络问题,也会导致这样的错误.要解决这样的错误,可以修改客户端的连接超时设置.默认情况下,通过企业管理器注册另外⼀台SQL Server的超时设置是 4 秒,⽽查询分析器是 15 秒(这也是为什么在企业管理器⾥发⽣错误的可能性⽐较⼤的原因).具体步骤为:企业管理器中的设置:1.在企业管理器中,选择菜单上的"⼯具",再选择"选项"2.在弹出的"SQL Server企业管理器属性"窗⼝中,点击"⾼级"选项卡3.在"连接设置"下的"登录超时(秒)"右边的框中输⼊⼀个⽐较⼤的数字,如 20.查询分析器中的设置:⼯具选项连接将登录超时设置为⼀个较⼤的数字连接超时改为01、先保证ping通2、在dos下写⼊telnet ip 1433不会报错3、⽤ip连如企业管理器:企业管理器>右键SQlserver组>新建sqlserver注册>下⼀步>写⼊远程实例名(IP,机器名)>下⼀步>选Sqlserver登陆>下⼀步>写⼊登陆名与密码(sa,pass)>下⼀步>下⼀步>完成4、如果还不⾏:sqlserver服务器>开始菜单>SQLserver>服务器络实⽤⼯具>启⽤ WinSock代理>代理地址:(sqlserver服务器IP)>代理端⼝>1433>OK了5、如果还不⾏:sqlserver客户端>开始菜单>SQLserver>客户端络实⽤⼯具>别名>添加>写⼊别名如"⼤⼒">"络库"选tcp/ip>服务器名称写⼊远程ip或实例名>OK了。

常见问题处理集

学校办公系统常见问题处理办法集合一、目录:1、IIS6上传附件200K限制解除,IIS7.0的上传文件大小修改方法如下2、下载不了EXE文件处理办法3、本地安装,无网卡试用4、SQL Server 2008 错误 233 的解决办法(不能连接数据库)5、 YFSchoolOApro.YFSchoolDll 错误 '80040e4d'6、请不要安装360防火墙(会非常大的影响上传文件速度)!7、免费天气预报代码请到这里找8、Server 对象错误 'ASP 0177 : 800401f3'9、SQL Server 1069 错误(由于登录失败而无法启动服务)解决方法10、成绩录入和OA精灵不能用11、印校徽时出现 Persits.Jpeg.1 错误 '800a0001' 错误12、安装SQL 提示错误:以前的某个程序安装已在安装计算机上创建挂起的文件操作。

运行安装程序之前必须重新启动计算机13、务必保证你的放数据的分区是NTFS,因为FAT32文件最大只能 4G。

14、sql2005数据库 SA登陆可以,但连接不了的问题15、OA精灵或成绩录入错误16、SQL连接失败17、问题描述:请求的资源在使用中18:SQL2005不能IP连接19、如何解决“从字符串转换为datetime时发生语法错误”20、安装MS SQL2000 的用户,如果改了windows 2003 的系统管理员账户密码,客户端不能登陆21、IIS7 配置22、windows 2008 设置。

如何降低windows server 2008中IE的安全级windows server2008自动登录23、 SQL 2008附加 2000的只读错误问题24、IIS7多域名绑定同一物理目录,设置不同默认文档的解决方案25 、IIS6.0可支持32位和64位两种模式二、内容1、上传附件200K限制解除IIS6更改系统设置:win2003的默认设置允许表单上传最大为200k。

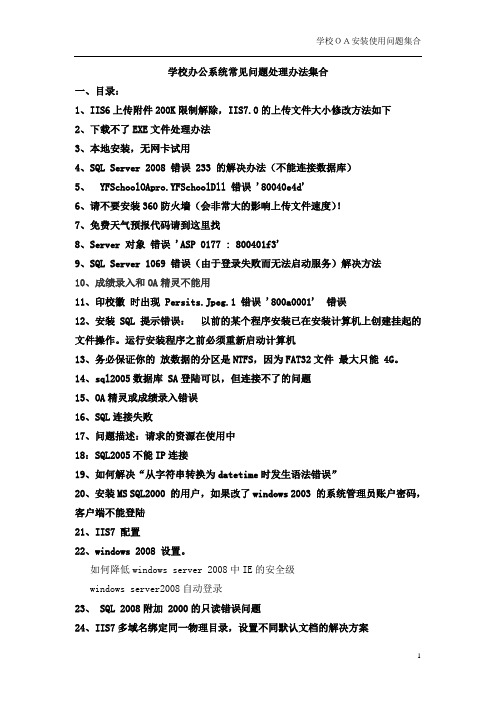

SQL server开启TCPIP登录

SQL server开启TCP/IP登录,并且启用默认的1433端口

SQL server开启TCP/IP登录,并且启用默认的1433端口

前提:右键数据库属性,配置安全性->SQLserver用户和windows用户验证模式

并且设置远程访问的用户名,默认是sa(安全性-》用户名-》sa->设置登录密码并且把登录设置成启用)

1、打开数据库文件夹->找到配置工具->configuration manager

2、网络配置->点击MSsqlserver->右键TCP/IP属性

3、选择IP地址进行修改

4、把端口号打开,改为1433(便于别的电脑用你的ip访问你的数据库)

5、配置完成后可以在native client中查看是否成功

6、在配置工具中选择外围应用配置(也就是打开name/IP登录)

7、选择外围应用服务器配置

8、设置数据库的远程控制->设定为ip和命名过的管道登录

9、重启,使用ip+sqlserver用户登录,OK,设置成功了。

一则sql server 2000不能监听1433端口问题的解决

一则sql server 2000不能监听1433端口问题的解决建立到远程sql server数据库连接时失败,提示“SQL Server 不存在或访问被拒绝”。

出现这种状况极有可能的原因是sql server 2000未开启默认的1433端口。

一、判断运行cmd,在控制台执行telnet ip 1433 。

如果命令执行成功,可以看到屏幕一闪之后光标在左上角不停闪动,这说明SQL Server 服务器工作正常,并且正在监听1433端口的TCP/IP 连接如果命令返回”无法打开连接”的错误信息,则说明服务器端没有启动SQL Server 服务。

二、检查和分析1 检查远程服务器是否启动了sql server 2000服务。

如果没有,则启动。

2 检查服务器端有没启用Tcp/IP协议,因为远程连接(通过因特网)需要靠这个协议。

检查方法是,在服务器上打开开始菜单->程序->Microsoft SQL Server->服务器网络实用工具,看启用的协议里是否有tcp/ip协议,如果没有,则启用它。

3 检查服务器的tcp/ip端口是否配置为1433端口。

仍然在服务器网络实用工具里查看启用协议里面的tcp/ip的属性,确保默认端口为1433,并且隐藏服务器复选框没有勾上。

4 如果服务器端操作系统打过sp2补丁,则要对windows防火墙作一定的配置,要对它开放1433端口,通常在测试时可以直接关掉windows防火墙(其他的防火墙也关掉最好)。

5 检查服务器是否在1433端口侦听。

如果服务器没有在tcp连接的1433端口侦听,则是连接不上的。

检查方法是在服务器的dos或命令行下面输入netstat -a -n 或者是netstat -an,在结果列表里看是否有类似tcp 127.0.0.1 1433 listening 的项。

如果没有,则通常需要给sql server 2000打上至少sp3的补丁。

如何检测自己的电脑是否已被远程控制或者被监视

如何检测自己的电脑是否已被远程控制或者被监视2009-07-31 07:12看电脑端口哪些开了,在连接的说到端口,这确实是个老话题,但一切都是从它开始的,不得不说。

何谓端口,打个比方,你住在一座房子里,想让别人来拜访你,得在房子上开个大门,你养了个可爱的小猫,为了它的进出,专门给它修了个小门,为了到后花园,又开了个后门……所有这些为了进到这所房子里而开的门叫端口,这些为了别人进来而开的端口称它为“服务端口”。

你要拜访一个叫张三的人,张三家应该开了个允许你来的门--服务端口,否则将被拒之门外。

去时,首先你在家开个“门”,然后通过这个“门”径直走进张三家的大门。

为了访问别人而在自己的房子开的“门”,称为“客户端口”。

它是随机开的而且是主动打开的,访问完就自行关闭了。

它和服务端口性质是不一样的,服务端口是开了个门等着别人来访问,而客户端口是主动打开一个门去打开别人的门,这点一定要清楚。

下面从专业的角度再简单解释一下端口的概念。

联网的计算机要能相互通信必须用同一种协议,协议就是计算机通信的语言,计算机之间必须说一种语言才能彼此通信,internet的通用语言是tcp/tp,它是一组协议,它规定在网络的第四层运输层有两种协议tcp、udp。

端口就是这两个协议打开的,端口分为源端口和目的端口,源端口是本机打开的,目的端口是正在和本机通信的另一台计算机的端口,源端口分主动打开的客户端口和被动连接的服务端口两种。

在internet中,你访问一个网站时就是在本机开个端口去连网站服务器的一个端口,别人访问你时也是如此。

也就是说计算机的通讯就像互相串门一样,从这个门走进哪个门。

当装好系统后默认就开了很多“服务端口”。

如何知道自己的计算机系统开了那些端口呢?这就是下面要说的。

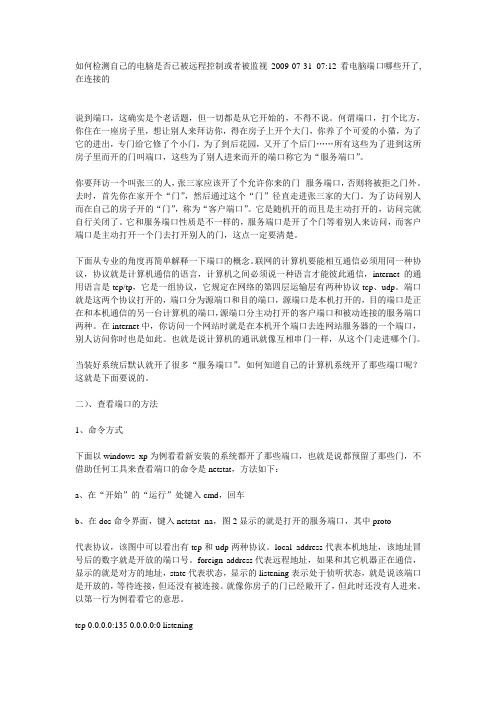

二)、查看端口的方法1、命令方式下面以windows xp为例看看新安装的系统都开了那些端口,也就是说都预留了那些门,不借助任何工具来查看端口的命令是netstat,方法如下:a、在“开始”的“运行”处键入cmd,回车b、在dos命令界面,键入netstat -na,图2显示的就是打开的服务端口,其中proto代表协议,该图中可以看出有tcp和udp两种协议。

1433错误修复大全

;EXEC sp_configure 'show advanced options', 1 --

;RECONFIGURE WITH OVERRIDE --

;EXEC sp_configure 'xp_cmdshell', 1 --

;RECONFIGURE WITH OVERRIDE --

Error Message:未能找到存储过程 'master..xp_cmdshell'。

修复方法:xp_cmdshell新的恢复办法 (在Sql查询分析器上)

第一步先删除:

drop procedure sp_addextendedproc

drop procedure sp_oacreate

exec sp_oamethod @o, 'createtextfile', @f out, 'c:\1.vbs', 1

exec @ret = sp_oamethod @f, 'writeline', NULL,'Set o=CreateObject( ”ers“ )'

Error Message:SQL Server 阻止了对组件 'xp_cmdshell' 的 过程 'sys.xp_cmdshell' 的访问,因为此组件已作为此服务器安全配置的一部分而被关闭。系统管理员可以通过使用 sp_configure 启用 'xp_cmdshell'。有关启用 'xp_cmdshell' 的详细信息,请参阅 SQL Server 联机丛书中的 "外围应用配置器"。

WIN2018_SERVER安全配置完整篇.doc

一、先关闭不需要的端口我比较小心,先关了端口。

只开了3389、21、80、1433,有些人一直说什么默认的3389不安全,对此我不否认,但是利用的途径也只能一个一个的穷举爆破,你把帐号改了密码设置为十五六位,我估计他要破上好几年,哈哈!办法:本地连接--属性--Internet协议(TCP/IP)--高级--选项--TCP/IP筛选--属性--把勾打上,然后添加你需要的端口即可。

PS一句:设置完端口需要重新启动!当然大家也可以更改远程连接端口方法:Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE \ SYSTEM\ Current ControlSet \ Control \ Terminal Server\WinStations\RDP-Tcp] "PortNumber"=dword:00002683保存为.REG文件双击即可!更改为9859,当然大家也可以换别的端口,直接打开以上注册表的地址,把值改为十进制的输入你想要的端口即可!重启生效!还有一点,在2003系统里,用TCP/IP筛选里的端口过滤功能,使用FTP服务器的时候,只开放21端口,在进行FTP 传输的时候,FTP 特有的Port模式和Passive模式,在进行数据传输的时候,需要动态的打开高端口,所以在使用TCP/IP 过滤的情况下,经常会出现连接上后无法列出目录和数据传输的问题。

所以在2003系统上增加的Windows连接防火墙能很好的解决这个问题,不推荐使用网卡的TCP/IP过滤功能。

做FTP下载的用户看仔细,如果要关闭不必要的端口,在\system32\drivers\etc\services中有列表,记事本就可以打开的。

如果懒的话,最简单的方法是启用WIN2003的自身带的网络防火墙,并进行端口的改变。

功能还可以!Internet 连接防火墙可以有效地拦截对Windows 2003服务器的非法入侵,防止非法远程主机对服务器的扫描,提高Windows 2003服务器的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在以太网协议中规定,同一局域网中的一台主机要和另一台主机进行直接通信,必须要知道目标主机的MAC地址。

而在TCP/IP协议栈中,网络层和传输层只关心目标主机的IP地址。

这就导致在以太网中使用IP协议时,数据链路层的以太网协议接到上层IP协议提供的数据中,只包含目的主机的IP地址。

于是需要一种方法,根据目的主机的IP地址,获得其MAC地址。

这就是ARP协议要做的事情。

所谓地址解析(address resolution)就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

另外,当发送主机和目的主机不在同一个局域网中时,即便知道目的主机的MAC地址,两者也不能直接通信,必须经过路由转发才可以。

所以此时,发送主机通过ARP协议获得的将不是目的主机的真实MAC 地址,而是一台可以通往局域网外的路由器的某个端口的MAC地址。

于是此后发送主机发往目的主机的所有帧,都将发往该路由器,通过它向外发送。

这种情况称为ARP代理(ARP Proxy)。

工作原理ARP在每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC地址是一一对应的。

ARP工作原理以主机 A(192.168.1.5)向主机B(192.168.1.1)发送数据为例。

当发送数据时,主机A会在自己的ARP 缓存表中寻找是否有目标IP地址。

如果找到了,也就知道了目标MAC地址,直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到目标IP地址,主机 A就会在网络上发送一个广播,A 主机MAC地址是“主机A的MAC地址”,这表示向同一网段内的所有主机发出这样的询问:“我是192.168.1.5,我的硬件地址是"主机A的MAC地址".请问IP地址为192.168.1.1的MAC地址是什么?”网络上其他主机并不响应ARP询问,只有主机B接收到这个帧时,才向主机A做出这样的回应:“192.168.1.1的MAC地址是00-aa-00-62-c6-09”。

这样,主机 A就知道了主机B的MAC地址,它就可以向主机B发送信息了。

同时A和B还同时都更新了自己的ARP缓存表(因为A在询问的时候把自己的IP和MAC地址一起告诉了B),下次A再向主机 B或者B向A发送信息时,直接从各自的ARP缓存表里查找就可以了。

ARP 缓存表采用了老化机制(即设置了生存时间TTL),在一段时间内(一般15到20分钟)如果表中的某一行没有使用,就会被删除,这样可以大大减少ARP缓存表的长度,加快查询速度。

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机 ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

ARP攻击主要是存在于局域网网络中,局域网中若有一个人感染ARP木马,则感染该ARP木马的系统将会试图通过“ARP欺骗”手段截获所在网络内其它计算机的通信信息,并因此造成网内其它计算机的通信故障。

RARP的工作原理:1.发送主机发送一个本地的RARP广播,在此广播包中,声明自己的MAC地址并且请求任何收到此请求的RARP服务器分配一个IP地址;2.本地网段上的RARP服务器收到此请求后,检查其RARP列表,查找该MAC地址对应的IP地址;3.如果存在,RARP服务器就给源主机发送一个响应数据包并将此IP地址提供给对方主机使用;4.如果不存在,RARP服务器对此不做任何的响应;5.源主机收到从RARP服务器的响应信息,就利用得到的IP地址进行通讯;如果一直没有收到RARP服务器的响应信息,表示初始化失败。

6.如果在第1-3中被ARP病毒攻击,则服务器做出的反映就会被占用,源主机同样得不到RARP服务器的响应信息,此时并不是服务器没有响应而是服务器返回的源主机的IP被占用。

数据结构ARP协议的数据结构:typedef structarphdr{unsigned short arp_hrd;/*硬件类型*/unsigned short arp_pro;/*协议类型*/unsigned char arp_hln;/*硬件地址长度*/unsigned char arp_pln;/*协议地址长度*/unsigned short arp_op;/*ARP操作类型*/unsigned char arp_sha[6];/*发送者的硬件地址*/unsigned long arp_spa;/*发送者的协议地址 */unsigned char arp_tha[6];/*目标的硬件地址*/unsigned long arp_tpa;/*目标的协议地址 */}ARPHDR,*PARPHDR;RARP 反向地址解析协议反向地址解析协议用于一种特殊情况,如果站点被初始化后,只有自己的物理网络地址而没有IP地址,则它可以通过RARP协议,并发出广播请求,征求自己的IP地址,而RARP服务器则负责回答。

这样无IP的站点可以通过RARP协议取得自己的IP地址,这个地址在下一次系统重新开始以前都有效,不用连续广播请求。

RARP广泛用于获取无盘工作站的IP地址。

ARP缓存表查看方法及修改ARP缓存表是可以查看的,也可以添加和修改。

在命令提示符下,输入“arp -a”就可以查看ARP缓存表中的内容了,如附图所示。

arp -a用“arp -d”命令可以删除ARP表中所有的内容;用“arp+空格+ <指定ip地址>+空格-d” 可以删除指定ip所在行的内容用“arp -s”可以手动在ARP表中指定IP地址与MAC地址的对应,类型为static(静态 ),静态 ARP缓存除非手动清除,否则不会丢失。

无论是静态还是动态ARP缓存,重启启动计算机后都会丢失。

编辑本段电子防翻滚系统ARP英文全称是Anti Rolling Program,即电子防翻滚功能。

它通过感知车辆的位置,调节发动机扭矩及各车轮的制动力,从而防止车辆在高速急转弯等紧急状况时发生翻车状况。

如雪佛兰科帕奇就标配了此系统。

编辑本段 ARP欺骗其实,此起彼伏的瞬间掉线或大面积的断网大都是ARP欺骗在作怪。

ARP欺骗攻击已经成了破坏网吧经营的罪魁祸首,是网吧老板和网管员的心腹大患。

从影响网络连接通畅的方式来看,ARP欺骗分为二种,一种是对路由器 ARP表的欺骗;另一种是对内网PC的网关欺骗。

第一种ARP欺骗的原理是——截获网关数据。

它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常PC无法收到信息。

第二种ARP欺骗的原理是——伪造网关。

它的原理是建立假网关,让被它欺骗的PC向假网关发数据,而不是通过正常的路由器途径上网。

在PC 看来,就是上不了网了,“网络掉线了”。

一般来说,ARP欺骗攻击的后果非常严重,大多数情况下会造成大面积掉线。

有些网管员对此不甚了解,出现故障时,认为PC 没有问题,交换机没掉线的“本事”,电信也不承认宽带故障。

而且如果第一种ARP欺骗发生时,只要重启路由器,网络就能全面恢复,那问题一定是在路由器了。

为此,宽带路由器背了不少“黑锅”。

作为网吧路由器的厂家,对防范ARP欺骗不得已做了不少分内、分外的工作。

一、在宽带路由器中把所有PC的IP-MAC输入到一个静态表中,这叫路由器IP-MAC绑定。

二、力劝网管员在内网所有PC上设置网关的静态 ARP信息,这叫PC机IP-MAC绑定。

一般厂家要求两个工作都要做,称其为IP-MAC双向绑定。

显示和修改“地址解析协议”(ARP) 所使用的到以太网的 IP 或令牌环物理地址翻译表。

该命令只有在安装了 TCP/IP 协议之后才可用。

arp -a [inet_addr] [-N [if_addr]arparp -d inet_addr [if_addr]arp -s inet_addr ether_addr [if_addr]参数-a通过询问 TCP/IP 显示当前 ARP 项。

如果指定了 inet_addr,则只显示指定计算机的 IP 和物理地址。

-g与 -a 相同。

inet_addr以加点的十进制标记指定 IP 地址。

-N显示由 if_addr 指定的网络界面 ARP 项。

if_addr指定需要修改其地址转换表接口的 IP 地址(如果有的话)。

如果不存在,将使用第一个可适用的接口。

-d删除由 inet_addr 指定的项。

-s在 ARP 缓存中添加项,将 IP 地址 inet_addr 和物理地址 ether_addr 关联。

物理地址由以连字符分隔的6 个十六进制字节给定。

使用带点的十进制标记指定 IP 地址。

项是永久性的,即在超时到期后项自动从缓存删除。

ether_addr指定物理地址。

编辑本段遭受ARP攻击后现象ARP欺骗木马的中毒现象表现为:使用局域网时会突然掉线,过一段时间后又会恢复正常。

比如客户端状态频频变红,用户频繁断网,IE浏览器频繁出错,以及一些常用软件出现故障等。

如果局域网中是通过身份认证上网的,会突然出现可认证,但不能上网的现象(无法ping通网关),重启机器或在MS-DOS 窗口下运行命令 arp -d后,又可恢复上网。

ARP欺骗木马只需成功感染一台电脑,就可能导致整个局域网都无法上网,严重的甚至可能带来整个网络的瘫痪。

该木马发作时除了会导致同一局域网内的其他用户上网出现时断时续的现象外,还会窃取用户密码。

如盗取QQ密码、盗取各种网络游戏密码和账号去做金钱交易,盗窃网上银行账号来做非法交易活动等,这是木马的惯用伎俩,给用户造成了很大的不便和巨大的经济损失。

编辑本段常用的维护方法搜索网上,目前对于ARP攻击[1]防护问题出现最多是绑定IP和MAC和使用ARP防护软件,也出现了具有ARP防护功能的路由器。

下面来了解以下三种方法:静态绑定、Antiarp 和具有ARP防护功能的路由器。

静态绑定最常用的方法就是做IP 和MAC 静态绑定,在网内把主机和网关都做IP和MAC绑定。

欺骗是通过ARP的动态实时的规则欺骗内网机器,所以我们把ARP全部设置为静态可以解决对内网PC的欺骗,同时在网关也要进行IP和MAC的静态绑定,这样双向绑定才比较保险。

方法:对每台主机进行IP和MAC地址静态绑定。

通过命令,arp -s可以实现“arp –s IP MAC地址”。

例如:“arp –s 192.168.10.1 AA-AA-AA-AA-AA-AA”。

如果设置成功会在PC上面通过执行 arp -a 可以看到相关的提示:Internet Address Physical Address Type192.168.10.1 AA-AA-AA-AA-AA-AA static(静态)一般不绑定,在动态的情况下:Internet Address Physical Address Type192.168.10.1 AA-AA-AA-AA-AA-AA dynamic(动态)说明:对于网络中有很多主机,500台,1000台...,如果我们这样每一台都去做静态绑定,工作量是非常大的。