精通JavaScript攻击框架:AttackAPI(下)

跨站脚本攻击实例解析

图6 谷歌浏览器 Chrome 情况如图 7 所示:

图7 搜狗浏览器下的情况如图 8 所示:

跨站脚本攻击实例解析

作者:泉哥 主页:

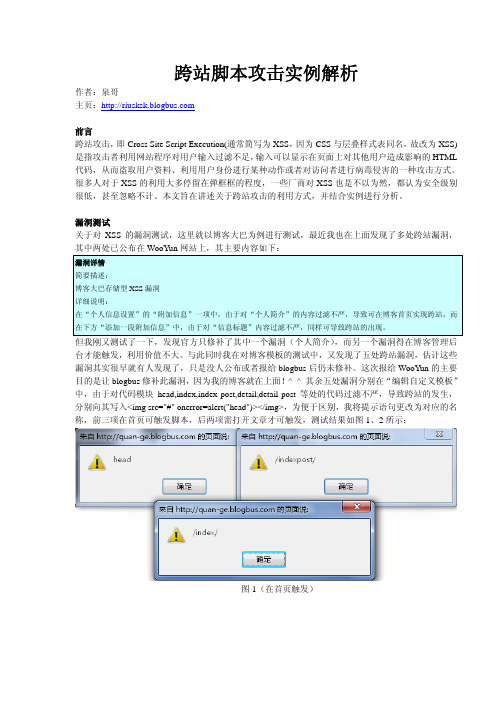

前言 跨站攻击,即 Cross Site Script Execution(通常简写为 XSS,因为 CSS 与层叠样式表同名,故改为 XSS) 是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响的 HTML 代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵害的一种攻击方式。 很多人对于 XSS 的利用大多停留在弹框框的程度,一些厂商对 XSS 也是不以为然,都认为安全级别 很低,甚至忽略不计。本文旨在讲述关于跨站攻击的利用方式,并结合实例进行分析。

图3 很明显,我们已经成功窃取到 cookie 了,剩下的事相信大家都知道,这里就不再赘述。 二.渗透路由器 对于处于内网中的用户,我们可以利用XSS来更改路由器密码。我们可以借助默认的密码来登陆路由 器,比如URL:http://admin:admin@192.168.1.1,其实很多路由器都是使用默认密码,我这里这台也 是如此,直接以admin作为用户名和密码。首先我们先利用Firefox插件Live HTTP headers获取请求头, 如图 4 所示:

4: 基于 webkit 内核:google chrome、遨游 3.0、safari 等浏览器对本地执行的 ajax 权限没做任何访问限制.

以上测试是利用 ajax 来读取文件的。但是我在 windows7 平台上用 php 测试各个最新版浏览器时发现: 1、 Firefox 3.6.10、搜狗浏览器 2.2.0.1423、Maxthon 2.5.14、IE8、Chrome 7.0.513.0、360 浏览器 3.5、 世界之窗 3.2、TT 浏览器 4.8 均可跨目录读取本地文件。 2、 Opera 10.70 不允许读取本地文件,若是读取本地文件会直接给出."\n Cookie: ".$cookie."\n\n\n"); //写入文件

攻击方式学习之

攻击方式学习之(1) - 跨站式脚本(Cross-Site Scripting)简介XSS又叫CSS (Cross Site Script) ,跨站脚本攻击。

它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意用户的特殊目的。

使用过ASP的同学一定见过这样的代码:Hello,<%Response.Write(Request.Querystring("name"))%>假如我传入的name的值为:<script>x=document.cookie;alert(x);</script>这样就可以直接盗取用户的cookie。

所以我就可以发送一条链接地址让别人去点:/reg.asp?name=<;script>x=document.cookie;alert(x);</script>当然这样做没有一点隐蔽性,虽然前面的瞒过了少数人,但大多数人可以辨认出后面的javascript代码,所以,我只需要将后面的javascript代码转换成URL的16进制,如:/reg.asp?name=%3C%73%63%72%69%70%74%3E%78%3D%64%6F%63 %75%6D%65%6E%74%2E%63%6F%6F%6B%69%65%3B%61%6C%65%72%74%28%78%29 %3B%3C%2F%73%63%72%69%70%74%3E上面的URL你还认得吗?除非你把它转换出来。

(进制转换可以使用Napkin工具,哎,太坏了。

有人问Napkin的下载地址,贴在这里好了/releases/napkin/Napkin-1.0-Windows.zip)根本原因1. 没有对输入进行约束,没有对输出进行编码2. 没有严格区分“数据”和“代码”示例发现大名鼎鼎的淘宝网也存在这样的漏洞,我们在搜索框中输入:"/><div style="position:absolute;left:0px;top:0px;"><iframe src="" FRAMEBORDER=0 width=1000 height=900/></div><a href="这样,我们已经修改了淘宝原有的页面,在下面嵌入了百度的首页。

再谈javascript注入黑客必备!

再谈javascript注⼊⿊客必备!什么是javascript注⼊攻击?1、JavaScript注⼊就是在浏览器地址栏中输⼊⼀段js代码,⽤来改变页⾯js变量、页⾯标签的内容。

使⽤Javascript注⼊,⽤户不需要关闭或保存⽹页就可以改变其内容,这是在浏览器的地址栏上完成的。

命令的语法如下:javascript:alert(#command#)作为新的URL。

这将弹出⼀个“Hello World”警告框,使⽤这⼀技术⼏乎可以改变⽹页的任何内容,例如⼀张图⽚。

假设有⼀张⽹站logo图⽚,我们通过查看页⾯源⽂件找到其中⼀段HTML代码:<IMG Name="hi" SRC="hello.gif"><SCRIPT LANGUAGE="JavaScript">var a="test"</SCRIPT>意思是变量a的值为“test”,现在我们输⼊:javascript:alert(a) 然后我们将其值改为“hello”:javascript:alert(a="hello") Javascript注⼊通常被⽤来更改表单属性,假设有⼀段这样的代码:<form name="format" action="send.php" method="post"><inputtype="hidden"name="mail"value="*********************"><input type="text" name="name"><input type="submit" value="submit"></form>我们想让表单发送到我们的邮箱,⽽不是*********************。

Web前端开发实训案例教程初级前端跨站脚本攻击与防御

Web前端开发实训案例教程初级前端跨站脚本攻击与防御近年来,随着互联网的普及和应用场景的不断增加,Web前端开发行业迅速崛起。

然而,伴随着Web技术的迅速发展,网络安全问题也日益凸显出来。

而其中一种最为常见、危害性较大的安全漏洞就是跨站脚本攻击(Cross-Site Scripting, XSS)。

本文将从初级前端开发者的角度出发,为大家介绍跨站脚本攻击的原理与防御方法。

一、跨站脚本攻击的原理1.1 什么是跨站脚本攻击跨站脚本攻击是指攻击者利用Web应用程序对用户进行攻击的一种手段。

攻击者通过在目标网页中插入恶意的代码,当用户浏览该网页时,恶意代码会被执行,从而导致用户的信息泄露或者受到其他形式的攻击。

1.2 跨站脚本攻击的分类跨站脚本攻击可以分为存储型、反射型和DOM型三种类型。

1.2.1 存储型攻击存储型攻击是指攻击者将恶意代码存储在目标网站的数据库中,当用户请求某个页面时,服务器会将数据库中的恶意代码返回给用户,从而导致恶意代码在用户的浏览器中执行。

1.2.2 反射型攻击反射型攻击是指攻击者将恶意代码作为URL参数发送给目标网站的服务器,然后服务器将恶意代码反射给用户的浏览器执行。

与存储型攻击不同的是,反射型攻击不需要将恶意代码存储在目标网站的数据库中。

1.2.3 DOM型攻击DOM型攻击是指攻击者通过修改网页的DOM结构,从而实现对用户的攻击。

DOM(Document Object Model)是指HTML页面的文档对象模型。

攻击者可以通过修改DOM结构来插入恶意代码,从而对用户进行攻击。

二、跨站脚本攻击的防御方法2.1 输入过滤与转义对于用户输入的内容,特别是涉及到输出到网页的内容,开发者应该进行输入过滤与转义,以防止恶意代码的插入。

常见的转义方法包括HTML实体转义和URL编码转义。

2.2 设置HttpOnly标志HttpOnly是一种Cookie属性,当使用HttpOnly标志时,JavaScript 无法通过document.cookie等方式获取Cookie的值,从而有效防止了跨站脚本攻击。

XSS(跨站脚本攻击)分析与实战

XSS(跨站脚本攻击)分析与实战⽂章⽬录⼀、漏洞原理1、XSS简介:XSS全称:Cross Site Scripting,即跨站脚本攻击,为了不和“层叠样式表”(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。

XSS是最常见的 Web 应⽤程序安全漏洞之⼀,这类漏洞能够使攻击者嵌⼊恶意脚本代码(⼀般是JS代码)到正常⽤户会访问到的页⾯中,当正常⽤户访问该页⾯时,恶意脚本代码将会在⽤户的浏览器上执⾏,从⽽达到恶意攻击⽤户的⽬的。

从上述内容可知,XSS属于客户端攻击,受害者最终是⽤户。

但不要以为受害者是⽤户,就认为跟⾃⼰的⽹站、服务器安全没有关系,不要忘记⽹站管理⼈员也属于⽤户之⼀,这就意味着 XSS 可以攻击 “服务器端”。

因为管理员要⽐普通⽤户的权限⼤得多,⽽攻击者就有可能靠管理员⾝份作为“跳板”实施攻击。

2、XSS原理解析:XSS攻击在⽹页中嵌⼊的恶意脚本代码⼀般是使⽤ JavaScript 语⾔,JavaScript 可以获取⽤户的Cookie、改变⽹页内容、URL跳转,那么存在XSS漏洞的⽹站,就可以盗取⽤户Cookie、⿊掉页⾯、导航到恶意⽹站,⽽攻击者需要做的仅仅是向Web页⾯中注⼊JavaScript 代码。

下⾯是⼀个简单的XSS漏洞实例,代码如下:<html><head><meta content="text/html;charset=utf-8"/><title>xss漏洞⽰例</title></head><body><center><h6>把输⼊的字符串输出</h6><form action="#" method="get"><h6>请输⼊</h6><input type="text" name="xss"><br /><input type="submit" value="确定"></form><hr><?phpif (isset($_GET['xss'])) {echo '<input type="text" value="'.$_GET['xss'].'">';}else{echo '<input type="text">';}></center></body></html>在代码中,通过GET获取参数xss的值,然后通过echo输出⼀个input标签,并将xss的值放⼊input标签的value中。

Web攻防系列教程之跨站脚本攻击和防范技巧详解

Web攻防系列教程之跨站脚本攻击和防范技巧详解摘要:XSS跨站脚本攻击⼀直都被认为是客户端Web安全中最主流的攻击⽅式。

因为Web环境的复杂性以及XSS跨站脚本攻击的多变性,使得该类型攻击很难彻底解决。

那么,XSS跨站脚本攻击具体攻击⾏为是什么,⼜该如何进⾏有效的防范呢?本⽂对此进⾏了有针对性的具体实例分析。

XSS跨站脚本攻击⼀直都被认为是客户端Web安全中最主流的攻击⽅式。

因为Web环境的复杂性以及XSS跨站脚本攻击的多变性,使得该类型攻击很难彻底解决。

那么,XSS跨站脚本攻击具体攻击⾏为是什么,⼜该如何进⾏有效的防范呢?本⽂对此进⾏了有针对性的具体实例分析。

跨站脚本攻击(Cross Site Scripting)是指攻击者利⽤⽹站程序对⽤户输⼊过滤不⾜,输⼊可以显⽰在页⾯上对其他⽤户造成影响的HTML 代码,从⽽盗取⽤户资料、利⽤⽤户⾝份进⾏某种动作或者对访问者进⾏病毒侵害的⼀种攻击⽅式。

为了与层叠样式表(Cascading Style Sheets)的缩写CSS区分开,跨站脚本攻击通常简写为XSS。

下⾯这个页⾯的主要作⽤是获取⽤户输⼊的参数作为⽤户名,并在页⾯中显⽰“欢迎您,XXX”的形式,具体代码如下:<?php$username = $_GET["name"];echo "<p>欢迎您, ".$username."!</p>";>正常情况下,⽤户会在URL中提交参数name的值为⾃⼰的姓名,然后该数据内容会通过以上代码在页⾯中展⽰,如⽤户提交姓名为“张三”,完整的URL地址如下:在浏览器中访问时,会显⽰如下图1所⽰内容:图1在浏览器中访问时,我们发现会有弹窗提⽰,如下图2所⽰:图2那么此时页⾯的源码⼜是什么情况呢?源码变成了“<p>欢迎您, <script>alert(/我的名字是张三/)</script>!</p>”,从源代码中我们发现,⽤户输⼊的数据中,<script>与</script>标签中的代码被浏览器执⾏了,⽽这并不是⽹页脚本程序想要的结果。

Web前端开发实训中的XSS攻击与防御技巧

Web前端开发实训中的XSS攻击与防御技巧在Web前端开发实训中,XSS攻击是一个常见的安全问题。

本文将探讨XSS攻击的概念和原理,介绍一些常见的XSS攻击类型以及相应的防御技巧。

一、XSS攻击的概念和原理XSS(Cross-Site Scripting)攻击是指攻击者通过注入恶意的脚本代码,使其在用户的浏览器上执行,从而获取用户的敏感信息或者进行其他非法操作。

XSS是一种跨站脚本攻击,攻击者可以通过在Web应用中注入HTML、JavaScript或者其他脚本代码,使得用户浏览器在加载页面时执行这些恶意代码。

XSS攻击主要有两种类型:存储型XSS和反射型XSS。

存储型XSS攻击是指攻击者将恶意脚本代码存储到Web应用的数据库中,当用户访问包含恶意脚本的页面时,恶意脚本会被加载并执行。

反射型XSS攻击是指攻击者将恶意脚本代码作为参数注入到URL中,当用户点击包含恶意脚本的URL时,恶意脚本会在用户的浏览器中执行。

二、常见的XSS攻击类型1. 恶意脚本注入攻击:攻击者在Web应用的表单、评论等输入框中注入恶意脚本代码,这些代码会被服务器保存,并在其他用户访问相关页面时执行。

2. DOM型XSS攻击:攻击者通过修改页面的DOM结构,达到执行恶意脚本的目的。

这种攻击方式通常通过修改URL参数或者页面的内联事件来实现。

3. 基于DOM的XSS攻击:攻击者通过修改页面中的DOM属性,如innerHTML、src等,来注入恶意脚本代码。

三、XSS攻击的防御技巧1. 输入过滤和验证:对用户的输入进行过滤和校验,防止恶意脚本的注入。

可以使用一些现成的安全库或者正则表达式进行输入的过滤和验证。

2. 输出编码:在将用户输入展示到页面上之前,对特殊字符进行编码处理,如将<、>、&等字符转义为对应的HTML实体字符。

这样可以防止恶意脚本的执行。

3. 设置HTTP标头中的安全策略:通过设置Content Security Policy (CSP)的HTTP标头,限制页面中允许加载和执行的资源,从而有效降低XSS攻击的风险。

[黑客攻防技术宝典 Web实战篇]---解析应用程序

![[黑客攻防技术宝典 Web实战篇]---解析应用程序](https://img.taocdn.com/s3/m/e61ab4dc33d4b14e852468a5.png)

通常配置一个Web 服务器,如下所示:1. 主机系统-windows/Linux 等2. Web 服务器软件---IIS/Apache/Tomcat 等3. Web 脚本—ASP//PHP/JSP 等4. 数据库--------Access/SQLSERVER/Mysql/Oracle国内外常见的配置如下:Windows+IIS + ASP/+Access/SQL server 2000/2005 Windows/Linux+Apach+php+Mysql Windows/Linux+tomcat+Jsp+Oracle当然还有一些其他的配置情况,依具体情况而论.从上图就可以大致看出所存在问题的环节,一个Web 服务器在成功提供服务的同时,也就存在着各种安全问题.如OWASP 所介绍: OWASP Top 10 for 2010 1.Injection2.Cross-Site Scripting (XSS)3.Broken Authentication and Session Management4.Insecure Direct Object References5.Cross-Site Request Forgery (CSRF)6.Security Misconfiguration7.Insecure Cryptographic Stoage8.Failure to Restrict URL Access9.Insufficient Transport Layer Protection10.Unvalidated Redirects and Forwards因此,如果想要成功渗透一台Web 服务器,就可以在下面列举的对象上下工夫. <1>.Web 脚本 ------------------------html/asp//php/jsp/cfm 等 <2>.Web 服务器软件---------------http/ftp/svn 等<3>.数据库-----------------------------Access/SQL Server/MySQL/Oracle 等 <4>.通讯机制--------------------------http/https 等 <5>.主机系统-------------------------windows/Linux 等 <6>.主机第三方软件---------------ftp/media/等<7>.其他----ddos 等还是那句老话,攻击应用程序的第一步就是收集和分析与其有关的一些关键信息,以清楚了解攻击的目标。