信安数学7

信息安全数学基础课件 第7章 素性检测及算法安全性基础

7.1 拟素数7.2 素性检测7.3 Euler拟素数7.4 安全性基础–信息论–复杂性理论第7章素性检测及算法安全性基础计算机科学与技术学院计算机科学与技术学院定义1设n是一个奇合数.如果整数b, (b,n)=1,使得同余式b n-1=1 (mod n) 成立,则n叫做对于基b的拟素数.2340=1 mod 341, 2560=1 mod 561, 2644=1 mod 645,计算机科学与技术学院计算机科学与技术学院计算机科学与技术学院计算机科学与技术学院7.1 拟素数7.2 素性检测7.3 Euler拟素数7.4 安全性基础–信息论–复杂性理论第7章素性检测及算法安全性基础计算机科学与技术学院生成大素数:素性检测•随机生成一个大奇数•然后检验它是否是素数•需要检验多少个随机整数?–一般每ln n个整数有一个素数•对于一个512 bit的n, ln n = 355. 平均需要检测大约177=355/2个奇数•需要解决素性检验问题•欧拉定理: 若a和n互素,则a (n)≡1 mod n •费马小定理:设p是素数, 由于对任意的a(0<a<p), 有gcd(a,p)=1,则a p-1≡1 mod p•Miller-Rabin算法(费马测试)•n 是素数→a n-1≡1 mod n•n-1=2k m且a n-1=((a m)2)2…–a m ≡1 mod n ⇒a n-1≡1 mod n–((a m)2)2 … ≡±1 mod n⇒a n-1≡1 mod nMiller-Rabin 检验•确定一个给定的数n是否是素数–n-1 = 2k m, (m 是奇数)–选择随机整数a, 1 ≤a ≤n-1–b ← a m mod n–若b=1,则返回“n 是素数”–计算b, b2,b4,…,b2^(k-1) mod n, 若发现±1,返回“n 是素数”–返回“n 是合数”Why Rabin-Miller Test Work?•声明:若输出“n 是合数”, 则n一定不是素数•Proof:if we choose a number n and returns composite –Then a m≠1, a m≠-1, a2m≠-1, a4m≠-1, …, a2^{k-1}m≠-1 (mod n)–Suppose n is prime,–Then a n-1=a2^{k}m=1 (mod n)–There are two square roots modulo n: 1 and -1⇒a2^{k-1}m = 1 (mod n)–There are two square roots modulo n: 1 and -1⇒a2^{k-2}m = 1 (mod n)–…–Then a m= 1 (contradiction!)–因此若n是素数, 算法不将输出“合数”偏“是”•Bias to YES–如果n是素数,那么Rabin-Miller 检测一定返回“素数”–但a n-1 1 mod n 不能证明n 是素数–合数以1/4的概率通过检测–我们可以检验多次来减少错误概率!•但是有一些非素数!–Carmichael 数: 561, 1105, …Carmichael 数计算机科学与技术学院7.1 拟素数7.2 素性检测7.3 Euler拟素数7.4 安全性基础–信息论–复杂性理论第7章素性检测及算法安全性基础计算机科学与技术学院计算机科学与技术学院7.3 Euler拟素数计算机科学与技术学院7.1 拟素数7.2 素性检测7.3 Euler拟素数7.4 安全性基础–信息论–复杂性理论第7章素性检测及算法安全性基础计算机科学与技术学院密码系统的数学模型•P=M L = {m=(m 1,m 2,…,m L )|m i ∈M}–M={a i , i=1,2,…,N} p(a i )≥0 ∧∑i=1N p(a i )=1•K= B R = {b=(b 1,b 2,…,b R )|b i ∈B}–B={b i , i=1,2,…,S} p(b i )≥0 ∧∑i=1S p(b i )=1•C={c|c=e k (m), k ∈K ∧m ∈M}m c Sender Encryption Decryption Receiver Secure ChannelCryptanalysis m k Key Space(K)Message Space(P)CiphertextSpace(C)明文密文概率分布•Pr[C = c] = ∑k∈K;c∈C(k)Pr[K = k]Pr[m = d k(c)]–C(k) = {e k(m)|m∈P}•Pr[C = c|P = m] = ∑k∈K;m=dk(c)Pr[K = k]•Pr[P = m|C = c]=Pr[C = c|P = m]Pr[P = m]/Pr[C = c]= (Pr(m)∑{k|m=dk(c)}Pr(k))/∑k∈K;c∈C(k)Pr(k)Pr(d k(c))Shannon安全•基本思想:密文不能提供明文的任何“信息”–怎样定义“信息”?•定义:一个密码算法是Shannon安全的,如果–对于P上的∀Pr,和∀c ∀m,有Pr[P=m]=Pr[P=m|C=c]–也称这样一个算法是绝对保密的绝对保密定理•Suppose (P, C, K, E, D) is a cryptosystem where |K| = |P| = |C|.•Then the cryptosystem provides perfect secrecy if and only if–every key is used with equal probability 1/|K|–and ∀x ∈P and ∀y ∈C, there is a unique key k suchthat e k(x) = y关于绝对保密的“坏消息”•定理:设明文空间P有n个元素,则对于绝对保密的密码有:|K| n•Proof:–Consider a nonezero probability distribution of P–Given any C=c, for every mPr[P=m|C=c] = Pr[P=m] > 0thus there must exist one key that decrypts c into m –As one key can decrypt c into one message, at least n keys are needed复杂性理论介绍•Perfect Secrecy ⇒key-length ≥msg-length –Can NOT use one key to encrypt many message–Such as use 56-bit key to encrypt a document(>56-bit)•So in modern cryptography–NOT perfect secrecy–IS secure under limited resource (complexity)–Mean that the key(or plaintext) recovery is difficult–Complexity is the foundation of modern cryptography问题(Problems)•Definition:A problem is a general question with associated parameters whose values are not specified•Example:–Name: GCD problem–Instance: Two natural numbers a,b N–Question: What is the greatest common divisor of aand b?–An instance of GCD problem: what is gcd(24,16)?图灵机•Definition:A Turing Machine is–σ: S⨯B →S–μ: S⨯B →B⋃{l,r}–When S is State, B is Characters, l is shift left, r is shift rightState Machine… 0 1 1 0 0 0 1 1 …算法(Algorithms)•Definition:An algorithm is a step-by-step procedure (based on Turing Machine) which for an instance produces the correct answer•Description:An algorithm is said to solve a problem if it produces the correct answers for all instances of a problem问题和算法(Problems and Algorithms)算法复杂性•Definition:time complexity of an algorithm is how many steps (based on TM) are necessary to produce the solution for a given instance of the size n•Time complexity function (TCF):–Logarithmic functionsf(n)=log(n)–Polynomial functionsf(n)=n a a∈N–Exponential functionsf(n)=Ω(a n) a∈N and exist b∈N f(n)=O(b n)问题复杂性•Definition:The complexity of a problem is complexity of the best algorithm for a problem OR the least complexity of all algorithms–The complexity of problem is much more difficult–It relay on the mathematical analysis •Definition:Complexity theory is mathematical discipline that classifies problems based on the difficulty to solve them问题分类•Decidable–P–can be solved in polynomial time usingDTM•Example: A*B–NP –can be solved in polynomial time using NDTM•σ: S⨯B →2S–NPC:The most difficult problem in NP •How to define the difficulty?•P problem is considered as easy problem!密码学中的问题•FACTORING:Factorize n(= p1e1p2e2…p k e k)•DLP:Find x satisfying αx≡β(mod p)•DHP:Find αab(mod p) from αa (mod p) andαb(mod p)•Subset-Sum:Given a set of positive integersA={a1,a2,…,a n} and a positive integer s, determine there is a subset of A whose sum is s•QRP:Decide a is a quadratic residue modulo n?•SQROOT:Find x satisfying x2≡a (mod n)第7章素性检测及算法安全性基础总结•素性检测–费马小定理–欧拉定理•Shannon 安全–绝对保密–概率论•计算复杂性–P, NP, NPC。

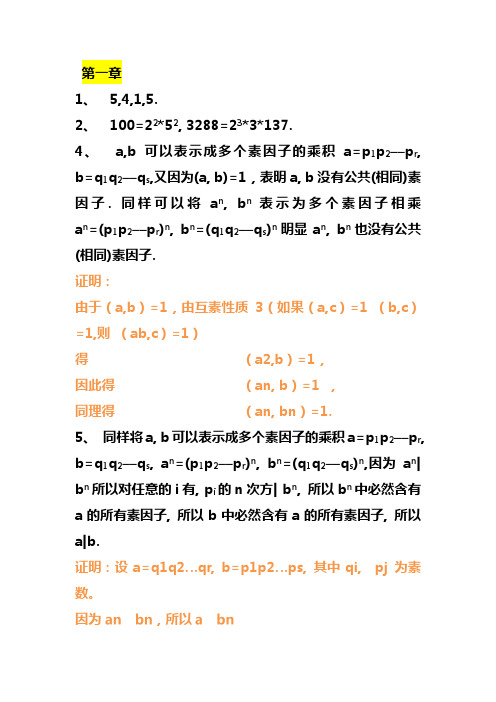

网络安全数学基础

- 整除性理论 - 同余式 - 原根

• 近世代数

-群 -环 -域 - 椭圆曲线

• 培养逻辑思维和抽象思维的能力 • 是密码学与网络安全的数学基础

网络安全数学基础 第一章 整数的可除性

§1.1 整除性

§1.2 整数的表示

§1.3最大公因数与欧几里德除法

0 1 4

网络安全数学基础

沈佳辰 jcshen@

• 教材:《信息安全数学基础》陈恭亮著 • 参考书目:

《数论讲义》(第二版),柯召、孙琦著 《近世代数引论》(第二版),冯克勤、章璞著 《离散数学》,董晓蕾、曹珍富著

• 考核方式

平时成绩30%,期中考试30%,期末考试40%

主要内容

数论讲义第二版柯召孙琦著近世代数引论第二版冯克勤章璞著离散数学董晓蕾曹珍富著考核方式平时成绩30期中考试30期末考试40主要内容初等数论整除性理论同余式是密码学与网络安全的数学基础网络安全数学基础第一章整数的可除性11整除性12整数的表示13最大公因数与欧几里德除法2354949393910145192414素数与算术基本定理网络安全数学基础第二章同余21同余的定义与基本性质22剩余类与完全剩余系23一次同余式23孙子定理

235 49

49 39 1

1 0 0

0 1

2 3

4 5

1 3

1 9

39 10

9 1

10 9

1 0

0 1

-1 4

1 -1

4 -5

1 -4

5 -19

-4 5

-19 24

§1.4 素数与算术基本定理

网络安全数学基础 第二章 同余

§2.1 同余的定义与基本性质

§2.2 剩余类与完全剩余系

§2.3 一次

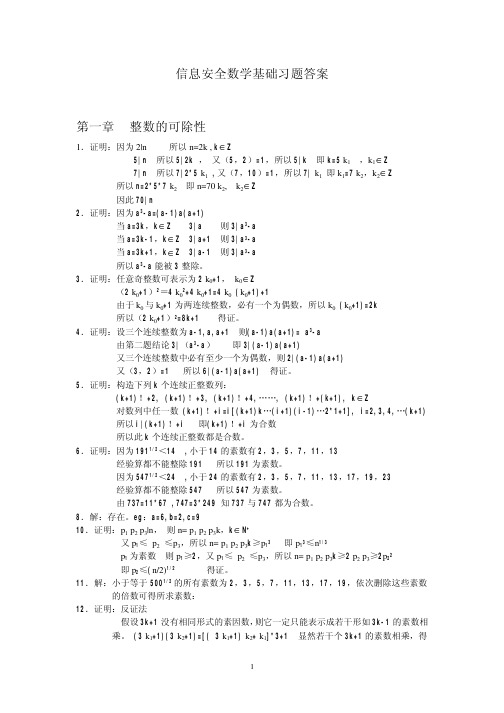

信息安全数学基础课后答案(陈恭亮著)清华大学出版社

性除可的数整

章一第

案答题 习础基学数全安息信

2

)7492 *1 -2 773 ( * )347 - (+74 92 *802= )528 *3 - 7492 ( *802+528 * )911 - (= )2 74 * 1 - 528 ( * )9 11 - (+ 27 4 *9 8= )3 53 *1 -274 ( *98+3 53 *03 -= ) 911 *2 -35 3 ( * ) 03 - (+ 91 1 *9 2= )511 *1 -911 ( *9 2+511 -= )4 *82 -51 1 ( *1 -4= 3 * 1 - 4 = 1�解� 2� 155= t 6 2 2 1 - = s 以所 3 161 * )6221 - (+98 53 *155= ) 31 6 1 * 2 - 9 8 5 3 ( * 1 5 5+ 3 1 6 1 * ) 4 2 1 - (= ) 36 3 *4 -3 161 ( * )4 21 - (+ 36 3 *5 5= )1 61 *2 -363 ( *55+1 61 *41 -= )14 *3 -161 ( *41 -14 *31= )83 *1 -14 ( * 31+83 -= )3 *21 -8 3 ( *1 -3= 2 * 1 - 3 = 1�解� 1� �23 2 =� ) 1 + n ( 2 , n 2�以所 2 *n=n2 2 + n 2 * 1 = ) 1 + n ( 2�解� 2� 1 =� 1 - t 2 , 1 + t 2�以所 1 *2=2 1+2 * )1 - t (=1 - t2 2 + ) 1 - t 2 ( * 1 = 1 + t 2�解� 1� �92 2 =� 2 8 2 , 2 0 2�以所 2 *2=4 2+ 4 * 9=8 3 4+8 3 * 1=2 4 8 3+2 4 * 1=0 8 24+08 *2=202 0 8 + 2 0 2 * 1 = 2 8 2�解� 2� 5 = ) 5 8 , 5 5 (以所 5 * 5= 5 2 5+ 5 2 * 1= 0 3 5 2+ 0 3 * 1= 5 5 0 3 + 5 5 * 1 = 5 8�解� 1� �82 。个多穷无有数素的 3 + k 4 如形�确正论结原 。立成不设假以所�式形的 3 + k 4 为即�数素的式形 1 - k 4 为 N i p� N 以所 ) n ,… , 2 , 1 = i ( np *… *2p *1 p* 3≥ 1-np *… *2p *1 p*4= N 造构 1-k4=1-`k4=3+k4 为因 np ,… ,2p ,1p 为记�个限有有只数素的 3 + k 4 如形设假 法证反�明证� 3 1 。他其证可理同 。证得论结�立成不设假此因�数的 1 - k 3 出得能不�式形的 1 + k 3 是还的到

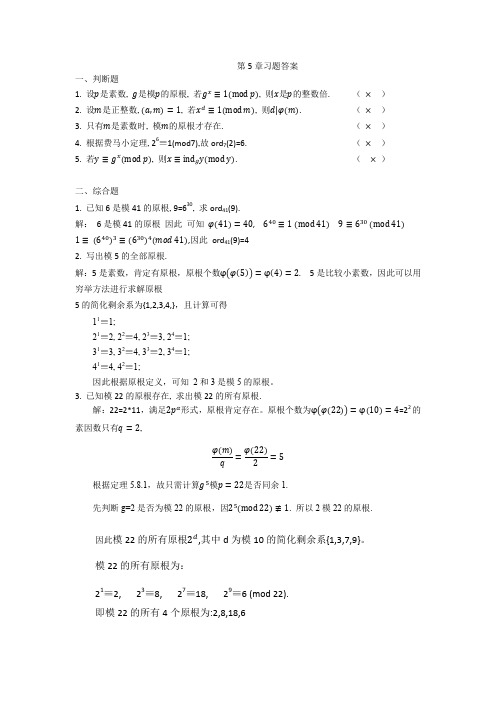

信安数学基础第5.6章习题答案

第5章习题答案一、判断题1. 设p是素数,g是模p的原根,若g x≡1(mod p),则x是p的整数倍. (×)2. 设m是正整数, (a,m)=1,若x d≡1(mod m),则d|φ(m). (×)3. 只有m是素数时,模m的原根才存在. (×)4. 根据费马小定理, 26≡1(mod7),故ord7(2)=6. (×)5. 若y≡g x(mod p), 则x≡ind g y(mod y).(×)二、综合题1. 已知6是模41的原根, 9=630,求ord41(9).解:6是模41的原根因此可知φ(41)=40, 640≡1 (mod 41)9≡630(mod 41)1≡(640)3≡(630)4(mod 41),因此ord41(9)=42. 写出模5的全部原根.解:5是素数,肯定有原根,原根个数φ(φ(5))=φ(4)=2. 5是比较小素数,因此可以用穷举方法进行求解原根5的简化剩余系为{1,2,3,4,},且计算可得11≡1;21≡2, 22≡4, 23≡3, 24≡1;31≡3, 32≡4, 33≡2, 34≡1;41≡4, 42≡1;因此根据原根定义,可知2和3是模5的原根。

3. 已知模22的原根存在,求出模22的所有原根.解:22=2*11,满足2pα形式,原根肯定存在。

原根个数为φ(φ(22))=φ(10)=4=22的素因数只有q=2,φ(m)=φ(22)=5根据定理5.8.1,故只需计算g5模p=22是否同余1.先判断g=2是否为模22的原根,因25(mod22)≢1. 所以2模22的原根. 因此模22的所有原根2d,其中d为模10的简化剩余系{1,3,7,9}。

模22的所有原根为:21≡2, 23≡8, 27≡18, 29≡6 (mod 22).即模22的所有4个原根为:2,8,18,64. 已知5对模17的阶为16, 列出所有模17阶为8的整数a(0<a <17).解:φ(17)=16, 516≡1(mod 17)。

信息安全数学基础答案第一二三四五章(许春香 廖永建)

10、32=11(mod m) 解:m |32-11=21, 所以 m 为 21 的因子, 即 1,3,7,21。 • 1000=-1 (mod m) 解:1001=7×11×13, 所以 m 为, 1,7,11,13,77,91,143,1001。 28=1 (mod m) 解:255=3×5×17, 所以 m 为 1,3,5,17,15,51, 85,155。 11、M=1,7. 12、证明:因为 70 × 69×… ×62 =(-1) ×(-2) ×… ×(-9) (mod 71)

• 构成群,单位元是 1 • 构成群,单位元是 1/2, • 构成群,单位元是 1 • 不构成群,结合律不 成立 • 构成群,单位元是 1

• 构成群,单位元为单位矩阵 • 不构成群,单位元为 集合 M,除 M 无逆元 • 不构成群,单位元为 空集,除空集无逆元 • 构成群,单位元是 1 • (789,-2048)= 1 • (48385, 97850)= 5 2、不构成群,结合律不成立 4、解: (1)无法判断是否是群,但交换性成立 (2) 是群。 5、 证明:显然在群中单位元 e 满足方程 x2=x, 假设存在 一个元素 a 满足方程 x2=x, 则有 a2=a, 两边同乘以 a-1 有 a=e. 所以在群中只有单位元满足方程 x2=x. 证明: 在群中,任何元素都有逆元,故 x 的逆元 x-1, 又因为 所以 结论成立。 6、 证明:因为群 G 中每个元素都满足方程 x2=e, 所以对 群中任意元素 a,b 有 aa=e, bb=e, abab=e, 方 程 两 边 左 乘 以 (ab)2=abab=e. 对 a, 右 乘 以 b 有 x2=x, x = x-1 x2= x-1x = e,

所以存在整数 t 满足 ac-bc=mt. 因 为 (c, m)=d, 设 c = d c’, m=d m’, 且 (c’,m’)=1. 所以 ac-bc=(a-b)dc’= dm’t, 所以 (a-b)c’ = m’t, 所以 ac’ = bc’ (mod m’) ,

信安数学问题省名师优质课赛课获奖课件市赛课一等奖课件

半期试题 第1题10分,2-7题各15分。 1、p 3为素数,求证8 p2 1不能为素数。 2、问123451234的最后两位数? 3、用同余的方法证明:是否存在五个连续自然数, 将得前四个数的平方和等于第五个数的平方。 4、解同余式方程589x 1026(mod 817) 5、求20!的标准分解式。

14

6、有布7丈5尺,裁剪成大人和小孩的衣料,大人一件 衣服用布7尺2寸,小孩一件衣服用布3尺,问各裁剪多 少件衣服恰好把布用尽。 7、求201319852004 被7除余数是几?

15

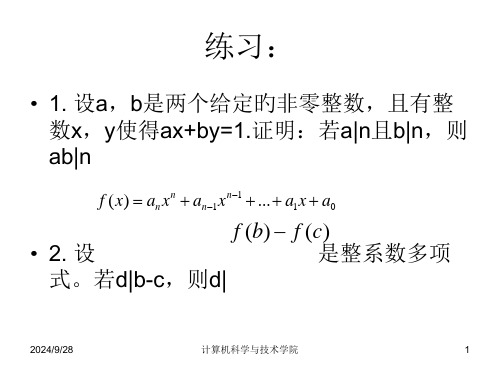

练习 求解同余式 x 1(mod2) x 1(mod3) x 6(mod7)

16

例3 解同余式组

x 1(mod 7) 3x 4(mod 5) 8x 4(mod 9)

10

例12 求 (1237156 34)28 被111除的余数. 解 由 12371 1112 50

12371 50 (mod111)

1237156 5056 (mod111) 又因 503 14 (mod111),5028 (503 )9 50 (mod111)

5028 (14)9 50 (mod111) 又因 143 80 (mod111) 149 803 (mod111) 而803 68 (mod111), 所以5028 68 50 (mod111)

解:因为 3x 4(mod 5)旳唯一旳解为 x 3(mod 5) 又 8x 4(mod 9) 旳唯一旳解为 x 5(mod 9)

17

所以原同余式组同解与同余式组

x 1(mod 7) x 3(mod 5) x 5(mod 9)

利用中国剩余定理求解可得:

x 113(mod 315)

18

12

信安数学符号

信安数学符号介绍

信息安全(简称为信安)是计算机科学的一个重要分支,它涉及到信息的保密性、完整性和可用性。

在信安领域,数学扮演着至关重要的角色,其中涉及大量的专业数学符号。

了解这些符号及其意义,对于深入理解信安原理和应用至关重要。

1. 加密算法:用于确保信息在传输过程中不被非法获取。

常见的加密算法有对称加密(如AES)和非对称加密(如RSA)。

在算法表示中,我们常常会看到字母“E”或“加密”,表示加密操作,而字母“D”或“解密”表示解密操作。

2. 哈希函数:用于将任意长度的数据映射为固定长度的字符串,常用于数据完整性验证。

哈希函数通常用“H”表示,后接一串字符表示具体的哈希算法,如SHA-256。

3. 公钥和私钥:在非对称加密中,公钥用于加密,私钥用于解密。

私钥必须保密,而公钥可以公开分享。

在表示时,公钥和私钥通常会用大写字母“K”和“k”来表示。

4. 签名:通过哈希函数和私钥对数据进行签名,用于验证信息的完整性和发送者的身份。

签名操作常用符号“Sign”或“sig”表示。

5. 随机数:在信息安全中,随机数是至关重要的,因为它能提供密钥等安全参数。

常用的随机数生成器用字母“R”表示,后接随机数生成器的名称或描述。

6. 运算符:包括算术运算符(+、-、、/)和逻辑运算符(&&、||、!),它们在信息安全中用于各种算法和操作的实现。

这些数学符号是信息安全领域的基本语言,通过掌握这些符号,我们可以更深入地理解信安原理和构建有效的安全策略。

信息安全数学基础试卷-B(重考)——信安历年试卷资料文档

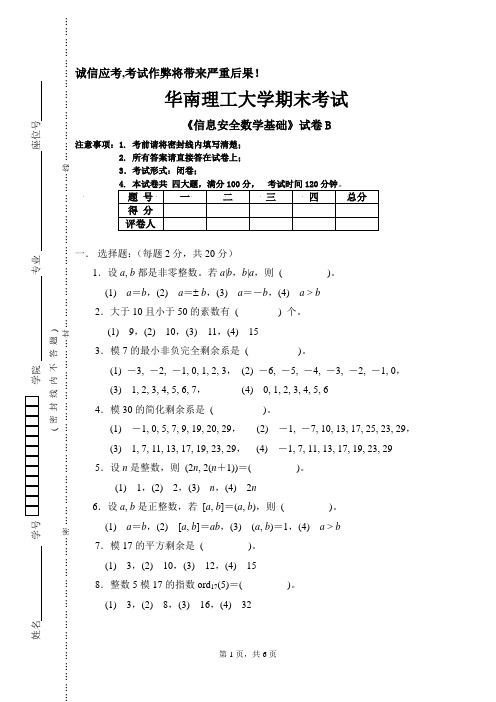

,考试作弊将带来严重后果!华南理工大学期末考试《信息安全数学基础》试卷B1. 考前请将密封线内填写清楚;所有答案请直接答在试卷上;.考试形式:闭卷;选择题:(每题2分,共20分)1.设a, b都是非零整数。

若a|b,b|a,则( )。

(1) a=b,(2) a=±b,(3) a=-b,(4) a > b2.大于10且小于50的素数有( ) 个。

(1) 9,(2) 10,(3) 11,(4) 153.模7的最小非负完全剩余系是( )。

(1) -3, -2, -1, 0, 1, 2, 3,(2) -6, -5, -4, -3, -2, -1, 0,(3) 1, 2, 3, 4, 5, 6, 7,(4) 0, 1, 2, 3, 4, 5, 64.模30的简化剩余系是( )。

(1) -1, 0, 5, 7, 9, 19, 20, 29,(2) -1, -7, 10, 13, 17, 25, 23, 29,(3) 1, 7, 11, 13, 17, 19, 23, 29,(4) -1, 7, 11, 13, 17, 19, 23, 29 5.设n是整数,则(2n, 2(n+1))=( )。

(1) 1,(2) 2,(3) n,(4) 2n6.设a, b是正整数,若[a, b]=(a, b),则( )。

(1) a=b,(2) [a, b]=ab,(3) (a, b)=1,(4) a > b7.模17的平方剩余是( )。

(1) 3,(2) 10,(3) 12,(4) 158.整数5模17的指数ord17(5)=( )。

(1) 3,(2) 8,(3) 16,(4) 329.欧拉(Euler)定理:设m 是大于1的整数,如果a 是满足(a , m )=1的整数,则 ( )。

(1) a m =a (mod m ), (2) a ϕ (m )=1 (mod a ), (3) a ϕ (m )=a (mod m ), (4) a ϕ (m )=1 (mod m )10.Fermat 定理:设p 是一个素数,则对任意整数a ,有 ( )。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

这个口诀的含义是: 用 70 乘被 3 除的余数: 70 × 2 = 140 , 用 21 乘被 5 除的余数: 21 × 3 = 63 , 用 15 乘被 7 除的余数: 15 × 2 = 30 , 这三个数加起来的和为 140 + 63 + 30 = 233 ,除以 105 后的 余数为 23。

17

在 古 典 密 码 学 中 ,最 简 单 的 编 码 叫 做 替 代 密 码 ,即 每 一 个 字母 被另 一个 数字 或 字母 按顺 序所 替代 。 过 破 通 译 信 息使 用中 的字 母的 相 对频 率 , 样的 编码 很容 易 这 被 识 别或 解 码。 比 如, 字母 “e” 是在 英 语语 言中 最 常 使 用 的 字 母 , 因 而 “ e” 的 替 代 值 ( 字 母 或 数 字 ) 出 现的频率就高一些,相对来说容易被确定。希尔密 码 ( Hil l Ci pher )是 一 种 改 良 的 替 代 密 码 术 ,在 此 中 , 字 母 不是 一个 一个 地被 另 一个 所替 代 , 是一 群字 母 而 被 编 码成 另一 群字 母 , 种 编码 术就 相对 来说 更难 破 这 译,希尔密码的编码和解码都要用到矩阵的线性运 算 、乘 积 、求 逆 和 数 论 中 有 关 素 数 的 知 识 和 同 余 运 算。

1. 用 希尔 密码 法编 码信 息 由于希尔密码也是一种替代密码,所以首先要把 所有的拼音字母和标点符号转换为一组数字替代表 格 ,以 便 以 后 编 码 和 解 码 信 息 时 使 用 。希 尔 密 码 技 术 要 求 替 代 值 的 数 值 为 素 数 , 所 以 26 个 英 文 字 母 加 上 3 个 标 点 所 构 成 的 29 个 替 代 值 表 格 是 通 常 所 使 用 的 。 如 图 1 所 示是 一种 替代 表 格 , 得注 意的 是替 代值 是 值 从 0 到 28 , 而 不 是 1 到 29 , 因 为 希 尔 密 码 法 还 要 用 到 同 余 运 算 , 而 在 同 余 中 0 到 28 代 表 了 所 有 关 于 模 29 同余 的最 小 非负 完 全剩 余系 。 当然 也 可以 使用 其 它 类 型的 替代 表格 。

即

x ≡ 770 + 924 + 1650 + 1260 ≡ 1139(mod 1155)

例 2 求解同余式组

x ≡ 2(mod 9) 3 x ≡ 4(mod 5) 4 x ≡ 3(mod 7 ) 4x

解 因为同余式组的第二和第三个同余式不符合定理 1 的要 求,所以我们使用一次同余式的求解算法对其进行求解。 因为 3 mod 5 = 2 , 4 mod 7 = 2 ,所以同余式

解 方法一

直 接 用 上 一 节 的 算 法 3.1.1 , 首 先 计 算

(71,3441) = 1 得 该 一 次 同 余 式 的 解 数 为 1 , 其 次 计 算 71 mod 3441 = 2084 ,所以该同余式的解为

−1

x ≡ 1309(mod 3441)

方法二

因 为 3441 = 3 ⋅ 31 ⋅ 37 , 所 以 求 解 同 余 式

' i =1 i i i1 , m 2 ,L, mk 是 k 个两两互素 的正整数,所以

( m , M ) = 1,1 ≤ i ≤ k

i i

从而 M i ' = M i mod m i 必存在,由

−1

M M ' ≡ 1(mod m ) 和 m | M , j ≠ i

A B C D E F G H I J

1 2 3 4 5 6 7 8 9 10

K L M N O P Q R S T

21 | ( x − 2),5 | ( x − 3)

即存在整数 m, n 使得

x = 21m + 2 = 5n + 3

对上式变形可得

x = 21( m − 1) + 23 = 5( n − 4) + 23

即 21( m − 1) = 5( n − 4) ,因为 (5, 21) = 1 ,所以 5 | (m − 1) , 取最小的满足此条件的正整数

m = 1, n = 4 ,即满足已知条件的最小正整数 x = 23 。

这个问题也就是要求解如下同余式组

x ≡ 2(mod 3) x ≡ 3(mod 5) x ≡ 2(mod 7 )

程大位在“算法统宗” (1592)中以诗的形式给出了此同余 式组的算法口诀: 三人同行七十稀,五树梅花廿一枝,七子团圆月正半,除百 零五便得知。

1 2 3

M = 35, M = 63, M = 45

1 2 3

利用乘法逆元素的性质可以分别计算 M 1 ' , M 2 ' , M 3 ' 为

M ' = M mod 9 = 35 mod 9 = 8

−1 −1 1 1

M ' = M mod 5 = 63 mod 5 = 2

−1 −1 2 2

M ' = M mod 7 = 45 mod 7 = 3 mod 7 = 5

M = 3 × 7 = 21, M ' = 21 mod 5 = 1

−1 2 2

M = 3 × 5 = 15, M ' = 15 mod 7 = 1

−1 3 3

从而同余式的解为

x ≡ 35 × 2 × 2 + 21 × 1 × 3 + 15 × 1 × 2 ≡ 23(mod 105)

例 1 求解同余式组

−1 −1 −1 3 3

从而由定理 1 可得同余式组的解为

x ≡ 35 ⋅ 8 ⋅ 2 + 63 ⋅ 2 ⋅ 3 + 45 ⋅ 5 ⋅ 6(mod 315)

即

x ≡ 560 + 378 + 1350 ≡ 83(mod 315)

对于模较大的一次同余式,在计算过程中运算量比较大,我 们可以把它化为模较小的一次同余式组来求解,这种方法有 时候很方便。 例3 解同余式 71x ≡ 32(mod 3441)

进一步可化简为

x ≡ 1(mod 3) x ≡ 7(mod 31) x ≡ 14(mod 37)

因 为 (31 ⋅ 37) mod 3 = 1 , (3 ⋅ 37) mod 31 = 19 ,

−1 −1

(3 ⋅ 31) mod 37 = 2

−1

所以该同余式组的解为

x ≡ 31 ⋅ 37 ⋅ 1 ⋅ 1 + 3 ⋅ 37 ⋅ 19 ⋅ 7 + 3 ⋅ 31 ⋅ 2 ⋅ 14 ≡ 18514 ≡ 1309(mod

1

a = 2,

1

b = 8,

1

m = 0,

2

a = 4,

2

b = 8,

2

m = 0,

3

a = 16,

3

b = 8,

3

m = 1,

4

a = 8,

4

b =2

4

所以第二个同余式为 x ≡ 2(mod 31)

由定理 1 可得同余式组

x ≡ 6(mod 23) x ≡ 2(mod 31)

的解为 x ≡ 31 ⋅ 3 ⋅ 6 + 23 ⋅ 27 ⋅ 2 ≡ 374 (mod 713) 所以 473 mod 713 = 374 。

x ≡ x (mod m)

1 2

(3)

因为 x1 , x2 都是同余式组(1)的解时,必有

x ≡ x (mod m ),1 ≤ i ≤ k

1 2 i

由于 m1 , m 2 ,L, mk 是 k 个两两互素的正整数,由同余式的性 质可得同余式(3)成立。即若同余式组有解,则解数必为 1。

其次证明

x ≡ ∑ M M b (mod m)

17 17

利用同余的性质,上面同余式组可以简化为

x ≡ 13 ≡ a (mod 23) x ≡ 8 ≡ b(mod 31)

17 17

因为 (17) 10 = (10001) 2 由模重复平方算法 2.1.1 可以依次计算得到

m = 1,

0

a = 13,

0

b = 13 ,

0

m = 0,

1

§3.2 中国剩余定理

在孙子算经中有一题“物不知其数”: 今有物,不知其数,三三数之剩二,五五数 之剩三,七七数之剩二,问物几何?

如果利用整除的性质,我们可以求解如下: 设这个数为 x ,则根据题意有

3 | ( x − 2),5 | ( x − 3),7 | ( x − 2)

因为 3,5,7 是两两互素的整数,所以由整除的性质可得如上 条件等价于

上述问题和解法可以推广为如下的中国剩余定理 定理 1(中国剩余定理) 设 m1 , m2 ,L, mk 是 k 个两两互素的 正整数,则对任意的整数 b1 , b2 ,L , bk ,同余式组

x ≡ b (mod m ) L x ≡ b (mod m )

1 1 k k

(1)

一定有解,且解是惟一的。 若令

应用中国剩余定理,我们可以将一些复杂的运算转化为较简 单的运算。 例 4 计算 473 mod 713

17

解 令 x = 473 ,因为 713 = 23 × 31,所以计算 x mod 713 等

17

价于求解同余式组

x ≡ 473 ≡ a(mod 23) x ≡ 473 ≡ b (mod 31)

−1 −1

3x ≡ 4(mod 5) 和 4 x ≡ 3(mod 7 )

的解分别为

x ≡ 3(mod 5) 和 x ≡ 6(mod 7)

因此求解原同余式组等价于求解同余式组

x ≡ 2(mod 9) x ≡ 3(mod 5) x ≡ 6(mod 7)