RSSIRSSII及SAHARA三种安全通信协议实现技术

蓝牙技术基础

蓝牙技术基础蓝牙的技术特点蓝牙技术是一种无线数据与语音通信的开放性标准,它以低成本的近距离无线连接为基础,为固定与移动设备通信环境建立一个特别连接。

如果把蓝牙技术引入到移动电话和便携型电脑中,就可以去掉移动电话与便携型电脑之间令人讨厌的连接电缆而通过无线使其建立通信。

打印机、PDA、桌上型电脑、传真机、键盘、游戏操纵杆及所有其它的数字设备都可以成为“蓝牙”技术系统的一部分。

除此之外,蓝牙无线技术还为已存在的数字网络和外设提供通用接口以组建一个远离固定网络的个人特别连接设备群。

蓝牙技术在全球通用的2.4GHz ISM(工业、科学、医学)频段,蓝牙的数据速率为1Mb/s。

从理论上来讲,以2.45GHz ISM波段运行的技术能够使相距30m以内的设备互相连接,传输速率可达到2Mbps,但实际上很难达到。

应用了蓝牙技术link and play的概念,有点类似“即插即用”的概念,任意蓝牙技术设备一旦搜寻到另一个蓝牙技术设备,马上就可以建立联系,而无须用户进行任何设置,可以解释成“即连即用”。

这在无线电环境非常嘈杂的环境下,它的优势就更加明显了。

蓝牙技术的另一大优势是它应用了全球统一的频率设定,这就消除了“国界”的障碍,而在蜂窝式移动电话领域,这个障碍已经困扰用户多年。

另外,ISM频段是对所有无线电系统都开放的频段,因此使用其中的某个频段都会遇到不可预测的干扰源。

例如某些家电、无绳电话、汽车房开门器、微波炉等,都可能是干扰。

为此,蓝牙技术特别设计了快速确认和跳频方案以确保链路稳定。

跳频技术是把频带分成若干个跳频信道(Hop Channel),在一次连接中,无线电收发器按一定的码序列不断地从一个信道跳到另一个信道,只有收发双方是按这个规律进行通信的,而其它的干扰不可能按同样的规律进行干扰;跳频的瞬时带宽是很窄的,但通过扩展频谱技术使这个窄带或成倍地扩展成宽频带,使干扰可能的影响变成很小。

与其它工作在相同频段的系统相比,蓝牙跳频更快,数据包更短,这使蓝牙技术比其它系统都更稳定。

ibeacon定位原理

ibeacon定位原理一、iBeacon概述iBeacon是苹果公司于2013年推出的一种基于蓝牙4.0低功耗技术的定位方案,可以在室内和半室内环境下实现高精度的定位。

iBeacon 主要由信标设备和移动终端设备两部分组成,信标设备可以发射蓝牙信号,移动终端设备可以接收并处理这些信号,从而实现室内定位。

二、iBeacon技术原理1. BLE技术iBeacon使用的是BLE(Bluetooth Low Energy)技术,也称为蓝牙4.0低功耗技术。

BLE技术采用了GFSK调制方式,采用2.4GHz频段进行通信。

BLE在传输数据时使用了频率跳变和自适应功率控制等多种优化方式,使得其具有低功耗、短距离、高速率等特点。

2. iBeacon协议iBeacon协议是苹果公司定义的一种基于BLE技术的通信协议。

该协议规定了蓝牙信号广播包的格式和内容。

其中包括UUID、Major、Minor三个参数,分别用来标识一个特定的iBeacon设备。

3. 三角测量原理iBeacon通过信号强度指示(RSSI)来实现定位。

移动终端设备接收到iBeacon设备发出的蓝牙信号后,可以计算出信号的强度值。

根据三角测量原理,当移动终端设备接收到至少三个iBeacon设备的信号时,就可以通过计算这些信号的强度值和位置信息,确定移动终端设备所处的位置。

4. 信号过滤算法为了提高定位精度和减少误差,iBeacon还采用了一些信号过滤算法。

其中最常用的是加权平均算法和卡尔曼滤波算法。

加权平均算法将多次测量得到的RSSI值进行加权平均处理,从而减小因为环境干扰等原因导致的误差。

卡尔曼滤波算法则是一种基于状态估计的滤波方法,能够根据历史数据和模型预测未来数据,并对测量数据进行修正。

三、iBeacon定位应用1. 室内导航iBeacon技术可以在室内环境下实现高精度的定位,并且具有低功耗、易部署等优点,因此被广泛应用于室内导航场景。

用户在室内打开导航APP后,可以通过iBeacon设备发出的信号,得到自己所处的位置和前往目的地的路径,从而实现室内导航。

IPsec安全通信

IPsec安全通信IPsec(Internet Protocol Security)是一种网络通信协议,用于在互联网上提供安全的数据传输。

它通过对IP数据包进行加密和认证,确保数据在传输过程中不被篡改、窃取或伪造。

本文将探讨IPsec的工作原理、使用场景和安全性能。

一、IPsec的工作原理IPsec是在IP层上工作的安全协议,它可以在发送和接收IP数据包的过程中对数据进行加密和解密。

主要包括以下几个步骤:1. 身份验证阶段(Authentication Phase):发送方和接收方互相验证对方的身份,并协商加密算法和密钥的使用。

2. 安全关联建立阶段(Security Association Establishment Phase):发送方和接收方建立安全关联(Security Association),包括加密算法、密钥协商方式等。

3. 数据传输阶段(Data Transfer Phase):发送方使用安全关联对数据进行加密,接收方使用相同的安全关联进行解密。

二、IPsec的使用场景IPsec通常应用于以下场景中,以保障网络通信的安全性:1. 远程访问VPN(Virtual Private Network):通过建立IPsec连接,远程用户可以安全地访问企业局域网中的资源,并保护数据的机密性和完整性。

2. 网络间VPN:不同分支机构之间可以通过IPsec建立安全通信隧道,实现私密可靠的数据传输,确保分支机构间的通信安全。

3. 网络对等连接:IPsec可以用于保护两个网络间的对等连接,例如跨运营商的网络互联、数据中心间的连接等。

三、IPsec的安全性能IPsec具有以下的安全性能,保障网络通信的安全性:1. 数据机密性:IPsec使用加密技术对数据进行加密,确保数据在传输过程中不会被窃取。

2. 数据完整性:IPsec通过使用消息认证码(Message Authentication Code)确保数据在传输过程中不会被篡改。

RSSP-II(铁路安全通信协议II)介绍

物理层

传输系统

图例 :

由本规范指定

从标准规范中引用

超出范围

2020/2/29

CTC/ATS部

8

体系结构 – PDU结构

2020/2/29

CTC/ATS部

9

大纲

1 • RSSP-II简介 2 • RSSP-II体系结构 3 • RSSP-II安全防御矩阵 4 • RSSP-II通信功能模块 5 • RSSP-II安全功能模块

2020/2/29

CTC/ATS部

12

通信功能模块 – ALE层概述

本规范中,两个终端系统均假设为固定的(非移动 的),并且能够与行业标准的高速网络连接。

本规范在冗余适配管理层实体(ALE)中定义了ISO TP2服务与TCP之间的映射关系,该实体通过离散的、 非定长的ALE数据包(ALEPKT),实现端到端的数据 传输。

所有ALEPKT都可以从余下的TCP连接中获得。

2020/2/29

CTC/ATS部

22

ALE – D类服务的通道监测

D类服务中应使用TCP提供的标准生命保持特性 (TCP-KeepAlive)来执行连接与物理链路监测。

双方的TCP实体都应当具备生命保持特性。

当应用程序采用周期发送数据的形式时,不要求TCP 层进行连接监测。

告。

2020/2/29

CTC/ATS部

15

CFM实例

2020/2/29

CTC/ATS部

16

对应实体间连接时的协议栈

2020/2/29

CTC/ATS部

17

ALE – 服务类别

对于不同的服务质量(在ALE中称为“服务类别”)说明如 下:

RSSP-I、RSSP-II及SAHARA三种安全通信协议实现技术

RSSP-I、RSSP-II及SAHARA三种安全通信协议实现技术简介岳朝鹏摘要:本文针对RSSP-I、RSSP-II、SAHARA三种安全通信协议的主要安全通信技术实现机制进行介绍,并对这三种安全协议进行多方面比对,从而便于研发人员可根据具体应用场景选取所需的安全协议或防护技术。

关键词:铁路信号安全通信协议、SAHARA、实现机制、综合比对Abstract:Based on RSSP-I, RSSP-II, SAHARA three kinds of safety communication protocols,the main safety communication technology realization mechanism were introduced, and compare these safety protocols in many aspects, which will be convenient for R& D personnel to select required safety protocol or the protection technology according to the concrete application scene. Keywords: RSSP、SAHARA、Implementation mechanisms、Comprehensive comparison目前,RSSP-I协议广泛运用在我国客运专线列控中心的外围系统接口间,RSSP-II协议广泛运用在无线闭塞中心及临时限速服务器的外围系统接口间,而SAHARA协议主要应用在西门子地铁CBTC系统中。

本文将对RSSP-I、RSSP-II、SAHARA三种安全通信协议的主要安全通信技术实现机制进行介绍,并对这三种安全协议进行多方面比对,从而便于研发人员可根据具体应用场景选取所需的安全协议或防护技术。

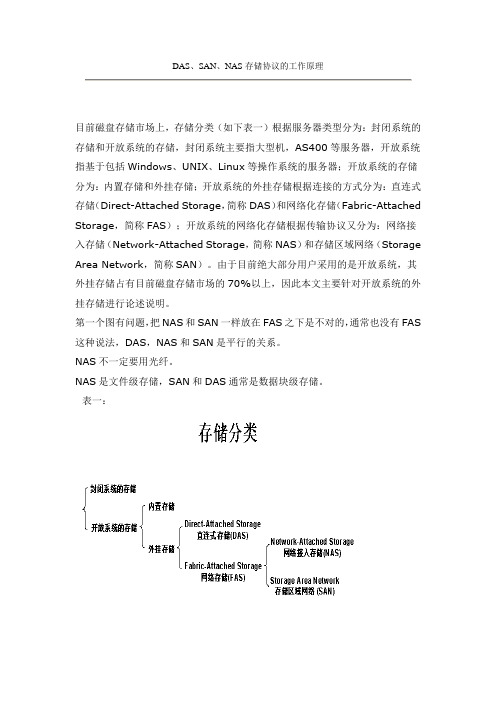

DAS、SAN、NAS存储协议的工作原理全解

目前磁盘存储市场上,存储分类(如下表一)根据服务器类型分为:封闭系统的存储和开放系统的存储,封闭系统主要指大型机,AS400等服务器,开放系统指基于包括Windows、UNIX、Linux等操作系统的服务器;开放系统的存储分为:内置存储和外挂存储;开放系统的外挂存储根据连接的方式分为:直连式存储(Direct-Attached Storage,简称DAS)和网络化存储(Fabric-Attached Storage,简称FAS);开放系统的网络化存储根据传输协议又分为:网络接入存储(Network-Attached Storage,简称NAS)和存储区域网络(Storage Area Network,简称SAN)。

由于目前绝大部分用户采用的是开放系统,其外挂存储占有目前磁盘存储市场的70%以上,因此本文主要针对开放系统的外挂存储进行论述说明。

第一个图有问题,把NAS和SAN一样放在FAS之下是不对的,通常也没有FAS 这种说法,DAS,NAS和SAN是平行的关系。

NAS不一定要用光纤。

NAS是文件级存储,SAN和DAS通常是数据块级存储。

表一:今天的存储解决方案主要为:直连式存储(DAS)、存储区域网络(SAN)、网络接入存储(NAS)。

如下表二:开放系统的直连式存储(Direct-Attached Storage,简称DAS)已经有近四十年的使用历史,随着用户数据的不断增长,尤其是数百GB以上时,其在备份、恢复、扩展、灾备等方面的问题变得日益困扰系统管理员。

主要问题和不足为:直连式存储依赖服务器主机操作系统进行数据的IO读写和存储维护管理,数据备份和恢复要求占用服务器主机资源(包括CPU、系统IO等),数据流需要回流主机再到服务器连接着的磁带机(库),数据备份通常占用服务器主机资源20-30%,因此许多企业用户的日常数据备份常常在深夜或业务系统不繁忙时进行,以免影响正常业务系统的运行。

直连式存储的数据量越大,备份和恢复的时间就越长,对服务器硬件的依赖性和影响就越大。

3g安全体系结构

GSM的安全体系结构

MS VLR/SGSN HE/HLR

Authentication data request Generate authentication vectors AV(1..n) Authentication data response AV(1..n) Store authentication vectors

2004.03.26

3G的安全体系结构

3G鉴权认证过程

MS VLR/SGSN

认证请求

HE/HLR

生成认证向量 组AV(1..n)

存储认证向量组

选择一个认证向量组 RAND||AUTN 验证AUTN 计算RES RES 比较RES和XRES

计算CK和IK

选择CK和IK

2004.03.26

3G的安全体系结构:认证鉴权过程祥解

RAND(128bit) Ki(128bit) RAND(128bit) Ki(128bit)

A3

XRES(32bit)

A8

Kc(64bit)

由以上分析可看出,在GSM 系统中, Kc 从来不通过空中接口传送,存储在MS 和 AuC 内的Kc 都是由Ki 和一个随机数通过A8算法运算得出的。密钥Ki 以加密形式存储 在SIM 卡和AuC 中。

2004.03.26

3G的安全体系结构:认证鉴权过程祥解

l 首 先 计 算 AK 并 从 AUTN 中 将 序 列 号 恢 复 出 来 SQN=(SQN⊕AK)⊕AK; l USIM计算出XMAC,将它与AUTN中的MAC值进行比较。 如果不同,用户发送一个“用户认证拒绝”信息给VLR/SGSN,放弃该 认证过程。在这种情况下,VLR/SGSN向HLR发起一个“认证失败报告 ”过程,然后由VLR/SGSN决定是否重新向用户发起一个认证过程。 l 用户比较收到的SQN是否在正确范围内(为了保证通信的同步, 同时防止重传攻击,SQN应该是目前使用的最大的一个序列号,由于可 能发生延迟等情况,定义了一个较小的“窗口”,只要SQN收到的在该 范围内,就认为是同步的。) l 如果SQN在正确范围内,USIM计算出RES,发送给VLR/SGSN, 比较RES是否等于XRES。如果相等,网络就认证了用户的身份。 l 最后,用户计算出加密密钥CK=f3(RAND,K),完整性密钥 IK=f4(RAND,K)

3-3RSSP-I铁路安全通信协议

铁路信号安全协议-1Railway Sig nal Safety Protocol - I(报批稿)XXXX -XX - XX 发^XXXX -XX - XX 实施布中华人民共和国铁道部发布I类协议规范。

本规范为首次发布,应用于铁路信号安全通信的本规范由北京全路通信信号研究设计院提出并归口。

本规范由北京全路通信信号研究设计院负责起草。

本规范主要起草人:岳朝鹏、叶峰、郭军强1范围本规范规定了铁路信号安全设备之间进行安全相关信息交互的安全层功能结构和协议。

范应与以本规范扩展定义的其它接口规范,共同构成完整的应用规范。

本规范适用于封闭式传输系统,以实现铁路信号安全设备间的安全数据通信。

本安全层规2规范性引用文件下列文件中的条款通过本标准的引用而成为本标准的条款。

凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方,研究是否可使用这些文件的最新版本。

凡是不注日期的引用文件,其最新版本适用于本标准。

EN-50159-1:2001 Railway applicati ons —Commun icati on, sig nail ing and Process ing systems —Part 1: Safety-related com muni cati on in closed tran smissi on systems 铁道应用:圭寸闭式传输系统中安全通信要求EN-50159-2:2001 Railway applicati ons —Commun icati on, sig nail ing and Process ing systems —Part 2: Safety-related com muni cati on in ope n tran smissi on systems 铁道应用:开放式传输系统中安全通信要求EN-50128:2001 EN-50129:2003 Railway applications —Communications, signalling and processing systems —Software for railway con trol and protect ion systems 铁道应用:铁路控制和防护系统软件Railway applications —Communication, signalling and processing systems —Safety related electronic systems for signalling 铁道应用:安全相关电子系统3术语和定义下列术语和定义适用于本标准。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RSSP-I、RSSP-II及SAHARA三种安全通信协议实现技术简介

岳朝鹏

摘要:本文针对RSSP-I、RSSP-II、SAHARA三种安全通信协议的主要安全通信技术实现机制进行介绍,并对这三种安全协议进行多方面比对,从而便于研发人员可根据具体应用场景选取所需的安全协议或防护技术。

关键词:铁路信号安全通信协议、SAHARA、实现机制、综合比对

Abstract:Based on RSSP-I, RSSP-II, SAHARA three kinds of safety communication protocols,the main safety communication technology realization mechanism were introduced, and compare these safety protocols in many aspects, which will be convenient for R& D personnel to select required safety protocol or the protection technology according to the concrete application scene. Keywords: RSSP、SAHARA、Implementation mechanisms、Comprehensive comparison

目前,RSSP-I协议广泛运用在我国客运专线列控中心的外围系统接口间,RSSP-II协议广泛运用在无线闭塞中心及临时限速服务器的外围系统接口间,而SAHARA协议主要应用在西门子地铁CBTC系统中。

本文将对RSSP-I、RSSP-II、SAHARA三种安全通信协议的主要安全通信技术实现机制进行介绍,并对这三种安全协议进行多方面比对,从而便于研发人员可根据具体应用场景选取所需的安全协议或防护技术。

1、RSSP-I安全通信协议

,以源标识为初始值T(0)=SID, 按通信周期向左移位32位,且若最高位为1时须异或一个时间戳生成多项式作为附加干扰输入。

如下图所示:

图表 1 时间戳技术

当序列号递增时,时间戳随之同步循环步进,与序列号计数器形成相关联的伪随机序列。

为便于理解,可类比日期和周星期,序列号是每日日期,时间戳是周星期,每个日期对应着一个周星期。

两个日期间隔的天数等效于相应周星期的间隔天数。

对于接收方,需同时校验序列号和时间戳的有效性,若任一不匹配,即认为时序有误,需向发送方申请时序校正SSE (类似请求告知2014年1月6日是周几?),当发送方回复时序基准值SSR (应答为周一)后,接收方就可按此周历校正,从而推算后续日期对应的周历。

2、 RSSP-II 安全通信协议

本协议采用以下8种通信原语,涵盖了3种通信交互过程,有关具体协议定义参见《RSSP-II 铁路信号安全通信协议》。

1) 连接建立服务

[1] CONNECT.request :用户要求建立连接;

[2] CONNECT.indication :被叫实体收到连接请求后通知被叫用户; [3] CONNECT.response :应答用户用来接受到实体的连接;

[4] CONNECT.confirm :主叫实体获得被叫对等实体的响应后向主叫用户报告

连接成功建立。

2) 数据传输服务

[1] DATA.request :用户用来向对等实体传输应用数据;

[2] DATA.indication :向用户表示来自对等实体数据已成功接收。

3) 连接释放服务

[1] DISCONNECT.request :用户强制释放连接;

[2] DISCONNECT.indication :用来通知用户连接释放。

以基于固定周期的EC 防御技术进行介绍。

设定R = 接收方EC 周期/发送方EC 周期,这

样接收方的每个执行周期都应该更新EC的期望值(Ex)= 当前Ex + R。

而实际值偏差Δ = (Ex –当前周期收到的最后一条消息的EC计数值) 向下取整,如果Δ大于或者等于警报状态,该周期所有接收的消息即认为延时过大而被删除。

该协议的另一主要技术特点是安全码MAC计算。

首先,通信双方需配置认证密钥KMAC,由3组64位数据构成。

再结合双方连接建立的交互过程中互传的一对随机数R A 和R B,采用DES算法进行加密,从而根据以下公式计算出会话密钥KsMAC取值。

最后,才可对传输的用户数据按照每64位一组,结合会话密钥KsMAC进行加密计算生成MAC安全码。

计算方法如下:

图表2 MAC计算示意

3、SAHARA安全通信协议

本协议定义了8种帧类型,涵盖了4种通信交互过程,有关具体协议定义参见《SAHARA 协议》。

1)连接建立过程

连接请求[1]:发起方要求建立连接;

连接响应[2]:应答方回应连接建立完成。

2)数据传输过程

固定间隔T H(即心跳时间),发送方必须要发送一个消息。

当已有用户数据准备好

时,该消息是一个数据消息[3];否则该消息则是一个心跳消息[4]。

3)连接释放过程

发起方给出断开请求[5],即可关闭通信连接。

4)数据重传过程

发起方发起重传请求[6],接收方给出重传响应[7],随后逐一发送若干需要重传的

数据消息[8],并最终以心跳消息标识重传结束。

从而触发数据传输过程。

4、综合比对

5、总结

上述3种安全协议设计的大多防护技术是相类似的,只有部分技术不同,可根据具体应用需要采用不同的协议或借鉴其部分技术自制协议。

参考文献

1.运基信号[2010] 267号铁路信号安全通信协议技术规范V1.0

2.ALCATEL*SIEMENS SAHARA Protocol ,Version 2.2

3.EN50159-1 Railway applications Communication, signaling and processing

systems- Part1: Safety related communication in closed transmission systems 2001

4.EN50159-2 Railway applications Communication, signaling and processing

systems- Part2: Safety related communication in open transmission systems 2001

THANKS !!!

致力为企业和个人提供合同协议,策划案计划书,学习课件等等

打造全网一站式需求

欢迎您的下载,资料仅供参考。