实训指导3.1-2CISCO访问控制列表ACL

思科ACL访问控制列表常规配置操作详解

思科ACL访问控制列表常规配置操作详解本⽂实例讲述了思科ACL访问控制列表常规配置操作。

分享给⼤家供⼤家参考,具体如下:⼀、ACL概述ACL (Access Control List,访问控制列表)是⼀系列运⽤到路由器接⼝的指令列表。

这些指令告诉路由器接收哪些数据包、拒绝哪些数据包,接收或者拒绝根据⼀定的规则进⾏,如源地址、⽬标地址、端⼝号等。

ACL使得⽤户能够管理数据流,检测特定的数据包。

路由器将根据ACL中指定的条件,对经过路由器端⼝的数据包进⾏检査。

ACL可以基于所有的Routed Protocols (被路由协议,如IP、IPX等)对经过路由器的数据包进⾏过滤。

ACL在路由器的端⼝过滤数据流,决定是否转发或者阻⽌数据包。

ACL应该根据路由器的端⼝所允许的每个协议来制定,如果需要控制流经某个端⼝的所有数据流,就需要为该端⼝允许的每⼀个协议分别创建ACL。

例如,如果端⼝被配置为允许IP、AppleTalk和IPX协议的数据流,那么就需要创建⾄少3个ACL, 本⽂中仅讨论IP的访问控制列表。

针对IP协议,在路由器的每⼀个端⼝,可以创建两个ACL:—个⽤于过滤进⼊(inbound)端⼝的数据流,另⼀个⽤于过滤流出(outboimd)端⼝的数据流。

顺序执⾏:—个ACL列表中可以包含多个ACL指令,ACL指令的放置顺序很重要。

当路由器在决定是否转发或者阻⽌数据包的时候,Cisco的IOS软件,按照ACL中指令的顺序依次检査数据包是否满⾜某⼀个指令条件。

当检测到某个指令条件满⾜的时候,就执⾏该指令规定的动作,并且不会再检测后⾯的指令条件。

ACL作⽤: * 限制⽹络流量,提⾼⽹络性能。

* 提供数据流控制。

* 为⽹络访问提供基本的安全层。

⼆、ACL 类型1. 标准ACL: access-list-number编号1~99之间的整数,只针对源地址进⾏过滤。

2. 扩展ACL: access-list-number编号100~199之间的整数,可以同时使⽤源地址和⽬标地址作为过滤条件,还可以针对不同的协议、协议的特征、端⼝号、时间范围等过滤。

Cisco路由器配置ACL详解之扩展访问控制列表

Cisco路由器配置ACL详解之扩展访问控制列表Cisco路由器配置ACL详解之扩展访问控制列表扩展访问控制列表:上⾯我们提到的标准访问控制列表是基于IP地址进⾏过滤的,是最简单的ACL。

那么如果我们希望将过滤细到端⼝怎么办呢?或者希望对数据包的⽬的地址进⾏过滤。

这时候就需要使⽤扩展访问控制列表了。

使⽤扩展IP访问列表可以有效的容许⽤户访问物理LAN⽽并不容许他使⽤某个特定服务(例如WWW,FTP等)。

扩展访问控制列表使⽤的ACL号为100到199。

扩展访问控制列表的格式:扩展访问控制列表是⼀种⾼级的ACL,配置命令的具体格式如下:access-list ACL号 [permit|deny] [协议] [定义过滤源主机范围] [定义过滤源端⼝] [定义过滤⽬的主机访问] [定义过滤⽬的端⼝]例如:access-list 101 deny tcp any host 192.168.1.1 eq www这句命令是将所有主机访问192.168.1.1这个地址⽹页服务(WWW)TCP连接的数据包丢弃。

⼩提⽰:⼩提⽰:同样在扩展访问控制列表中也可以定义过滤某个⽹段,当然和标准访问控制列表⼀样需要我们使⽤反向掩码定义IP地址后的⼦⽹掩码。

⽹络环境介绍:我们采⽤如图所⽰的⽹络结构。

路由器连接了⼆个⽹段,分别为172.16.4.0/24,172.16.3.0/24。

在172.16.4.0/24⽹段中有⼀台服务器提供WWW服务,IP地址为172.16.4.13。

配置任务:禁⽌172.16.3.0的计算机访问172.16.4.0的计算机,包括那台服务器,不过惟独可配置任务:以访问172.16.4.13上的WWW服务,⽽其他服务不能访问。

路由器配置命令:access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www 设置ACL101,容许源地址为任意IP,⽬的地址为172.16.4.13主机的80端⼝即WWW服务。

访问控制列表ACL,地址转换

访问控制列表ACL,地址转换网络设计与规划实验五访问控制列表ACL,地址转换通过本实验,学生可以掌握以下技能:1.理解标准ACL的概念和工作原理;2.掌握标准ACL的配置方法;3.掌握NAT的配置及验证方法。

5.2实验任务1.配置标准ACL使得某个网段中只有指定的设备能够访问其它子网;配置NAT。

5.3实验设备CISCO2600路由器两台,带网卡的PC机四台,网线若干,集线器两个;5.4实验环境如图1所示线缆连接完成后,给所有设备加电,开始进行实验。

要求达到如下目标:1,192.168.1.11能够访问子网192.168.0.0,而192.168.1.12不能够访问子网192.168.0.0;2,192.168.1.0子网中,只有192.168.1.11能够对路由器进行配置、管理;5.5实验报告要求实验报告信息要求完整,包括学号、姓名、班级、专业、课程名称、教师名称、实验目的、实验任务、实验环境、实验步骤及详细记录、实验过程中存在的问题及实验心得体会等内容。

1.通过PC1上的超级终端连接路由器router1,并为路由器命名Router> enablre terminalRouter(config)#Router(config)# hostname R1router1(config)#2.设置路由器R1的s0/0端口的IP地址R1(config)# interface s0/0R1(config-if)# ip address 192.168.101.1255.255.255.0R1(config-if)# no shutdown3.设置路由器R1的Ethernet0/0端口的IP地R1(config)# int f0/0R1(config-if)# ip address 192.168.0.1 255.255.255.0R1(config-if)# no shutdown4.类似方法设置路由器R25.设置PC1的IP地址192.168.0.11,网关为192.168.0.16.设置PC2的IP地址192.168.0.12,网关为192.168.0.17.设置PC3的IP地址192.168.1.11,网关为192.168.1.18.设置PC4的IP地址192.168.1.12,网关为192.168.1.19.在R1上启用RIP协议R1# configure terminalR1(config)#router ripR1(config)#network 192.168.0.0R1(config)#network192.168.101.010.在R2上启用RIP协议R1# configure terminalR1(config)#router ripR1(config)#network 192.168.1.0R1(config)#network 192.168.101.011.测试PC2与PC3、PC4的连通性,在pc2上Pc2>ping 192.168.0.12以及Pc2>ping 192.168.0.1112.测试PC1与PC3、PC4的连通性,在pc2上Pc1>ping 192.168.0.12以及Pc1>ping 192.168.0.11现在配置一切正常,PC1及pc2能够与pc3和pc4通信,并且返回的ip地址也是实际去连接的ip地址。

访问控制列表(ACL)配置实验报告

访问控制列表(ACL)配置实验报告实验四访问控制列表(ACL)配置1、实验目的:(1)掌握扩展访问控制列表对某个网段数据流进行抑制的配置方法。

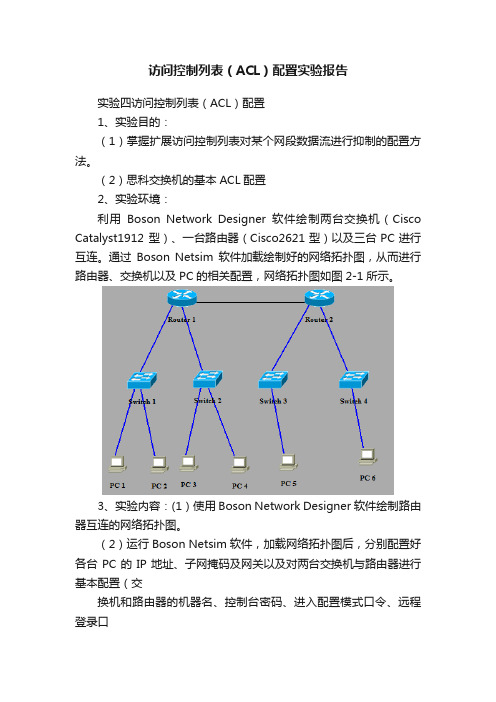

(2)思科交换机的基本ACL配置2、实验环境:利用Boson Network Designer软件绘制两台交换机(Cisco Catalyst1912 型)、一台路由器(Cisco2621型)以及三台PC进行互连。

通过Boson Netsim软件加载绘制好的网络拓扑图,从而进行路由器、交换机以及PC的相关配置,网络拓扑图如图2-1所示。

3、实验内容:(1)使用Boson Network Designer软件绘制路由器互连的网络拓扑图。

(2)运行Boson Netsim软件,加载网络拓扑图后,分别配置好各台PC的IP地址、子网掩码及网关以及对两台交换机与路由器进行基本配置(交换机和路由器的机器名、控制台密码、进入配置模式口令、远程登录口令、各端口的参数)。

(3)在路由器上定义一个扩展访问控制列表,抑制某台PC的ICMP数据流通往其它任意的一条网段。

将该列表应用于路由器的相应端口。

然后,进行相应的Ping测试。

(4)在路由器撤消之前配置的扩展访问控制列表,然后定义一个标准访问控制列表,抑制某条网段的PC机访问另一条网段的PC机。

将该列表应用于路由器的相应端口,最后进行相应的Ping测试。

2.3 实验步骤(1)运行Boson Network Designer软件,按照图2-1所示绘制配置拓扑图,保存在相应的目录下。

(2)运行Boson Netsim软件,加载绘制好的网络拓扑图,然后切换到PC机设置界面,使用winipcfg命令,配置PC1的IP地址为192.168.1.3 ,子网掩码为:255.255.255.0,网关为:192.168.1.1,如下图2-2所示:其他PC机的配置方法类似,配置如下:PC2:192.168.1.4 255.255.255.0 GATEWAY: 192.168.1.1PC3:192.168.2.3 255.255.255.0 GATEWAY: 192.168.2.1PC4:192.168.2.4 255.255.255.0 GATEWAY: 192.168.2.1PC5:192.168.3.3 255.255.255.0 GATEWAY: 192.168.3.1PC6:192.168.4.3 255.255.255.0 GATEWAY: 192.168.4.1(3)进入第一台思科1912交换机的CLI界面,做如下配置:>enable#conf tEnter configuration commands, one per line. End with CNTL/Z.(config)#hostname csi1912sw1csi1912sw1(config)#enable secret level 15 ciscocsi1912sw1(config)#ip addr 192.168.1.2 255.255.255.0csi1912sw1(config)#ip default-gateway 192.168.1.1csi1912sw1(config)#exi进入思科交换机1912的全局配置界面,将其主机名配置为cis1912sw1,登录密码设置为cisco,其管理IP地址为192.168.1.2,子网掩码配置为255.255.255.0,默认网关与其他PC 机一样,为192.168.1.1 ,最后退出全局配置界面。

思科CISCO Acl访问控制详解

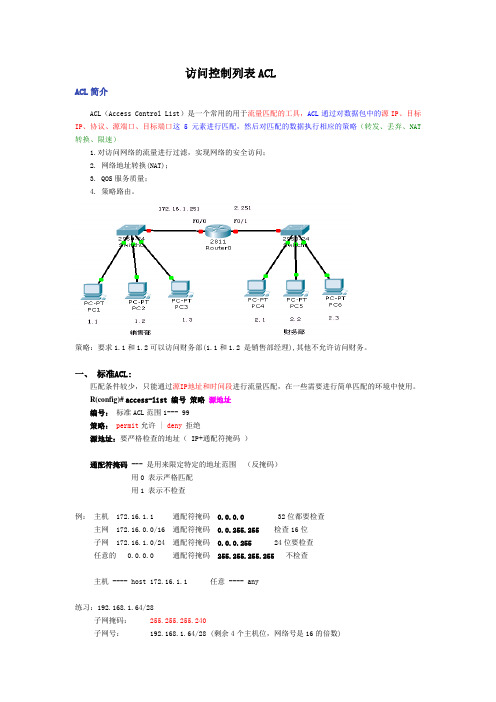

访问控制列表ACLACL简介ACL(Access Control List)是一个常用的用于流量匹配的工具,ACL通过对数据包中的源IP、目标IP、协议、源端口、目标端口这5元素进行匹配,然后对匹配的数据执行相应的策略(转发、丢弃、NAT 转换、限速)1.对访问网络的流量进行过滤,实现网络的安全访问;2. 网络地址转换(NAT);3. QOS服务质量;4. 策略路由。

策略:要求1.1和1.2可以访问财务部(1.1和1.2 是销售部经理),其他不允许访问财务。

一、标准ACL:匹配条件较少,只能通过源IP地址和时间段进行流量匹配,在一些需要进行简单匹配的环境中使用。

R(config)# access-list 编号策略源地址编号:标准ACL范围1--- 99策略:permit允许 | deny 拒绝源地址:要严格检查的地址( IP+通配符掩码)通配符掩码--- 是用来限定特定的地址范围(反掩码)用0 表示严格匹配用1 表示不检查例:主机 172.16.1.1 通配符掩码 0.0.0.0 32位都要检查主网 172.16.0.0/16 通配符掩码0.0.255.255 检查16位子网 172.16.1.0/24 通配符掩码0.0.0.255 24位要检查任意的 0.0.0.0 通配符掩码255.255.255.255不检查主机 ---- host 172.16.1.1 任意 ---- any练习:192.168.1.64/28子网掩码:255.255.255.240子网号: 192.168.1.64/28 (剩余4个主机位,网络号是16的倍数)广播地址: 192.168.1.79 (下一个网络号-1)通配符掩码 0.0.0.15 (比较前28位)通配符掩码 = 255.255.255.255 - 子网掩码也称为反掩码将ACL与接口关联:R(config-if)#ip access-group 编号 {in|out}{in|out} 表明在哪个方向上的数据进行控制策略:要求1.1和1.2可以访问财务部(1.1和1.2 是销售部经理),其他不允许访问财务部。

cisco访问控制列表acl所有配置命令详解

cisco访问控制列表acl所有配置命令详解Cisco 路由ACL(访问控制列表)的配置标准ACL Router(config)#access-list 1-99 permit/deny 192.168.1.1(源IP)0.0.0.255(反码)Router(config)#interface f0/0 Router(config-if)#ip access-group 1-99 out/in 扩展ACL Router(config)#access-list 100-199 permit/deny tcp (协议类型)192.168.1.1(源IP) 0.标准ACLRouter(config)#access-list 1-99 permit/deny 192.168.1.1(源IP) 0.0.0.255(反码)Router(config)#interface f0/0Router(config-if)#ip access-group 1-99 out/in扩展ACLRouter(config)#access-list 100-199 permit/deny tcp(协议类型) 192.168.1.1(源IP) 0.0.0.255(源IP反码) 172.16.0.1(目标IP) 0.0.255.255(目标IP反码) eq ftp/23 端口号Router(config)#interface f0/0Router(config-if)#ip access-group 100-199 out/in基于时间的ACL设定路由器的时间:#clock set {hh:mm:ss} {data} {month} {year}Router(config)#time-range wangxin (定义时间名称)以下有两种:1.absouluterRouter(config-time-range)#absouluter指定绝对时间范围start hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)end hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)如果省略start及其后面的时间,则表示与之相联系的permit或deny语句立即生效,并一直作用到end处的时间为止。

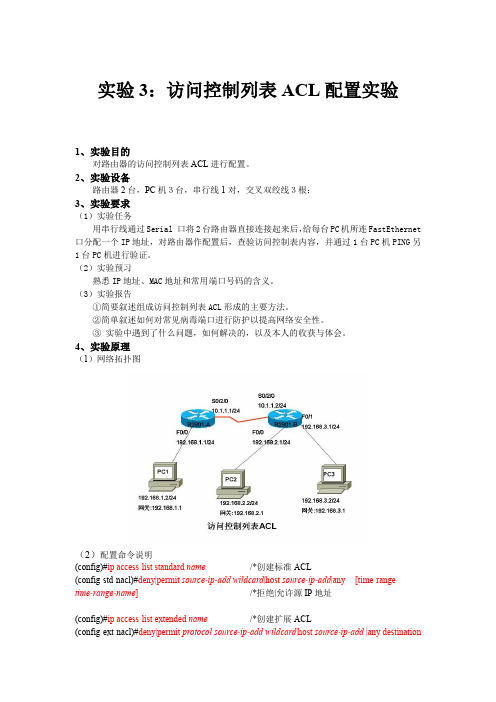

访问控制列表ACL配置实验

实验3:访问控制列表ACL配置实验1、实验目的对路由器的访问控制列表ACL进行配置。

2、实验设备路由器2台,PC机3台,串行线1对,交叉双绞线3根;3、实验要求(1)实验任务用串行线通过Serial 口将2台路由器直接连接起来后,给每台PC机所连FastEthernet 口分配一个IP地址,对路由器作配置后,查验访问控制表内容,并通过1台PC机PING另1台PC机进行验证。

(2)实验预习熟悉IP地址、MAC地址和常用端口号码的含义。

(3)实验报告①简要叙述组成访问控制列表ACL形成的主要方法。

②简单叙述如何对常见病毒端口进行防护以提高网络安全性。

③实验中遇到了什么问题,如何解决的,以及本人的收获与体会。

4、实验原理(1)网络拓扑图(2)配置命令说明(config)#ip access-list standard name/*创建标准ACL(config-std-nacl)#deny|permit source-ip-add wildcard|host source-ip-add|any [time-rangetime-range-name] /*拒绝|允许源IP地址(config)#ip access-list extended name/*创建扩展ACL(config-ext-nacl)#deny|permit protocol source-ip-add wildcard|host source-ip-add |any destinationdestination-ip-add wildcard|host destination-ip-add|any eq tcp|udp port-number[time-range time-range-name] /*拒绝|允许源IP地址、目的IP地址、端口(config)#mac access-list extended name/*创建MAC扩展ACL(config-ext-macl)#d eny|permit any|host source-mac-address any|hostdestination-mac-address [time-range time-range-name]/*拒绝|允许源MAC地址、目的MAC 地址(config-if)#ip access-group name in /*关联ACL到接口(config)#time-range name/*创建时间段5、实验步骤(1)搭建实验环境,使三个网段(192.168.1.0 /192.168.1.0 /192.168.1.0)内主机能够互相连通R2801-A>ena#conf t(config)int s0/2/0(config-if)ip address 10.1.1.1 255.255.255.0(config-if)no shutdown(config-if)int f0/0(config-if)ip address 192.168.1.1 255.255.255.0(config-if)no shutdown(config-if)router rip(config-if)version 2(config-if)net 10.1.1.0(config-if)net 192.168.1.0(config-if)end#2801C B/* 切换到设备R2801-B上>ena#conf t(config)int s0/2/0(config-if)ip address 10.1.1.2 255.255.255.0 (config-if)no shutdown(config-if)int f0/0(config-if)ip address 192.168.2.1 255.255.255.0 (config-if)no shutdown(config-if)int f0/1(config-if)ip address 192.168.3.1 255.255.255.0 (config-if)no shutdown(config-if)router rip(config-if)version 2(config-if)net 10.1.1.0(config-if)net 192.168.2.0(config-if)net 192.168.3.0(config-if)end#show run-config /*运行结果见下图#show ip route /* 查看路由表,确保当前路由信息已在路由之间被正常学习PC1上:将“网络连接”属性中的IP指定为:192.168.1.2;网关为:192.168.1.1。

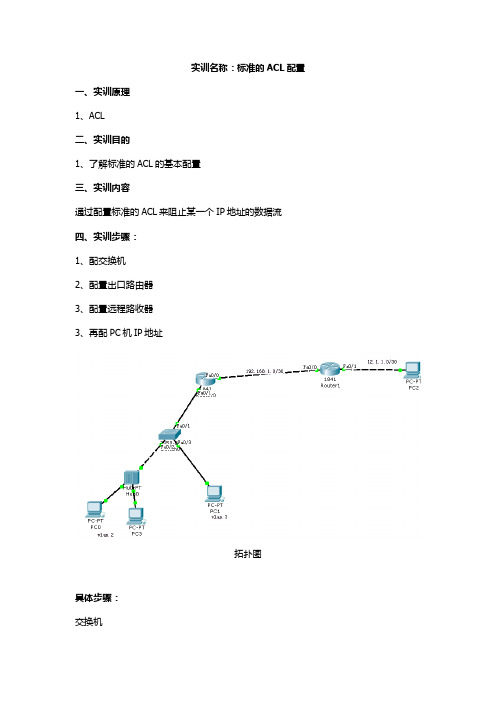

实训名称:标准的ACL配置

实训名称:标准的ACL配置一、实训原理1、ACL二、实训目的1、了解标准的ACL的基本配置三、实训内容通过配置标准的ACL来阻止某一个IP地址的数据流四、实训步骤:1、配交换机2、配置出口路由器3、配置远程路收器3、再配PC机IP地址拓扑图具体步骤:交换机EnConfVlan 2Name jsbExitVlan 3Name xsbExitInt f0/2switchport mode accessswitchport access vlan 2int f0/3switchport mode accessswitchport access vlan 3int f0/1switchport mode trunk配置出口路由器EnConfInt f0/1No shutExitInt f0/1.2 encapsulation dot1Q 2Ip add 192.168.2.254 255.255.255.0 ExitInt f0/1.3encapsulation dot1Q 3Ip add 192.168.3.254 255.255.255.0 ExitInt f0/0Ip add 192.168.1.1 255.255.255.252No shutrouter ripversion 2network 192.168.1.0network 192.168.2.0network 192.168.3.0no auto-summaryaccess-list 1 deny host 192.168.2.1 //配置标准的ACL access-list 1 permit any //允许所有通过int F0/0ip access-group 1 out 应用ACL在接口下配置远程路由器EnConfInt f0/0Ip add 192.168.1.2 255.255.255.252No shutInt f0/1Ip add 12.1.1.1 255.255.255.252No shutExitrouter ripversion 2network 12.0.0.0network 192.168.1.0no auto-summary给PC机配置IP地址PC0:192.168.2.1/24,网关:192.168.2.254 PC1:192.168.3.1/24,网关:192.168.3.254 PC2:12.1.1.2/30,网关:12.1.1.1PC3:192.168.2.2/24. 网关:192.168.2.254五、实训结果1、在PC0下ping PC2 的IP地址1、在PC3下ping PC2 的IP地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

专业务实

学以致用

将标准 ACLs 应用到接口

Example1: 允许单个网络的 ACL 示例.

Example2: 查看拒绝特定主机的 ACL 示例.

Example3: 查看拒绝特定子网的 ACL 示例.

专业务实

学以致用

将标准 ACLs 应用到接口

使用 ACL 控制 VTY 访问:(把定义的规则用到相应的vty进程下)

设置扩展ACL并应用

Y_R(config)#ip access-list extended xiuxitime Y_R(config-ext-nac1)#deny ip host 10.1.1.1 any time-range noworkshangwang Y_R(config-ext-nac1)#permit ip any any

专业务实

学以致用

标准命名ACL

(config)#ip access-list standard abc (config)#deny 1.1.1.1 0.0.0.0

(config)#permit any

专业务实

学以致用

扩展命名ACL

(config)#ip access-list extended abc (config)#deny tcp 1.1.1.1 0.0.0.0 2.2.2.0 0.0.0.255 eq 80

access-class 命令的语法是:

access-class access-list-number {in [vrf-also] | out}

专业务实

学以致用

编辑编号 ACLs

对 ACL 添加注释:

专业务实

学以致用

监控和检验 ACLs

show access-lists

专业务实

学以致用

– TCP/UDP 源端口

–TCP/UDP 目的端口

专业务实 学以致用

数据包过滤

专业务实

学以致用

ACL 工作原理

ACL 工作原理 隐含的“拒绝所有流量”条件语句

ACL 要么配置用于入站流量,要么用于出站流量. •入站 ACL 传入数据包经过处理之后才会被路由 到出站接口。入站 ACL 非常高效,如果数据包 被丢弃,则节省了执行路由查找的开销。当测试 表明应允许该数据包后,路由器才会处理路由工 作. • 出站 ACL 传入数据包路由到出站接口后,由出 站 ACL 进行处理.

专业务实

学以致用

几种配置实例

实验1:配置TELNET的访问控制列表

定义一个访问扩展控制列表TELNET的 Y_R(config)#access-list 11 permit 192.168.104.0 0.0.0.255

Y_R(config)#access-list 11 permit 192.168.105.0 0.0.0.255

专业务实

学以致用

几种配置实例

实验2:配置基于时间的访问控制列表

定义当前时间及一个时间段 Y_R#clock set 20:02:00 1 apr 2013 Y_R(config)#time-range noworkshangwang Y_R(config-time-range)#absolute start 8:00 1 jan 2013 end 16:20 31 dec 2030 Y_R(config-time-range)#periodic daily 16:21 to 23:59 Y_R(config-time-range)#periodic daily 00:00 to 07:59

专业务实

学以致用

配置扩展 ACLs

举例:

专业务实

学以致用

将扩展 ACL 应用于接口

专业务实

学以致用

4、配置命名 ACLs

专业务实

学以致用

问题

无论是标准还是扩展 ACL,删除一句就会删除所有的 ,也就是几乎不能 修改? 命名ACL是创建标准或扩展ACL的另一中方法 可以删除任一句

专业务实

3、配置扩展 ACLs

专业务实

学以致用

扩展 ACLs

为了更加精确地控制流量过滤,您可以使用编号在 100 到 199 之 间以及 2000 到 2699 之间的扩展 ACL(最多可使用 800 个扩展 A CL)。您也可以对扩展 ACL 命名.

专业务实

学以致用

扩展ACLs

测试端口和服务

允许和拒绝完整的

TCP/IP协议 编号范围 1 到 99 1300-1999

指定TCP/IP的特定协议

和端口号 编号范围 100 到 199 2000-2699

专业务实

学以致用

2、配置标准 ACLs

专业务实

学以致用

输入条件语句

值得注意: 您应该将最频繁使用的 ACL 条目放

在列表顶部.

您必须在 ACL 中至少包含一条 per mit 语句,否则所有流量都会被阻止.

For example,图中的两个 ACL (101 和 102)具有相同的效果.

专业务实

学以致用

配置标准 ACL

在图中,路由器会检查进入 Fa0/0 的数据包的源地址:

–access-list 2 deny 192.168.10.1

–access-list 2 permit 192.168.10.0 0.0.0.255

Y_R(config-ext-nac1)#exit

Y_R(config)#interface fastethernet 0/1 Y_R(config-if)#ip access-group xiuxitime in

专业务实

学以致用

谢谢

谢谢您的收看!

请多提宝贵意见!

专业务实

学以致用

–access-list 2 deny 192.168.0.0 0.0.255.255 –access-list 2 permit 192.0.0.0 0.255.255.255

专业务实

学以致用

ACL 通配符掩码

通配符掩码使用以下规则 匹配二进制 1 和 0: 通配符掩码位 0 — 匹配地址 中对应位的值 通配符掩码位 1 — 忽略地址 中对应位的值

专业务实

学以致用

访问列表配置准则

–访问列表中限制语句的位置是至关重要的

–将限制条件严格的语句放在访问列表的最上面

–使用 no access-list number 命令删除完整的访问列表 –隐含声明 deny all • 在设置的访问列表中要有一句 permit any

专业务实

学以致用

ACLs的放置位置

学以致用

创建命名扩展 ACLs

怎样建立命名扩展 ACLs:

Step 1.进入全局配置模式,使用 i p access-list extendedname 命令创建命名 ACL. Step 2.在命名 ACL 配置模式中 ,指定您希望允许或拒绝的条件. Step 3.返回特权执行模式,并使 用 show access-lists [number | name] 命令检验 ACL. Step 4. (可选)建议您使用 co py running-config startup-conf ig 命令将条目保存在配置文件中.

172.16.0.0

Token Ring

FDDI

Internet

172.17Βιβλιοθήκη 0.0–管理网络中逐步增长的 IP 数据

–当数据通过路由器时进行过滤

专业务实 学以致用

访问列表的应用

端口上的数据传输

虚拟会话 (IP)

–允许、拒绝数据包通过路由器

–允许、拒绝Telnet会话的建立 –没有设置访问列表时,所有的数据包都会在网络上传输

Y_R(config)#access-list 11 permit 192.168.107.0 0.0.0.255 Y_R (config)#line vty 0 4 Y_R (config-line)#access-class 11 in Y_R (config-line)#password cisco Y_R (config-line)#login Y_R (config-line)#exit Y_R (config)#enable password cisco Y_R (config)#service password-encryption

计算机网络安全技术与实施

学习情境3:实训任务3.1补充 CISCO访问控制列表ACL

专业务实

学以致用

内容介绍

1 2 3 4

为什么要使用访问列表

配置标准 ACLs

配置扩展 ACLs

配置命名 ACLs

5

ACL配置注意点

6

几种配置实例

专业务实

学以致用

1、为什么要使用访问列表

专业务实

学以致用

为什么要使用访问列表

专业务实 学以致用

Cisco ACLs的类型

有两类 Cisco ACLs, 标准的和扩展的. – 标准 ACLs:标准 ACL 根据源 IP 地址允许或拒绝流量. – 扩展 ACLs:扩展 ACL 根据多种属性.

专业务实

学以致用

标准访问列表和扩展访问列表比较

标准

基于源地址

扩展

基于源地址和目标地址

专业务实

学以致用

ACL通配符掩码

any 和 host 关键字

专业务实

学以致用

将标准 ACLs 应用到接口

配置标准 ACL 之后,可以使用 ip access-group 命令将其关联到接口: Router(config-if)#ip access-group {access-list-number | access-list-name} {in | out}