初识密码学(小学家长进课堂)

密码学基础PPT课件

一个明文字母有多种可能的代换密文字母,使 得频率分析困难的多(hs成为BP, hq成为YP)。

由于这些原因,Playfair密码过去长期被认 为是不可破的。

最简单的多表代换密码---Vigenère

注意

Internet的广泛应用,可以把全世界的计算机资源 连成一体,形成巨大的计算能力,从而拥有巨大的 密码破译能力,使原来认为安全的密码被破译。

1994年,40多个国家的600多位科学家通过Internet, 历时9个月破译了RSA-129密码,1999年又破译了RSA - 140密码,2005年,RSA-200也被成功破译。

经典密码运用的两种基本技术:

代换法:将明文字母替换成其他字母、数字 或符号

置换法:明文的字母保持相同,但顺序被打 乱

代换技术

代换法,是将明文字母替换成其他字母、数 字或符号的方法。

Caesar密码(已知的最早的代换密码)

例如:明晨五点发动反攻 明文:MING CHEN WU DIAN FA DONG FAN GONG 密文:PLQJ FKHQ ZX GLDQ ID GRQJ IDQ JRQJ

密码系统的分类(3)

根据加密算法是否变化分类

设E为加密算法,K0, K1,…,Kn,为密钥, M0,M1,…,Mn为明文,C为密文

固定算法密码体制

C0=E(M0,K0), C1=E(M1,K1),..., Cn=E(Mn,Kn)

变化算法密码体制

C0=E1 (M0,K0), C1=E2 (M1,K1),..., Cn=En (Mn,Kn)

密码学的发展历史(5)

密码学——第1章密码学概述

第 1 章密码学概述1.1 信息安全Alvin Toffler 在《第三次浪潮》中预言:计算机网络的建立和普及将彻底改变人类生存和生活模式。

信息化以它有别于传统方式的信息获取、存储、处理、传输和使用,给现代社会的正常发展带来了一系列的前所未有的风险和威胁。

传统的一切准则在电子信息环境中如何体现与维护,到现在并没有根本解决,一切都在完善中。

今天,人们一方面享受着信息技术带来的巨大变革,同时也承受着信息被篡改、泄露、伪造的威胁,以及计算机病毒及黑客入侵等安全问题。

信息安全的风险制约着信息的有效使用,并对经济、国防乃至国家的安全构成威胁。

一方面:没有信息安全,就没有完全意义上的国家安全。

另一方面:信息安全还涉及个人权益、企业生存和金融风险防范等。

密码技术和管理是信息安全技术的核心,是实现保密性、完整性、不可否认性的关键。

“ 9.11 事件”后,各国政府纷纷站在国家安全的角度把信息安全列入国家战略。

重视对网络信息和内容传播的监控,更加严格的加固网络安全防线,把信息安全威胁降到最低限度。

2000 年我国开始着力建立自主的公钥基础设施,并陆续启动了信息系统安全等级保护和网络身份认证管理服务体系。

因此,密码学的基本概念和技术已经成为信息科学工作者知识结构中不可或缺的组成部分。

1.2 密码学引论1. 密码学的发展概况密码学是一门既古老又年轻的学科。

自有了战争,就有了加密通信。

交战双方都为了保护自己的通信安全,窃取对方的情报而研究各种信息加密技术和密码分析技术。

古代行帮暗语和一些文字游戏等,实际上就是对信息的加密。

这种加密方法通过原始的约定,把需要表达的信息限定在一定的范围内流通。

古典密码主要应用于政治、军事及外交等领域。

电报发明以后,商业方面对密码学的兴趣主要集中在密码本的编制上。

20 世纪初,集中在与机械和电动机械加密的设计和制造上。

进入信息时代,大量敏感信息要通过公共通信设施或计算机网络进行交换,密码学的应用已经不仅仅局限在政治、军事、外交等领域,其商业和社会价值日益显著,并与人们的日常生活紧密相关。

密码学的数学基础

密码学的数学基础密码学是研究信息安全和通信保密的一门学科,它涉及到数据加密、解密、认证、签名以及密码系统的设计等领域。

密码学作为信息安全的基石,具备坚实的数学基础。

本文将探讨密码学中涉及的一些重要的数学原理和算法。

一、模运算在密码学中,模运算是一种关键的数学运算,它对于生成密码算法和破解密码算法都有着重要作用。

模运算是指对于给定的正整数n,将一个整数a除以n所得的余数。

模运算具有以下几个重要性质:1. 加法的封闭性。

对于任意的整数a和b,(a+b) mod n=(a mod n + b mod n) mod n。

2. 乘法的封闭性。

对于任意的整数a和b,(a×b) mod n=(a mod n × b mod n) mod n。

3. 乘法的分配律。

对于任意的整数a、b和c,(a+b) mod n=(a mod n + b mod n) mod n。

二、欧拉函数和费马小定理在密码学中,欧拉函数和费马小定理是密码算法设计的重要数学基础。

1. 欧拉函数欧拉函数φ(n)表示小于等于n的正整数中与n互质的数的个数。

对于任意正整数n,欧拉函数满足以下性质:- 如果p是一个质数,那么φ(p)=p-1。

- 如果a和b互质,那么φ(a×b)=φ(a)×φ(b)。

2. 费马小定理费马小定理是一个基本的数论定理,它指出如果p是一个质数,a是不可被p整除的整数,那么a^(p-1) mod p ≡ 1。

费马小定理在密码学中应用广泛,特别是在RSA算法中。

RSA算法是一种非对称加密算法,基于大数因子分解的困难性。

三、素数和大数因子分解密码学中的许多算法都依赖于素数和大数因子分解的困难性。

1. 素数素数是只能被1和自身整除的正整数。

在密码学中,素数的选取十分重要,因为对于一个大的合数,将其分解质因数是非常困难的。

2. 大数因子分解大数因子分解是指将一个大的合数分解成质因数的过程。

在密码学中,大数因子分解的困难性是许多加密算法的基础,如RSA算法。

小学信息科技教案——摩斯密码

小学信息科技教案——摩斯密码一、教学目标1. 让学生了解摩斯密码的起源和发展,知道摩斯密码在通信领域的重要性。

2. 培养学生动手操作和实践能力,学会使用摩斯密码进行简单的信息加密和解密。

3. 提高学生对信息科技的兴趣,培养学生的创新精神和团队协作能力。

二、教学内容1. 摩斯密码的起源和发展2. 摩斯密码的规则和特点3. 摩斯密码的实践操作4. 摩斯密码在日常生活中的应用5. 摩斯密码的拓展和挑战三、教学重点与难点1. 教学重点:摩斯密码的规则和特点,摩斯密码的实践操作。

2. 教学难点:摩斯密码的快速编码和解码,摩斯密码在日常生活中的应用。

四、教学方法1. 讲授法:讲解摩斯密码的起源、发展和规则。

2. 实践操作法:让学生动手实践,学会使用摩斯密码。

3. 案例分析法:分析摩斯密码在日常生活中的应用实例。

4. 小组讨论法:引导学生探讨摩斯密码的拓展和挑战。

五、教学准备1. 教学PPT:包含摩斯密码的起源、发展、规则等内容。

2. 摩斯密码练习材料:包括摩斯密码编码表和解码表。

3. 计时器:用于比赛环节。

4. 小组讨论话题:关于摩斯密码在日常生活中的应用和拓展。

5. 奖励物品:用于激励学生参与实践活动。

六、教学过程1. 导入:通过一个小故事引入摩斯密码的主题,激发学生的兴趣。

2. 新课导入:讲解摩斯密码的起源和发展,让学生了解摩斯密码的历史背景。

3. 知识讲解:详细讲解摩斯密码的规则和特点,让学生掌握摩斯密码的基本知识。

4. 实践操作:让学生分组进行摩斯密码的编码和解码练习,巩固所学知识。

5. 案例分析:分析摩斯密码在日常生活中的应用实例,让学生了解摩斯密码的实际价值。

6. 小组讨论:引导学生探讨摩斯密码的拓展和挑战,激发学生的创新精神。

八、教学评价1. 课堂参与度:观察学生在课堂上的发言和互动情况,评价学生的参与度。

2. 实践操作能力:评估学生在摩斯密码编码和解码练习中的表现,评价学生的实践操作能力。

3. 小组讨论:评价学生在小组讨论中的表现,包括观点阐述、团队合作等。

解密小学数学中的密码和编码

解密小学数学中的密码和编码在小学数学中,我们常常会遇到各种神秘的密码和编码,它们看似复杂,但实际上背后都隐藏着一定的逻辑和规律。

本文将为大家揭秘小学数学中的密码和编码,让我们一同来解密这些谜题。

一、简单的字母编码在小学数学中,我们经常会遇到字母的编码问题,常见的有按字母顺序进行编码。

例如,将字母A对应为1,B对应为2,以此类推。

这种编码方式被称为字母的数值编码。

我们可以通过数值编码,将一些简单的词语进行编码解密。

比如,将词语"HELLO"进行数值编码,得到的编码为8-5-12-12-15。

当我们得到一个编码后,可以通过逆推的方式,将其解密为对应的字母。

除了字母的数值编码,还有一种常见的字母编码方式是字母的位置编码。

按照这种编码方式,字母A的编码为1,字母B的编码为2,以此类推。

这种编码方式在数学问题中经常出现,也需要我们通过逆推的方式进行解密。

二、简单的数学运算密码在小学数学中,我们还会遇到一些通过数学运算构成的密码。

这类密码通常需要我们进行一些简单的数学运算来解密。

例如,我们会遇到一道题目,给定一组数列[2, 4, 6, 8, 10],要求我们找出其中的规律,并根据规律填写下一个数。

这类题目的规律可能涉及加减乘除等数学运算,我们需要通过观察数列中的数值进行推断,并运用相应的数学运算方法解密。

除了数列的规律密码,还有一类常见的数学运算密码是计算器密码。

我们会遇到一道题目,给定一组数值和一个计算器的输出结果,要求我们根据计算器的规则,逆推出计算器上输入了哪些数值。

这类题目需要我们熟悉计算器的运算规则,并通过逆向计算来解密。

三、奇妙的图形密码在小学数学中,还存在一些以图形为基础构成的密码。

这类密码通常需要我们观察图形的形状、位置和颜色等特征,寻找其中的规律,并进行解密。

例如,我们会遇到一道题目,给定一组图形,要求我们根据规律画出下一个图形。

这类题目需要我们分析图形的各个方面,并找出其中的隐藏规律,进行解密。

密码学入门1凯撒密码与栅栏密码ppt课件

加密后xyzab cdefg hijkl mnopq rstuv w

在原始字母表中寻找出surprise与加密后的字母表中一一对应字母

分别是promofpb

⑥输出密文:promofpb加密完成

制作者:0风雨中的回忆0

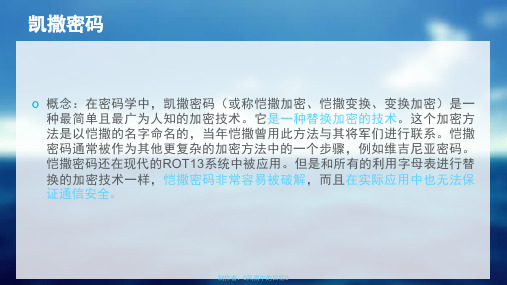

凯撒密码

解密①首先我们要有一个密匙k=3

然后按照加密准备字母表 原始字母表abcde fghij klmno pqrst uvwxy z

(看出什么了吗?)

加密后xyzab cdefg hijkl mnopq rstuv w

对了所有字母都向右移动了3,也就是你所选择的k值。

到现在准备工作已经完成,下面开始正式加密。

• 注:字母表一一对应

制作者:0风雨中的回忆0

凯撒密码

④选择我们要加密的明文:surprise

⑤原始字母表abcde fghij klmno pqrst uvwxy z

栅栏密码

解密

①输入密文:yurbatfloaeeuiu#

②平分密文:y u r b a t f l

oaeeuiu#

③上下排列:y u r b a t f l

oaeeuiu#

④上下组合排列密码,并去掉空格。you are beautiful

⑤输出明文:you are beautiful

制作者:0风雨中的回忆0

符号,为了简单,这里加入符号# 得到第二个字母oaeeuiu# 到此准备工作就完了

制作者:0风雨中t f l 第二组o a e e u i u # 连接起来yurbatfloaeeuiu# ⑤输出密文:yurbatfloaeeuiu#

制作者:0风雨中的回忆0

制作者:0风雨中的回忆0

凯撒密码

正式开始加密过程

义务教育版(2024)五年级全一册第15课《简单密码易破解》课件

五年级上册

第15课 简单密码易破解

第1课时

第四单元 发挥算法的优势

学

1 通过分析密码设定规则,计算破解密码所需的重复判断次

习

数,估算破解密码的大致时间。

目

2 进一步认识循环结构,体会利用遍历法解决问题的基本思

标

路,了解密码设置的安全性。

第15课 课堂导入

回顾思考

第15课 学习活动

一、探究密码的破解次数

问题分析

利用破解四位数字密码的方法,可以得出破解六位数字密码的次数。 即需要6个10相乘,为一百万次。

10×10×10×10×10×10 =1 000 000次

第15课 学习活动

一、探究密码的破解次数

问题分析 任务2:六位“数字+字母”密码的破解次数

第1步:确定六位“数字+字母”密码的组合方式。 每位包括:数字0至9,共10种;

大写字母A至Z,共26种; 小写字母a至z,共26种。 第2步:计算一共有多少种组合,即所需的破解次数。 每位有10 + 26 + 26 = 62种,需要的次数是六个62相乘: 62×62×62×62×62×62 = 56 800 235 584(次) (也就是约568亿 次)

第15课 学习活动

一、探究密码的破解次数

第15课 学习活动

三、密码设置的安全性

讨论交流

日常生活中,我们设置密码时,为防止被别人识破或被计算机程序破解, 设置密码时要遵循一些基本的规则。

小组同学交流设置密码应遵循的原则,分享想法。

第15课 学习活动

三、密码设置的安全性

讨论交流 设置密码要遵循的一些原则。 1. 设置密码需要一定的长度和复杂度。例如,六位以上数字、字母 或字符的组合。 2. 密码最好包含大小写字母、数字和符号。 3. 密码不要与姓名、生日、电话号码等相同。 总之,密码是重要的个人隐私信息,要注意保护好,不要告诉他人。

《密码学》教学大纲

《密码学》教学大纲一、课程概述《密码学》是计算机科学、信息安全、数学等领域的一门综合性学科,涵盖了密码编码学、密码分析学、密钥管理等方面的知识。

本课程旨在让学生全面了解密码学的基本原理、方法和技术,掌握密码学在信息安全中的应用,并提高学生的密码学实践能力和创新思维。

二、课程目标1、理解密码学的基本概念、原理和数学基础知识,掌握密码编码学和密码分析学的基本方法。

2、掌握对称密码、非对称密码、哈希函数等常见密码体制的特点和实现原理,了解数字签名、消息认证码等应用密码学技术。

3、熟悉密码学在网络安全、数据保护等领域的应用,了解密码学的发展趋势和前沿技术。

4、培养学生的创新思维和实践能力,让学生能够根据实际需求设计和实现简单的密码学方案。

三、课程内容第一章密码学概述1、密码学的定义和历史发展2、密码学的应用领域和重要性3、密码学的分类和基本概念第二章密码编码学基础1、对称密码体制和非对称密码体制的特点和原理2、哈希函数和数字签名的概念和应用3、加密算法的设计原则和评估指标第三章对称密码体制1、数据加密标准(DES)的原理和应用2、国际数据加密算法(IDEA)的原理和应用3、分组密码和流密码的特点和实现方法第四章非对称密码体制1、RSA算法的原理和应用2、ElGamal算法和Diffie-Hellman密钥交换的原理和应用3、椭圆曲线密码学的原理和应用第五章哈希函数和数字签名1、SHA-1、SHA-256等常见哈希函数的原理和应用2、RSA数字签名算法的原理和应用3、其他数字签名方案的原理和应用,如DSA、ECDSA等第六章应用密码学技术1、数字证书和PKI系统的原理和应用2、消息认证码(MACs)和完整性校验算法的原理和应用3、零知识证明和身份基加密方案的概念和应用第七章密码分析学基础1、密码分析学的定义和重要性2、密码分析的基本方法和技巧,如统计分析、频率分析、差分分析等3、对称密码分析和非对称密码分析的特点和难点第八章密码管理基础1、密钥管理的概念和原则,如密钥生成、分发、存储、使用和销毁等2、密钥管理技术在企业和个人中的应用,如公钥基础设施(PKI)、加密磁盘等3、密码政策和安全意识教育的重要性。

《密码学》金晨辉 第一章 密码学概述 1.2密码学基本概念

密码学基本概念

(二)密码编码学

明文(m)

密文(c)

明文(m)

加密算法(E)

解密算法(D)

公共信道

加密密钥

解密密钥

加、解密过程

密码学基本概念

(三)密码分析学

主要目的是破译加密的消息或伪造消息。成 功的密码分析可以恢复出明文或密钥,或发现密 码体制的弱点。

主要任务是研究密码破译的理论与技术。

密码学基本概念

加密算法e解密算法d明文m密文c加密密钥解密密钥明文m公共信道根据加密密钥和脱密密钥是否相同可将密码体制分为单密钥密码体制对称密码体制和双密钥密码体制非对称密码体制

密码学

第一章 密码学概述

密码学基本概念

密码学基本概念

通信系统的基本模型

m A:信源

信道

m B:信宿

密码学基本概念

被动攻击:窃听等

密码学基本概念

(五)课程内容

古典密码 保密理论 序列密码 分组密码 公钥密码 数字签名 杂凑函数 密钥管理

密码学基本概念

(三)密码分析学

穷举攻击:密码分析者依次试用密钥空间中的密 钥逐个对截获的密文进行脱密测试,从而找出正 确密钥的一种攻击方法。

统计攻击:密码分析者通过分析密文与明文之间 或明文—密文对与密钥之间的统计规律来进行破 译的攻击方法。

密码学基本概念

(三)密码分析学

解析攻击:密码分析者针对密码算法设计所依赖 的数学问题,利用数学求解的方法破译密码。

已知明文攻击:除待解的密文外,密码分析者有 一些明文和用同一个密钥加密这些明文所对应的 密文。

密码学基本概念

(三)密码分析学

选择明文攻击:密码分析者可选择对密码分析有 利的明文并得到对应的密文,这些密文与待解的 密文是用同一个密钥加密得来的。

中班上学期家长进课堂活动方案

中班上学期家长进课堂活动方案以下是 8 条中班上学期家长进课堂活动方案:方案一:嘿,家长们,咱来搞一个“职业大揭秘”活动好不好呀!让你们走进课堂,讲讲你们的工作,就像打开一个神秘的宝盒。

比如,当警察的家长可以给孩子们讲讲抓坏人的刺激故事呀,这肯定能让孩子们兴奋不已!孩子们难道不想知道警察是怎么工作的吗?方案二:哇塞,来一场“手工小达人”活动呗!家长和孩子们一起动手做手工,像是一起搭建一个充满创意的城堡。

像做纸飞机呀,折小船呀,多有趣呀!这难道不是增进亲子感情的好机会吗?方案三:嘿呀,搞个“故事大会”咋样?家长来讲有趣的故事,把孩子们带入一个个奇妙的世界,就像乘坐魔法飞毯一样。

讲个童话故事,或者冒险故事,孩子们肯定会听得入迷呀,这多有意思呀!方案四:要不,来个“美食之旅”吧!家长带着孩子们一起做小点心,就像小小厨师们在探索美味的秘密花园。

做个小蛋糕或者小饼干,孩子们肯定超开心,难道他们不想尝尝自己亲手做的美食吗?方案五:哎呀呀,来个“动物世界大探索”吧!家长给孩子们讲讲各种动物的有趣知识,仿佛进入了一个神奇的动物乐园。

说说大象有多庞大,猴子有多机灵,这多吸引人呀!方案六:哇哦,“音乐狂欢节”听起来不错吧!家长和孩子们一起唱歌跳舞,如同置身于欢乐的音乐海洋。

来一首欢快的儿歌,一起蹦蹦跳跳,这不是超快乐吗?方案七:嘿,弄个“科学小实验”活动呗!家长和孩子们一起探索科学的奥秘,就像小小科学家在破解神奇的密码。

做个让鸡蛋浮起来的实验,孩子们肯定觉得神奇极了,这难道不会让他们大开眼界吗?方案八:好啦,来个“户外活动日”吧!家长和孩子们一起到户外玩耍,像是一群快乐的小鸟在蓝天飞翔。

踢踢球呀,放放风筝呀,多开心呀!这种活动孩子们能不喜欢吗?我的观点结论就是:这些活动方案都有趣又有意义,能让家长和孩子们一起度过难忘的时光,赶紧行动起来吧!。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

发明了的漏格板(硬纸上留出一些空格)

覆盖在密文上,可从漏格中读出明文 书信

王先生: 来信收悉,你的盛情真是 难以报答,我已在昨日抵达广 州,秋雨连绵,每天需备伞一 把方能上街,苦矣。大约本月 中旬我才能返回,届时再见。

秘钥

情报: 情报在雨伞把中

王先生: 来信收悉,你的盛情真是 难以报答,我已在昨日抵达广 州,秋雨连绵,每天需备伞一 把方能上街,苦矣。大约本月 中旬我才能返回,届时再见。

说明她偷窥过。

你的乔治

隐文术(隐藏信息本身)

公元前 400 多年,希腊领主塔亚乌斯,剃

光了他一个信使的头发,在他头皮上纹了 一段文字,意思是号召人们反抗波斯国王。 等信使的头发重新长出来后,便派他混进 了波斯人侵占的希腊城市。信使在奴隶主

面前再次剃去头发,领主的指示得以到处

传播,结果该城爆发了反波斯人的起义。

没有硝烟的战场

——密码本质上是另一种语言

▲监听到在正在用印第安纳瓦霍语通话的美军

日军一脸懵逼

说到底密码玩的是欺骗,是躲藏,是暗算。 兵不厌诈,密码是兵器,是兵器中的暗器,是人间最大的狡诈。 ——《暗算》

英文 I Love You

其实,密码的存在,更多的是需要 一层屏障,保护外来入侵,防止有 心无心地窥探。 愿大家生活中处处都有安全防护!

初 识 密 码 学

授课人:赵洲

秘密,隐藏在心中!

每个人都会有这样或那样想 要保守的秘密 “黑屋” 《乘邮件而来的跳蚤》

亲爱的皮埃尔

你知道的,我们当地的邮局女职员 会拆阅所有的信件,但没有人能够证明这件事。现在她 将自我暴露。我很小心地把一只跳蚤放在了信里,当她 拆开信的时候,那只跳蚤就会跳出来。这样,你收到的信将会 没有跳蚤。打开信件的时候一定要注意如果里面没有跳蚤,就

唐伯虎的藏头诗

我画蓝江水悠悠, 我 爱晚亭上枫叶稠。 爱 秋月溶溶照佛寺, 秋 香烟袅袅绕经楼。 香

隐文术(隐藏信息本身)

隐文术(隐藏信息本身)

1

有机物墨水

经文火加热后立即碳化。

2

牛奶墨水

牛奶中的蛋白质受热后发生凝 固,颜色变化。

3

清水墨水

用碘蒸汽一熏,碘颗粒会吸附。

科学小实验

柠檬汁隐形墨水

感 谢 聆 听

遇 见 你 很 高 兴

4

文具店的隐形笔(荧光分子)

在正常光下隐形,只有在紫外灯 的照射下才能看见。

隐文术(隐藏信息本身)

硫酸铜写的字,遇到氨气,产生 了本思想

代替

换位

密码术(隐藏意思)

速归速归(树龟树龟), 如果不归(鱼果布龟), 重找男人(虫枣男人)

密码术(隐藏意思)

密码术(隐藏意思)

LNYZOGECAGINADMMIGIHNFIHNJADNEIA

另 种 常 单 密 一 非 简 的 码

另

一

种

非

另种常单密一非简的码

常

简

LNYZOGECAGINADMM I G IHN F IHNJADNE I A

单

的

密

码

LINGYIZHONGFEICHANGJIANDANDEMIMA

ling yi zhong fei chang jian dan de mi ma

另一种非常简单的密码

栅栏密码

密码术(隐藏意思)

公元前5世纪,斯巴达人 用一条皮带缠绕在一根木棍上,沿木棍 纵轴方向写好明文,

接下来的皮带上就只有杂乱无章的密文

字母。

密码术(隐藏意思)

▲ 解码前看出来是啥了吗?

▲ 绕在棒棒上 内心独白展现

密码术(隐藏意思)

凯 撒 密 码

DWWDFN DW GDZQ Attack at dawn(拂晓攻击)

DWWDFNDWGDZQ

密码术(隐藏意思)

a b c d e f g

h i j k l m

n o p q r s t

u v w x y z

密码术(隐藏意思)

莫斯科

密码术(隐藏意思)

掩格密码

意大利的数学家Cardano