无线局域网聚集业务流的二阶尺度特性分析

【计算机应用】_无线局域网_期刊发文热词逐年推荐_20140723

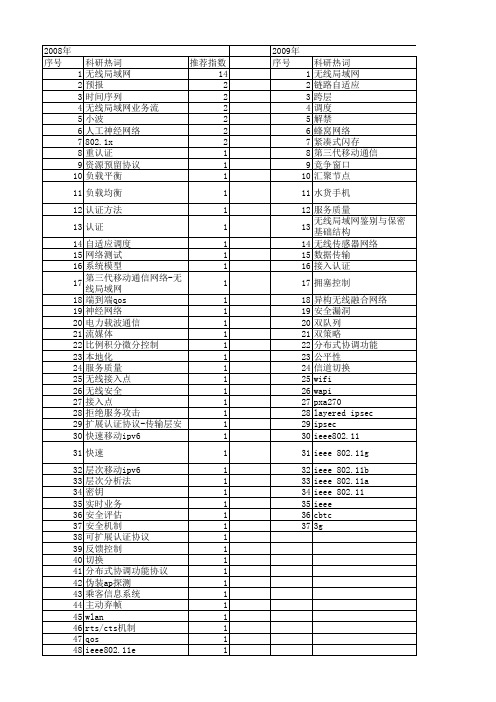

科研热词 推荐指数 无线局域网 6 软件实现 1 越区切换 1 负载均衡 1 视频 1 蜂窝系统 1 自适应系统 1 网络编码 1 编程模型 1 移动 1 用户 1 比例公平 1 模型 1 构件式建模 1 智能手机 1 无线语音通信 1 数据通信系统 1 实时性 1 多线程 1 外部网络 1 基于通信的列车控制系统 1 同步视频块 1 动态频谱接入 1 共享频段 1 信道评估 1 低功耗 1 传输 1 仿真 1 下载地址 1 wifi 1 voip 1 mimo-ofdm 1 http 1 capwap 1 android 1

科研热词 推荐指数 无线局域网 9 驱动 1 预转移 1 预恢复 1 预先扫描 1 非平稳性 1 长距离传输 1 通用可组合安全 1 视频监控 1 视频会议 1 自适应阈值 1 聚集业务流 1 网络语音电话业务(voip) 1 网络平台 1 网络存储 1 缓存 1 移动技术 1 正交频分复用 1 有限状态自动机 1 智能灭火车 1 无线网络 1 无线接入点 1 无线传感器网络 1 拒绝服务攻击 1 性能 1 嵌入式linux系统 1 嵌入式linux 1 密钥交换协议 1 定向天线 1 安全策略约束 1 媒体访问控制协议 1 合作分集 1 可视化监控 1 单位根检验 1 切换 1 会话初始化协议 1 互联 1 乘客信息系统 1 wlan 1 vowlan 1 voip 1 simpliciti 1 mpeg-4 1 ieee 802.11g 1 ieee 802.11b 1 hyperscsi 1

53 ap切换 54 aka 55 802.11协议 56

802.11

1 1 1 1

Hale Waihona Puke 推荐指数 9 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2ask和2psk的谱零点带宽

2ask和2psk的谱零点带宽1. 概述在数字通信领域,调制方式对信号的传输性能有着重要的影响。

在数字调制中,2ask和2psk是常见的调制方式,它们分别代表着双极性振幅移键和双极性相位移键。

在进行数字信号调制时,谱零点带宽是一个重要的参数,它影响着信号的传输效率和频率利用率。

本文将对2ask和2psk的谱零点带宽进行较为详细的介绍和分析。

2. 2ask的谱零点带宽2ask是一种双极性振幅移键调制方式,它将数字信号转换成两种不同的振幅水平。

在进行2ask调制时,信号的频谱分析会显示出两个零点,分别对应于两种不同的振幅水平。

这样的调制方式决定了2ask的谱零点带宽较宽,因为信号频谱中包含了两个独立的振幅成分。

3. 2psk的谱零点带宽与2ask不同,2psk是一种双极性相位移键调制方式,它将数字信号转换成两种不同的相位状态。

在进行2psk调制时,信号的频谱分析会显示出一个零点,对应于两种不同相位状态之间的切换点。

2psk的谱零点带宽相对较窄,因为信号频谱中只包含了一个相位成分。

4. 2ask和2psk的谱零点带宽对比通过上述对2ask和2psk的谱零点带宽的分析,可以得出如下结论:- 2ask的谱零点带宽较宽,频谱中包含了两个独立的振幅成分,频率利用率较低。

- 2psk的谱零点带宽相对较窄,频谱中只包含了一个相位成分,频率利用率较高。

从谱零点带宽的角度来看,2ask在频率利用率上不如2psk,但在抗噪能力和复杂度方面表现较好。

谱零点带宽的不同也决定了在实际应用中,对于不同的通信场景和要求,选择合适的调制方式至关重要。

5. 结语本文对2ask和2psk的谱零点带宽进行了较为详细的介绍和分析,通过对比可以得出它们在谱零点带宽方面的不同特点。

在实际应用中,需要根据具体的通信场景和要求,权衡选择适合的调制方式,以达到较好的传输性能和效率。

希望本文对读者们有所启发,并能够加深对于数字信号调制的理解。

6. 2ask和2psk的应用场景除了谱零点带宽的不同外,2ask和2psk还在实际应用中有着不同的优势和劣势,适用于不同的通信场景。

无线集群发展历程

无线集群发展历程无线集群是一种技术和网络架构,旨在提供无线通信和网络连接的高效性和可靠性。

下面是无线集群发展的历程:第一阶段:无线局域网诞生无线局域网(WLAN)是无线集群的基础,它最早出现在20世纪90年代。

这一阶段的无线集群主要是基于IEEE 802.11标准,使用2.4 GHz频段进行通信。

然而,由于技术和硬件限制,这些无线集群的速度和容量有限。

第二阶段:Wi-Fi的出现随着无线局域网技术的进一步发展,Wi-Fi作为一种更高速、更稳定的无线连接技术出现了。

Wi-Fi使用了更多的频段和更复杂的调制技术,提供了更大的带宽和更好的信号质量。

这一阶段的无线集群更加稳定和高效。

第三阶段:无线网状网络的兴起无线网状网络(WMN)是无线集群的重要发展方向,它通过无线节点之间的多跳连接,扩展了网络的范围和覆盖区域。

无线网状网络能够自组织和自修复,提供更好的服务质量和覆盖范围。

第四阶段:5G时代的到来5G技术作为新一代的移动通信技术,将为无线集群带来更大的进步。

5G网络具有更高的速度、更低的延迟和更高的连接密度,能够更好地支持大规模的无线集群。

同时,5G还支持更多种类的应用场景,如智能交通、虚拟现实等。

未来发展:智能集群和物联网随着人工智能和物联网技术的发展,无线集群将进一步发展为智能集群。

智能集群能够通过感知、分析和决策,实现更高效的资源管理和服务提供。

物联网的发展也将进一步推动无线集群的应用和普及,实现更多的智能化和自动化功能。

总结起来,无线集群经历了从无线局域网到Wi-Fi,再到无线网状网络的发展过程。

未来,5G技术和物联网将进一步推动无线集群向智能化和自动化发展。

无线局域网WLAN中MAC层和PHY层

WLAN中MAC子层接入技术的研究在WLAN中完成该功能的是数据链路层DLC的介质访问控制MAC子层。

可以说,WLAN的网络性能完全取决于MAC子层的接入协议。

所以,制定适当的MAC子层规范,根据网络业务特征有效地配置信道资源,提高无线资源的使用效率,提高系统的容量和传输质量,是未来WLAN研究的重要课题。

一.引言:移动计算网络的解决方案可以分为两种:广域方案和局域方案。

广域方案主要是依靠无线蜂窝数据通信网和卫星通信网作为移动计算的物理网;而局域方案WLAN由于具有更高的传输速率和更低的通信成本,可作为有线局域网LAN的扩展和替代,而显得格外的引人注目。

WLAN都以多路复用信道作为通信的基础,这样与采用点到点连接的网络相比,存在一个关键的技术问题:当信道的使用产生竞争时,如何分配信道的使用权。

在WLAN中完成该功能的是数据链路层DLC的介质访问控制MAC(medium access control)子层。

可以说,WLAN 的网络性能(吞吐量、时延等)完全取决于MAC子层的接入协议。

所以,制定适当的MAC子层规范,根据网络业务特征有效地配置信道资源,提高无线资源的使用效率,提高系统的容量和传输质量,是未来WLAN研究的重要课题。

二. MAC接入机制的分类MAC层的中心论题是相互竞争的用户之间如何分配信道资源。

多个终端共享同一信道资源的方法称为信道接入方式,或称多址方式。

在无线局域网中MAC子层常用的多址机制可以分为以下三类:1.随机竞争类,如Aloha系列。

随机竞争类的协议一般使用公共信道,连接在这条信道上的终端都可以向信道发送广播信息。

如果终端需要发送,它以某种方式竞争信道的使用权,一旦得到使用权立即发送,所有的终端都能接收到发自任一终端的信息,如果检测到是发给自己的就接受,否则抛弃。

2.按需分配类(或称预约类、无竞争类),如token ring等。

这种方法的原则是网络按某种循环顺序询问每个终端是否有数据发送,如果有则立即发送,否则网络立即转向下一个终端。

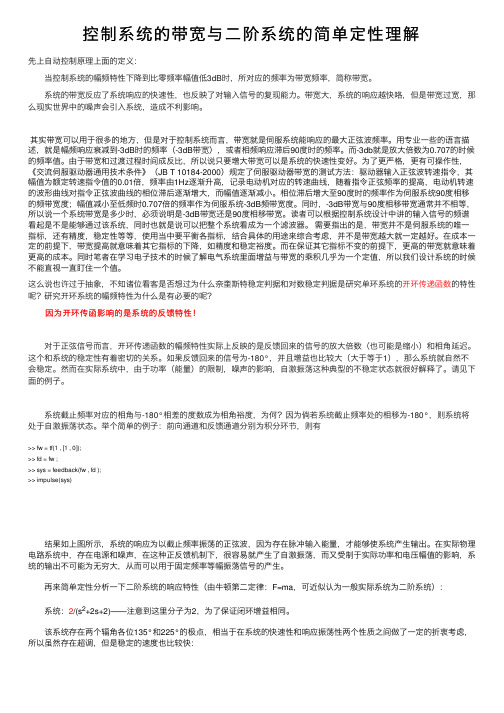

控制系统的带宽与二阶系统的简单定性理解

控制系统的带宽与⼆阶系统的简单定性理解先上⾃动控制原理上⾯的定义: 当控制系统的幅频特性下降到⽐零频率幅值低3dB时,所对应的频率为带宽频率,简称带宽。

系统的带宽反应了系统响应的快速性,也反映了对输⼊信号的复现能⼒。

带宽⼤,系统的响应越快咯,但是带宽过宽,那么现实世界中的噪声会引⼊系统,造成不利影响。

其实带宽可以⽤于很多的地⽅,但是对于控制系统⽽⾔,带宽就是伺服系统能响应的最⼤正弦波频率。

⽤专业⼀些的语⾔描述,就是幅频响应衰减到-3dB时的频率(-3dB带宽),或者相频响应滞后90度时的频率。

⽽-3db就是放⼤倍数为0.707的时候的频率值。

由于带宽和过渡过程时间成反⽐,所以说只要增⼤带宽可以是系统的快速性变好。

为了更严格,更有可操作性,《交流伺服驱动器通⽤技术条件》(JB T 10184-2000)规定了伺服驱动器带宽的测试⽅法:驱动器输⼊正弦波转速指令,其幅值为额定转速指令值的0.01倍,频率由1Hz逐渐升⾼,记录电动机对应的转速曲线,随着指令正弦频率的提⾼,电动机转速的波形曲线对指令正弦波曲线的相位滞后逐渐增⼤,⽽幅值逐渐减⼩。

相位滞后增⼤⾄90度时的频率作为伺服系统90度相移的频带宽度;幅值减⼩⾄低频时0.707倍的频率作为伺服系统-3dB频带宽度。

同时,-3dB带宽与90度相移带宽通常并不相等,所以说⼀个系统带宽是多少时,必须说明是-3dB带宽还是90度相移带宽。

读者可以根据控制系统设计中讲的输⼊信号的频谱看起是不是能够通过该系统,同时也就是说可以把整个系统看成为⼀个滤波器。

需要指出的是,带宽并不是伺服系统的唯⼀指标,还有精度,稳定性等等,使⽤当中要平衡各指标,结合具体的⽤途来综合考虑,并不是带宽越⼤就⼀定越好。

在成本⼀定的前提下,带宽提⾼就意味着其它指标的下降,如精度和稳定裕度。

⽽在保证其它指标不变的前提下,更⾼的带宽就意味着更⾼的成本。

同时笔者在学习电⼦技术的时候了解电⽓系统⾥⾯增益与带宽的乘积⼏乎为⼀个定值,所以我们设计系统的时候不能直视⼀直盯住⼀个值。

无线局域网安全技术解析

无线局域网安全技术解析由于无线局域网是以射频方式在开放的空间进行工作的,因而其开放性特点增加了确定无线局域网安全的难度,所以说相对于传统有线局域网而言,无线局域网的安全问题显得更为突出。

其安全的内容主要体现在访问控制与信息保密两部分,目前已经有一些针对无线局域网的安全问题的解决方法,但仍须不断改善。

下面一起来学习无线局域网安全技术知识。

1无线局域网中不安全因素无线局域网攻击可分为主动攻击和被动攻击两类。

主动攻击是入侵者能够针对数据和通信内容进行修改,主动攻击主要有:(1)信息篡改:网络攻击者能够针对网络通信数据进行删除、增加或改动。

(2)数据截获:是利用TCP/IP网络通信的弱点进行的,该方法会掠夺合法使用者的通信信道,进而获得系统的操作权限,截获数据。

(3)拒绝服务攻击:网络攻击者通过各种可能的方法使网络管理者无法获得系统资源及服务。

(4)重传攻击:网络攻击者从网络上获取某些通信内容,然后重新发送这些内容,以对服务器认证系统实施欺骗。

被动攻击主要是指网络入侵者取得对通信资源的存取权限,但是并不对数据内容进行篡改。

主要有:(1)非法窃听:入侵者针对通信数据进行侦听。

(2)流量分析:入侵者可以得知诸如网络服务器位置及网络通信模式等相关信息。

2IEEE802.11标准的安全性IEEE802.11b标准定义了两种方法实现无线局域网的接入控制和加密:系统ID(SSID)认证和有线对等加密(W-EP)。

2.1认证当一个站点与另一个站点建立网络连接之前,必须首先通过认证,执行认证的站点发送一个管理认证帧到一个相应的站点,IEEE802.11b 标准详细定义了两种认证服务:一是开放系统认证是802.11b默认的认证方式,是可用认证算法中简单的一种,分为两步,首先向认证另一站点的站点发送个含有发送站点身份的认证管理帧;然后,接收站发回一个提醒它是否识别认证站点身份的帧。

另一是共享密钥认证,这种认证先假定每个站点通过一个独立于802.11网络的安全信道,已经接收到一个秘密共享密钥,然后这些站点通过共享密钥的加密认证,加密算法是有线等价加密(WEP)。

【国家自然科学基金】_自相似过程_基金支持热词逐年推荐_【万方软件创新助手】_20140731

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67

协变 动力学源 分数布朗运动 分散 分形布朗运动 分形与多重分形模型 共差 共变 偏度 保测变换 传输矩阵 二阶尺度特性 业务建模 volterra gauss过程 hurst系数

推荐指数 6 2 2 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

ห้องสมุดไป่ตู้

推荐指数 4 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

推荐指数 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

企业局域网的安全分析及防范措施

企业局域网的安全分析及防范措施在当今数字化的商业环境中,企业局域网对于企业的日常运营和发展起着至关重要的作用。

它承载着企业的关键数据、业务流程以及内部通信等重要信息。

然而,随着网络技术的不断发展和应用,企业局域网面临的安全威胁也日益复杂和多样化。

因此,对企业局域网的安全进行深入分析,并采取有效的防范措施,是保障企业信息安全和业务正常运转的关键。

一、企业局域网面临的安全威胁1、病毒和恶意软件病毒和恶意软件是企业局域网最常见的安全威胁之一。

它们可以通过网络下载、移动存储设备、电子邮件等途径进入局域网,并迅速传播,导致系统瘫痪、数据丢失或泄露等严重后果。

2、网络攻击网络攻击包括黑客攻击、DDoS 攻击等。

黑客可以通过扫描漏洞、利用弱密码等手段入侵企业局域网,窃取敏感信息、篡改数据或破坏系统。

DDoS 攻击则通过向网络发送大量的无效请求,导致网络拥塞,使正常的业务无法进行。

3、内部人员威胁内部人员由于熟悉企业的网络架构和业务流程,其对局域网的威胁往往更具隐蔽性和危害性。

例如,内部人员可能因疏忽大意或恶意行为,导致数据泄露、误操作或滥用权限等问题。

4、无线局域网安全问题随着无线局域网的广泛应用,其安全问题也日益凸显。

如未经授权的用户接入、无线信号被窃听、AP 配置不当等,都可能给企业局域网带来安全隐患。

5、设备和软件漏洞企业局域网中的各类设备和软件可能存在安全漏洞,如果不及时进行补丁更新和维护,就容易被攻击者利用。

二、企业局域网安全分析1、网络拓扑结构分析了解企业局域网的网络拓扑结构,包括服务器、客户端、交换机、路由器等设备的连接方式和分布情况。

评估网络结构的合理性,是否存在单点故障、冗余不足等问题。

2、访问控制分析审查企业局域网的访问控制策略,包括用户认证、授权和访问权限管理。

检查是否存在弱密码、权限滥用、访问控制策略不完善等情况。

3、数据备份和恢复分析评估企业的数据备份策略和恢复机制,包括备份频率、备份数据的完整性和可用性、恢复测试的执行情况等。

无线局域网的QoS研究

1 引言

第三层交换技术, 引入了基于标记的技术 , 把选取路由和转发分

标签 作为I 分组 P I E8 2i L N 目 E E 0 .iW A  ̄ 前应用最广泛, 发展最迅速 的w A 标 开,由标签来 规定一个分组通过 网络 的路径 。 LN 在网络 内部M L 在数据 包所 经过 PS 准, 随着用户和传输业务类型的增多, 如视频、 语音等实时业务 头在 网络中的替代品而存在 , 而不是查看I分组头) P 来实现转发 ; 的传输 。 这些实时性的业务具有与数据不 同的要求, 如传输时延 的路径沿途通过交换标签 ( PS 数据包被解 开封 装, 继续按照I P 和 抖动 小, 可靠性高等, 时就 需要W A 提 供不同的Q S 另外 当数 据包要退出M L 网络 时, 此 LN o。 由于传输信道的不同, L N W A 具有 比有线网络更高的包丢失率, 并 包 的路由方式到达 目的地。 与通常的I路 由相 比, P S 两个优点: P ML有 首先 , 沿途 的路 由 且当信道 的状况不 同时传 输速率也不同, 以在W A 中不能照 所 LN 搬有线网络的O S o 策略。

市场纵( 国 中 铁通集团 有限 司菏 公 泽分公 山 司, 东 菏泽 2 0O 7 0 4 )

摘 要 : 文对无 线局域 网(LN的Q s 本 W A) 0进行 了 分析 , 绍 了 介 保证 w A 0 的方 案和IE 821e 准。 LNQ s EE 0.1标 关键 词: 无线局 域 网; o; 0.l q S 821e

务 (if e v。 ) D fS r ) 2使用多协议标签 交换(P S。 ) M L ) 3流量工程和约

束路由。

( R V o S P(e o r e e e v to r t c l 资源 预 1 S P R V R su c R sr a in P o o o , )

无线网数据业务热点模型分析

二○一一年十一月目录1概述 (1)1.1分析范围 (1)1.2数据业务忙时取定 (2)2数据业务热点分布情况分析 (3)2.1数据业务热点总体分布情况 (3)2.2数据业务热点分类统计 (4)2.2.1热点小区覆盖类型分布情况 (5)2.2.2不同覆盖类型小区热点集中情况 (6)3典型数据热点区域分析 (8)3.1典型区域热点分布特点 (8)3.2全天忙时分布 (10)3.3周末对全天忙时分布的影响 (11)4数据流量业务构成 (15)4.1忙时数据业务构成 (15)4.2各类业务忙时分布情况 (17)4.3典型区域的忙时数据业务构成特点 (19)5典型区域的平均业务模型 (21)5.1彩信接收业务模型 (21)5.2快讯业务模型 (21)5.3WAP上网业务模型 (22)1概述1.1分析范围本次数据业务热点分析主要针对GSM网络中划定的城市城区范围。

城市城区范围涵盖了合肥市蜀山区大蜀山以东、双凤工业区以南地区、庐阳区大房呈水库以东以南地区、瑶海区瑶海工业园以西以南地区和滨湖区以西以北地区。

城市城区边界如下图中黑线所示。

图1.1-1 城市城区覆盖范围示意图如图1.1-1所示,合肥城市城区总覆盖面积为390.8平方公里。

1.2数据业务忙时取定分析处理合肥市2010年4月份24小时的数据业务流量,根据各个时段数据流量取各小区月平均值,全网各时段月平均总流量折线图如下:图1.2-1 数据业务忙时取定由上图可确定发现合肥市市数据业务忙时在周末和非周末忙时分布曲线大致接近,但略有差别:●非周末日早忙时出现在早8点,周末日早忙时推迟了一个小时,至9点左右;●非周末日和周末日的晚忙时均出现在晚22点左右。

●上午和中午时段(早7点至下午16点),非周末日流量明显大于周末日;●傍晚和夜间时段(下午17点至次日6点),非周末日流量与周末日基本持平;●周末和非周末总数据流量的峰均比相同,都为1.48。

若取定22点作为系统忙时,此时整个合肥市区平均数据业务密度为226kbps/km2表1.2-1 城市城区范围统计值2数据业务热点分布情况分析2.1数据业务热点总体分布情况本次数据分析工作采用2010年4月份现网采集GPRS数据流量作为基础数据,提取各小区每天24小时各时段GPRS数据流量平均值,然后取定每天24小时GPRS数据流量最大值作为各个小区的忙时数据流量。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

!"#$%&'

FGH=I a¨¢23456+)&u, ©@ªI ) FGH=I W "+% TW , 7«I#$456+, ¬ ®o FGH=I aZ[456I)&u¯°, ±h)®o FGH=I )}_$²HmI)}~Z[ J?HE?B><KIEL< 9:; }zW 4<HEMAMCH?L)³xZ[´zWTµ )®o^_¶¶, ©·¸a¹ºI7r»¼}|½ ¾¿À®o FGH=I 7`a7©·¸aÁ¹º)7Hm I}~Z[9:; }´zW)³xZ[½¾ ¿®o·¸) FGH=I , 5ÃÄÅ7zWTµ)®o^_+ ½ÃÆÇ7Èaɼ\Ê®o}7cÁ¹º+$ÆU)ËÌ + (,,)7¬7zWTµ)r¼^_ÍÎÏÐÑghWBC23 Z[y7«-OhTµ½ÒÓ^_Z[\]wxB23") J*+7Ô®o FGH=I )7ÅqÕÖÀXYr¼^_, Tµ×ØaÙÚÁ¹ºÛÜ)$ÝÞd7d$ßÇ)³ wxà+á, Tµ×Ød$âZãäZ[)*å7Èæçè éêÅq^ëZì² 3" N4, 5, 74, N4! 5! 7í746 N46O, 56O, 76N,7!7í77K, , îy746 ïJè7 aÛÜ)JðñZN56 ïTµè 8 &9 :öÂ÷J 7>òÛÜ)¦óZ7æôõÛÜ )TµèQ 56 øù7úû Â÷JÅ)¦óÛܲ 8. &;. 67<< &7<=

!"#$%&'( )*+,*''(,*+ -*. /$$0,1-&,"*2

!""# $% &'

8%

3456789:;<=>?@ABCDE

8 ! IUFK B.-9J=3>8HBV X=394=-!

8;çèéêüÒ ¸Ò!iýÑÒÒþÿ A&""A" !;üÒ lÑÒ!×ØÒþ &"""A! 8;*266+>+ 2J (=4G+/=4-01 =3, S3J25/=4-23 H0-+30+F254GY+14 F25/=6 V3-N+51-4RE=3ZG2. A&""A"*G-3= !;H0G226 2J *2/O.4+5 H0-+30+ =3, L+0G3262>RL-=3T-3 V3-N+51-4RL-=3T-3 &"""A!*G-3= U9/=-6·GJJ+3>[3Y3.;+,.;03 "#$% &'()*+,-F.&/ 0+,)1+(2.345,6758638 94+:(,- ;85;381(39 +,+:<9(9 5* +--83-+13 =>?$ 18+**(42@5A;'138 B,-(,338(,+,6 ?;;:(4+1(5,9FCDDEFFG G HIH,!G7!J2 KL918+41, LG+ 14.,R 2J DE)F 45=JJ-0 0G=5=04+5-14-01 -1 324 236R -/O254=34 J25 3+4Y25\ O+5J25/=30+ +N=6.=4-23 ].4 =612 -/O+5=4-N+ J25 4G+ O52O+5 3+4Y25\ ,+1->3/=3=>+/+34 =3, 0234526;LG-1 O=O+5 +/O62R1 =04.=6 Y-5+6+11 ,=4= ,5=Y3 J52/ Y+66 \32Y3 =50G-N+1 2J 3+4Y25\ 45=JJ-0 45=0+1 =3, =3=6RZ+1 1+023,925,+5 10=6-3> O52O+54-+1 2J =>>5+>=4+ DE)F ]R .1-3> 4G+ Y=N+6+4 +3+5>R 1O+045./; I25 = /=T25-4R 2J 4G+ .O145+=/ =3, ,2Y3145+=/ 45=JJ-04G+ 1+023,925,+5 10=6-3> +^O23+341 =4 1/=66 4-/+ 10=6+1 =5+ J=-56R 0621+ 42 ";%-3,-0=4-3> 4G=4 45=JJ-0 J6.04.=4-231 =4 4G+1+ 4-/+ 10=6+1 =5+ 3+=56R .30255+6=4+,;H+6J91-/-6=5-4R 2J Y-5+6+11 45=JJ-0 =4 6=5>+ 4-/+ 10=6+1 6=5>+5 8 1 -1 14523>+5;I.54G+5/25+4G+ 5+1.641 1G2Y 4G=4 =>>5+>=4+ DE)F +^G-]-41 2]N-2.1 ].514 +JJ+04 =4 +N+5R 4-/+ 10=6+ 4G=3 4G+ =11+/]6+, @2-1123 45=JJ-0;LG+ 2]1+5N=4-231 =3, 5+1.641 G=N+ -/O254=34 -/O6-0=4-231 J25 =00.5=4+ Y-5+6+11 3+4Y25\-3> /2, +6-3>45=JJ-0 0234526=3, 2O4-/-Z=4-23 2J Y-5+6+11 5+12.50+1; M3< N5869, D-5+6+11 E20=6 )5+= F+4Y25\ DE)F=>>5+>=4+ 45=JJ-01+023,925,+5 10=6-3> O52O+54-+11+6J91-/-6=5-4RY=N+6+4 +3+5>R 1O+045./ I J,!"#$%&'()*+,-%.*/01234256789:;<=>?@ ABCD/EFGHIJK=!"#$%

! !"

!"#$%&'() *#+,$ห้องสมุดไป่ตู้!-./01234) 56789:;<=>?:@AB<*#CD0EFGHIJK L0MNOOPQR"#$%S0TUV?WXYZ[*#+ ,$S0"\;]"^_`HEab-cde7f*#+,$ SP ghH*#+,$?ijdklmIJnopqOij3 ;rstTUV3;uvwx)ykz{*#+,$TUV? 3|)t}~!*#+,$ ;a? ()* (+,-./ )00+11 *234526lmZr

,'

!""# $% &'

!"#$%&'( )*+,*''(,*+ -*. /$$0,1-&,"*2

6 )(?6 )N 8 ! ! A;

!"#$%&'()*+,-.(#)/01 *"!+,,- ./01 )2 3")456+789):;<=>?@ABCDE)FG7H !23")456IJKLFMN 23")OPQRST74 56+SUN234 23")456IJVW 564 23"), .(,")XY1Z[\]BC23")^_7`ab$cde) \]BC23"f'[,-.(,,)gh 74182 ijkl:;1 ./01 Hm23"456no*+, pq)rs:;7tua vc\]wxByHm23"no*+):;7z{^_|a OhHm}~Q_ 9:; 9<=>?@<A 9?BC< 0B?@ D=E=^_o\]BC23") FGH=I 7 FGH=I )/0\]BC23")456+7<|aHm)\]w xB23"d$456+7`a7c\]wxBHm23"L J)*+b$):;7pqZ[) 23"Z|ajkl )7¡Wp¢£¤7cj ¥\]wxBH!23"LQJ)*+¦§) :;,

~0 t*#$%TUV0~t*#$%S 7803|9:; V¡~¢<i£¤¥¦§¨¦OY ©789%: ª«¬®¯°t±*#$%TUV0²3 |³´µ¶2·(;<-=3> Ot *?@? $0TU¸¹0 º»¼$%TUV½"¾&¿; ÀÁ7'9A:t ),9B20 $% 0TUV´~³Âà ),9B20 $%TUVľ&¿; Å&Æ; ÀÁ7C:7 319! ÇÈ DE)F ),9B20 $%S TUV03;ÇÈÉʺ»ËÌV½"¾&¿;ÍnÌÎ