portal认证笔记

portal学习总结

特点: 1.整个交互过程radius服务器完全是被动的回应AC的请求,radius从不主动 发起报文。 2.交互过程以AC和radius保存的共享密钥做为开始的基础,任何密码在交互 过程中都是加密伪装的,即便使用PAP方式,也会经过md5算法改装。 3.一次用户上下线的周期里,连接只有一次,计费信息会有多次交互 4. RADIUS报文封装在UDP报文的数据域中。并且没有心跳报文,维护的策 略由AC自行决定,包括超时时间,重传次数与间隔等。

Portal 服务 器

Performance-Free Wireless LANs 10849_Icons_May2005

TM

© 2008 Autelan Technologies, Inc. All rights reserved.

Autelan Public

6

Chap和pap

用户密码

服 PAP和CHAP协议是目前的在PPP中普遍使 务 用的认证协议,CHAP在RFC1994中定义,

Performance-Free Wireless LANs 10849_Icons_May2005

TM

© 2008 Autelan Technologies, Inc. All rights reserved.

Autelan Public

5

用户和portal站点的交互

AC

用户和动态网页的交互,AC只起连接的作用。具 体交互过程中的加密等交互细节由portal网页的代 码实现。Portal获取用户的用户名和密码等信息。

都不一样,可以很有效地避免监听攻击。 但密码在服务器本地仍然是明文存储的,且挑战 的长度和随机性仍然是安全漏洞,另外单向hash 算法的选择至关重要。(md5只是hash单向算法 的一种,作用就是一个多对一得字串变换)

portal认证方法

portal认证方法Portal认证方法包含以下步骤:1. 注册账号在使用Portal之前,用户需要先注册账号。

注册账号需要提供必要的个人信息,如姓名、电子邮件地址和密码等。

在注册完成后,系统会将账号信息存储到数据库中。

2. 登录系统在注册成功后,用户可以使用注册的邮箱和密码登录系统。

登录系统后,用户可以访问自己的个人信息和Portal的其他功能。

3. 身份验证为了确保系统的安全性和用户的数据安全,Portal还需要进行身份验证。

身份验证方法可以是通过手机短信验证码、邮件验证码或者是人脸识别等方式进行。

验证成功后,用户才能够继续使用网站的各项服务。

4. 接入授权在使用某些特定的功能时,Portal需要进行接入授权。

接入授权主要是为了保护用户数据的安全性,确保数据不被非法使用。

用户需要授权给Portal应用程序才能够使用相关的功能。

5. 安全连接在Portal连接的过程中,系统采用安全连接协议来保证信息传输过程的安全性。

目前采用的主要协议有SSL和TLS。

这些协议使用加密算法来加密信息,确保数据在传输过程中不被窃取或篡改。

6. 数据加密在用户提交数据后,Portal系统会对数据进行加密处理。

加密方法包括对称加密和非对称加密。

对称加密是一种加密和解密使用相同的密钥的方法;非对称加密使用一对密钥,一个用于加密,另一个用于解密。

总之,Portal认证方法包括注册账号、登录系统、身份验证、接入授权、安全连接和数据加密等多个步骤。

这些步骤确保了用户数据的安全性,使用户可以放心使用Portal网站的各项服务。

Portal(WEB)及802.1X认证

2.5

(1)、打开浏览器在地址栏中输入http://172.20.1.1/selfservice登录<用户自助服务平台>,输入用户名、密码及验证码并登录。见图2-17

图2-17

(2)、点击右侧的<修改密码>,输入原密码及新密码并点击<确定>,密码修改成功。见图2-18

图2-18

2.6

登录<用户自助服务平台>,点击右侧的<查询上网明细>可以查看本账户的上网信息。见

点击红色标记区域(如上图)!

然后再对跳出窗口做如下设置!

用同样的方法设置eSafe_monitor、iNode Client、iNodeMon、REVerify!

这五个全为exe结尾的文件即可(没有eSafe_monitor可以不用设置)。

图2-13

注:本机IP地址查询方式

双击计算机系统托盘下的网络连接图标(或在桌面右键点击网络,选中<属性>查看),选择<支持>将会看到自己获取的IP地址、网关;如果要查看DNS等详细信息,可以点击<详细信息>查看。见图2-14和图2-15。

图2-14

图2-15

2.4

选中连接,点击<断开>,就可以断开网络连接;如果要完全退出程序请右键点击系统托盘中的iNode图标 选择<退出>。

图1-1

Portal认证方法:用户名还是原来使用的用户名(教工为身份证号码后10位,学生为学号),密码统一为123456,请各位用户首先按下面的方法修改自己的密码。

(1)、输入用户名和密码后,如果不选择“客户端”方式,直接点击<连接>,在认证成功后将会为您打开一个在线网页窗口。见图1-2:

直接portal认证实验总结

无线直接portal认证1.组网需求●用户通过无线SSID接入,根据业务需求,接入用户通过vlan20、vlan30和vlan40,3个网段接入,AP管理地址使用vlan10网段,所有网关在AC上,并且通过AC上的DHCP 获取地址。

●用户接入时需要启用portal认证。

2.组网图3.配置思路●在WX3024E上配置portal功能●配置IMC服务器4.配置信息●AC配置如下:[H3C_AC-1]disp cu#version 5.20, Release 3507P18#sysname H3C_AC-1#domain default enable h3c#telnet server enable#port-security enable#portal server imc ip 192.168.1.11 key cipher $c$3$JE7u4JeHMC5L06LL4Jl1jaJZB0f86sEz url http://192.168.1.11:8080/portal server-type imc#oap management-ip 192.168.0.101 slot 0#password-recovery enable#vlan 1#vlan 10description to_AP#vlan 20description _User#vlan 30description to_User#vlan 40description to_User#vlan 100description to_IMC#vlan 1000description to_Router#radius scheme imcserver-type extendedprimary authentication 192.168.1.11primary accounting 192.168.1.11key authentication cipher $c$3$q+rBITlcE79qH12EH3xe3Rc8Nj/fcVy1key accounting cipher $c$3$Uiv1821RWnPK4Mi2fIzd29DJ6yKvp38inas-ip 192.168.1.254#domain h3cauthentication portal radius-scheme imcauthorization portal radius-scheme imcaccounting portal radius-scheme imcaccess-limit disablestate activeidle-cut disableself-service-url disabledomain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#dhcp server ip-pool vlan10network 192.168.10.0 mask 255.255.255.0gateway-list 192.168.10.254dns-list 8.8.8.8option 43 hex 80070000 01C0A80A FE#dhcp server ip-pool vlan20network 172.16.20.0 mask 255.255.255.0gateway-list 172.16.20.254dns-list 8.8.8.8#dhcp server ip-pool vlan30network 172.16.30.0 mask 255.255.255.0gateway-list 172.16.30.254dns-list 8.8.8.8#dhcp server ip-pool vlan40network 172.16.40.0 mask 255.255.255.0gateway-list 172.16.40.254dns-list 8.8.8.8#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$v9m2UEc3AWP3KbkKm480OAgOcpMkD0pD authorization-attribute level 3service-type telnet#wlan rrmdot11a mandatory-rate 6 12 24dot11a supported-rate 9 18 36 48 54dot11b mandatory-rate 1 2dot11b supported-rate 5.5 11dot11g mandatory-rate 1 2 5.5 11dot11g supported-rate 6 9 12 18 24 36 48 54 #wlan service-template 1 cryptossid H3C-VLAN20bind WLAN-ESS 20cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan service-template 2 cryptossid H3C-VLAN30bind WLAN-ESS 30cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan service-template 3 cryptossid H3C-VLAN40bind WLAN-ESS 40cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan ap-group default_groupap ap1#interface Bridge-Aggregation1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 #interface NULL0#interface Vlan-interface1ip address 192.168.0.100 255.255.255.0#interface Vlan-interface10description to_Userip address 192.168.10.254 255.255.255.0#interface Vlan-interface20description to_Userip address 172.16.20.254 255.255.255.0portal server imc method direct#interface Vlan-interface30description to_Userip address 172.16.30.254 255.255.255.0#interface Vlan-interface40description to_User_vlan40ip address 172.16.40.254 255.255.255.0#interface Vlan-interface100description to_IMCip address 192.168.1.254 255.255.255.0#interface Vlan-interface1000description to_Routerip address 10.1.1.2 255.255.255.252#interface GigabitEthernet1/0/1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000port link-aggregation group 1#interface GigabitEthernet1/0/2port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000port link-aggregation group 1#interface WLAN-ESS20port access vlan 20port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678 #interface WLAN-ESS30port access vlan 30port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678#interface WLAN-ESS40port access vlan 40ort-security port-mode pskpport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678 wlan ap ap1 model WA3620i-AGN id 1serial-id 210235A1BBC146000073radio 1service-template 1service-template 2service-template 3radio enableradio 2channel 6service-template 1service-template 2service-template 3radio enable#ip route-static 0.0.0.0 0.0.0.0 10.1.1.1#wlan ipsmalformed-detect-policy defaultsignature deauth_flood signature-id 1signature broadcast_deauth_flood signature-id 2 signature disassoc_flood signature-id 3 signature broadcast_disassoc_flood signature-id 4 signature eapol_logoff_flood signature-id 5 signature eap_success_flood signature-id 6 signature eap_failure_flood signature-id 7 signature pspoll_flood signature-id 8signature cts_flood signature-id 9signature rts_flood signature-id 10signature addba_req_flood signature-id 11 signature-policy defaultcountermeasure-policy defaultattack-detect-policy defaultvirtual-security-domain defaultattack-detect-policy defaultmalformed-detect-policy defaultsignature-policy defaultcountermeasure-policy default#dhcp server forbidden-ip 192.168.10.254 dhcp server forbidden-ip 172.16.20.254 dhcp server forbidden-ip 172.16.30.254 dhcp server forbidden-ip 172.16.40.254 #dhcp enable#user-interface con 0user-interface vty 0 4authentication-mode schemeuser privilege level 3#return交换机配置如下<H3C-SW01>disp cu#version 5.20, Release 3507P18#sysname H3C-SW01#domain default enable system#telnet server enable#oap management-ip 192.168.0.100 slot 1 #password-recovery enable#vlan 1#vlan 10description to_AP#vlan 20description to_User-vlan20#vlan 30description to_User-vlan30#vlan 40description to_User-vlan40#vlan 100description to_IMC#vlan 1000description to_Router#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#local-user adminpassword cipher $c$3$078okxl+RPQFofPe76YXbYryBRI3uMKv authorization-attribute level 3service-type telnet#interface Bridge-Aggregation1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000#interface NULL0#interface Vlan-interface1ip address 192.168.0.101 255.255.255.0#interface GigabitEthernet1/0/1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 20 30 40port trunk pvid vlan 10poe enable#interface GigabitEthernet1/0/2port access vlan 100poe enable#interface GigabitEthernet1/0/3port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 1000poe enable#interface GigabitEthernet1/0/4 poe enable#interface GigabitEthernet1/0/5 poe enable#interface GigabitEthernet1/0/6 poe enable#interface GigabitEthernet1/0/7 poe enable#interface GigabitEthernet1/0/8 poe enable#interface GigabitEthernet1/0/9 poe enable#interface GigabitEthernet1/0/10 poe enable#interface GigabitEthernet1/0/11 poe enable#interface GigabitEthernet1/0/12 poe enable#interface GigabitEthernet1/0/13 poe enable#interface GigabitEthernet1/0/14 poe enable#interface GigabitEthernet1/0/15 poe enable#interface GigabitEthernet1/0/16 poe enable#interface GigabitEthernet1/0/17 poe enable#interface GigabitEthernet1/0/18poe enable#interface GigabitEthernet1/0/19poe enable#interface GigabitEthernet1/0/20poe enable#interface GigabitEthernet1/0/21poe enable#interface GigabitEthernet1/0/22poe enable#interface GigabitEthernet1/0/23poe enable#interface GigabitEthernet1/0/24poe enable#interface GigabitEthernet1/0/25shutdown#interface GigabitEthernet1/0/26shutdown#interface GigabitEthernet1/0/27shutdown#interface GigabitEthernet1/0/28shutdown#interface GigabitEthernet1/0/29port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 port link-aggregation group 1#interface GigabitEthernet1/0/30port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 port link-aggregation group 1#user-interface aux 0user-interface vty 0 4authentication-mode schemeuser-interface vty 5 15#Return5.IMC配置:配置接入设备:在导航栏中选择“用户->接入策略管理->接入设备管理->接入设备配置”,点击<增加>按钮。

portal 认证过程

portal 认证过程Portal认证是指通过门户网站来验证用户的身份和真实性,确保只有合法用户才能访问和使用特定的服务和功能。

下面是关于Portal认证过程的相关参考内容:一、用户注册1. 用户进入门户网站,点击注册按钮,进入注册页面。

2. 在注册页面,用户需要填写个人信息,例如用户名、密码、电子邮箱等。

3. 用户需同意网站的服务条款和隐私政策,并且进行验证码验证。

4. 用户注册信息的填写完成后,点击注册按钮完成注册流程。

二、登录验证1. 用户在登录页面输入用户名和密码,并进行验证码验证。

2. 网站通过验证用户输入的用户名和密码与之前注册的用户信息进行比对。

3. 如果用户输入的用户名和密码正确,系统将生成一个全局唯一的令牌,并将其存储在用户的浏览器中作为登录凭证。

4. 用户登录成功后,可以访问和使用特定的服务和功能。

三、双因素认证(可选)1. 除了用户名和密码,网站还可以要求用户进行双因素认证,提高账户的安全性。

2. 双因素认证通常包括以下几种方式:手机动态验证码、指纹识别、面部识别等。

3. 用户在登录时,除了输入用户名和密码,还需提供双因素认证所要求的验证信息。

四、密码找回1. 如果用户忘记了密码,可以在登录页面点击“忘记密码”链接。

2. 用户需要提供注册时所填写的电子邮箱或者手机号码。

3. 系统会向用户提供的邮箱或者手机号码发送密码重置链接或者验证码。

4. 用户根据邮件或短信中的提示,通过设置新密码来恢复账户的访问权限。

五、账户安全管理1. 用户可以在登陆后的个人中心页面进行账户安全管理。

2. 用户可以修改密码、绑定、解绑手机号或邮箱等操作。

3. 用户还可以进行安全设置,例如设定密保问题、启用登录提醒、开启登录验证等。

六、注销账户1. 用户在不需要继续使用门户网站的服务时,可以选择注销账户。

2. 用户可以在个人中心页面找到注销账户的选项。

3. 系统会对用户进行二次确认,确保用户真正想要注销账户。

(完整版)Portal认证流程

精心整理

流程描述:

1) 用户通过标准的DHCP 协议,通过AC 获取到规划的IP 地址。

——上网的前提条件,dhcp 流程必须熟知,故障定位

2) 用户打开IE ,访问某个网站,发起HTTP 请求。

——此动作完全由完全完成,在现网运维的时候,首先要检查的是否可

以强制出URL (不一定打开网页,要打开网页,涉及到dns ,路由等)。

现网使用出现问题最多的地方,即用户保存了原来的portal 页面,从而导致portal 挑战失败。

原因是userip 地址不一样了。

在判断现网的时候,必须注意这点。

3) AC 截获用户的HTTP 请求,由于用户没有认证过,就强制到Portal 服务器。

并在强制PortalURL 中加入相关参数,具体请

参见《中国移动WLAN 设备接口规范》。

——必要的参数包括acname ,userip ,ssid ,中太ac 还可以提供uservlan ,acip 。

4) Portal 服务器向WLAN 用户终端推送WEB 认证页面。

5) 用户在认证页面上填入帐号、密码等信息,提交到Portal 服务器。

6) 7) 、手机

8) radius 9) 10) ——0103

11) 12) 13) 14) 15) 16) 17) 18) 19) 20) 当AC 收到下线请求时,向RADIUS 用户认证服务器发计费结束报文。

21) 中央RADIUS 计费服务器回应AC 的计费结束报文。

portal配置总结

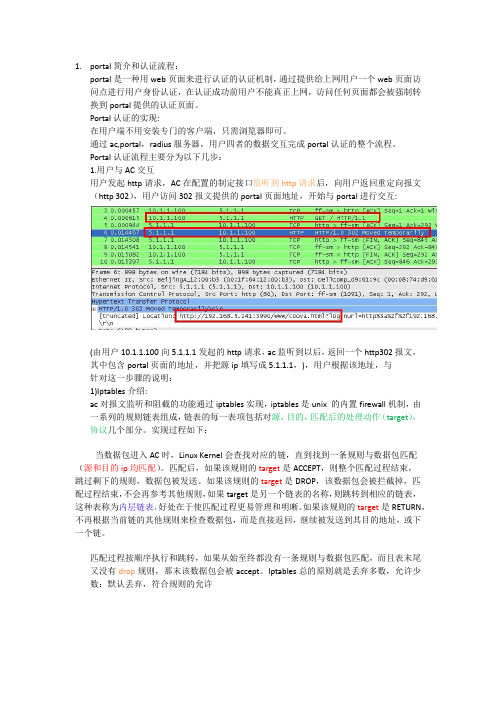

1.portal简介和认证流程:portal是一种用web页面来进行认证的认证机制,通过提供给上网用户一个web页面访问点进行用户身份认证,在认证成功前用户不能真正上网,访问任何页面都会被强制转换到portal提供的认证页面。

Portal认证的实现:在用户端不用安装专门的客户端,只需浏览器即可。

通过ac,portal,radius服务器,用户四者的数据交互完成portal认证的整个流程。

Portal认证流程主要分为以下几步:1.用户与AC交互用户发起http请求,AC在配置的制定接口监听到http请求后,向用户返回重定向报文(http 302),用户访问302报文提供的portal页面地址,开始与portal进行交互:(由用户10.1.1.100向5.1.1.1发起的http请求,ac监听到以后,返回一个http302报文,其中包含portal页面的地址,并把源ip填写成5.1.1.1,),用户根据该地址,与针对这一步骤的说明:1)Iptables介绍:ac对报文监听和阻截的功能通过iptables实现,iptables是unix 的内置firewall机制,由一系列的规则链表组成,链表的每一表项包括对源,目的,匹配后的处理动作(target),协议几个部分。

实现过程如下:当数据包进入AC时,Linux Kernel会查找对应的链,直到找到一条规则与数据包匹配(源和目的ip均匹配)。

匹配后,如果该规则的target是ACCEPT,则整个匹配过程结束,跳过剩下的规则,数据包被发送。

如果该规则的target是DROP,该数据包会被拦截掉,匹配过程结束,不会再参考其他规则,如果target是另一个链表的名称,则跳转到相应的链表,这种表称为内层链表,好处在于使匹配过程更易管理和明晰。

如果该规则的target是RETURN,不再根据当前链的其他规则来检查数据包,而是直接返回,继续被发送到其目的地址,或下一个链。

无线portal 认证流程

无线portal 认证流程无线Portal认证流程指的是用户通过无线网络上网时,需要进行身份验证和登录的流程。

以下是一个典型的无线Portal认证流程。

1.打开无线设备:用户首先打开他们的无线设备(如手机、笔记本电脑、平板电脑等)。

设备将会扫描附近的无线网络。

2.选择网络:在扫描结果中,用户将会看到附近可用的无线网络列表。

用户需要选择要连接的网络,通常是提供免费无线网络服务的公共场所、酒店、咖啡店等。

3. 开始认证:一旦选择了网络,设备将与该网络建立连接。

连接建立后,用户尝试访问任何网站或者应用程序时,他们将被自动重定向到无线Portal认证页面。

4.登录/注册:用户在认证页面上需要提供身份验证信息。

这可能包括手机号码、电子邮件地址、用户名和密码等。

如果用户之前没有注册过,他们可能需要先注册一个帐户。

5.接受使用条款:用户在认证页面上需要接受使用条款和隐私政策。

这通常是一个勾选框或按钮,用户必须勾选或点击才能继续。

6.认证验证:一旦用户提供了所需的信息并接受了使用条款,认证服务器将验证用户的信息。

验证可能包括检查用户名和密码的正确性,发送验证码到用户提供的手机号码或电子邮件地址等。

7.认证成功:如果用户提供的信息是有效的且认证验证通过,用户将被授予使用无线网络的权限。

此时用户可以开始上网,访问因认证限制而受到限制的网站和应用。

8. 帐期管理:在无线Portal认证过程中,用户可能还需要提供一些附加信息,以便进行帐期管理。

例如,他们可能需要提供信用卡信息以便支付上网费用或者验证他们已经支付了费用。

以上是一个典型的无线Portal认证流程。

在实际应用中,可能会有一些流程上的差异,特别是在不同的无线网络提供商之间。

然而,总体来说,这个流程是相似的,旨在确保用户的身份和访问控制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Portlet学习笔记1. Portal基础1.1. 什么是Portal]s-e r d3S&j:h OPortal 一词是在Internet 的发展中提出来的,原意为“门户网站”即是人们上网后想要访问的第一个网站,例如雅虎、搜狐这类网站。

在这个阶段,Portal 还是作为一个面向广泛群体的信息平台,把人们所需要的各种信息(或者访问这类信息的途径)聚合在一起,是一个信息集中平台。

很快企业应用中也开始采用Portal 这个概念,根据Portal 在企业应用中的不同作用,业界对Portal 有着不同的定义如企业信息门户、知识门户、专业门户、应用门户等等。

随着时间的推移,业界对Portal 的定义趋向一致,也就是在JSR168 种对Portal 的定义:y I S-|{portal爱好者_ H |p.N F J hA portal is a web based application that ?commonly- provides personalization, single sign on, content aggregation from different sources and hosts the presentation layer of Information Systems. Aggregation is the action of integrating content from different sources within a web page. A portal may have sophisticated personalization features to provide customized content to users. Portal pages may have different set of portlets creating content for different users. T1Z(_1G'r o c,l从上述定义中我们可以知道Portal 是企业用户访问各种企业信息、应用的入口,如下图:oo"M].|T*U1.2. 什么是Portlet作为企业信息、应用的入口,Portal 的每个页面(Page )包含了多种不同的信息,一般来说Portal 的显示如下:K w+@h l,z9[+Ss}*^n(v YQ h d _6}1U5D上图中你可以看到有多个小窗口,每个窗口是一个独立的应用,这些窗口称之为Portlet ,一个Portal 可以看作是Portlet 的集合。

1.3. Portal的组成一个Portal 可以看作是Portlet 的集合,Portal 需要提供一个Portlet 的运行环境,称之为Portlet Container 。

Portlet Container 负责创建Portlet ,管理它们的生命周期;接受Portal 服务器的请求并将请求转发给相应的Portlet ,同时返回Portlet 生成的内容。

而Portal 服务器负责将每个Portlet 生成的内容聚合起来展现给用户,同时负责与用户交互。

如下图: R:E`1Bwportal爱好者C A3b lw{s W9z&{1.4. Portlet规范6_'e g#t F S因此在开发Portal 应用时,应用开发商主要是在开发实现各个功能的Portlet ;同样为了让用户通过Portal 访问自己的产品,产品开发商也为自己的产品提供Portlet 实现。

然而不同Portal 服务器各自Portlet 实现的细节有所不同,导致Portlet 无法在不同的Portal 服务器上兼容,对于同一个应用在不同的Portal 服务器上展现需要实现不同的Portlet 。

0J%j U MG G,P3}$q D4F s4v-F C [!S为了解决这种情况,Portal 服务器厂商开始制定Portlet 规范,目前最重要的规范是:Java Portlet Specification 和Web Services for Remote Portlets 。

'c-}#X7c d F$p e其中Java Portlet Specification 由JCP(Java Community Process) 组织维护,属于其中的JSR168 ,已经在2003 年10 月27 日完成1.0 的最终版本;Web Services for Remote Portlets 由OASIS 组织维护,在2003 年8 月其1.0 版本被正式通过为OASIS 标准。

portal爱好者0X/v6J0q[|&Y5q8k Q m/x-n9E m3ti"`5m在接下的章节将着重讲述Java Portlet Specification ,并简要介绍Web Services for Remote Portlets (简称WSRP )。

Y q u h }F;C {2. Java Portlet Specification2.1. 一个例子-n7Q&|/v\ ]mB AJava Portlet Specification 中对Portlet 的定义是:A portlet is a Java technology based web component, managed by a portlet container that processes requests and generates dynamic content. Portlets are used by portals as pluggable user interface components that provide a presentation layer to InformationSystems.portal爱好者J;P7f w M+_`到底一个Portlet 是怎么样的,首先让我们来看看这个例子:)VK"O;n Y*X/@ ]Hello.java import java.io.IOException;import javax.portlet.*;public class Hello extends GenericPortlet portal爱好者/O N m D|g P8q*v t E { a U e)K m,Z1Ypublic void doView(RenderRequest request, RenderResponse response) throws PortletException, IOException{response.setContentType("text/html");response.getWriter().write("<p>Hello, this is my first JSR168 portlet!</p>"); }} )[X2O}J'v"\"_9l d"c E:w#d2B M)x%I3i Qportlet.xml }W;_%[S%|m*M ]<?xml version="1.0" encoding="UTF-8"?><portlet-app version="1.0" )R&Cq}2wxmlns="/xml/ns/portlet/portlet-app_1_0.xsd" ?q'}Z M,e)X` xmlns:xsi="/2001/XMLSchema-instance"xsi:schemaLocation="/xml/ns/portlet"><portlet><description>Description goes here</description>G*{c;c*g+{8J<portlet-name>Hello</portlet-name><portlet-class>Hello</portlet-class> .^w-t6t C Y e$z4v4H<portlet-info><title>Hello</title></portlet-info> $_W q2m-p Z0p D n</portlet></portlet-app> B*[%Z?tr4v|portal爱好者h)u$cd a&cA运行结果:(}a#Pi C D-|8St z A ~-RI4R Qa c&~-p NZ/sW到目前看来Portlet 和Servlet 很类似,同样都是Java 语言编写的Web 组件,例子中doView() 方法与Servlet 的doPost() 等方法也很类似,那么为什么不直接使用Servlet 技术来实现而需要另外定义一个Portlet 规范呢?8K h.X N5}C?S"z L(N事实上Portlet 规范是在Servlet 规范基础上实现的,但是Portlet 还拥有许多Servlet 所没有的特性,在接下的小节中将详细介绍这些特性。

F'V i(O F&qF(Q%n"a4{T5O F1N v0f2.2. 生命周期首先看看Portlet 的接口定义:package javax.portletpublic interface Portlet { U f1W x'H H H l W!U],Vpublic void init(PortletConfig config) throws PortletException; portal爱好者L-^i a M X S S T4ipublic void processAction( ActionRequest request, ActionResponse response) throws PortletException, IOException; %`z B V-C9\}public void render(RenderRequest request, RenderResponse response) throws PortletException, IOException;public void destroy(); r9A6M6]h n*z_} portal爱好者2u8H:V D0n c我们可以看到熟悉的init() 和destroy() 方法,当Portal 服务器启动时,Portal Container 将相应的Portlet 实现类载入、实例化,然后调用init() 方法,开发人员通过该方法实现所需的初始化工作;在服务器退出运行之前,Portal Container 调用每个Portlet 的destroy() 方法,开发人员在这个方法中释放资源。