信息安全技术信息系统安全审计产品技术要求和测试评价方法

信息安全技术工业控制系统安全防护技术要求和测试评价方法 -回复

信息安全技术工业控制系统安全防护技术要求和测试评价方法-回复信息安全技术是保护信息系统免受未经授权访问、使用、泄漏、破坏、干扰、中断和不可用等威胁的技术。

工业控制系统是现代工业生产中的核心组成部分,而其安全防护尤为重要。

本文将回答关于工业控制系统安全防护技术要求和测试评价方法的问题。

1. 工业控制系统的安全防护技术要求是什么?工业控制系统的安全防护技术要求通常包括以下方面:机密性:要求系统中的敏感信息只能被授权的人员访问和使用,防止信息泄露。

完整性:要求系统中的信息在传输和存储过程中不被篡改,如防止未经授权的数据修改,确保数据的完整性。

可用性:要求系统能够按照预期的方式运行,防止攻击导致系统瘫痪或无法正常使用。

鉴别性:要求系统能够确定用户或实体的身份,防止未经授权的访问。

授权和权限管理:要求系统能够根据用户或实体的身份授予适当的访问权限,并对权限进行精确的管理。

审计和监控:要求系统能够记录和监控关键事件,以便进行安全审计和威胁检测。

安全培训和意识:要求系统使用者具备相关的信息安全意识和技能,并且能够及时响应安全事件。

2. 工业控制系统安全防护的技术要求如何进行测试评价?对于工业控制系统的安全防护技术要求,可以通过以下测试评价方法进行检验:漏洞扫描和渗透测试:通过对系统进行漏洞扫描和渗透测试,评估其存在的安全弱点和潜在的攻击路径,发现系统中可能存在的漏洞并给出补救建议。

安全配置审计:审查系统的安全配置是否符合最佳实践和安全标准,如密码强度、访问控制策略等,确定是否存在可操作的改进方法,并进行安全配置的持续监控。

协议分析和数据流量监测:通过对工业控制系统的通信协议进行分析和数据流量监测,确定是否存在异常或未经授权的通信活动,以便及时检测和防范潜在的威胁。

恶意软件扫描和防护:使用恶意软件扫描工具对系统进行检查,以便发现潜在的恶意软件和病毒,并采取相应的防护措施进行清除和防范。

安全日志分析和事件响应:分析系统的安全日志,检测异常事件并进行响应,及时处置安全事件,防止安全威胁进一步扩大。

IT审计与信息系统审计

IT审计与信息系统审计IT审计与信息系统审计是指对企业的信息技术系统和相关流程进行全面评估和审查,以确保其合规性、安全性和高效性。

随着信息技术的不断发展,企业对IT系统的依赖程度日益增加,IT审计与信息系统审计也变得愈发重要。

本文将介绍IT审计与信息系统审计的概念、意义以及常见的审计方法与步骤。

一、概念与意义1.1 IT审计IT审计是指对企业的信息技术系统进行全面的评估、分析和审查的过程。

IT审计旨在评估和改进企业的信息系统、信息安全和相关流程,以确保其符合法规、政策和最佳实践要求。

IT审计可以帮助企业发现潜在的风险和问题,并提供相应的解决方案,以加强企业的信息系统管理和风险控制能力。

1.2 信息系统审计信息系统审计是对企业信息系统的一种审查和评估过程,旨在确认信息系统的可靠性、完整性和保密性。

信息系统审计可以帮助企业确定信息系统存在的问题和潜在的风险,并提供改进和加强控制措施的建议。

通过信息系统审计,企业可以及时发现并解决信息系统的漏洞和问题,保障企业的信息安全和业务连续性。

二、审计方法与步骤2.1 IT审计方法IT审计可以采用多种方法和技术来进行,常见的方法包括:(1)取样审计:通过对信息系统中的数据和操作进行抽样分析,来评估整体的合规性和安全性。

(2)技术测试:运用网络扫描、漏洞评估等技术手段,对企业的信息系统进行安全性测试,发现潜在的漏洞和问题。

(3)文件审计:审查企业的相关文件和记录,了解信息系统的组成、运行和管理情况,评估合规性和流程控制。

2.2 信息系统审计步骤信息系统审计一般包括以下步骤:(1)规划与准备:明确审计的目标和范围,制定审计计划和时间表,准备所需的资源和工具。

(2)调查与收集证据:对企业的信息系统进行调查,收集相关的数据和证据,了解系统的运行和管理情况。

(3)评价与分析:根据收集到的数据和证据,评估信息系统的合规性、安全性和高效性,发现潜在的问题和风险。

(4)撰写审计报告:根据评估结果,撰写审计报告,详细描述发现的问题和风险,并提供相应的建议和解决方案。

信息安全技术入侵检测系统技术要求和测试评价方法

ICS35.040L 80信息安全技术入侵检测系统技术要求和测试评价方法Information security technology-Techniques requirements and testing and evaluation approaches forintrusion detection system中华人民共和国国家质量监督检验检疫总局 中国国家标准化管理委员会发布GB/T 20275—2006目次前言 (III)1 范围 (1)2 规范性引用文件 (1)3 术语和定义 (1)4 缩略语 (2)5 入侵检测系统等级划分 (3)5.1 等级划分说明 (3)5.1.1 第一级 (3)5.1.2 第二级 (3)5.1.3 第三级 (3)5.2 安全等级划分 (3)5.2.1网络型入侵检测系统安全等级划分 (3)5.2.2主机型入侵检测系统安全等级划分 (6)6 入侵检测系统技术要求 (7)6.1 第一级 (7)6.1.1 产品功能要求 (7)6.1.2 产品安全要求 (9)6.1.3 产品保证要求 (10)6.2 第二级 (11)6.2.1 产品功能要求 (11)6.2.2 产品安全要求 (12)6.2.3 产品保证要求 (13)6.3 第三级 (15)6.3.1 产品功能要求 (15)6.3.2 产品安全要求 (15)6.3.3 产品保证要求 (16)7 入侵检测系统测评方法 (18)7.1 测试环境 (18)7.2 测试工具 (19)7.3 第一级 (19)7.3.1 产品功能测试 (19)7.3.2 产品安全测试 (25)7.3.3 产品保证测试 (27)7.4 第二级 (29)7.4.1 产品功能测试 (29)7.4.2 产品安全测试 (31)IGB/T ××××—200×7.4.3 产品保证测试 (33)7.5 第三级 (37)7.5.1 产品功能测试 (37)7.5.2 产品安全测试 (38)7.5.3 产品保证测试 (39)参考文献 (44)IIGB/T 20275—2006前言(略)IIIGB/T 20275—2006信息安全技术入侵检测系统技术要求和测试评价方法1 范围本标准规定了入侵检测系统的技术要求和测试评价方法,技术要求包括产品功能要求、产品安全要求、产品保证要求,并提出了入侵检测系统的分级要求。

信息安全技术 移动智能终端应用软件安全技术要求和测试评价方法

信息安全技术移动智能终端应用软件安全技术要求和测试评价方法信息安全技术移动智能终端应用软件安全技术要求和测试评价方法介绍移动智能终端应用软件的普及带来了便利和便捷,但也伴随着安全风险。

为了保障用户的信息安全和个人隐私,有必要对移动智能终端应用软件进行安全技术要求和测试评价。

安全技术要求以下列举了一些移动智能终端应用软件的安全技术要求:•数据加密:敏感信息应该进行加密存储和传输,例如用户密码、银行账号等。

•身份认证:用户登录应该采用安全可靠的身份认证方式,如密码、指纹、面部识别等。

•漏洞修复:及时修复已知漏洞,确保软件的安全性。

•权限管理:合理的权限管理可以避免恶意软件的滥用,用户应该有权选择授权哪些权限给应用程序。

•防护机制:防止恶意软件的安装和运行,可以采用黑名单、防病毒软件等方法。

•安全传输:用户在使用应用软件时,敏感数据的传输应该采用加密通信协议,如HTTPS。

测试评价方法为了更好地评价移动智能终端应用软件的安全性,可以采用以下测试评价方法:•静态分析:对应用软件的源代码进行静态分析,查找代码中的潜在安全漏洞。

•动态分析:通过模拟应用软件的运行环境,测试软件的安全性能,包括对抗病毒能力、恶意软件的检测等。

•安全审计:对应用软件的安全策略、身份认证、权限控制等进行审计,检查是否符合安全技术要求。

•渗透测试:以攻击者的角度,测试软件的可攻击性,发现可能的安全漏洞。

•用户反馈评价:用户对应用软件的评价和反馈也是评估安全性的重要指标,可以借助用户调查问卷、红队活动等方式进行评估。

结论移动智能终端应用软件的安全技术要求和测试评价方法对于保障用户信息安全至关重要。

只有不断提升软件的安全性,才能更好地保护用户的隐私和数据安全。

作为创作者,我们应该关注信息安全,并按照规范要求进行测试和评估,努力提供安全可靠的移动应用软件。

以下是更详细的信息安全技术要求和测试评价方法:信息安全技术要求1.数据保护:–敏感信息加密存储和传输;–数据备份与恢复机制;–数据完整性和可用性的保护。

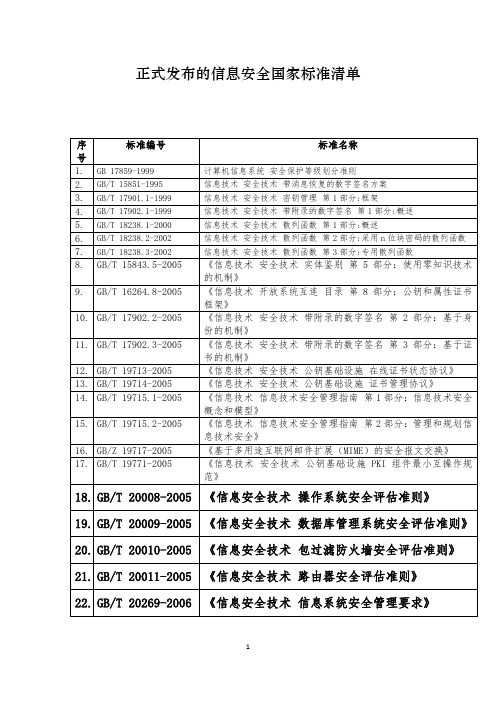

信息安全国家标准清单

GB/T 20519-2006

《信息安全技术公钥基础设施特定权限管理中心技术规范》

39.

GB/T 20520-2006

《信息安全技术公钥基础设施时间戳规范》

40.

GB/T 20987-2007

《信息安全技术网上证券交易系统信息安全保障评估准则》

41.

GB/T 18018-2007

《信息安全技术 路由器安全技术要求》

《信息技术 安全技术 实体鉴别 第3部分: 采用数字签名技术的机制》

57.

GB/T 15843.4-2008

《信息技术 安全技术 实体鉴别 第4部分: 采用密码校验函数的机制》

58.

GB/T 15852.1-2008

《信息技术 安全技术 消息鉴别码 第1部分:采用分组密码的机制》

59.

GB/T 17710-2008

《信息技术安全技术IT网络安全第4部分:远程接入的安全保护》

93.

GB/T 25068.5-2010

《信息技术安全技术IT网络安全第5部分:使用虚拟专用网的跨网通信安全保护》

94.

GB/T 25069-2010

《信息安全技术术语》

95.

GB/T 25070-2010

《信息安全技术 信息系统等级保护安全设计技术要求》

34.

GB/T 20281-2006

《信息安全技术防火墙技术要求和测试评价方法》

35.

GB/T 20282-2006

《信息安全技术信息系统安全工程管理要求》

36.

GB/Z 20283-2006

《信息安全技术保护轮廓和安全目标的产生指南》

37.

GB/T 20518-2006

《信息安全技术 公钥基础设施 数字证书格式》

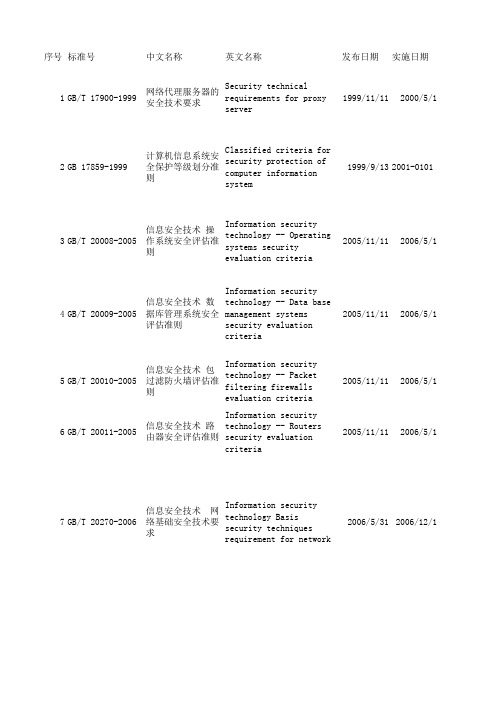

信息安全测评类国家标准清单

序号标准号中文名称英文名称发布日期实施日期1GB/T 17900-1999网络代理服务器的安全技术要求Security technicalrequirements for proxyserver1999-11-112000-5-12GB 17859-1999计算机信息系统安全保护等级划分准则Classified criteria forsecurity protection ofcomputer informationsystem1999-9-132001-01013GB/T 20008-2005信息安全技术 操作系统安全评估准则Information securitytechnology -- Operatingsystems securityevaluation criteria2005-11-112006-5-14GB/T 20009-2005信息安全技术 数据库管理系统安全评估准则Information securitytechnology -- Data basemanagement systemssecurity evaluationcriteria2005-11-112006-5-15GB/T 20010-2005信息安全技术 包过滤防火墙评估准则Information securitytechnology -- Packetfiltering firewallsevaluation criteria2005-11-112006-5-16GB/T 20011-2005信息安全技术 路由器安全评估准则Information securitytechnology -- Routerssecurity evaluationcriteria2005-11-112006-5-17GB/T 20270-2006信息安全技术 网络基础安全技术要求Information securitytechnology Basissecurity techniquesrequirement for network2006-5-312006-12-18GB/T 20271-2006信息安全技术 信息系统通用安全技术要求Information securitytechnology Commonsecurity techniquesrequirement forinformation system2006-5-312006-12-19GB/T 20272-2006信息安全技术 操作系统安全技术要求Information securitytechnology Securitytechniques requirementfor operating system2006-5-312006-12-110GB/T 20273-2006信息安全技术 数据库管理系统安全技术要求Information securitytechnology Securitytechniques requirementfor database managementsystem2006-05-312006-12-111GB/T 20274.1-2006信息安全技术 信息系统安全保障评估框架 第一部分:简介和一般模型Information securitytechnology Evaluationframework forinformation systemssecurity assurance Part1: Introduction andgeneral model2006-5-312006-12-112GB/T 20275-2006信息安全技术 入侵检测系统技术要求和测试评价方法Information securitytechnology Techniquesrequirements and testingand evaluationapproaches for intrusiondetection system2006-5-312006-12-113GB/T 20276-2006信息安全技术 智能卡嵌入式软件安全技术要求(EAL4增强级)Information securitytechnology Securityrequirements forsmartcard embeddedsoftware(EAL4+)2006-5-312006-12-114GB/T 20277-2006信息安全技术 网络和终端设备隔离部件测试评价方法Information securitytechnology Testing andevaluation techniques ofseparation components ofnetwork and terminalequipment2006-5-312006-12-115GB/T 20278-2006信息安全技术 网络脆弱性扫描产品技术要求Information securitytechnology Techniquerequirement for networkvulnerability scanners2006-5-312006-12-116GB/T 20279-2006信息安全技术 网络和终端设备隔离部件安全技术要求Information securitytechnology Securitytechniques requirementsof separation componentsof network and terminalequipment2006-5-312006-12-117GB/T 20280-2006信息安全技术 网络脆弱性扫描产品测试评价方法Information securitytechnology Testing andevaluation approachesfor networkvulnerability scanners2006-5-312006-12-118GB/T 20281-2006信息安全技术 防火墙技术要求和测试评价方法Information securitytechnology Techniquerequirements and testingand evaluationapproaches for firewallproducts2006-5-312006-12-119GB/Z 20283-2006信息安全技术 保护轮廓和安全目标的产生指南Information securitytechnology - Guide forthe production of PPsand STs2006-5-312006-12-120GB/T 18018-2007信息安全技术 路由器安全技术要求Information securitytechnology - Technicalrequirements for routersecurity2007-6-132007-12-121GB/T 20945-2007信息安全技术 信息系统安全审计产品技术要求和评价方法Information securitytechnology - Technicalrequirements,testing andevaluation approachesfor information systemsecurity audit products2007-6-132007-12-122GB/T 20979-2007信息安全技术 虹膜识别系统技术要求Information securitytechnology - Technicalrquirements for irisidentification system2007-6-182007-11-123GB/T 20983-2007信息安全技术 网上银行系统信息安全保障评估准则Information securitytechnology - Evaluationcriteria for onlinebanking informationsystems securityassurance2007-6-142007-11-124GB/T 20987-2007信息安全技术 网上证券交易系统信息安全保障评估准则Information securitytechnology - EvaluationCriteria for onlinestock tradinginformation systemssecurity assurance2007-6-142007-11-125GB/T 21028-2007信息安全技术 服务器安全技术要求Information securitytechnology - Securitytechniques requirementfor server2007-6-292007-12-126GB/T 21050-2007信息安全技术 网络交换机安全技术要求(评估保证级3)Information securitytechniques - Securityrequirements for networkswitch (EAL3)2007-8-242008-1-127GB/T 21052-2007信息安全技术 信息安全等级保护信息系统物理安全技术要求Information securitytechnology - Physicalsecurity technicalrequirement forinformation system2007-8-232008-1-128GB/T 21053-2007信息安全技术 PKI系统安全等级保护技术要求Information securitytechniques - Public keyinfrastructure -Technology requirementfor securityclassificationprotection of PKI system2007-8-232008-1-129GB/T 21054-2007信息安全技术 PKI系统安全等级保护评估准则Information securitytechniques - Public keyinfrastructure -Evaluation criteria forsecurity classificationprotection of PKI system2007-8-232008-1-130GB/T 22239-2008信息安全技术 信息系统安全等级保护基本要求Information securitytechnology - Baselinefor classifiedprotection ofinformation systemsecurity2008-6-192008-11-131GB/T 22240-2008信息安全技术 信息系统安全保护等级定级指南Information securitytechnology -Classification guide forclassified protection ofinformation systemsecurity2008-6-192008-11-132GB/T 18336.1-2008信息技术 安全技术 信息技术安全性评估准则 第1部分: 简介和一般模型Information technology -Security techniques -Evaluation criteria forIT security - Part 1:Introduction and generalmodel2008-06-262008-11-133GB/T 18336.2-2008信息技术 安全技术 信息技术安全性评估准则 第2部分: 安全功能要求Information technology -Security techniques -Evaluation criteria for IT security - Part 2:Security functional requirements 2008-6-262008-11-134GB/T 18336.3-2008信息技术 安全技术 信息技术安全性评估准则 第3部分: 安全保证要求Information Technology -Security Techniques -Evaluation criteria for IT security - Part 3:Security assurancerequirements2008-06-262008-11-135GB/T 18336.1-2001 信息技术 安全技术 信息技术安全性评估准则 第1部分: 简介和一般模型Information technology--Security techniques--Evaluation criteria forIT security--Part1:Introduction andgeneral model2001-3-82001-12-136GB/T 18336.2-2001 信息技术 安全技术 信息技术安全性评估准则 第2部分: 安全功能要求Information technology--Security techniques--Evaluation criteria forIT security--Part2:Security functionalrequirements2001-3-82001-12-137GB/T 18336.3-2001 信息技术 安全技术 信息技术安全性评估准则 第3部分: 安全保证要求Information technology--Security technology--Evaluation criteria forIT security--Part3:Security assurancerequirements 2001-3-82001-12-1标准状态状态说明中标分类专业类型有效L80有效L09有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80失效已被GB/T 18336.1-2008替换L80失效已被GB/T 18336.1-2008替换L80失效已被GB/T 18336.1-2008替换L70摘要发布文件备注获取方式本标准规定了网络代理服务器的安全技术要求,并作为网络代理服务器的安全技术检测依据本标准规定了计算机系统安全保护能力的五个等级,即:第一级:用户自主保护级;第二级:系统审计保护级;第三级:安全标记保护级;第四级:结构化保护级;第五级:访问验证保护级。

信息安全技术信息系统安全审计产品 技术要求和测试评价方法

信息安全技术信息系统安全审计产品技术要求和测试评价方法1、概述信息安全技术信息系统安全审计产品,包括安全审计系统、安全审计技术和安全审计服务,主要用于对信息安全技术、信息系统和网络安全状况进行审计,以确保其安全性、可靠性和稳定性。

适用于各类信息系统安全性审计,包括:基于网络的信息系统,基于主机的信息系统,基于数据库的信息系统,以及有关的系统安全监控和审计管理系统。

2、技术要求(1)依据信息安全技术,对信息系统的安全相关控制机制和措施进行全面的审计;(2)能够识别和评估风险管理机制,以及应当建立的技术和组织安全控制措施;(3)采用有效的审计技术和审计程序,确认信息系统的实际状况;(4)采用安全审计工具和自动化技术,识别信息系统中存在的漏洞和风险,并取得安全健康;(5)提供针对不同级别信息系统的安全问题的适当建议和弥补措施;(6)支持根据系统更新的业务流程及时调整安全审计技术协议,定期对安全审计进行评估和诊断;(7)支持多种安全审计标准;(8)支持与各类安全管理系统的集成,通过网络和服务器实现跨系统安全管理;(9)满足相关国家标准,兼容多种操作系统环境。

3、测试评价方法(1)准确性测试:检查产品审计结果和实际情况的一致性,以及异常使用情况下的可靠性;(2)可用性测试:检查该产品的安装、部署简易性,以及配置运行环境的可行性;(3)性能测试:检查该产品在大规模审计时的应用效率、网络传输速度和资源开销;(4)安全测试:检查安全审计生成的报告和日志的安全性;(5)可维护性测试:检查产品的可维护性和可升级性;(6)可管理性测试:检查产品的可管理性,以及管理人员的熟悉程度;(7)兼容性测试:检查产品在网络和操作系统环境上的兼容性。

信息安审计管理规定(3篇)

第1篇第一章总则第一条为加强信息安全管理,保障国家信息安全,维护国家安全和社会公共利益,根据《中华人民共和国网络安全法》、《中华人民共和国信息安全技术等级保护条例》等相关法律法规,制定本规定。

第二条本规定适用于中华人民共和国境内所有涉及信息系统的单位,包括但不限于政府机关、企事业单位、社会组织等。

第三条信息安审计管理应当遵循以下原则:(一)依法管理:严格依照国家法律法规和政策要求,建立健全信息安全管理体系。

(二)分级保护:根据信息系统的重要性、涉及数据敏感程度等因素,实施分级保护。

(三)安全可控:确保信息系统安全稳定运行,防止信息泄露、篡改、破坏等安全事件发生。

(四)持续改进:不断优化信息安全管理措施,提高信息安全防护能力。

第二章组织机构与职责第四条各单位应当设立信息安全管理机构,负责本单位信息安全的规划、实施、监督和检查。

第五条信息安全管理机构的主要职责:(一)制定本单位信息安全管理规章制度,并组织实施。

(二)组织开展信息安全管理培训,提高员工信息安全意识。

(三)对信息系统进行安全评估,发现安全隐患,及时整改。

(四)对信息系统的安全事件进行调查、分析,提出处理措施。

(五)配合相关部门开展信息安全检查、审计等工作。

第三章信息安全管理制度第六条信息安全管理制度包括但不限于以下内容:(一)信息系统安全等级保护制度:根据信息系统的重要性、涉及数据敏感程度等因素,确定信息系统安全等级,实施相应等级保护措施。

(二)信息安全风险评估制度:定期对信息系统进行安全风险评估,识别、分析、评估信息安全风险,制定风险应对措施。

(三)信息安全事件报告制度:建立健全信息安全事件报告制度,确保信息安全事件得到及时报告、处理和整改。

(四)信息安全培训制度:定期组织信息安全培训,提高员工信息安全意识和技能。

(五)信息安全监督检查制度:定期开展信息安全监督检查,确保信息安全管理制度得到有效执行。

第四章信息安全审计第七条信息安全审计是指对信息系统及其相关设施、设备、数据、应用等进行全面、系统的检查、测试、分析和评估,以发现和纠正安全隐患,提高信息安全防护能力。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

信息安全技术信息系统安全审计产品技术要

求和测试评价方法

信息安全技术在现代社会中扮演着至关重要的角色,而信息系统安全审计产品则是确保信息系统安全的关键工具。

本文将介绍信息系统安全审计产品的技术要求和测试评价方法,帮助读者了解该领域的核心知识。

一、信息系统安全审计产品的技术要求

1. 完整性要求:信息系统安全审计产品应能够确保被审计系统的数据和程序的完整性,防止未经授权的篡改或修改。

产品需要能够记录系统数据和程序的变动,并及时报告任何异常情况。

2. 可扩展性要求:信息系统安全审计产品应能够适应不同规模和复杂度的系统,具备良好的可扩展性。

产品需要能够同时监测多个系统,并支持大量并发审计请求。

3. 可靠性要求:信息系统安全审计产品应具备高度的可靠性,能够保证审计数据的完整和准确。

产品需要能够自动进行周期性的备份和恢复操作,以应对意外故障或灾难恢复。

4. 实时性要求:信息系统安全审计产品应能够实时监测被审计系统的安全状态,及时发现和报告任何安全事件。

产品需要具备高效的数据采集和处理能力,能够在短时间内生成详细的审计报告。

5. 可视化要求:信息系统安全审计产品应提供直观的用户界面,

能够清晰地展示被审计系统的安全状态和审计结果。

产品需要支持图表、报表等多种形式的数据展示方式,便于用户进行分析和决策。

二、信息系统安全审计产品的测试评价方法

1. 功能测试:通过模拟实际场景,测试产品在实时监测、异常报告、数据采集等方面的功能是否完整和准确。

评价产品是否能够满足

安全审计的基本需求。

2. 性能测试:测试产品在大规模系统和并发审计请求下的性能表现。

评估产品的扩展性和响应速度是否满足实际需求。

3. 安全测试:通过模拟恶意攻击和渗透测试,评估产品的安全性

和可靠性。

确保产品能够有效地防御各类攻击,并保证审计数据的机

密性和完整性。

4. 用户体验测试:通过用户调研和用户界面评估,评估产品的易

用性和可视化效果。

确保产品的操作界面简洁友好,能够满足不同用

户的需求。

5. 兼容性测试:测试产品在不同操作系统、数据库和网络环境下

的兼容性。

评估产品的适用范围和可部署性。

综上所述,信息系统安全审计产品的技术要求和测试评价方法对

于保障信息系统安全至关重要。

只有具备完整性、可扩展性、可靠性、实时性和可视化等要求的产品,通过功能、性能、安全、用户体验和

兼容性等方面的测试,才能确保信息系统的安全性,保护用户的利益。