一次WEB服务器渗透测试笔记

渗透测试笔记

渗透测试笔记一、渗透测试概述渗透测试是一种安全评估方法,通过对目标系统进行模拟攻击,以检测潜在的安全漏洞和弱点。

这种测试旨在帮助组织了解其网络和应用程序的脆弱性,并采取适当的措施来加强安全防护。

二、渗透测试流程1. 确定目标:明确渗透测试的目标系统、应用程序或网络范围。

2. 收集信息:通过搜索引擎、公开数据库和其他渠道收集目标的相关信息。

3. 漏洞扫描:使用专业的工具对目标进行漏洞扫描,发现潜在的安全漏洞。

4. 漏洞验证:验证扫描结果中的漏洞是否真实存在,并进行漏洞利用。

5. 报告编写:将渗透测试的结果以报告的形式呈现,包括漏洞描述、漏洞利用方法和建议的修复措施。

三、渗透测试工具1. Nmap:一款开源的网络扫描工具,用于发现目标主机和服务。

2. Metasploit:一款开源的渗透测试框架,提供丰富的漏洞利用模块和攻击载荷。

3. Burp Suite:一款商业的Web应用程序安全测试工具,支持自动化扫描和漏洞利用。

4. SQLMap:一款开源的SQL注入和数据库入侵工具。

5. Nessus:一款商业的漏洞扫描工具,提供全面的安全评估功能。

四、渗透测试注意事项1. 遵守法律法规:在进行渗透测试前,确保获得合法的授权和许可。

2. 安全意识:在进行渗透测试时,保持高度警惕,避免对非目标系统造成损害。

3. 文档记录:详细记录渗透测试的过程和结果,以便后续分析和修复。

4. 报告提交:将渗透测试报告提交给相关人员,以便及时采取修复措施。

五、总结渗透测试是评估组织安全防护能力的重要手段之一。

通过模拟攻击和漏洞扫描,可以发现潜在的安全风险和弱点,为组织提供有针对性的修复建议。

在进行渗透测试时,应遵守法律法规,保持安全意识,并详细记录测试过程和结果。

同时,及时提交报告给相关人员,以便采取有效的修复措施来加强组织的安全防护能力。

渗透检测实训心得

渗透检测实训心得一、实训背景本次实训是我在大学期间所参加的一次渗透检测实训,旨在通过实践操作,深入了解网络安全和渗透测试的相关知识和技能。

二、实训内容1. 理论学习在开始实践之前,我们先进行了一些理论学习,包括网络安全基础、渗透测试流程、常见漏洞类型和利用方法等。

通过这些学习,我们对渗透测试有了更深入的了解,并为后续实践打下了基础。

2. 实践操作接下来是最重要的一部分——实践操作。

我们使用了多种工具进行渗透测试,包括Nmap、Metasploit、Burp Suite等。

通过对目标系统进行扫描和漏洞利用,我们成功地获取了管理员权限,并获取了目标系统中的敏感信息。

3. 报告撰写完成实践后,我们需要撰写报告。

在报告中,我们详细记录了整个渗透测试过程中所采用的工具和方法,并对发现的漏洞进行了分析和总结。

这个过程不仅帮助我们深化对渗透测试知识的理解,还提高了我们的报告撰写能力。

三、心得体会1. 实践是最重要的通过这次实训,我深刻认识到实践的重要性。

虽然理论知识很重要,但只有通过实践操作才能真正掌握和应用这些知识。

在实践中,我们不仅能够更深入地理解渗透测试的流程和方法,还能够发现一些理论上不容易想到的问题。

2. 团队合作很关键在实践过程中,我们需要进行团队合作。

每个人都有自己的专长和优势,只有充分发挥团队成员的优势才能取得最好的效果。

同时,在团队合作中,我们也需要学会有效沟通和协调。

3. 报告撰写也很重要完成实践后,我们需要撰写报告。

这个过程不仅是对整个实践过程的总结和梳理,还是对我们报告撰写能力的锻炼。

一个好的报告应该清晰明了、详尽全面,并且具备可读性。

四、总结通过这次渗透检测实训,我不仅学到了很多渗透测试相关知识和技能,还提高了自己的团队协作和报告撰写能力。

我相信这些经验和技能将对我未来的职业发展有很大帮助。

渗透测试笔记

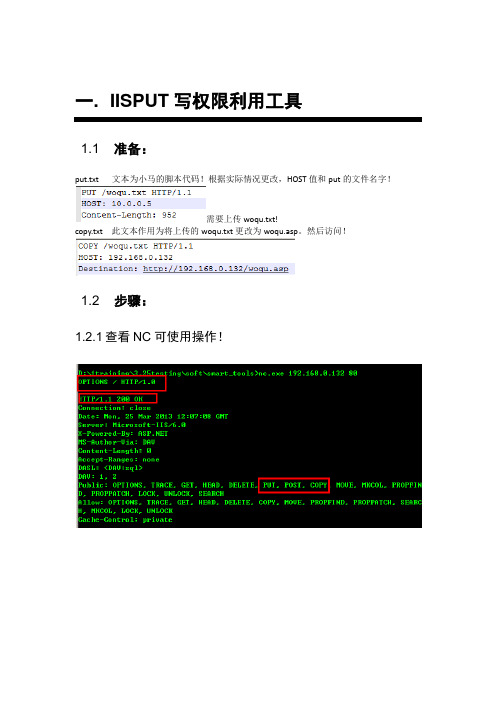

一. IISPUT写权限利用工具1.1 准备:put.txt 文本为小马的脚本代码!根据实际情况更改,HOST值和put的文件名字!需要上传woqu.txt!copy.txt 此文本作用为将上传的woqu.txt更改为woqu.asp。

然后访问!1.2 步骤:1.2.1 查看NC可使用操作!1.2.2 上传woqu.txt!1.2.3 使用copy工具将上传上去的woqu.txt改为woqu.asp1.2.4 然后访问!没改成功,可能环境不对!手动把woqu.txt,改为woqu.asp!1.2.5 5.上传大马!将大马源文件复制进去!保存!1.2.6 6.应该可以登录木马!!注意:除了这种方式,还有软件方式上传!!!工具:对IIS写权限的利用-桂林老兵作品IISPUTSCANNER.EXE 检查是否有写权限!二. COOKIE利用查看cookie 内容即为cookies的值!删除cookie!退出,然后重新打开网页,输入cookie值!即可登录!FCeditor漏洞利用http://10.0.0.6:86/Include/FCKeditor/editor/filemanager/connectors/test.html此网页是在测试时使用的,很多网站搭建起来之后,忘记删除,就有了这个漏洞!访问网址:填写mm.asp创建文件夹nn.asp上传oo.txt文件!查看路径:/Upload/file/mm.asp,然后访问!访问mm.asp,然后利用此小马,上传大马!三. Ewebeditor利用破解MD5密码网站在实验的时候,发现了一个网站存在此漏洞!此漏洞就是,可以直接下载数据库!在网址后面跟上/ewebeditor/db/ewebedirot.mdb http://10.0.0.8/ewebeditor/db/ewebeditor.mdb下载号数据库之后,用辅臣数据库浏览器,打开数据库!查看用户名,密码!!都是加密的,破解吧!登录!http://10.0.0.8/ewebeditor/admin_login.asp关键字:inurl:job_select.aspinurl:product_read.asp?Shop_id=后台:admin/ewebeditor/admin_login.asp数据库:admin/ewebeditor/db/ewebeditor.mdbhttp://10.0.0.111/phppaleo/index.php?lang=../../../../../../../etc/passwd%0http://10.0.0.111/phppaleo/index.php?lang=../../../../../../usr/local/apache2/conf/httd.conf%0?? ??四. 上传漏洞由于合法性校验不严,造成此漏洞!查看http://10.0.0.6:93/system/upload_photo.php?PhotoUrlID=1的源文件!把jpg改成asp,,,,可以上传asp文件!更改路径,将路径更改为如下图所示!然后保存源码为网页形式!保存!访问保存好的网页1.html,运行1.html。

渗透测试笔记八

渗透测试笔记八在win系统中,控制用户登陆的系统进程是“winlogon.exe”,系统在每一个用户登陆时都会产生一个“winlogon.exe”进程。

通过查找这个进程访问的内存模块,可以获得保存在内存中的用户名和密码。

AD:渗透测试笔记主要为一些短小但又精华的渗透小技巧,旨在与小伙伴们分享学习心得。

为保证质量,每一篇为20条左右的渗透小记。

1、在win系统中,控制用户登陆的系统进程是winlogon.exe ,系统在每一个用户登陆时都会产生一个winlogon.exe 进程。

通过查找这个进程访问的内存模块,可以获得保存在内存中的用户名和密码。

2、Lsass.exe 是win下一个必不可少的进程,属于微软win系统中安全机制的相关进程,此进程主要用于本地安全和登陆策略,同时也管理域IP相关的安全信息。

可用LSASecretsView这个软件破之。

3、上手的时候,先搜搜有没有备份好的SAM文件。

例如管理员经常将重要的文件备份在c:\windows\repair或是c:\windows\backup下,如果找到,将省去大半的功夫。

4、有经验的管理员会使用C:\Windows\System32\syskey.exe这个小工具来对系统密码做双重加密,像bios密码一样加多一次防护。

5、跟SAM文件的防护机制一样,syskey.exe这个小工具也会生成一个类似的文件叫做system。

也在c:\windows\system32\config目录下。

可用SAMInside软件附带的一个小工具GetSyskey.exe 来抓取syskey。

6、对方开放42端口要特别留意,可能启用了WINS服务,进一步说明背后可能有着复杂的内网拓扑结构。

7、进行嗅探时,对网络结构布局的了解是必须的,否则嗅探很可能会失败。

常见的VLAN类型有以下几种:(1)基于高山茶 端口的VLAN.(2)基于MAC地址的VLAN.(3)基于路由的VLAN.(4)基于策略的VLAN.8、HTRAN、LCX等端口转发出不来被墙的一个解决办法猜想,可以看看对方的防火墙是什么牌子滴,下一个回来本地看看它升级的时候流量是从哪个端口出去的。

《Web安全攻防:渗透测试实战指南》笔记

《Web安全攻防:渗透测试实战指南》阅读记录目录一、基础篇 (3)1.1 Web安全概述 (4)1.1.1 Web安全定义 (5)1.1.2 Web安全重要性 (6)1.2 渗透测试概述 (6)1.2.1 渗透测试定义 (8)1.2.2 渗透测试目的 (9)1.2.3 渗透测试流程 (9)二、技术篇 (11)2.1 Web应用安全检测 (12)2.1.1 SQL注入攻击 (14)2.1.2 跨站脚本攻击 (16)2.1.3 文件上传漏洞 (17)2.2 操作系统安全检测 (19)2.2.1 操作系统版本漏洞 (19)2.2.2 操作系统权限设置 (20)2.3 网络安全检测 (21)2.3.1 网络端口扫描 (23)2.3.2 网络服务识别 (24)三、工具篇 (25)3.1 渗透测试工具介绍 (27)3.2 工具使用方法与技巧 (28)3.2.1 Kali Linux安装与配置 (31)3.2.2 Metasploit使用入门 (31)3.2.3 Wireshark使用技巧 (33)四、实战篇 (34)4.1 企业网站渗透测试案例 (36)4.1.1 漏洞发现与利用 (37)4.1.2 后门植入与维持 (39)4.1.3 权限提升与横向移动 (40)4.2 网站安全加固建议 (41)4.2.1 参数化查询或存储过程限制 (42)4.2.2 错误信息处理 (44)4.2.3 输入验证与过滤 (45)五、法规与政策篇 (46)5.1 国家网络安全法规 (47)5.1.1 《中华人民共和国网络安全法》 (48)5.1.2 相关法规解读 (49)5.2 企业安全政策与规范 (50)5.2.1 企业信息安全政策 (52)5.2.2 安全操作规程 (53)六、结语 (54)6.1 学习总结 (55)6.2 深入学习建议 (57)一、基础篇在深入探讨Web安全攻防之前,我们需要了解一些基础知识。

Web 安全是指保护Web应用程序免受未经授权访问、篡改或泄露的过程。

web安全渗透测试培训安全测试总结

web安全渗透测试培训安全测试总结跨站点脚本攻击(Xss)Burpsuite探测反射型xss问题请求的值没有做处理就在响应中返回越权访问定义:不同权限账户之间的功能及数据存在越权访问。

测试方法:1.抓取A用户功能链接,然后登录B用户对此链接进行访问。

2.抓取用户A的uesrid,用用户B登录时替换为用户A的userid。

3.抓取用户A的cookie,用用户B登录时替换用户A的cookie。

文上传漏洞定义:没有对上传文扩展名进行限制或者限制可以被绕过。

测试方法:找到系统中可以上传文的地方,抓取功能链接,修改文扩展名,看响应包的状态。

关键会话重放攻击定义:可以抓取包固定账号破解密码、固定密码破解账号和重放提交投票数据包。

测试方法:使用抓包工具抓取系统登录请求,获得用户和密码参数,使用用户或密码字典替代登录请求会话中对应的用户或密码参数,暴力破解。

中间weblogic命令执行漏洞定义:weblogic反序列化漏洞,可以执行系统命令。

测试方法:使用CVE-20XX-2628漏洞检测工具,对目标主机进行检测。

在url.txt中填入目标主机的“ip:port”,这里填入192.168.2.103:7001。

在windows主机打开命令行运行CVE-20XX-2628-MultiThreading.py开始检测。

敏感信息泄露定义:系统暴露系统内部信息,包括网站绝对路径泄露、SQL语句泄露、中间泄露、程序异常回显。

测试方法:1.使用抓包工具对系统中的参数进行篡改,加入特殊符号“’、--、&;”,查看返回数据包。

2.查看系统前端js代码。

SQL语句泄露中间版本泄露程序异常回显程序异常回显后台泄露漏洞中间后台泄露定义:weblogic后台地址过于简单,攻击者很容易猜测和破解到后台地址。

测试方法:1.不允许使用默认地址2.不允许只修改控制台访问地址的端口号3.系统地址后面加常用的后台地址访问,如manager、user、login、console等。

web应用渗透总结

web应用渗透总结Web应用渗透测试是一种针对Web应用程序的安全评估方法,旨在发现潜在的安全漏洞和弱点,以确保应用程序的安全性和可靠性。

在进行Web应用渗透测试后,需要进行总结,以便更好地了解测试结果和制定相应的安全措施。

以下是一个Web应用渗透测试总结的示例:一、测试概述本次Web应用渗透测试的目标是评估应用程序的安全性,发现潜在的安全漏洞和弱点。

测试范围包括应用程序的所有功能和页面,以及与应用程序相关的网络基础设施。

二、测试方法本次测试采用了多种方法,包括但不限于:1. 手动测试:通过模拟用户行为,对应用程序进行深入的测试,包括输入验证、身份验证、授权等方面。

2. 自动测试:利用自动化工具对应用程序进行扫描,发现常见的安全漏洞和弱点。

3. 时间戳测试:通过检查应用程序的时间戳响应,发现潜在的漏洞和弱点。

4. 模糊测试:通过向应用程序发送随机或异常的数据,发现潜在的漏洞和弱点。

三、测试结果经过测试,我们发现以下安全漏洞和弱点:1. SQL注入漏洞:在用户登录页面存在SQL注入漏洞,攻击者可利用该漏洞获取敏感数据或执行恶意操作。

2. 跨站脚本攻击(XSS)漏洞:在用户个人信息页面存在XSS漏洞,攻击者可利用该漏洞在用户的浏览器中执行恶意脚本。

3. 未验证用户输入:在添加新用户功能中,未对用户输入进行验证,攻击者可利用该漏洞提交恶意数据或绕过身份验证。

4. 弱加密算法:在密码重置功能中,使用了弱加密算法,攻击者可利用该漏洞破解用户的密码。

四、建议措施针对以上安全漏洞和弱点,我们建议采取以下措施:1. 对所有用户输入进行验证和过滤,防止SQL注入攻击和XSS攻击。

2. 使用强加密算法对密码进行加密存储,提高密码的安全性。

3. 对敏感数据进行加密传输,确保数据在传输过程中的安全性。

4. 定期进行安全审计和漏洞扫描,及时发现和修复安全漏洞。

5. 加强安全培训和管理,提高开发人员的安全意识和技能水平。

渗透测试-php基础笔记总结

渗透测试-php基础笔记总结1. 引言渗透测试是针对计算机系统、网络或应用程序的安全漏洞进行检测的一种安全评估活动。

在进行渗透测试时,掌握一定的编程语言知识可以提高测试的效率和准确性。

PHP作为一种常用的服务器端脚本语言,在渗透测试中有着重要的作用。

本文将对渗透测试中PHP基础知识进行总结和归纳,以供相关从业人员学习参考。

2. PHP基础知识2.1 PHP的概念PHP(Hypertext Preprocessor)是一种开源的服务器端脚本语言,特别适用于Web开发。

PHP脚本在服务器上执行,生成HTML文档并将其发送到浏览器。

它可以与HTML一起使用,也可以嵌入到HTML中。

PHP可以执行各种任务,如从表单收集数据、创建Cookie以及向数据库发送查询。

2.2 PHP基本语法PHP的基本语法与C语言和Perl类似。

PHP脚本在服务器上执行,所以您只需要在计算机上安装一个支持PHP的服务器,比如Apache、Nginx等。

PHP是一门强类型的语言,变量的数据类型是在声明时自动设置的。

PHP支持8种原始数据类型,包括四种标量类型(整型、浮点型、布尔型、字符串型)、两种复合类型(数组、对象)和两种特殊类型(资源、null)。

3. 渗透测试中的PHP应用3.1 渗透测试基础在进行渗透测试时,了解PHP的基本语法和常用函数是非常重要的。

渗透测试员需掌握PHP中的文件操作、数据库操作、网络操作、系统操作等方面的知识,以便能够充分利用PHP对目标系统进行测试。

3.2 文件操作在渗透测试中,文件操作是必不可少的一部分。

PHP提供了一系列文件处理函数,如文件的打开、读取、写入、关闭等。

渗透测试员可以利用PHP的文件操作函数进行文件的读取、修改、删除等操作,以测试目标系统的安全性。

3.3 数据库操作许多Web应用程序与数据库进行交互,因此在进行渗透测试时,了解PHP中的数据库操作是非常重要的。

PHP提供了丰富的数据库操作函数,如连接数据库、执行SQL语句、获取结果集等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一次WEB服务器渗透测试笔记作者:佚名文章来源:网络点击数:78 更新时间:2008-11-17渗透测试是最能直接的反映系统的安全性的一种手段了。

现整理了前段时间进行的一次渗透测试的笔记,整个过程中所使用的工具和思路都比较简单,本文也正是为了您的系统不被这些“简单”的东西所击败而作此次渗透测试的已知条件只有一个:目标IP地址211.***.***.114。

首先当然是常规的扫描nmap -v -sS -O 211.***.***.114,得到的结果如下:(The 1641 ports scanned but not shown below are in state: filtered)Port State Service80/tcp open httpDevice type: general purposeRunning: FreeBSD 4.XOS details: FreeBSD 4.7-RELEASE(注意:渗透测试需要有对方授权,任何未经许可的扫描和渗透都有可能受到起诉。

)这个结果让人比较郁闷,只开了80一个端口,而且是freebsd的系统,并用IPFW 或其他firewall进行了严格的过滤,看来这次的渗透要费点脑筋了。

但打开页面看了一下,更加让人丧气情况出现了:所有的连接都是静态的html页面!这意味着没有sql注入可利用,没有脚本漏洞可发掘!只是通过指纹验证httprint知道了web服务器是apache。

嗯,好吧,看来只能扫一下80端口试一下了。

拿出RetinaApacheChunked... ...当扫描结果出现在我眼前的时候,我想我有必要联系一下拉登大叔了,直接把这服务器炸掉算了!!!放弃?!当然不!“一条铁链的强度取决于其最薄弱的一环”,安全也从来都不是单点的安全,所以,扩大扫描的范围说不定会有收获。

当然这个扩大也不是随意的,最好先估算一下对方的地址段的长度,比如这个211.***.***.114,假设掩码是240,则该段地址即为:211.***.***.112-211.***.***.127。

这个不用解释了吧!拿出nmap,扫描从211.***.***.113-211.***.***.126的地址。

得到的结果中最另人感兴趣的是一台开放了80端口的windows2000的主机211.***.***.116。

一种直觉告诉我这台主机就是突破口!http://211.***.***.116出现在我眼前的是一个asp论坛的首页,但奇怪的是该论坛没什么分论坛也没几个注册用户,很可能是一个用来测试的系统。

看了下论坛底部的版本信息“Powered by China Power Board v1.2”,原来是CPB的论坛,而且印象里这个v1.2好像是有注入漏洞,(窃喜)。

用google搜索到一个cpbv1.2研究了一下,原来数据库用的是ACCESS,储存管理员用户名和密码的表名为admin,这是我们最关心的东西,该表有四列:a_id admin password a_grade,其中passoword是使用md5加密过的。

好了知道了这些基本信息,就可以进行下一步了:提交:http://211.***.***.116/list.asp?l_id=1 and exists (select a_id from admin wherea_id=2)返回:Microsoft OLE DB Provider for ODBC Drivers 错误’80004005’[Microsoft][ODBC Microsoft Access Driver] 操作必须使用一个可更新的查询。

/list.asp,行145这些信息说明了:主机211.***.***.116上的cpb论坛的数据库并没有经过改动,与原始的表结构是一样的:表名为admin,管理员的a_id为2,这样就省了我们很多的麻烦。

下面的目标就是要得到管理员的用户名和密码了。

提交:http://211.***.***.116/list.asp?l_id=1 and exists (select admin from admin whereadmin=admin)返回:Microsoft OLE DB Provider for ODBC Drivers 错误’80004005’[Microsoft][ODBC Microsoft Access Driver] 操作必须使用一个可更新的查询。

/list.asp,行145看来连管理员的用户名都还是默认的admin。

那么,密码是不是也是默认的admin呢,想到这里我返回到论坛的首页用用户名admin密码admin登陆,结果失败!看来还是老老实实的猜测password的值吧!提交:http://211.***.***.116/list.asp?l_id=1 and exists (select password from admin where left(password,1)=’a’)返回的是一个报告出错的页面,这点告诉我们由MD5加密后的密码的第一位不是’a’。

注:由MD5加密后的密码长度为16位,每一位是一个16进制数,所以理论上最多猜测256次即可得到该值当提交:http://211.***.***.116/list.asp?l_id=1 and exists (select password from admin where left(password,1)=’1’)返回:Microsoft OLE DB Provider for ODBC Drivers 错误’80004005’[Microsoft][ODBC Microsoft Access Driver] 操作必须使用一个可更新的查询。

/list.asp,行145可以得知第一位是’1’。

同理可以依次得到每一位的值,最终经过耐心的尝试得到’19a7e9898008f09e’。

这一步可能会耗费一些时间,当然也可以通过编写一个脚本来实现自动获取的目的。

好了,现在该轮到MD5的“暴破”专家DeMd5出场了,填入刚刚得到的’19a7e9898008f09e’,下面就可以喝杯咖啡然后等着密码来找你吧!那么难道在密码没有破解出来之前就只有等待么?当然是否定的,我可不想指望着DeMD5能给我一个满意的答案,万一这个管理员用了十几位的数字、大小写字母和符号来组成他的密码,那岂不是惨了?!还好还有COOKIE欺骗这一招可用:用IECookiesView找到名字为211.***.***.116的COOKIE,把其中的password和username分别替换为19a7e9898008f09e和admin,当然在这一步之前要在论坛里注册一个用户。

保存后再打http://211.***.***.116,已经是管理员的身份了。

找到后台的管理入口http://211.***.***.116/admindefault.asp,进去看看有什么可以利用的。

该死,好像没有可以直接上传文件的功能,不过却可以更改用户在前台上传文件的类型。

我毫不犹豫地把asp给加上了。

跑到论坛的主界面通过发贴的方式上传了一个asp 木马,成功!当然不要忘了把帖子删了!其他的扫尾工作倒是可以稍后再做,先看看通过这个跳板我们能得到目标主机211.***.***.114的什么信息吧!在211.***.***.116上扫描211.***.***.114:nmap -v -sS -O 211.***.***.114得到:Port State Service21/tcp open ftp22/tcp open ssh80/tcp open http10000/tcp open snet-sensor-mgmt这样的结果是令人满意的,至少说明211.***.***.114的防火墙对同网段的计算机开放了更多的服务,当然也意味着更多的渗透的机会!首先进入视野的就是ftp服务,如果有弱口令,又有上传的权限,那不就可以... ...先看下ftp服务器的类型,在211.***.***.116上:ftp 211.***.***.114返回:Connected to 211.***.***.114.220 Free FTP server (Version 6.00LS) ready.User (211.***.***.114none)):看来是FreeBSD自带的ftp服务器。

接着拿出Xscan进行针对ftp服务的扫描:xscan -host 211.***.***.114 -ftp可惜结果令人遗憾:没有可以利用的帐号。

后面的22和80也没有什么可以利用的,那就只剩下这个tcp10000的端口了,如果没记错,这应该是webmin的默认端口。

连上去试试再说吧,在211.***.***.116上运行:fpipe -l 8800 -s 8800 -r 10000 211.***.***.114fpipe是一个端口重定向的工具,这条命令的大致意思就是把对本地8800端口的访问重定向到211.***.***.114的10000端口上。

所以我们访问211.***.***.116:8800就等于访问211.***.***.114:10000了。

在本地浏览器里输入http://211.***.***.116:8800一个webmin的登陆界面出现了。

现在的问题就是:怎么进去。

还记得小组赛B组第一轮法国是怎样战胜英格兰的么?答案是:运气!这个webmin问题的答案也是,当我一筹莫展的时候,DeMd5告诉了我一个好消息:211.***.***.116上的cpb论坛的admin的密码为’77889900’,破解出了这个密码算是运气的一部分,而另一部分就是:这个密码也是211.***.***.114上的webmin服务的。

登陆进入webmin以后就等于控制了目标主机211.***.***.114,安装rootkit还是更换页面只是一个选择性的问题了。

至此,任务完成,后面就是要写冗长的渗透测试报告了,但是在那之前我要写几个“如果”。

如果1:211.***.***.116主机上的测试论坛,在测试后就删除了。

如果2:211.***.***.116上的论坛版本为最新的。

如果3:211.***.***.116主机安装了防火强,并做了严格的限制。

如果4:211.***.***.114的ipfw的规则再严格些,只允许管理员的工作站登陆webmin。

如果5:cpb论坛的密码与webmin的密码不相同。

如果6:cpb论坛的密码足够强壮。

......这些个“如果”你做到了么?。