活动目录-权限管理-AGDLP示例

第5章 Intranet基础

学习完本次课程,您将: 能够了解Intranet的概念和基 本组成; 能够掌握Windows Server 2003 的基本应用; 能够配置Windows Server 2003 常见应用服务器; 掌握IIS6.0的使用。

一个企业Intranet在完成物理网络平台搭 建后,就需要将计算机连入网络,让它们能够 进行资源共享、相互通信,同时还需要在此基 础上建立网络服务平台;本章“Intranet基础” 以完成基于Windows Server 2003的Intranet 网 络配置为主要目标,通过安装、配置操作系统、 安装和配置相关的应用服务器等四个任务,以 提供不同的应用服务需求。从而实现基本的企 业Intranet服务。

重点:

Windows Server 2003的安装与配置 DNS服务器的配置 DHCP服务器的配置 WEB服务器 FTP服务器

难点:

掌握实际组建Intranet的技能

所谓Intranet,又称为企业内部网,是 Internet技术在企业内部的应用。它实际上是 采用Internet技术建立的企业内部网络,均使 用TCP/IP协议族,它可以提供与Internet相同 的WWW、E-mail、FTP、BBS等服务或功能;实际 上,Intranet就是Internet技术(如WWW、Email及FTP等)在企业内部网络中的应用和延伸。 但它主要运行在企业内部,考虑到安全性,可 以使用防火墙将Intranet与Internet隔离开来。

(1)试比较工作组模型和域模型的Windows Server 2003网络的区别。 (2)阐述在域结构下,用户帐户、计算机帐 户和组的概念。怎样进行组管理? (3)安装活动目录后的计算机与未安装活动 目录的计算机有什么区别? (4)本地用户帐户如何创建,存放在哪里, 有什么特点?

思远第二阶段练习题

下列哪些Active Directory控制台被用来在一个域中创建组织单元?活动目录用户和计算机

域控制器上面至少需要有一个NTFS分区 删除活动目录我们可以在运行中输入什么命令?Dcpromo

创建本地用户帐号时,我们使用下面的哪个管理工具?本地用户和组

使用下列哪一命令,可以检查和查询DNS服务器上的SRV记录?NSLOOKUP

你有几个资源记录需要在DNS表中修改,需要使用哪一个工具来管理Windows 2003 DNS?NSLOOKUP

在下列哪个标签页中,我们可以将一台计算机加入到域中去:网络标识

DNS域和活动目录域共享相同的域名空间。 DNS服务器可以不是域控制器,域控制器可以不是DNS服务器

下面哪一个选项不是组成Active Directory的逻辑构件的名字:域控制器

域是活动目录中的一个逻辑组件,它是网络资源的安全边界和管理范围,同时也是活动目录的复制单元。

下面哪一个选项是组成Active Directory的物理构件的名字:域控制器

选择所有属于活动目录的物理组件的名词?域控制器;站点

分散管理不是描述活动目录特性

域提供下列哪个功能:建立安全范围来保护资源并简化管理;简化对用户,组,计算机和其他对象的管理;提供网络对象的中心数据库

OU是指活动目录中的哪个对象?组织单元,GC是指活动目录中的哪个对象?全局编录

AD-域与信任关系

外部信任

11

外部信任的特点

手工建立

林之间的信任关系需要手工创建

信任关系不可传递 信任方向有单向和双向

单向分为内传和外传两种 外部信任 内传指指定域信任本地域 外传指本地域信任指定域

无信任关系 双向信任

12

创建外部信任

双向信任

在两个域之间有两个方向上的两条信任路径 例如:域A信任域B,域B信任域A

传递信任

信任关系是可传递的 例如:域A直接信任域B,域B直接信任域C,则域A信 任域C

8

查看信任关系

父子信任:在同一个域树中父域和子域之间 树根信任:在同一个林中两个域树根域之间

教员演示操作过程

9

林中跨域资源访问

两种方式实现跨域访问

使用账户登录账户域计算机,通过网络访问资源域的 资源 使用账户域账户在资源域计算机上登录从而访问资源 域资源

AGDLP含义

将用户账户加入全局组 将全局组加入本地域组 给本地域组赋权限

使用AGDLP简化了权限的管理

10

林之间的信任

林之间的信任分为外部信任与林信任 外部信任是指在不同林的域之间创建的不可传递的信任 创建外部信任需要两个域能互相解析对方

20

创建林信任

创建林信任与创建外部信任方法类似

不同的是需要升级林功能级别为Windows Server 2003或更高:提升林功能级别方法如下

教员演示操作过程

21

Hale Waihona Puke 建林信任方法同外部信任22

林间跨域访问资源

与林内跨域访问一样,还需设置正确访问权限 才能成功访问资源 应用AGDLP规则

被信任域的帐户加入到被信任域的全局组 被信任域的全局组加入到信任域的本地域组 给信任域的本地域组设置权限

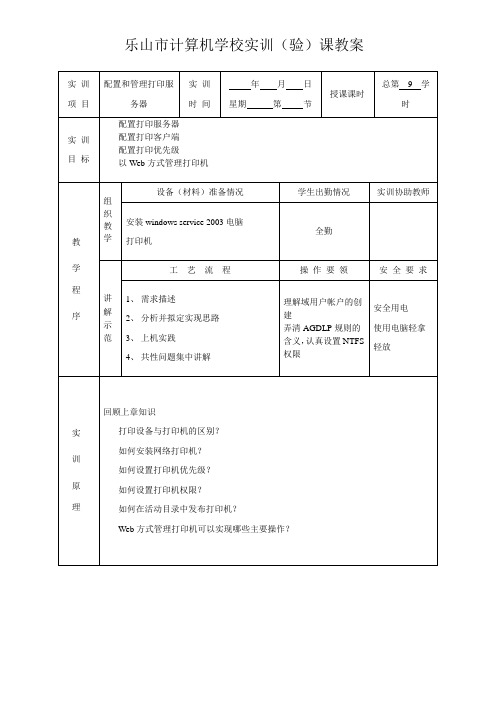

6-1配置和管理打印服务器

实训

项目

配置和管理打印服务器

实训

时间

年月日

星期第节

授课课时

总第9学时

实训

目标

配置打印服务器

配置打印客户端

配置打印优பைடு நூலகம்级

以Web方式管理打印机

教学程序

组织教学

设备(材料)准备情况

学生出勤情况

实训协助教师

安装windows service 2003电脑

打印机

全勤

讲解示范

工艺流程

操作要领

安全要求

1、需求描述

2、分析并拟定实现思路

3、上机实践

4、共性问题集中讲解

理解域用户帐户的创建

弄清AGDLP规则的含义,认真设置NTFS权限

安全用电

使用电脑轻拿轻放

实训原理

回顾上章知识

打印设备与打印机的区别?

如何安装网络打印机?

如何设置打印机优先级?

如何设置打印机权限?

如何在活动目录中发布打印机?

Web方式管理打印机可以实现哪些主要操作?

实训步骤

一、需求描述:

公司购买了一台HP LaserJet 4LC打印设备,连接在Print-Server计算机上。公司打算将这台打印机共享,让公司所有员工都可以使用这台打印设备打印文件

二、实现思路

配置打印服务器

配置打印客户端

三、实现步骤

以管理员登录服务机

配置打印机服务器

安装打印机

打印机测试

以管理员登录客户机

添加打印机

使用打印机

四、总结

总结

讲评

我们学习了配置打印服务器、配置打印客户端、配置打印优先级、以Web方式管理打印机。还有很多同学在这些知识点上不理解,不够熟练,希望大家在课余时间反复训练,直到理解。

AGDLP策略范文

AGDLP策略范文AGDLP是一种安全授权策略,用于在Active Directory环境中管理和配置用户权限。

AGDLP代表了账户(Accout)、全局(Global)、本地(Local)以及权限(Permission),是一种将权限规划和分配给用户和组的方法。

这种策略能够帮助管理员更好地管理用户权限,确保用户只能访问他们需要的资源。

在AGDLP策略中,首先需要了解每个术语的含义和作用:- Account:代表用户或组的账户,是被授权使用资源的主体。

- Global:代表全局组,可以跨域使用,并且可以应用在被授权的资源上。

- Domain Local:代表本地域组,用于授权特定资源的访问权限。

- Permission:代表资源的权限,可以是读取、写入、执行等。

在实际应用AGDLP策略时,一般遵循以下步骤:1.创建全局组:首先创建全局组,用于统一管理一组具有相同权限需求的用户。

2.配置权限:为资源(如文件夹、共享文件等)设置权限,确保通过访问控制列表(ACL)限制对资源的访问。

3.创建本地组:根据资源的权限需求,创建本地组并授权给资源。

4.将全局组添加到本地组:将全局组添加到相应的本地组中,以便控制谁能够访问资源。

5.将用户添加到全局组:最后,将用户添加到相应的全局组中,以获得相应的权限。

通过以上步骤,管理员可以有效地配置和管理用户权限,确保用户只能访问他们需要的资源,提高了系统的安全性和可维护性。

1.集中管理:通过将全局组添加到本地组中,可以实现权限的集中管理,简化了权限配置和维护的过程。

2.最小权限原则:AGDLP策略遵循最小权限原则,即将最少权限授予用户,减少了意外授权的风险。

3.继承性:通过将全局组添加到本地组中,可以实现权限的继承,简化了权限配置的过程,并提高了权限的效率。

4.安全性:由于AGDLP策略能够帮助管理员更好地管理用户权限,确保用户只能访问他们需要的资源,因此提高了系统的安全性。

实训2企业级用户管理

实训2 企业级用户管理图11Active Directory 安装向导”对话框中,单击[下一步]按钮。

图127、如图13所示的对话,为该域设置一个符合NetBIOS格式的域名,这可以让windows 98或windows NT等时期的操作系统利用该域名访问域中的资源。

例如:如果DNS格式的域名为,则默认的NetBIOS域名在网络中已经存在,则安装程序会自动指定一个新的名称。

此外,安装者也可以自行设定这个名称,但是不能超过15个字符。

图138、在所示的画面中,单击[下一步]按钮使用默认值即可。

其中:“数据库文件夹”用来存储活动目录数据库;“日志文件夹”用来存储活动目录的日志,该日志可用来修复活动目录。

9、接下来的画面中指定一个用来存储SYSVOL文件夹的路径,然后单击[下一步]按钮。

该文件夹中存储了管理域的安全策略,必须位于NTFS格式的磁盘分区中。

10、在接下来的对话框中,选择[在这台计算机上安装并配置DNS服务器,并将这台DNS服务器设为这台计算机的首选DNS服务器]。

在创建Windows Server 2003 域时,而要指定一台DNS区域来存储Windows Server 2003域中的名称解析信息,在这里,可以让安装程序在本台计算机上建立DNS服务器并且存储所建域的名称解析信息。

11、接下来的对话框中,直接单击[下一步],按钮即可。

12、接下来如图14所示的对话框中,设置目录服务不愿模式的系统管理员密码,然后单击[下一步]按钮。

在日后需要修复活动目录时,可以使用这个密码执行修复工作。

图1413、在图15所示对话框中的内容如果没有错误,则单击[下一步]按钮。

从该对话框中可以看到第一个域的域名就是这个新目录林的名称。

图1514、完成后重新启动计算机即可。

将客户机加入到域中的步骤如下:1、首先需要在希望加入域的计算机上,指定维护该域的DNS服务器。

设置步骤为:右击【网上邻居】,选择【属性】—【Internet协议(TCP/IP)】—【属性】—首选DNS服务器,然后输入维护该域的DNS服务器的IP地址。

Windowsserver域下全局组,本地域组,通用组之间的关系详解

Windowsserver域下全局组,本地域组,通⽤组之间的关系详解Windows server 2003域下全局组,本地域组,通⽤组之间的关系详解WINDOWS SERVER 2003组的简介:定义:组(Group)是⽤户帐号的集合。

作⽤:通过向⼀组⽤户分配权限从⽽不必向每个⽤户分配权限,简化管理。

就是为⽤户和嵌套在⾥⾯的组等单元提供对⽹络资源访问的权限。

资料个⼈收集整理,勿做商业⽤途类型:1)安全组,管理员在⽇常⼯作中不必要去为单个⽤户帐号设置⾃⼰独特的访问权限,⽽是将⽤户帐号加⼊到相对应的安全组中。

管理员通过给相对的安全组访问权限就可以了,这样所有加⼊到安全组的⽤户帐号都将有同样的权限。

使⽤安全组⽽不是单个的⽤户帐号可以⽅便,简化⽹络的维护和管理⼯作。

资料个⼈收集整理,勿做商业⽤途2)通讯组,只能⽤在电⼦邮件通讯。

提⽰:在windows server 2000的域中,通讯组的名称是:“分布组”和通讯组功能想似。

注意:⼀般情况下,管理Active Directory使⽤的都是安全组。

安全组和通讯组在有些时候是可以互转的,这要取决于Active Directory中域的模式。

资料个⼈收集整理,勿做商业⽤途组的作⽤域:安全组下可创建3种作通知域组:如下图所⽰。

注意:2K/2003安装之后,域的默认模式为:混合模式。

(安装了windows server 2003域控后,域的模式为“windows 2000混合模式“)则本地域组只能在本域的控制器DC 上使⽤。

若域功能级别转成本机模式(或称为2K纯模式),或是03模式,本地域组才可在全域范围内使⽤。

资料个⼈收集整理,勿做商业⽤途1.本地域组。

(local domain group)Windows 2000 混合模式⽤户范围:任何域中的⽤户帐户和全局组。

森林中任何域中的⽤户帐户,全局组和通⽤组以及本地域中的本地域组。

资料个⼈收集整理,勿做商业⽤途可加⼊的组:不能是任何组成员,只能是本域中的本地域组。

A、G、DL、P策略

利用A 、G 、DL 、P 策略来管理网络资源访问权限一.案例需求现在某个企业是通过域来管理的。

在域中,有三台打印机,其中,销售部门只能够访问打印机A;管理部门只能够使用打印机B;财务部门可以访问打印机C ,当打印机C 不能够使用时,则可以使用打印机B 。

在域中,还有三个共享文件夹,其中文件夹甲是销售部门专用文件夹,只有销售员工以及销售总监与财务总监可以访问;文件夹乙是财务专用文件夹,只有财务部门以及财务总监帐户可以访问;文件夹丙是一个公共文件夹,任何部门员工都可以访问。

针对这种应用的话,该如何来管理帐户的访问权限呢?销售部打印机A 管理部门打印机B 财务部打印机C 甲:销售部专用普工员工和销售总监财务总监乙:财务专用普工员工和财丙:公共文件夹网路管理专家在实际工作中,总结了很多组设计的规则,如A-G-DL-P 策略,A 、G 、G 、DL 、P 策略等等。

不过在一般企业应用中,一般使用A 、G 、DL 、P 策略既可。

二、基本概念A :用户账号至少属于一个用户组,可同时属于多个用户组。

DL :域本地组域本地组主要用来指派在其所属域内帐户的访问权限,以便访问该域的资源。

域本地组织只能够访问同一个域内的资源,无法访问其它不同域内的资源。

当在某台计算机上设置权限时,可以设置同一个域内的域本地组的访问权限,而无法设置其它域内的域本地组的权限。

但是,其用户的来源则可以是所有域内的用户与全局组。

如企业现在有两个公司,总公司与分公司,分属于不同的域。

其中员工李某与周某,分别属于总公司与分公司。

现在就拿分公司这个域来说,我们可以在这个域中建立一个本地组。

总公司的员工李某来分公司视察的时候,需要访问分公司的网络资源。

可以把李某加入到分公司这个域的本地组,因为域本地组可以把其它域的用户加入到本地组中。

但是,分公司这个域本地组是没有权限把自己域内的用户,如周某加入到总公司的域本机组中去。

G:全局组全局组主要是用来组织用户。

SAP权限管理有关数据表-权限角色用户

表名描述AGR_1016活动组参数文件名称AGR_1016B活动组参数文件名称AGR_1250活动组的权限数据AGR_1251活动组的权限数据AGR_1252权限的组织元素AGR_1253作业组的权限数据 - 静态对象AGR_AGRS组合角色中的角AGR_AGRS2作用定义AGR_ATTS角色属性AGR_BUFFI角色的 InterneAGR_BUFFI2Internet 链接AGR_BUFFI3Internet 链接AGR_CUSTOM角色的定制对象AGR_DATEU角色的个人设置AGR_DEFINE角色定义AGR_FAVOS PFCG 的个人设AGR_FLAGS角色属性AGR_FLAGSB角色属性AGR_HIER菜单结构信息表AGR_HIER_BO Table for ObjeAGR_HIER2菜单结构信息 -AGR_HIER3菜单结构信息 -AGR_HIERT角色菜单文本AGR_HIERT2角色菜单文本 -AGR_HIERT3角色菜单文本 - 原始 SAPAGR_HPAGE Role Home PageAGR_HPAGET Description of the Home Page for AGR_INFO Filter Values from Generation Run AGR_LOGSYS逻辑系统AGR_LSD角色属性AGR_MAP_KNUMA换算表 AG_GUID CRM <> KNUMAAGR_MAPP角色中的 MiniAppsAGR_MARK报表 SAPPROFC_NEW 的表格AGR_MEM_INITIAL协议: 初始上载的缓冲AGR_MINI角色中的 MiniAppsAGR_MINI2角色中的 MiniAppsAGR_MINIT角色最小应用文本AGR_MINIT2角色最小应用文本AGR_NUM_2分配参数文件名的内部计数器AGR_NUMBER分配参数文件名的内部计数器AGR_OBJ Assignment of Menu Nodes to Role AGR_PROF角色的参数文件名AGR_REL_KNUMA_CM分配: 协议 > 活动AGR_SELECT将角色分配到事务代码AGR_TCDTXT将角色分配到事务代码AGR_TCODE3将角色分配到事务代码AGR_TCODES将角色分配到事务代码AGR_TEXTS用于层次菜单的文件结AGR_TIME角色的日期标记AGR_TIMEB角色的日期标记AGR_TIMEC角色的日期标记AGR_TIMED角色的日期标记AGR_USERS分配角色到用户AGR_USERT分配角色到用户功能角色与profile对应角色与profile对应角色中需要检查的权限对象有哪些都列在此表中权限对象的具体赋值,通过组织结构维护的不在此表,相应的值如公司代码显示为$BUKRS 通过组织结构维护的可以继承的组织数据组合角色下有哪些single role组合角色下有哪些single role用户 日期角色 报表类型 事务代码不活动角色 事务代码文本角色 参数 文本角色 创建日期用户与角色。

OU的管理实验+步骤

实验五OU的管理实验环境沈阳某公司有5个部门:行政部,人事部,工程部,销售部,财务部,其中销售部有正式员工和临时员工,网络管理员需要按部门来管理用户帐号、组和计算机账户。

总部的员工在总部的组织单位中管理,将来需要在分公司进行登录时,希望登录域和访问域中资源时的速度够快。

由于销售部最近业务比较多,需要招聘临时人员5名来提供电话支持服务,同时要分别做信息反馈记录并存储在服务器上某文件夹,但禁止临时人员访问公司的文件服务器,而且只允许周一到周五每天8:00—17:00可以登录计算机工作。

临时人员的工作期限为15天,之后临时人员账户自动到期失效。

销售部的某员工可以有权限重置本部门临时员工的密码。

实验目标1.掌握创建OU的方式2.熟练运用AGDLP规则3.理解“登录时间”、“过期”、“登录到”等概念4.能够建立通用组5.能够委派用户修改临时员工更改密码的权限,并能撤销委派实验准备1.一人一组2.准备2台Windows Server 2003 vm(需要唯一SID)(一个作为客户机,一个作为文件服务器)3.VM网卡一块,类型为“网桥模式”4.学员虚拟机IP设置为192.168.2.X/24和192.168.2.Y/24,X为100+学员的学号(比如王放在考勤表上学号是10号,那么他的虚拟机的IP是192.168.2.110),Y为200+学员的学号。

5.完成本章的任务一和任务二。

完成标准1.按地理位置创建2个OU,按部门创建5个OU,按身份创建2个OU。

2.创建用户帐号-加入全局组-加入域本地组-授权3.设置临时员工帐户过期时间、登录时间段和允许登录的计算机4.委派用户对销售部OU有重设用户密码的权限。

实验步骤1.在DC上创建OU,创建临时员工帐户、全局组、本地域组,运用AGDLP1.1 在域控制器创建沈阳分公司和北京总部两个OU。

重复以上步骤,再建立“北京总部”的OU,以及在“沈阳分公司”下分别建立:行政部,人事部,工程部,销售部,财务部的OU,并在“销售部”下建立正式员工和临时员工的OU。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

首先我们需要明确一点:为什么我们需要建立组?

答案很简单:为了管理方便!

其实计算机文件或者文件夹的控制权限是在属性的安全的选项卡中设定的,如下图所示:

在“组或用户名称”中可以添加对此文件夹行使权限的用户或者组。

现在来看这样一种情况:

你是一个域的管理员,在文件服务器上建立了一个共享文件夹,用来放置一些财务部专用文档,假如你有两个选择:

1.在安全属性页中一个一个添加财务部的人员并配置相应的权限。

2.在域控制器中创建财务部的组(包含所有财务部人员),在安全属性页中添加财务部组

假设财务部又新来了N位员工,如果你选择第一种方案,你就需要在安全属性中添加并配置N位员工,而选择第二种方案,你只需要在域控制器上创建用户帐户的时候指定他们的组为财务部就可以了,而无需修改安全属性中的角色列表。

所以,很显然你应该选择第二种方式。

尤其是你有很多共享文件夹进行管理的时候,使用组来管理的好处就更能够体现出来了。

通过这个例子你也能够体会到:使用组其实是为了管理方便,用最少的工作获得最好的效果!

明确了组的作用后就来看看本地组、全局组、域本地组和通用组的概念和区别。

什么是本地组呢?

很多时候本地组被人认为是域本地组的简称。

其实严格来说,本地计算机上也可以创建属于本机的组,这些组才应该称为“本地组”。

它的成员可以来自本地计算机或者所有的可信任域。

本地组存储在本地计算机中,而域本地组存储在域控制器上。

你如果使用过域,应该有这种体验:使用域帐户登录域中任意一台计算机后,默认情况下是普通的Users组权限,如果要提升成管理员权限,需要把这个域帐户添加到本地计算机的Administrators组中。

全局组的特点是什么呢?

全局组成员来自于同一域的用户账户和全局组,在林范围内可用。

也就是说能够添加到全局组的成员是本域的成员或者全局组(这样就构成了组的嵌套)。

如果在上海的域中创建了全局组A,那么能添加到A中的人只能是上海域中的对象或者是其他可信任域,如北京或大连的全局组。

域本地组的特点是什么呢?

域本地组成员来自林中任何域中的用户账户、全局组和通用组以及本域中的域本地组,在本域范围内可用。

通用组的特点是什么呢?

通用组成员来自林中任何域中的用户账户、全局组和其他的通用组,在全林范围内可用。

但是注意通用组的成员不是保存在各自的域控制器上,而是保存在全局编录中,当发生变化时能够全林复制。

规则就这些,请不要记混。

可以简单这样记忆:

全局组来自本域用于全林

通用组来自全林用于全林

域本地组来自全林用于本域

因为只有域本地组专用于在本地赋予权限,所以,通常情况下,域本地组总是最后被应用。

下面我们通过几个例子来讲述他们的应用:

康博公司是一个大型的软件公司。

公司的业务发展很快,目前在北京拥有自己的办公大楼,总部也因此设在那里,另外在上海也有分公司。

公司在企业内部建立了域名为的域,由于上海的分公司主营外包业务,相对比较独立,于是为其创建了子域,从而形成了域树。

后来公司管理层经过商议与另外一个物流公司A合作创办了一个电子物流公

司,名为博通,总部设在大连。

博通在总公司的林中创建了自己的域环境。

为了充分利用所有的资源,在子公司和总公司之间建立了信任关系,以便能够相互访问资源。

整个的逻辑结构图如下所示:

在上面的例子中,大连的公司财务部门出了一点问题,需要从北京、上海都找10个人支援一下,大连公司的账目资料都保存在一台财务部专用服务器上。

因为是公司机密信息,安全性比较高,所有资料仅仅允许财务部门的人访问。

管理员为了方便管理,就为财务部门创建了一个域本地组dlf,在服务器上赋予dlf组权限(这种策略的简写就是A-DL-P,Account -域本地组- permission)。

然后上海和北京的管理员分别为各自要帮助大连的10个人创建了一个全局组bjf和shf(这就是A-G,Account -全局组),这样然后大连的管理员仅仅添加bjf和shf到dlf即可完成权限的添加,而不需要关心到底是哪些人来支持财务部工作,然后一个一个添加了。

而对于最终资源来说,它感觉自己没有变化,因为自己始终都是允许被blf访问,并没有发生变化。

这就是著名的

A-G-DL-P的使用。

下面是示意图:

不使用AGDLP策略的时候,我们也可以实现这个功能,就是直接把用户帐户添加到财务部资源的访问控制列表中,示意图如下:

每条线代表一次操作,很显然,当出现变更的时候,不使用AGDLP的情况会很糟糕,因为每次改动都会带来目标权限的重新设置。

在上面的例子中,假设有很多域,有很多全局组,就推荐使用AGUDLP,在每

个域中分别创建了全局组后,应用通用组来管理全局组,最后把通用组加入到域本地组,进行权限的设置。

示意图如下:

上面我们看到了全局组和域本地组带来的管理上的方便性。

你也许会问,通用组来自全林用于全林,看起来似乎比全局组更方便,可以完全取代全局组的,为什么不这么做?

因为正是由于通用组内部成员来自于全林,而且它信息是存储在全局编录中的,任何的变化都会导致全林复制,这个复制流量不可忽视。

前面我们学过,在全局编录中一般存储一些不太经常发生变化的信息。

由于用户帐户是会经常发生变化的,所以,强烈建议不要直接添加用户帐户到通用组,而是先添加帐户到全局组,然后再把这些相对稳定的全局组添加到通用组.。