电子科技大学(成都)考研历年真题之825密码学基础与网络安全2008--2015年考研真题

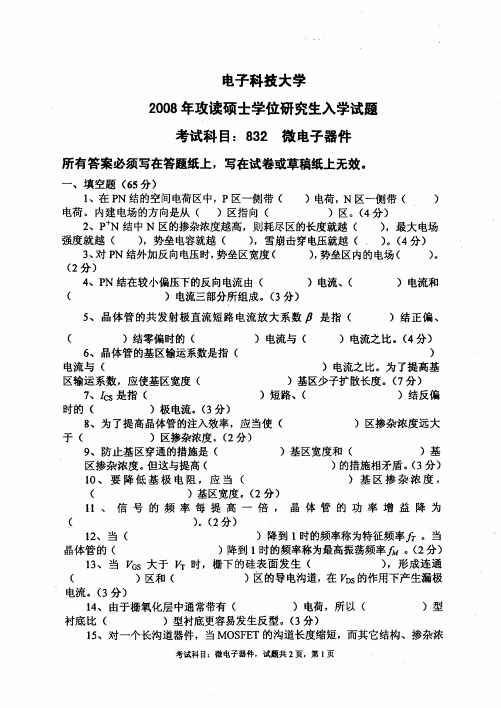

电子科技大学(成都)考研历年真题之832微电子器件2008--2015年考研真题

注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、填空题(共 48 分,每空 1.5 分) 1、PN 结二极管用途广泛,在作为变容二极管使用时,主要利用其( ( 高而( )向偏置的

微电子器件 试题共 6 页,第 1 页

) ,因此τb/τB 可以表示 ) 。 )的控制能力。 ) 。 (第二个空填 “大” 或 “小” ,

) , 该控制能力越 (

)单向导电性。 (从以下选项中选择) C 空穴阻挡层 D 空穴反阻挡层

8、MOSFET 的跨导是(

)特性曲线的斜率,而漏源电导是(

)特性曲

3、防止 PN 结发生热击穿,最有效的措施是降低器件的( (

)的半导体材料,其热稳定性越好。 (第二个空填“大”或“小” ) ) ,共发射极增量输

4、双极型晶体管的基区宽度调变效应越严重,其厄尔利电压越( 出电阻越( ) 。 (填“大”或“小” )

5、已知双极型晶体管的基区度越时间和基区少子寿命分别为τb 和τB,则 1/τB 表示的物理 意义为( ( 6、MOSFET 的亚阈区摆幅 S 反应了在亚阈区中( 栅氧化层越厚, 则S越 ( 第三个空填“强”或“弱” ) 7、当金属和 P 型半导体形成金-半接触时,如果金属的功函数大于半导体的功函数,半导体表 面将形成( A 电子阻挡层 E 具有 ) ,该结构( B 电子反阻挡层 F 不具有

2、一个 NPN 双极型晶体管,掺杂浓度为 NE=5×1018cm-3,NB=5×1016cm-3,NC=1×1013cm-3,发 射区和基区宽度为 WE=10µm,WB=2µm。偏置条件为 IB=2mA,VBC=-3V。电子和空穴的扩散 系数分别为 Dn=40cm2/s 和 Dp=20cm2/s,电子和空穴的寿命均为 1µs。求: (1) 器件的共发射极直流短路电流放大系数 β 为多少? (2) 器件的跨导 gm 为多少? (10 分)

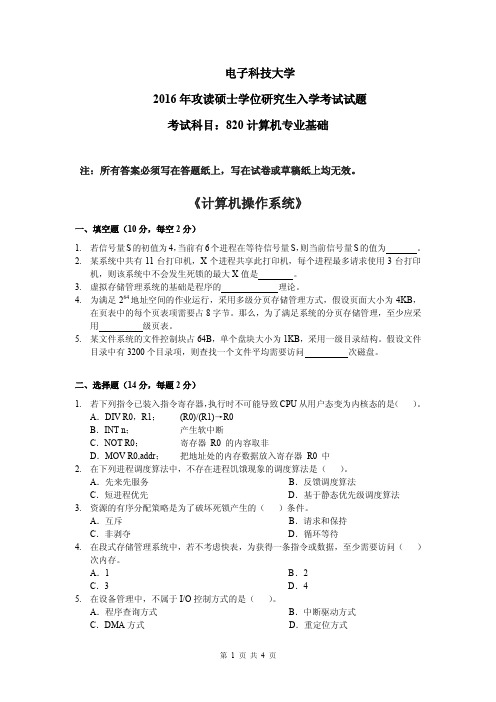

电子科技大学(成都)820计算机专业基础2016到2010,2008到2005十一套考研真题

D. 稀疏矩阵

3. 下列选项中符合前缀码要求的是( )。

A. {0, 1} B. {0, 01, 001, 0001} C. {10, 010, 110, 101} D. {01, 10, 1001, 0110}

4. 下列关于哈夫曼树的论述不正确的是( )。

A. 哈夫曼树又被称为最优二叉树

B. 哈夫曼树是带权路径最短的二叉树 C. 一棵哈夫曼树任意交换左右子树仍然是一棵哈弗曼树 D. 对给定的输入数值集合所生成的哈夫曼树深度是确定的 5. 无向图做深度优先搜索和广度优先搜索共有的特点是( )

A. 都是递归类算法 B. 都必须用到栈 C. 都是遍历类算法 D. 搜索结果都是唯一的

6. 对于 AOE 网络,若它的关键路径存在,那么该路径一定是( )。

A. 最长路径 B. 最短路径 C. 拓扑排序序列 D. 唯一的一条路径

7. 拓扑排序解决的问题是( )。

A. 对一个有向图进行遍历操作 B. 计算一个有向图的回路个数

D.MOV R0,addr; 把地址处的内存数据放入寄存器 R0 中

2. 在下列进程调度算法中,不存在进程饥饿现象的调度算法是( )。

A.先来先服务

B.反馈调度算法

C.短进程优先

D.基于静态优先级调度算法

3. 资源的有序分配策略是为了破坏死锁产生的( )条件。

A.互斥

B.请求和保持

C.非剥夺

D.循环等待

4. 在段式存储管理系统中,若不考虑快表,为获得一条指令或数据,至少需要访问( )

次内存。

ቤተ መጻሕፍቲ ባይዱ

A.1

B.2

C.3

D.4

5. 在设备管理中,不属于 I/O 控制方式的是( )。

成都电子科技大学微电子器件2008-2016年考研初试真题+答案

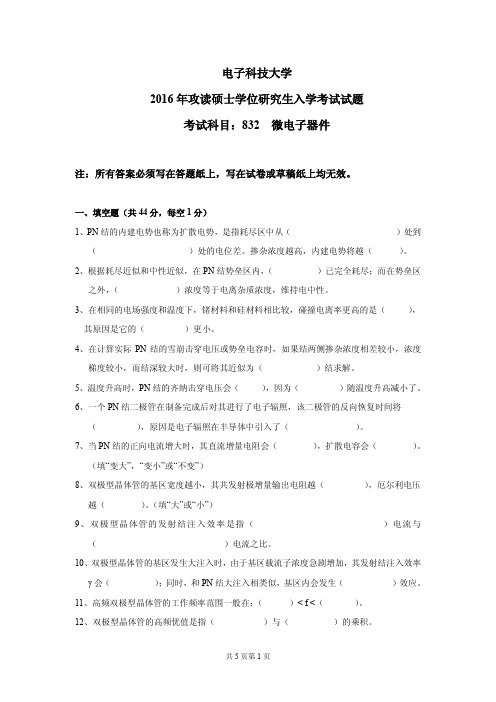

电子科技大学2016年攻读硕士学位研究生入学考试试题考试科目:832 微电子器件注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、填空题(共44分,每空1分)1、PN结的内建电势也称为扩散电势,是指耗尽区中从()处到()处的电位差。

掺杂浓度越高,内建电势将越()。

2、根据耗尽近似和中性近似,在PN结势垒区内,()已完全耗尽;而在势垒区之外,()浓度等于电离杂质浓度,维持电中性。

3、在相同的电场强度和温度下,锗材料和硅材料相比较,碰撞电离率更高的是(),其原因是它的()更小。

4、在计算实际PN结的雪崩击穿电压或势垒电容时,如果结两侧掺杂浓度相差较小,浓度梯度较小,而结深较大时,则可将其近似为()结求解。

5、温度升高时,PN结的齐纳击穿电压会(),因为()随温度升高减小了。

6、一个PN结二极管在制备完成后对其进行了电子辐照,该二极管的反向恢复时间将(),原因是电子辐照在半导体中引入了()。

7、当PN结的正向电流增大时,其直流增量电阻会(),扩散电容会()。

(填“变大”,“变小”或“不变”)8、双极型晶体管的基区宽度越小,其共发射极增量输出电阻越(),厄尔利电压越()。

(填“大”或“小”)9、双极型晶体管的发射结注入效率是指()电流与()电流之比。

10、双极型晶体管的基区发生大注入时,由于基区载流子浓度急剧增加,其发射结注入效率γ会();同时,和PN结大注入相类似,基区内会发生()效应。

11、高频双极型晶体管的工作频率范围一般在:()< f <()。

12、双极型晶体管的高频优值是指()与()的乘积。

13、小电流时,双极型晶体管的电流放大系数会下降,这是由于()在()中所占的比例增加所引起的。

14、MOS结构中,半导体的表面势是指从()到()的电势差。

一般来说,实际MOS结构的表面势是()零的,这主要是由于()以及()所引起。

(第三个空填“>”、“<”或“=”)15、为了降低栅氧化层电荷的影响,MOSFET通常会采用()晶面来制作。

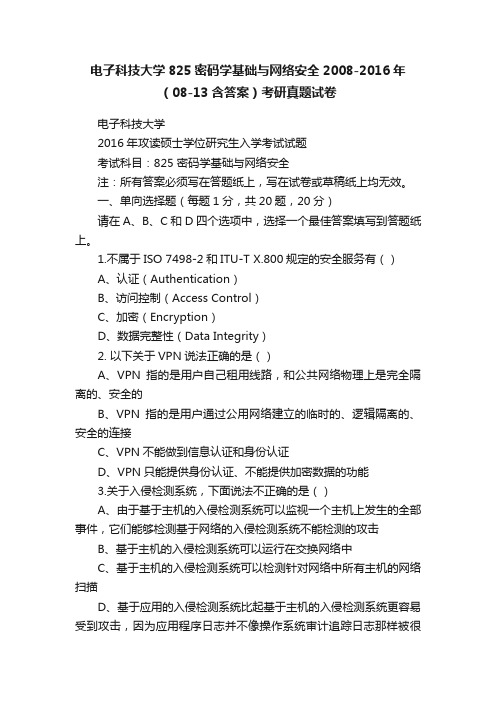

电子科技大学825密码学基础与网络安全2008-2016年(08-13含答案)考研真题试卷

电子科技大学825密码学基础与网络安全2008-2016年(08-13含答案)考研真题试卷电子科技大学2016年攻读硕士学位研究生入学考试试题考试科目:825 密码学基础与网络安全注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、单向选择题(每题1分,共20题,20分)请在A、B、C和D四个选项中,选择一个最佳答案填写到答题纸上。

1.不属于ISO 7498-2和ITU-T X.800规定的安全服务有()A、认证(Authentication)B、访问控制(Access Control)C、加密(Encryption)D、数据完整性(Data Integrity)2. 以下关于VPN说法正确的是()A、VPN指的是用户自己租用线路,和公共网络物理上是完全隔离的、安全的B、VPN指的是用户通过公用网络建立的临时的、逻辑隔离的、安全的连接C、VPN不能做到信息认证和身份认证D、VPN只能提供身份认证、不能提供加密数据的功能3.关于入侵检测系统,下面说法不正确的是()A、由于基于主机的入侵检测系统可以监视一个主机上发生的全部事件,它们能够检测基于网络的入侵检测系统不能检测的攻击B、基于主机的入侵检测系统可以运行在交换网络中C、基于主机的入侵检测系统可以检测针对网络中所有主机的网络扫描D、基于应用的入侵检测系统比起基于主机的入侵检测系统更容易受到攻击,因为应用程序日志并不像操作系统审计追踪日志那样被很好地保护4.防火墙可以防止以下哪类攻击()A、内部网络用户的攻击B、传送已感染病毒的软件和文件C、外部网络用户的IP地址欺骗D、数据驱动型的攻击5.以下关于蜜罐(Honeypot)说法不正确的是()A、蜜罐技术可用来收集攻击信息B、蜜罐技术可用来收集计算机病毒代码C、蜜罐技术可用来诱骗攻击者D、蜜罐技术可用来阻止网络攻击的发生6.假设你向一台远程主机发送特定的数据包,却不想远程主机响应你的数据包,这时你使用的是以下哪一种攻击手段()A、缓冲区溢出B、地址欺骗C、拒绝服务攻击D、暴力攻击共6页第1页。

jm电子科技大学2009年硕士研究生招生参考书目

808 金融学基础 《 Finance 》 Zvi Bodie 高等教育出版社 / 《金融学》 Robertc.Merton 中国人民大学出版社

809 管理学原理 《管理学原理与方法》 ( 第四版 ) 周三多 复旦大学出版社

复试 机械原理 《机械原理》 王春燕 机械工业出版社 / 《机械原理》 ( 第七版 ) 郑文纬 高等教育出版社出版

复试 激光原理与技术 《激光原理》 ( 第五版 ) 周炳琨 国防工业出版社 2004 年 / 《激光技术》 ( 第二版 ) 蓝信钜 科学出版社 2005 年

复试 计算方法 《实用数值计算方法》 电子科技大学应用数学系 高等教育出版社

837 遥感原理 《遥感原理与应用》 孙家炳 武汉大学出版社

838 遗传学 《遗传学》 王亚馥 高等教育出版社出版 2002 年

839 自动控制原理 《自动控制原理》 李友善 国防工业出版社 / 《自动控制原理》 胡寿松 国防工业出版社

840 物理光学 《光学教程》 叶玉堂 清华大学出版社 2005 年

814 电力电子技术 《电力电子技术》 ( 第四版 ) 王兆安 机械工业出版社 2004 年

815 电路分析基础 《电路分析》 胡翔骏 高等教育出版社 2001 年

817 电子测试技术基础 《电子测量》 ( 第二版 ) 蒋焕文 中国计量出版社 / 《现代电子测试技术》 陈光礻禹 国防工业出版社 / 《电子测量原理》 古天祥 机械工业出版社 / 《数字电子技术基础》 ( 第四版 ) 阎石 高等教育出版社 / 《数字设计 -- 原理与实践》 ( 第三版 ) John F.Wackerly 机械工业出版社 2003 年

电子科技大学网络教育考卷(A2卷)试卷

电子科技大学网络教育考卷(A2卷)(20 年至20 学年度第学期)考试时间年月日(120分钟) 课程微机原理及应用教师签名沈宏科大题号一二三四五六七八九十合计得分一、填空题:(20分,每小题2分)1. 指令包括和两部分。

2. 某十进制数的等值二进制数的原、补、反三种码分别用1010101表示码,1101010表示码,1010110表示码。

3. 8086/8088中共有个十六位寄存器,其中有、、和可以分成独立的两个八位寄存器。

4. 串寻址中,使用了一种隐含的变址寄存器寻址,分别使和指向源串和目的串,实现字节串的传送。

5. LDS和LES两指令功能类似,不同之处在于前者偏移地址送,后者偏移地址送。

6. 已知(AX)=0A65CH,(CX)=0F003H,CF=0,程序段如下: ROL AX,CLOR AH,CHRCR AX,CL执行该程序段之后(AX)= , CF= 。

7. 要把某个变量VAR在段内的偏移量送到SI寄存器中,可用运算符,使用指令语句。

8. ROM存储器按存入信息方式分为,及。

9. 8086CPU最多可访问个I/O字节端口。

10. 8259A的中断触发方式有和。

二、单项选择题:(20分,每小题2分)1. 用补码表示的二进制数10001000B转换为对应的十进制数为()。

A.-120 B.120 C.-8 D.8 2. 由8088CPU组成的PC机的数据线是()。

A.8条单向线 B.16条单向线C.8条双向线D.16条双向线3. 一个8259可提供()个类型号。

A.1 B.8 C.16 D.644. 响应INTR请求的必要条件是()。

A.IF=0 B.IF=1 C.TF=0D.TF=15. 8086所访问的I/O空间有()。

A.256B B.1KB C.64KBD.1MB6. 在8086/8088系统中,存放中断向量的区域是()。

A.00000~003FFH B.FF000~FF3FFH C.00000~00FFFH D.FF000~FFFFFH7. 设SP初值为2000H,执行指令"PUSH AX"后,SP的值是()。

电子科技大学计算机专业资料

清水河主楼B1-405

61831209

非全日制

清水河主楼B1-404

61831208

电子科大计算机专业从2009年起参加全国统考,考试科目有政治、英语一、数学一、计算机专业基础综合(计算机组成原理、数据结构、操作系统和计算机网络)。

三专业介绍:

计算机科学与技术

825

密码学基础与网络安全

《密码学概论》 Wade Trappe 人民邮电出版社 2004年/《密码编码学与网络安全——原理与实践》(第四版) Stallings 电子工业出版社 2006年

复试

《程序设计》(C语言)

《C语言程序设计》 黄迪明 电子科技大学出版社 2008年

复试

计算方法

《实用数值计算方法》 电子科技大学应用数学系 高等教育出版社

二考试报名方式:

填报导师是在网上报名时将导师代码、姓名填在“备用信息”中,如:10001李乐民。由于部分导师只录取已在报名时明确填报自己的硕士生,因此我们建议考生报名时尽量填写导师志愿。如无明确意愿可不填,但须在打印复试通知单前补填导师。如因种种原因导致填报导师无法录取,将在复试期间调剂导师。确定录取优先顺序时,第一志愿导师优先于补填导师和调剂导师。

03网络软件与操作系统

04新型计算机网络体系结构

05大型机技术

06嵌入式系统

07传感器网络

考试科目:

①101思想政治理论

②201英语一

③301数学一

④408计算机学科专业基础综合

(二)081202计算机软件与理论

01网络计算技术

02数据库与数据挖掘

03形式化方法与编译系统

04软件过程技术与方法

05计算理论与技术

电子科技大学网络教育考卷(A2卷)试卷_最新

电子科技大学网络教育考卷(A2卷)(20 年至20 学年度第学期)考试时间年月日(120分钟) 课程微机原理及应用教师签名沈宏科大题号一二三四五六七八九十合计得分一、填空题:(20分,每小题2分)1. 指令包括和两部分。

2. 某十进制数的等值二进制数的原、补、反三种码分别用1010101表示码,1101010表示码,1010110表示码。

3. 8086/8088中共有个十六位寄存器,其中有、、和可以分成独立的两个八位寄存器。

4. 串寻址中,使用了一种隐含的变址寄存器寻址,分别使和指向源串和目的串,实现字节串的传送。

5. LDS和LES两指令功能类似,不同之处在于前者偏移地址送,后者偏移地址送。

6. 已知(AX)=0A65CH,(CX)=0F003H,CF=0,程序段如下: ROL AX,CLOR AH,CHRCR AX,CL执行该程序段之后(AX)= , CF= 。

7. 要把某个变量VAR在段内的偏移量送到SI寄存器中,可用运算符,使用指令语句。

8. ROM存储器按存入信息方式分为,及。

9. 8086CPU最多可访问个I/O字节端口。

10. 8259A的中断触发方式有和。

二、单项选择题:(20分,每小题2分)1. 用补码表示的二进制数10001000B转换为对应的十进制数为()。

A.-120 B.120 C.-8 D.8 2. 由8088CPU组成的PC机的数据线是()。

A.8条单向线 B.16条单向线C.8条双向线D.16条双向线3. 一个8259可提供()个类型号。

A.1 B.8 C.16 D.644. 响应INTR请求的必要条件是()。

A.IF=0 B.IF=1 C.TF=0D.TF=15. 8086所访问的I/O空间有()。

A.256B B.1KB C.64KBD.1MB6. 在8086/8088系统中,存放中断向量的区域是()。

A.00000~003FFH B.FF000~FF3FFH C.00000~00FFFH D.FF000~FFFFFH7. 设SP初值为2000H,执行指令"PUSH AX"后,SP的值是()。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

共6 页

第 1页

C. UNIX 文件系统提供了基于组(group)的安全保护机制 D. UNIX 文件系统提供了基于进程和线程的安全保护机制 8. 以下关于入侵检测系统(IDS)的说法正确的是( ) A. 入侵检测系统可分为主机入侵检测系统和网络入侵检测系统 B. 入侵检测系统只能够检测已知攻击 C. 入侵检测系统不能够提供日志功能 D. 网络入侵检测系统(NIDS)不能够保护一个局域网 9. 根据 2013 年 9 月最高人民法院和最高人民检察院关于网络谣言刑案的司法解释, 以下说法 不正确的是( ) A. 捏造损害他人名誉的事实,在信息网络上散布,或者组织、指使人员在信息网络上散 布的行为属于刑法所规定的“捏造事实诽谤他人” 。 B. 将信息网络上涉及他人的原始信息内容篡改为损害他人名誉的事实,在信息网络上散 布,或者组织、指使人员在信息网络上散布的行为属于刑法所规定的“捏造事实诽谤他人” 。 C. 同一诽谤信息实际被点击、浏览次数达到五千次以上,或者被转发次数达到五百次以 上的行为属于刑法所规定的“捏造事实诽谤他人”且属于“严重危害社会秩序和国家利益” 。 D. 利用信息网络诽谤他人,且引发公共秩序混乱的,应当认定为刑法规定的“严重危害 社会秩序和国家利益” 。 10. 以下哪项不属于物理安全威胁?( ) A. 自然灾害 B. 物理攻击 C. 硬件故障 D. 系统安全管理人员培训不够 11. 以下关于身份认证的说法不正确是( ) A. 身份认证是验证者获得对声称者所声称的事实的信任 B. 身份认证有单向和双向认证之分,但一般不能重复两次单向认证来实现双向认证 C. 密码技术和非密码技术都可以用来实现身份认证 D. 只有密码技术才能够用来实现身份认证 12. 关于域(field)的说法正确是( ) A. 域必须满足加法的分配率 B. 域必须满足乘法的分配率 C. 在域中每个元素都有一个加法逆元 D. 在域中每个元素都有一个乘法逆元 13. 以下关于地址解析协议(ARP)说法不正确的是( ) A. 地址解析协议用于 IP 地址和 MAC 地址的解析 B. 地址解析协议包括 ARP 请求和 ARP 应答两种类型的包 C. 由于 ARP 请求是定向传送,所以存在 ARP 欺骗攻击的安全威胁 D. 通过添加静态 ARP 表项到 ARP 地址解析表中可以在一定程度上防止 ARP 欺骗攻击 14. Windows 系统中本地安全管理员(LSA)的任务是 ( ) A. 调用并监视安全警告序列(SAS,一般是 Ctrl+ALt+Del) B. 创建用户的本地访问令牌 C. 提供安全服务相关的应用程序接口(API) D. 管理用户的账户信息(如口令等) 15. Windows 中新技术文件系统(NTFS)的访问控制权限不包括( ) A. 读取权限(Read) B. 执行权限(Execute) C. 改变拥有者权限(Change) D. 拥有者权限(Owner)

注:题 1 分,20 题, 共 20 分) 请在 A、B、C 和 D 四个选项中,选择一个最佳答案填写到答题纸上。 1. 2000 年颁布的 《计算机病毒防治管理办法》 中对计算机病毒的定义最准确的说法是 ( ) A. 计算机病毒是恶意代码的一种 B. 计算机病毒是导致系统功能变坏的恶意代码 C. 计算机病毒是指可以通过互联网传播的、会导致计算机信息系统遭受破坏的一组计算 机指令或程序代码 D. 计算机病毒是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响 计算机使用,并能自我复制的一组计算机指令或程序代码 2. 以下关于公钥体制说法不正确的是( ) A. 在一个公钥体制中,一般存在公钥和私钥两个密钥 B. 公钥体制中仅根据密码算法和加密密钥来确定解密密钥在计算上是不可行的 C. 公钥体制中仅根据密码算法和加密密钥来确定解密密钥在计算上是可行的 D. 公钥体制中的私钥可以用来进行数字签名 3. 以下关于 Kerberos 说法正确的是( ) A. Kerberos 是基于非对称密码算法的安全协议 B. Kerberos 不能抵抗重放攻击 C. Kerberos 可以实现双向身份认证 D. Kerberos 主要用于密钥交换 4. 整数 31 的欧拉函数 ϕ (31) 等于( ) A. 28 B. 29 C. 30 D. 31 5. 下列关于强制访问控制模型说法正确的是( ) A. 主体不能改变自身和客体的安全级别 B. 主体不能改变自身的安全级别,但是可以改变客体的安全级别 C. 主体能改变自身的安全级别,但是不能改变客体的安全级别 D. 主体既能改变自身的安全级别,也能改变客体的安全级别 6. 根据欧拉定理,7804 的后三位数字是( ) A. 400 B. 401 C. 402 D. 403 7. 以下关于 UNIX 文件系统的安全保护机制说法不正确的是( ) A. UNIX 文件系统提供了口令保护机制 B. UNIX 文件系统提供了访问控制保护机制

共6 页

第 2页

16. 以下哪个不属于计算机证据(即电子证据)的范畴( ) A. 从计算机硬盘中恢复出来的电子记录 B. 从浏览器缓存中恢复出来的电子记录 C. 从即时通信服务器(如 QQ 服务器中)查找到的电子记录 D. 显示器上显示的信息 17. 以下关于网络扫描说法正确的是( ) A. TCP 协议中的 SYN 消息不能用来进行网络扫描 B. IP 协议不能用来进行网络扫描 C. UDP 协议可以用来进行网络扫描 D. FTP 协议不能用来进行网络扫描 18. 已知明文攻击是指( ) A. 攻击者拥有密文串 B. 攻击者拥有明文串 x 和相应的密文串 y C. 攻击者可获得对加密机的暂时访问 D. 攻击者可暂时接近解密机 19. 关于电子密码本(ECB)密码操作模式说法正确的是( ) A. 对每一个明文数据块采用不同的密钥进行加密 B. 对每一个明文数据块采用不同的密钥进行解密 C. 错误传递仅有一块:出错密文块仅导致对应的明文块错误 D. 错误传递有多块:出错密文块将导致多个明文块错误 20. 以下关于蜜罐(Honeypot)说法不正确的是( ) A. 蜜罐技术可以用来收集攻击信息 B. 蜜罐技术可以用来收集计算机病毒代码 C. 蜜罐技术可以用来诱骗攻击者 D. 蜜罐技术可以用来阻止网络攻击的发生 二、多项选择题(每题 2 分,10 题, 共 20 分) 每题有一个或多个正确答案。请将 A、B、C 和 D 四个选中所有正确答案的选项填写到答 题纸上。 (注意:多选、少选、错选均不得分) 1. 以下关于高级数据加密标准 AES 说法正确的有( ) A. AES 是对称加密算法 B. AES 是非对称加密算法 C. AES 是分组密码算法 D. AES 是流密码算法 2. 以下关于安全套接层协议 SSL 说法不正确的有( ) A. SSL 协议是解决 IP 协议安全性的一种方案 B. SSL 协议能提供完整性 C. SSL 协议不能提供机密性保护 D. SSL 协议不能提供认证功能 3. 选择字段的连接完整性可以由以下哪些安全机制来实现?( ) A. 加密 B. 数字签名 C. 访问控制 D. 数据完整性 4. IP 协议可能面临以下哪些安全威胁?( ) A. IP 地址假冒攻击 B. 窃听 C. IP 碎片攻击 D. 序列号猜测 5. 下列关于椭圆曲线加密算法(ECC)的说法中正确的有( ) A. ECC 属于数字签名算法 B. ECC 属于非对称加密算法 C. ECC 不属于非对称加密算法 D. ECC 算法的安全强度较 RSA 算法强

电子科技大学 2014 年攻读硕士学位研究生入学考试试题 考试科目:825 密码学基础与网络安全