毕业设计校园无线网络安全策略规划与设计

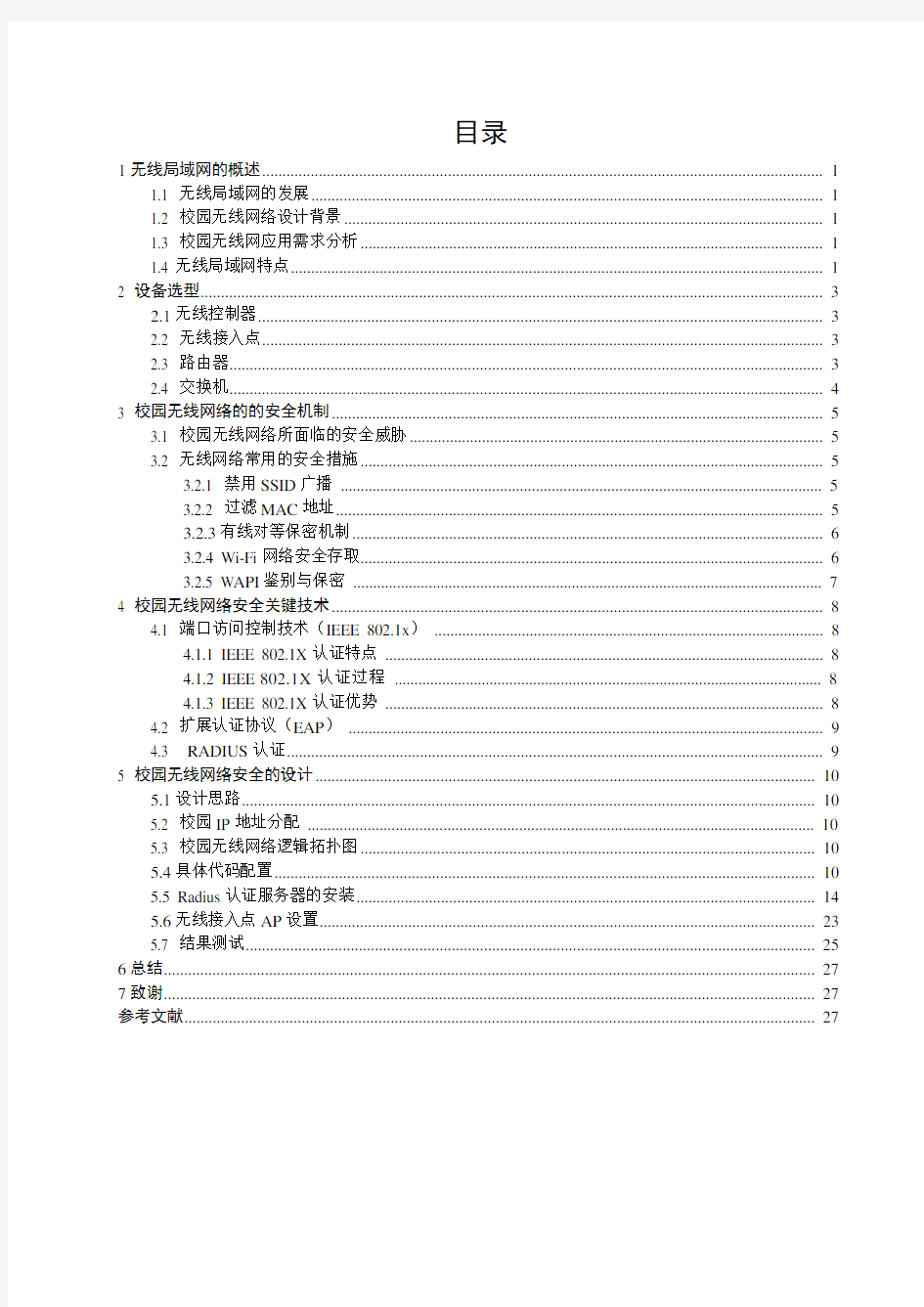

目录

1无线局域网的概述 (1)

1.1 无线局域网的发展 (1)

1.2 校园无线网络设计背景 (1)

1.3 校园无线网应用需求分析 (1)

1.4 无线局域网特点 (1)

2 设备选型 (3)

2.1无线控制器 (3)

2.2 无线接入点 (3)

2.3 路由器 (3)

2.4 交换机 (4)

3 校园无线网络的的安全机制 (5)

3.1 校园无线网络所面临的安全威胁 (5)

3.2 无线网络常用的安全措施 (5)

3.2.1 禁用SSID广播 (5)

3.2.2 过滤MAC地址 (5)

3.2.3有线对等保密机制 (6)

3.2.4 Wi-Fi网络安全存取 (6)

3.2.5 W API鉴别与保密 (7)

4 校园无线网络安全关键技术 (8)

4.1 端口访问控制技术(IEEE 802.1x) (8)

4.1.1 IEEE 802.1X认证特点 (8)

4.1.2 IEEE802.1X认证过程 (8)

4.1.3 IEEE 802.1X认证优势 (8)

4.2 扩展认证协议(EAP) (9)

4.3 RADIUS认证 (9)

5 校园无线网络安全的设计 (10)

5.1设计思路 (10)

5.2 校园IP地址分配 (10)

5.3 校园无线网络逻辑拓扑图 (10)

5.4具体代码配置 (10)

5.5 Radius认证服务器的安装 (14)

5.6无线接入点AP设置 (23)

5.7 结果测试 (25)

6总结 (27)

7致谢 (27)

参考文献 (27)

校园无线网络安全策略规划与设计

【摘要】随着高校信息化建设水平不断提高,无线网络逐渐成为校园网络解决方案的一个重要组成部分。在无线网络技术逐渐成熟的今天,无线网络解决方案能够很好的满足校园网的各种特殊的要求,并且拥有传统网络所不能比拟的易扩容性和自由移动性,它已经逐渐成为一种潮流,成为众多校园网络解决方案的重要选择之一。然而,无线网络的安全性也是最令人担忧的,经常成为入侵者攻击目标,本系统对校园无线网接入进行了研究,并对校园无线网络的安全进行分析,采用了IEEE802.1x进行身份认证以及WPA的数据加密,配合利用radius服务器的管理,使得无线上网身份认证得到更安全的保障。最后本系统给出了一种适合校园网无线网络的安全解决方案。

【关键词】校园无线;网络安全;802.1x认证

1无线局域网的概述

1.1 无线局域网的发展

无线局域网(WLAN)是采用了无线传输媒体的计算机局域通信网络。1971年夏威夷大学的学者创造第一个基于数据包传输的无线网——ALOHANET,它实质上就是第一个WLAN[1]。进入20世纪90年代,人们要求在任何时间、任何地点都能使用的网络资源,而传统的有线网络很难实现可移动通信。因此,在这种趋势和要求的推动下,导致WLAN的发展与进步。

1.2 校园无线网络设计背景

现在各个院校都已经或者正在铺设无线网络,与有线网络相比,无线网络具有许多的优点,比如无需架线,节约成本,便于移动等等。不过无线网络也存在着自身缺点,其中最大的问题就是安全方面的问题。由于无线网络是利用电磁波实现信号数据的传输,使得这些信息更容易被窃取,盗用。校园网络中,由于节点数目比较多,导致了安全性问题更容易发生。因此,安全问题成为了无线网络必须解决的首要任务。本设计就是在这种背景下,对无线网络安全问题进行了研究并提出相应方法。

1.3 校园无线网应用需求分析

校园无线网络项目主要是为了帮助校园提高教育工作者和管理人员的工作效率,满足学校教学、科研、管理、服务中移动应用需求,从而提高了学校教研的水平和质量。

(1)个性化的教学指导

每一个学生的学习进度可能不一样。使用无线网络连接的笔记本电脑,老师可以方便地根据每一个学生的实际情况,来分别布置任务,让学生去完成。这样的教学方式非常具有针对性,容易取得更好的效果

(2)灵活多变的教室布局

如果想要根据一个特定的教学节目来编排座位;如果想要在一个多媒体网络教室里增加学生,那么无线网络解决方案能够很方便的解决这些问题。有了无线网络,无须用网线把PC机连接到每个以太网端口,所以在移动一台联网的PC机时跟移动一张课桌一样方便。

(3)科学数据的及时收集

有了无线校园网,学习将变得不受约束了。学生可以带着笔记本电脑去教室或者图书馆,这些场所的有线网络端口一般是不能够满足所有学生的上网需求的。学生们还可以很方便地将听到的信息或得来的实验结果到网上去查找相关资料进行验证。

(4)背包里的笔记本电脑

由于开设的课程有许多是跟实际结合强,学生可以充分利用无线校园网络随时连接的优越性,上网查阅资料。有许多大学的MBA专业甚至规定每个学生必须配备笔记本电脑,以方便教学、台前演示等。无线校园网络的建立,将使那些老的教学内容更加丰富多彩。

(5)会议室无线网络

校方在会议室召开教研讨论会议的时候,往往需要互相传输数据,或者接入internet。无论在会议室布设多少信息点,不方便。有了WLAN,不仅使网络应用方便,而且扩展会议室同时接入网络的人数。即使召开大型会议,和其他学校的讲师、校长一起进行学术研讨的时候,也能够保证每个人对网络应用需求。

1.4 无线局域网特点

络线缆天生的限制,造成了许多使用者的不便,限制校内网络的应用。同传统的有线网络相比,无线局域网与生俱来的机动性、方便性、灵活性、低成本等优势是不言而喻的。

(1)机动性:驱策无线通讯与行动运算最根本的创意原动力,可以说是机动性。过去几年来手机与家用手提式无绳电话的普及,就是个最好说明。轻薄短小而携带方便的笔记本电脑,也已经渐渐开始取代了桌上型计算机。然而,光是只有笔记本电脑、甚至个人数字助理PDA是不够,走到哪、用到哪,仅只为基本的需求,保持信息的传递与无时无刻的网络连结,但是网络线所带来的不便与限制难以克服,这就是非得靠无线通讯不可。因此,无线局域网络WLAN为计算机带来了相当的机动性,已彻底颠覆

传统的生活与工作状态。

(2)方便性:无线局域网WLAN的好处之一,还包括了其弹性与便利性。由于不需要大量布线,架设上较传统网络方便,也极少需要管路来架设网络线缆,对网管人员来说,不仅可以大幅度缩减构建网络的时间,将来若网络拓扑需要更动时,也不用太过大费周章的进行重新拉线。譬如说传统的以太网络应用在办公室的环境下,也许遇到部门间偶尔人事上的调动、那么网络的架构很可能就需要修改,都有可能让额外的网络线铺设大费周章。在这种情况下,WLAN由于无线电波连接取代铜线或光纤电缆,调整上就方便多!就算办公桌挪来挪去,也不需要为了网络线插孔的移动而伤脑筋,信息就有如空气一般随手可得,适合网管人员弹性规划运用,对商业上应用极具吸引力。

(3)扩充性:无线局域网WLAN另一个优点,那就是良好的扩充性。传统有线网络的铺设下,一般网管往往为预防以后额外的架设需要,造成初次架设时非必要的浪费。以一个2.4GHZ下的WLAN 而言,若当有更多使用者加入该网络时,可以在同个定点扩充至三个互不干扰无线网络,扩充了其带宽负荷量。因此,WLAN可大可小,扩充与升级都较传统有线网络来得方便。只要增加无线接入点AP 就可以拓展整个网络的涵盖范围与容量了。

(4)投资报酬:无线局域网WLAN广受重用最大因素,莫过于其投资报酬ROI。网络设备较为昂贵,然而安装成本低廉,加上无线网络检修较为方便,不怕虫蛀鼠咬,可靠度高,长期维护成本亦相对下降。重点WLAN提升了效率与机动性,使得投资报酬率升高。随着网络语音VOIP在商业上应用的进展,WLAN可与之建构于办公室的信息语音网络,特别用在大区域、低密度连网,都可以协助学校大幅降低电话联机等营运开销。

同时,笔记本电脑在校园中的普及使得移动办公需求日益强烈,这不仅可以大大提高员工的工作效率,同时也能大幅度降低学校网络投入。随着无线网络技术的日益完善,无线局域网WLAN的应用,必然很好地解决学校教研中很多有线解决不了的问题。

2 设备选型

2.1无线控制器

EWP-WX3010-POEP-H3 有线无线一体化交换机提供一体化的有线无线接入控制支持PoE+供电,每端口最大提供25W的功率,同时兼容802.11a/b/g/n协议,提供对802.11n AP的管理。当前价位信息16704元

1提供灵活的数据转发方式

2提供基于AP位置的用户接入控制

3提供精细的无线用户管理

4提供内置802.1x认证服务和内置Portal认证服务

5提供User Profile

6信道智能切换

7智能AP负载分担

8端到端的QoS

图2-1 wx3010无线控制器

2.2 无线接入点

H3C W A2220-AG,支持802.11a/b/g,最高速率54Mbps。该产品支持Fat和Fit两种工作模式,根据网络规划的需要,可以通过命令行灵活的在Fat和Fit两种工作模式中切换。作为瘦AP时,需要与H3C自主研发的WX系列无线控制器系列产品配套使用;作为胖AP(Fat AP)时,可以独立进行组网。WA2220-AG支持Fat/Fit两种工作模式的特性,有利于将客户的无线网络由小型网络平滑升级到大型网络,从而很好保护用户的投资。当前价位信息2300元

图2-2 WA2220-AG

2.3 路由器

MSR 30路由器设备在硬件设计方面充分地考虑到集成综合业务的需要,采用了先进的N-Bus多总线设计方案,语音、数据、交换、安全四大业务分别经由不同的总线,由专门的协处理引擎并行完成处理,消除总线和CPU性能瓶颈,大大提高了该路由器集成的多业务部署和实施能力。当前价位信息8800元

图2-3 MSR 30-20路由器

2.4 交换机

H3C S3610-28TP系统支持IPv4/IPv6双栈及硬件转发、丰富的IPv4/IPv6路由协议和隧道技术,是理想的大型园区网、网络实验室的汇聚、接入交换机以及分支机构的核心交换机。当前价位信息8900元

图2-4 S3610-28TP

3 校园无线网络的的安全机制

3.1 校园无线网络所面临的安全威胁

由于无线网络通过无线电波在空中传输数据,在数据发射机覆盖区域内的几乎所有无线网络用户都能接触到这些数据。只要具有相同接收频率就可能获取所传递信息。将无线网络环境中传递的数据仅仅传送给一个目标接收者是不可能的[2]。另一方面,由于无线移动设备在存储能力、计算能力和电源供电时间方面的局限性,使得原来有线环境下的许多安全方案和安全技术不能直接应用在无线环境,例如:防火墙对通过的无线电波进行网络通讯起不了任何作用,任何人在区域范围内都可以截获和插入数据。计算量大的加密/解密算法不适合用于这些移动设备等。因此,需要进行研究新的适合于无线网络环境的安全理论、安全方法和安全技术。

与有线网络相比,无线网络所面临的安全威胁更严重。

(1)所有常规的有线网络中存在的安全威胁和隐患依然存在于无线网络环境中;

(2)外部人员可以通过无线网络绕过防火墙,对专用的网络进行非授权访问;

(3)无线网络传输的信息很容易容易被窃取、篡改和插入;

(4)无线网络容易受到拒绝服务攻击和干扰;

(5)内部用户可以设置无线网卡以端对端模式与外部用户直接连接。

此外,无线网络安全技术相对比较新,现有安全产品还比较少。以无线局域网(WLAN)为例,移动节点、AP每一个实体都有可能成为攻击对象或攻击者。由于无线网络在移动设备和传输媒介方面的特殊性,使一些攻击更容易实施,对于无线网络安全技术研究比有线网络的限制更多,难度更大。

3.2 无线网络常用的安全措施

3.2.1 禁用SSID广播

SSID(Service Set Identifier),包含了ESSID和BSSID,用来区分不同网络,最多可以有32个字符。无线网卡设置不同的SSID就可以进入不同网络,SSID通常是由AP广播出来的,通过XP自带的扫描功能可以查看当前区域内的SSID[3]。出于安全考虑可以禁止广播SSID,此时的用户就要手工设置SSID 才能进入相应的网络。简单说,SSID就是一个无线局域网的名称,只有设置为名称相同SSID的值的电脑才能互相通信。

SSID的安全问题主要有两类用户群:一是初次接触无线网络的个人用户、办公用户,以及对安全并不太关心的此类用户,他们一般都采用无线AP或路由所默认使用SSID的允许广播方式;一是用于公共无线网络的无线热点,为了让服务区内所有的上网公众或用户使用无线接入,其同样使用开启SSID 广播方式。

配备无线网卡的无线工作站必须填写入正确的SSID,并与无线访问点(AP或无线路由器)SSID 相同,才能访问无线AP;如果出示的SSID与AP或无线路由器的SSID不同,那么AP将拒绝通过本服务区或工作组上网。因此可以认为SSID是一个简单的口令,从而提供口令认证机制,实现了一定的安全性。要更改无线网卡的SSID除了在无线网卡配置程序上更改外,还可以在操作系统中直接进行更改。

3.2.2 过滤MAC地址

MAC地址过滤是降低大量攻击威胁最简单方法之一。尽管在较小的网络上比较实用,但相对于较大规模的无线局域网仍是可行选项。这两种情况都是比较简单,是目前为止真正能够避免基本攻击的网络安全机制。

MAC地址是属于数据链路层的概念,它是在底层网络来识别和寻找目标终端的依据,每一块网卡都有一个全球唯一的MAC地址。根据IEEE下的以太网地址管理机构规定,以太网卡的MAC地址是由48bit位组成,其中前24位是由以太网卡生产厂商向以太网地址管理机构申请,后24位是由厂家自行分配[4]。这样就可以保证了每一块以太网卡MAC地址是全球唯一的,网卡在出厂前由已经通过某种方式将MAC地址烧录进去了。这样就可以保证了所有接入无线网络的终端设备都有一个唯一的且各不

相同的MAC地址,也就是为MAC地址过滤技术做了理论上的保障。

当无线设备连接到WLAN的时候,需要经过验证和授权的过程。两个过程都完成后才允许访问WALN。当客户试图连接到WLAN时,首先要向AP发送身份验证请求。在这个请求中包含了目标网络的SSID,SSID需要在AP中设置,如果网络为开放网络,SSID就为空,否则就不为空。无线AP就是根据客户端发送的SSID来判断是否通过了验证,当验证通过后客户端设备就可以连接AP。而此时就发生了MAC地址的过滤,

MAC地址过滤有两种方式,第一种为白名单方式,是指允许指定的MAC地址信息通过而拒绝其他MAC地址通过。另一种为黑名单方式,指定的MAC地址信息被拒绝通过外,其他的地址均可通过[5]。白名单方式的限制相对比较多,安全性较高,适合终端设备比较固定的场合使用,而黑名单方式主要是为封堵部分的用户而实现。

MAC地址过滤位是在AP中,起到阻止非信任终端设备访问的作用。在终端设备试图与AP连接之前,MAC地址过滤就会识别出非信任的MAC地址并阻止了通信,使其不能够访问信任的网络,但终端设备仍然可以连接到AP,只是被禁止进一步的访问。

MAC地址的优点:(1)接受预先确定的用户;

(2)过滤的MAC地址不能进行访问;

(3)提供第一层的防护。

MAC地址的缺点:(1)管理负担;

(2)在一些无线设备中,可以对MAC地址进行编程。

3.2.3有线对等保密机制

有线等效保密(WEP)协议全称为有线对等保密(Wired Equivalent Privacy,WEP)是一种数据加密的算法。WEP协议是由802.11标准定义的,用于无线局域网中保护链路层数据。WEP使用了40位钥匙,采用RSA开发的RC4对称加密算法,在链路层加密数据的[6]。

WEP加密采用静态保密密钥,各个WLAN终端使用了相同的密钥访问无线网络。WEP也提供了认证功能,当加密机制功能启用时,客户端要尝试连上AP,AP就会发出一个Challenge Packet给客户端,客户端利用共享密钥将此值加密后送回到存取点以进行认证匹配,如果正确无误,才能够获准存取网络资源[7]。40位WEP具有很好互操作性,所有通过Wi-Fi组织认证的产品都可实现WEP互操作。现在的WEP一般也支持128位的密钥,提供了更高等级的安全加密。

WEP优点:

(1)全部报文使用检验和加密,提供一定的抵抗篡改的能力;

(2)通过加密来维护一定的保密性。如果没有了密钥就不能把报文解密;

(3)非常容易实现WEP。在AP和每个客户端都设置加密就可以;

(4)可以由用户进行定义WEP密钥,而且没有限制。不必使用预定的密钥,可以经常更改密钥。

WEP缺点:

(1)RC4加密算法是一个公开流加密算法。为了加密,它使用了有限密钥生成无限的伪随机密码;

(2)必须在每个客户端和每个AP实现WEP,WEP才可以生效;

(3)一旦修改了密钥,必须告诉每个人,告诉人数越多,信息变得越公开。

3.2.4 Wi-Fi网络安全存取

WPA是一种基于标准的可互操作WLAN安全性增强解决方案,可以大大增强现有以及未来的无线局域网系统的数据保护和访问控制水平。WPA源于正在制定中的IEEE802.11i标准并且将与之保持前向兼容[8]。若部署适当,WPA可以保证WLAN用户的数据受到保护,并且只有授权网络用户才可以访问WLAN网络。

(1) 认证

WPA要求用户必须提供某种形式的证据来证明它是合法的用户,才能够拥有对某些网络资源访问权,并且这是强制性的。WPA的认证可分为两种:第一种是采用802.1x+EAP(Extensible Authentication Protocol)的方式,用户提供认证所需凭证,如用户名密码,通过特定的用户认证服务器来实现的。另

一种是WPA预共享密钥方式,要求在每个无线局域网的节点(AP、STA等)预先输入一个密钥,只要密钥符合就可获得无线局域网的访问权。

(2) 加密

WPA采用TKIP(Temporal Key Integrity Protocol,临时密钥完整性协议)为了加密引入新的机制,它是使用了一种密钥构架和管理方法,通过由认证服务器动态生成、分发密钥用来取代单个静态密钥、把密钥的首部长度从24位增加到了128位的方法增强了安全性。而且,TKIP利用802.1x/EAP构架。认证服务器在接受用户身份后,使用802.1x产生一个唯一的主密钥处理会话。然后,TKIP把这密钥通过安全通道分发到了AP和客户端,并且建立一个密钥构架和管理系统,使用主密钥为用户动态产生了一个唯一的数据加密密钥,来加密每一个无线通讯数据的报文。

(3) 消息完整性校验

除了保留802.11的CRC校验以外,WPA还为每个数据分组增加了一个8字节的消息完整性校验值,以防止攻击者截获、篡改及重发数据报文。

3.2.5 W API鉴别与保密

无线局域网鉴别与保密基础结构(WLAN Authentication and Privacy Infrastructure,WAPI)是我国无线局域网国家标准制定,是由无线局域网鉴别基础结构(WLAN uthentication Infrastructure,WAI)和无线局域网保密基础结构(WLAN Privacy Infrastructure ,WPI)组成。W API是采用公开密钥体制椭圆曲线密码算法和对称密钥体制分组密码算法,分别用在WLAN设备数字证书、密钥协商和传输数据的加解密,从而实现了设备的身份鉴别、链路验证、访问控制以及用户信息在无线传输状态下的加密保护。

在W API中身份鉴别的基本功能就是实现对接入设备得用户证书和身份的鉴别,若鉴别成功则允许其接入网络,否则解除关联,鉴别流程包含以下几个步骤:

(1)鉴别激活:当STA登录至AP时,由AP向STA发送认证激活启动认证过程;

(2)接入鉴别请求:工作站STA向AP发出接入认证请求时,将STA证书与STA的当前系统时间(接入认证请求时间)发向AP;

(3)证书鉴别请求:AP收到了STA接入认证请求后,向AS(认证服务器)发出证书认证的请求,将STA证书、接入认证请求时间、AP证书以及用AP的私钥对上述字段签名,构成了认证请求报文发送给AS。

(4)证书鉴别响应:AS收到AP的证书认证请求,验证AP的签名及AP和STA证书的合法性。验证完毕后,AS将STA证书认证结果的信息(包括STA证书、认证结果及AS对它们的签名)、AP证书认证结果信息(包括AP证书、认证结果、接入认证请求时间及AS对它们的签名)构成证书认证响应报文发给AP。

(5)接入鉴别响应:AP对AS返回证书认证响应进行了签名验证,得到STA证书认证结果。AP 将STA证书认证结果的信息、AP证书认证结果信息及AP对它们的签名组成了接入认证响应报文送回至STA。STA验证AS的签名后,得到了AP证书的认证结果。STA根据该认证结果决定是否接入AP。

4 校园无线网络安全关键技术

4.1 端口访问控制技术(IEEE 802.1x)

IEEE 802.1x 协议是基于Client/Server访问控制和认证协议。它可以限制未经授权的用户/设备通过接入该端口(access port)访问LAN/WLAN。获得交换机或LAN提供各种业务之前,802.1x对于连接到交换机端口上的用户/设备进行了认证[9]。在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)的数据通过设备连接交换机端口;认证通过后,正常的数据可以顺利通过以太网端口。

4.1.1 IEEE 802.1X认证特点

基于以太网端口认证的802.1x协议有以下特点:

(1)IEEE 802.1x协议是二层协议,不需要到达三层,对设备的整体性要求不高,可以有效降低建网的成本;

(2)借用在RAS系统中常用的EAP(扩展认证协议),可提供良好的扩展性和适应性,实现了传统PPP认证架构的兼容;

(3)802.1x的认证体系结构采用了"可控端口"和"不可控端口"的逻辑功能,从而实现业务与认证的分离,由RADIUS服务器和交换机利用不可控的逻辑端口共同完成了对用户的认证与控制,业务报文直接承载了正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装纯数据包;

(4)可以使用现有后台认证系统降低部署成本,并有丰富的业务支持;可以映射不同用户认证等级到不同VLAN;可以使交换端口和无线LAN具有安全的认证接入功能。

4.1.2 IEEE802.1X认证过程

(1)当用户上网需求时打开802.1X客户端程序,输入已经申请、登记过的用户名和口令,发起连接请求。客户端程序将发出请求认证的报文给交换机,开始启动一次认证过程。

(2)交换机收到了请求认证的数据帧后,将发出一个请求帧要求用户客户端程序将输入的用户名送上来。

(3)客户端程序响应交换机发出的请求,将用户名的信息通过数据帧送给交换机。交换机将客户端送上来数据帧经过封包处理后送回给认证服务器进行处理。

(4)认证服务器收到了交换机转发上来用户名信息后,将该信息与数据库中的用户名表进行比对,找到该用户名对应口令信息,用随机生成的一个加密字对它进行加密,同时也将此加密字传给交换机,由交换机传给客户端程序。

(5)客户端程序收到由交换机传来的加密字,用该加密字对口令部分进行加密处理(此种加密算法通常是不可逆的),并通过了交换机传给认证服务器。

(6)认证服务器将送上来加密后的口令信息和自己经过加密运算后的口令信息进行了对比。如果相同,则认为该用户是合法用户,反馈认证通过消息,并向交换机发出打开端口指令,允许用户业务流通过端口访问网络。否则,反馈认证失败的消息,并保持交换机端口为关闭状态,只允许认证信息数据通过,不允许业务数据通过。

4.1.3 IEEE 802.1X认证优势

综合IEEE802.1x的技术特点,其具有的优势可以总结为以下几点:

简洁高效:纯以太网技术的内核,保持了IP网络无连接的特性,不需要进行协议间多层封装,去除不必要的开销和冗余;消除网络的认证计费瓶颈和单点故障,易于支持多业务和新兴流媒体业务。

(1)容易实现:网络综合造价成本低,保留了传统AAA认证的网络架构,可利用现有的RADIUS 设备。

(2)安全可靠:在二层网络上实现用户认证,结合MAC地址、端口、账户、VLAN和密码等;绑定技术具有很高安全性,在无线局域网环境中802.1x结合EAP-TLS,EAP-TTLS,可实现对WEP 证书密钥动态分配,克服无线局域网接入的安全漏洞。

(3)行业标准:IEEE标准,和以太网标准同源,可实现和以太网技术的融合,几乎所有的主流数

据设备厂商在设备,包括路由器、交换机和无线AP上都提供了对该协议的支持。在客户端方面微软Windows XP操作系统内置支持,Linux也提供对该协议的支持。

(4)应用灵活:可以灵活控制认证颗粒度,用于对单个用户的连接、用户ID或者是对接入设备进行的认证,认证的层次可以进行灵活的组合,满足特定接入技术或是业务的需要。

(5)易于运营:控制流和业务流完全的分离,易于实现跨平台多业务的运营,少量改造传统包月制等单一收费制网络即可以升级成运营级网络,而且网络的运营成本也有可能会降低。

4.2 扩展认证协议(EAP)

PPP扩展认证协议(EAP)是一个用于PPP认证通用协议,可以支持多种认证方法。EAP并不是在链路建立阶段指定认证方法,而是把这个过程推迟认证阶段[10]。这样的认证方就可以得到更多的信息以后再决定使用何种认证方法。这种机制PPP认证方简单地把收到的认证报文传给后方的认证服务器,由后方的认证服务器真正实现各种认证方法[11]。

(1)在链路阶段完成后,认证方向对端发送一个或多个请求报文。在请求报文中有一个类型字段用来指明认证方请求的信息类型,例如对端的ID、MD5的挑战字、一次密码(OTP及通用令牌卡等。MD5的挑战字对应CHAP认证协议的挑战字。典型情况下,认证方首先发送一个ID请求报文,随后再发送其他的请求报文。当然,并不是必须首先发送这个ID请求报文,在对端身份是已知情况下(如租用线、拨号专线等)可以跳过这个步骤。

(2)对端每一个请求报文回应一个应答报文。和请求报文一样,应答报文中也包含一个类型字段,对应所回应的请求报文中的类型字段。

(3)认证方通过发送一个成功或者失败报文来结束认证过程。

优点:EAP可支持多种认证机制,而无需在LCP阶段预协商过程中指定。某些设备(如:网络接入服务器)不需要关心每个请求报文的真正含义,而是作为一个代理把认证报文直接传给后端的认证服务器。设备只需关心认证结果是成功还是失败,然后结束了认证阶段。

缺点:EAP需要在LCP中增加一个新的认证协议,这样现有PPP实现要想使用EAP就必须进行修改。同时,使用EAP和现有的在LCP协商阶段指定认证方法的模型不一致。

4.3 RADIUS认证

RADIUS原先的目的是拨号用户进行认证和计费。后来经过多次改进,形成一项通用的认证计费协议。RADIUS是一种C/S结构协议,它的客户端最初就是NAS服务器,现在任何运行RADIUS客户端软件的计算机都可成为RADIUS的客户端[12]。

RADIUS基本工作原理:用户接入NAS,NAS向RADIUS服务器使用Access-Require数据包提交用户信息,包括用户名、密码等相关信息,其用户密码是经过MD5加密的,双方使用共享密钥,这个密钥不经过网络传播;RADIUS服务器对用户名和密码合法性进行检验,必要时可以提出一个Challenge,要求进一步的用户认证,也可以对NAS进行类似的认证;如果是合法,给NAS返回Access-Accept的数据包,允许用户进行下一步工作。否则返回Access-Reject数据包,拒绝用户进行访问;如果允许访问,则NAS向RADIUS服务器提出计费请求Account-Require,RADIUS服务器响应Account-Accept,对用户计费开始,同时用户可以进行自己相关操作。

5 校园无线网络安全的设计

5.1设计思路

校园无线上网用户向校园管理系统申请的用户账号及密码进行联网认证,通过无线AP发送到认证服务器进行认证,若认证不通过,不允许联网;若认证通过,则交换机端口改为授权状态,允许校园用户访问互联网,其IP地址由核心交换机通过DHCP予以分配,通过路由器进行nat地址转访问外网。

5.2 校园IP地址分配

校园申请公用IP地址为12.1.1.3 ,12.1.1.4

核心交换机连接的路由器是校园的出口路由

校园内部地址为vlan1:10.0.0.x

vlan2:10.0.1.x

服务器server的IP地址:10.0.2.10

5.3 校园无线网络逻辑拓扑图

图5-1校园无线网部分拓扑图

5.4具体代码配置

路由器Router0:

Router>en

Router#conf t

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int f0/0

Router(config-if)#no shut

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

路由器Router0 的f0/0:

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int f0/0.1

%LINK-5-CHANGED: Interface FastEthernet0/0.1, changed state to up

Router(config-subif)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0.1, changed state to up Router(config-subif)#encap dot1q 1

Router(config-subif)#ip add 10.0.0.1 255.255.255.0

Router(config-subif)#no shut

Router(config-subif)#exit

Router(config)#int f0/0.2

%LINK-5-CHANGED: Interface FastEthernet0/0.2, changed state to up

Router(config-subif)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0.2, changed state to up Router(config-subif)#encapsulation dot1q 2

Router(config-subif)#ip add 10.0.1.1 255.255.255.0

Router(config-subif)#no shut

路由器Router0 的s2/0:

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int s2/0

Router(config-if)#ip add 12.1.1.1 255.255.255.0

Router(config-if)#clock rate 56000

Router(config-if)#no shut

%LINK-5-CHANGED: Interface Serial2/0, changed state to down

Router(config-if)#exit

在路由器Router0 上启用路由协议

Router(config)#router rip

Router(config-router)#net 12.1.1.0

Router(config-router)#net 10.0.0.0

路由器Router0 动态nat

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#ip nat pool nat 12.1.1.3 12.1.1.4 netmask 255.255.255.0

Router(config)#access-list 1 permit 10.0.0.0 0.0.255.255

Router(config)#ip nat inside source list 1 pool nat overload

Router(config)#int f0/0

Router(config-if)#ip nat inside

Router(config-if)#exit

Router(config)#int s2/0

Router(config-if)#ip nat outside

路由器Router1:

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int s2/0

Router(config-if)#ip add 12.1.1.2 255.255.255.0

Router(config-if)#no shut

%LINK-5-CHANGED: Interface Serial2/0, changed state to up

Router(config-if)#exit

Router(config)#exit

路由器Router1上启用路由协议

Router#

%SYS-5-CONFIG_I: Configured from console by console

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#router rip

Router(config-router)#net 12.1.1.0

核心交换机(3560)Switch0:

Vlan1

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int vlan 1

Switch(config-if)#exit

Switch(config)#int f0/2

Switch(config-if)#switchport mode acc

Switch(config-if)#sw acc vlan 1

Switch(config-if)#exit

Switch(config)#int vlan 1

Switch(config-if)#ip add 10.0.0.1 255.255.255.0

Switch(config-if)#no shut

%LINK-5-CHANGED: Interface Vlan1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up Switch(config-if)#exit

Vlan2

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config-if)#vlan 2

Switch(config-vlan)#exit

Switch(config)#int f0/3

Switch(config-if)#switchport mode acc

Switch(config-if)#sw acc vlan 2

Switch(config-if)#exit

Switch(config)#int vlan 2

Switch(config-if)#ip add 10.0.1.1 255.255.255.0

Switch(config-if)#no shut

Switch(config-if)#exit

Vlan3:

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int vlan 3

Switch(config-if)#exit

Switch(config)#int f0/4

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 3

%LINK-5-CHANGED: Interface Vlan3, changed state to up% Access VLAN does not exist. Creating vlan 3 %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan3, changed state to upSwitch(config-if)#exit Switch(config)#int vlan 3

Switch(config-if)#ip add 10.0.2.1 255.255.255.0

Switch(config-if)#no shut

核心交换机(3560)Switch上启用ip协议,在配置状态下,三层交换机具有routing功能,为设置在该交换机上的不同vlan交换数据

Switch#conf t

Switch(config)#ip routing

核心交换机(3560)Switch0与路由器相连接口设置为trunk

Switch(config)#int f0/1

Switch(config-if)#switchport trunk encapsulation dot1q

Switch(config-if)#switchport mode trunk

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

由于思科的代码配置能与H3C代码配置兼容,因此选用H3C代码配置如下:

在AC配置:

启用DHCP功能并配置地址池

dhcp enable

dhcp server ip-pool pool1

network 10.0.0.0 mask 255.0.0.0

gateway-list 10.0.0.254

dhcp server forbidden-ip 10.0.0.100

添加ap并配置AP的序列号

wlan ap 123 model wa2220-ag

serial-id 210235A42WC10B001426

配置802.1x认证的无线接口

dot1x authentication-method eap

port-security enable

interface wlan-ess 7

port-security port-mode userlogin-secure-ext

port-security authorization ignore

port-security tx-key-type 11key

配置无线服务模板

wlan service-template 7 crypto

ssid h3c-wpa

bind wlan-ess 7

authentication-method open-system

cipher-suite tkip

security-ie wpa

service-template enable

配置无线射频

wlan ap ap1

radio 1 type 11a

service-template 7

radio enable

配置Radius

radius scheme 1

primary authentication 10.0.2.10

primary accounting 10.0.2.10

key authentication h3c

key accounting h3c

nas-ip 10.0.0.100

配置域

domain isp

authentication lan-access radius-scheme 1

accounting lan-access radius-scheme 1

authorization lan-access radius-scheme 1

domain default enable isp

5.5 Radius认证服务器的安装

图5-2 active directory安装向导

图5-3 在AD中添加全局组wlan

图5-4添加用户并设置其密码

图5-5设置用户xxx的属性

图5-6将用户加入到组wlan中

图5-7添加Windows组件Internet验证服务

图5-8添加Windows组件证书服务

图5-9安装设置证书服务

图5-10在AD中注Internet验证服务