拟态防御技术

基于拟态防御机制的漏洞攻击检测技术

数字技术与应用 Digital Technology &Application

Vol.41 No.12 Dec 2023

中图分类号:TP309

文献标识码:A

DOI:10.19695/12-1369.2023.12.74

(2)异构等价执行体 :对输入分发代理发送的请求 进行响应,得到响应结果 ;

241

第 41 卷

数字技术与应用

(3)拟态裁决控制器 :对响应结果进行拟态裁决, 并将拟态裁决结果发送给输出反馈控制器 ;

(4)输出反馈控制器 :根据拟态裁决结果对攻击检 测模块进行信息反馈。

根据 GB/T 30279-2020《信息安全技术 网络安全 漏洞分类分级指南》,网络安全漏洞分为 :超危、高危、

中危、低危四个级别。网络安全漏洞分级主要依据三个 指标 :被利用性指标、影响程度指标、环境因素指标。 其中,被利用性指的是攻击者可以以网络、邻接、本地 或物理四种不同的访问路径,受影响组件在系统版本、 配置参数、运行环境等因素影响下,根据不同权限要求、 交互条件实施破坏目标系统的行为 ;影响程度针对保密 性、完整性和可用性某一个方面或组合的影响程度,利 用安全漏洞对目标系统造成的损害程度 ;环境因素考虑 漏洞所处的网络环境、当前漏洞被利用的技术程度、影 响范围等外部环境下,漏洞的危害程度。

动态异构冗余结构的基础是异构性 (Dynamic Analysis)[4]。 为了有效防止同一漏洞的同时发生,它要求异构执行体 具有良好的兼容性,以确保它们在不同的属性和特性上 都能够有效地发挥作用。然而,如果攻击者只针对异构 的属性,那么这种保护机制就会失效。随着层次的增加, 具有更多属性的执行体,漏洞的可防御性也会更强,从 而使得攻击变得更加困难。

《认识我们身边的其他生物》昆虫伪装防御术

《认识我们身边的其他生物》昆虫伪装防御术在我们身边的自然界中,昆虫世界充满了无尽的奇妙和神秘。

它们虽然体型微小,但却拥有着令人惊叹的生存智慧。

其中,伪装防御术就是昆虫们在漫长的进化过程中发展出的一项重要本领。

昆虫的伪装防御术多种多样,形态和方式令人眼花缭乱。

有的昆虫能够与周围环境融为一体,让天敌难以察觉;有的则通过模拟其他生物的形态来吓退敌人。

首先,让我们来看看“背景融合术”。

一些昆虫的身体颜色和形态能够与它们所栖息的环境完美匹配。

比如,竹节虫就是这方面的高手。

竹节虫的身体细长,如同干枯的树枝,身上的颜色和纹理与树枝几乎一模一样。

当它们静止不动时,就像是树枝的一部分,很难被发现。

还有一些叶蝉,它们的身体形状和颜色宛如树叶,甚至翅膀上的脉络都与树叶的纹理相似。

这种与背景高度融合的伪装,使得昆虫在天敌的眼皮底下得以安然无恙。

再来说说“拟态防御术”。

有些昆虫会模拟其他具有威胁性或令人厌恶的生物的形态,以此来吓退敌人。

比如,食蚜蝇常常会模仿蜜蜂的外形和行为。

食蚜蝇没有蜜蜂的蜇刺能力,但它的外观与蜜蜂极为相似,身上有着黄黑相间的条纹。

当天敌看到它时,往往会误以为是具有攻击性的蜜蜂,从而不敢轻易靠近。

还有一些毛毛虫会模仿蛇的形态,它们会将身体前端抬起,做出类似蛇攻击的姿势,同时身体上的花纹也与蛇的模样有几分相似,以此来威慑潜在的威胁。

除了以上两种常见的伪装防御方式,昆虫们还有一些独特的技巧。

有的昆虫会利用“消失术”来躲避危险。

例如,一些蝗虫在受到惊吓时,会迅速钻进草丛或土壤中,瞬间消失不见。

还有一些昆虫会通过改变自身的颜色来适应环境的变化。

比如,一些螳螂在不同的季节或者环境中,身体的颜色会有所不同,从绿色变为棕色,以便更好地隐藏自己。

昆虫的伪装防御术不仅仅是为了躲避天敌,还在它们的觅食和繁殖过程中发挥着重要作用。

比如,一些伪装成花朵的昆虫能够更容易地接近花蜜,而不被花朵的守护者察觉。

在繁殖季节,一些昆虫会选择与自身伪装形态相似的环境进行交配和产卵,以确保后代的安全。

邬江兴:网络安全再平衡战略——拟态防御

邬江兴:网络安全再平衡战略——拟态防御佚名【期刊名称】《中国教育网络》【年(卷),期】2016(000)012【总页数】1页(P38)【正文语种】中文邬江兴通信与信息系统、计算机与网络技术著名专家,现任国家数字交换系统工程技术研究中心主任,2003年当选为中国工程院院士,曾多次获得国家科技奖。

当前,网络空间的基本安全态势是“攻易守难”。

其根本原因在于网络空间存在泛在化的基于未知漏洞和后门等的不确定威胁,且缺乏彻查漏洞和后门等的科学与技术方法。

以人类现有的科技能力,还无法从理论和实践上解决网络上未知的问题:一是不知道潜在的漏洞究竟有多少,二是没有办法完全避免漏洞,再就是软件后门的问题,甚至还有前门的问题。

现在还未发现的漏洞,如茫茫宇宙、浩瀚星空一样庞杂。

迄今为止人类的网络技术尚未形成可以穷尽复杂系统漏洞和后门的理论和方法,在这一设计缺陷的背景下,我们无法期待一个无毒的环境。

网络空间现有的防御体系必须获得攻击来源、特征、行为、机制等知识,才能实施有效防御。

而现有的信息系统和防御架构,在本质上是静态的、相似的和确定的,体系架构透明脆弱,成为网络空间最大的安全黑洞。

生物学上有一种现象:一种生物在色彩、纹理、形状上模拟另外一种生物使其一方或双方受益,这被称为“拟态现象”。

我们提出拟态安全防御,以期能从主动性、变化性和随机性中来获得有利的防御态势。

所谓拟态安全防御,是指在主动和被动触发条件下动态地、伪随机地选择执行各种硬件变体以及相应的软件变体,使得内外部攻击者观察到的硬件执行环境和软件工作状况非常不确定,无法或很难构建起基于漏洞或后门的攻击链,以达成降低系统安全风险的目的。

从本质上来讲,拟态安全防御是一种主被动融合防御体系,即拟态安全主动防御与传统被动防御相融合的引入“安全基因”的主被动融合防御体系。

“已知的未知”可以防御,但是“未知的未知”让全球正在使用的网络系统倍受威胁。

拟态防御理论和基础技术架构,以创造性的主动防御思想成功探索出解决网络空间不确定性威胁问题的新途径。

基于异构冗余架构的拟态防御建模技术

基于异构冗余架构的拟态防御建模技术秦俊宁1,韩嘉佳2,周升3,吴春明4,陈双喜4,5,赵若琰4,张江瑜4(1. 浙江华云信息科技有限公司,浙江杭州310027;2. 国网浙江省电力有限公司电力科学研究院,浙江杭州310027;3. 国网浙江省电力有限公司,浙江杭州310027;4. 浙江大学,浙江杭州310058;5. 嘉兴职业技术学院,浙江嘉兴314036)摘 要:介绍了网络安全发展的不平衡现状,对渗透测试的主要危害和机理模型进行描述,分析并发现了现存的多种传统防御手段均存在其固有缺点;而拟态防御模型的新方法可以通过动态选择执行体集,适应性地改变系统组成,使得攻击者获得的攻击信息失效,相同攻击难以维持或再现,基于攻击链模型对传统防御技术和拟态防御技术进行了分析和对比,论证了拟态防御在攻击链的多个阶段均具有防护作用;最后,通过实验验证了拟态防御的有效性和优越性,并对该模型进行了总结和展望。

关键词:传统防御;非平衡态势;渗透测试;异构冗余;拟态防御中图分类号:TP393文献标识码:Adoi: 10.11959/j.issn.1000−0801.2020143Modeling of the mimic defense basedon heterogeneous redundancyQIN Junning1, HAN Jiajia2, ZHOU Sheng3, WU Chunming4, CHEN Shuangxi4,5,ZHAO Ruoyan4, ZHANG Jiangyu41. Zhejiang Huayun Info Technology Co., Ltd., Hangzhou 310027, China2. State Grid Zhejiang Electric Power Co., Ltd. Research Institute, Hangzhou 310027, China3. State Grid Zhejiang Electric Power Co., Ltd., Hangzhou 310027, China4. Zhejiang University, Hangzhou 310058, China5. Jiaxing V ocational and Technical College, Jiaxing 314036, ChinaAbstract: The unbalanced development status of network security was introduced. The main hazards and the me-chanism model of penetration testing were described, and the inherent shortcomings of many existing traditional de-fense methods were analyzed. However, new method of the mimic defense model makes the attack information ob-tained invalid by dynamically selecting the executive set and adaptively changing the system composition. The same attack mode is difficult to be maintained or reproduced. Based on the attack chain model, the traditional defense 收稿日期:2020−02−25;修回日期:2020−04−25通信作者:陈双喜,abelchen@基金项目:国家电网总部科技项目(No.52110118001F)Foundation Item: The Science and Technology Funding Project of State Grid (No.52110118001F)专题:网络安全的智能化和高对抗性发展·32·technology and mimic defense technology were analyzed and compared, and it was demonstrated that it had a protec-tive role in multiple stages of the attack chain. Finally, the effectiveness and superiority of the mimic defense was ve-rified by experiments, and the model was summarized and prospected.Key words: traditional defense, unbalanced situation, penetration test, heterogeneous redundancy, mimic defense1 引言漏洞的存在是近些年来各个网络安全事件发生的主要原因[1],根据中国国家信息安全漏洞库的统计[2],漏洞的总数量在近些年呈现线性增长的趋势。

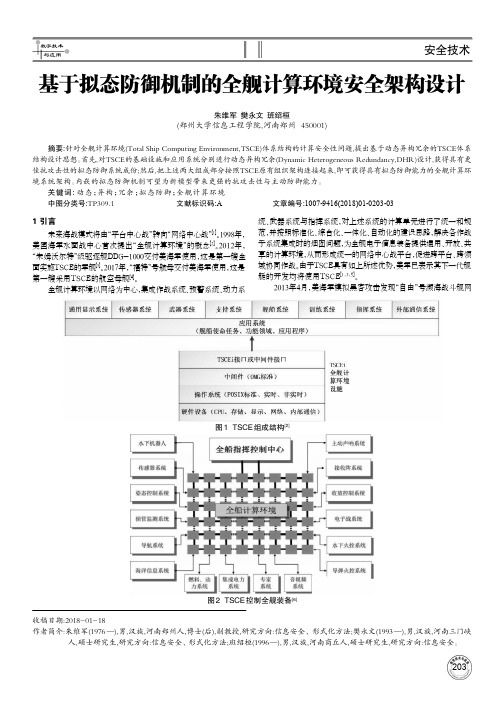

基于拟态防御机制的全舰计算环境安全架构设计

2031 引言未来海战模式将由“平台中心战”转向“网络中心战”[1]。

1998年,美国海军水面战中心首次提出“全舰计算环境”的概念[2]。

2012年,“朱姆沃尔特”级驱逐舰DDG-1000交付美海军使用,这是第一艘全面实施TSCE的军舰[3]。

2017年,“福特”号航母交付美海军使用,这是第一艘采用TSCE的航空母舰[4]。

全舰计算环境以网络为中心,集成作战系统、预警系统、动力系统、武器系统与指挥系统,对上述系统的计算单元进行了统一和规范,并按照标准化、综合化、一体化、自动化的建设思路,解决各作战子系统集成时的烟囱问题,为全舰电子信息装备提供通用、开放、共享的计算环境,从而形成统一的网络中心战平台,促进跨平台、跨领域协同作战。

由于TSCE具有如上所述优势,美军已表示其下一代舰艇的开发均将使用TSCE [1,3,5]。

2013年4月,美海军模拟黑客攻击发现“自由”号濒海战斗舰网基于拟态防御机制的全舰计算环境安全架构设计朱维军 樊永文 班绍桓(郑州大学信息工程学院,河南郑州 450001)摘要:针对全舰计算环境(Total Ship Computing Environment,TSCE)体系结构的计算安全性问题,提出基于动态异构冗余的TSCE体系结构设计思想。

首先,对TSCE的基础设施和应用系统分别进行动态异构冗余(Dynamic Heterogeneous Redundancy,DHR)设计,获得具有更佳抗攻击性的拟态防御系统成份;然后,把上述两大组成部分按照TSCE原有组织架构连接起来,即可获得具有拟态防御能力的全舰计算环境系统架构。

内嵌的拟态防御机制可望为新模型带来更强的抗攻击性与主动防御能力。

关键词:动态;异构;冗余;拟态防御;全舰计算环境中图分类号:TP309.1文献标识码:A 文章编号:1007-9416(2018)01-0203-03收稿日期:2018-01-18作者简介:朱维军(1976—),男,汉族,河南郑州人,博士(后),副教授,研究方向:信息安全、形式化方法;樊永文(1993—),男,汉族,河南三门峡 人,硕士研究生,研究方向:信息安全、形式化方法;班绍桓(1996—),男,汉族,河南商丘人,硕士研究生,研究方向:信息安全。

基于动态异构冗余机制的路由器拟态防御体系结构

基于动态异构冗余机制的路由器拟态防御体系结构马海龙;伊鹏;江逸茗;贺磊【期刊名称】《信息安全学报》【年(卷),期】2017(000)001【摘要】路由器作为网络空间的基础核心要素,其安全性能对网络安全具有决定性意义。

但由于它的封闭性、专用性和复杂性,导致其存在的漏洞更多,后门隐藏更深。

目前对路由器的安全防御手段均为被动式'补漏洞、堵后门'的'亡羊补牢'式的防御,不仅防御滞后更无法应对未知的安全威胁。

本文基于拟态防御技术,在路由器体系架构上引入异构冗余功能执行体,通过动态调度机制,随机选择多个异构执行体工作,在相同外部激励的情况下,通过比对多个异构功能执行体的输出结果,对功能执行体进行异常检测,实现路由系统的主动防御。

实验结果表明,该架构可以明显提升攻击链中每一步攻击的实施难度,增加攻击成本,并能抵御基于未知漏洞与后门的攻击。

【总页数】14页(P29-42)【作者】马海龙;伊鹏;江逸茗;贺磊【作者单位】解放军信息工程大学信息技术研究所【正文语种】中文【中图分类】TP393.08【相关文献】1.基于动态冗余技术高可用核心路由器的实现 [J], 王勐;朱培栋;尚韬2.基于动态异构冗余机制的路由器拟态防御体系结构 [J], 马海龙;伊鹏;江逸茗;贺磊3.基于动态异构冗余机制的路由器拟态防御体系结构 [J], 马海龙;伊鹏;江逸茗;贺磊;4.动态异构冗余结构的拟态防御自动机模型 [J], 朱维军; 郭渊博; 黄伯虎5.基于异构冗余架构的拟态防御建模技 [J], 秦俊宁; 韩嘉佳; 周升; 吴春明; 陈双喜; 赵若琰; 张江瑜因版权原因,仅展示原文概要,查看原文内容请购买。

拟态计算与拟态安全防御的原意和愿景

3.1

HPC)的速度向着E级甚至Z级目标迈进,功耗问题正成 为最大的拦路虎之一【9]。尽管采用了多层次全方位的降功 耗工艺和技术.目前P级HPC的运行功耗仍高达10—20

MW。

据预测,若没有更有效的低功耗和降功耗技术,未来E级 HPC功耗有可能突破百兆瓦。在功耗成为工程实现难题的 同时.应用的经济性问题也随之被提出,高效能计算已成 为高性能计算机发展的新出路或新方向。 计算机应用实践表明,在硬件系统不变的情况下,通 过软件算法的改进可获得运算速度和计算效能的等效提 高,即一个问题往往存在多个不同的解决或实现方案;每 个方案的不同阶段、不同时段存在多种可供选择的实现算 法;每个方案的特点和属性不同,对计算环境和计算代价 的要求也不同;每个方案的计算性能和运行效能也大不相 同。若能在恰当的场合、恰当的时机、动态地选择恰当的实 现方案(或称程序变体),就可能在限制条件下逼近计算效 能的最优值。 硬件系统也可以设计成多种功能等价、效能不同的执行 变体或计算环境方案,系统运行时硬件系统也能根据应用需 求,在恰当的场合、恰当的时机,选择(或生成)恰当的方案。 这种包含了软件和硬件变体的多维重构函数化体系 结构就是拟态架构(mimic structure),它能根据动态参数选 择生成多种功能等价的可计算实体,实现拟态变换。对于 一个确定的可计算问题,在拟态架构中可以由多种功能等 价、计算效能不同的硬件变体和软件变体来实现,动态地 选择与使用这些变体,计算效能可以达到最优化,这就是

doi:10.3969/j.issn.1000—0801.2014.07.001

Meaning

and Vision of

Mimic Computing

Defense

and

Mimic Security

信息通信网络中拟态防御机理与关键技术分析

34Internet Technology互联网+技术一、引言现阶段,信息通信网络已经从传统的消费系统转变为促进社会发展的重大基础设施,信息通信网络对人们的生产和生活方面带来便利的同时,也为人们带来一定风险,对各个国家的经济、政治以及军事方面具有深刻影响,由此可见,信息通信网络的安全对社会诸多领域发展具有重要作用。

二、信息通信网络中拟态防御机理分析(一)拟态防御原理拟态防御创造灵感主要源于自然界,按照自然的机理作为拟态伪装,其保持本质功能不变的情况下,将不确定的纹理、色彩以及形状变化为捕猎者造成错觉。

在信息通信网络中,也是同样的道理,在不影响信息通信网络的服务功能情况下,以及保证信息通信网络正常运行的条件下,将系统架构以及运行机制或者尚未明确的弱点,按照拟态伪装的方式进行隐藏,继而实现干扰或者阻隔网络攻击的目的。

在这种信息通信网络空间中,就会被称为拟态防御,拟态防御技术将网络空间中未知的病毒或者漏洞以及木马等病毒全部隔绝在外。

拟态防御技术利用动态异构防御思想进行信息通信网络防护,所谓异构冗余就是将信息通信网络中的众多元素,实现成一个等价功能机制,不管是单独使用的元素,还是组合使用的元素,都可以组成一个等价功能机制,其目的就是改善冗余元素中的缺陷或者故障,拟态防御等价功能机制中的冗余结构,详细如图1所示。

在信息通信网络中,要想避免遭受攻击,就要利用异构、冗余架构以及动态作为安全防御结构,促使拟态防御技术能够将潜在的威胁控制,促使信息通信网络具备安全性与稳定性。

DHR(冗余架构)的作用就是保证异构冗余的前提信息通信网络中拟态防御机理与关键技术分析下,增加动态性或非动态性因素,使得信息通信网络具备不确定性,继而干扰攻击者的信息,为网络攻击增加一定难度,最大限度地降低攻击发生的概率。

(二)预防数据攻击的拟态防御架构拟态防御在信息通信网络应用过程中,可以对不同程度数据攻击进行防御,并且在数据攻击拟态防御架构中,也可以进行防御,在本文中拟态防御架构,主要是利用DHR 构建拟态防御机制,促使拟态防御形成一个独特的架构,预防数据攻击的拟态防御机制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

拟态防御技术

罗兴国;仝青;张铮;邬江兴

【期刊名称】《中国工程科学》

【年(卷),期】2016(018)006

【摘要】网络空间安全处于易攻难守的非平衡态势,主动防御技术作为网络空间

防御技术的新星,其研究热度不断提高。

本文以入侵容忍技术和移动目标防御技术为主线概括了主动防御技术的发展,并介绍了拟态防御技术理论、工程实践以及测试情况。

通过分析对比拟态防御和入侵容忍、移动目标的异同,提出网络安全再平衡战略的研究重点和方向,为国家网络空间安全发展提供借鉴和参考。

【总页数】5页(P69-73)

【作者】罗兴国;仝青;张铮;邬江兴

【作者单位】中国人民解放军信息工程大学国家数字交换系统工程技术研究中心,郑州450002;中国人民解放军信息工程大学数学工程与先进计算国家重点实验室,郑州450001;中国人民解放军信息工程大学数学工程与先进计算国家重点实验室,郑州450001;中国人民解放军信息工程大学国家数字交换系统工程技术研究中心,郑州450002

【正文语种】中文

【中图分类】TN915

【相关文献】

1.拟态防御技术构建国家信息网络空间内生安全 [J], 邬江兴

2.基于拟态防御技术针对关键数据进行保护的架构研究 [J], 冯峰;周清雷

3.中国科学院DCS中心成功召开国家重点研发计划“拟态防御安全架构与共性关键技术研究”课题中期检查会 [J],

4.首届“强网”拟态防御国际精英挑战赛挑战拟态防御机制 [J],

5.拟态防御技术在金融业务领域的应用 [J], 刘映镇

因版权原因,仅展示原文概要,查看原文内容请购买。