RADIUS服务器ACS 5.2和无线控制器动态VLAN分配配置举例

Radius认证服务器的配置与应用讲解

IEEE 802.1x协议IEEE 802.1x是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。

IEEE 802系列局域网(LAN)标准占据着目前局域网应用的主要份额,但是传统的IEEE 802体系定义的局域网不提供接入认证,只要用户能接入集线器、交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,同时也不便于实现对局域网接入用户的管理。

IEEE 802.1x是一种基于端口的网络接入控制技术,在局域网设备的物理接入级对接入设备(主要是计算机)进行认证和控制。

连接在交换机端口上的用户设备如果能通过认证,就可以访问局域网内的资源,也可以接入外部网络(如Internet);如果不能通过认证,则无法访问局域网内部的资源,同样也无法接入Internet,相当于物理上断开了连接。

IEEE 802. 1x协议采用现有的可扩展认证协议(Extensible Authentication Protocol,EAP),它是IETF提出的PPP协议的扩展,最早是为解决基于IEEE 802.11标准的无线局域网的认证而开发的。

虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是在实际应用中该协议仅适用于接入设备与接入端口间的点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有两种:一种是以太网交换机的一个物理端口仅连接一个计算机;另一种是基于无线局域网(WLAN)的接入方式。

其中,前者是基于物理端口的,而后者是基于逻辑端口的。

目前,几乎所有的以太网交换机都支持IEEE 802.1x协议。

RADIUS服务器RADIUS(Remote Authentication Dial In User Service,远程用户拨号认证服务)服务器提供了三种基本的功能:认证(Authentication)、授权(Authorization)和审计(Accounting),即提供了3A功能。

radius 分配vlan 实现方法

radius 分配vlan 实现方法下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!本店铺为大家提供各种类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you! In addition, this shop provides you with various types of practical materials, such as educational essays, diary appreciation, sentence excerpts, ancient poems, classic articles, topic composition, work summary, word parsing, copy excerpts, other materials and so on, want to know different data formats and writing methods, please pay attention!Radius 分配 VLAN 实现方法引言在网络管理中,为了实现更好的安全性和管理效率,常常需要将不同的用户或设备分配到不同的 VLAN(虚拟局域网)中。

RADIUS认证网络-交换机配置教程

RADIUS 认证网络

RADIUS 认证网络 华为交换机端配置

教 程

2010 年 9 月 河南南阳

1

RADIUS 认证网络 网络结构: 华为交换机-linux 主机,如图所示: 图中:服ห้องสมุดไป่ตู้器地址:192.168.1.13

WLN00030-MFP配置举例

【标题】通过RADIUS服务器和无线控制器动态分配VLAN【译者姓名】韩啸晨【校对人】【翻译完成时间】2008-12-19【原文英文标题】Infrastructure Management Frame Protection (MFP) with WLC and LAP Configuration Example【原文链接】/en/US/tech/tk722/tk809/technologies_configuration_example09186a008 080dc8c.shtml【翻译内容】介绍本文介绍一种新的叫做管理帧保护(MFP)的安全功能,该文件还介绍了如何在LAP 和WLC上配置MFP的功能。

配置条件必要条件在配置前,请先确定掌握以下知识点:(1) WLC和LAP的基本知识(2) 802.11的管理帧的相关知识使用说明本文涉及的信息基于以下软件及硬件版本:(1) 运行4.1版固件的思科2000系列WLC(2) 思科1131AG LAP(3) 使用固件3.6的思科802.11a/b/g的无线客户端(4) 软件版本3.6的思科无线客户软件(ADU)【译者注】在WLC版本4.0.155.5及以后就支持MFP,版本4.0.206.0提供可选的执行MFP,客户端的MFP在版本4.1.171.0及后续支持。

文档中描述的是在实验环境,所有设备都是初始配置,请先确定各命令的意义,再做配置。

规定请参考以下网址,获得更多信息/en/US/tech/tk801/tk36/technologies_tech_note09186a0080121ac5.shtml知识点在802.11中,认证过程,连接过程和探查过程中使用的管理帧都是没有经过认证和加密的,换句话说,802.11的管理帧经常被以不安全的形式发送,而不像被WPA,WPA2或者WEP加密的数据。

这样的话,一个攻击者就会模仿管理帧,对连接到AP上的客户端发起攻击。

H3C无线控制器AC间漫游典型配置举例(V7)

H3C无线控制器AC间漫游典型配置举例(V7)1 组网需求如图1所示,在一个区域内通过部署两台AC来为用户提供无线服务,并实现客户端可以在AC间进行快速漫游。

具体要求如下:∙AC 1上的客户端业务VLAN为VLAN 200,AC 2上的客户端业务VLAN为VLAN 400。

∙客户端跨AC漫游后,客户端数据不经过IACTP隧道返回Home-AC。

∙配置用户隔离功能加强用户的安全性,并且减少用户产生的大量组播、广播报文对无线空口资源的占用。

图1 AC间漫游组网图2 配置关键点2.1 配置AC 1(1)在AC上配置相关VLAN和对应虚接口地址,并放通对应接口。

(2)配置802.1X认证# 选择802.1X认证方式为EAP。

[AC1] dot1x authentication-method eap#配置radius认证,配置radius服务器的IP地址、秘钥及radius报文发送的源地址。

[AC1] radius scheme office[AC1-radius-office] primary authentication 192.3.0.2[AC1-radius-office] primary accounting 192.3.0.2[AC1-radius-office] key authentication 12345678[AC1-radius-office] key accounting 12345678[AC1-radius-office] nas-ip 192.1.0.2#创建名为office的ISP域,配置认证、计费、授权方案。

[AC1] domain office[AC1-isp-office] authentication lan-access radius-scheme office [AC1-isp-office] authorization lan-access radius-scheme office [AC1-isp-office] accounting lan-access radius-scheme office (3)配置无线接入服务,配置dot1x认证[AC1] wlan service-template 1[AC1-wlan-st-1] ssid service[AC1-wlan-st-1] vlan 200[AC1-wlan-st-1] client forwarding-location ac[AC1-wlan-st-1] akm mode dot1x[AC1-wlan-st-1] client-security authentication-mode dot1x [AC1-wlan-st-1] dot1x domain office[AC1-wlan-st-1] cipher-suite ccmp[AC1-wlan-st-1] security-ie rsn[AC1-wlan-st-1] service-template enable(4)配置AP[AC1] wlan ap ap1 model WA4320i-ACN[AC1-wlan-ap-ap1] serial-id 210235A1GQC14C000225[AC1-wlan-ap-ap1] radio 1[AC1-wlan-ap-ap1-radio-1] service-template 1[AC1-wlan-ap-ap1-radio-1] radio enable[AC1-wlan-ap-ap1-radio-1] quit[AC1-wlan-ap-ap1] quit(5)配置漫游功能# 创建漫游组1,并进入漫游组视图。

无线控制器通过认证服务器动态授权无线终端接入VLAN典型配置举例

无线控制器通过认证服务器动态授权无线终端接入VLAN典型配置举例首先,需要配置无线控制器。

无线控制器是一个集中管理多个无线接入点的设备,可以通过该设备统一管理和配置所有的无线终端。

1.连接无线控制器和认证服务器:将无线控制器与认证服务器连接到同一个网络中,以便它们之间可以进行通信。

2.配置认证服务器信息:在无线控制器上设置认证服务器的相关信息,包括服务器的IP地址、端口号、共享密钥等。

3.配置无线控制器的VLAN:为不同的用户组设置不同的VLAN,以实现对不同用户的访问控制和隔离。

4.配置无线接入点:将无线接入点与无线控制器进行绑定,确保无线控制器可以管理和配置这些接入点。

接下来,需要配置认证服务器。

认证服务器负责对无线终端进行认证、授权和账号管理。

1. 配置用户身份验证方式:可以使用本地数据库、RADIUS服务器或Active Directory等方式进行用户身份验证。

2.设置用户账号:创建用户账号,并为每个账号分配相应的权限和VLAN。

3. 配置认证方式:可以选择使用802.1X、预共享密钥、Web Portal等认证方式进行无线终端的认证。

最后,需要配置无线终端。

无线终端是连接无线网络的设备,通过认证服务器的授权,可以接入相应的VLAN。

1.配置无线接入方式:根据无线接入点的类型,设置无线终端的接入方式,包括无线网卡参数和接入点的SSID等。

2.配置认证方式:根据认证服务器的要求,设置无线终端的认证方式,如输入用户名和密码,或通过预共享密钥进行认证。

通过以上的配置步骤,无线控制器可以动态授权无线终端接入相应的VLAN。

当无线终端连接到无线网络时,它将向无线控制器发送认证请求,在认证服务器上进行身份验证。

如果认证成功,认证服务器将授权该无线终端接入指定的VLAN。

无线控制器会通过VLAN分发机制将无线终端隔离到相应的VLAN中,确保网络的安全和可靠性。

总结起来,无线控制器通过认证服务器动态授权无线终端接入VLAN是一种常见的网络配置。

无线接入点结合ACS 5.2进行端口认证的配置举例

简介 ..................................................................................................................... 2 先决条件 .............................................................................................................. 2

2. 您可以为所有的无线接入点配置 802.1x 的用户凭据(即用户名/密码),两种方式可选: * 全局配置。对于已加入无线控制器的无线接入点,可以在全局范围设置用户凭据,以

便加入无线控制器的每一个无线接入点均使用这些用户凭据。

* 逐个配置。为每个无线接入点配置 802.1x。在我们的例子中,我们逐个配置凭据。 1. 进入 Wireless > All APs 并选择有关的无线接入点。 2. 添加 802.1x 请求者的用户凭据,此处为用户名和密码。

背景资料

思科的轻型无线接入点在工厂进行设备制造时就安装了通过私钥签名的 X.509 证书。在加入 无线控制器过程中,轻型无线接入点使用此证书与无线控制器进行验证。本文介绍另一种方

法来验证轻型无线接入点。随着无线控制器 5.1 版本软件的推出,您可以配置思科 Aironet 无线接入点和思科交换机之间采用 802.1x 认证。无线接入点作为 802.1x 请求者被交换机到 RADIUS 服务器(ACS)进行匿名 PAC 配置的 EAP-FAST 认证。一旦交换机端口配置为 802.1x 认证,交换机不允许 802.1x 流量以外的任何数据流量通过端口传递,直到端口连接的设备 验证成功为止。无线接入点可以在加入无线控制器之前或之后被验证,后一种情况下,我们 在无线接入点加入无线控制器后在交换机上配置 802.1x。

freeradius+vlan配置说明

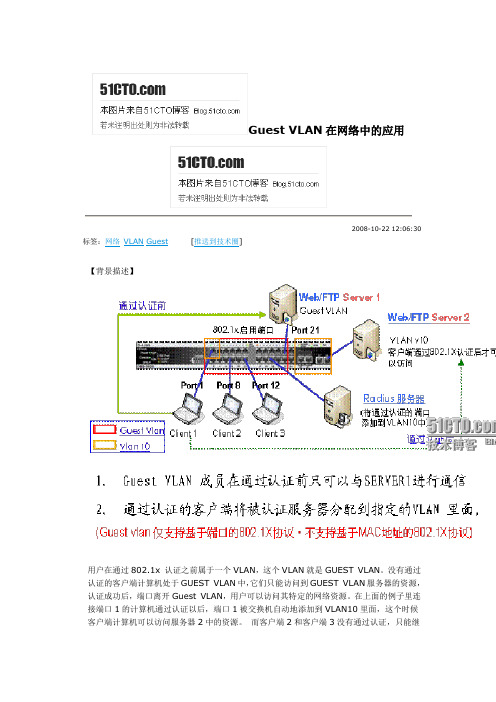

Guest VLAN【背景描述】用户在通过802.1x 认证之前属于一个VLAN,这个VLAN就是GUEST VLAN。

没有通过认证的客户端计算机处于GUEST VLAN中,它们只能访问到GUEST VLAN服务器的资源,认证成功后,端口离开Guest VLAN,用户可以访问其特定的网络资源。

在上面的例子里连接端口1的计算机通过认证以后,端口1被交换机自动地添加到VLAN10里面,这个时候客户端计算机可以访问服务器2中的资源。

而客户端2和客户端3没有通过认证,只能继续留在Guest VLAN中,只可以访问服务器1的资源,而不能访问服务器2的资源。

需要注意的是:Guest vlan 仅支持基于端口的802.1X协议,不支持基于MAC地址的802.1 X协议。

【实验拓扑】将交换机的第1-12端口划分到V10中,将V10设置为GUEST VLAN,并且将1-8端口设置为需要进行认证的端口。

把交换机的第13-24端口设置为V20中的端口。

通过实验达到如下效果:将PC1接入到交换机1-8端口的任何一个,通过认证服务器的认证以后,PC 1所连接的端口被交换机自动的添加到V20里面,并且PC1和PC2可以互相通信。

拓扑说明:认证服务器IP:192.168.0.10交换机IP:192.168.0.250认证计算机IP:192.168.0.101V20中计算机IP:192.168.0.100橘红色端口所属的VLAN为Guest VLAN,名称为V10, VID为10蓝色端口所属的VLAN名称为V20, VID为20绿色端口为需要进行802.1X认证的端口【实验设备】DGS-3627交换机1台,测试PC 3台,网线若干。

【实验步骤】把交换机的控制口和PC的串口相连,通过超级终端进入交换机的配置界面,如下图。

我们通过PC的“开始→程序→附件→通讯→超级终端”,进入超级终端界面。

将每秒位数设置为:115200 ,数据位:8 ,奇偶校验:无,停止位:1,数据流控制:硬件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RADIUS服务器ACS 5.2和无线控制器动态VLAN分配配置举例简介 (2)先决条件 (2)要求 (2)组件使用 (2)RADIUS服务器的动态VLAN分配 (2)配置 (3)网络图 (3)假设条件 (5)配置步骤 (5)配置RADIUS服务器 (5)配置网络资源 (6)配置用户 (9)定义策略元素 (11)应用访问策略 (14)配置无线控制器 (18)在无线控制器上配置认证服务器的详细信息 (18)配置动态接口(VLAN) (19)配置无线局域网WLAN S(SSID) (23)配置无线客户端实用工具 (26)验证 (32)验证S TUDENT-1用户 (32)验证T EACHER-1用户 (34)故障排除 (36)故障排除命令 (36)简介本文档介绍了动态VLAN分配的概念。

它还介绍了如何配置无线控制器和RADIUS服务器,即思科访问控制服务器(ACS)5.2版本,来为无线客户端动态分配一个特定的VLAN。

先决条件要求请确保您满足下列要求,然后再尝试进行配置:* 具备基本的无线控制器和轻量级无线接入点的知识* 具备AAA服务器功能的知识* 具备无线网络和无线网络安全问题的透彻认识组件使用本文档中的信息基于下列软件和硬件版本:* 思科5508无线控制器,软件版本7.0.220.0* 思科3502系列无线接入点* 微软Windows 7原生请求程序与英特尔6300-N无线客户端(驱动程序版本14.3)* 思科Secure ACS 5.2版本* 思科3560系列交换机本文档中的资料是从一个特定实验室环境中的设备上生成的。

本文档中使用的所有设备以缺省(默认)配置开始配置。

如果您的网络是正在使用的生产系统,请确保您了解所有命令带来的潜在影响。

RADIUS服务器的动态VLAN分配在大多数无线局域网系统中,每一个WLAN都有一个静态的政策,适用于关联服务集标识符(SSID)的所有客户端。

这种静态方法有其局限性,因为需要不同的QoS和安全政策的客户端必须关联不同的SSID。

然而,对于支持身份识别的思科无线网络解决方案,一个单一的SSID允许根据用户凭据继承不同的QoS、VLAN属性和/或安全政策。

动态VLAN分配就是一个这样的功能,可根据用户提供的凭据将无线用户放到一个特定的VLAN。

这个任务是由RADIUS认证服务器处理,例如思科Secure ACS。

这可以用来允许无线主机保持在同一个VLAN,即使它在园区网内移动。

因此,当客户端试图关联注册到无线控制器的无线接入点时,用户凭据被传递到RADIUS服务器进行验证。

一旦认证成功,RADIUS服务器将特定的Internet工程任务组(IETF)用户属性传输给用户。

这些RADIUS属性决定了应分配给无线客户端的VLAN ID。

用户始终被分配到这个预定的VLAN ID。

RADIUS的用户VLAN ID属性是:* IETF 64 (Tunnel Type) - 设置为VLAN。

* IETF 65 (Tunnel Medium Type) - 设置为802。

* IETF 81 (Tunnel Private Group ID) - 设置为VLAN ID。

VLAN ID是一个12位的介于1和4094(含)之间的值。

Tunnel-Private-Group-ID是字符串类型,在RFC 2868中定义,用于IEEE 802.1X认证。

VLAN ID的整型值被编码为一个字符串。

正如在RFC2868的3.1节中描述:该域长度是一个字节,用于提供在同一隧道同一数据包的一组属性。

有效值是0X01到0x1F。

如果该域是未使用的,它的值必须是零(0x00)。

参考RFC 2868 获取所有RADIUS属性的更多信息。

配置在本节中将向您介绍如何配置本文档中描述的功能的信息。

注意:使用命令查找工具(注册用户才可访问)获得本节中使用的命令的更多信息。

网络图本文使用的网络设置:下列为图中所使用的组件的详细配置信息:* ACS(RADIUS)服务器的IP地址是192.168.150.24。

* 无线控制器的管理和AP-manager接口地址为192.168.75.44。

* DHCP服务器的地址192.168.150.25。

* VLAN 253和VLAN 257被用于整个此配置。

用户连接到相同的SSID“goa”。

用户Student-1被配置为分配到VLAN 253,用户Teacher-1被配置为分配到VLAN 257。

* 用户将被分配到VLAN 253:o VLAN 253: 192.168.153.x/2。

网关:192.168.153.1o VLAN 257: 192.168.157.x/2。

网关:192.168.157.1o VLAN 75: 192.168.75.x/24。

网关:192.168.75.1* 本文使用802.1x和PEAP安全机制。

注:思科建议您使用高级的验证方法,如EAP-FAST和EAP-TLS进行验证,以确保WLAN的安全性。

假设条件* 交换机配置了所有三层的VLAN。

* DHCP服务器配置了一个DHCP的IP地址范围范围。

* 第3层连接在网络中的所有设备之间存在。

* 无线接入点已经加入到无线控制器。

* 每个VLAN为24位掩码。

* ACS 5.2安装了一个自签名的证书。

配置步骤配置分为三大步骤:1. 配置RADIUS服务器。

2. 配置无线控制器。

3. 配置无线客户端实用工具。

配置RADIUS服务器The RADIUS server configuration is divided into four steps: RADIUS服务器的配置分为四个步骤:1. 配置网络资源。

2. 配置用户。

3. 定义策略元素。

4. 应用访问策略。

ACS 5.x是基于策略的访问控制系统。

也就是说,ACS 5.x使用一个以规则为基础的策略模型,而不是像4.x版本中使用基于组的模型。

ACS 5.x的以规则为基础的策略模式提供了更加强大和灵活的访问控制。

传统的以组为基础的模型,可根据三种类型的信息基于组来定义政策,:* 身份信息–该信息可以使用AD或LDAP上的成员信息,或ACS内部静态用户信息。

* 其他限制或条件- 时间的限制,设备的限制等等。

* 权限- VLAN或思科IOS®权限级别。

ACS 5.x的策略模型是基于规则的形式:* If condition then result(如果满足条件则导致)例如,我们使用基于组的模型所描述的信息:* If identity-condition, restriction-condition then authorization-profile(如果匹配身份的条件,限制条件,则授权。

)因此,这给我们限制在什么条件下允许用户访问网络,以及符合特定条件时授权什么样的级别带来了灵活性。

配置网络资源在本节中,我们在RADIUS服务器上配置AAA客户端。

此过程说明如何在RADIUS服务器上添加无线控制器作为AAA客户端,以便使用户可以通过认证的过程。

完成以下步骤:1. 从ACS GUI界面,到网络资源> 网络设备组> 位置,然后单击“创建”(底部)。

2. 添加所需的字段,并单击“提交”。

现在,您将看到这样的画面:3. 单击“设备类型”>“创建”。

4. 点击“提交”。

您将看到下列画面:5. 到网络资源> 网络设备和AAA客户端。

6. 单击创建,填写详细信息,如下所示:7. 点击“提交”。

您将看到下列画面:配置用户在本节中,我们将在ACS上创建本地用户Student-1和Teacher-1,Student-1用户被分配在Student组,Teacher-1用户则分配到Teacher组。

1. 到用户和身份存储> 身份组> 创建。

2. 当您单击“提交”,页面如下:3. 创建用户并分配到各自的组。

4. 单击“用户和身份存储> 身份识别组”>“用户”> “创建”。

5. 同样的,创建Teacher-1。

屏幕上看起来像这样:定义策略元素完成下列步骤以便为用户定义IETF的属性:1. 转至策略元素> 授权和权限> 网络接入> 授权信息> 创建。

2. 从常见任务选项卡:3. 加入下列IETF属性:* Tunnel-Type = 64 = VLAN* Tunnel-Medium-Type = 802* Tunnel-Private-Group-ID = 253 (Student-1)和257 (Teacher-1) 对于Students组:对于Teachers组:4. 一旦添加了两个属性,屏幕上看起来像这样:应用访问策略在本节中,我们将描述选择要使用的身份验证方法和规则是如何进行配置的。

基于前面的步骤,我们将创建规则。

完成以下步骤:1. 到访问策略> 接入服务> 默认网络访问> 编辑:“默认网络访问”。

2. 选择无线客户端进行身份验证的EAP方法。

在这个例子中,我们使用PEAP-MSCHAPv2。

3. 点击“提交”。

4. 请确认您所选择的身份组。

在这个例子中,我们使用内部的用户组。

5. 为了验证授权配置,请访问策略> 接入服务> 默认网络访问授权。

您可以自定义在什么情况下你会允许用户对网络访问和以及分配授权配置文件(属性)。

这种划分仅适用于ACS 5.x。

在这个例子中,我们选择了基于位置、设备类型、协议、身份组和EAP验证方法。

6. 单击“确定”保存更改。

7. 下一步是要创建规则。

如果没有定义规则,则允许客户端访问而无需任何条件。

单击创建> 规则-1。

这条规则适用于用户Student-1。

8. 同样的,创建一个Teacher-1的规则。

点击“保存更改”。

屏幕上看起来像这样:9. 现在我们要定义服务选择规则。

使用此页配置一个简单的或以规则为基础的策略,以确定哪些服务适用于进入的的请求。

在这个例子中,我们使用以规则为基础的策略。

配置无线控制器配置需要以下步骤:1. 在无线控制器上配置身份验证服务器的详细信息。

2. 配置动态接口(VLAN)。

3. 配置无线局域网(SSID)。

在无线控制器上配置认证服务器的详细信息这是必要的无线控制器配置,以便它可以与RADIUS服务器进行通信来对客户端进行身份验证,也可用于任何其他交互。

完成以下步骤:1. 在控制器的GUI界面中,单击“安全性”。

2. 输入RADIUS服务器的IP地址,RADIUS服务器和无线控制器之间使用的共享密钥。

该共享密钥与在RADIUS服务器上的配置应该是相同的。

配置动态接口(VLAN)此过程说明如何在无线控制器配置动态接口。

如前面所释,根据RADIUS服务器的Tunnel-Private-Group ID属性指定的VLAN ID也必须在无线控制器上存在。