comodo教程之COMODO防火墙安简规则

COMODO设置的注意事项以及设置项之间的逻辑关系(修正)

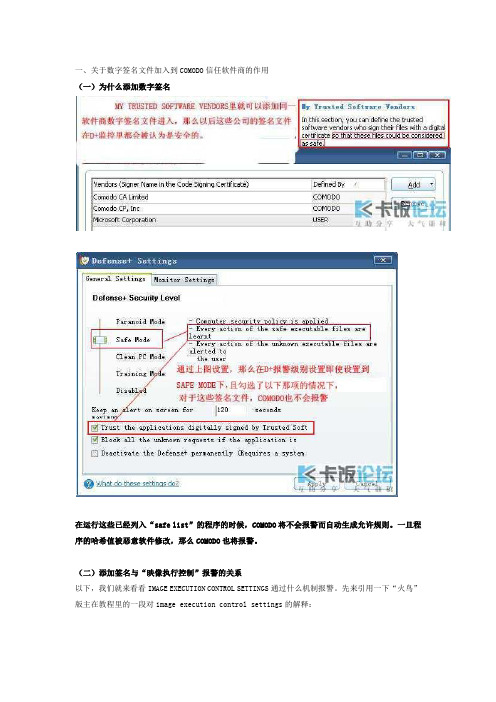

一、关于数字签名文件加入到COMODO信任软件商的作用(一)为什么添加数字签名在运行这些已经列入“safe list”的程序的时候,COMODO将不会报警而自动生成允许规则。

一旦程序的哈希值被恶意软件修改,那么COMODO也将报警。

(二)添加签名与“映像执行控制”报警的关系以下,我们就来看看IMAGE EXECUTION CONTROL SETTINGS通过什么机制报警。

先来引用一下“火鸟”版主在教程里的一段对image execution control settings的解释:引用U版的话“在每一个可执行文件被载入内存前给予验证、提示。

程序平时是以文件形式保存在硬盘,在运行时载入内存。

我们一般把可执行文件叫做程序的映像(image) 。

一个进程是一个正运行的应用程序的实例;进程是进程映像(Process Image)的执行过程,也就是正在执行的进程实体。

Image Execution 是对可执行文件载入内存进行控制,会影响Policy里的Run an executable”什么意思呢?就是如果选了Aggressive,即使你的可执行文件在策略中已经允许运行了,但是comodo 还是会报警提示。

在可执行文件尝试加载入内存或缓存时会被comodo拦截。

normal就是在可执行文件尝试加载入内存会被comodo拦截,但加载入缓存是不会拦截的,这是comodo 的默认设置,建议不要改动。

如图:说明:在“干净模式”或“安全模式”下初次运行程序建立规则或运行已建立规则的程序时,COMODO 将计算载入到内存的执行文件的哈西函数,通过对照在COMODO收录到“安全列表”里的已知程序和已认可的程序的哈西函数,以负责验证载入内存的每个执行文件。

但如果D+是设置到Paranoid Mode 模式,那么“哈希检测”将无法生效,在程序运行建立规则时,COMODO将报警每一个程序行为,哪怕在“safe list”里它被认为是安全的。

comodo规则设置

comodo规则设置comodo规则设置一、认识科摩多防火墙中的Defense+功能(一)Defense+ ,是一个本机入侵防御系统,他不断的监视获得进程的工作。

当Defense+ 功能开启时,用户随时可以获知未知进程尝试启动 (.exe, .dll, .sys, .bat etc) 。

而实际上,只有您对未知进程授权后,才能真正启动运行。

(二)Defense+ 功能对于防止窃密也是有效的,亦可防止由多种缓冲区溢出攻击造成的计算机崩溃或系统损坏。

(三)Defense+ 功能运行在一个很高的安全级别上,因此可以洞察任何可能存在的内核级后门,内存注入,键盘记录等。

它能在病毒和木马产生破坏前阻止其运行,可保护注册表和系统文件不会被任意修改。

二、Defense+设置(一)“Defense+设置”中的“一般设置”:在一般设置中可以设置“Defense+安全级别”,Defense+ 安全级别分为:禁用、学习模式、干净PC模式、安全模式、疯狂模式。

Defense+ 安全级别的默认设置是安全模式。

(二)“Defense+ 设置”中的“可执行控制设置”在可执行控制设置中,启用“可执行镜像控控制级别”,可以在可执行文件未经许可的情况下,加载到内存前进行拦截。

对于“无法识别的文件”的运行可以进行部分限制、低权限级别、限制性级别、不信任级别、阻止.(三)Defense+ 设置中的“Sandbox设置”。

可以把无法识别应用程序文件放在Sandbox中运行.(四)Defense+ 设置中的“监视设置”监视设置中包含有行为监控、对象修改监控、直接访问对象监控三个方面:(01)行为监控:行为监控分为:进程间内存访问;进程终止;窗口或者事件钩子;窗口消息;设备设备驱动程序安装;DNS/RPC客户端服务。

(02)对象修改监控:对象修改监控包含有:受保护的COM端口;受保护的注册表键;受保护的文件/目录。

(03)直接访问对象监控:包含有内存、屏幕监视器;底层访问磁盘;键盘。

comodo防火墙使用技巧

安装Comodo前,你需要卸载其它第三方防火墙(防火墙只需要一个,两个防火墙装一起,有可能轻则不能上网,重则蓝屏死机),关闭Windows 防火墙。

重启。

用杀毒软件扫描系统,保证你的系统是干净的。

如果你喜欢收集病毒样本,先将这些样本用压缩软件打包。

断开网络连接,暂时停用你的一切保护,双击安装程序开始安装。

这里可以选择Advanced Firewall with Defense+ (包过滤防火墙+ HIPS),或者不需要安装HIPS,可以选择Basic Firewall(基础的包过滤防火墙)。

即使这里选择安装高级防火墙,以后在使用中,也可以选择不激活Defense + 而成为一个包过滤防火墙。

我们接下来要备份默认规则,运行regedit 导出注册表:HKEY_LOCAL_MACHINE\SYSTEM\Software\Comodo\Firewall Pro双击运行Comodo,在MISCELLANEOUS -> Manage My Configurations 用Export 导出设置。

图1为啥备份默认规则?因为,怕你以后胡搞瞎搞,整的连系统都进不去了,好跑到安全模式,删掉HKEY_LOCAL_MACHINE\SYSTEM\Software\Comodo\Firewall Pro,然后恢复默认规则。

右键点防火墙托盘图标,去掉Display Ballon Messages ,这个选项本来就应该去掉的,以减少对用户的打扰。

图2在MISCELLANEOUS -> Settings -> Update 去掉Automaticlly perferm an online lookup for the unrecognized files , 以减少警告对话框弹出时间。

图3开始菜单运行里输入services.msc 将Terminal Services 设置成手动,并且启动。

其实这里设不设置都无所谓,不过开机可以看到绿色的已启动,比还在初始化要舒服。

巧用Comodo模式切换,打造另类程序安装模式

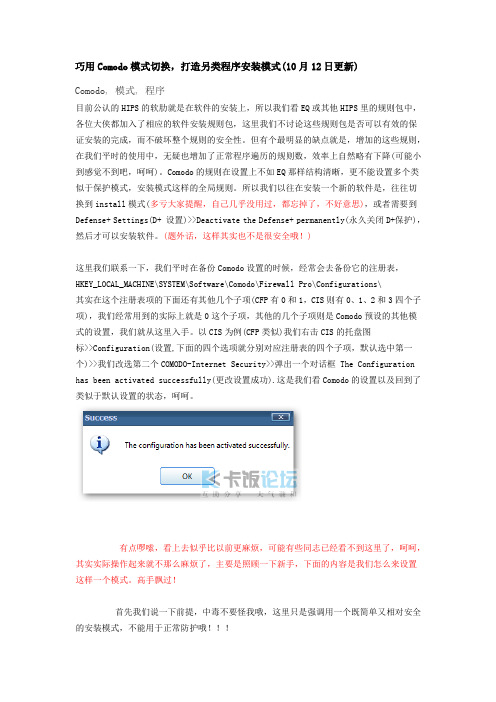

巧用Comodo模式切换,打造另类程序安装模式(10月12日更新)Comodo, 模式, 程序目前公认的HIPS的软肋就是在软件的安装上,所以我们看EQ或其他HIPS里的规则包中,各位大侠都加入了相应的软件安装规则包,这里我们不讨论这些规则包是否可以有效的保证安装的完成,而不破坏整个规则的安全性。

但有个最明显的缺点就是,增加的这些规则,在我们平时的使用中,无疑也增加了正常程序遍历的规则数,效率上自然略有下降(可能小到感觉不到吧,呵呵)。

Comodo的规则在设置上不如EQ那样结构清晰,更不能设置多个类似于保护模式,安装模式这样的全局规则。

所以我们以往在安装一个新的软件是,往往切换到install模式(多亏大家提醒,自己几乎没用过,都忘掉了,不好意思),或者需要到Defense+ Settings(D+ 设置)>>Deactivate the Defense+ permanently(永久关闭D+保护),然后才可以安装软件。

(题外话,这样其实也不是很安全哦!)这里我们联系一下,我们平时在备份Comodo设置的时候,经常会去备份它的注册表,HKEY_LOCAL_MACHINE\SYSTEM\Software\Comodo\Firewall Pro\Configurations\其实在这个注册表项的下面还有其他几个子项(CFP有0和1,CIS则有0、1、2和3四个子项),我们经常用到的实际上就是0这个子项,其他的几个子项则是Comodo预设的其他模式的设置,我们就从这里入手。

以CIS为例(CFP类似)我们右击CIS的托盘图标>>Configuration(设置,下面的四个选项就分别对应注册表的四个子项,默认选中第一个)>>我们改选第二个COMODO-Internet Security>>弹出一个对话框 The Configuration has been activated successfully(更改设置成功).这是我们看Comodo的设置以及回到了类似于默认设置的状态,呵呵。

COMODO程序网络规则是如何得来(修正)

此贴仅仅是针对中级基础防火墙知识的个人防火墙用户所作,由于自身水平所限,很多东西不能上升到理论水平,只能从实践中利用COMODO的优秀功能去学习和运用COMODO。

对于防火墙安全性有多大提升,见仁见智,毕竟COMODO是一款优秀的HIPS和全面实现SPI的防火墙,其智能和强大非我这样的个人防火墙中级用户所能够揣测,所以这样的设置是否必要,都需要探讨,但个人相信,通过此篇,一定会给喜爱COMODO的朋友一定裨益,在体味到COMODO强大功能的同时,更能够直观的从运用中摸索到一定的网络知识。

1、此帖没有太高深度,完全是利用谁都会用的COMODO强大而灵活的功能而进行的探索性设置;2、此帖同时也是一个方法论,而非绝对“硬性”的规则贴,主要讨论的是一种方法;3、此帖完全是从网络知识“平民化”入手,希望把复杂的理论通过实践而简单化,易懂、易学、易理解为宗旨;4、此贴安全上的意义有一部分,但更大的意义是在于抛砖引玉,通过把各个程序网络通讯规律从“后台”展现在“前台”,让用户对程序网络通讯规律的认识由模糊走向清晰,以让人们对各个程序网络行为进行更多、跟深入、更广泛的讨论。

一、设置为“规则提取模式”,并提取精细规则————要求系统必须干净1、在所有连网程序中,最容易造成安全隐患的有浏览器、客户端邮件管理软件、QQ系列、网游、P2P 原理程序如迅雷等软件,对于这一系列软件,我们首先就要在D+里阻止其接近DNS/RPC。

如果允许,程序将调用SVCHOST.EXE,执行递归网络连接访问网络。

阻止程序接近DNS客户端服务此项,程序只有去直接连接特定的DNS服务器站点的53端口。

允许此项,那么就可能留下外部针对性的DNS溢出漏洞,为DNS溢出攻击和递归攻击的隐患,个人建议阻止以上程序的此项行为。

允许DNS客户端服务,可能会造成DNS递归攻击,(DDOS分布式拒绝服务攻击的一种)恶意攻击会制造上千的欺骗请求,如果程序有漏洞,运行环境恶劣,就可能被木马或黑客利用到。

第五课comodo防火墙实验

第 7 周 班别 日期 课题 课型 实习课 总课时 14 电商 2 14 电商 3 编号 7

星期三第 1 节至第 2 节 星期 五 第 1 节至第 2 节 COMODO 防火墙配置 2 分组 1 人/组

教学目标: 1. 理解 HIPS 原理并掌握 HIPS 的设置; 2. 能够理解沙盘的概念并掌握沙盘的操作; 3. 理解规则、网络区域、协议进出的概念并能够配置应用程序访问 规则; 教学重点: 1. 配置应用程序访问规则

二、配置防火墙规则 1、防止主机被别的计算机使用 PING 指令探测 (1)打开[高级设置] (2)在防火墙[全局规则]中添加一条新规则 (3)选择“行为—阻止” , “协议—ICMP” , “方向—入” ,在地址框 中选择任意 (4)对配置命令进行测试 演示

2、禁止 HTTP 访问 (1)HTTP 服务用 TCP 协议,占用 TCP 协议的 80 端口 (2)在防火墙[全局规则]中添加一条新规则 (3)选择“行为—阻止” , “协议—TCP” , “方向—入或出” , “目的 端口—HTTP 端口” 思考: 如何只禁止访问 IBM 公司网站? 有两种方法: (1) 基于全局规则配置的方法—学生小组设计,教师启发 (2) 网站过滤 操作:

1、 查看被保护的对象源自示范第 3 页(1) 受保护的文件、被拦截的文件、注册表、COM 接口、数据保 护目录 (2) 添加想加入保护的文件,选择“确定”退出

2、 将 IE 浏览器设置为隔离程序 (1) 查看“HIPS-规则-被隔离的程序”中相关的设置 (2) 在”HIPS 规则—选择应用程序 IE 浏览器—设置被隔离规则” (3) 应用程序,查看系统反应 学生访问互联网,查找有关 HIPS 的解释,增进了解 启发引 导

comodo防火墙规则设置

comodo防火墙规则设置防火墙规则,一般分为全局规则和应用程序规则两部分。

1、全局规则:从应用程序的角度而言,是对所有程序都起作用的规则;从协议的角度而言,是针对ARP、ICMP、IGMP、TCP、UDP 等协议进行规则设置的地方。

2、应用程序规则:从应用程序的角度而言,只对所设定的程序起作用;从协议的角度而言,只针对传输层的TCP、UDP协议以及消息控制的ICMP协议进行设置【很多防火墙中,应用程序规则只管TCP与UDP的设置即可,毛豆这里顺带考虑ICMP】。

TCP、UDP、ICMP、IGMP数据都是打包成IP数据包的形式进行传递的,所以,当毛豆规则中选用协议为IP时,实际上就包括了TCP、UDP、ICMP、IGMP等协议的数据。

一、全局规则,毛豆有内部集成的处理机制,一般不建议作特别详细和严厉的设置,通常只需选择一个适合自己使用的隐身模式设置一下即可,主要的精力可以放到应用程序规则的制定上,这样可以在保证基本的安全性的前提下获得很好的易用性。

在设置应用程序规则的时候,记住一个基本原则——不要轻易放行连入。

因为我们的个人电脑一般不作服务器用,不需要对外开放端口来提供服务让别人连接访问我们的电脑,我们是客户端,只需出外去连接服务器开放的端口就能浏览网页、上网站、逛论坛……二、应用程序规则的制定,围绕协议、地址和端口这三个要素进行。

1、当我们发起对外的连接【外出访问,连出】时,源地址是本机,目标地址是远程计算机【可能是服务器,也可能是个人电脑】。

2、当我们开放本机端口提供服务【接入访问,连入】时,源地址是远程计算机,目标地址是本机。

如非必要,在做规则时,一般可以不填源地址和目标地址。

【方向出,一般称为出站、出站连接、外出、连出;方向入,一般称为入站、入站连接、连入。

名词虽不同,意思都是一样的】3、计算机上的端口,理论上有0-65535个,按TCP和UDP 协议分,则TCP端口和UDP端口各有65536个。

comodo防火墙规则设置教程文件

comodo防火墙规则设置防火墙规则,一般分为全局规则和应用程序规则两部分。

1、全局规则:从应用程序的角度而言,是对所有程序都起作用的规则;从协议的角度而言,是针对ARP、ICMP、IGMP、TCP、UDP 等协议进行规则设置的地方。

2、应用程序规则:从应用程序的角度而言,只对所设定的程序起作用;从协议的角度而言,只针对传输层的TCP、UDP协议以及消息控制的ICMP协议进行设置【很多防火墙中,应用程序规则只管TCP与UDP的设置即可,毛豆这里顺带考虑ICMP】。

TCP、UDP、ICMP、IGMP数据都是打包成IP数据包的形式进行传递的,所以,当毛豆规则中选用协议为IP时,实际上就包括了TCP、UDP、ICMP、IGMP等协议的数据。

一、全局规则,毛豆有内部集成的处理机制,一般不建议作特别详细和严厉的设置,通常只需选择一个适合自己使用的隐身模式设置一下即可,主要的精力可以放到应用程序规则的制定上,这样可以在保证基本的安全性的前提下获得很好的易用性。

在设置应用程序规则的时候,记住一个基本原则——不要轻易放行连入。

因为我们的个人电脑一般不作服务器用,不需要对外开放端口来提供服务让别人连接访问我们的电脑,我们是客户端,只需出外去连接服务器开放的端口就能浏览网页、上网站、逛论坛……二、应用程序规则的制定,围绕协议、地址和端口这三个要素进行。

1、当我们发起对外的连接【外出访问,连出】时,源地址是本机,目标地址是远程计算机【可能是服务器,也可能是个人电脑】。

2、当我们开放本机端口提供服务【接入访问,连入】时,源地址是远程计算机,目标地址是本机。

如非必要,在做规则时,一般可以不填源地址和目标地址。

【方向出,一般称为出站、出站连接、外出、连出;方向入,一般称为入站、入站连接、连入。

名词虽不同,意思都是一样的】3、计算机上的端口,理论上有0-65535个,按TCP和UDP 协议分,则TCP端口和UDP端口各有65536个。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

comodo教程之COMODO防火墙安简规则,减少不必要的拦截提示COMODO防火墙规则使用说明by Lorchid

1、规则适用对象:拨号上网、外网用户(无线网络未测试),局域网用户请参照抓抓局域网规则;

2、规则特点:

1) 全局阻止未经允许的连入请求,开放p2p端口,阻止本机危险端口访问;

2) 设置日志过滤,减少不必要的入侵拦截提示;

3) 内置常用系统进程规则,添加常用预设规则,方便直接套用。

3、规则导入说明

导入规则之前请先将D+等级设为禁用。

1) 注册表方式导入:双击comodofw.reg导入,默认导入到配置管理中的第一个规则,不影响原有D+规则;

2) 导入配置文件:该方法仅适用于完全禁用D+的用户。

在我的配置管理中选择导入...找到comodofw.cfg 确定,为规则命名并激活。

3) 规则导入后需要自行添加p2p程序开放端口。

以迅雷为例,在迅雷配置bt端口设置中可以查看TCP、UDP端口,将查看到的端口对应添加到COMODO防火墙——我的端口组——P2P TCP端口和P2P UD P端口下。

4、预设规则说明:

网页浏览器:浏览器IE、FireFox、Opera等套用此规则;

邮件客户端:Foxmail等邮件客户端套用此规则;

FTP客户端:FTP下载工具如FLASHFXP;

P2P类型程序:一般P2P类型软件和下载工具,如迅雷、电驴、Bitcomet、pplive、pps等(注:需添加软件中开放的端口);

仅允许连出(受限):不属于上面类型的一般联网程序套用此规则(如QQ、千千静听、大部分联网游戏等),该规则比较宽松,适合绝大多数联网程序;

仅允许连出(全部):与仅允许连出(限制)不同在于允许ping出及允许连接危险端口,如程序在仅允许连出(受限)下不能正常运行请套用此规则;

完全信任程序:允许所有IP进出,但仍受全局规则制约,若联网程序套用“仅允许连出(全部)”不能正常运行请套用此规则;

绝对拦截程序:完全阻止联网,对于非联网程序及想屏蔽的更新程序适用;

绝对拦截程序(无日志):功能同绝对拦截程序,不记录日志;

svchost专用:允许域名解析、DHCP服务、时间同步、UPnP及系统自动升级;

仅DNS解析:仅允许域名解析,不需要DHCP服务、时间同步、UPnP及系统自动升级时推荐svchost.e xe套用此规则(默认);

仅允许ping出:仅允许ping对方。

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>我是分割线>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>更新日志(2009.10.24):

修正bug,网内广播日志过滤造成路由上网用户网络受限问题。

附:防火墙——高级——网络安全策略——全局规则中

双击日志过滤- 网内广播I ,将阻止改为允许

更新日志(2009.10.21):

1、放宽p2p入站限制,解决迅雷DHT网络无法使用的问题;

2、添加网内广播日志过滤,修正浩方日志过滤规则;

3、svchost预设规则默认设定为svchost专用。