分组密码 4.3 穷举攻击

密码学分组密码

5. 数据扩展。一般无数据扩展,在采用同态置换和随机化 加密技术时可引进数据扩展。

6. 差错传播尽可能小。

设计分组密码常用的一些方法介绍 1. 代换

将n长的明文分组变换为唯一n长密文分组, 这样的变换是可逆的,称明文分组到密文 分组的可逆变换为代换。

D1(28 位)

8 2 16 1

(56 位) 置换选择 2

k1

(48 位)

循环左移

循环左移

Ci(28 位)

Di(28 位)

置换选择 2 ki

(56 位)

(48 位)

置换选择1和置换选择2

DES解密

和Feistel密码一样,DES的解密和加密使 用同一算法,只是子密钥的使用顺序相 反。

子密钥是独立产生的,可以独立存储。

DES加解密过程

令i表示迭代次数,表示逐位模2求和,f为加密函

数。DES的加密和解密过程表示如下。

加密过程:

L0R0 IP( 64bit输入码 )

பைடு நூலகம்

Li Ri1

i 1,2,,16

Ri Li1 f (Ri1, ki ) i 1,2,,16

64bit密文 IP1(R16L16 )

解密过程:

20 21 22 23 24 25

24 25 26 27 28 29

28 29 30 31 32 1

E的作用:

将32比特 的输入膨 胀为48比 特。

则输出为:B = t32 t1 t2 …… t32 t1

选择扩展运算:

12 34 56 78 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32

第四章 密码学基础1

混乱:

指明文、密钥和密文之间的统计关系尽可能

复杂,使得攻击者无法理出三者的相互依赖 关系。

s-p网络的轮函数包括3个变换:代换、 置换、密钥混合。

4.3.2 DES数据加密标准

1 算法简介

数据加密标准(Data Encryption Standard,DES) 是使用 最广泛的密码系统。1973年美国国家标准局征求国家 密码标准文字,IBM公司于1974年提交,于1977年被 采纳为DES。 DES出现后20年间,在数据加密方面发挥了不可替代的 作用。20世纪90年代后,随着技术的发展,密钥长度 偏短,DES不断传出被破译的进展情况。1998年12月 美国国家标准局不再用DES作为官方机密,推荐为一般 商业应用,于2001年11月发布了高级加密标准 (AES)。

字母表是循环的,Z后面的是A,能定义替换

表,即密钥。 明文:a b c d e f g h I j k l m n o p q r s t uvwxyz 密文: D E F G H I J K L M N O P Q R S T U VWXYZABC

Caesar算法能用如下公式表示: C=E(3,m)=(m+3) mod 26 如果对字母表中的每个字母用它之后的第k个 字母来代换,而不是固定其后面第3个字母, 则得到了一般的Caesar算法: C=E(k,m)=(m+k) mod 26

如果加密、解密用不同的密钥,是非对 称加密。图解

Ek1(P)=C

Dk2(C)=P Dk2(Ek1(P))=P

4.1.3密码的分类 1按应用技术分:

手工密码 机械密码 电子机内乱密码

通过电子电线,程序进行逻辑运算,以少量制乱

分组密码

密码类型

01 研究历史

03 设计分析

目录

02 研究内容 04 设计原则

05 AES征集

07 技术总结

目录

06 算法要求

分组密码(block cipher)的数学模型是将明文消息编码表示后的数字(简称明文数字)序列,划分成长度为 n的组(可看成长度为n的矢量),每组分别在密钥的控制下变换成等长的输出数字(简称密文数字)序列。

研究历史

现代分组密码的研究始于 丰硕的研究成果。

对于分组密码,在早期的研究,基本上是围绕DES进行的,推出了一些类似的算法,例如:LOKI,FEAL, GOST等。进入20世纪90年代,人们对DES算法研究更加深入,特别是差分密码分析(differential cryptanalysis)和线性密码分析(linear cryptanalysis)的提出,迫使人们不得不研究新的密码结构。 IDEA密码打破了DES类密码的垄断局面,随后出现了SQUARE、SHARK、SAFER-64等采用了结构非常清晰的代替— 置换(SP)网络,每一轮由混淆层和扩散层组成,从理论上给出了最大差分特征概率和最佳线性逼近优势的界, 证明了密码对差分密码分析和线性密码分析的安全性。

谢谢观看

1997年-2000年,AES的征集掀起了分组密码研究的新高潮,15个AES候选算法反映了当前分组密码设计的水 平,也可以说是近几年研究成果的一个汇总。

目前分组密码所采用的整体结构可分为Feistel结构(例如CAST—256、DEAL、DFC、E2等)、SP网络(例如 Safer+、Serpent等)及其他密码结构(例如Frog和HPC)。加解密相似是Feistel型密码的一个实现优点,但它 在密码的扩散似乎有些慢,例如需要两轮才能改变输入的每一个比特。SP的网络结构非常清晰,S被称为混淆层 (非线性层),主要起混淆作用。P被称为扩散层,主要起扩散作用。

密码学课程设计

初始状态为(a_1,a_2,a_3)=(1,0,1),输出可由上表求出,其输出序列为10111011101…,周期为4 如果反馈函数f(a_1, a_2, …, a_n)是a_1, a_2, …, a_n的线性函数,则称为线性反馈移位寄存器(LFSR) f(a_1,a_2...a_n)=c_na_1⊕c_{n-1}a_2⊕...⊕c_2a_{n-1}⊕c_1a_n

二、序列密码

2.1原 理

2.1.1 LSFR

①密钥流的要求: 极大的周期:随机序列是非周期的,而按任何算法产生的序列都是周期的,因此应要求密钥流具有尽可能大的周期 良好的统计特性:随机序列有均匀的游程分布 游程:指序列中相同符号的连续段,其前后均为异种符号。 例如:……0 111 0000 10…… 注意:计算游程的时候要首尾相连计算,头和尾的两个0合在一起构成长度为2的0游程。 有长为3的1游程、长为4的0游程、长为1的1游程,长为2的0游程。一般要求其在周期内满足:同样长度的0游程和1游程的个数相等,或近似相等。 很高的线性复杂度:不能用级数较小的线性移位寄存器LFSR近似代替 用统计方法由密钥序列k_0k_1k_2…ki…提取密钥生成器结构或种子密钥在计算上不可行

1.3 安 全 性 分 析

① 穷举分析

移位密码穷举只需要n-1次。

乘数密码只需要 \varphi(n)-1 次。

放射密码只需要n\varphi(n)-1次。

② 统计特性分析

英语或者说任何自然语言都有固有的统计特性。可以根据字母频率进行破译。

同样,字母组合也有其统计特性。

可以根据其统计特性猜测置换的密文对应的明文。

序列\{a_i\}满足线性递推关系: a_{h+n}=c_ia_{h+n-1}⊕c_2a_{h+n-2}⊕...⊕c_na_h

密码算法是分组密码算法

密码算法是分组密码算法一、协议方信息1、提供方:____________________________2、使用方:____________________________二、协议背景分组密码算法是将明文数据分成固定长度的组(称为分组),然后对每个分组应用相同的加密或解密操作。

这种算法在现代密码学中具有重要地位,广泛应用于数据加密、身份验证、数字签名等领域。

三、分组密码算法的定义与特点11 定义分组密码算法是一种对称密钥密码算法,它将明文分成固定长度的分组,并对每个分组进行独立的加密或解密操作。

111 分组长度分组的长度通常为 64 位、128 位或 256 位等。

112 密钥长度密钥的长度也有多种选择,常见的有 128 位、192 位和 256 位等。

12 特点分组密码算法具有加密速度快、易于实现硬件加密、安全性高等优点。

121 加密确定性对于相同的明文分组和密钥,加密结果是唯一确定的。

122 扩散与混淆通过扩散和混淆操作,使明文和密文之间的统计关系变得复杂,增加密码分析的难度。

四、常见的分组密码算法21 DES(Data Encryption Standard)是一种早期的分组密码算法,分组长度为 64 位,密钥长度为 56 位。

211 算法原理基于置换和替换操作。

212 安全性分析由于密钥长度较短,安全性相对较低,已逐渐被更安全的算法取代。

22 AES(Advanced Encryption Standard)是目前广泛使用的分组密码算法,分组长度为 128 位,密钥长度可选择 128 位、192 位或 256 位。

221 算法优势具有高效性、安全性和灵活性。

222 应用场景在网络通信、存储加密等领域广泛应用。

五、分组密码算法的工作模式31 电子密码本模式(ECB)将每个明文分组独立加密,相同的明文分组得到相同的密文分组。

311 优点简单、易于实现。

312 缺点可能暴露明文的模式,安全性较低。

应用密码学第三章分组密码体制习题参考答案道

第三章习题1简述分组密码算法的基本工作原理。

答分组密码在加密过程中不是将明文按字符逐位加密而是首先要将待加密的明文进行分组每组的长度相同然后对每组明文分别加密得到密文。

分组密码系统采用相同的加密密钥和解密密钥这是对称密码系统的显著特点。

例如将明文分为m块0121mPPPP每个块在密钥作用下执行相同的变换生成m个密文块0121mCCCC每块的大小可以任意长度但通常是每块的大小大于等于64位块大小为1比特位时分组密码就变为序列密码如图是通信双方最常用的分组密码基本通信模型。

加密算法解码算法明文x密文y明文x密钥k密钥kkExykDyxAliceBob不安全信道安全信道密钥k攻击者图分组密码基本通信模型图在图中参与通信的实体有发送方Alice、接收方Bob。

而攻击者是在双方通信中试图攻击发方或者收方信息服务的实体攻击者经常也称为敌人、对手、搭线者、窃听者、入侵者等并且攻击者通常企图扮演合法的发送方或者接收方。

2为了保证分组密码算法的安全对分组密码算法的要求有哪些答为了保证分组密码的安全强度设计分组密码时应遵循如下的基本原则1分组长度足够长防止明文穷举攻击例如DESData Encryption Standard、IDEAInternational Data Encryption Algorithm等分组密码算法分组块大小为64比特在生日攻击下用322组密文破解成功概率为0.5同时要求32152642bitsMB大小的存储空间故在目前环境下采用穷举攻击DES、IDEA等密码算法是不可能而AES明文分组为128比特同样在生日攻击下用642组密文破解成功概率为0.5同时要求存储空间大小为644821282bitsMB采用穷举攻击AES算法在计算上就更不可行。

2 密钥量足够大同时需要尽可能消除弱密钥的使用防止密钥穷举攻击但是由于对称密码体制存在密钥管理问题密钥也不能过大。

3密钥变换足够复杂能抵抗各种已知攻击如差分攻击、线性攻击、边信道攻击等即使得攻击者除了穷举攻击外找不到其它有效攻击方法。

分组密码的攻击方法与实例分析

分组密码的攻击方法与实例分析快速发展的网络技术和普及了计算机的应用,已经成为现代社会的重要组成部分。

作为一种必要的措施,用信息安全技术来保护数据和系统安全受到了广泛重视。

其中,分组密码技术作为最常用的信息安全技术,被广泛地应用于网络安全、电子商务安全等领域,已经发展成为重要的数据保密手段和密码技术理论。

但是,无论是在实践中还是在理论中,由于其本身特点,分组密码技术面临着攻击方法,被攻破也是不可避免的。

首先,从定义来看,分组密码技术是通过将明文映射成一组加密码,使攻击者无法推测出原始信息,从而保证信息安全。

分组密码技术也是一种非对称加密,具有无法破解、保护信息安全等特点,可用于文本、图像、视频等的加密。

但由于其易受到统计攻击、差分攻击、伪造攻击等攻击,也严重影响了它的安全性。

首先,统计攻击是一种常见的攻击方法,可以破解分组密码技术。

统计攻击主要是通过分析给定的加密信息,从而推断出明文信息的过程。

统计攻击的执行者可以分析出加密信息中的特征,并与明文信息的特征做比较,从而推测出明文信息,实现对分组密码的破解。

其次,差分攻击也是分组密码的一种常见的攻击方法,原理是分析两个相邻密文的差分,以便破解给定的分组密码。

基本原理是:分析两个相邻的分组密文差分,推断出加密时所用的密钥流,从而实现对分组密码的破解。

此外,伪造攻击也是一种令人担忧的攻击方式,采用伪造攻击可以对分组密码产生威胁。

原理是:它可以将一个未经授权的加密信息伪装成一个由攻击者自己授权的消息,从而冒充有权用户拥有一个非法的加密信息。

伪造攻击可用于破解分组密码,实现对分组密码的攻击。

最后,编码攻击是指破解分组密码的攻击方式,它是通过攻破分组密码算法所实现的。

它在给定密钥的情况下,可以解密出明文信息,也可以破解出密钥结构,从而破解出分组密码。

以上三种攻击方式都可以对分组密码技术实施攻击,从而使信息安全受到威胁。

由此可见,尽管分组密码技术在信息安全方面有许多优势,但也必须对其进行有效的防范和攻击,才能使其真正成为信息安全的一大助力。

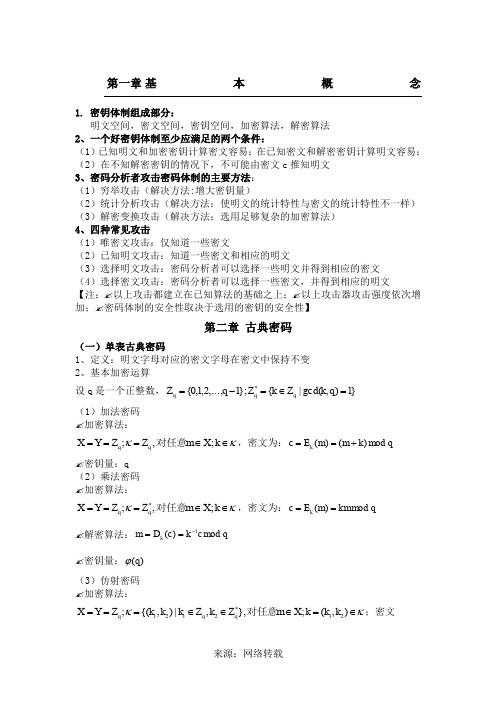

现代密码学知识点整理:

第一章 基本概念1. 密钥体制组成部分:明文空间,密文空间,密钥空间,加密算法,解密算法2、一个好密钥体制至少应满足的两个条件:(1)已知明文和加密密钥计算密文容易;在已知密文和解密密钥计算明文容易;(2)在不知解密密钥的情况下,不可能由密文c 推知明文3、密码分析者攻击密码体制的主要方法:(1)穷举攻击(解决方法:增大密钥量)(2)统计分析攻击(解决方法:使明文的统计特性与密文的统计特性不一样)(3)解密变换攻击(解决方法:选用足够复杂的加密算法)4、四种常见攻击(1)唯密文攻击:仅知道一些密文(2)已知明文攻击:知道一些密文和相应的明文(3)选择明文攻击:密码分析者可以选择一些明文并得到相应的密文(4)选择密文攻击:密码分析者可以选择一些密文,并得到相应的明文【注:✍以上攻击都建立在已知算法的基础之上;✍以上攻击器攻击强度依次增加;✍密码体制的安全性取决于选用的密钥的安全性】第二章 古典密码(一)单表古典密码1、定义:明文字母对应的密文字母在密文中保持不变2、基本加密运算设q 是一个正整数,}1),gcd(|{};1,...,2,1,0{*=∈=-=q k Z k Z q Z q q q(1)加法密码✍加密算法:κκ∈∈===k X m Z Z Y X q q ;,;对任意,密文为:q k m m E c k m od )()(+== ✍密钥量:q(2)乘法密码✍加密算法:κκ∈∈===k X m Z Z Y X q q ;,;*对任意,密文为:q km m E c k m od )(==✍解密算法:q c k c D m k mod )(1-==✍密钥量:)(q ϕ(3)仿射密码✍加密算法:κκ∈=∈∈∈===),(;},,|),{(;21*2121k k k X m Z k Z k k k Z Y X q q q 对任意;密文✍解密算法:q k c k c D m k mod )()(112-==- ✍密钥量:)(q q ϕ(4)置换密码✍加密算法:κσκ∈=∈==k X m Z Z Y X q q ;,;对任意上的全体置换的集合为,密文✍密钥量:!q ✍仿射密码是置换密码的特例3.几种典型的单表古典密码体制(1)Caeser 体制:密钥k=3(2)标准字头密码体制:4.单表古典密码的统计分析(1)26个英文字母出现的频率如下:频率 约为0.12 0.06到0.09之间 约为0.04 约0.015到0.028之间小于0.01 字母 e t,a,o,i.n,s,h,r d,l c,u,m,w,f,g,y,p,b v,k,j,x,q ,z【注:出现频率最高的双字母:th ;出现频率最高的三字母:the 】(二)多表古典密码1.定义:明文中不同位置的同一明文字母在密文中对应的密文字母不同2.基本加密运算(1)简单加法密码✍加密算法:κκ∈=∈====),...,(,),...,(,,11n n n n q n q n n k k k X m m m Z Z Y X 对任意设,密文:✍密钥量:n q(2)简单乘法密码✍密钥量:n q )(ϕ1.简单仿射密码✍密钥量:n n q q )(ϕ2.简单置换密码✍密钥量:n q )!((3)换位密码✍密钥量:!n(4)广义置换密码✍密钥量:)!(n q(5)广义仿射密码✍密钥量:n n r q3.几种典型的多表古典密码体制(1)Playfair 体制:✍密钥为一个5X5的矩阵✍加密步骤:a.在适当位置闯入一些特定字母,譬如q,使得明文字母串的长度为偶数,并且将明文字母串按两个字母一组进行分组,每组中的两个字母不同。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

存储复杂性

存储复杂性为200个明密对。

四、穷举攻击实例

利用算法2进行穷举攻击

Step1:对每个可能的密钥 k (k 0,1,, 2256 1) , 攻击者计算 E (k , m1 ) c1, E (k , m2 ) c2 , , E (k , m200 ) c200 判断下列等式是否全成立 c1 c1 , c2 c2 , ,c200 c200 当有不成立时,返回试验下一个可能密钥;当全成 立时,将 k 作为候选密钥; Step2:试验下一个可能密钥,当所有可能密 钥都检验完毕时,算法终止。

已知条件:

加密算法E,明文 m 及其对应的密文c,并已知 其它检验条件。

二、穷举攻击的基本方案

算法 1:

Step1:对每个可能的密钥 k,攻击者计算

E (k , m) c 并判断 c' c 是否成立。当它不成

立时,返回试验下一个可能密钥;当它成立时, 将 k 作为候选密钥,并执行 Step2 。

及对应的密文分组 c1 , c2 ,, c200 。 目的:求解加密密钥 kT 。

四、穷举攻击实例

利用算法1进行穷举攻击

Step1:对每个可能的密钥 k (k 0,1,, 2256 1) , 攻击者计算 E (k , m1 ) c1 ,并判断 c1 c1 是否成立。 当它不成立时,返回试验下一个可能密钥;当它 成立时,将 k 作为候选密钥,并执行Step2 ;

三、不带校验的穷举攻击

候选密钥的个数

(1) K N

1 2K N 1

(2) K N

1 2K N 1

三、不带校验的穷举攻击

例如,对具有256比特密钥,128比特明文 分组的AES算法。

当利用1个已知的明文分组进行穷举攻击 时,由于密文比特数为128比特,候选密钥的 数量近似为 2256128 1 2128 。 当利用2个已知的明文分组进行穷举攻击 时,由于密文比特数为256比特,候选密钥的 数量近似为 2256256 1 2 。

成功率

计算复杂性

1 2

256 25600

1

1

平均计算复杂性为2255

Step2:利用其余的明密文对 k 作译报测试, 测试通过时输出k ,算法终止。否则返回Step1试 验下一个可能密钥。

四、穷举攻击实例

指标分析:

成功率

错误密钥通过的概率

( 1 200 ) 0 , 128 2

因此通过检验的一定是正确密钥 。 算法

的成功率为1。

四、穷举攻击实例

计算复杂性

最小计算复杂性为1

四、穷举攻击实例

指标分析:

计算复杂性

计算复杂性为2256

候选密钥的个数

当利用200个已知的明文分组进行穷举攻 击时,由于密文比特数为25600比特,候选密 钥的数量近似为 225625600 1 1 。

四、穷举攻击实例

利用算法3进行穷举攻击

Step1:对每个可能的密钥 k (k 0,1,, 2256 1) , 攻击者计算 E (k , m1 ) c1, E (k , m2 ) c2 , , E (k , m200 ) c200 判断下列等式是否全成立 c1 c1 , c2 c2 , ,c200 c200 当有不成立时,返回试验下一个可能密钥;当全成 立时,将 k 作为候选密钥,算法终止。

• 算法的存储复杂性

• 算法的数据复杂性

• 算法的计算复杂性

二、穷举攻击的基本方案

算法1的分析:

成功率

由于算法1一定能找到正确密钥, 故其成功率为1。

二、穷举攻击的基本方案

存储复杂性

算法1只需存储一个明文和一个密文,因而

存储复杂性可以忽略不计。

数据复杂性

算法1只需一个明文和一个密文,因而数据 复杂性为一对已知明密文。

(1) K N (2) K N

成功率为: 2 K N 1

1

成功率为: 2 K N 1 11来自三、不带校验的穷举攻击

计算复杂性

算法在检测完第 i 个试验密钥终止等价于 E(ki , m) c 且 t i ,都有 E(kt , m) c

(1) K N

p{(k , m) : E(k , m) c} 2 N , 因而此时上述事件 有

一、穷举攻击基本思想

穷举攻击的基本思想:

分析者利用假设的密钥 k 对明文进行加密: k 为正确密钥 k 为错误密钥 E(k, m) = c E(k, m) = c 以概率p成立

判决方法:

E(k, m) ≠ c E(k, m) = c k 一定不是正确密钥 k 可能是正确密钥

二、穷举攻击的基本方案

算法2:

Step1:对每个可能的密钥k ,攻击者计算

E (k , m) c 并判断 c' c 是否成立。当它不成

立时,返回试验下一个可能密钥;当它成立时, 将 k 作为候选密钥。

三、不带校验的穷举攻击

算法2:

Step2:返回Step1检验下个可能密钥。当所

有可能密钥都检验完毕时,算法终止。 注:该算法穷举了密钥空间中所有元素,找到一 个候选密钥存储一个,算法最后输出的是一个候 选密钥集,且正确密钥必在其中。

二、穷举攻击的基本方案

算法 1:

Step2:利用其它条件对 k 作进一步检验,

检验通过时输出k,算法终止。否则返回 Step1

试验下一个可能密钥。 注:该算法是找到一个候选密钥就进行检验,只 要检验通过算法就中止。因此算法一定输出一个 正确密钥,但未必将密钥空间穷举。

二、穷举攻击的基本方案

评价一个攻击算法的优劣主要有 四个密不可分的指标: • 算法的成功率

比特,且

p{E(k , m) c} 2 N

。

三、不带校验的穷举攻击

正确密钥一定是候选密钥,错误密

钥通过检验的概率为 2 N.由于共有 2K 1 个

错误密钥,因而通过检验的错误密钥的期

望个数为 (2K 1) 2 N .这说明通过检验的

候选密钥的个数近似为

1 (2K 1) 2 N 1 2K N

发生的概率为 p( i) 2 N (1 2 N )i 1 ,其期望值为 2 N 。 平均计算复杂性为 2 N 。

(2) K N

算法3的平均计算复杂性就近似为算法1

的平均计算复杂性 2K 1。

四、穷举攻击实例

以密钥规模为256比特,分组规模为128比特

的AES算法为例,介绍穷举攻击的实现方案。 条件:已知200个明文分组 m1, m2 ,, m200

1 p ( i ) K 2 • 平均计算复杂性:

1 E ( ) i p( i ) K 2 i 1

2K

i

i 1

2K

2K 1 2 K 1 2

三、不带校验的穷举攻击

已知条件:

加密算法E,明文 m 及其对应的密文c,并已知

其它检验条件。

三、不带校验的穷举攻击

三、不带校验的穷举攻击

算法2的分析:

成功率

由于上述攻击方案对所有可能的密钥都进行 了测试,且不会漏掉正确密钥,因而成功率为1。

计算复杂性

由于攻击方案对所有2K个可能的密钥都进行测 试,因而计算复杂性为2K。

三、不带校验的穷举攻击

存储复杂性

存储复杂性是候选密钥的数量。

候选密钥的个数

设密钥的规模为K比特,明文分组规模为N

密码学

第四章

分组密码

4.3

穷举攻击

一、穷举攻击基本思想

穷举攻击是最基本的密码分析方法,它是 其它攻击方法的基础,其它的密码分析方法 都是穷举攻击的变形、推广和简化。

穷举攻击是攻击者依次试用密钥空间中的 密钥逐个对截获的密文进行脱密测试,从而找 出正确密钥的一种攻击方法。

一、穷举攻击基本思想

密码分析者的已知条件 (1)所需密文 (2)明文统计特性

当利用3个已知的明文分组进行穷举攻击 时,由于密文比特数为384比特,候选密钥的 数量近似为 2256384 1 2128 1 1 。

三、不带校验的穷举攻击

算法 3:

Step1: 对每个可能的密钥 k ,攻击者计算

E (k , m) c ,并判断 c' c 是否成立。不成立时,

二、穷举攻击的基本方案

计算复杂性

以所需要检验的密钥个数来衡量计算复杂性。

设密钥的规模为K 比特,明文分组规模为N比特。

• 最小计算复杂性为 1 • 最大计算复杂性为 2 K

二、穷举攻击的基本方案 设需依次穷举的密钥为 k1 , k2 , , k K 2 并假设正确密钥 k 的出现是随机的,即

(3)密码算法

(4)密钥空间及其统计特性

对密码分析者来说,只有密钥是保密的。

一、穷举攻击基本思想

穷举攻击的基本思想:

分析者利用假设的密钥 k 对密文进行脱密: k 为正确密钥 k 为错误密钥 D(c, k) = m D(c, k) = m 以很小的概率成立

判决方法:

D(c, k) ≠ m D(c, k) = m k 一定不是正确密钥 k 可能是正确密钥

返回Step1试验下一个可能密钥,否则将k 作为候选 密钥 ,算法终止。 注:该算法只要有一个密钥通过检验,就输出该 密钥并中止算法。

三、不带校验的穷举攻击

算法3的分析:

设密钥的规模为K比特,明文分组规模为N

比特。

成功率:算法3输出的候选密钥必然属于算法2 输出的候选密钥集合,因此,算法3的成功率就 是输出的候选密钥恰是正确密钥的概率。