2019年H3C AC进行Portal认证

H3CAC定制portal页面

不能修改默认的页面。

您可以自行主备port al 认证页面,我司不提供p ortal页面。

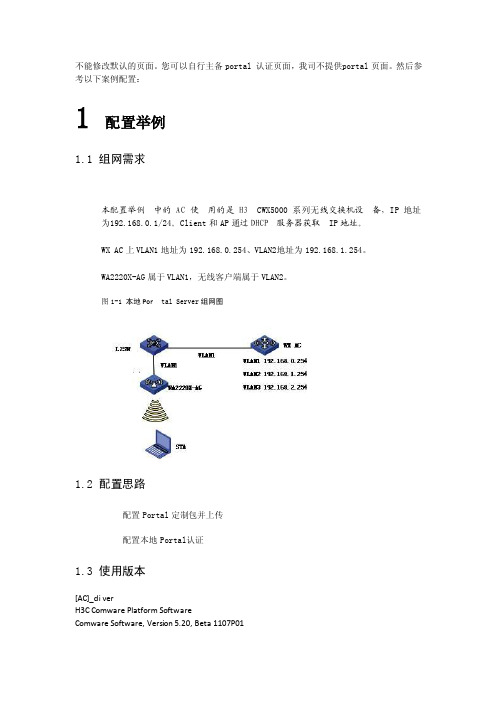

然后参考以下案例配置:1 配置举例1.1 组网需求本配置举例中的AC使用的是H3CWX5000系列无线交换机设备,IP地址为192.168.0.1/24。

Client和AP通过DHCP服务器获取IP地址。

WX AC上VLA N1地址为192.168.0.254、VLAN2地址为192.168.1.254。

WA2220X-AG属于VL AN1,无线客户端属于VLAN2。

图1-1 本地Portal Server组网图1.2 配置思路配置Port al定制包并上传配置本地Po rtal认证1.3 使用版本[AC]_di verH3C Comwar e Platfo rm Softwa reComwar e Softwa re, Versio n 5.20, Beta 1107P01Comwar e Platfo rm Softwa re Versio n COMWAR EV500R002B58D008 H3C WX5002 Softwa re Versio n V100R001B58D008Copyri ght (c) 2004-2008 Hangzh ou H3C Tech. Co., Ltd. All rights reserv ed. Compil ed Oct 14 2008 15:44:07, RELEAS E SOFTWA REH3C WX5002 uptime is 0 week, 0 day, 0 hour, 50 minute sCPU type: BCM MIPS 1250 700MHz512M bytesDDR SDRAMMemory32M bytesFlashMemoryPcb Versio n: BLogic Versio n: 1.0Basic BootRO M Versio n: 1.16Extend BootRO M Versio n: 1.16[SLOT 1]CON (Hardwa re)B, (Driver)1.0, (Cpld)1.0[SLOT 1]GE1/0/1 (Hardwa re)B, (Driver)1.0, (Cpld)1.0[SLOT 1]GE1/0/2 (Hardwa re)B, (Driver)1.0, (Cpld)1.0[SLOT 1]M-E1/0/1 (Hardwa re)B, (Driver)1.0, (Cpld)1.0[AC]1.4 配置步骤1. 配置信息:#versio n 5.20, Beta 1107P01#sysnam e AC#domain defaul t enable system#telnet server enable#port-securi ty enable#portal server localip 192.168.0.254portal free-rule 0 source interf ace Gigabi tEthe rnet1/0/1 destin ation anyportal local-server httpportal local-server bind ssid portal file http.zip#vlan 1#vlan 2 to 3#domain systemaccess-limitdisabl estateactiveidle-cut disabl eself-servic e-url disabl e#dhcp server ip-pool 1networ k 192.168.0.0 mask 255.255.255.0gatewa y-list 192.168.0.254dns-list 20.20.20.1#dhcp server ip-pool 2networ k 192.168.1.0 mask 255.255.255.0gatewa y-list 192.168.1.254#dhcp server ip-pool 3networ k 192.168.2.0 mask 255.255.255.0gatewa y-list 192.168.2.254#user-groupsystem#local-user 1passwo rd simple 1servic e-type portallocal-user adminpasswo rd simple adminauthor izati on-attrib ute level3servic e-type telnetlocal-user portalpasswo rd simple portalservic e-type portal#wlan rrmdot11a mandat ory-rate 6 12 24dot11a suppor ted-rate 9 18 36 48 54dot11b mandat ory-rate 1 2dot11b suppor ted-rate 5.5 11dot11g mandat ory-rate 1 2 5.5 11dot11g suppor ted-rate 6 9 12 18 24 36 48 54 #wlan radio-policy 1client max-count4#wlan servic e-templa te 1 clearssid portalbind WLAN-ESS 1servic e-templa te enable#wlan servic e-templa te 2 clearssid portal2bind WLAN-ESS 2servic e-templa te enable#interf ace NULL0#interf ace Vlan-interf ace1ip addres s 192.168.0.254 255.255.255.0 #interf ace Vlan-interf ace2ip addres s 192.168.1.254 255.255.255.0 portal server localmethod direct#interf ace Vlan-interf ace3ip addres s 192.168.2.254 255.255.255.0 portal server localmethod direct#interf ace Gigabi tEthe rnet1/0/1#interf ace Gigabi tEthe rnet1/0/2#interf ace M-Ethern et1/0/1#interf ace WLAN-ESS1port access vlan 2#interf ace WLAN-ESS2port access vlan 3#wlan ap a modelWA2220X-AGserial-id 210235A29G007C000010radio1radio2servic e-templa te 1servic e-templa te 2radioenable#dhcp enable#load xml-config urati on#user-interf ace aux 0user-interf ace vty 0 4authen ticat ion-mode schemeuser privil ege level3#return[AC]2. 主要配置步骤# 配置port al定制包,在AC Flash中新建一个名为port al的文件夹<AC>mkdirportal# 通过dir查看Flas h中的创建文件的信息#查看当前po rtal文件夹信息<AC>cd portal<AC>dir# 上传port al的定制文件htt p.zip到fl ash:/portal中<AC>tftp 192.168.1.1 get http.zip# 配置port al本地认证的用户[AC]local-user portal[AC-luser-portal]servic e-type portal[AC-luser-portal]passwo rd simple portal# 配置无线服务模板[AC]wlan servic e-templa te 1 clear[AC-wlan-st-1]ssid portal[AC-wlan-st-1]bind WLAN-ESS 1[AC-wlan-st-1]servic e-templa te enable[AC-wlan-st-1]quit[AC]wlan servic e-templa te 2 clear[AC-wlan-st-1]ssid portal2[AC-wlan-st-1]bind WLAN-ESS 2[AC-wlan-st-1]servic e-templa te enable[AC-wlan-st-1]quit# 配置无线口,将无线口添加到起Por tal的v lan [AC]interf ace WLAN-BSS 1[AC-WLAN-BSS1] port access vlan 2[AC-WLAN-BSS1]quit[AC]interf ace WLAN-BSS 2[AC-WLAN-BSS2] port access vlan 3[AC-WLAN-BSS2]quit# 在AC下绑定无线服务模板[AC-wlan-ap-a]serial-id 210235A29G007C000010[AC-wlan-ap-a]radio2[AC-wlan-ap-a-radio-2]servic e-templa te 1[AC-wlan-ap-a-radio-2]servic e-templa te 2[AC-wlan-ap-a-radio-2]radioenable[AC-wlan-ap-a-radio-2]quit# 配置Port al Server和免认证规则[AC]portal server localip 192.168.0.254[AC]portal free-rule 0 source interf ace Gigabi tEthe rnet1/0/1 destin ation any [AC]portal local-server http[AC]portal local-server bind ssid portal file http.zip[AC]interf ace Vlan-interf ace 2[AC-Vlan-interf ace2]ip addres s 192.168.1.254 255.255.255.0[AC-Vlan-interf ace2]portal server localmethod direct[AC-Vlan-interf ace2]quit[AC]interf ace Vlan-interf ace 3[AC-Vlan-interf ace3]ip addres s 192.168.2.254 255.255.255.0[AC-Vlan-interf ace3]portal server localmethod direct[AC-Vlan-interf ace3]quit3. 验证结果连接ssid:portal在STA上IE直接输入任意IP地址,会推出定制的http认证页面.(1) 认证页面(2) 输入用户名和密码,登录成功.(3)(4) 推出port al认证下线成功页面连接ssid:portal2在STA上IE直接输入任意I P地址,会推出定制的http认证页面.(5) 认证页面(6)(7) 输入用户名和密码,登录成功(8) .(9) 推出port al认证下线成功页面(10)4. 在AC上查看认证结果使用disp lay portal user interf ace Vlan-interf ace 查看不同ss id (且属于不同网段)连接上来的p ortal认证用户。

h3c portal免认证规则

h3c portal免认证规则

摘要:

一、h3c portal 免认证规则简介

二、h3c portal 免认证规则的具体内容

1.设备自动发现

2.设备自动认证

3.用户手动认证

三、h3c portal 免认证规则的优势

四、h3c portal 免认证规则的应用场景

五、总结

正文:

h3c portal 免认证规则是一种网络安全策略,它允许设备在连接到网络时自动发现并认证,从而简化用户的认证流程,提高工作效率。

具体来说,h3c portal 免认证规则包含以下几个方面:

1.设备自动发现:当用户携带支持h3c portal 协议的设备连接到网络时,网络设备会自动发现并识别该设备,无需用户进行任何操作。

2.设备自动认证:在设备被发现后,网络设备会自动对该设备进行认证,认证成功后,设备即可正常访问网络资源。

3.用户手动认证:虽然h3c portal 免认证规则大大简化了认证流程,但在某些情况下,用户可能需要进行手动认证。

例如,当用户的设备不支持h3c portal 协议时,用户需要通过手动输入用户名和密码进行认证。

h3c portal 免认证规则的优势主要体现在提高了用户的工作效率,尤其是在需要频繁使用网络资源的情况下,用户无需每次都进行认证,大大节省了时间。

h3c portal 免认证规则主要应用于企业、学校等需要对大量设备进行管理的场景。

在这些场景中,设备数量庞大,如果每台设备都需要进行认证,将大大增加网络管理员的工作量。

而h3c portal 免认证规则则可以大大简化这一过程。

华三AC对接外部Portal开通aWiFi手册

华三AC对接外部Portal开通aWiFi操作手册杭州华三通信技术有限公司2015年06月华三AC开通aWiFi操作手册1 BAS侧准备工作说明1、提前规划好aWiFi所用的业务vlan,须与目前ChinaNet的内外层业务vlan均不相同。

2、分配给无线客户端的公网IP地址在BAS上可以和ChinaNet共用地址池。

2 AC版本要求华三AC的软件版本应为V5.20-R2308P14版本,如低于此版本则无法与Aruba的认证平台互通,请各分公司联系华三升级AC版本。

3AC插卡全局设置1、在AC插卡的上联端口开启dhcp-snooping trust信任端口功能。

WCMB型号AC插卡:[H3C-AC]interface Ten-GigabitEthernet1/0/1[H3C-AC-Ten-GigabitEthernet1/0/1]dhcp-snooping trustWCMD型号AC插卡:[H3C-AC]interface BridgeAggrigation1[H3C-AC-BridgeAggrigation1]dhcp-snooping trust注:WX6103、S7506E和WX7306型号机框配套的都是WCMB型号的AC插卡,仅有Ten-GigabitEthernet1/0/1上联。

而WX6108E型号机框配套的是WCMD型号AC插卡,dhcp-snooping trust仅需在BridgeAggrigation1汇聚端口下启用,无需在其成员的Ten-GigabitEthernet 1/0/1和1/0/2接口下启用,否则会造成ChinaNet用户获取不到IP地址。

2、全局开启DHCP-SNOOPING功能。

[H3C-AC]dhcp-snooping注:必须先启用上联端口的trust功能再全局启用dhcp-snooping功能,否则会造成ChinaNet用户获取不到IP地址。

3、创建用于aWiFi的无线业务接口,并设置归属具体vlan,如vlan1500。

直接portal认证实验总结

无线直接portal认证1.组网需求●用户通过无线SSID接入,根据业务需求,接入用户通过vlan20、vlan30和vlan40,3个网段接入,AP管理地址使用vlan10网段,所有网关在AC上,并且通过AC上的DHCP 获取地址。

●用户接入时需要启用portal认证。

2.组网图3.配置思路●在WX3024E上配置portal功能●配置IMC服务器4.配置信息●AC配置如下:[H3C_AC-1]disp cu#version 5.20, Release 3507P18#sysname H3C_AC-1#domain default enable h3c#telnet server enable#port-security enable#portal server imc ip 192.168.1.11 key cipher $c$3$JE7u4JeHMC5L06LL4Jl1jaJZB0f86sEz url http://192.168.1.11:8080/portal server-type imc#oap management-ip 192.168.0.101 slot 0#password-recovery enable#vlan 1#vlan 10description to_AP#vlan 20description _User#vlan 30description to_User#vlan 40description to_User#vlan 100description to_IMC#vlan 1000description to_Router#radius scheme imcserver-type extendedprimary authentication 192.168.1.11primary accounting 192.168.1.11key authentication cipher $c$3$q+rBITlcE79qH12EH3xe3Rc8Nj/fcVy1key accounting cipher $c$3$Uiv1821RWnPK4Mi2fIzd29DJ6yKvp38inas-ip 192.168.1.254#domain h3cauthentication portal radius-scheme imcauthorization portal radius-scheme imcaccounting portal radius-scheme imcaccess-limit disablestate activeidle-cut disableself-service-url disabledomain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#dhcp server ip-pool vlan10network 192.168.10.0 mask 255.255.255.0gateway-list 192.168.10.254dns-list 8.8.8.8option 43 hex 80070000 01C0A80A FE#dhcp server ip-pool vlan20network 172.16.20.0 mask 255.255.255.0gateway-list 172.16.20.254dns-list 8.8.8.8#dhcp server ip-pool vlan30network 172.16.30.0 mask 255.255.255.0gateway-list 172.16.30.254dns-list 8.8.8.8#dhcp server ip-pool vlan40network 172.16.40.0 mask 255.255.255.0gateway-list 172.16.40.254dns-list 8.8.8.8#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$v9m2UEc3AWP3KbkKm480OAgOcpMkD0pD authorization-attribute level 3service-type telnet#wlan rrmdot11a mandatory-rate 6 12 24dot11a supported-rate 9 18 36 48 54dot11b mandatory-rate 1 2dot11b supported-rate 5.5 11dot11g mandatory-rate 1 2 5.5 11dot11g supported-rate 6 9 12 18 24 36 48 54 #wlan service-template 1 cryptossid H3C-VLAN20bind WLAN-ESS 20cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan service-template 2 cryptossid H3C-VLAN30bind WLAN-ESS 30cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan service-template 3 cryptossid H3C-VLAN40bind WLAN-ESS 40cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan ap-group default_groupap ap1#interface Bridge-Aggregation1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 #interface NULL0#interface Vlan-interface1ip address 192.168.0.100 255.255.255.0#interface Vlan-interface10description to_Userip address 192.168.10.254 255.255.255.0#interface Vlan-interface20description to_Userip address 172.16.20.254 255.255.255.0portal server imc method direct#interface Vlan-interface30description to_Userip address 172.16.30.254 255.255.255.0#interface Vlan-interface40description to_User_vlan40ip address 172.16.40.254 255.255.255.0#interface Vlan-interface100description to_IMCip address 192.168.1.254 255.255.255.0#interface Vlan-interface1000description to_Routerip address 10.1.1.2 255.255.255.252#interface GigabitEthernet1/0/1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000port link-aggregation group 1#interface GigabitEthernet1/0/2port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000port link-aggregation group 1#interface WLAN-ESS20port access vlan 20port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678 #interface WLAN-ESS30port access vlan 30port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678#interface WLAN-ESS40port access vlan 40ort-security port-mode pskpport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678 wlan ap ap1 model WA3620i-AGN id 1serial-id 210235A1BBC146000073radio 1service-template 1service-template 2service-template 3radio enableradio 2channel 6service-template 1service-template 2service-template 3radio enable#ip route-static 0.0.0.0 0.0.0.0 10.1.1.1#wlan ipsmalformed-detect-policy defaultsignature deauth_flood signature-id 1signature broadcast_deauth_flood signature-id 2 signature disassoc_flood signature-id 3 signature broadcast_disassoc_flood signature-id 4 signature eapol_logoff_flood signature-id 5 signature eap_success_flood signature-id 6 signature eap_failure_flood signature-id 7 signature pspoll_flood signature-id 8signature cts_flood signature-id 9signature rts_flood signature-id 10signature addba_req_flood signature-id 11 signature-policy defaultcountermeasure-policy defaultattack-detect-policy defaultvirtual-security-domain defaultattack-detect-policy defaultmalformed-detect-policy defaultsignature-policy defaultcountermeasure-policy default#dhcp server forbidden-ip 192.168.10.254 dhcp server forbidden-ip 172.16.20.254 dhcp server forbidden-ip 172.16.30.254 dhcp server forbidden-ip 172.16.40.254 #dhcp enable#user-interface con 0user-interface vty 0 4authentication-mode schemeuser privilege level 3#return交换机配置如下<H3C-SW01>disp cu#version 5.20, Release 3507P18#sysname H3C-SW01#domain default enable system#telnet server enable#oap management-ip 192.168.0.100 slot 1 #password-recovery enable#vlan 1#vlan 10description to_AP#vlan 20description to_User-vlan20#vlan 30description to_User-vlan30#vlan 40description to_User-vlan40#vlan 100description to_IMC#vlan 1000description to_Router#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#local-user adminpassword cipher $c$3$078okxl+RPQFofPe76YXbYryBRI3uMKv authorization-attribute level 3service-type telnet#interface Bridge-Aggregation1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000#interface NULL0#interface Vlan-interface1ip address 192.168.0.101 255.255.255.0#interface GigabitEthernet1/0/1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 20 30 40port trunk pvid vlan 10poe enable#interface GigabitEthernet1/0/2port access vlan 100poe enable#interface GigabitEthernet1/0/3port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 1000poe enable#interface GigabitEthernet1/0/4 poe enable#interface GigabitEthernet1/0/5 poe enable#interface GigabitEthernet1/0/6 poe enable#interface GigabitEthernet1/0/7 poe enable#interface GigabitEthernet1/0/8 poe enable#interface GigabitEthernet1/0/9 poe enable#interface GigabitEthernet1/0/10 poe enable#interface GigabitEthernet1/0/11 poe enable#interface GigabitEthernet1/0/12 poe enable#interface GigabitEthernet1/0/13 poe enable#interface GigabitEthernet1/0/14 poe enable#interface GigabitEthernet1/0/15 poe enable#interface GigabitEthernet1/0/16 poe enable#interface GigabitEthernet1/0/17 poe enable#interface GigabitEthernet1/0/18poe enable#interface GigabitEthernet1/0/19poe enable#interface GigabitEthernet1/0/20poe enable#interface GigabitEthernet1/0/21poe enable#interface GigabitEthernet1/0/22poe enable#interface GigabitEthernet1/0/23poe enable#interface GigabitEthernet1/0/24poe enable#interface GigabitEthernet1/0/25shutdown#interface GigabitEthernet1/0/26shutdown#interface GigabitEthernet1/0/27shutdown#interface GigabitEthernet1/0/28shutdown#interface GigabitEthernet1/0/29port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 port link-aggregation group 1#interface GigabitEthernet1/0/30port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 port link-aggregation group 1#user-interface aux 0user-interface vty 0 4authentication-mode schemeuser-interface vty 5 15#Return5.IMC配置:配置接入设备:在导航栏中选择“用户->接入策略管理->接入设备管理->接入设备配置”,点击<增加>按钮。

网络配置——portal服务器配置

⽹络配置——portal服务器配置Portal服务器是基于web进⾏认证的机制,属于B/S架构。

通过和RADIUS进⾏配合,可以呈现⽤户连⽹弹⽹页,输⼊⽤户名密码后即可上⽹。

当前portal认真的相关版本:各家⼚家的版本各有差异,公有标准的为portal2.0标准。

⽽portal3.0是为IPv6进⾏的适配。

这⾥H3C的portal2.0是CMCC的标准。

也是通⽤标准接⼝。

H3C AC相关配置:版本V5,型号:LSQ1WCMD0(板卡式AC)配置portal认证:portal free-rule 3 source ip 10.10.160.0 mask 255.255.224.0 destination ip any #⽩名单,写⼊后⽹段或Ip地址或端⼝不⽤进⾏认证。

portal wlan ssid Expo_Center_Free server sundray_portal domain dsf-portal #SSID号和domain想对应portal mac-trigger server ip 10.0.10.22#配置URL代的参数portal url-param include user-macportal url-param include nas-ip param-name wlanacipportal url-param include ap-mac param-name apmacportal url-param include user-urlportal url-param include user-ipportal其他参数:portal host-check wlanportal silent ios optimizeportal safe-redirect enableportal safe-redirect method get postportal safe-redirect user-agent Andriodportal safe-redirect user-agent CaptiveNetworkSupport配置radius参数:radius scheme dsf-portalserver-type extendedprimary authentication 10.0.10.22primary accounting 10.0.10.22key authentication cipher $c$3$6FpFlPjx7jpCsVhgflm6nH8YiOrEnAuT+w== #默认为123456key accounting cipher $c$3$LRr7EjHcuPutYY0eopNZgytQc9FIUx7+hw== #该为计费系统的秘钥:默认123456user-name-format without-domainnas-ip 10.0.2.246accounting-on enable interval 15配置域名:domain dsf-portalauthentication portal radius-scheme dsf-portalauthorization portal radius-scheme dsf-portalaccounting portal radius-scheme dsf-portalaccess-limit disablestate activeidle-cut enable 5 10240self-service-url disable华为portal认证配置:Huawei AC6605 版本:V200R006C10SPC100radius-server template ndkey-wcc-radiusradius-server shared-key cipher %^%##]iND0f2x8p_=EWjzY2.I`(FUy/INB>`7_:+~f+I%^%#radius-server authentication 10.0.10.22 1812 weight 80radius-server accounting 10.0.10.22 1813 weight 80radius-server authorization 10.0.10.22 shared-key cipher %^%#{"E%OMEJ31zjZtU(7U*/C~Q#/n6gX+;nqtMMxI^E%^%# free-rule-template name default_free_rulefree-rule 0 destination ip 61.128.128.68 mask 255.255.255.255 source ip anyfree-rule 2 destination ip any source ip 192.168.250.0 mask 255.255.255.0portal-access-profile name portal1701web-auth-server ndkey-wcc-web-ser direct#portal-access-profile name portal1702web-auth-server ndkey-wcc-web-ser directaaaauthentication-scheme defaultauthentication-scheme radiusauthentication-mode radiusauthentication-scheme ndkey-wcc-radiusauthentication-mode radiusauthorization-scheme defaultaccounting-scheme defaultaccounting-scheme ndkey-wcc-radiusaccounting-mode radiusdomain defaultauthentication-scheme ndkey-wcc-radiusaccounting-scheme ndkey-wcc-radiusradius-server ndkey-wcc-radiusdomain default_admindomain authentication-scheme ndkey-wcc-radiusaccounting-scheme ndkey-wcc-radiusradius-server ndkey-wcc-radius。

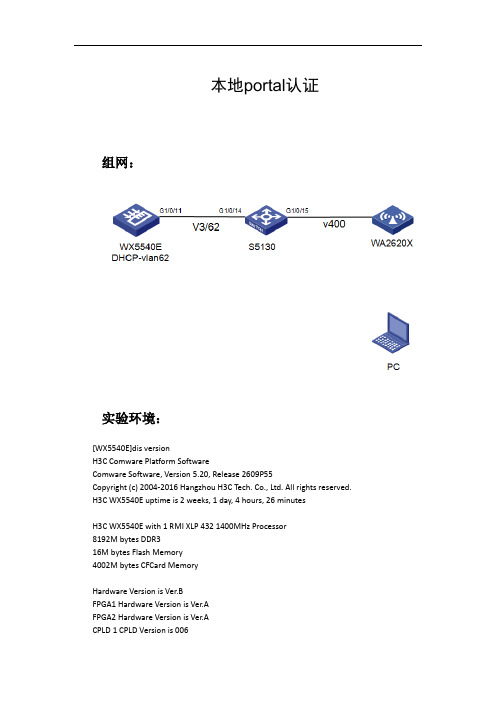

H3C无线本地portal认证

Compiled May 25 2016 16:00:00

System image: flash:/s5130ei_e-cmw710-system-r3113p05.bin

System image version: 7.1.045, Release 3113P05

#

interface Vlan-interface3

ip address 1.1.1.1 255.255.255.0

#

interface Vlan-interface62//业务vlan

ip address 62.62.62.1 255.255.255.0

portal server office method direct

#

domain system

authentication portal local

authorization portal local

accounting portal local

portal-service enable

radio 1

service-template 911

radio enable

radio 2

service-template 911

radio enble

#

#

portal server office ip 62.62.62.1 url http://62.62.62.1/portal/logon.htm

#

interface GigabitEthernet3/0/14

port link-type trunk

undo port trunk permit vlan 1

h3c无线ac管理系统 ap管理系统web配置

公司的无线设备越来越多,超过了150个,原有的2个AP已不堪重负,看来又得当一当网管了,向领导审批,采购设备,抽休息时间把无线网络进行了改造,并加入了Portal 认证,方便来宾用户,记录下整个安装配置流程。

在网络的前期规划中,使用了三层交换机,将地址分段,并开启DHCP,192.168.0.1 为路由器,192.168.1.0/24 段分配给内部服务器使用,192.168.2.0/24 分配给工作组,192.168.3.0/24 分配给无线设备使用,扩容升级直接将原有192.168.3.0/24 段的2台AP拿掉,接入WX3010E无线控制器,再将7个AP设备挂在无线控制器下,如图所示。

改造后将使用3个SSID,分别是Office-WIFI (办公使用)Office-WIFI-5G (办公5G频段)Office-Guest (无密码提供给来宾使用,需要Portal 认证,放置公司自定义宣传页)在网上能查阅到很多H3C网络设备的配置,都是基于控制台命令配置的,但对于我这非网管职业的人来说重新学习一套系统的配置成本太高,用的少也容易忘记,于是尝试摸索通过WEB配置,没想到2小时不到就搞定了,后面的Portal 认证则多花费了一点时间。

WX3010E 无线控制器内部包含了一个交换面板和无线控制器两个模块,无线控制器WEB网管默认IP为192.168.0.100 交换面板WEB网管默认IP为192.168.0.101 用户名密码均为admin , 因需求只需要实现无线覆盖,直接使用二层模式即可,不用配置交换面板。

配置无线控制器IP,将WX3010E的1端口连接PC,设置PC网卡IP 192.168.0.2 子网 255.255.255.0 给控制器上电,等待10分钟左右,启动完成后登陆WEB网管192.168.0.100,(推荐使用Chrome 浏览器,在使用IE11和Firefox 中总遇到一些页面兼容性问题),选择快速配置,注意在3/9 步骤配置设备IP地址,其它的配置可以在后面进行,完成后设备IP会立即生效,PC的IP先不用修改,接着去配置AP。

H3C AC进行Portal认证

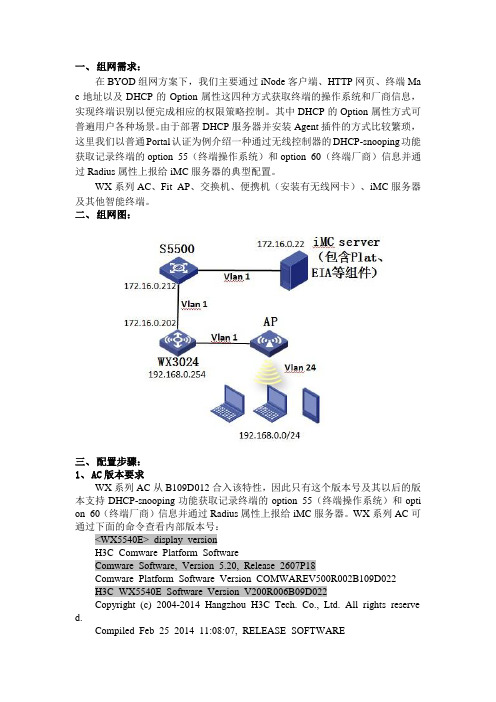

一、组网需求:在BYOD组网方案下,我们主要通过iNode客户端、HTTP网页、终端Ma c地址以及DHCP的Option属性这四种方式获取终端的操作系统和厂商信息,实现终端识别以便完成相应的权限策略控制。

其中DHCP的Option属性方式可普遍用户各种场景。

由于部署DHCP服务器并安装Agent插件的方式比较繁琐,这里我们以普通Portal认证为例介绍一种通过无线控制器的DHCP-snooping功能获取记录终端的option 55(终端操作系统)和option 60(终端厂商)信息并通过Radius属性上报给iMC服务器的典型配置。

WX系列AC、Fit AP、交换机、便携机(安装有无线网卡)、iMC服务器及其他智能终端。

二、组网图:三、配置步骤:1、AC版本要求WX系列AC从B109D012合入该特性,因此只有这个版本号及其以后的版本支持DHCP-snooping功能获取记录终端的option 55(终端操作系统)和opti on 60(终端厂商)信息并通过Radius属性上报给iMC服务器。

WX系列AC可通过下面的命令查看内部版本号:<WX5540E>_display versionH3C Comware Platform SoftwareComware Software, Version 5.20, Release 2607P18Comware Platform Software Version COMWAREV500R002B109D022H3C WX5540E Software Version V200R006B09D022Copyright (c) 2004-2014 Hangzhou H3C Tech. Co., Ltd. All rights reserve d.Compiled Feb 25 2014 11:08:07, RELEASE SOFTWAREH3C WX5540E uptime is 1 week, 4 days, 0 hour, 49 minutes2、AC侧配置及说明#version 5.20, Release 3120P17#sysname WX3024-AC#domain default enable system#telnet server enable#port-security enable#//配置portal server、ip、key、url以及server-type,注意这里server-type必须配置为imcportal server imc ip 172.16.0.22 key cipher $c$3$6uB5v4kaCg1aSOJkOqX+ == url http://172.16.0.22:8080/portal server-type imc//配置portal free-rule放通AC内联口portal free-rule 0 source interface GigabitEthernet1/0/1 destination any#oap management-ip 192.168.0.101 slot 0#password-recovery enable#vlan 1#vlan 24#//配置radius策略,注意server-type必须选择extended模式,注意user-name-format及nas-ip的配置必须与iMC接入策略和接入服务里配置保持一致。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、组网需求:

在BYOD组网方案下,我们主要通过iNode客户端、HTTP网页、终端Ma c地址以及DHCP的Option属性这四种方式获取终端的操作系统和厂商信息,实现终端识别以便完成相应的权限策略控制。

其中DHCP的Option属性方式可普遍用户各种场景。

由于部署DHCP服务器并安装Agent插件的方式比较繁琐,这里我们以普通Portal认证为例介绍一种通过无线控制器的DHCP-snooping功能获取记录终端的option 55(终端操作系统)和option 60(终端厂商)信息并通过Radius属性上报给iMC服务器的典型配置。

WX系列AC、Fit AP、交换机、便携机(安装有无线网卡)、iMC服务器及其他智能终端。

二、组网图:

三、配置步骤:

1、AC版本要求

WX系列AC从B109D012合入该特性,因此只有这个版本号及其以后的版本支持DHCP-snooping功能获取记录终端的option 55(终端操作系统)和opti on 60(终端厂商)信息并通过Radius属性上报给iMC服务器。

WX系列AC可通过下面的命令查看内部版本号:

<WX5540E>_display version

H3C Comware Platform Software

Comware Software, Version , Release 2607P18

Comware Platform Software Version COMWAREV500R002B109D022

H3C WX5540E Software Version V200R006B09D022

Copyright (c) 2004-2014 Hangzhou H3C Tech. Co., Ltd. All rights reserve d.

Compiled Feb 25 2014 11:08:07, RELEASE SOFTWARE

H3C WX5540E uptime is 1 week, 4 days, 0 hour, 49 minutes

2、AC侧配置及说明

#

version , Release 3120P17

#

sysname WX3024-AC

#

domain default enable system

#

telnet server enable

#

port-security enable

#

2)iMC上通过终端设备管理查看终端的厂商、类型以及操作系统等信息:

3)查看AC的debugging信息,可以清楚看到Radius的code=[1]报文里携带了option 55和option 60的属性字段:

*Apr 26 16:37:06:936 2000 WX3024-AC RDS/7/DEBUG: Send attribute li st:

*Apr 26 16:37:06:946 2000 WX3024-AC RDS/7/DEBUG:

[1 User-name ] [8 ] [c09467]

[60 CHAP_Challenge ] [18] [6EFCA7E2624584E38EA53882A4

A12C90]

[4 NAS-IP-Address ] [6 ] [ NAS-Identifier ] [11] [WX302 4-AC]

[5 NAS-Port ] [6 ] []

[87 NAS_Port_Id ] [18] [024]

*Apr 26 16:37:06:986 2000 WX3024-AC RDS/7/DEBUG:

[61 NAS-Port-Type ] [6 ] [19]

[H3C-26 Connect_ID ] [6 ] [21]

[6 Service-Type ] [6 ] [2]

[7 Framed-Protocol ] [6 ] [255]

[31 Caller-ID ] [19] [36432D38382D31342D35392D38392D38

43]

[30 Called-station-Id ] [28] [74-25-8A-33-81-70:option55]

*Apr 26 16:37:07:027 2000 WX3024-AC RDS/7/DEBUG:

[44 Acct-Session-Id ] [16] [0]

[8 Framed-Address ] [6 ] [ ] [12] [H3C WX3024]

[H3C-60 Ip-Host-Addr ] [32] [ 6c:88:14:59:89:8c]

[H3C-208 DHCP-Option55 ] [14] [010F03062C2E2F1F2179F92B]

[H3C-209 DHCP-Option60 ] [10] [4D352E30]

*Apr 26 16:37:07:077 2000 WX3024-AC RDS/7/DEBUG:

[H3C-59 NAS-Startup-Timestamp ] [6 ] [0]

*Apr 26 16:37:07:087 2000 WX3024-AC RDS/7/DEBUG:

Event: Begin to switch RADIUS server when sending 0 packet.

*Apr 26 16:37:07:108 2000 WX3024-AC RDS/7/DEBUG: The RD TWL t imer has resumeed.

%Apr 26 16:37:07:118 2000 WX3024-AC RDS/6/RDS_SUCC: -IfName =Vlan-interface24-VlanId=24-MACAddr=6C:88:14:59:89:8C-IPAddr= User g ot online successfully.

%Apr 26 16:37:07:138 2000 WX3024-AC PORTAL/5/PORTAL_USER_ LOGON_SUCCESS: -UserName=c09467-IPAddr= User got online successfu lly.

*Apr 26 16:37:07:169 2000 WX3024-AC RDS/7/DEBUG: Malloc seed:

38 in for User ID:21

*Apr 26 16:37:07:179 2000 WX3024-AC RDS/7/DEBUG:

Event: Modify NAS-IP to 26 16:37:07:189 2000 WX3024-AC RDS/7/DE BUG: Send: IP=[ UserIndex=[21], ID=[38], RetryTimes=[0], Code=[1], Le ngth=[279]

4)通过抓包我们也可以看到这个属性字段:

四、配置关键点:

1、portal server的server-type必须选择imc,radius scheme的server-type 必须选择extended。

2、全局视图下开启dhcp-snooping和dhcp-snooping binding record user-ide ntity。

3、AC本身并不支持终端操作系统和厂商识别,只是把相关option 55和o ption 60信息传送给iMC完成终端识别。