网络综合实验

计算机网络综合实验报告参考

计算机网络综合实验报告参考计算机网络综合实验报告参考1. 实验目的本次实验的目的是通过实践掌握计算机网络的基本概念、原理和常用协议,以及网络应用的实现方法和技术。

重点是掌握网络配置和故障排除的方法,了解网络性能测试方法和工具,培养综合运用知识解决网络问题的能力。

2. 实验内容2.1 熟悉常用网络配置和管理工具在这个实验中,我们使用了多种常用的网络配置和管理工具,如Wireshark、Ping、Traceroute等,在实践中了解其特点和用途,并学会如何使用它们解决网络问题。

2.2 熟悉网络通信协议计算机网络通信协议是网络通信的基础和关键。

在实验中,我们学习了TCP/IP协议族的体系结构、常用协议和数据包结构,深入理解协议的作用和机制,以便更好地应用协议解决网络问题。

2.3 设计和实现网络应用网络应用开发是计算机网络实践的重点之一。

在本次实验中,我们设计和实现了一个简单的Web服务器和客户端,并掌握了网络应用开发中常用的技术和工具,如Http协议、Socket编程、HTML等。

2.4 网络性能测试和故障排查网络性能测试和故障排查是网络运维的核心任务之一。

在实验中,我们了解了主要的网络性能测试和故障排查方法和工具,如Ping、Traceroute、Wireshark、Netstat等,熟悉了它们的应用场景和用法,提高了网络故障排查和维护的能力。

3. 实验结果通过本次实验,我们从理论、实践两方面深入了解了计算机网络以及与之相关的技术和应用,提高了我们的技能和能力,掌握了以下关键实验步骤:3.1 熟悉网络配置和管理工具,如Wireshark、Ping、Traceroute等,并掌握其使用方法和特点。

3.2 了解TCP/IP协议族的体系结构、常用协议和数据包结构,深入理解协议的作用和机制。

3.3 设计和实现一个简单的Web服务器和客户端,并掌握了网络应用开发中常用的技术和工具,如Http协议、Socket编程、HTML等。

网络配置综合实验报告

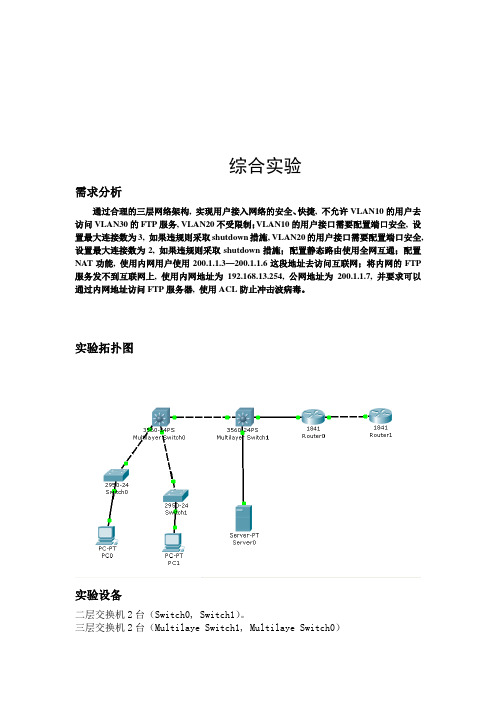

综合实验需求分析通过合理的三层网络架构, 实现用户接入网络的安全、快捷, 不允许VLAN10的用户去访问VLAN30的FTP服务, VLAN20不受限制;VLAN10的用户接口需要配置端口安全, 设置最大连接数为3, 如果违规则采取shutdown措施, VLAN20的用户接口需要配置端口安全, 设置最大连接数为2, 如果违规则采取shutdown措施;配置静态路由使用全网互通;配置NAT功能, 使用内网用户使用200.1.1.3—200.1.1.6这段地址去访问互联网;将内网的FTP 服务发不到互联网上, 使用内网地址为192.168.13.254, 公网地址为200.1.1.7, 并要求可以通过内网地址访问FTP服务器, 使用ACL防止冲击波病毒。

实验拓扑图实验设备二层交换机2台(Switch0, Switch1)。

三层交换机2台(Multilaye Switch1, Multilaye Switch0)路由器2台(router0, router1)。

服务器一台(Server0)。

主机两台(PC0, PC1)。

IP地址规划三层SW0:VLAN10 192.168.11.1/24VLAN20 192.168.12.1/24VLAN30 192.168.13.1/24三层SW1VLAN10 192.168.11.2/24VLAN20 192.168.12.2/24VLAN30 192.168.13.2/24 F0/11 172.16.1.1/30R0F0/0 172.16.1.2/30 F0/1 200.1.1.1/28R1F0/1 200.1.1.2/28主要三层交换机, 路由器的配置:Switch 0Conf tInt f0/1//Switchport mode accessSwitchport port-securitySwitchport port-security maximum 3 Switchport port-security violation shutdown Int f0/2Switchport mode accessSwitchport port-securitySwitchport port-security maximum 2 Switchport port-security violation shutdownInt vlan10Ip add 192.168.11.1 255.255.255.0No shutInt vlan20Ip add 192.168.12.1 255.255.255.0No shutInt vlan30Ip add 192.168.13.1 255.255.255.0No shutInt range f0/1//Switchport mode accessSwitchport access vlan 10Int range f0/2Switchport mode accessSwitchport access vlan 20Int range f0/3Switchport mode trunkSwithport trunk allowed vlan 1,10,20,30 Switchport trunk encapsulation dot1qInt vlan2Ip add 172.16.1.1 255.255.255.252No shutInt range f0/5Switchport access vlan 2Ip routingIp route 192.168.13.0 255.255.255.0 f0/3 Ip route 172.16.1.0 255.255.255.252 f0/3 Ip route 200.1.1.0 255.255.255.240 f0/3EndRouter ripNetwork 192.168.11.0Network 192.168.12.0EndSwitch 1Conf tInt vlan30Ip add 192.168.13.1 255.255.255.0No shutInt range f0/1Switchport access vlan 30Int range f0/3Switchport mode trunkSwithport trunk allowed vlan 1,10,20,30Switchport trunk encapsulation dot1qIp routingInt vlan2Ip add 172.16.1.1 255.255.255.252No shutAccess-list 102 192.168.11.0 0.0.0.255 192.168.13.0 0.0.0.255 Int vlan 30Ip access-group 102 inEndInt range f0/2Switchport access vlan 2Ip route 192.168.13.0 255.255.255.0 f0/1Ip route 192.168.11.0 255.255.255.0 f0/3Ip route 192.168.12.0 255.255.255.0 f0/3Ip route 172.16.1.0 255.255.255.252 f0/2Ip route 200.1.1.0 255.255.255.240 f0/2EndRouter ripNetwork 192.168.13.0Network 172.16.1.0EndRouter 0Conf tInt f0/0Ip add 172.16.1.2 255.255.255.252Ip nat insideNo shutInt f0/1Ip add 200.1.1.1 255.255.255.240Ip nat outsideNo shutAccess-list 1 permit 192.168.0.0 0.0.255.255Ip nat pool test 200.1.1.3 200.1.1.6 netmask 255.255.255.240 Ip nat inside source list 1 pool test overloadIp nat inside source static 192.168.13.254 200.1.1.7Ip route 192.168.0.0 255.255.0.0 f0/0Ip route 172.16.1.0 255.255.255.252 f0/0Ip route 200.1.1.0 255.255.255.240 f0/1EndRouter ripNetwork 172.16.1.0Network 200.1.1.0Endaccess-list 120 deny tcp any any eq 135access-list 120 deny tcp any any eq 136access-list 120 deny tcp any any eq 137access-list 120 deny tcp any any eq 138access-list 120 deny tcp any any eq 139access-list 120 deny tcp any any eq 389access-list 120 deny tcp any any eq 445access-list 120 deny tcp any any eq 4444access-list 120 deny udp any any eq 69access-list 120 deny udp any any eq 135access-list 120 deny udp any any eq 136access-list 120 deny udp any any eq 137access-list 120 deny udp any any eq 138access-list 120 deny udp any any eq 139access-list 120 deny udp any any eq snmp access-list 120 deny udp any any eq 389access-list 120 deny udp any any eq 445access-list 120 deny udp any any eq 1434 access-list 120 deny udp any any eq 1433 access-list 120 permit ip any anyint f0/0ip access-group 120 inend验证测试使用show vlan命令测试vlan的划分:使用sh ip nat translations:使用sh access—lists 查看:输入sh ip route命令:使用ping命令查看访问外网:实验总结通过做这个实验发现了自己的不足, 上课应该认真听的。

北京交通大学计算机网络综合实验报告

目录第二章.网络设备的基本操作 (1)第三章.网络交换机实验 (5)第四章.路由器基本应用实验 (10)通信工程专业综合试验第一部分计算机网络综合实验第二章网络设备的基本操作与调试实验实验一网络设备的基本操作一、实验感想这个实验主要是利用超级终端配置路由器与交换机,熟悉代码的意义和连线的操作,并为接下来的实验打下基础。

实验整体不难,只要照着书上的步骤做下来就可以完成,再登陆Telent配置路由的时候和用ping检测计算机的连通性的时候考察我们的耐心,需要再出现问题的时候及时发现问题,要查看代码输入时候正确,检查物理地址等等。

二、遇到的问题在超级终端界面有的时候代码输入之后报错,检查后发现< >和[ ]分别代表用户视图和系统视图,需要不断切换才可以。

在Telnet配置路由之前我们需要将之前的配置文件保存,否则第四步保存之后只能保存空白文档,不包含之前三部分配置文件的信息,我们忽略保存之后发现问题。

需要从从第四部分再来一遍,浪费了不少时间。

三、实验目的本实验的目的是掌握在计算机上通过相关的Console接口、网络连接对网络路由器和交换机的基本使用技能,为后续对这些设备的配置管理打下基础。

四、实验内容1.在计算机上实现对网络设备的Console口登录管理。

2.在计算机上使用Telnet终端登录相关设备。

3.掌握网络设备上操作系统及文件操作的基本操作命令使用。

4.使用TFTP服务实现网络设备上文件的上传下载。

五、实验设备H3C MSR20/30系列路由器一台PC机一台Console 串口线一根第5类UTP以太网连接线一根六、实验原理将PC的串口通过标准Console电缆与路由器的Console口连接,将PC的网线与路由器的以太网口连接。

七、实验过程1.实验任务任务一:通过Console登录任务二:使用路由器系统操作及文件操作的基本命令任务三:通过Telnet登录任务四:通过TFTP服务器对路由器数据备份2.实验步骤(1)将实验网络按照规定进行连接(2)打开PC的超级终端并运行,完成一些基本的操作指令,如两种不同操作模式的切换,更换名字,显示当前配置等。

网络规划综合实验报告(3篇)

第1篇一、实验背景随着信息技术的飞速发展,网络已成为现代企业、学校等组织运行的重要基础设施。

为了更好地满足网络应用需求,提高网络性能和安全性,网络规划与设计显得尤为重要。

本实验旨在通过实际操作,使学生掌握网络规划的基本方法,提高网络规划与设计能力。

二、实验目的1. 了解网络规划的基本流程和原则;2. 掌握网络拓扑结构、设备选型、IP地址规划等网络规划方法;3. 学会使用网络规划工具,如Packet Tracer等;4. 提高网络规划与设计能力,为实际工作打下基础。

三、实验环境1. 实验设备:笔记本电脑、Packet Tracer、路由器、交换机等;2. 实验软件:Packet Tracer、网络规划工具等;3. 实验资料:网络规划与设计教材、网络设备手册等。

四、实验内容1. 实验任务:为某公司设计一个网络,包括网络拓扑结构、设备选型、IP地址规划等;2. 实验步骤:(1)需求分析:了解公司规模、部门分布、网络应用需求等,确定网络规模和性能要求;(2)网络拓扑设计:根据需求分析结果,设计网络拓扑结构,包括核心层、汇聚层和接入层;(3)设备选型:根据网络拓扑结构,选择合适的网络设备,如路由器、交换机、防火墙等;(4)IP地址规划:规划网络IP地址,包括公网IP地址和私有IP地址;(5)配置网络设备:在Packet Tracer中配置网络设备,实现网络连通;(6)测试网络性能:测试网络性能,如带宽、延迟、丢包率等;(7)总结实验结果:总结实验过程和结果,提出改进建议。

五、实验结果与分析1. 网络拓扑结构:采用三层网络架构,包括核心层、汇聚层和接入层;2. 设备选型:核心层采用路由器,汇聚层采用三层交换机,接入层采用二层交换机;3. IP地址规划:采用私有IP地址规划,公网IP地址通过NAT转换;4. 网络连通性:通过配置网络设备,实现网络连通;5. 网络性能:测试结果表明,网络带宽、延迟、丢包率等性能指标均符合设计要求。

计算机网络综合实验报告

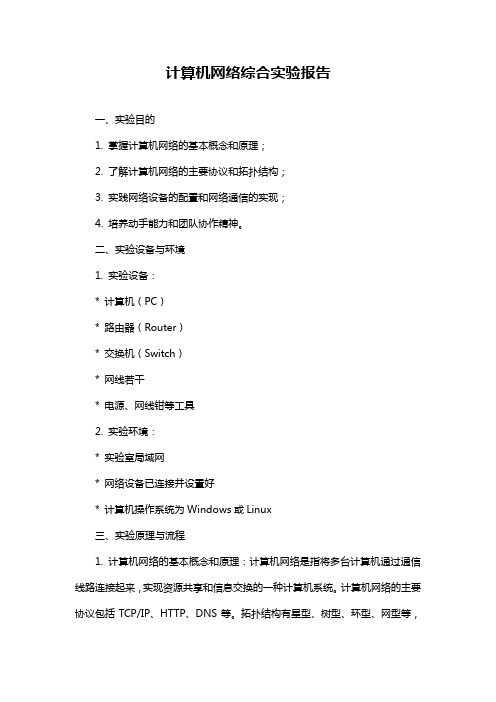

计算机网络综合实验报告一、实验目的1. 掌握计算机网络的基本概念和原理;2. 了解计算机网络的主要协议和拓扑结构;3. 实践网络设备的配置和网络通信的实现;4. 培养动手能力和团队协作精神。

二、实验设备与环境1. 实验设备:* 计算机(PC)* 路由器(Router)* 交换机(Switch)* 网线若干* 电源、网线钳等工具2. 实验环境:* 实验室局域网* 网络设备已连接并设置好* 计算机操作系统为Windows或Linux三、实验原理与流程1. 计算机网络的基本概念和原理:计算机网络是指将多台计算机通过通信线路连接起来,实现资源共享和信息交换的一种计算机系统。

计算机网络的主要协议包括TCP/IP、HTTP、DNS等。

拓扑结构有星型、树型、环型、网型等,根据实际需求选择合适的拓扑结构可以提高网络性能。

2. 实验流程:(1)将路由器和交换机连接好,并设置好相关参数;(2)将计算机连接到路由器上,并设置IP地址等参数与网络匹配;(3)配置路由器和交换机,实现路由选择、数据转发等功能;(4)测试网络连通性,通过ping命令检查网络是否通畅;(5)实现网络设备之间的通信,测试网络性能。

四、实验步骤与记录1. 将路由器和交换机连接好,并设置好相关参数,确保设备正常运行;2. 将计算机连接到路由器上,并设置IP地址等参数,使其与网络匹配;3. 根据实验原理与流程,逐步配置路由器和交换机,实现路由选择、数据转发等功能;4. 使用ping命令测试网络连通性,检查结果是否正常;5. 实现网络设备之间的通信,观察通信过程是否正常,记录通信数据;6. 根据实验结果,分析网络性能,并记录相关数据。

五、实验结果与分析1. 实验结果:经过实验,我们成功配置了路由器和交换机,实现了网络设备的通信,测试了网络性能,得到了以下结果:(1)网络连通性测试:通过ping命令测试,所有计算机都能够正常访问互联网,网络连通性良好;(2)设备通信测试:路由器和交换机能够正常转发数据包,设备之间通信正常;(3)网络性能测试:网络延迟较小,数据包丢失率较低,网络性能良好。

现代网络综合实训报告

一、实训目的本次现代网络综合实训旨在通过实际操作,让学生全面掌握网络综合布线技术、网络设备配置、网络故障排除等网络工程的核心技能。

通过实训,提高学生的动手能力、团队协作能力和问题解决能力,为将来从事网络工程相关领域工作打下坚实基础。

二、实训时间与地点实训时间:2023年3月20日至2023年4月10日实训地点:学院网络实验室三、实训内容1. 网络综合布线技术(1)网络布线材料的选择与准备(2)线缆的剥皮、剪线、打线、连接等操作(3)信息模块的安装与测试(4)网络配线架的安装与测试2. 网络设备配置(1)交换机的基本配置(2)路由器的基本配置(3)VLAN的配置(4)端口镜像与流量监控3. 网络故障排除(1)网络连通性测试(2)网络性能优化(3)网络故障诊断与解决四、实训过程1. 网络综合布线技术(1)首先,我们学习了网络布线材料的选择与准备,了解了各种线缆、信息模块、配线架等材料的特点及适用场景。

(2)然后,我们进行了线缆的剥皮、剪线、打线、连接等操作,掌握了网络布线的基本技能。

(3)在信息模块的安装与测试环节,我们学会了如何将线缆与信息模块正确连接,并使用测试仪进行测试。

(4)网络配线架的安装与测试环节,我们掌握了配线架的安装方法,并使用测试仪对配线架进行测试。

2. 网络设备配置(1)在交换机的基本配置环节,我们学习了交换机的初始配置、VLAN配置、端口镜像与流量监控等。

(2)路由器的基本配置环节,我们学习了路由器的初始配置、路由协议配置、VLAN配置等。

(3)在VLAN配置环节,我们学习了VLAN的划分、端口分配等。

(4)端口镜像与流量监控环节,我们学会了如何使用端口镜像功能进行网络监控,以及如何配置流量监控。

3. 网络故障排除(1)网络连通性测试环节,我们学会了使用ping、tracert等命令进行网络连通性测试。

(2)网络性能优化环节,我们学习了如何通过调整交换机、路由器等设备的配置来优化网络性能。

计算机网络综合实验报告参考5篇

计算机网络综合实验报告参考5篇计算机网络综合实验报告参考 (1) ××大学校园网解决方案一、需求分析建设一个以办公自动化、计算机辅助教学、现代计算机校园文化为核心,以现代网络技术为依托,技术先进、扩展性强、能覆盖全校主要楼宇的校园主干网络,将学校的各种pc机、工作站、终端设备和局域网连接起来,并与有关广域网相连,在网上宣传自己和获取Internet网上的教育资源。

形成结构合理,内外沟通的校园计算机系统,在此基础上建立满足教学、研究和管理工作需要的软硬件环境,开发各类信息库和应用系统,为学校各类人员提供充分的网络信息服务。

系统总体设计将本着总体规划、分步实施的原则,充分体现系统的技术先进性、高度的安全可靠性,同时具有良好的开放性、可扩展性、冗余性。

本着为学校着想,合理使用建设资金,使系统经济可行。

具体包括下以几个方面:1、内网络能够高速访问FTP服务器现在或上传文件实现资源共享功能,实现对不同类型的用户划分不同的权限,限制不同类型的用户只能访问特定的服务资源。

可以下载和上传资料文件,访问速度可以对指定的用户进行级别的划分。

2、建设Web服务器对外实现信息发布,对内实现教学教务管理。

网站发布学校新闻、通知、学校的活动等相关内容。

实现学生能够在网上进行成绩查询、网上报名、网上评教等功能;以及教师的信息查询、教学数据上传等。

3、建设邮件服务器以满足校园内部之间和内、外网这间的大量邮件传输的需求。

4、实现内网划分多个VLAN,实现校园内不同校区,不同楼宇,不同楼层的多客户接入。

5、内部实现PC间实现高速互访,同时可以访问互联网。

网络内同一IP段内的PC机可以通过网上邻居实现高速互访,传送资料文件等,解决不同楼宇,不同楼层之间通过移动存储设备传送数据费时、费力的问题。

6、内部用户的QoS管理,实现用户的分级管理功能,对用户下载和上传做相应的带宽限制。

对校园网络中的流量实现有效控制,对校园内的重要数据量可靠、稳定的传输如:语音、视频会议等的延迟和阻塞的敏感。

网络综合实验报告

网络综合实验报告网络综合实验报告随着互联网的普及和发展,网络已经成为人们生活中不可或缺的一部分。

本次实验旨在深入了解网络的基本概念和工作原理,并通过实际操作来体验网络的应用和安全问题。

本报告将从网络的发展历程、网络的基本构成、网络应用和网络安全等方面进行论述。

一、网络的发展历程网络的发展可以追溯到20世纪60年代,当时美国国防部为了解决信息传输的问题,开始研究建立一个分散的、抗故障的通信网络。

随着时间的推移,互联网逐渐发展起来,成为了全球最大的信息交流平台。

而今天,我们已经进入了5G时代,网络的速度和覆盖范围都有了巨大的提升。

二、网络的基本构成网络由服务器、路由器、交换机、终端设备等多个组成部分构成。

服务器是网络的核心,负责存储和处理大量的数据。

路由器和交换机则是网络中的数据传输设备,负责将数据从源地址传输到目的地址。

终端设备是用户接入网络的工具,如电脑、手机等。

三、网络应用网络应用广泛应用于各个领域,包括通信、商务、娱乐等。

在通信方面,网络提供了快速、便捷的通信方式,人们可以通过邮件、即时通讯工具等与世界各地的人进行交流。

在商务方面,网络为企业提供了电子商务平台,使得商业活动更加高效和便利。

在娱乐方面,网络提供了各种各样的娱乐内容,如在线游戏、视频分享等,丰富了人们的休闲生活。

四、网络安全随着网络的普及,网络安全问题也日益突出。

网络安全包括信息安全和系统安全两个方面。

信息安全指的是保护网络中传输的数据不被非法获取和篡改,系统安全指的是保护网络中的服务器和终端设备不受攻击和病毒侵害。

为了保障网络安全,人们需要采取一系列的措施,如使用强密码、定期更新软件、安装杀毒软件等。

五、实验操作在本次实验中,我们通过模拟网络攻击和防御的场景,来深入了解网络安全的重要性和相关技术。

我们使用了虚拟机搭建了一个简单的网络环境,并通过工具模拟了常见的网络攻击,如DDoS攻击、SQL注入等。

同时,我们也学习了一些网络防御的技术,如防火墙的配置、入侵检测系统的使用等。

网络信息安全综合实验报告

网络信息安全综合实验任务书一、目的与要求根据实验内容的要求和实验安排,要求学生在掌握网络信息安全基本知识的基础上,能够设计出相应的软件,并且熟练地运用各种网络信息安全技术和手段,发现并解决各类安全问题,维护网络及操作系统的安全。

二、主要内容实验一对称密码算法DES的实现对称密码算法是数据加密常用的一种方法,具有算法公开、加密效率高等特点,也是密码学研究的基础,其中的典型代表当属DES。

实验二非对称密码算法RSA的实现非对称密码算法在密钥管理、数字签名等领域起着重要的作用,其基于难解的数学问题而提出,具有公私钥对,密钥分配简单而且安全,其中典型的代表当属RSA。

实验三综合扫描及安全评估利用常见的一些扫描工具可以检测本系统及其它系统是否存在漏洞等安全隐患,给出全面而完善的评估报告,帮助管理员发现存在的问题,进而采取有力措施予以弥补,从而提高系统的安全性能。

实验四网络攻防技术矛与盾的关系告诉我们,在研究网络安全技术时,只着眼于安全防范技术是远远不够的,知己知彼方能百战不殆,因此,很有必要同时研究攻击与防范技术,才能更有效地解决各种威胁。

实验五 Windows系统安全配置方案作为网络节点,操作系统安全成为网络信息安全首先应予考虑的事务,然而人们往往忽视了OS 的安全性。

其实,OS的安全不只体现在密码口令上,这仅仅是最基本的一个方面。

除此之外,服务、端口、共享资源以及各种应用都很有可能存在着安全隐患,因此,应采取相应措施设置完善的本地安全策略,并使用防病毒软件、防火墙软件甚至入侵检测软件来加强系统的安全。

其中实验一和实验二要求编程实现,可直接调用相关功能函数完成。

实验三至实验五可在机房的网络信息安全综合实验系统上完成。

三、进度计划四、实验成果要求1.要求程序能正常运行,并实现任务书要求功能。

2.完成实验报告,要求格式规范,内容具体而翔实,应体现自身所作的工作,注重对设计思路的归纳和对问题解决过程的总结。

五、考核方式平时成绩+程序验收+实验报告。

网络安全综合实验

网络安全综合实验一、实验目的本实验旨在通过综合运用各种网络安全技术,加强学生对网络安全的综合理解和应用能力,提高其网络安全意识和对网络攻击的防范能力。

二、实验环境1. 操作系统:Windows 102. 软件工具:Wireshark、Nmap、Metasploit、OpenVAS等网络安全工具三、实验内容1. 网络扫描与分析利用Nmap工具对给定网络进行扫描,分析其中存在的潜在漏洞和弱点,并提出具体的防范建议。

2. 流量分析与数据嗅探使用Wireshark对网络数据进行嗅探和分析,捕获关键数据包并解码获取有效信息,识别其中存在的潜在威胁和攻击行为。

3. Web应用漏洞利用使用Metasploit等工具对预设的Web应用进行渗透测试,发现其中的漏洞并尝试利用这些漏洞进行攻击或远程控制。

4. 系统漏洞扫描与修复使用OpenVAS等工具对目标主机进行漏洞扫描,发现其中的系统漏洞并提供修复建议,测试漏洞修复后的效果。

5. 社会工程学攻击模拟通过模拟社会工程学攻击场景,测试员工的安全意识和对威胁的识别能力,培养员工正确处理可疑信息和防范社会工程学攻击的能力。

四、实验步骤具体实验步骤和操作方法会在实验指导书中给出,学生按照指导书的要求进行实验操作,并记录实验过程中的关键数据和结果。

五、实验报告学生根据实验指导书和实验结果,撰写实验报告,包括实验环境、实验步骤、关键数据和结果分析等内容。

报告要求清晰、准确,简洁明了地表达实验过程和实验结论。

六、实验总结学生根据实验过程和实验结果,总结实验中所学到的网络安全知识和技能,思考实验中遇到的问题和解决方法,提出个人对网络安全的认识和未来的学习计划。

七、实验安全注意事项1. 在进行实验操作时,务必遵守实验室网络安全管理制度,不得进行任何未授权的网络攻击行为。

2. 严格遵守实验操作指导,确保实验操作正确和安全。

3. 注意保护个人信息和敏感数据,不要将实验中获取的数据用于非法用途。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验三大型(双核心)网络综合实验【实验名称】大型(双核心)网络综合实验【实验原型】某大型校园全网建设(采用设备:RG-W ALL1500千兆防火墙、RG-S6810E、RG-S6806E 多业务万兆核心路由交换机、RG-S3550-24千兆三层路由交换机、RG-S2126G/50G千兆安全智能堆叠交换机)【实验目的】在实验室环境根据具体真实网络建设搭建模拟环境进行综合应用实验,指导学员如何规划实施大型企业、校园双核心网络建设规划【预备知识】交换路由基础,OSPF动态路由、OSPF路由重分布、静态路由、生成树协议、端口镜像、802.1QVlan、Vlan三层路由、防火墙、SNMP、ACL访问控制、安全控制等【背景描述】某高校随着学校教学和学生网上应用的增长,校园网以光纤连接了全校近70栋楼宇,覆盖了90%的教学办公场所和75%的学生宿舍。

共布有2万多个网络端口,其中约1.2万多个布线端口连通了网络设备,共接入计算机6千多台,有固定注册用户约6000人。

原有网络设备已经无法满足新环境下的网络应用,因此该校决定重新规划建设校园网,并提出了如下的需求:要适应学校的网络特点要求:用户数量庞大,网络应用复杂,不能在终端上限制网络用户行为,只能在网络设备上解决网络问题;要能够达到轻载要求:低负载,高带宽,最简单,最有效;要具有先进的技术性:支持线速转发,具备高密度的万兆端口,核心设备支持T级以上的背板设计,硬件实现ACL、QoS、组播等功能;要稳定、可靠:确保物理层、链路层、网络层、病毒环境下的稳定、可靠;要有健壮的安全:不以牺牲网络性能为代价,实现病毒和攻击的防护、用户接入控制、路由协议安全;要易于管理:具备网络拓朴发现、网络设备集中统一管理、性能监视和预警、分类查看管理事件的能力;要能实现弹性扩展:包括背板带宽、交换容量、转发能力、端口密度、业务能力的可扩展。

建设后的网络拓朴如下:【实现功能】实现内部网络VLAN划分,VLAN三层路由功能;并启用OSPF路由协议、路由重分布,实现双链路冗余备份;病毒攻击防护、防扫描攻击、出口实现地址转换、双出口负载均衡冗余备份、启用生成树协议避免环路;启用端口镜像对出口流量进行监控,全网采用starview进行网络管理。

【实验拓扑】【实验设备】出口设备:RG-WALL 100(或1000)1台;核心设备:S68系列(或S65/S35系列设备)2台,配置千兆光纤接口4块;汇聚设备:S3550-24 2台,每台配置2块千兆光纤接口;接入设备:S2126G二层交换机4台;实验PC:8台;【实验步骤】实验配置分为:(以下配置默认在全局配置模式下进行)。

第一步:网络设备的基本配置;第二步:ospf配置及其测试;第一步基本配置(1) S2150G-A1基本配置hostname S2150G-A //交换机更名为S2150G-Avlan 1!vlan 10 //创建VLAN10!vlan 20 //创建VLAN20vlan 30 //创建VLAN30!interface range fastEthernet 0/1-10 //定义1-10 号端口switchport access vlan 10 //将其加入VLAN10!interface range fastEthernet 0/11-20 //定义11-20 号端口switchport access vlan 20 //将其加入VLAN20!interface range fastEthernet 0/21-30 //定义21-30 号端口switchport access vlan 30 //将其加入VLAN30!interface gigabitEthernet 1/1 //配置S2150G-A的上连光纤模块switchport mode trunk //将其配置为TRUNK 模式S2150G-B与S2150G-A的配置内容基本相同,在此略过。

(2) S3550-A1基本配置hostname S3550-A//交换机更名为S3550-Avlan 1!vlan 10 //创建VLAN10!vlan 20 //创建VLAN20!vlan 30 //创建VLAN30!vlan 1014 //创建VLAN1014!vlan 1024 //创建VLAN1024!spanning-tree //启动生成树协议interface GigabitEthernet 0/1 //配置1号千兆端口flowcontrol autoswitchport mode trunk //设置为TRUNK模式switchport trunk native vlan 4093!interface GigabitEthernet 0/2flowcontrol autoswitchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 0/3switchport mode trunkinterface Vlan 10ip address 172.16.10.1 255.255.255.0 //配置VLAN10 的IP地址!interface Vlan 20ip address 172.16.20.1 255.255.255.0 //配置VLAN20的IP地址!interface Vlan 30ip address 172.16.30.1 255.255.255.0 //配置VLAN30 的IP地址!interface Vlan 1014ip address 192.168.128.44 255.255.255.248 //配置VLAN1014 的IP地址!interface Vlan 1024ip address 192.168.129.44 255.255.255.248 //配置VLAN1024 的IP地址S3550B的配置基本相同,在此略过。

(3) S6810E-A基本配置hostname S6810E-A//交换机更名为S6810E-A!spanning-tree //启动生成树协议interface AggregatePort 1 //配置聚合端口no switchport //将此端口转为三层接口ip address 192.168.128.1 255.255.255.248 //配置1号聚合端口的IP地址!interface GigabitEthernet 3/1medium-type fiber //设置接口连接线缆为光纤线缆switchport mode trunk //设置为TRUNK模式switchport trunk native vlan 4093!interface GigabitEthernet 3/2medium-type fiberswitchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 3/11no switchport //将此端口转为三层接口port-group 1 //将其加入1号聚合端口!interface GigabitEthernet 3/12no switchport //将此端口转为三层接口port-group 1 //将其加入1号聚合端口interface Vlan 1014ip address 192.168.128.45 255.255.255.248 //设置VLAN1014的IP地址!interface Vlan 1016ip address 192.168.128.67 255.255.255.248 //设置VLAN1016的IP地址S6810E-B的配置基本相同,在此略过。

第二步:ospf配置(1) S3550A的路由配置interface Vlan 1024ip address 192.168.129.44 255.255.255.248ip ospf cost 100 //设置此链路OSPF代价为100!router ospf //启用OSPF路由协议area 0.0.0.0 //区域0network 192.168.0.0 255.255.0.0 area 0.0.0.0 //公布本交换机的路由信息!(1) S6810E-A的路由配置interface AggregatePort 1no switchportip address 192.168.128.1 255.255.255.248ip ospf cost 1 //设置1号聚合端口的链路OSPF代价为1!interface Vlan 1016ip address 192.168.128.67 255.255.255.248ip ospf cost 60 //设置VLAN1016的链路OSPF代价为60!router ospf //启动OSPF路由协议area 0.0.0.0 //区域0network 192.168.0.0 255.255.0.0 area 0.0.0.0 //公布本交换机的路由信息!【问题与思考】1、为什么把VLAN作为三层接口,这样做的好处是什么?2、为什么把端口配置为TRUNK模式,这样做的好处是什么?【参考配置】(1)S2150G-A的参考配置S2150G-A#sh runBuilding configuration...Current configuration : 2083 bytes!version 1.0!hostname S2150G-Avlan 1!vlan 10!vlan 20!vlan 30!enable secret level 1 5 #E,1u_;Cq&-8U0<Dq'.tj9=Gq+/7R:>H enable secret level 15 5 #/-aeh`@q1'dfimLqt{bcknAq7zyglow !interface fastEthernet 0/1switchport access vlan 10!interface fastEthernet 0/2switchport access vlan 10!interface fastEthernet 0/3switchport access vlan 10!interface fastEthernet 0/4switchport access vlan 10!interface fastEthernet 0/5switchport access vlan 10!interface fastEthernet 0/6switchport access vlan 10!interface fastEthernet 0/7switchport access vlan 10!interface fastEthernet 0/8switchport access vlan 10!interface fastEthernet 0/9switchport access vlan 10!interface fastEthernet 0/10 switchport access vlan 10 !interface fastEthernet 0/11 switchport access vlan 20 !interface fastEthernet 0/12 switchport access vlan 20 !interface fastEthernet 0/13 switchport access vlan 20 !interface fastEthernet 0/14 switchport access vlan 20 !interface fastEthernet 0/15 switchport access vlan 20 !interface fastEthernet 0/16 switchport access vlan 20 !interface fastEthernet 0/17 switchport access vlan 20 !interface fastEthernet 0/18 switchport access vlan 20 !interface fastEthernet 0/19 switchport access vlan 20 !interface fastEthernet 0/20 switchport access vlan 20 !interface fastEthernet 0/21 switchport access vlan 30 !interface fastEthernet 0/22 switchport access vlan 30 !interface fastEthernet 0/23 switchport access vlan 30 !interface fastEthernet 0/24 switchport access vlan 30interface fastEthernet 0/25 switchport access vlan 30!interface fastEthernet 0/26 switchport access vlan 30!interface fastEthernet 0/27 switchport access vlan 30!interface fastEthernet 0/28 switchport access vlan 30!interface fastEthernet 0/29 switchport access vlan 30!interface fastEthernet 0/30 switchport access vlan 30!interface gigabitEthernet 1/1 switchport mode trunk!interface vlan 10!endS2150G-A#(2)S2150G-B 的参考配置S2150G-B#sh runBuilding configuration... Current configuration : 2061 bytes!version 1.0!hostname S2150G-Bvlan 1!vlan 50!vlan 60!vlan 70enable secret level 1 5 #E,1u_;Cq&-8U0<Dq'.tj9=Gq+/7R:>H enable secret level 15 5 #/-aeh`@q1'dfimLqt{bcknAq7zyglow !interface fastEthernet 0/1switchport access vlan 50!interface fastEthernet 0/2switchport access vlan 50!interface fastEthernet 0/3switchport access vlan 50!interface fastEthernet 0/4switchport access vlan 50!interface fastEthernet 0/5switchport access vlan 50!interface fastEthernet 0/6switchport access vlan 50!interface fastEthernet 0/7switchport access vlan 50!interface fastEthernet 0/8switchport access vlan 50!interface fastEthernet 0/9switchport access vlan 50!interface fastEthernet 0/10switchport access vlan 50!interface fastEthernet 0/11switchport access vlan 60!interface fastEthernet 0/12switchport access vlan 60!interface fastEthernet 0/13switchport access vlan 60!interface fastEthernet 0/14switchport access vlan 60 !interface fastEthernet 0/15 switchport access vlan 60 !interface fastEthernet 0/16 switchport access vlan 60 !interface fastEthernet 0/17 switchport access vlan 60 !interface fastEthernet 0/18 switchport access vlan 60 !interface fastEthernet 0/19 switchport access vlan 60 !interface fastEthernet 0/20 switchport access vlan 60 !interface fastEthernet 0/21 switchport access vlan 70 !interface fastEthernet 0/22 switchport access vlan 70 !interface fastEthernet 0/23 switchport access vlan 70 !interface fastEthernet 0/24 switchport access vlan 70 !interface fastEthernet 0/25 switchport access vlan 70 !interface fastEthernet 0/26 switchport access vlan 70 !interface fastEthernet 0/27 switchport access vlan 70 !interface fastEthernet 0/28 switchport access vlan 70 !interface fastEthernet 0/29switchport access vlan 70!interface fastEthernet 0/30switchport access vlan 70!interface gigabitEthernet 1/1switchport mode trunk!endS2150G-B#(3)S3550-A的参考配置S3550-A#sh runSystem software version : 2.61 Build Aug 7 2005 ReleaseBuilding configuration...Current configuration : 997 bytes!version 1.0ip routing algorithm CRC32_UPPER!hostname S3550-Avlan 1!vlan 10!vlan 20!vlan 30!vlan 1014!vlan 1024!enable secret level 1 5 #+/7R:>Hq,1u_;C,q-8U0<D+q.tj9=G1 enable secret level 15 5 #t{bcknAq7zyglowq-aeh`@Iq'dfimLM !spanning-treeinterface GigabitEthernet 0/1flowcontrol autoswitchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 0/2flowcontrol autoswitchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 0/3switchport mode trunk!interface Vlan 10ip address 172.16.10.1 255.255.255.0!interface Vlan 20ip address 172.16.20.1 255.255.255.0!interface Vlan 30ip address 172.16.30.1 255.255.255.0!interface Vlan 1014ip address 192.168.128.44 255.255.255.248!interface Vlan 1024ip address 192.168.129.44 255.255.255.248ip ospf cost 100!router ospfarea 0.0.0.0network 192.168.0.0 255.255.0.0 area 0.0.0.0!endS3550-A#(4)S3550-B的参考配置S3550-B#sh runSystem software version : 2.61 Build Aug 7 2005 ReleaseBuilding configuration...Current configuration : 900 bytes!version 1.0ip routing algorithm CRC32_UPPER!hostname S3550-Bvlan 1!vlan 50!vlan 60!vlan 1016!vlan 1026!vlan 4093!enable secret level 1 5 #wNq&#Z1qIOrJ%(8qMp]K*.tqxB^"[/7 enable secret level 15 5 #Q8cgkE,qm`dhl&-qPaein'.q}bfjo+/ !interface GigabitEthernet 0/1switchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 0/2switchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 0/3switchport mode trunk!interface Vlan 50ip address 172.18.50.1 255.255.255.0!interface Vlan 60ip address 172.18.60.1 255.255.255.0!interface Vlan 1016ip address 192.168.128.66 255.255.255.248ip ospf cost 60!interface Vlan 1026ip address 192.168.129.66 255.255.255.248!interface Vlan 4093!router ospfarea 0.0.0.0network 192.168.0.0 255.255.0.0 area 0.0.0.0!endS3550-B#(5)S6810E-A的参考配置S6810E-A#sh runSystem software version : 2.41(2) Build Sep 19 2005 RelBuilding configuration...Current configuration : 936 bytes!version 1.0install 3 12sfp/gtip routing algorithm CRC32_UPPER!hostname S6810E-Aenable secret level 1 5 #.Y*T7+.qtZ[V/,|qS(\W&-/qX)sv'~1 enable secret level 15 5 #-aeh`@Iq'dfimLMq{bcknAxqzyglowN !spanning-treeinterface AggregatePort 1no switchportip address 192.168.128.1 255.255.255.248ip ospf cost 1!interface GigabitEthernet 3/1medium-type fiberswitchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 3/2medium-type fiberswitchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 3/11no switchportport-group 1!interface GigabitEthernet 3/12no switchportport-group 1!interface Vlan 1014ip address 192.168.128.45 255.255.255.248!interface Vlan 1016ip address 192.168.128.67 255.255.255.248ip ospf cost 60!router ospfarea 0.0.0.0network 192.168.0.0 255.255.0.0 area 0.0.0.0!endS6810E-A#(6)S6810E-B的参考配置S6810E-B#sh runSystem software version : 2.41(2) Build Sep 19 2005 RelBuilding configuration...Current configuration : 919 bytes!version 1.0install 3 12sfp/gtip routing algorithm CRC32_UPPER!hostname S6810E-Benable secret level 1 5 #,tZ[V/,q+S(\W&-q1X)sv'~q.Y*T7+. enable secret level 15 5 #7R:>H.Y qu_;C,tZqU0<D+S(qj9=G1X) !interface AggregatePort 1no switchportip address 192.168.128.2 255.255.255.248ip ospf cost 20!interface GigabitEthernet 3/1medium-type fiberswitchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 3/2medium-type fiberswitchport mode trunkswitchport trunk native vlan 4093!interface GigabitEthernet 3/11no switchportport-group 1!interface GigabitEthernet 3/12no switchportport-group 1!interface Vlan 1024ip address 192.168.129.45 255.255.255.248 ip ospf cost 50!interface Vlan 1026ip address 192.168.129.67 255.255.255.248 !router ospfarea 0.0.0.0network 192.168.0.0 255.255.0.0 area 0.0.0.0 !endS6810E-B#。