ASV2012(ActionScriptViewer)解密反编译DoSWF加密Flash之图文教程

【转】一步一步带你反编译apk,并教你修改smali和重新打包

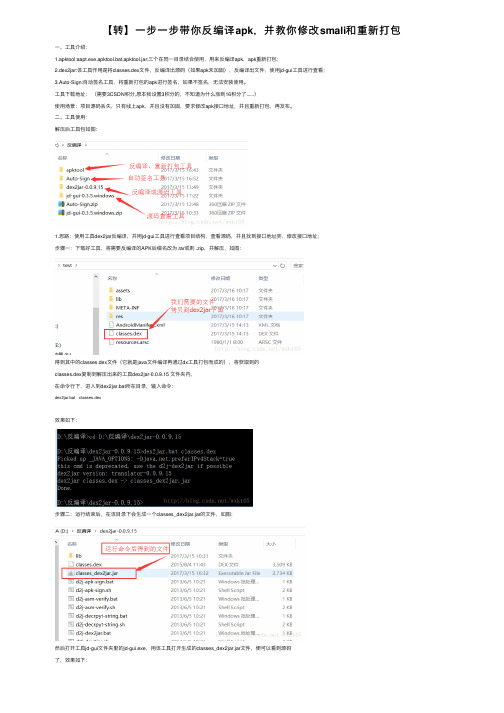

【转】⼀步⼀步带你反编译apk,并教你修改smali和重新打包⼀、⼯具介绍:1.apktool:aapt.exe,apktool.bat,apktool.jar;三个在同⼀⽬录结合使⽤,⽤来反编译apk,apk重新打包;2.dex2jar:该⼯具作⽤是将classes.dex⽂件,反编译出源码(如果apk未加固),反编译出⽂件,使⽤jd-gui⼯具进⾏查看;3.Auto-Sign:⾃动签名⼯具,将重新打包的apk进⾏签名,如果不签名,⽆法安装使⽤。

⼯具下载地址:(需要3CSDN积分,原本我设置3积分的,不知道为什么涨到16积分了......)使⽤场景:项⽬源码丢失,只有线上apk,并且没有加固,要求修改apk接⼝地址,并且重新打包,再发布。

⼆、⼯具使⽤:解压后⼯具包如图:1.思路:使⽤⼯具dex2jar反编译,并⽤jd-gui⼯具进⾏查看项⽬结构,查看源码,并且找到接⼝地址类,修改接⼝地址;步骤⼀:下载好⼯具,将需要反编译的APK后缀名改为.rar或则 .zip,并解压,如图:得到其中的classes.dex⽂件(它就是java⽂件编译再通过dx⼯具打包⽽成的),将获取到的classes.dex复制到解压出来的⼯具dex2jar-0.0.9.15 ⽂件夹内,在命令⾏下,进⼊到dex2jar.bat所在⽬录,输⼊命令:dex2jar.bat classes.dex效果如下:步骤⼆:运⾏结束后,在该⽬录下会⽣成⼀个classes_dex2jar.jar的⽂件,如图:然后打开⼯具jd-gui⽂件夹⾥的jd-gui.exe,⽤该⼯具打开⽣成的classes_dex2jar.jar⽂件,便可以看到源码了,效果如下:2.思路:apktool,反编译修改smali⽂件,进⾏重新打包,通过⽤jd-gui⼯具找到接⼝地址类后,与相应的smali⽂件进⾏对⽐,修改接⼝地址;下载上述⼯具中的apktool,解压得到3个⽂件:aapt.exe,apktool.bat,apktool.jar ,将需要反编译的APK⽂件放到该⽬录下,如图:打开命令⾏界⾯(运⾏-CMD),定位到apktool⽂件夹,输⼊以下命令:apktool.bat d -f test.apk -o testapktool -f [待反编译的apk] -o [反编译之后存放⽂件夹]如图:反编译之后会得到test ⽂件夹,打开test⽂件夹,⾥边就是反编译出来的各种资源⽂件使⽤jd-gui查看源码找到地址类,然后在smali⽂件⾥找到地址的smali⽂件,更改smali⽂件内接⼝地址。

反编译神器bytecodeviewer

反编译神器bytecodeviewer

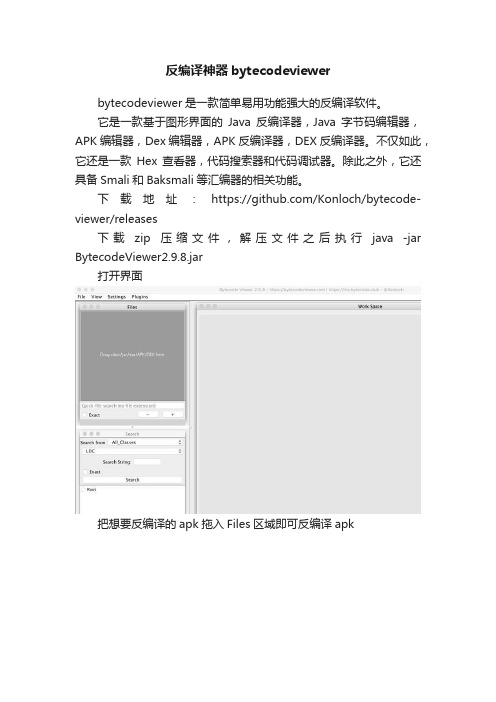

bytecodeviewer是一款简单易用功能强大的反编译软件。

它是一款基于图形界面的Java反编译器,Java字节码编辑器,APK编辑器,Dex编辑器,APK反编译器,DEX反编译器。不仅如此,它还是一款Hex查看器,代码搜索器和代码调试器。除此之外,它还具备Smali和Baksmali等汇编器的相关功能。

点击.class文件即可看到反编译后的代码。

下载地址:https:///Konloch/bytecode-viewer/releases

下载zip压缩文件,解压文件之后执行java -jar BytecodeViewer2.9.8.jar

打开பைடு நூலகம்面

把想要反编译的apk拖入Files区域即可反编译apk

Decoded Resources为反编译后的文件。

反编译详细教程

.去震动教程.时间居中教程,时间显示到秒且居中在通知栏增加模拟时钟透明状态栏代码修改字体颜色修改关于运营商图标修改可以ctrl+F,按需搜索一:去震动教程:一、首先是配置编译和反编译环境,具体方法如下:1、在电脑上下载安装JRE(/file/clif5w53)。

其次下载好apk反编译工具(apk反编译软件.rar(2.43 MB, 下载次数: 5756) )2、在系统环境变量Path里加入java.exe所在路径。

右键我的电脑--属性--高级系统--设置--环境变量--系统环境变量,里面的path变量项,值里面添加java的所在路径(例如“;C:\Program Files\Java\jre6\bin”)3、将反编译软件解压出来,为了便于使用,最好放在C:\Windows目录下。

二、提取并反编译framework-res.apk文件1、手机必须root,先用RE管理器将/system/framework文件夹下的文件framework-res.apk复制到/sdcard,然后复制到电脑(为了方便后面的操作,建议将文件放到电脑某个盘符的根目录下。

例如:e:\framework-res.apk)2、反编译framework-res.apk文件。

具体方法运行cmd.exe(如图)然后在出来的命令提示行中输入以下命令:apktool+空格d+空格+framework-res.apk路径+空格+反编译后文件存放路径,比如文件放入d盘根目录则命令为:apktool d d:\framework-res.apk d:\framework-res(如图)(此时反编译出来的文件放在d盘framework-res文件夹下)三、修改去震动相关的xml文件一般framework-res\res\values\arrays.xml就是我们要修改的对象。

用xml编辑器(xml 编辑器.rar(345.03 KB, 下载次数: 3223) )打开这个文件。

Android逆向工具篇—反编译工具的选择与使用

Android逆向⼯具篇—反编译⼯具的选择与使⽤作者 | 天天记⼩本⼦上的lilac 来源 | CSDN今天给⼤家介绍⼀下Android App 在Java层的逆向⼯具。

逆向⼯具的介绍在过去,当我们想要了解⼀个 app 内部运作细节时,往往先通过 ApkTool 反编译 APK,⽣成 smali 格式的反汇编代码[1],然后⼤佬和⽼⼿直接阅读 smali 代码,适当的进⾏修改、插桩、调试,经过⼀定的经验和猜想,理解程序的运⾏逻辑和加解密细节,⽐如如下的 smali 代码。

smail我们只要先这样,再那样,最后再这样,对对对,就这样,⼀个程序的加密就被破解出来了。

是不是迫不及待想来⼀次App的逆向之旅了?事实上,这种⽅式对⼩⽩实在不友好,有没有更加友好的⽅式呢?当然是有的,如果你百度或者 google 搜索逆向相关的教程和分享,很容易就会发现下⾯这三个⼯具。

在介绍⼯具之前,我们先补充⼀下APK结构的知识,我们以伊对这个社交 Apk 为例。

APK ⽂件其实是⼀种特殊的 zip 格式,我们可以直接⽤ 360 压缩或者别的压缩⼯具打开。

为了满⾜⾃⾝的功能和设计,⼏乎每⼀个都会在基础的⽂件结构上添加不少东西,但有六个部分是不变的,我们罗列和称述⼀下。

⽂件或⽬录作⽤META-INF/描述apk包信息的⽬录,主要存放了签名信息,配置信息,service注册信息res/存放apk资源⽂件的⽬录,⽐如图⽚、图标、字符串、样式、颜⾊assets/同样是存放apk资源⽂件的⽬录,但和res有差异,和我们关系不⼤resources.arsc资源索引,包含不同语⾔环境中res⽬录下所有资源的类型、名称与ID所对应的信息lib/存放so⽂件,越来越多的应⽤由C/C++编写核⼼代码,以SO⽂件的形式供上层JAVA代码调⽤,以保证安全性,这个⽬录是逆向解密关注的重点classes.dex(⼀个或数个)Android程序运⾏在Dalvik虚拟机上,⽽dex就是Dalvik虚拟机的可执⾏⽂件, 相当于Windows平台中的exe⽂件,通过反编译dex,可以获得apk源码(这个说法不很准确,但⽅便理解)AndroidManifest.xml清单⽂件,包含了App⼤量的的配置信息,⽐如包名、应⽤需要拥有的权限(打电话/录⾳/⽹络通信等等)、以及所有的界⾯和程序组件的信息,⽆法解压apk时直接打开,因为清单⽂件在apk打包过程中被编译成了⼆进制格式⽂件接下来我们介绍以下反编译⼯具,看⼀下反编译⼯具的作⽤⼯具作⽤ApkTool解析resources.arsc,AndroidManifest.xml等⽂件,反编译dex⽂件为smali源码Dex2jar将dex⽂件转化为jar⽂件Jd-gui反编译jar,查看java源码⽐如使⽤ Dex2jar+Jd-gui, 最终得到这样的结果。

Flash文件的破解与加密方法探秘

Flash文件的破解与加密方法探秘破解和防破解是必是同时存在的对立体。

如同制造病毒和防范病毒一样,制造病毒的言论从不会公开出现在一些名门场合,所以每当病毒来袭,防范的一方总是措不及防。

我们更希望看到的不是偷偷摸摸,而是从破解和防范中学习到实用的技术和知识。

一、破解篇这里所谈的破解,包括提取swf、破解已加密及未加密的swf,即通常所说的“swf to fla”。

获取swf的工具·Flash Saver - 保存网页中的swf·Flash文件格式转换器(FlashChanger) - 转换未加壳的exe 为swf·Flash吸血鬼- 不得已时用之。

提取范围很广,只要能看到Flash的窗口,包括加壳及未加壳的exe、网页等等。

在使用Flash吸血鬼提取swf的过程中建议不要进行其他操作,否则速度会变得极其缓慢,配置不好的机器有可能死机。

这也是这款软件目前版本(v2.2)最大的一个不足之处。

如果想中止程序,可以在任务管理器中结束。

使用Temporary Internet Files(IE缓存)下载MV、SWF等资源偶尔会有网友问我关于网上MV 如何下载,其实方法很简单,只要到Temporary Internet Files 文件夹下就能找到想找的大部分网络资源。

Temporary Internet Files 是IE 的临时文件夹。

目录一般在C:\Documents and Settings\你的用户名\Local Settings\Temporary Internet Files使用Temporary Internet Files 查找资源的技巧:先清空Temporary Internet Files,然后用IE 打开或刷新你要找的资源(比如MV) 所在的网页。

再刷新Temporary Internet Files 就能看到了,如果资源比较大,需要过一会,等下载完后再刷新才能看到。

最全的脱壳,反编译 ,汇编工具集合

最全的脱壳,反编译 ,汇编工具集合.txt蜜蜂整日忙碌,受到赞扬;蚊子不停奔波,人见人打。

多么忙不重要,为什么忙才重要。

本文由nbdsb123456贡献最全的脱壳,反编译,汇编工具集合破解工具下载连接1 调试工具Ollydbg V1.10 正式汉化修改版+最新最全插件2.02mSmartCheck V6.20 20.54MCompuware SoftICE V4.3.1 精简版10.57MCompuware (SoftICE) Driver Studio V3.1 完全版176.52MTRW2000 V1.22 汉化修改版+全部最新插件1.47Mforwin9X动态破解VB P-code程序的工具WKTVBDebugger1.4e2 反汇编工具W32Dasm是一个静态反汇编工具,也是破解人常用的工具之一,它也被比作破解人的屠龙刀。

W32Dasm10.0修改版是经Killer在W32Dasm8.93基础上修改的,修改后的W32Dasm功能更强大,能完美显示中文字符串及VB程序,内含16进制编辑器,破解修改软件更容易,真可谓是反汇编极品!W32Dasm V10.0 汉化增强版419 KB反汇编工具老大,功能大大的胜过了w32dasm。

学习加解密的朋友不可错过。

即使不用你也要收藏一份。

:)IDA Pro Standard V4.60.785 零售版 + Flair + SDK33.08 MBC32Asm是集反汇编、16进制工具、Hiew修改功能与一体的新工具。

强烈推荐!C32Asm V0.4.12 1.97 MBC32Asm V0.4.12 破解补丁 650 KB3 反编译工具DelphiDeDe3.50.04 Fix增强版5.3 MB4 PE相关工具PE编辑工具Stud_PE1.8 PE工具,用来学习PE格式十分方便。

/tools/PE_tools/Editor/stdupe/Stud_PE1.8.zipProcDump32v1.6.2 FINAL Windows下的脱壳工具并可进行PE编辑。

vep破解方法

vep破解方法随着科技的发展和互联网的普及,人们对于信息安全的需求越来越高。

VEP(Virtual Execution Platform)作为一种保护软件版权和防止盗版的技术,其在众多领域得到了广泛应用。

然而,与此同时,VEP破解的方法也应运而生。

本文将从以下几个方面对VEP破解方法进行分析:一、VEP破解方法的背景和意义VEP技术通过对软件进行加密,使得只有通过授权的终端才能正常运行。

这对于保护软件开发者权益具有重要意义。

然而,加密技术并非牢不可破,黑客们通过不断研究,找到了破解VEP的方法。

这些方法在一定程度上降低了VEP技术的保护效果,但也促使厂商不断完善技术。

二、VEP破解方法的具体步骤1.反编译:黑客首先需要获取软件的源代码,然后对其进行反编译,了解程序结构和加密算法。

2.调试和修改:通过对反编译后的代码进行调试,找到加密的关键部分,并对代码进行修改,以达到破解的目的。

3.重新编译:在修改完成后,黑客需要重新编译代码,使其能够在未授权的终端上正常运行。

4.测试与发布:完成编译后,黑客会对破解后的软件进行测试,确保其功能正常。

随后,将破解版发布到网络上,供其他人下载和使用。

三、VEP破解方法的优缺点分析优点:破解VEP技术能够帮助用户绕过版权限制,免费使用软件。

此外,破解过程中的一些技术手段对于网络安全研究也具有一定的参考价值。

缺点:破解VEP技术违反了法律法规,侵犯了软件开发者的权益。

此外,破解行为还可能导致恶意软件的传播,对用户信息安全造成威胁。

四、VEP破解方法的法律与道德问题在我国,破解VEP技术属于违法行为。

根据《著作权法》等相关法律法规,未经著作权人许可,擅自破解、传播破解方法或未经授权使用他人作品,都将承担法律责任。

从道德层面来看,破解VEP技术也容易导致不公平竞争和劣币驱逐良币的现象,不利于整个行业的发展。

五、总结与建议虽然VEP破解方法在一定程度上满足了用户的需求,但其法律和道德问题不容忽视。

ioncube解密方法

ioncube解密方法ionCube是一种用于加密和保护PHP脚本的工具,它通过对PHP代码进行编码和混淆,使得脚本文件无法直接阅读和修改。

然而,有时候我们可能需要解密ionCube加密过的脚本,以便进行修改、调试或扩展。

下面是一些常用的ionCube解密方法。

1. 使用ionCube解密工具:一些开发者开发了一些专门用于解密ionCube加密脚本的工具,如UnLoader和IonCube_deobfuscator。

这些工具可以通过解码和还原ionCube加密的脚本,使其变得可读。

2. 使用ionCube解密服务:一些公司或个人提供ionCube解密服务,他们通常有专门的团队和技术,可以解密各种类型的ionCube加密脚本。

你可以通过向这些服务商提交你的加密脚本,并支付一定的费用,他们会为你提供解密后的脚本文件。

3. 反编译:ionCube加密的脚本经过编码和混淆,使其难以直接解密。

但是通过反编译可以将编译后的代码还原成源代码,从而实现解密。

反编译的过程较为复杂,需要一定的编程和逆向工程知识,可以使用一些专门的逆向工程工具,如IDA Pro、OllyDbg等。

4. 手动解密:对于一些简单的ionCube加密脚本,可以通过手动解密来获取原始代码。

手动解密的方法是通过分析加密脚本的结构和逻辑,逐步还原出原始代码。

这需要对PHP和ionCube加密算法有一定的了解和经验。

总结一下,解密ionCube加密脚本的方法有:使用专门的解密工具,借助解密服务,进行反编译,以及手动解密。

然而,需要注意的是,解密ionCube加密脚本可能涉及到版权和法律问题,在进行解密之前,应该确保自己有解密的合法权益。

同时,解密加密脚本也是一种技术活动,需要具备相关的知识和经验。

最后,强烈建议开发者在编写PHP脚本时,采取其他更可靠的方式来保护脚本的安全性,如代码混淆、许可证限制等。