实验1 网络环境的搭建

路由器的基本配置实验报告

路由器的基本配置实验报告路由器的基本配置实验报告1·概述本实验旨在介绍路由器的基本配置方法及步骤,包括路由器的初始化设置、接口配置、路由配置等内容。

通过本实验,可以掌握基本的路由器配置技能,为网络搭建和管理提供基础支持。

2·实验设备及环境2·1 设备:一台路由器(型号:X)2·2 环境:局域网环境,网络连接正常3·实验步骤3·1 初始化路由器3·1·1 连接路由器和电源,启动路由器3·1·2 进入路由器的管理界面,通常通过Web页面或命令行界面(Console/SSH)登录3·1·3 根据路由器型号和操作系统版本,进行初始化配置,包括设置管理密码、主机名、SSH/Telnet等远程管理方式等 3·2 配置接口3·2·1 查看路由器接口信息,包括物理接口和逻辑接口3·2·2 针对需要使用的接口进行配置,包括IP地质、子网掩码、端口速率、半双工/全双工模式等3·3 配置路由3·3·1 理解路由表的概念和作用3·3·2 查看、修改和添加路由表项,实现路由转发和路径选择3·4 配置网络地质转换(NAT)3·4·1 理解NAT的作用和原理3·4·2 配置静态NAT和动态NAT,实现内网和外网的地质映射3·5 配置ACL3·5·1 理解ACL的作用和原理3·5·2 配置标准ACL和扩展ACL,实现网络流量过滤和管理3·6 配置路由器日志3·6·1 理解路由器日志的作用和重要性3·6·2 配置路由器日志,记录关键事件和异常情况4·实验结果及分析4·1 初始化路由器成功,管理密码和远程管理方式设置正确4·2 接口配置正确,路由器接口状态正常,网络连接正常4·3 路由配置正常,路由表项添加正确,路由转发功能正常4·4 NAT配置正确,实现了内网和外网之间的地质映射4·5 ACL配置正确,实现了网络流量的合规管理和过滤4·6 路由器日志配置正确,日志记录了关键事件和异常情况5·结论通过本实验,成功完成了路由器的基本配置,掌握了不同功能的配置方法和步骤,能够进行基本的路由器管理和网络搭建工作。

计算机网络工程实训报告

计算机网络工程实训报告一、实训目的和背景计算机网络工程实训是一门基础实践性课程,旨在培养学生对计算机网络技术的应用和实践能力。

通过该实训,学生能够熟悉并掌握计算机网络的基本原理、网络设备的配置和管理、网络拓扑设计、网络安全等方面的知识和技能。

本次实训以构建一套基于局域网的网络为主要目标,通过搭建网络,实现网络设备的配置和管理,加强学生在实际应用环境中的操作能力。

二、实训过程与步骤1.实训环境的搭建为了进行计算机网络的实训,首先需要搭建一个相对完整的实践环境,包括服务器、路由器、交换机等网络设备的配置和连接。

我们选用了模拟器软件Packet Tracer来实现这一目标,通过添加相应的设备,并进行配置,构建了一套拓扑结构合理的实践环境。

2.网络设备的配置和管理在实践环境中,我们首先需要对网络设备进行基本的配置和管理。

包括配置IP地址、子网掩码、默认网关、域名服务器等网络参数,设置VLAN,配置路由器的静态路由等。

这些操作既需要通过CLI命令来完成,也可以通过设备的WEB管理界面来实现。

在实践过程中,我们通过CLI和WEB两种方式来学习和实践了网络设备的配置和管理。

3.网络拓扑的设计与实现在实践环境中,我们还需要对网络拓扑进行设计与实现。

通过合理的拓扑结构,可以实现数据的流通和通信的顺畅。

在设计拓扑时,需要考虑网络的层次划分、设备的选择与布线等问题。

在实践过程中,我们根据实际需求,设计了一个适用于公司办公网络的拓扑结构,并亲自搭建了这个拓扑。

4.网络安全的实践网络安全是计算机网络工程的重要内容之一、在实训过程中,我们使用了一些网络安全设备和技术,如防火墙、入侵检测系统等,对网络进行了安全实践。

我们学习了许多网络攻击和防御的知识,并亲自进行了模拟攻击和防御,并通过分析攻击原理,提升了网络防护的能力。

三、实践收获和总结通过本次计算机网络工程的实践,我对计算机网络的基本原理和应用有了更深入的理解。

我学会了如何配置和管理网络设备,了解了网络拓扑的设计与实现,也掌握了一些网络安全的技术手段。

静态路由实验内容

静态路由实验内容静态路由实验内容一、实验目的本次实验旨在通过搭建静态路由环境,掌握静态路由的基本原理和配置方法,以及了解不同网络拓扑下静态路由的应用场景。

二、实验环境1.硬件环境:PC机若干台、交换机若干台、路由器若干台;2.软件环境:Windows操作系统、GNS3模拟器。

三、实验步骤1.搭建网络拓扑根据实验需求,选择合适的网络拓扑进行搭建。

一般来说,静态路由适用于小型企业或部门内部网络,所以我们可以选择两台交换机和两台路由器进行搭建。

其中,交换机用于连接不同子网,路由器则负责子网之间的数据转发。

2.配置IP地址在搭建好网络拓扑后,需要为每个设备配置IP地址。

具体操作步骤如下:(1)进入交换机或路由器的命令行界面;(2)输入“enable”命令进入特权模式;(3)输入“configure terminal”命令进入全局配置模式;(4)输入“interface 端口号”命令进入相应接口的配置模式;(5)输入“ip address IP地址子网掩码”命令设置IP地址和子网掩码;(6)输入“no shutdown”命令开启接口。

3.配置静态路由在完成IP地址的配置后,需要为路由器配置静态路由。

具体操作步骤如下:(1)进入路由器的命令行界面;(2)输入“enable”命令进入特权模式;(3)输入“configure terminal”命令进入全局配置模式;(4)输入“ip route 目标网络子网掩码下一跳地址”命令设置静态路由信息。

4.测试网络连通性在完成静态路由的配置后,需要进行网络连通性测试。

具体操作步骤如下:(1)在PC机上打开CMD命令行界面;(2)输入“ping 目标IP地址”命令测试是否能够ping通目标主机。

四、实验注意事项1.在搭建网络拓扑时,需要保证每个设备之间的连接正确无误,否则可能会导致网络不稳定或无法正常工作。

2.在配置IP地址和静态路由时,需要注意各个参数的正确性和一致性,否则也会导致网络不稳定或无法正常工作。

计算机网络上机实验题

计算机网络上机实验题

实验题目

请编写一个简单的计算机网络实例来展示数据包的传输过程。

实验要求

1. 使用至少2台计算机来模拟网络环境。

2. 实现一个简单的客户端和服务器端程序。

3. 客户端程序向服务器端发送数据包,并在服务器端输出接收

到的数据包内容。

实现步骤

1. 搭建网络环境:连接两台计算机,并确保它们可以相互通信。

2. 编写服务器端程序:使用一种编程语言(如Python)编写服

务器端程序,监听指定端口并等待数据包的到达。

3. 编写客户端程序:使用同一种编程语言编写客户端程序,向

服务器端指定的IP地址和端口发送数据包。

4. 数据包传输:客户端程序发送数据包,服务器端程序接收并输出数据包内容。

5. 测试:运行客户端和服务器端程序,观察数据包的传输过程和服务器端输出的内容是否正确。

实验注意事项

- 确保计算机之间的网络连接正常,可以相互通信。

- 检查防火墙设置,确保指定的端口可以通信。

- 在编写程序时,注意数据包的格式和传输方式。

实验评估标准

- 搭建网络环境成功。

- 程序能够正常运行,客户端能够发送数据包,服务器端能够接收并输出数据包内容。

- 能够准确理解和解释实验的目的和过程。

参考文献

- 无。

国开《网络安全技术》形考任务1-实验一-搭建网络安全演练环境

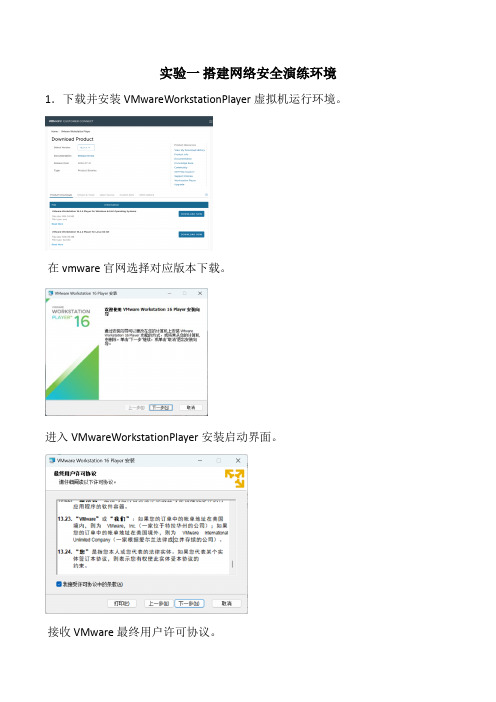

实验一搭建网络安全演练环境1.下载并安装VMwareWorkstationPlayer虚拟机运行环境。

在vmware官网选择对应版本下载。

进入VMwareWorkstationPlayer安装启动界面。

接收VMware最终用户许可协议。

选择VMware自定义安装。

在VMware用户体验设置选项界面,进行相应选项的选择。

选择建立快捷方式的位置。

进入安装VMware WorkStation Player的界面,等待安装结束。

首次运行VMware WorkStation Player提示输入许可证,可选免费试用。

安装VMware WorkStation Player完成。

2.在VMware中安装KaliLinux

首先,选择VMware镜像下载。

然后,将文件解压到工作路径。

用VMware打开虚拟机镜像。

开始配置虚拟机硬件资源。

配置虚拟机硬件资源,包括内存、处理器、磁盘等。

配置侧通道缓解

KaliLinux的登录界面

KaliLinux桌面

Kali Linux功能完善,大部分网络安全工具已经默认安装。

各种网络配置实验报告(3篇)

第1篇一、实验目的本次实验旨在使学生了解和掌握网络配置的基本方法,熟悉网络设备的操作,并能根据实际需求设计简单的网络拓扑结构。

通过实验,学生应能够:1. 熟悉网络设备的操作界面和基本功能。

2. 掌握IP地址的配置方法。

3. 理解子网划分和VLAN的设置。

4. 学会网络路由协议的配置。

5. 了解网络安全的配置方法。

二、实验环境1. 实验设备:一台PC机、一台路由器、一台交换机。

2. 软件环境:Windows操作系统、Packet Tracer 7.3.1模拟器。

三、实验内容1. 网络拓扑设计根据实验要求,设计以下网络拓扑结构:```PC0 <----> 路由器1 <----> 路由器2 <----> 交换机1 <----> PC3^ || || |PC1 <----> 交换机2 <----> PC2```2. IP地址配置为网络中的各个设备配置IP地址、子网掩码和默认网关:- PC0: IP地址 192.168.1.1,子网掩码 255.255.255.0,默认网关 192.168.1.2- 路由器1: 接口1: IP地址 192.168.1.2,子网掩码 255.255.255.0,接口2: IP地址 192.168.2.1,子网掩码 255.255.255.0- 路由器2: 接口1: IP地址 192.168.2.2,子网掩码 255.255.255.0,接口2: IP地址 192.168.3.1,子网掩码 255.255.255.0- 交换机1: 接口1: IP地址 192.168.1.3,子网掩码 255.255.255.0,接口2: IP地址 192.168.2.2,子网掩码 255.255.255.0- PC1: IP地址 192.168.2.2,子网掩码 255.255.255.0,默认网关 192.168.2.1 - PC2: IP地址 192.168.3.2,子网掩码 255.255.255.0,默认网关 192.168.3.1 - PC3: IP地址 192.168.3.3,子网掩码 255.255.255.0,默认网关 192.168.3.1 3. VLAN配置为交换机设置VLAN,并将端口划分到对应的VLAN:- 交换机1: VLAN 10: 接口1,VLAN 20: 接口2- 交换机2: VLAN 10: 接口1,VLAN 20: 接口24. 路由协议配置为路由器配置静态路由和RIP协议:- 路由器1: 静态路由 192.168.3.0/24 下一跳 192.168.2.2- 路由器2: 静态路由 192.168.1.0/24 下一跳 192.168.2.1,RIP协议5. 网络安全配置为路由器配置访问控制列表(ACL):- 路由器1: ACL 100 deny ip any any- 路由器2: ACL 100 deny ip any any四、实验步骤1. 在Packet Tracer中搭建网络拓扑结构。

网络构建实训报告模板

网络构建实训报告模板1. 实训概述在本次网络构建实训中,我们小组的任务是使用网络构建技术搭建一个稳定高效的局域网,为公司内部提供可靠的网络服务。

本报告将详细介绍我们的实训方案和具体实施情况。

2. 实训目标我们的实训目标如下:1. 构建一个具备高可靠性和高带宽的局域网;2. 配置网络安全设置,确保信息的保密性和完整性;3. 实现网络中各个节点的互通和稳定性。

3. 实施步骤3.1 网络规划在规划阶段,我们首先进行了对公司的需求分析和网络拓扑设计。

我们了解到公司有5个部门,每个部门都需要连接到网络,并且需要保证上下行数据传输的稳定性和速度。

经过分析,我们设计了一种星状拓扑结构,其中核心交换机连接到每个部门的交换机,每个部门的交换机再连接到部门内的设备。

这样的设计可以有效减少网络拥堵,提高网络的可靠性和稳定性。

3.2 硬件选型根据需求分析,我们选用了一台高性能的核心交换机,用于连接各个部门的交换机。

同时,我们选用了具有较大端口数量和高带宽的交换机作为部门内的设备。

此外,为了增强安全性,我们还选用了防火墙设备和入侵检测系统。

3.3 网络配置在实际配置过程中,我们首先完成了硬件的安装和连接。

然后,根据网络规划设计,对核心交换机和部门交换机进行了基本配置,包括IP地址分配、VLAN划分等。

接下来,我们配置了防火墙设备和入侵检测系统,并设置了相应的安全策略和规则。

3.4 网络测试完成配置后,我们进行了网络的功能测试和性能测试。

我们测试了局域网中各个部门之间的互通性,以及网络的响应速度和稳定性。

通过大量的测试数据和监控信息,我们确认网络搭建成功,并确保了网络的可用性和安全性。

4. 实训成果我们成功地搭建了一个稳定高效的局域网,为公司内部提供了可靠的网络服务。

实训成果如下:1. 构建了星状拓扑结构的局域网,确保了网络的稳定性和可靠性;2. 完成了核心交换机和部门交换机的配置,实现了各个部门之间的互通;3. 配置了防火墙和入侵检测系统,提高了网络的安全性;4. 进行了网络功能测试和性能测试,确认了网络的可用性和稳定性。

基本网络组建实验报告(3篇)

第1篇实验目的本次实验旨在让学生掌握基本网络组建的原理和方法,包括网络拓扑设计、设备配置、IP地址规划、子网划分以及网络测试等。

通过实际操作,使学生能够将理论知识应用到实际网络环境中,提高网络组建和故障排查的能力。

实验环境1. 硬件设备:路由器2台,交换机2台,PC机5台,网络线缆若干。

2. 软件环境:Windows操作系统,Packet Tracer网络模拟软件。

实验内容一、网络拓扑设计1. 拓扑结构:设计一个简单的星型拓扑结构,包括一个核心交换机和5个边缘PC 机。

2. 网络设备:核心交换机负责连接所有边缘PC机,边缘PC机通过交换机接入核心交换机。

二、设备配置1. 配置核心交换机:- 配置VLAN,为不同部门划分虚拟局域网。

- 配置端口,为每个端口分配VLAN。

- 配置路由,实现不同VLAN之间的通信。

2. 配置边缘交换机:- 配置端口,将端口连接到对应的PC机。

- 配置VLAN,与核心交换机保持一致。

3. 配置PC机:- 配置IP地址、子网掩码和默认网关。

- 配置DNS服务器地址。

三、IP地址规划与子网划分1. IP地址规划:采用192.168.1.0/24网段进行IP地址规划。

2. 子网划分:将192.168.1.0/24划分为两个子网,分别为192.168.1.0/25和192.168.1.128/25。

四、网络测试1. 测试设备连通性:使用ping命令测试PC机与核心交换机、边缘交换机以及其他PC机的连通性。

2. 测试路由功能:使用traceroute命令测试数据包从PC机到目标PC机的路由路径。

3. 测试VLAN功能:测试不同VLAN之间的通信是否正常。

实验步骤1. 搭建网络拓扑:在Packet Tracer中搭建实验拓扑,连接网络设备。

2. 配置设备:按照实验内容,对网络设备进行配置。

3. 规划IP地址与子网划分:规划IP地址,划分子网。

4. 测试网络:进行网络连通性、路由功能和VLAN功能的测试。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验一网络安全实验环境的搭建

05马敏文13网技3

一、实验目的

1、了解信息搜集的一般步骤

2、学会熟练使用ping命令

3、学会利用Nmap等工具进行信息搜集

4、学会通过NetBIOS进行网络探测

5、熟悉防范NetBIOS主机发现的方法

二、实验设备

1.计算机

2.计算机网络

三、实验内容

1、使用ping命令实现主机互相探测;

2、使用Nmap工具分别对活动主机进行端口扫描,对活动主机操作系统进行探测,并利用网络协议分析器对活动主机运行服务进行探测;

3、根据实验结果填写探测结果表,并完成思考问题;

4、利用NetBIOS主机发现执行程序和协议分析器实现本地网络主机发现等功能。

5、通过禁用本地NetBIOS服务,防御NetBIOS主机扫描。

四、实验步骤

此实验主机A可与B同时相互搜集对方信息,下面的步骤以主机A为例。

1. ping探测

主机A开启命令行,对主机B进行ping探测,根据主机B的回复,可以确定主机A和主机B之间的连通情况,还可以根据回复数据包的TTL值对操作系统进行猜测。

记录回复数据包的TTL值,记录主机B操作系统可能为.同一网段ping,如图1.1所示。

不在同一网段ping,如图1.2所示。

图 1.1 主机Aping主机B(同一网段中)

图1.2 主机Aping主机B(不在同一网段)

2. Nmap扫描

(1)对活动主机进行端口扫描

主机A使用Nmap工具对主机B进行TCP端口同步扫描(范围1-150);如图2.1所示.对主机B进行UDP端口扫描(范围是110-140):记录主机B开放的UDP端口。

如图2.2所示。

图2.1 对主机B TCP端口扫描(范围1-150)

图2.2 对主机B进行UDP端口扫描(范围110-140)

(2)对活动主机操作系统进行探测,主机A对主机B进行TCP/IP指纹特征扫描:查看扫描结果。

如图2.3所示。

图2.3主机A对主机B进行TCP/IP指纹特征扫描

(3)对活动主机运行服务进行探测

主机A单击平台工具栏“协议分析器”按钮,启动协议分析器进行数据包捕获。

打开IE在地址栏中输入http://主机B的IP,访问主机B的web服务,停止协议分析器,查看捕获结果。

如图2.4所示

由上图可判断目标主机web服务使用的软件类型并请探测目标主机FTP服务使用的软件类。

图2.4 HTTP会话分析

(4)对活动主机IP协议进行探测,主机A使用Nmap命令对主机B进行IP协议探测;

查看扫描结果。

如图2.5所示

图2.5 IP协议探测

3.探测总结,根据上述实验所得结果,填写表3.1,如图3.1所示

表3.1 主机结果表

五、知识点拓展

推荐参考书:《吉大中软网络信息安全教学实验系统v3.2》推荐网站:。