H3C交换机SSH配置完全攻略

H3C交换机SSH配置完全攻略

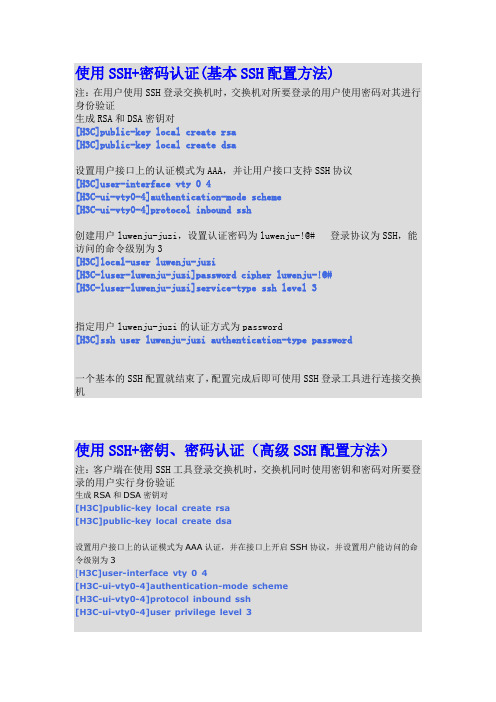

使用SSH+密码认证(基本SSH配置方法)注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh创建用户luwenju-juzi,设置认证密码为luwenju-!@#登录协议为SSH,能访问的命令级别为3[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3指定用户luwenju-juzi的认证方式为password[H3C]ssh user luwenju-juzi authentication-type password一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机使用SSH+密钥、密码认证(高级SSH配置方法)注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh[H3C-ui-vty0-4]user privilege level 3创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@# [H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3[H3C]ssh user luwenju-juzi authentication-type password-publickey客户端生成公钥和私钥用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenju key私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机<H3C>ftp 202.106.0.20[ftp]get luwenjukey为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-j uzikey 注:luwenju-juzikey是为用户生成的公钥[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey为用户luwenju-juzi指定公钥luwenju-juzikey[H3C]ssh user luwenju-juzi assign publickeyluwenju-juzikey然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可。

H3C SSH配置示例

H3C SSH配置示例配置Router作为SSH服务器1] 生成RSA及DSA密钥对,并启动SSH服务器。

<Router> system-view[Router] public-key local create rsa[Router] public-key local create dsa[Router] ssh server enable2] 配置接口Ethernet1/1的IP地址,客户端将通过该地址连接SSH服务器。

[Router] interface GigabitEthernet0/3[Router-GigabitEthernet0/3] ip address 172.21.33.253 255.255.255.128 [Router-GigabitEthernet0/3] quit3] 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Router] user-interface vty 0 4[Router-ui-vty0-4] authentication-mode scheme[Router-ui-vty0-4] protocol inbound ssh[Router-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

[Router] local-user ssh01[Router-luser-ssh01] password cihper xxxxx[Router-luser-ssh01] service-type ssh[Router-luser-ssh01] authorization-attribute level 3[Router-luser-ssh01] quit附:H3C MSR5006配置version 5.20, Release 1809P01#sysname Router#super password level 3 cipher V0T^_X)GN+OQ=^Q`MAF4<1!!#domain default enable system#dar p2p signature-file flash:/p2p_default.mtd#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#local-user adminpassword cipher .]@USE=B,53Q=^Q`MAF4<1!!---- More ---- [16D [16D authorization-attribute level 3 service-type telnetlocal-user ssh01password cipher ,-Z#Q<W,PK3Q=^Q`MAF4<1!!authorization-attribute level 1service-type ssh#interface Aux0async mode flowlink-protocol ppp#interface NULL0#interface Vlan-interface1ip address 192.168.1.1 255.255.255.0#interface GigabitEthernet0/1port link-mode route#interface GigabitEthernet0/2port link-mode routeinterface GigabitEthernet0/3---- More ---- [16D [16D port link-mode route ip address 172.21.33.253 255.255.255.128#interface GigabitEthernet0/0port link-mode bridge#ssh server enable#load xml-configuration#load tr069-configuration#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode schemeuser privilege level 3protocol inbound ssh#return。

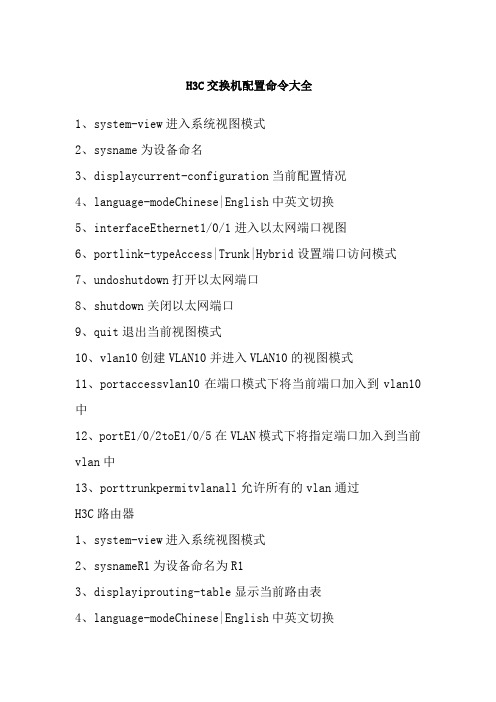

H3C华为交换机配置命令大全

H3C交换机配置命令大全1、system-view进入系统视图模式2、sysname为设备命名3、displaycurrent-configuration当前配置情况4、language-modeChinese|English中英文切换5、interfaceEthernet1/0/1进入以太网端口视图6、portlink-typeAccess|Trunk|Hybrid设置端口访问模式7、undoshutdown打开以太网端口8、shutdown关闭以太网端口9、quit退出当前视图模式10、vlan10创建VLAN10并进入VLAN10的视图模式11、portaccessvlan10在端口模式下将当前端口加入到vlan10中12、portE1/0/2toE1/0/5在VLAN模式下将指定端口加入到当前vlan中13、porttrunkpermitvlanall允许所有的vlan通过H3C路由器1、system-view进入系统视图模式2、sysnameR1为设备命名为R13、displayiprouting-table显示当前路由表4、language-modeChinese|English中英文切换5、interfaceEthernet0/0进入以太网端口视图6、ipaddress配置IP地址和子网掩码7、undoshutdown打开以太网端口8、shutdown关闭以太网端口9、quit退出当前视图模式10、iproute-staticdescriptionTo.R2配置静态路由11、iproute-static0.0.0.0descriptionTo.R2配置默认的路由H3CS3100SwitchH3CS3600SwitchH3CMSR20-20Router1、调整超级终端的显示字号;2、捕获超级终端操作命令行,以备日后查对;3、language-modeChinese|English中英文切换;4、复制命令到超级终端命令行,粘贴到主机;5、交换机清除配置:<H3C>resetsave;<H3C>reboot;6、路由器、交换机配置时不能掉电,连通测试前一定要检查网络的连通性,不要犯最低级的错误。

H3C交换机启用SSH管理

H3C交换机启用ssh管理步骤1. 组网需求如图1-2,配置Host(SSH客户端)与Switch建立本地连接。

Host采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH用户采用的认证方式为pa ssword认证,用户名和密码保存在Switch上。

2. 组网图图1-2 SSH password认证配置组网图3. 配置步骤(1)配置SSH服务器# 生成RSA密钥对。

<Switch> system-view[Switch] public-key local create rsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++# 生成DSA密钥对。

[Switch] public-key local create dsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ ++++++++++++++++++++++++++++++++++++++++++# 启动SSH服务器。

(完整版)H3C5120完全配置手册

02-登录交换机配置目录1 登录以太网交换机1.1 登录以太网交换机方法简介1.2 用户界面简介1.2.1 交换机支持的用户界面1.2.2 用户与用户界面的关系1.2.3 交换机用户界面编号1.2.4 用户界面公共配置2 通过Console口进行本地登录2.1 通过Console口进行本地登录简介2.2 通过Console口登录交换机的配置环境搭建2.3 配置Console口登录方式的公共属性2.4 Console口登录配置任务简介2.5 认证方式为None时Console口登录方式的配置2.5.1 配置过程2.5.2 配置举例2.6 认证方式为Password时Console口登录方式的配置2.6.1 配置过程2.6.2 配置举例2.7 认证方式为Scheme时Console口登录方式的配置2.7.1 配置过程2.7.2 配置举例3 通过Telnet/SSH进行远程登录3.1 通过Telnet进行远程登录3.1.1 通过Telnet登录简介3.1.2 Telnet配置环境搭建3.1.3 配置Telnet登录方式的公共属性3.1.4 Telnet登录配置任务简介3.1.5 认证方式为None时Telnet登录方式的配置3.1.6 认证方式为Password时Telnet登录方式的配置3.1.7 认证方式为Scheme时Telnet登录方式的配置3.2 通过SSH进行登录3.2.1 通过SSH进行登录简介3.2.2 通过SSH进行登录配置4 通过Web网管登录4.1 通过Web网管登录简介4.2 通过Web网管登录配置4.3 Web用户显示4.4 通过Web网管登录举例5 通过NMS登录5.1 通过NMS登录简介5.2 通过NMS方式登录组网结构6 Telnet业务报文指定源IP6.1 Telnet业务报文指定源IP简介6.2 配置Telnet业务报文指定源IP6.3 配置Telnet业务报文指定源IP显示7 对登录用户的控制7.1 对登录用户的控制简介7.2 配置对Telnet的控制7.2.1 配置准备7.2.2 通过源IP对Telnet进行控制7.2.3 通过源IP、目的IP对Telnet进行控制7.2.4 通过源MAC地址对Telnet进行控制7.2.5 配置举例7.3 通过源IP对网管用户进行控制7.3.1 配置准备7.3.2 通过源IP对网管用户进行控制7.3.3 配置举例7.4 通过源IP对Web用户进行控制7.4.1 配置准备7.4.2 通过源IP对Web用户进行控制7.4.3 强制在线Web用户下线7.4.4 配置举例1 登录以太网交换机1.1 登录以太网交换机方法简介用户可以通过以下几种方式登录以太网交换机:●通过Console口进行本地登录●通过Telnet或SSH进行远程登录●通过Web网管登录●通过NMS登录1.2 用户界面简介1.2.1 交换机支持的用户界面在S5120-SI系列以太网交换机中,AUX口(Auxiliary port,辅助端口)和Console口是同一个端口,以下称为Console口,与其对应的用户界面类型只有AUX用户界面类型。

h3c交换机SSH配置方法剖析

h3c交换机SSH配置方法1、生成密钥rsa local-key-pair create2、创建SSH用户local-user sshpassword cipher h3c_^*)!!^%service-type ssh level 3quit3、指定SSH用户认证方式及服务类型ssh user ssh authentication-type passwordssh user ssh service-type stelnet4、在VTY接口下指定用SSH协议登陆user-interface vty 0authentication-mode schemeprotocol inbound sshquit3. 配置步骤(1)配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsa[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0 [Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

[Switch-ui-vty0-4] protocol inbound ssh[Switch-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

H3C5120完全配置手册

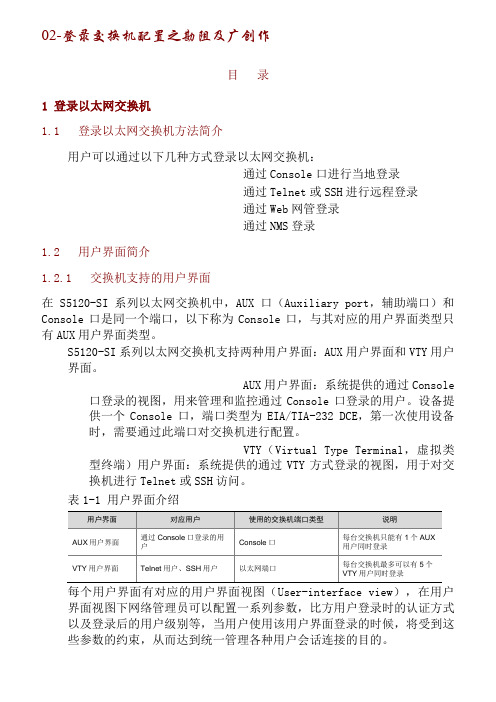

02-登录交换机配置之勘阻及广创作目录1 登录以太网交换机1.1 登录以太网交换机方法简介用户可以通过以下几种方式登录以太网交换机:通过Console口进行当地登录通过Telnet或SSH进行远程登录通过Web网管登录通过NMS登录1.2 用户界面简介1.2.1 交换机支持的用户界面在S5120-SI系列以太网交换机中,AUX口(Auxiliary port,辅助端口)和Console口是同一个端口,以下称为Console口,与其对应的用户界面类型只有AUX用户界面类型。

S5120-SI系列以太网交换机支持两种用户界面:AUX用户界面和VTY用户界面。

AUX用户界面:系统提供的通过Console 口登录的视图,用来管理和监控通过Console口登录的用户。

设备提供一个Console口,端口类型为EIA/TIA-232 DCE,第一次使用设备时,需要通过此端口对交换机进行配置。

VTY(Virtual Type Terminal,虚拟类型终端)用户界面:系统提供的通过VTY方式登录的视图,用于对交换机进行Telnet或SSH访问。

表1-1 用户界面介绍用户界面对应用户使用的交换机端口类型说明AUX用户界面通过Console口登录的用户Console口每台交换机只能有1个AUX用户同时登录VTY用户界面Telnet用户、SSH用户以太网端口每台交换机最多可以有5个VTY用户同时登录每个用户界面有对应的用户界面视图(User-interface view),在用户界面视图下网络管理员可以配置一系列参数,比方用户登录时的认证方式以及登录后的用户级别等,当用户使用该用户界面登录的时候,将受到这些参数的约束,从而达到统一管理各种用户会话连接的目的。

1.2.2 用户与用户界面的关系通过对分歧类型用户界面的设置,可实现对分歧登录方式用户的监控和管理。

一台S5120-SI以太网交换机上提供1个AUX用户界面、5个VTY用户界面:这些用户界面与用户并没有固定的对应关系。

H3C S5100-SSH操作

1.1.3 4.

交互会话阶段

会话请求通过后,服务器端和客户端进行信息的交互 1.1.3 5.

1-2

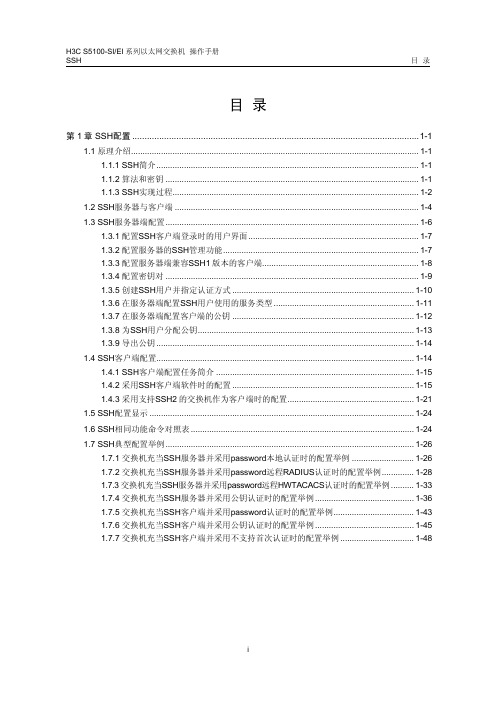

H3C S5100-SI/EI 系列以太网交换机 操作手册 SSH

第 1 章 SSH 配置

i

H3C S5100-SI/EI 系列以太网交换机 操作手册 SSH

第 1 章 SSH 配置

第1章 SSH 配置

1.1 原理介绍

1.1.1 SSH 简介

SSH(Secure Shell,安全外壳)是一个用于在非安全网络中提供安全的远程登录 以及其他安全网络服务的协议,它能够使用户安全地登录到交换机,通过设备的命 令行接口进行配置和管理交换机。当用户通过非安全的网络环境远程登录到交换机 时,每次发送数据前,SSH 都会自动对数据进行加密,当数据到达目的地时,SSH 自动对加密数据进行解密,以此提供安全的信息保障。同时,SSH 提供强大的认证 功能,保护交换机不受诸如 DNS 和 IP 欺骗等攻击。此外,SSH 还支持其他功能, 比如可以对传输的数据进行压缩,从而加快传输的速度。又可以代替 Telnet,或为 FTP 提供安全的“通道”。 SSH 采用客户—服务器模式。支持 SSH 功能的交换机既可以作为 SSH 服务器又可 以作为 SSH 客户端,也可以同时充当服务器和客户端两种角色。作为 SSH 服务器 时,为远程登录用户提供安全的 SSH 连接,以便用户能够安全的访问 SSH 服务器。 作为 SSH 客户端时,允许与支持 SSH 服务器功能的设备建立 SSH 连接,从而实现 从本地设备通过 SSH 登录到远程设备上。

非对称密钥算法还可以用于签名,比如用户 1 使用自己的私钥对数据进行签名,然 后发给用户 2,用户 2 可以用用户 1 的公钥验证签名,如果签名是正确的,那么就 能够确认该数据来源于用户 1。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用SSH+密码认证(基本SSH配置方法)

注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证

生成RSA和DSA密钥对

[H3C]public-key local create rsa

[H3C]public-key local create dsa

设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议

[H3C]user-interface vty 0 4

[H3C-ui-vty0-4]authentication-mode scheme

[H3C-ui-vty0-4]protocol inbound ssh

创建用户luwenju-juzi,设置认证密码为luwenju-!@#登录协议为SSH,能访问的命令级别为3

[H3C]local-user luwenju-juzi

[H3C-luser-luwenju-juzi]password cipher luwenju-!@#

[H3C-luser-luwenju-juzi]service-type ssh level 3

指定用户luwenju-juzi的认证方式为password

[H3C]ssh user luwenju-juzi authentication-type password

一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机

使用SSH+密钥、密码认证(高级SSH配置方法)

注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证

生成RSA和DSA密钥对

[H3C]public-key local create rsa

[H3C]public-key local create dsa

设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3

[H3C]user-interface vty 0 4

[H3C-ui-vty0-4]authentication-mode scheme

[H3C-ui-vty0-4]protocol inbound ssh

[H3C-ui-vty0-4]user privilege level 3

创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@# [H3C]local-user luwenju-juzi

[H3C-luser-luwenju-juzi]password cipher luwenju-!@#

[H3C-luser-luwenju-juzi]service-type ssh level 3

[H3C]ssh user luwenju-juzi authentication-type password-publickey

客户端生成公钥和私钥

用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenju key私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机

<H3C>ftp 202.106.0.20

[ftp]get luwenjukey

为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-j uzikey 注:luwenju-juzikey是为用户生成的公钥

[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey

为用户luwenju-juzi指定公钥luwenju-juzikey

[H3C]ssh user luwenju-juzi assign publickeyluwenju-juzikey

然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可snmp-agent

snmp-agent community read public

snmp-agent community write private

snmp-agent sys-info version all

snmp-agent target-host trap address udp-domain 10.35.1.102 params securityname public

配置步骤

以下将根据登录认证方式的不同分别介绍配置步骤,但开始任何一种配置之前,首先要执行如下操作:

[Quidway] public-key local create rsa

? 说明:

如果此前已完成生成本地密钥对的配置,可以略过此项操作。

? SSH认证方式为口令认证。

[Quidway] user-interface vty 0 4

[Quidway-ui-vty0-4] authentication-mode scheme

[Quidway-ui-vty0-4] protocol inbound ssh

[Quidway] local-user client001

[Quidway-luser-client001] password simple huawei

[Quidway-luser-client001] service-type ssh

[Quidway] ssh user client001 authentication-type password

SSH的认证超时时间、重试次数以及服务器密钥更新时间可以采取系统默认值,这些配置完成以后,您就可以在其它与以太网交换机连接的终端上,运行支持SSH1.5的客户端软件,以用户名client001,密码huawei,访问以太网交换机了。

? SSH认证方式为RSA。

# 创建本地用户client002

[Quidway] local-user client002

[Quidway-luser-client002] service-type ssh

# 设置用户接口上认证模式为AAA认证

[Quidway] user-interface vty 0 4

[Quidway-ui-vty0-4] authentication-mode sheme

# 设置交换机上远程用户登录协议为SSH。

[Quidway-ui-vty0-4] protocol inbound ssh

#设置交换机上远程用户的认证方式为RSA。

[Quidway] ssh user client002 authentication-type RSA

#设置交换机上RSA的密钥对。

[Quidway] rsa peer-public-key quidway002

[Quidway-rsa-public] public-key-code begin

[Quidway-key-code] 308186028180739A291ABDA704F5D93DC8FDF84C427463

[Quidway-key-code] 1991C164B0DF178C55FA833591C7D47D5381D09CE82913

[Quidway-key-code] D7EDF9C08511D83CA4ED2B30B809808EB0D1F52D045DE4

[Quidway-key-code] 0861B74A0E135523CCD74CAC61F8E58C452B2F3F2DA0DC

[Quidway-key-code] C48E3306367FE187BDD944018B3B69F3CBB0A573202C16

[Quidway-key-code] BB2FC1ACF3EC8F828D55A36F1CDDC4BB45504F020125

[Quidway-key-code] public-key-code end

[Quidway-rsa-public] peer-public-key end

[Quidway] ssh user client002 assign rsa-key key002

? 说明:

在客户端,需要为该SSH用户client002指定与RSA公钥对应的RSA私钥。

这时您可以在保留有RSA私钥的终端上运行支持SSH1.5的客户端软件,进行相应的配置,即可建立SSH连接了

H3C telnet配置可分两种:一种为仅有密码类;还有一种为用户名密码类;

此示例为后者。

[H3C]telnet server enable开启服务

[H3C]local-user 5ijsj创建一个用户5ijsj

[H3C-luser-5ijsj]password simple 123456设置用户密码为明文显示123456

[H3C-luser-5ijsj]service-type telnet 设置用户类型为telnet

[H3C-luser-5ijsj]authorization-attribute level 3 设置用户级别为最高级3,这点很重要

[H3C-luser-5ijsj]quit

[H3C]user-interface vty 0 4设置虚拟用户端口0-4

[H3C-ui-vty0-4]authentication-mode scheme设置用户远程登录方式为使用用户名和密码[H3C-ui-vty0-4]user privilege level 3设置远程用户登录后的最高级别为3

需要注意的是这里有两个设置级别的命令,并不能互相取代,一条是设置该用户的级别,一个是面向全体远程登录用户的。