信息安全原理与实践第二版课后思考题解析(英文版)

信息安全原理与实践-第二版12 软件中的安全

5

12.2.2 SRE示例

• 攻击者Trudy不知道序列号,当她给出(错误的)猜测时,得到的结果如 图12-1中所示 :

• Trudy决定她首先要做的第一件事就是对serial.exe实施反汇编。图122中给出了一小部分使用IDA Rro反汇编的结果。

6

• 在图12-2中,地址显示为0x401022试使用这个序列号并且发现确实是正确的, 这从图12-3中就可以看出来。

23

• 通过加扰算法实现的这种变形已经深深地嵌入到系统中,并与所有的 数据绑定在了一起。而且,如果服务器知道某个特定的加扰算法被破 解了,那么服务器就不会再选择该算法。并且,如果某个特定的客户 端有过多的已破解算法,那么服务器在同意分发内容之前,将强制执 行一次软件更新。 • 服务器也可以等到分发内容之前的那一刻再去分发客户端软件(或者其 中某些关键的组件),这将会令Trudy实时抓取流媒体的行为更加困难 ,因为可用于攻击软件的时间非常有限。当然,Trudy可以录制媒体流 ,然后待闲暇之时再对软件实施攻击。不过,在许多情况下,攻击如 果无法实现接近于实时的效果,就几乎不会被考虑了。 • 因为加扰算法对于攻击者来说是未知的,所以他们需要付出相当大的 努力来实施逆向工程,然而标准的加密算法则根本无须逆向工程—— 攻击者唯一需要寻找的就是密钥。

• 客户端软件高阶设计的图解

这个软件的外层用于尝试创建抗篡改的屏障,这包括防反汇编技术和反调试 技术的应用。

19

• 反调试技术相当复杂精深,虽然基本思想只不过就是对调试寄存器的 使用进行监控。它面临中间人攻击。 • 防篡改技术能够对攻击者起到延缓的作用,但是这些技术并不能阻止 持之以恒的攻击者获得最终的成功。 • 混淆处理技术被应用于一些至关重要的安全操作中,这包括密钥管理、 身份认证以及加密操作等。 • 在这个系统中,对数字内容的加密使用的是高级加密标准(AES)的分 组加密方案。因此,MediaSnap的系统也利用了“加扰”算法,这本 质上又是一种专门的密码方案。 • MediaSnap的DRM系统利用了多个层次的混淆处理技术。

信息安全原理与实践-第二版13 操作系统和安全

13.4 下一代安全计算基

• 微软公司的下一代安全计算基,简称NGSCB。这个项目最初被指定作 为“Longhorn”操作系统(也就是Windows Vista操作系统)的一部分。 但是,看起来NGSCB的大部分特性直到以后的版本发布时也没有出现。 • NGSCB被设计用于和特定的硬件协同工作,特定硬件由可信计算组织 ( 简称TCG )负责开发。NGSCB就是Windows操作系统中将要与 TCG的硬件实现对接的那部分。 • TCG/NGSCB计划的潜在目标是要在开放的PC平台上面提供某些封 闭系统所具备的优点。TCG计划是要提供防篡改的硬件,并期望将来 有一天这些硬件能够成为PC平台上的标准。 • 为了充分利用这个特殊的硬件,PC将需要具备两个操作系统——自身 的常规操作系统,以及特殊的专门用来处理TCG硬件的可信操作系统。 而NGSCB就是这个可信操作系统的微软版本。

决定将适当的访问控制应用到给定的页上时,难度会更大。

8

13.2.3 访问控制

• 操作系统是访问控制最终的执行者。对于攻击行为来说, 操作系统之所以会成为如此备受关照的目标,这就是其中 的原因之一。 • 一次针对操作系统的成功攻击,可以有效地将在更高层面 构筑的任何防护措施变得形同虚设。

9

13.3 可信操作系统

Information Security: Principles and Practice, 2nd Edition [美]Mark Stamp 张 戈 著 译

1

第13章 操作系统和安全

2

13.1 引言

本章主要内容 • 现代操作系统都会具有的安全相关的基本功能 • 可信操作系统 • 下一代安全基

4

13.2.1 隔离控制

• 对于现代操作系统,最为基础的安全性议题就是实现隔离的问题。也 就是说,操作系统必须保持用户和进程之间彼此相互隔离。 • 几种不同的隔离方式:

计算机专业英语(张强华-第二版)重点单词及部分课后答案

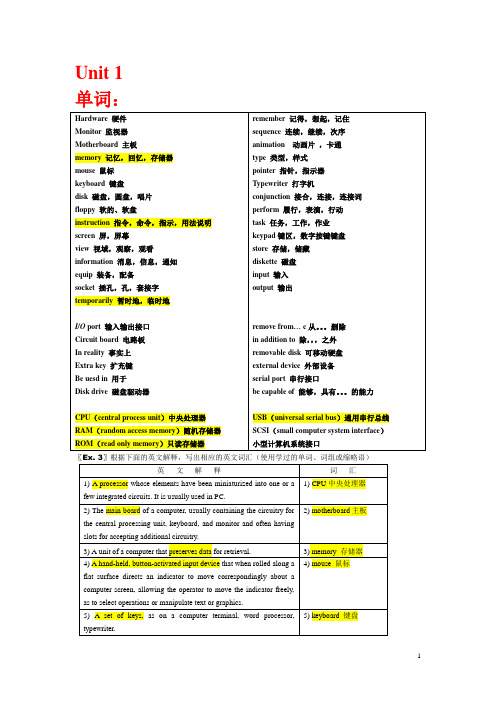

Unit 1单词:〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)〖Ex. 5〗把下列短文翻译成中文系统面板和普通键盘有专门控制键,你可以使用这些控制键实现主要的多媒体功能:观相片、听音乐和看电影。

面板还有为看电视和阅读电视指南而设的快速启动按钮。

Ex. 9〗用that从句做宾语将下面汉语译成英语你应该知道,你不仅仅能读取磁盘上的数据,也能够往上面写新的信息1. You should know that you can not only read data from the disk but also write new information to it.你应该意识到,软盘容纳不了多少数据2. You should realize that floppies do not hold too much data.我们计算机老实说,USB要比火线慢多了3. Our computer teacher said that USB is much slower than Firewire.我认为CPU主要责任是执行指令4. I think/believe that the CPU is primarily responsible for executing instructions.Unit 2单词〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)Unit 3〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)Unit 4单词〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)Unit 5单词〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)〖Ex. 5〗把下列短文翻译成中文佳能打印机有五种样式,价格从$80 到$500不等,满足了任何想打印相片用户的需求。

信息安全原理与技术ch04-公钥密码技术

• 假设消息为 M = 6882326879666683,进行分组,分组的 位数比n要小,我们选取M1 = 688,M2 = 232,M3 = 687, M4 = 966,M5 =668,M6 =003。

• M似1计的算密,文可为得C1到=最68终8密79文m为od 3337 = 1570,继续进行类

22/11/2019

Ch1-公钥密码技术

13

2. 加密过程 • 加密时明文以分组为单位进行加密,每个分组m

的二进制值均小于n,对明文分组m作加密运算: c=me mod n, 且0≤m<n 3.解密过程

密文解密m=cd mod n 4. 签名过程

计算签名 s=md mod n 5.签名验证过程

签名验证m=se mod n

• 数学攻击的实质是试图对两个素数乘积的 分解

• 计时攻击也可以用于对RSA算法的攻击。 计时攻击是攻击者通过监视系统解密消息 所花费的时间来确定私钥。时间攻击方式 比较独特,它是一种只用到密文的攻击方 式

22/11/2019

Ch1-公钥密码技术

17

ElGamal密码

• ElGamal是1985年由T. EIGamal提出的一 个著名的公钥密码算法

• 产生一对密钥(公钥和私钥)在计算上是可行的。 • 已知公钥和明文,产生密文在计算上是容易的。 • 接收方利用私钥来解密密文在计算上是可行的。 • 仅根据密码算法和公钥来确定私钥在计算上不可

行。 • 已知公钥和密文,在不知道私钥的情况下,恢复

明文在计算上是不可行的。

22/11/2019

Ch1-公钥密码技术

• 对于在GF(2m))上的二元曲线,变量和系数 在GF(2m)内取值,且运算为GF(2m)里的运 算

计算机专业英语(第二版)参考答案

写在前面的话各位老师:您们好。

欢迎使用劳动版专业英语教材。

如果您在使用中发现问题,或者有任何建议和意见,可与我们联系:联系人:赵硕联系电话:64962011电子邮箱:zhaos@计算机专业英语(第二版)参考答案Unit 1Lesson1Look and LearnA 1 Monitor 显示器 2 Modem 调制解调器 3 System Unit 系统单元,主机4 Mouse 鼠标 5 Speaker音箱 6 Printer 打印机7 Keyboard 键盘B 1.麦克风可以用来刻录声音。

2.操纵杆是为玩游戏而设计的。

3.多数的扫描仪可以既扫描图片又扫描文本。

4.绘图板被用于图形设计。

DialogueA 略B 1. Mary is good at computer.2. Because it hasn’t the computer software system, Mike’s computer can’t work.3. Mike is a computer outsider.Reading179A Input Device: keyboard, mouse, microphone, scanner, graphics tabletOutput Device: monitor, speaker, printerB Input device (输入设备) convert into(把….转变为) output device(输出设备) translate into (翻译成)Lesson 2Look and Learn1 BIOS-ROM 芯片2 Flash memory 闪存3 memory bank内存条4 CMOS setup CMOS 设置DialogueA Install configuration error utility invalidB1.Mary works at PC Support Center.2.Bill should run the CMOS setup utility to solve the problem.ReadingA 1 b 2 a 3 d 4 c 5 eB 1. Random access memory (RAM); RAM is volatile storage because everything in most types of RAM is lost as soon as the computer is turned off.2. Cache memory; Cache memory improves processing by acting as a temporary high-speed holding area between the memory and the CPU.3. Flash RAM; Flash RAM can retain data even if power is disrupted.1804. Read only memory (ROM); ROM chips are not volatile and cannot be changed by the user.1 Floppy disk 软盘2 CD-ROM 光驱3 Hard disk 硬盘4 Flash Disk 闪存盘;u盘 5 mobile hard disk 移动硬盘DialogueB1. Yes 2. Yes 3. No 4. YesReadingA 1 A 2 Bseries prevent unrecoverable comprise dustB concentric181Lesson 4Look and Learn1. CPU slot (CPU插槽)2. Memory slots (内存插槽)3.AGP slot(AGP 插槽)4.PCI slots(PCI插槽)5. Power connector (电源接口)6.Input/Output ports(输入输出端口)DialogueA interface socket battery slot processorB 1.Because the battery of the motherboard is getting low.2. The socket types of both the processor and the motherboard have to be the same for them to work with each other. The motherboard must have updated BIOS in order for the certain CPUs to work right.ReadingA tower medium component expansion serial specializeB 1 No 2 Yes 3 NoUnit 2Lesson1Look and Learn1. desktop2. Pop-up Menu3. Folder4. Screen saverDialogue182B1.His card is an external sound card.2.Windows will look for and install a driver automatically.ReadingA 1. b 2. d 3. c 4. aB1. Operating system recognizes input from the keyboard and sends output to the display screen.2. Operating system keeps track of files and directories on the disk.3. Operating system controls peripheral devices such as disk drives and printers.Lesson2Look and LearnA Word Access Excel PowerPointB 1.Title bar 2.Menu bar 3. Toolbar 4.Row 5. Column 6. Cell 7.Statusbar DialogueA1. word2. icon3. dialog boxB1. NO2. Yes3. YesReadingA command grid software interface interact formulaB 1. a 2. b 3. cLesson3Look and LearnA. PhotoshopB. FlashC. 3DS MAXD. After EffectsDialogue1. web pages2. Flah Player3. Plug-in4. browser183ReadingA visual audio technology interactivity navigationalB 1. B 2.C 3. BLesson4Look and Learn1. carbon copy2. subject3. attachment4.salutationDialogueA 1. Yes 2. NO 3. Yes 4. NoB 1. set up 2. log 3. Outlook ExpressReadingA filter intention instruction confidentialB 1. D 2.C 3. A 4. BUnit 3Lesson1Look and Learnwork interface card2.Hub3. Switch4.Wireless Router5.CableDialogueB 1. NO 2. Yes 3. Yes 4. NOReadingA 1. b 2. d 3. a 4. cB 1. a 2.c 3. bLesson2Look and Learn1841. Domain name2. Browser3. Website4. ProtocolDialogueA 1.ADSL 2. ISP 3. IP and DNS addressReadingA cable upload motorway permanentB 1. c 2. a 3. d 4. bLesson3Look and Learn1. bus2. star3. ring4. treeDialogueA 1.Toplogy 2. star 3. dynamicB 1. Yes 2. NO 3. Yes 4. NOReadingA format device protocol destinationB 1. c 2. a 3. bLesson4Look and Learn1. firewall2. antivirus3. spam4. virusDialogueA 1.Control panel 2. antivirus 3. securityB 1. NO 2. Yes 3. NO 4. YesReadingA hack management maintenance attackB 1. a 2. b185Unit 4Lesson1Look and learn(1)销售副总(2)营销经理(3)销售代表(4)销售助理(5)采买部经理(6)采购员DialogueAB 1. ABC Company and Huaxia Commercial Company2.products design3. configuration and priceReadingA 1.No 2. Yes 3. Yes 4. YesB 1.B 2.B 3.DLesson 2Look and learn1. discount stores2. catalogue3. promotion4. market share Dialogue186187B1. Not at all.a.你怎么啦?有什么问题吗? 2. What ’s wrong with you?b.期待再次相见。

计算机信息安全技术课后习题答案

第一章计算机信息安全技术概述1、计算机信息系统安全的威胁因素主要有哪些?(1)人为无意失误(2)人为恶意攻击(3)计算机软件的漏洞和后门2、从技术角度分析引起计算机信息系统安全问题的根本原因。

(1)计算机外部安全(2)信息在计算机系统存储介质上的安全(3)信息在传输过程中的安全3、信息安全的CIA指的是什么?Confidenciality 隐私性,也可称为机密性,是指只有授权的用户才能获取信息Integrity 完整性,是指信息在传输过程中,不被非法授权和破坏,保证数据的一致性Availability 可用性,是指信息的可靠度4、简述PPDR安全模型的构成要素及运作方式PPDR由安全策略,防护,检测和响应构成运作方式:PPDR模型在整体的安全策略的控制和指导下,综合运用防护工具的同时,利用检测工具了解和评估系统的安全状态,通过适当的安全响应将系统调整在一个相对安全的状态。

防护,检测和响应构成一个完整的、动态的安全循环。

5、计算机信息安全研究的主要内容有哪些?(1)计算机外部安全(2)信息在计算机系统存储介质上的安全(3)信息在传输过程中的安全6、计算机信息安全的定义是什么?计算机信息安全是研究在特定的应用环境下,依据特定的安全策略,对信息及信息系统实施防护,检测和恢复的科学7、信息安全系统中,人、制度和技术之间的关系如何?在信息安全系统中,人是核心。

任何安全系统的核心都是人。

而技术是信息安全系统发展的动力,技术的发展推动着信息安全系统的不断完善。

信息安全系统不仅要靠人和技术,还应该建立相应的制度以起到规范的作用。

只有三者的完美结合,才有安全的信息安全系统第二章密码技术一、选择题1.下列(RSA算法)算法属于公开密钥算法。

2.下列(天书密码)算法属于置换密码。

3.DES加密过程中,需要进行(16)轮交换。

二、填空题1.给定密钥K=10010011,若明文为P=11001100,则采用异或加密的方法得到的密文为01011111 。

信息管理专业英语第二版参考答案

信息管理专业英语第⼆版参考答案Unit 1【Ex1.】根据课⽂容,回答以下问题。

1.In human terms and in the broadest sense, information is anything that you are capable of perceiving.2.It includes written communications, spoken communications, photographs, art, music, and nearly anything that is perceptible.3.If we consider information in the sense of all stimuli as information, then we can’t really find organization in all cases. 4.No.5.Traditionally, in libraries, information was contained in books, periodicals, newspapers, and other types of recorded media. People access it through a library’s catalog and with the assistance of indexes, in the case of periodical and newspaper articles.6.Computerized “information systems”.7.The problem for most researchers is that they have yet to discover the organizing principles that are designed to help them find the information they need.8.For library materials, the organizing principle is a detailed subject classification system available for searching in an online “catalog”.9.The one thing common to all of these access systems is organization.10.No, it isn’t.【Ex2.】根据给出的汉语词义和规定的词类写出相应的英语单词。

信息安全原理与技术(第2版)部分试题及答案

《信息安全原理与技术》第2版部分习题与参考答案选择题1.如果m表示明文,c表示密文,E代表加密变换,D代表解密变换,则下列表达式中描述加密过程的是( A )A、c=E(m)B、c=D(m)C、m=E(c)D、m=D(c)2.将获得的信息再次发送以在非授权情况下进行传输,这属于(D )A 窃听B篡改C 伪装D 重放3. DES加密过程用以下形式交换,其中正确的是( B )A、L i-1=R i-1R i-1=L i-1⊕f(R i,K i) i=1,2,3, (16)B、L i=R i-1R i=L i-1⊕f(R i-1,K i) i=1,2,3, (16)C、L i-1=R i+1 R i=L i+1⊕f(R i-1,K i) i=1,2,3, (16)D、L i-1=R i-1R i=L i+1⊕f(R i-1,K i) i=0,1,2,3, (15)4. 在不知道密钥的情况下,通过获取密文而恢复明文的方法是。

( C )A、密钥管理B、数据加密解密算法C、密码分析D、密码编码5. RSA属于( B )A、传统密码体制B、非对称密码体制C、现代密码体制D、对称密码体制6.下面哪个加密算法被选为AES( B )A MARSB RijndaelC TwofishD E27. AES中输入密钥扩展为44个字所组成的数组,每一轮有4个字的密钥,这里一个字的位数是( C )A、8B、16C、32D、648. DES中子密钥的位数是( B )A、32B、48C、56D、649. 如果使用两密钥的Triple-DES,则下面正确的是(A )A C = E K1[D K2[E K1[P]]]BC = E K1[E K2[E K1[P]]]C C = E K3[D K2[E K1[P]]] D C = E K1[D K2[D K1[P]]]答案:ADBCB BCBA1. DES中如果S盒输入为110011,则对应输入位置为( B )A、第2行第9列B、第4行第10列C、第3行第10列D、第3行第11列2. 密码编码学的目的是( A )A.伪装信息B.破译加密消息C.窃取信息 D.密码分析3. 每次加密一位或者一个字节是( B )A、离散密码B、流密码C、随机密码D、分组密码4. 在下列密码体制中,加密密钥k1 解密密钥k2 是相同的。