ISA防火墙的默认系统策略和防火墙设置

ISA防火墙策略配置

简化防火墙规则、优化网络结构、使用更高级的防火墙技术和工具等。

问题二:防火墙性能瓶颈

总结词

防火墙性能瓶颈可能会限制网络的速度和可用性。

详细描述

防火墙在保护网络安全的同时,也可能成为网络性能的瓶颈。当数据流量过大或防火墙配 置不合理时,防火墙可能会成为网络中的瓶颈,导致网络速度变慢、连接不稳定等问题。

isa防火墙的安全挑战与机遇

安全挑战

随着技术的快速发展,ISA防火墙面临着不 断变化的网络威胁和攻击方式,如高级持久 性威胁(APT)和勒索软件攻击等。此外, 由于网络环境的复杂性,ISA防火墙的部署 和管理也面临着一定的挑战。

安全机遇

尽管ISA防火墙面临着诸多挑战,但同时也 存在着许多机遇。随着网络安全市场的不断 扩大,ISA防火墙厂商可以通过技术创新和 产品升级来提高其竞争力和市场份额。此外 ,随着企业对网络安全的需求增加,ISA防 火墙在未来的应用前景也将更加广阔。

技巧三:定期审查防火墙规则

• 总结词:定期审查防火墙规则是isa防火墙策略配置实践中的重要技巧之一。通过对防火墙规则的定期审查,能 够及时发现冗余或无效的规则,提高防火墙性能。

• 详细描述:在isa防火墙策略配置实践中,定期审查防火墙规则是确保网络安全和性能的关键步骤。随着网络环 境和业务需求的变化,原有的防火墙规则可能变得冗余或无效。通过对防火墙规则进行定期审查,可以及时发 现并更新这些规则,提高防火墙的性能和有效性。此外,对于审查过程中发现的问题或潜在风险,需要及时进 行处理或修复。例如,删除冗余的规则、更新过时的配置等。通过定期审查防火墙规则,不仅能够保障网络安 全,还能提高网络性能和用户体验。

• 可能存在漏洞:由于它是基于Windows操作系 统的防火墙,因此可能会存在一些漏洞和安全 问题。

ISA三种客户端(经典收藏)

那么到底什么时候使用访问规则,什么时候使用发布规则呢?这个要取决于你的网络规则!

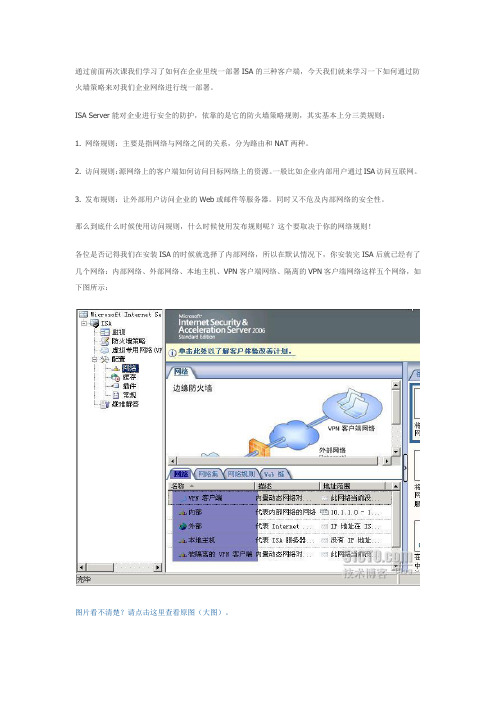

各位是否记得我们在安装ISA的时候就选择了内部网络,所以在默认情况下,你安装完ISA后就已经有了几个网络:内部网络、外部网络、本地主机、VPN客户端网络、隔离的VPN客户端网络这样五个网络,如下图所示:

图片看不清楚?请点击这里查看原图(大图)。

一、新建网络:

打开ISA控制台,右击网络---选新建--网络,如下图:

图片看不清楚?请点击这里查看原图(大图)。

在向导界面,输入网络名称,如DMZ,单击下一步:

选择网络类型(注,凡是自己后来创建的网络均选“外围网络”),如下图:

选择“网络地址”,如下图:

单击下一步,如下图完成DMZ网络的创建。

注意:如果存在路由关系也可以做发布。

补充一下:在装完ISA后,默认的配置需要各位要知道:

a.默认阻塞连接到ISA SRV的网络间的所有网络通信,即ISA所连的任意网络间都是无法通信的。

b.只有本地管理员组的成员具有管理权限

c.创建默认网络:即5个网络

d.访问规则包括系统策略规则和默认访问规则。在这里标准版ISA会有30条系统策略规则,主要定义是的ISA到内到外的访问动作,而默认的访问规则就是上面的第一条即默认阻塞连接到ISA SRV的网络间的所有网络通信。如下图所示:

关于DMZ:

DMZ是Demilitarized Zone的缩写,俗称非军事化隔离区。一般这个区域专门放一些重要的服务器,如WEB、MAIL、FTP等,这些服务器将来要通过ISA发布到互联网上。增加一个DMZ网络来专门放要发布的服务器,有很多优点,比如安全就是最重要的一点。

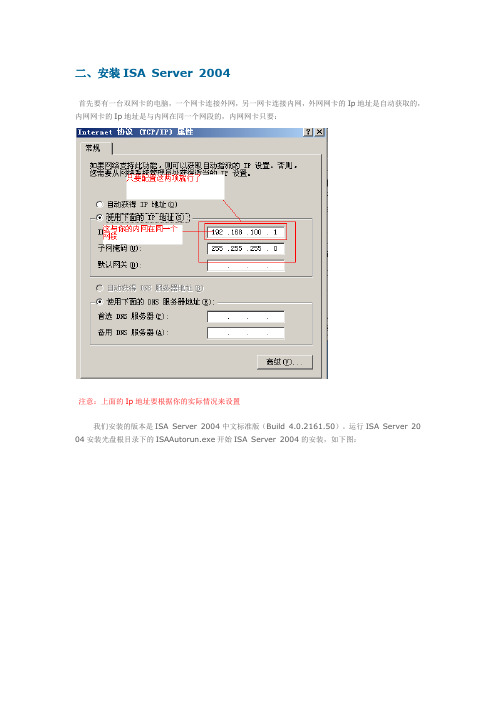

安装配置ISA防火墙

二、安装ISA Server 2004首先要有一台双网卡的电脑,一个网卡连接外网,另一网卡连接内网,外网网卡的Ip地址是自动获取的,内网网卡的Ip地址是与内网在同一个网段的,内网网卡只要:注意:上面的Ip地址要根据你的实际情况来设置我们安装的版本是ISA Server 2004中文标准版(Build 4.0.2161.50)。

运行ISA Server 20 04安装光盘根目录下的ISAAutorun.exe开始ISA Server 2004的安装,如下图:点击“安装ISA Server 2004”,出现安装界面:点击“下一步”,在“许可协议”页,选择“我接受许可协议中的条款”,点击“下一步”。

在安装类型页,如果你想改变ISA Server的默认安装选项,可以点击“自定义”,然后点击"下一步":在“自定义”页你可以选择安装组件,默认情况下,会安装防火墙服务器、ISA服务器管理,防火墙客户端安装共享和用于控制垃圾邮件和邮件附件的消息筛选程序不会安装。

如果你想安装消息筛选程序,需要先在ISA Server 2004服务器上安装IIS 6.0 SMTP服务。

点击“下一步”继续:在内部网络页,点击“添加”按钮。

内部网络和ISA Server 2000中使用的LAT已经大大不同了。

在ISA Server 2004中,内部网络定义为ISA Server 2004必须进行数据通信的信任的网络。

防火墙的系统策略会自动允许ISA Server 2004到内部网络的部分通信。

在地址添加对话框中,点击“选择网卡”,出现“选择网卡”对话框:注意:上面是我机子上设置的,地址,在你的机子上可能会显示的不一样这里的LAN表示你的内网网卡地址,WAN表示你的外网网卡地址在“选择网卡”对话框中,移去“添加下列专用范围...”选项,保留“基于Windows路由表添加地址范围选项。

选上连接内部网络的适配器,点击OK。

企业防火墙管理技巧高手攻略用ISA控制企业网络访问

传统防火墙所面临的问题!

Application Transport Internet Network

应用层的攻击

( 病毒、蠕虫与缓冲区溢出)

内

网络层与传输层的攻击

部

网

传统防火墙

络

传统防火墙之包过滤

仅有数据包头会被检查,无法识别应用层数据

IP Header

Source Address, Dest. Address,

请求头 请求头

请求头 请求头 请求头

HTTP头 User-Agent: User-Agent: User-Agent:

Host P2P-Agent

User-Agent: X-Kazaa-Network: User-Agent:

Edonkey Morpheus

请求头 请求头

User-Agent: Server

TTL, Checksum

TCP Header

Sequence Number Source Port,

Destination Port, Checksum

Application Layer Content

<html><head><meta httpquiv="content-type" content="text/html;

TTL, Checksum

TCP Header

Sequence Number Source Port,

Destination Port, Checksum

Application Layer Content

?????????????????????? ??????????????????????

ISA防火墙策略配置

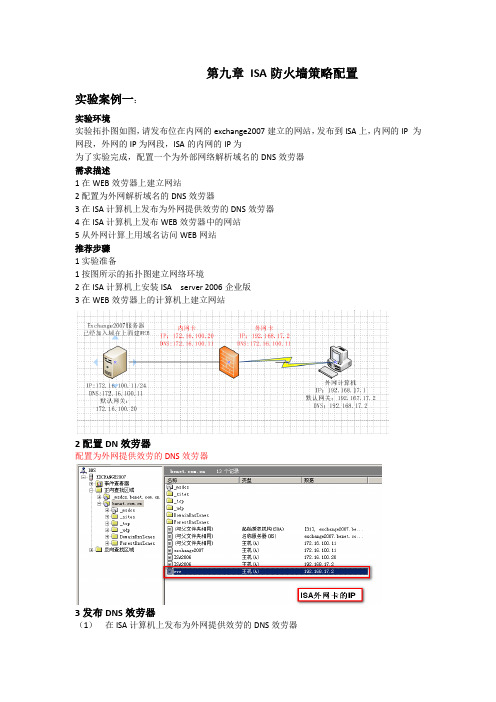

第九章ISA防火墙策略配置实验案例一:实验环境实验拓扑图如图,请发布位在内网的exchange2007建立的网站,发布到ISA上,内网的IP 为网段,外网的IP为网段,ISA的内网的IP为为了实验完成,配置一个为外部网络解析域名的DNS效劳器需求描述1在WEB效劳器上建立网站2配置为外网解析域名的DNS效劳器3在ISA计算机上发布为外网提供效劳的DNS效劳器4在ISA计算机上发布WEB效劳器中的网站5从外网计算上用域名访问WEB网站推荐步骤1实验准备1按图所示的拓扑图建立网络环境2在ISA计算机上安装ISA server 2006企业版3在WEB效劳器上的计算机上建立网站2配置DN效劳器配置为外网提供效劳的DNS效劳器3发布DNS效劳器(1)在ISA计算机上发布为外网提供效劳的DNS效劳器在防火墙策略中选择新建“访问规那么〞是内网用户可以ping同外网用户,选择非WEB效劳器协议发布规那么建立DNS效劳在效劳器名称中输入DNS效劳器IP地址中输入效劳器IP地址选择的协议选择DNS效劳器侦听器IP地址选择外部(2)使用〞pipng 〞命令测试发布是否正常4发布WEB效劳器(1)在ISA计算机上建立网站发布规那么选择防火墙策略中的网站发布规那么〔2〕应用网站发布规那么5访问WEB 网站〔1〕在外网计算上使用域名访问网站〔2〕在外网计算机上使用IP 地址访问实验案例二:发布Exchange 2007邮件效劳器实验环境Benet 公司的局域网通过ISA server2006的防火墙与外网相连。

如何在ISA 防火墙上发布局域网内部的Exchange2007邮件效劳器,使公司员工在外出差时可以使用outlook Express 访问局域网的邮件效劳器,收发商务邮件?benet 公司的网络拓扑图如图Exchange 邮件服务器IP :172.16.100.11/24默认网关172.16.100.20DNS 服务:172.16.100.11内网卡IP :172.16.100.20/24默认网关:不指定外网卡IP :192.168.17.2/24IP :192.168.17.1/24默认网关:192.168.17.2DNS:服务器的IP需求描述建立Exchange2007邮件效劳器 发布邮件效劳器验证邮件效劳器的发布 推荐步骤1实验准备(1)按图所示的拓扑图建立网络环境(2)在邮件效劳器的计算机上安装Exchange2007 (3)在ISA计算上安装ISA Server 2006企业版2发布邮件效劳器在ISA计算机上发布邮件效劳器为了实验成功最好在hosts文件中添加记录3验证邮件效劳器的发布(1)登陆邮件效劳器给邮件效劳器的administrator发邮件(2)使用owa收发邮件,测试效劳器的发布是否成功。

ISA防火墙配置

ISA防火墙配置1. 实训目的为了防止黑客入侵,企业内部网在接入Internet 时必须构筑一道安全的“护城河”,通过“护城河”将内部网保护起来,这个“护城河”就是防火墙。

目前防火墙成为网络安全中最重要的防护设施,它是保护网络并连接网络到外部的最有效方法。

本次练习主要目的是掌握ISA防火墙的基本配置方法。

2. 实训所需条件及环境硬件设备:局域网(含机柜、配线架、交换机等)、台式PC机软件支撑:Windows 2003、Windows XP以及ISA 2006网络拓扑结构:3. 实训内容3.1 安装ISA防火墙1. 检查防火墙部署环境(1)查看windows2003的版本是否sp1以上的版本,若是则可以顺利安装ISA2006,否则必须先安装windows2003的sp1补丁。

该补丁WindowsServer2003-KB889101-SP1-x86-CHS.exe存放在服务器上。

(2)启动虚拟机,搭建正确的网络拓扑结构,将ISA防火墙所属的虚拟机的外网卡设置为桥接,防火墙所在机器的外网卡的IP设置为自动获取IP地址,从实验室的DHCP服务器上获取动态IP以便访问校园网。

防火墙保护的内网,如上图所示来构建。

2. 安装ISA防火墙在服务器上下载ISA2006压缩包,解压后安装。

在安装过程中注意内网的IP设置,如下图所示,若设置有误,可在ISA安装完毕后,在网络对象栏目中,找到内网的选项进行修改。

3. 第一条规则发布一条内网到外网的访问规则,让内网的机器可以顺利访问校园网主页。

3.2 ISA访问规则设置练习1. 请配置适当规则,分别达成以下目的①如果只允许PC 1与本地主机访问;②如果允许本地主机访问外网,而PC 1只能访问下的所有站点;③如果禁止PC 1与本地主机访问,却允许他们访问其他网站的网页。

④如果允许某台机器出外网,但是要通过验证才能出去,又应该怎么做?2. 发布Web服务器①按2中的拓扑结构搭建网络,并在服务器Server 1上利用IIS 创建一个Web站点;②在ISA防火墙上发布Server 1的Web服务器右击【防火墙策略】→【新建】→【网站发布规则】→【发布名称】→【允许】→【定义要发布的网站(IP地址:192.168.1.x)】→【任何域名】→【侦听80】,如下图所示,一步一步完成规则的发布。

微软ISA操作配置指南

ISA Server 安装后的状态将阻挡对 Internet 的来往访问。这是一件好事!请记住,您是在设置防火墙。防火墙的主要功能是在两个网络之间充当检查点。ISA Server 的行为是通过策略阻挡任何没有被明确允许的内容。

配置 ISA 安装后的状态

必须对访问策略的以下两个组件进行配置,以便客户机能够访问 Internet:

必须至少配置一个站点和内容规则,在其中指定用户可访问哪些站点以及可检索哪些类型的内容。

必须至少配置一个协议规则,以便指定哪些类型的通信允许通过 ISA Server。

安装完成后,ISA 创建一个默认站点和内容规则,允许所有客户机在所有时间访问所有站点上的所有内容。但是这对于要开始在 Internet 上冲浪的用户来说是不够的:现在还没有已定义的协议规则。没有它,将不允许通过 ISA 的通信。

双击 Internet 协议 (TCP/IP),然后单击以选中使用下面的 IP 地址复选框。

在 IP 地址中,输入符合内部网络地址编排方案的内部 IP 地址和子网掩码。将默认网关留为空白。在首选 DNS 服务器中,键入网络的一台或多台 DNS 服务器的 IP 地址。

备注:对于少于 255 台计算机的小型网络,如果使用 Windows 2000 默认 TCP/IP 配置,并且网络中没有 DNS 服务器,则计算机依赖于自动专用 IP 地址分配 (APIPA)。应该从 APIPA 迁移出来,并开始在客户机工作站上使用静态地址。网络中的每台计算机需要一个唯一的 IP 地址。如果配置了 ISA Server 的内部接口,需要键入静态地址,所以使用地址 192.168.0.254,及子网掩码 255.255.255.0。将默认网关框留为空白。在 DNS 服务器字段中键入 ISP 的 DNS 服务器。

issftp防火墙如何设置

iss ftp防火墙如何设置iss ftp防火墙要怎么样去设置呢?跟着小编去看看吧!下面由店铺给你做出详细的iss ftp防火墙设置介绍!希望对你有帮助!iss ftp防火墙设置一:通过打开到 TCP 端口号 21 的“命令通道”连接,标准模式 FTP 客户端会启动到服务器的会话。

客户端通过将PORT 命令发送到服务器请求文件传输。

然后,服务器会尝试启动返回到TCP 端口号20 上客户端的“数据通道”连接。

客户端上运行的典型防火墙将来自服务器的此数据通道连接请求视为未经请求,并会丢弃数据包,从而导致文件传输失败。

Windows Vista 和Windows Server 2008 中的高级安全Windows 防火墙支持有状态 FTP ,该 FTP 允许将端口 20 上的入站连接请求与来自客户端的先前出站PORT 命令相匹配。

但是,如果您通过 SSL 使用 FTP 来加密和保护 FTP 通信,则防火墙不再能够检查来自服务器的入站连接请求,并且这些请求会被阻止。

为了避免此问题,FTP 还支持“被动”操作模式,客户端在该模式下启动数据通道连接。

客户端未使用 PORT 命令,而是在命令通道上发送 PASV 命令。

服务器使用TCP 端口号进行响应,客户端应连接到该端口号来建立数据通道。

默认情况下,服务器使用极短范围( 1025 到 5000 )内的可用端口。

为了更好保护服务器的安全,您可以限制FTP 服务使用的端口范围,然后创建一个防火墙规则:仅在那些允许的端口号上进行FTP 通信。

本主题将讨论执行以下操作的方法:1. 配置 FTP 服务以便仅将有限数量的端口用于被动模式 FTP2. 配置入站防火墙规则以便仅在允许的端口上进行入站 FTP 连接以下过程显示在 Internet 信息服务 (IIS) 7.0 版上配置 FTP 服务的步骤。

如果您使用其他FTP 服务,请查阅产品文档以找到相应的步骤。

配置对 SSL 的支持不在本主题的讨论范围之内。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

所有用户

18 (默认禁止)

当你建立 HTTP/H TTPS 链接性验证

允许为了验证链接 性而从 ISA 防火墙 使用 HTTP/HTTP S 访问指定的站点

允许

HTTP HTTPS

本地主机

所有网络(和 所有用户

本地主机)

时,此规则将自动 启用。

Microsoft CIFS (TCP)

19 (默认禁止)

允许

NetBIOS 会话 NetBIOS 数据报 NetBIOS 名字服务

NetBIOS 会话

远程管理计算机 组

本地主机

所有用户

21

你想从 ISA 防火墙 上访问文件共享 吗?如果不,禁止 此规则

允许从 ISA 防火墙 到信任计算机的 N etBIOS 协议

允许

NetBIOS 数据报 NetBIOS 名字服务

所地主机

所有网络(和 本地主机)

本地系统 账户和网 络服务账

户

本地主机

远程管理计 算机组

所有用户

ISA 防火墙的系统策略在任何用户定义的规则前执行。你可以通过点击任务面板中的编辑系统策略链接来 编辑系统策略,这样打开了系统策略编辑器,如下图所示。 对于每个系统策略,有一个常规标签和从或到 标签。常规标签对规则的作用进行了解释,从或到标签允许你控制进入 ISA 防火墙或者从 ISA 防火墙发起 的连接。

ISA 防火墙的默认系统策略和防火墙设置

内容概要:Tom 在这篇文章中对 ISA 防火墙的系统策略的设置进行了详尽的说明,并且给出了推荐配置。 除此之外,还介绍了 ISA 防火墙的其他的默认配置,对你理解 ISA 防火墙的初始配置和系统策略有很好的 帮助。

ISA 防火墙的系统策略是从本地主机进行访问或者访问本地主机的规则集合,它只与 ISA 防火墙系统有关, 你不能为其他网络中的主机配置系统策略。

允许

24 (默认禁止) 允许从 ISA 防火墙 如果使用 SecurID 到信任服务器的 Se 认证,启用此规则。 curID 认证

允许

HTTP HTTPS

SecurID

本地主机

微软错误报 告站点

所有用户

本地主机

内部

所有用户

25 (默认禁止)

允许从 ISA 防火墙 到信任的服务器使

允许

Microsoft Operations Manager Agent

下表显示了系统策略的清单,以及它们在安装 ISA 防火墙之后的默认配置状态。序号/注释列包含了我们 对于此系统策略规则的建议。

序号/注释

名称

动作

协议 LDAP

从/侦听器

To

条件

1

ISA 防火墙是域成 员吗?如果不是, 禁止此规则。

允许为了进行身份 认证而访问目录服 务

允许

LDAP (UDP)

LDAP GC (global catalog)

下表显示了 ISA 防火墙安装之后的其他默认配置情况:

项目

默认设置

用户权限

本地计算机上的管理员组可以配置防火墙策略。如果 ISA 防火墙是域成员,域管理员 全局组自动包含在本地计算机管理员组中。

定义内部网络 网络规则

内部网络包含了你在安装过程中指定的 IP 地址范围。

• 本地主机访问

在本地主机和所有网络之间定义路由关系为路由;

允许

Microsoft SQL (TCP) Microsoft SQL (UDP)

本地主机

内部

所有用户

17

如果你不想让 ISA 防火墙访问 Windo ws 更新,就禁止此 规则。

允许从 ISA 防火墙 使用 HTTP/HTTP S 访问指定的站点

允许

HTTP HTTPS

本地主机

系统策略允 许的站点

27

可能你需要根据你 的 NTP 服务器的位 置来修改规则。

允许从 ISA 防火墙 到信任的 NTP 服务 器的 NTP 协议

允许

28

如果你没有部署使 用 SMTP 来发送警 告,可以禁止此规 则。

允许从 ISA 防火墙 到信任的服务器的 SMTP 协议

允许

29 (默认禁止)

当启用内容下载任 务时,此规则会自 动启用。

• Internet 访问

在内部网络、隔离的 VPN 客户网络和 VPN 客户网络到外部网络之间定义路 由关系为 NAT;

• VPN 客户端到内部网络

在 VPN 客户网络和内部网络间定义路由关系为路由。

防火墙策略

只有一个默认规则,拒绝所有网络间的通讯。

系统策略

Web 链 缓存 警告

客户端配置

ISA 防火墙默认配置只允许某些重要的服务进行访问,还是比较安全。在安装过程中, 为了访问某些必需的服务,会启用某些必需的系统策略。我们推荐你检查系统策略, 并根据你的网络环境进行自定义。

允许从 ISA 防火墙 到信任的服务器的 Microsoft CIFS 协议

允许

Microsoft CIFS (TCP) Microsoft CIFS (UDP)

本地主机

内部

所有用户

16 (默认禁止)

如果你使用 SQL 日 志记录,启用此规 则。

允许从 ISA 防火墙 到选择的服务器的 远程 SQL 日志记录

本地主机

内部

所有用户

7

允许此规则后 ISA 防火墙才能进行 D NS 查询。

允许从 ISA 防火墙 到选择的服务器的 DNS 协议

允许

DNS

本地主机

所有网络(和 所有用户

本地主机)

8

如果 ISA 防火墙不 是 DHCP 客户,那 么禁止此规则。

允许从 ISA 防火墙 到所有网络的 DHC P 请求

允许

NetBIOS 会话 s

本地主机

内部

所有用户

22

如果你不在 ISA 防 火墙上使用 RPC 来 连接其他服务器, 禁止此规则。

允许从 ISA 防火墙 到信任计算机的 RP C 协议

允许

RPC (all interfaces)

本地主机

内部

所有用户

23

此规则允许 ISA 防 火墙向微软发送错 误报告。

允许从 ISA 防火墙 到微软错误报告站 点的 HTTP/HTTP S

本地主机

内部

所有用户

如果你使用 MOM, 那么启用此规则。

用 Microsoft Ope rations Manager

(MOM)代理进行 远程监视

26 (默认禁止)

如果你想让 ISA 防 火墙访问 CRL,则 启用此规则。

为了下载 CRL,允 许从 ISA 防火墙到 所有网络的 HTTP 协议

允许

远程管理计算机 组

本地主机

所有用户

4 (默认禁止)

如果你想记录日志 到 SQL server 上,启用此规则。

允许使用 NetBIO S 来远程记录日志 到信任的服务器上

允许

NetBIOS 数据报 NetBIOS 名字服务

NetBIOS 会话

本地主机

内部

所有用户

5

你要使用 RADIUS 认证吗?如果不 是,禁止此规则。

为了完成内容下载 任务,允许从 ISA 防火墙到选择的计 算机的 HTTP 协议

允许

30

如果你不使用远程 MMC 进行管理,禁 止此规则

允许微软防火墙控 制服务和选择的计 算机进行通信。

允许

HTTP NTP (UDP)

SMTP HTTP 所有出站通讯

本地主机

所有网络(和 所有用户

本地主机)

本地主机

内部

本地主机)

12 (默认禁止)

如果你启用 ISA 防 火墙的 VPN 服务 器,那么此规则将 会自动启用。

VPN 客户访问 ISA 防火墙

允许

PPTP

外部

本地主机 所有用户

13 (默认禁止)

如果你启用 ISA 防 火墙的站点到站点 的 VPN 连接,那么 此规则将会自动启 用。

允许到 ISA 防火墙 的 VPN 站点到站点 的数据传输。

LDAPS

本地主机

内部

所有用户

LDAPS GC (Global Catalog)

2

如果没有人使用 M MC 远程管理 ISA 防火墙,禁止此规 则。

允许从选择的计算 机上使用 MMC 远 程管理 ISA 防火墙

允许

Microsoft Firewall Co ntrol

NetBIOS 数据报 NetBIOS 名字服务

DHCP 请求

本地主机

任何地点 所有用户

9

如果 ISA 防火墙不 是 DHCP 客户,那 么禁止此规则。

允许从 DHCP 服务 器到 ISA 防火墙的 DHCP 回复

允许

DHCP 回复

内部

本地主机 所有用户

10

确认远程管理计算 机组中的 IP 是否正 确配置。

允许从选择的计算 机到 ISA 防火墙的 Ping 协议

允许

Ping

远程管理计算机 组

本地主机

所有用户

11 允许从 ISA 防火墙

如果 ISA 防火墙需 到选择的计算机的 要使用 ICMP 协议, ICMP(Ping)协议 那么必须启用。

允许

ICMP Information Re quest

ICMP Timestamp

Ping

本地主机

所有网络(和 所有用户

当安装 ISA 防火墙 的防火墙客户端安 装文件时,会自动 启用此规则。

允许从信任的计算 机访问 ISA 防火墙 上的防火墙客户端 安装共享

允许

Microsoft CIFS (UDP)