ISA+防火墙部署与设置

如何配置防火墙

如何配置防火墙防火墙是保护网络安全的重要组成部分。

它通过监控和控制来往网络的数据流量,以保护网络免受潜在的安全威胁。

对于企业和个人用户来说,正确配置防火墙至关重要。

本文将介绍如何正确配置防火墙,确保网络的安全。

一、了解不同类型的防火墙在配置防火墙之前,首先需要了解不同类型的防火墙。

常见的防火墙类型包括网络层防火墙、主机防火墙和应用程序防火墙。

1. 网络层防火墙:这种防火墙位于网络和外部世界之间,用于过滤网络流量。

它可以根据IP地址和端口号等规则对流量进行过滤。

2. 主机防火墙:主机防火墙是安装在计算机上的软件或硬件,用于保护主机免受网络攻击。

它可以监控进出主机的数据流,并根据事先设定的规则进行过滤。

3. 应用程序防火墙:应用程序防火墙是专门用于保护特定应用程序的安全。

它可以监控应用程序的行为,并根据事先设定的规则进行过滤。

二、确定防火墙策略在配置防火墙之前,需要确定防火墙策略。

防火墙策略是指规定哪些流量允许通过防火墙,哪些流量应该被阻止。

根据实际需求和安全风险评估,可以制定相应的防火墙策略。

1. 入站流量:决定哪些来自外部网络的流量允许进入网络。

可以根据IP地址、端口号、协议等对入站流量进行过滤。

2. 出站流量:决定哪些从本地网络发出的流量允许通过防火墙。

可以根据目的IP地址、端口号、协议等对出站流量进行过滤。

3. 内部流量:决定本地网络内部的流量是否需要经过防火墙的过滤。

可以根据网络拓扑、安全需求等设定相应的规则。

三、配置防火墙规则配置防火墙规则是实现防火墙策略的关键步骤。

根据之前确定的防火墙策略,可以使用以下步骤配置防火墙规则:1. 确定规则的优先级:防火墙规则是按照优先级顺序进行匹配的,因此需要确定不同规则的优先级。

2. 定义允许的流量:根据防火墙策略,定义允许通过防火墙的流量。

可以设置源IP地址、目的IP地址、端口号、协议等规则。

3. 阻止潜在的威胁:根据防火墙策略,阻止不符合规定的流量。

ISA防火墙策略配置

简化防火墙规则、优化网络结构、使用更高级的防火墙技术和工具等。

问题二:防火墙性能瓶颈

总结词

防火墙性能瓶颈可能会限制网络的速度和可用性。

详细描述

防火墙在保护网络安全的同时,也可能成为网络性能的瓶颈。当数据流量过大或防火墙配 置不合理时,防火墙可能会成为网络中的瓶颈,导致网络速度变慢、连接不稳定等问题。

isa防火墙的安全挑战与机遇

安全挑战

随着技术的快速发展,ISA防火墙面临着不 断变化的网络威胁和攻击方式,如高级持久 性威胁(APT)和勒索软件攻击等。此外, 由于网络环境的复杂性,ISA防火墙的部署 和管理也面临着一定的挑战。

安全机遇

尽管ISA防火墙面临着诸多挑战,但同时也 存在着许多机遇。随着网络安全市场的不断 扩大,ISA防火墙厂商可以通过技术创新和 产品升级来提高其竞争力和市场份额。此外 ,随着企业对网络安全的需求增加,ISA防 火墙在未来的应用前景也将更加广阔。

技巧三:定期审查防火墙规则

• 总结词:定期审查防火墙规则是isa防火墙策略配置实践中的重要技巧之一。通过对防火墙规则的定期审查,能 够及时发现冗余或无效的规则,提高防火墙性能。

• 详细描述:在isa防火墙策略配置实践中,定期审查防火墙规则是确保网络安全和性能的关键步骤。随着网络环 境和业务需求的变化,原有的防火墙规则可能变得冗余或无效。通过对防火墙规则进行定期审查,可以及时发 现并更新这些规则,提高防火墙的性能和有效性。此外,对于审查过程中发现的问题或潜在风险,需要及时进 行处理或修复。例如,删除冗余的规则、更新过时的配置等。通过定期审查防火墙规则,不仅能够保障网络安 全,还能提高网络性能和用户体验。

• 可能存在漏洞:由于它是基于Windows操作系 统的防火墙,因此可能会存在一些漏洞和安全 问题。

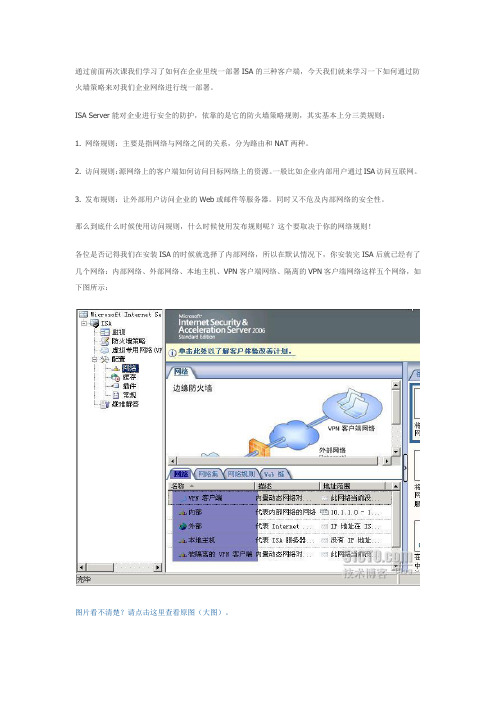

ISA三种客户端(经典收藏)

那么到底什么时候使用访问规则,什么时候使用发布规则呢?这个要取决于你的网络规则!

各位是否记得我们在安装ISA的时候就选择了内部网络,所以在默认情况下,你安装完ISA后就已经有了几个网络:内部网络、外部网络、本地主机、VPN客户端网络、隔离的VPN客户端网络这样五个网络,如下图所示:

图片看不清楚?请点击这里查看原图(大图)。

一、新建网络:

打开ISA控制台,右击网络---选新建--网络,如下图:

图片看不清楚?请点击这里查看原图(大图)。

在向导界面,输入网络名称,如DMZ,单击下一步:

选择网络类型(注,凡是自己后来创建的网络均选“外围网络”),如下图:

选择“网络地址”,如下图:

单击下一步,如下图完成DMZ网络的创建。

注意:如果存在路由关系也可以做发布。

补充一下:在装完ISA后,默认的配置需要各位要知道:

a.默认阻塞连接到ISA SRV的网络间的所有网络通信,即ISA所连的任意网络间都是无法通信的。

b.只有本地管理员组的成员具有管理权限

c.创建默认网络:即5个网络

d.访问规则包括系统策略规则和默认访问规则。在这里标准版ISA会有30条系统策略规则,主要定义是的ISA到内到外的访问动作,而默认的访问规则就是上面的第一条即默认阻塞连接到ISA SRV的网络间的所有网络通信。如下图所示:

关于DMZ:

DMZ是Demilitarized Zone的缩写,俗称非军事化隔离区。一般这个区域专门放一些重要的服务器,如WEB、MAIL、FTP等,这些服务器将来要通过ISA发布到互联网上。增加一个DMZ网络来专门放要发布的服务器,有很多优点,比如安全就是最重要的一点。

_防火墙配置步骤解读

_防火墙配置步骤解读防火墙配置是网络安全中非常重要的一环,它作为系统和网络的第一道防线,能够有效地保护网络资源和数据的安全。

下面将详细解读防火墙配置的步骤。

第一步:定义网络策略在配置防火墙之前,需要明确网络策略,即确定网络中的哪些资源需要被保护,以及对外部连接的规定。

这包括以下几个方面:1.确定网络中的关键资产和敏感数据:比如服务器、数据库等重要资源,以及存放用户个人信息的系统。

2.确定访问控制规则:确定内部用户以及外部用户对这些关键资产的访问权限,包括允许哪些IP地址或者端口访问,以及禁止哪些IP地址或者端口访问。

3.确定审计和监控规则:确定监控和记录网络流量的规则,以便于发现异常行为或者攻击。

第二步:选择防火墙设备在进行防火墙配置之前,需要根据网络规模和预期的业务需求选择合适的防火墙设备。

防火墙设备种类繁多,有硬件防火墙、软件防火墙、虚拟防火墙等。

选择时要考虑以下几个因素:1.防火墙的性能:根据网络流量和用户数量选择合适的设备,确保其能够满足网络的需求。

2.防火墙的功能:根据需要选择具备合适的功能,比如是否支持VPN、入侵检测系统等。

3.厂商信誉度:选择知名度高、技术支持好、更新迭代及时的厂商。

第三步:配置基本设置在进行防火墙配置之前,首先需要进行一些基本设置,包括:1.为防火墙设备分配IP地址:设置设备的内部和外部接口的IP地址。

2.设置DNS服务器地址:配置系统的DNS服务器地址,以便进行域名解析。

3.配置时间和日期:设置正确的时间和日期,以确保日志和事件的时间戳准确。

4.配置管理员密码:设置防火墙设备的管理员密码,并确保定期更换。

第四步:配置访问规则配置访问规则是防火墙配置的核心部分,通过设置访问规则可以对网络流量进行控制,确保只有授权用户可以访问关键资源。

在配置访问规则时,需要考虑以下几个因素:1.根据网络策略和安全需求,设置访问控制规则,包括允许和禁止哪些IP地址或者端口的访问。

2.配置网络地址转换(NAT)规则,将内部IP地址转换成外部IP地址,以便内部用户能够访问外部网络。

网络系统管理与维护练习题参考答案

一、填空题1.为了保证活动目录环境中各种对象行为的有序与安全,管理员需要制定与现实生活中法律法规相似的各种管理策略,这些管理策略被称为(组)策略。

2.在设置组策略时,当父容器的组策略设置与子容器的组策略设置发生冲突时,(子)容器的组策略设置最终生效。

3.在ISA Server中,防火墙的常见部署方案有:(边缘)防火墙、(三向)防火墙和(背对背)防火墙等。

4.ISA Server支持三种客户端:(Web代理)客户端、(防火墙)客户端和(SecureNAT)客户端。

5.(UPS)电源是一种在市电中断时仍然能够为网络设备提供持续、稳定、不间断的电源供应的重要外部设备。

6.一旦对父容器的某个GPO设置了(强制),那么,当父容器的这个GPO的组策略设置与子容器的GPO的组策略设置发生冲突时,父容器的这个GPO的组策略设置最终生效。

7.软件限制规则有:(哈希)规则、(证书)规则、(路径)规则和(Internet)规则。

8.在ISA Server上配置发布规则时,内部网络中希望被发布的计算机必须为(ISAserver)客户端。

9.(逻辑)类故障一般是指由于安装错误、配置错误、病毒、恶意攻击等原因而导致的各种软件或服务的工作异常和故障。

10.在活动目录中,计算机账户用来代表域中的(计算机)。

11.一旦对某个容器设置了(强制),那么它将不会继承由父容器传递下来的GPO 设置,而是仅使用那些链接到本级容器的GPO设置。

12.在ISA Server中,为了控制内部用户访问Internet,管理员需要创建(访问)规则。

13.如果计算机策略与用户策略发生冲突时,以(计算机)策略优先。

14.(复合)型病毒是指具有引导型病毒和文件型病毒寄生方式的计算机病毒。

15.(正常)备份是最完整的备份方式,所有被选定的文件和文件夹都会被备份(无论此时其“存档”属性是否被设置)。

二、单项选择题1.在制定组策略时,可以把组策略对象链接到(C)上。

ISA_Server2006安装和配置

理论部分一.放火墙的概述1.放火墙的主要功能:强化安全策略;记录用户的上网活动;隐藏用户站点或网络拓扑;安全策略的检查二. ISA Server2006概述1. ISA Server2006功能介绍(ISA Server2006是路由级别的放火墙,兼有高性能缓存功能Internet放火墙: ISA Server2006可以部署成一台专用放火墙,作为内部用户接入Internet的安全网关安全服务器的发布: ISA Server2006,内部用户能够向Internet发布服务, ISA Server2006计算机代表内部发布服务器来处理客户端的请求,避免服务器直接暴露在Internet上而收到攻击Web缓存服务器: ISA Server2006可以像代理防火墙一样,通过服务器中的缓存实现网络的加速,可以同时将Internet放火墙和Web缓存部署到同一台服务器2. ISA Server2006版本:标准版,企业版三. ISA Server2006的安装1. ISA Server2006安装注意事项1)硬件配置:CPU(至少733MHZ);内存(至少512MB);硬盘空间(至少150MB);操作系统(Winsows2000/2003);网络适配器(必须为连接到ISA Server2006的每个网络单独准备一个适配器2)DNS: ISA Server2006不自带DNS,必须使用额外的DNS服务器3)Web发布:如果利用ISA Server2006发布Web服务器,必须让ISP保留保留静态IP地址2. ISA Server2006的组件阵列:对一组ISA Server2006服务器的统一管理配置服务器:用于存储企业中全部阵列的配置信息ISA服务器:运行放火墙.VPN和缓存服务和ISA服务器ISA服务器:用于管理企业和阵列成员的管理终端3.安装ISA Server2006:即可在域中安装也可在工作组环境下安装4.配置ISA Server2006客户端操作部分试验案例:在工作组环境下部署ISA Server 2006 服务起实验环境:打开一个03和一个XP,用03作放火墙服务器,XP内网客户端,真机作为外网03 内网(lan)IP:172.16.100.100/16外网(wan)IP:1.0.0.1真机IP:1.0.0.2\8XPIP:172.16.100.200\16实验需求:配置三种不同的客户端,能访问外网的Web和Ftp实验过程:一.在03上安装ISA二.在ISA上配置策略三.配置客户端1.配置SecureNAT Client客户机能ping通外网2.配置Web Proxy Client客户端不能ping通外网,但能访问,以为它不支持一个协议3.配置Firewall Client客户端不能ping通外网,但能访问,以为它不支持一个协议。

网络安全中的防火墙配置方法

网络安全中的防火墙配置方法在当今数字化时代,网络安全成为了一个越来越重要的议题。

保护企业和个人用户的网络免受恶意攻击是网络安全的首要任务之一。

而防火墙作为网络安全的重要组成部分,具有拦截网络攻击和保护网络机密性的功能。

本文将介绍网络安全中的防火墙配置方法,帮助用户更好地保护网络安全。

首先,了解防火墙的基本原理和类别是配置防火墙的重要基础。

防火墙通过检查网络数据包的来往流量并采取相应措施来保护网络。

根据不同的实施方式和策略,防火墙可以分为软件防火墙和硬件防火墙。

软件防火墙是安装在计算机上的软件程序,用于监视和过滤来自网络的数据流量。

硬件防火墙则是独立设备,用于分隔内部网络和外部网络,并提供流量过滤和访问控制功能。

其次,配置防火墙需要根据特定的网络安全需求和实际情况进行合理的设置。

以下是一些常见的防火墙配置方法:1.访问控制列表(ACL):ACL是一种用于监视和控制网络流量的规则集。

通过配置ACL,可以指定允许或拒绝从特定IP地址、端口或协议传入或传出的流量。

管理员可以根据具体需要制定适当的ACL规则,以防止未经授权的访问和恶意攻击。

2.端口过滤:端口是计算机与外部网络进行通信的接口。

通过限制特定端口的访问权限,可以减少恶意攻击的风险。

管理员可以根据实际需求关闭不必要的端口或限制某些端口的使用。

3.网络地址转换(NAT):NAT技术可以将私有IP地址转换为公共IP地址,使得内部网络的真实IP地址对外部网络不可见。

这种方式可以增加网络的隐私性和安全性,防止黑客定位和攻击内部网络。

4.虚拟专用网(VPN):VPN通过在公共网络上建立加密隧道,将远程用户或远程办公网点与内部网络相连接。

配置VPN可以提供数据加密、身份验证和数据完整性保护,从而实现远程访问的安全性。

5.入侵检测与预防系统(IDS/IPS):IDS/IPS旨在监视网络流量并检测潜在的入侵行为。

管理员可以配置IDS/IPS来发现和预防恶意软件、网络攻击和其他威胁。

防火墙的安装和调试

防火墙的安装和调试防火墙是一种用于保护计算机网络免受网络攻击和恶意软件侵害的重要安全设备。

它可以监控网络流量,并根据设定的规则对流量进行过滤和策略控制,以确保网络的安全性和稳定性。

为了正确使用和充分发挥防火墙的功能,正确的安装和调试是至关重要的。

一、确定需求和选择防火墙品牌型号在安装防火墙之前,首先要对网络环境和需求进行全面分析和评估。

根据网络规模、安全需求和预算等因素,选择适合的防火墙品牌型号。

常见的商用防火墙品牌有思科、华为、迪普等,开源防火墙品牌有iptables、pfSense等。

根据选择的防火墙品牌和型号,网上搜索并下载相应的安装和配置手册。

二、准备防火墙设备和所需软件在安装防火墙之前,确保已经准备好了所需的防火墙设备和软件。

同时,确保有足够的网线、电源线等连接线缆,以便进行设备的连接和安装。

三、安装防火墙设备1. 将防火墙设备连接到网络中。

首先将防火墙与网络中的交换机或路由器相连接,通过网线将其相互连接。

2. 为防火墙设备提供电源并启动。

将防火墙设备与电源插头相连接,并确保设备已正常启动。

四、进行防火墙的基本设置1. 通过防火墙设备的管理界面登录。

打开浏览器,输入防火墙设备的管理IP地址,并输入用户名和密码进行登录。

2. 进行基本网络设置。

根据网络规划和连接需求,设置防火墙设备的IP地址、子网掩码、网关等基本网络参数。

3. 配置防火墙规则。

根据网络环境和安全需求,设置防火墙的入站规则、出站规则、NAT转发规则等,以控制网络流量。

五、进行高级设置和调试1. 进行网络地址转换(NAT)设置。

根据网络规划和需求,进行源地址转换(SNAT)和目标地址转换(DNAT)的配置,以实现内网与外网的通信。

2. 进行安全策略和应用设置。

根据网络安全需求,设置安全策略,如访问控制列表(ACL)、虚拟专网(VPN)等,以保护内部网络的安全。

3. 进行日志和监控设置。

开启防火墙设备的日志功能,并进行日志的存储和分析。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、ISA Server介紹

二、ISAA的配置

一、ISA Server介紹

隨著互聯網應用的不斷發展,絕大多數企業都接入了互聯網或建立了自 己的內部局域網,但企業在享受互聯網所帶來的方便、快捷的同時,也 帶來了企業上網管理的煩惱: 1、如何禁止員工上班時間在網上看電影,用QQ聊天,玩遊戲? 2、如何查看員工上班時間訪問了什麼網站? 3、如何應對日益猖獗的病毒及駭客攻擊,保證企業內部資訊的安全?

(2) 訪問策略 新建一條允許內部客戶訪問外部網路的所有服務的訪問規則: 在防火牆策略上點右鍵,指向“新建”, 然後點擊“訪問規則”。

在“新建訪問規則嚮導”的訪問規則名稱文本框中,輸入“Allow all outbound traffic”, 然後點擊“下一步”。然後在“規則操作”而,選擇“允許”,點擊“下一步”

部屬防火牆策略的十六條守則

1. 電腦沒有大腦。所以,當ISA的行為和你的要求不一致時,請檢查你的配置而不要埋 怨 ISA。 2. 只允許你想要允許的客戶、源位址、目的地和協議。仔細的檢查你的每一條規則,看 規則的元素是否和你所需要的一致。 3. 針對相同用戶或含有相同用戶子集的訪問規則,拒絕的規則一定要放在允許的規則前 面。 4. 當需要使用拒絕時,顯示拒絕是首要考慮的方式。 5. 在不影響防火牆策略執行效果的情況下,請將匹配度更高的規則放在前面。 6. 在不影響防火牆策略執行效果的情況下,請將針對所有用戶的規則放在前面。 7. 儘量簡化你的規則,執行一條規則的效率永遠比執行兩條規則的效率高。 8. 永遠不要在商業網絡中使用Allow 4 All 規則(Allow all users use all protocols from all networks to all networks), 這樣只是讓你的ISA形同虛設。

二、ISA Server的優點

基於應用層的高級防護 目前互聯網上70%的WEB攻擊發生在應用層,而傳統防火牆只對資料包 的包頭進行檢查,因此往往對成熟的應用層攻擊(如“緩衝區溢出”)

無能為力。而ISA Server 2004是工作在應用層的,正是由於這個設計原

理,它能檢查資料包裏面的資訊,有效防範基於應用層的攻擊。

9. 如果可以通過配置系統策略來實現,就沒有必要再建立自定義規則。

10. ISA的每條訪問規則都是獨立的,執行每條訪問規則時不會受到其他訪問規則的影響

11. 永遠也不要允許任何網路訪問ISA本機的所有協議。內部網路也是不可信的。

12. SNAT客戶不能提交身份驗證資訊。所以,當你使用了身份驗證時,請配置客戶為

2. 多網路模型中的邊緣防火牆

3. 單網路適配器的環境

ISA系統安裝的基本需求

安裝ISA Server 2004

四、ISA的配置

ISA 安裝時,會創建下列默認規則:

本地主機訪問:此規則定義了在本地主機網路與其他所有網路之間存在的路由關係。 VPN用戶端到內部網路:此規則指定在兩個VPN用戶端網路(“VPN用戶端”和 “被隔離的VPN用戶端”)與內部網路之間存在著路由關係。 Internet訪問:此規則定義了在內部網路與外部網路之間存在的NAT關係。

ISA 是什麼

• Internet Security and Accleration Server • 防火牆技術

• 緩存技術

國際領先的防火牆,安全的Internet連接

通過資料包級別、電路級別和應用程式級別的通訊篩選、狀態篩選和檢查、 廣泛的網路應用程式支援、緊密地集成虛擬專用網路 (VPN)、系統堅固、集 成的入侵檢測、智慧的第 7 層應用程式篩選器、對所有用戶端的防火牆透明 性、高級身份驗證、安全的伺服器發佈等等增強安全性。ISA 伺服器保護網路 免受未經授權的訪問、執行狀態篩選和檢查,並在防火牆或受保護的網路受 到攻擊時向管理員發出警報。

那麼ISA Serve?ň?$

SNAT 客戶的TCP/IP配置要求:

• 必須和ISA Server的內部介面在同個子網;在此,我可以使用 192.168.0.2/24~192.168.0.254/24; • 配置ISA Server的內部介面為默認閘道;此時默認閘道是192.168.0.1;

• DNS根據你的網路環境來設置,可以使用ISP的DNS伺服器或者你自

三、ISA Server安裝

網路環境的配置:

ISA Server作為一個路由級的軟體防火牆,要求管理員要熟悉網路中的

路由設置、TCP/IP設置、代理設置等等,它並不像其他單機防火牆一樣,

只需安裝一下就可以很好的使用。在安裝ISA Server時,你需要對你內

部網路中的路由及TCP/IP設置進行預先的規劃和配置,這樣才能做到安

8080埠,在此是192.168.0.1:8080;

• 對於其他需要訪問網路的程式,必須設置HTTP代理(ISA

SERVER),否則是不能訪問網路;

在內網中還有其他子網的

內部客戶。此時,首先得

將這些子網的位址包含在

ISA Server的內部網路中, 然後在ISA Server上配置 到這些子網的路由,其他 的就和單內部網路的配置 一致了。

裝ISA Server後即可很容易的使用,而不會出現客戶不能訪問外部網路

的問題。

ISA Server 2004上的內部網路適配器作為內部客戶的默認閘道,根據慣例,它的 IP 位址要麼設置為子網最前的IP(如192.168.0.1),或者設置為最末的IP (192.168.0.254),在此例中設置為192.168.0.1;對於DNS伺服器,在此例中, 我們假設外部網卡上已設置了DNS伺服器,所以我們在此不設置DNS伺服器的IP 位址;還有默認閘道,內部網卡上切忌不要設置默認閘道,因為Windows主機同 時只能使用一個默認閘道,如果在外部和內部網路適配器上都設置了默認閘道,

4、如何加快網路訪問速度?

5、公司有眾多分支機搆,如何讓他們能夠通過 Internet 與總部安全地通 信?等等……

ISA Server的出現

為了解決企業對網路管理和網路安全的需求,實現可管理的互聯網,微 軟公司推出了企業級防火牆ISA Server 2004。作為最優秀的微軟平臺防 火牆和最高效的緩存伺服器,ISA Server 2004能有效的幫助企業組織管 理內部的互聯網訪問行為,為企業網路搭建了快速、安全、可管理的的 上網通道,保護企業網路資源免受病毒、駭客及未授權訪問侵襲。

己在內部建立一台DNS伺服器;但是DNS伺服器是必需的

Web代理客戶

• 必須和ISA Server的內部介面在同個子網;在此,我可以使用 192.168.0.2/24~192.168.0.254/24; • 默認閘道和DNS伺服器位址都可以不配置;

• 必須在IE的代理屬性中配置ISA Server的代理,默認是內部介面的

Web代理客戶或防火牆客戶。

13. 無論作為訪問規則中的目的還是源,最好用IP位址。 14. 如果你一定要在訪問規則中使用功能變數名稱集或URL集,最好將客戶配置為Web代 理客戶。 15. 請不要忘了,防火牆策略的最後還有一條DENY 4 ALL 16. 最後,請記住,防火牆策略的測試是必需的。

THE END

傳統防火牆無法防範成熟的應用層攻擊

ISA 防火牆的防護

ISA Server 2004 包含一個功能完善的應用程式層感知防火牆,它會對 Internet 協定 (如超文本傳輸協定 (HTTP))執行深入檢查,這使它能檢測到許多傳統防火牆檢測 不到的威脅。

集成代理伺服器和緩存功能,實現快速訪問

ISA Server 2004不僅僅是防火牆,而是集防火牆、代理伺服器、緩存伺服器 三大功能於一體。ISA Server 2004 使用高性能的緩存來加快內部用戶的 WEB訪問速度。如果用戶有對外的WEB伺服器,那麼在利用ISA進行對外 WEB發佈時,ISA的緩存功能也將提高外部 Internet 用戶的 Web 訪問性能。