Shamir秘密共享算法入门

shamir密钥共享

Shamir secret sharing一、实验要求:简化实验难度,f(x)要求二次或三次编程实现秘密的分解:生成随机数作为密钥k ,组成方程并分发shadow(点); 编程实现秘密的恢复:通过拉格朗日插值法,使用分发的shadow 重组f(x),解方程求密钥k 。

二、实验原理:三、三、程序代码:#include<iostream>#include<stdlib.h>作为共享。

的值发送给把,对于其中计算,对于个元素,分别记为择)地选择(独立随机的选中秘密在。

想要共享一个密钥假定共享分配值是公开的。

值发送给把,。

对于,为个不同的非零元素,记中选择在初始化阶段门限方案密码体制i i t j j ji i t p p i i i i p P y D w i p x a K x a x a y D w i a a t Z D Z K D x P x D w i w p w i x w Z D w t Shamir ≤≤+==≤≤-∈≤≤+≥≤≤∑-=-1.4mod )(),(1.3.,...,1.2)(1)1(1.1)(),(1.131111()p y b K p x x x b p x x x y K p x x x x y x a t j i j j k t k i i i j t j j k t k i i i i t j j k t k i i i i j j k k j k k j k j k j mod mod mod mod )(1,11,11,1∑∏∑∏∑∏=≠≤≤=≠≤≤=≠≤≤=-=⎪⎪⎭⎫ ⎝⎛-=⎪⎪⎭⎫ ⎝⎛--=于是定义#include<time.h>using namespace std;int sushu(int x){if(x < 2)return 0;else{int i = 2;while(x % i != 0 && i < x)i++;if(i < x)return 0;elsereturn 1;}}int niyuan(int p, int x){int i = 1;while(i < p){if(((x * i) - 1) % p == 0)break;i++;}return i;}int ba(int x,int y,int z,int p){int r;r=(y *z * niyuan(p, y - x) * niyuan(p, z - x)) % p;return r;}void main(){int k,w,p,k2;int a1,a2;int i=0;srand(time(0));while(i==0){p=rand()%1000;if(sushu(p))i++;}cout<<"生成素数p=";cout<<p<<endl;k=rand()%p;cout<<"生成密钥k=";cout<<k<<endl;a1=rand()%p;a2=rand()%p;cout<<"请输入需要产生shadow的个数:"<<endl;cin>>w;i=1;while(w>=p){cout<<"输入错误,请重新输入需要产生shadow的个数:"<<endl;cin>>w;}int *f = new int[w];f[0]=k;for(i=1;i<=w;i++){f[i]=(k+i*a1+i*i*a2)%p;cout<<"("<<i<<","<<f[i]<<")"<<endl;}int x[3],y[3],b[3];cout<<"请输入三个shadow点x值:"<<endl;cin>>x[0]>>x[1]>>x[2];cout<<"请输入相应的三个shadow值:"<<endl;cin>>y[0]>>y[1]>>y[2];b[0]=ba(x[0],x[1],x[2],p);b[1]=ba(x[1],x[0],x[2],p);b[2]=ba(x[2],x[0],x[1],p);k2=(b[0]*y[0]+b[1]*y[1]+b[2]*y[2])%p;cout<<k2<<endl;if(k==k2)cout<<"验证成功"<<endl;elsecout<<"验证失败"<<endl;}四、程序运行结果:。

分割密钥算法

分割密钥算法

密钥分割算法是将一个密钥分割成多个部分,然后将这些部分存储在不同的地方或由不同的用户保管,以增强密钥的安全性。

这样做可以防止密钥的丢失或被窃取,因为即使一部分密钥被攻击者获取,他们也无法单独使用它来解密数据。

以下是一些分割密钥算法示例:

1.Shuffle算法:Shuffle算法是一种常见的密钥分割算法,它随机地将原始

密钥的各个部分重新排序,然后将重新排序后的子密钥分配给不同的用户保管。

由于每个子密钥都包含原始密钥的一部分,因此只有当所有子密钥都被正确地合并时,才能恢复原始密钥。

2.Shamir's Secret Sharing算法:Shamir's Secret Sharing算法是一种将密

钥分割成多个子密钥的方法,每个子密钥都可以用来还原出原始密钥的一部分。

该算法允许用户设置一个阈值,只有当超过一定数量的子密钥被提供时,才能恢复出完整的原始密钥。

3.多重加密:多重加密是一种将数据多次加密的方法,每次加密使用不同的

密钥。

这种方法可以增加攻击者破解数据的难度,因为每个密钥都需要单独解密。

即使一部分密钥被泄露或丢失,也不会影响其他密钥的安全性。

总的来说,分割密钥算法是通过将一个密钥分割成多个部分,并将这些部分分散到不同的地方或由不同的用户保管,以增强数据的安全性。

这种做法可以防止密钥的丢失或被窃取,从而保护数据的机密性。

shamir 原理简单介绍 -回复

shamir 原理简单介绍-回复什么是Shamir原理?Shamir原理,也称为Shamir's Secret Sharing Scheme(Shamir秘密共享方案),是一种密码学概念,用于将一个秘密信息分成多个部分,分发给多个参与方。

只有当足够数量的参与方合作,才能重构出原始的秘密信息。

这种方案被广泛应用于分布式系统、存储设备和密码学协议中,以保护重要信息不被单一参与方泄露或丢失。

Shamir原理背后的基本思想是将秘密信息转化成多项式,并使用多项式的特性来进行秘密共享。

下面我们将详细介绍Shamir原理的具体步骤和实现原理。

1. 选择一个大素数p和一个整数k,其中p必须大于共享的数量k。

这两个参数将用于确认共享的方式和信息的安全性。

2. 选择一个随机生成的多项式f(x),其中f(x)=s+a1x+a2x^2+...+ak-1x^k-1。

其中,秘密s就是我们要进行共享的秘密信息,a1、a2...ak-1是随机生成的系数。

要使得多项式唯一确定,除秘密s外的系数应该随机生成。

3. 根据选定的素数p,计算多项式f(x)在整数范围内的值。

即计算f(1),f(2),f(3)...f(n)。

这些值就是我们要分发给参与方的共享秘密。

4. 将计算得到的共享秘密分发给参与方。

每个参与方将收到一对值(x,f(x)),其中x表示分享编号,f(x)表示秘密的共享值。

5. 要恢复原始的秘密信息,需要至少k个参与方合作。

这k个参与方将共享的值组合在一起,通过使用拉格朗日插值法来重建多项式f(x)并计算出秘密s。

拉格朗日插值法是一种用于通过已知数据点推测未知点的方法,它可以利用多项式的唯一性来重建多项式。

Shamir原理具有一些重要的特性:1. 保密性:只有当至少k个参与方参与时,才能恢复秘密信息。

少于k 个参与方参与时,无法获得任何关于秘密的信息。

2. 完备性:任何少于k个参与方得到的信息都无法推断出原始秘密。

3. 灵活性:可以根据需要调整k值,以提供不同级别的安全性和可靠性。

shamir门限方案

shamir门限方案Shamir's Threshold Scheme(门限方案)是一种安全性很高的密钥分发机制,它是指密钥中的任何几个钥匙都可以实现秘密分享和重组。

Shamir’s Threshold Scheme具有安全性高、极大程度的减少了丢失危险的特点,全面的保证了秘密的安全性。

一、Shamir的门限方案简介Shamir’s Threshold Scheme(门限方案)是由Adi Shamir提出的,它是在共享秘密技术的基础上的改进和完善,是指密钥中的任何几个钥匙都可以实现秘密分享和重组。

它可以把一份安全性非常高的秘密数据,按照一定的算法分发成若干份,每份部分加以加密,这些数据可以存储在多个不同的安全介质中,使它们不会被单一的介质所解密。

二、Shamir的门限方案的优点1、安全性高:Shamir’s Threshold Scheme(门限方案)实现了秘密数据分发介质的联合解密,而不是单个介质的解密。

它可以有效地避免单介质的解密,减少数据的丢失危险。

2、极大程度的减少了丢失危险:Shamir’s Threshold Scheme(门限方案)可以让秘密数据被分发到多个不同的安全介质上,所以数据如果不小心丢失可以有多份备份保证其整体完整性。

3、可靠性强:同时Shamir’s Threshold Scheme(门限方案)保证了其秘密数据的安全性,即使其中一个介质出现了故障,也可以从其他介质中得到备份数据来恢复。

三、Shamir的门限方案的应用Shamir’s Threshold Schem e(门限方案)应用场景非常广泛,它可以帮助各行各业的企业实现秘密数据分发介质的联合解密,而不是单一介质的解密。

它能够降低企业丢失数据更高效率的安全性,使数据资产安全可控。

例如,基于Shamir’s Threshold Scheme(门限方案)的分布式签名系统、云存储安全方案等,以及门限密码分发机制,都是常见的应用场景。

基于Shamir的(t,n)门限密钥共享方案安全性决策

践上,对计算机及网络的安全保密均具有重要的意义。

对于多属性决策问题,目前在经济、军事、管理等各个

(t,n)门限密钥共享方案是由 A. Shamir 和 G. R. Blakley 领域都有广泛的应用背景。在实际的决策中,许多决策信息

于 1979 年分别提出的。其中,Shamir 提出的基于多项式的 具有模糊性,导致决策者对方案属性值的判断很难用精确的

() lii 0.5,mii 0.5,uii 0.5 (2) lij uji 1,mij mji 1,uij lji 1,i j,i,j

何有效的管理密钥就成为密码学中十分重要的课题。近年 器的安全)。为了解决 t、n 值选取对密钥安全性和易用性存

来,密钥分散存储已经成为密钥管理的一种趋势,它有助于 在的问题,本文引入三角模糊数对 t、n 值进行模糊化,并将

解决用户密钥丢失而造成的用户数据丢失,并且在理论和实 t、n 值选取的决策方案问题转换成模糊多属性决策问题。

网络安全

基于 Shamir 的(t,n)门限密钥 共享方案安全性决策分析

李全东 周彦晖 西南大学计算机科学与技术学院 重庆 400715 摘要:密钥分散存储有助于提高密钥的安全性。本文基于 Shamir 的(t, n)门限密钥共享方案,针对 t、n 值选取对密钥安 全性和易用性的影响关键、微妙和模糊的问题,引入 Yager 模糊理论第三指标,并结合精确数互补判断矩阵的排序方法建立了对 (t, n)门限密钥共享方案中 t、n 值选取的决策方案优选方法,最后本文通过实例说明了该方法的可行性和有效性。 关键词:密钥分存;主机安全;决策

给 Pi,且 xi 是公开的。 (2) 子密钥分配

如果 W 打算让 n 个共享者(P1,P2,… Pn)共享密钥 K∈GF(s),W 独立随机地选择 t-1 个元素 a1,a2,...,at-1∈ GF(s),构造一个 t-1 次多项式 f(x) = K + a1 x + a2x2+…+at-1xt-1, 再计算 yi = f(xi),1≤i≤n,并将 yi 分配给共享者 Pi 作为他的 子密钥。

基于Shamir秘密共享的可验证多秘密共享模型

基于Shamir秘密共享的可验证多秘密共享模型摘要:多秘密共享技术影响着信息安全和密码学在新型网络应用中的发展。

分析了两种YCH改进和一种基于齐次线性递归的多秘密共享方案,基于Shamir秘密共享提出并实现了一种新的可验证的多秘密共享模型,该模型在秘密合成阶段的时间复杂度为O(k×t2),优于两种YCH改进模型(O(t3)(t>k)O(k3)(t≤k),O(k×(n+k)2)),实际模拟中秘密合成时间则少于其他三种模型,并且分析了四种模型在时间复杂度、可验证性和公开值等方面的优劣性。

在n>k时,新模型所需公开值小于其他三种模型,实验结果表明,新模型在秘密分发时间和秘密合成时间方面均优于其他三种模型。

关键词: 多秘密共享;lagrange插值;齐次线性递归;Shamir秘密共享中图分类号: TP393 文献标识码: AVerifiable multi-secret sharing scheme based on Shamir secretsharingAbstract:The development of the information security and cryptography in the new network applications is influenced by multi-secret sharing technology. In this paper, we analyse two kinds of improved YCH and a multi-secret sharing solution based on homogeneous linear recursion, and we propose and realize a new verifiable multi-secret sharing model based on Shamir secret sharing, the time complexity of this model in the phase of secrets recovery is O(k×t2), which is superior to other two kinds of improved YCH model (O(t3)(t>k) O(k3)(t≤k) ,O(k×(n+k)2)), the time of secrets synthesis in the actual simulation is less than the other three models, and we also analyse the advantages and disadvantages of the four models on the time complexity ,verifiability and open values. When n> k, the open values which the new model needs are fewer than that of the other three models, the experimental results show that the new model is better than the other three models on the time of secrets distribution and secrets recovery.Key words:Multi-secret sharing;Lagrange interpolation polynomial;Homogeneous linear recursion; Shamir secret sharing1引言秘密共享在导弹发射、电子商务、电子选举和安全多方计算等方面有着广泛的应用。

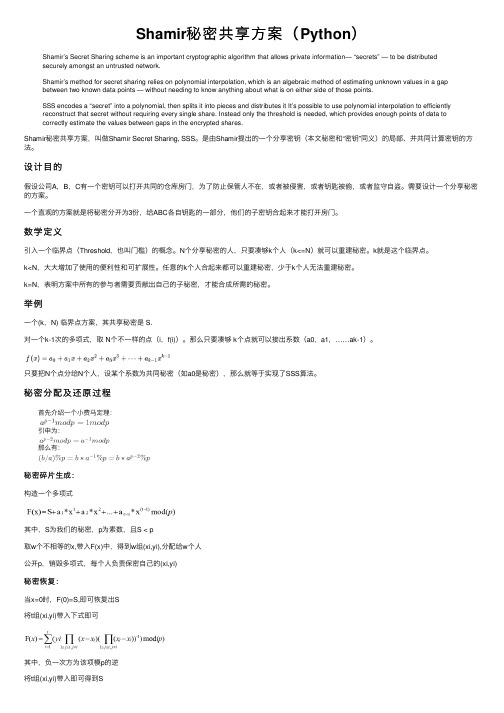

Shamir秘密共享方案(Python)

Shamir秘密共享⽅案(Python)Shamir’s Secret Sharing scheme is an important cryptographic algorithm that allows private information— “secrets” — to be distributedsecurely amongst an untrusted network.Shamir’s method for secret sharing relies on polynomial interpolation, which is an algebraic method of estimating unknown values in a gapbetween two known data points — without needing to know anything about what is on either side of those points.SSS encodes a “secret” into a polynomial, then splits it into pieces and distributes it It’s possible to use polynomial interpolation to efficientlyreconstruct that secret without requiring every single share. Instead only the threshold is needed, which provides enough points of data tocorrectly estimate the values between gaps in the encrypted shares.Shamir秘密共享⽅案,叫做Shamir Secret Sharing, SSS。

shamir 原理简单介绍 -回复

shamir 原理简单介绍-回复Shamir原理简单介绍Shamir原理是一种常用于信息加密和数据分割的算法。

它最早由以色列数学家Adi Shamir在1979年提出,被广泛应用于密码学和信息安全领域。

Shamir原理通过将信息分割为多个部分,并使用特定的技术将这些部分分发给不同的参与者,从而确保安全性和完整性。

Shamir原理的核心思想是使用多项式插值将信息分割为多个部分,并通过只有收集到足够数量的部分信息才能恢复原始信息。

这种方式确保了如果只有部分信息泄露,黑客或攻击者无法完全恢复原始信息。

Shamir 原理主要应用于分散存储密码学和秘密共享。

在Shamir原理中,首先需要确定一个秘密信息。

然后,通过选择一个秘密分成n份、至少需要k份才能恢复的多项式来进行分割。

这个多项式的常数项就是秘密信息。

Shamir原理的核心就是,只有收集到至少k份分割信息才能恢复原始的秘密信息,而k-1份或更少的信息不能提供任何关于秘密信息的信息。

简单起见,我们以一个具体的例子来解释Shamir原理的运作。

假设我们有一个秘密信息是一个加密文件,我们希望将它分割为5份,而至少需要3份才能还原。

首先,我们需要选择一个阈值k值,这里选择3。

然后,我们选择一个5阶的多项式,并确保在多项式中常数项是我们的秘密文件。

接下来,我们计算这个多项式上的5个点(x,y)。

x的值从1到5,y 的值是多项式在对应x值下的结果。

得到这5个点之后,我们将这5个点分别分发给5个不同的参与者。

没有拿到足够份额的信息,是无法还原出秘密文件的。

在某个时刻,我们需要恢复原始的秘密文件。

假设有3个参与者A、B和C愿意合作。

他们分别提供他们手中的秘密信息。

使用Lagrange插值法,我们可以通过这3份秘密信息计算出多项式的常数项,即原始的秘密文件。

这种计算只需要使用到至少3份秘密信息,而不需要其他2个参与者的参与。

Shamir原理的优点之一是它的灵活性。

我们可以根据需求选择不同的阈值k值和分割信息的份额n。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

将 x 0 代入到多项式可以求得 x) a0 a1 x a2 x 2 ... ak 1 x k 1 ,其中所有的运算都在有限域 F 中进行。

任取 n 个数 x1 ,..., xn 分别带入多项式得到 f ( x1 ),..., f ( xn ) 。 将 ( x1 , f ( x1 )),..., ( xn , f ( xn )) 分别存储在 n 个服务器上。 解密过程: 任取 k 个服务器上的数据,假设取 {x1 , y1},...,{xk , yk } ,代入并求解多项式系数。

用矩阵乘法可以表示如下:

x1k 1 a0 y1 a0 1 x1 x1k 1 y1 k 1 k 1 a1 1 x2 x2 y2 x2 a1 y2 1 x x k 1 y a y a xkk 1 k 1 k 1 k 1 k k k 1 求得 a0 , a1 ,..., ak 1 之后便可以构造出多项式 f ( x) a0 a1 x a2 x 2 ... ak 1 x k 1 1 x1 1 x2 1 x k

a0 a1 x1 ... ak 1 x1k 1 y1

k 1 a0 a1 x2 ... ak 1 xx y2

............................................ a0 a1 xk ... ak 1 xkk 1 yk