锐捷交换机和路由器的配置案例锐捷知道

《网络设备安装与调试(锐捷版)》项目3 配置三层交换机,实现网络连通

3.1.1 认识三层交换机

随着路由技术的发展,无论二层交换机还是三层交换机都有路由表。区别在于, 三层交换机具有丰富路由表,而二层交换机只有简单的静态路由和直连路由信息。

3.1.2 配置虚拟局域网的SVI技术

三层交换机有三层路由功能,可以同时创建多个IP地址。但交换机接口默认是二 层接口,所以无法直接在接口上配置IP地址。

MAC:00BB00000000 IP_ADD:210.22.31.100

SMAC:00BB00000000 SIP_ADD:210.22.31.100 Data:“你可用这个地址:210.22.31.157

使用期限的8天” DIP_ADD:255.255.255.255 DMAC:00CC00000000(直接) ID:1421

【综合实训3】:配置三层交换机直连路由

【综合实训3】:配置三层交换机直连路由

【综合实训3】:配置三层交换机直连路由

【综合实训4】:配置三层交换机静态路由

【综合实训4】:配置三层交换机静态路由

【综合实训4】:配置三层交换机静态路由

【综合实训4】:配置三层交换机静态路由

【综合实训5】:配置三层交换机RIP动态路由协议

目录

Contents

任务1 配置三层交换机 任务2 配置三层交换机路由 任务3 配置三层交换机DHCP服务

任务1 配置三层交换机

3.1.1 认识三层交换机

三层交换技术就是二层交换技术加上三层转发技术,如图所示。传统交换技术 是在OSI参考模型的数据链路层进行操作的,而三层交换技术是在OSI模型中的网络 层实现数据包的高速转发的,既可实现网络路由功能,又可根据不同网络状况达到 最优网络性能。

【综合实训5】:配置三层交换机RIP动态路由协议

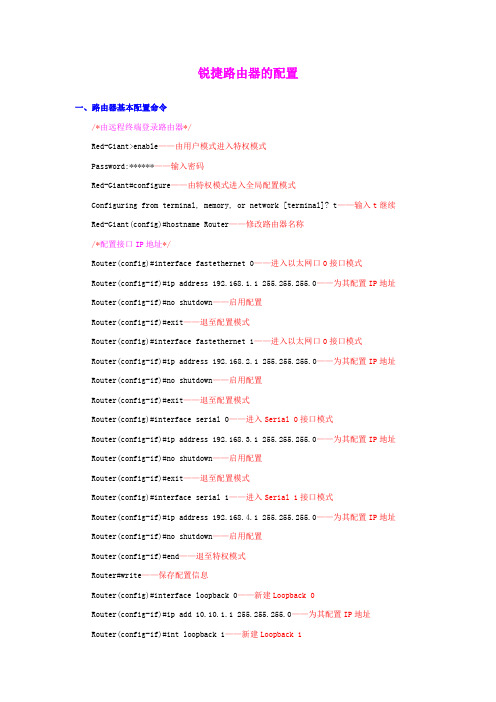

锐捷路由器的配置(交换机、路由器配置步骤简要说明)

锐捷路由器的配置一、路由器基本配置命令/*由远程终端登录路由器*/Red-Giant>enable——由用户模式进入特权模式Password:******——输入密码Red-Giant#configure——由特权模式进入全局配置模式Configuring from terminal, memory, or network [terminal]? t——输入t继续Red-Giant(config)#hostname Router——修改路由器名称/*配置接口IP地址*/Router(config)#interface fastethernet 0——进入以太网口0接口模式Router(config-if)#ip address 192.168.1.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface fastethernet 1——进入以太网口0接口模式Router(config-if)#ip address 192.168.2.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface serial 0——进入Serial 0接口模式Router(config-if)#ip address 192.168.3.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface serial 1——进入Serial 1接口模式Router(config-if)#ip address 192.168.4.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#end——退至特权模式Router#write——保存配置信息Router(config)#interface loopback 0——新建Loopback 0Router(config-if)#ip add 10.10.1.1 255.255.255.0——为其配置IP地址Router(config-if)#int loopback 1——新建Loopback 1Router(config-if)#ip add 10.10.2.1 255.255.255.0——为其配置IP地址Router(config-if)#end——退至特权模式/*查看路由器相关配置信息*/Router#show ip interface brief——查看配置状态Router#show version——显示路由器版本信息Router#show ip interface fastethernet 0——查看以太网口0接口配置状态Router#show running-config——显示当前运行的配置参数Router#show startup-config——显示NVRAM中中配置参数的副本Router#copy running-config startup-config——将当前运行的配置参数复制到NVRAM Router#erase startup-config——清空NVRAM中的配置参数Router#reload——重新启动路由器/*配置console登陆密码*/Router(config)#line console 0Router(config-line)#loginRouter(config-line)#password star/*配置VTY登陆密码*/Router(config)#line vty 0 4Router(config-line)#loginRouter(config-line)#password star/*配置特权模式登录密码*/Router(config)#enable password star——配置明文密码Router(config)#enable secret star——配置的密码不能与password密码相同二、路由器密码丢失的处理方法01、关闭路由器,重新登录超级终端,按默认方法设置;02、启动路由器,不停地按Ctrl+Pause Break,直至出现Boot:提示符,输入Setup-Reg;Boot:Setup-Reg03、出现如下提示信息,按“Y”回车确认:Do you wish to change the configuration?y/n[n]:04、出现提示如下信息,按“Y”回车确认:Enable“bypass the system configure file”y/n[n]:05、出现提示如下信息,按“N”回车确认:Enable“debug mode?”y/n[n]:06、出现提示如下信息,按“N”回车确认:Enable“user break/abort enabled?”y/n[n]:07、出现提示如下信息,按“N”回车确认:Change console speed?y/n[n]:08、出现提示如下信息,按“N”回车确认:Do you wish to change the configuration?y/n[n]:09、出现提示符“Boot:”,输入Reset;Boot:reset10、出现提示如下信息,按“N”回车确认:Would you like to enter the initial configuration dialog?[Yes]:此时密码及路由器信息被清除,你就可以顺利进入路由器了……可以归纳为“Setup-Reg,两个Y五个N,Reset”。

锐捷交换机路由器配置教程

锐捷交换机路由器配置教程配置锐捷交换机路由器教程本文档将详细介绍如何配置锐捷交换机路由器。

在开始配置之前,请确保已经正确连接硬件设备,例如交换机、路由器、电脑等。

⒈设备连接与基础设置⑴硬件连接在开始配置之前,请确保正确连接各个设备,并确认网络线缆接口连接正常。

⑵基础设置在初始设置之前,请确保你已经获取了以下信息:主机IP地质、子网掩码、默认网关和DNS服务器地质。

在进一步配置之前,你还需要了解设备的管理接口和登录方法。

⒉登录设备⑴使用Web界面登录通过你的Web浏览器访问设备的管理界面,输入正确的IP地质和端口号,并输入管理员账号和密码以登录设备。

⑵使用命令行界面登录在命令行界面中,通过串口或SSH连接到设备,并输入正确的管理员账号和密码以登录设备。

⒊设备基本配置⑴设备命名给设备起一个有意义的名称,以便于识别和管理。

⑵设置设备时钟配置设备的系统时间和时区设置,确保时间同步和准确性。

⑶设备安全设置配置设备的管理员账号和密码,并设置合适的权限和访问控制策略。

⑷设备网络设置配置设备的IP地质、子网掩码、默认网关和DNS服务器地质等网络参数。

⑸设备SNMP设置配置设备的SNMP参数,以实现网络管理和监控。

⒋VLAN配置⑴ VLAN基本概念了解VLAN的基本概念和原理,以及VLAN的分类和使用场景。

⑵ VLAN创建与配置创建VLAN并配置其相关参数,如VLAN ID、VLAN名称、端口成员关系等。

⑶ VLAN间互联配置不同VLAN之间的互联,以实现跨VLAN通信。

⒌静态路由配置⑴静态路由基本概念了解静态路由的基本概念和原理,以及静态路由的使用场景和优缺点。

⑵配置静态路由根据网络拓扑和路由需求,配置静态路由表以实现网络的转发和路由。

⒍动态路由配置⑴动态路由协议了解动态路由协议的基本概念和原理,以及常见的动态路由协议类型。

⑵配置动态路由协议根据网络需求选择合适的动态路由协议,并配置相关参数以实现路由的动态学习和适应性。

锐捷路由设置实例

锐捷路由设置实例设置console口密码lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#line con 0lh(config-line)#password mimalh(config-line)#修改enable口令lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#enable password mimalh(config)#enable secret mimalh(config)#修改telnet口令lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)lh(config)#line vty 0 4lh(config-line)#loginlh(config-line)#password mimalh(config-line)#exitlh(config)#exitlh#exit出现攻击时掉线时请用console链接路由,保存好如下命令的相关内容,用以分析:1、show ver (版本信息)2、show run (配置信息)3、show arp (arp信息)4、show interface (端口信息)5、show ip nat trans (nat信息)6、show ip nat stat7、show ip nat statistics per-user (只要第1屏的信息)8、show ip cache (只要第1屏的信息)9、show ip nat statistics suspicious-pc发送免费arp:lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#int f 0/0(内网)lh(config)#arp gr int 1lh(config)#int f 1/0(外网)lh(config)#arp gr int 1lh(config)#endlh#wr端口映射:lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#ip nat source static tcp 192.168.3.99ip 80 219.128.102.110 80 permit-insidelh(config)#endlh#wr限制内网某机器不限速(192.168.2.80):lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#ip nat translation rate-limit iprange 192.168.2.2 192.168.2.79 inbound 500 outbound 1000lh(config)#ip nat translation rate-limit iprange 192.168.2.81 192.168.3.253 inbound 500 outbound 1000lh(config)#endlh#wr限制内网PC的链接线程数同限速:lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#ip nat translation per-user 0.0.0.0 250lh(config)#ip nat translation rate-limit default inbound 500 outbound 1000lh(config)#endlh#wr禁止公网访问IPlh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#access-list 3199 deny icmp any any echolh(config)#access-list 3199 deny tcp any any eq 135lh(config)#access-list 3199 deny tcp any any eq 139lh(config)#access-list 3199 deny udp any any eq netbios-sslh(config)#access-list 3199 deny tcp any any eq 445lh(config)#access-list 3199 deny tcp any host 219.128.102.110 eq wwwlh(config)#access-list 3199 permit ip any anylh(config)#endlh#wr禁止内网部分IP访问网关的lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#webaccess-list 3198 deny tcp 192.168.2.1 192.168.2.100 host 192.168.3.254 eq wwwlh(config)#access-list 3198 permit ip any anylh(config)#endlh#wr禁止IP访问网络lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#access-list 3001 deny ip host 202.96.128.166 anylh(config)#access-list 3001 permit anylh(config)#endlh#wrarp绑定lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#arp 192.168.3.1 0011.5b71.2869 arpalh(config)#endlh#wr取消arp绑定:lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#no arp 192.168.3.1lh(config)#endlh#wr防范DDOS攻击lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#security anti-wan-attack level highlh(config)#endlh#wr防范sysflood攻击lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#access-list 10 permit host 192.168.3.254lh(config)#int f 0/0lh(config)#rate-limit input access-group 10 64000 3000 3000 conform-action transmit exceed-action droplh(config)#endlh#wr禁止机器上网lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#acl 99 deny 192.168.1.2lh(config)#acc 99 deny 192.168.1.10lh(config)#acc 99 per anylh(config)#endlh#wr时间同步配置lh#conf tEnter configuration commands, one per line. End with CNTL/Z. lh(config)#sntp enablelh(config)#sntp interval 60lh(config)#sntp server 128.105.37.11lh(config)#clock uplh(config)#endlh#wrSNMP配置lh#conf tEnter configuration commands, one per line. End with CNTL/Z. lh(config)#snmp-server location ShunDelh(config)#snmp-server host 192.168.2.252 version 2 mrtglh(config)#snmp-server enable traps snmp authenticationlh(config)#snmp-server community public rolh(config)#endlh#wr日志服务器配置lh#conf tEnter configuration commands, one per line. End with CNTL/Z. lh(config)#logging 219.128.1.3lh(config)#endlh#wr现用配置lh(config)#show runBuilding configuration...Current configuration : 13406 bytes!version 8.5 (building 13) for NBRhostname lhenable password 7 10140b2e0d07195c74sntp enablesntp interval 60sntp server 128.105.37.11!!!!!!access-list 3198 deny tcp any any eq 135access-list 3198 deny tcp any any eq 445access-list 3198 permit ip any anyaccess-list 3199 deny icmp any anyaccess-list 3199 deny tcp any any eq 135access-list 3199 deny tcp any any eq 445access-list 3199 permit ip any anyaccess-list 99 permit any!no service password-encryption!!!!interface FastEthernet 0/2ip access-group 3199 inarp gratuitous-send interval 1duplex autospeed autoshutdown!interface Null 0!interface GigabitEthernet 0/0ip nat insideip access-group 3198 inno ip redirectsip address 192.168.3.254 255.255.254.0arp gratuitous-send interval 1duplex autospeed auto!interface GigabitEthernet 0/1ip nat outsideip access-group 3199 inip address 219.128.1.3 255.255.255.248arp gratuitous-send interval 1duplex autospeed autobandwidth 100000!!ip nat pool nbr_setup_build_pool prefix-length 24address 219.128.102.252 219.128.1.3 match interface GigabitEthernet 0/1!ip nat inside source static udp 192.168.3.99 27016 219.128.1.3 27016 permit-insideip nat inside source static udp 192.168.3.99 27015 219.128.1.3 27015 permit-insideip nat inside source static tcp 192.168.3.252 4899 219.128..3 5000 permit-insideip nat inside source static tcp 192.168.3.249 2531 219.128.1.3 2531 permit-insideip nat inside source static tcp 192.168.2.252 22 219.128.102.252 22 permit-insideip nat inside source static tcp 192.168.3.252 3389 219.128.1.3 3390 permit-insideip nat inside source list 99 pool nbr_setup_build_poolip nat translation max-entries 500000ip nat translation per-user 0.0.0.0 250ip nat translation rate-limit iprange 192.168.2.1 192.168.2.230 inbound 800 outbound 2000ip nat translation rate-limit iprange 192.168.3.1 192.168.3.82 inbound 800 outbound 2000ip nat translation udp-timeout 150ip nat translation icmp-timeout 30ip nat translation tcp-timeout 600ip nat translation finrst-timeout 20ip nat translation dns-timeout 30arp 192.168.2.168 0011.5b71.aa0c arpaarp 192.168.2.40 00e0.4c73.a55a arpaarp 192.168.2.232 0011.5b6f.6fc2 arpaarp 192.168.2.104 0011.5b71.2c8e arpaarp 192.168.2.136 0011.5b71.26b2 arpaarp 192.168.2.8 00e0.4c73.9e0a arpaarp 192.168.3.8 0011.5b71.3224 arpaarp 192.168.2.200 0011.5b6b.1386 arpaarp 192.168.2.72 0016.ec99.b9cd arpaarp 192.168.2.184 0011.5b71.286b arpaarp 192.168.2.56 00e0.4c73.9ee1 arpaarp 192.168.3.248 0016.ec99.51cd arpaarp 192.168.2.120 0011.5b71.2353 arpaarp 192.168.2.152 00e0.4c73.9f03 arpaarp 192.168.2.24 0011.5b69.0b3d arpaarp 192.168.2.216 0011.5b71.23dc arpaarp 192.168.2.88 0016.ec99.b49c arpaarp 192.168.2.160 00e0.4c73.9f30 arpaarp 192.168.2.32 00e0.4c73.a54a arpaarp 192.168.2.96 0011.5b6b.0c8e arpa arp 192.168.2.128 0011.5b69.0b43 arpa arp 192.168.2.192 0011.5b76.7605 arpa arp 192.168.2.64 00e0.4c73.a5e0 arpa arp 192.168.2.176 0011.5b71.b684 arpa arp 192.168.2.48 00e0.4c73.9dd0 arpa arp 192.168.2.240 0011.5b71.a824 arpa arp 192.168.2.112 0016.ec99.b775 arpa arp 192.168.2.144 0011.5b76.769a arpa arp 192.168.2.16 0011.5b76.77d2 arpa arp 192.168.3.16 0011.5b71.2ed9 arpa arp 192.168.2.208 0011.5b71.b302 arpa arp 192.168.2.80 0016.ec99.4a00 arpa arp 192.168.2.172 0011.5b71.299a arpa arp 192.168.2.44 00e0.4c73.a5a0 arpa arp 192.168.2.236 0011.5b71.2357 arpa arp 192.168.2.108 0011.5b71.23df arpa arp 192.168.2.140 0011.5b71.b9b5 arpa arp 192.168.2.12 0011.5b71.2c8b arpa arp 192.168.3.12 0011.5b71.a6ab arpa arp 192.168.2.204 0011.5b71.a83d arpa arp 192.168.2.76 0011.5b71.ba5e arpa arp 192.168.2.188 0011.5b71.3227 arpa arp 192.168.2.60 0014.7836.95ea arpa arp 192.168.3.252 000e.0c71.73cc arpa arp 192.168.2.252 000e.0c71.73cf arpa arp 192.168.2.124 0011.5b69.0360 arpa arp 192.168.2.156 00e0.4c73.a502 arpa arp 192.168.2.28 0011.5b71.b02a arpa arp 192.168.2.220 0011.5b6a.f7e6 arpa arp 192.168.2.92 0016.ec7d.990f arpa arp 192.168.2.164 0011.5b76.7d6c arpa arp 192.168.2.36 00e0.4c73.a54d arpa arp 192.168.2.228 0011.5b71.a800 arpa arp 192.168.2.100 0011.5b71.2246 arpa arp 192.168.2.132 0011.5b71.b9df arpa arp 192.168.3.4 0011.5b71.2c8d arpa arp 192.168.2.4 00e0.4c73.9ef7 arpa arp 192.168.2.196 0011.5b76.7300 arpa arp 192.168.2.68 0011.5b71.ab64 arpa arp 192.168.2.180 0011.5b6b.0a9c arpa arp 192.168.2.52 00e0.4c73.9dff arpa arp 192.168.3.244 0014.7837.6b76 arpaarp 192.168.2.148 0011.5b71.286e arpa arp 192.168.2.20 0011.5b71.a3b6 arpa arp 192.168.3.20 0011.5b6f.64da arpa arp 192.168.2.212 0011.5b29.8018 arpa arp 192.168.2.84 0016.ec97.5d5a arpa arp 192.168.2.170 0011.5b29.7f38 arpa arp 192.168.2.42 00e0.4c73.9f7b arpa arp 192.168.2.234 0011.5b71.ba8c arpa arp 192.168.2.106 0011.5b71.ad6a arpa arp 192.168.2.138 0011.5b71.2edf arpa arp 192.168.3.10 0011.5b29.8013 arpa arp 192.168.2.10 00e0.4c73.a597 arpa arp 192.168.2.202 0011.5b71.a6b0 arpa arp 192.168.2.74 0016.ec82.fe4b arpa arp 192.168.2.186 0011.5b71.ab59 arpa arp 192.168.2.58 00e0.4c73.9ea6 arpa arp 192.168.2.122 0011.5b76.734d arpa arp 192.168.2.154 00e0.4c73.9ee0 arpa arp 192.168.2.26 0011.5b6b.0c8e arpa arp 192.168.2.218 0011.5b71.a887 arpa arp 192.168.2.90 0016.ec98.f036 arpa arp 192.168.2.162 0011.5b71.a8a3 arpa arp 192.168.2.34 00e0.4c73.9e93 arpa arp 192.168.2.226 0011.5b6f.6aa4 arpa arp 192.168.2.98 0011.5b71.ac26 arpa arp 192.168.2.130 0011.5b71.3418 arpa arp 192.168.3.2 0011.5b71.358a arpa arp 192.168.2.2 00e0.4c73.a598 arpa arp 192.168.2.194 0011.5b76.84be arpa arp 192.168.2.66 0011.5b71.3665 arpa arp 192.168.2.178 0011.5b71.2ed8 arpa arp 192.168.2.50 00e0.4c73.9e2e arpa arp 192.168.2.114 0016.ec97.66bf arpa arp 192.168.2.146 0011.5b71.a7fe arpa arp 192.168.2.18 0011.5b69.0366 arpa arp 192.168.3.18 0011.5b76.7d6a arpa arp 192.168.2.210 0011.5b71.ab95 arpa arp 192.168.2.82 0016.ec99.b877 arpa arp 192.168.2.174 0011.5b6b.0a9d arpa arp 192.168.2.46 0011.5b71.2d02 arpa arp 192.168.2.238 0011.5b71.aad5 arpa arp 192.168.2.110 0016.ec99.4a05 arpa arp 192.168.2.142 0011.5b71.ab5d arpaarp 192.168.3.14 0011.5b71.a4ef arpa arp 192.168.2.206 0011.5b71.abca arpa arp 192.168.2.78 0011.5b63.bbb3 arpa arp 192.168.2.190 0011.5b71.26b0 arpa arp 192.168.2.62 00e0.4c73.a596 arpa arp 192.168.2.126 0011.5b76.84f7 arpa arp 192.168.2.158 00e0.4c73.a5e6 arpa arp 192.168.2.30 0011.5b71.ab5c arpa arp 192.168.2.222 0011.5b6f.6f88 arpa arp 192.168.2.94 0011.5b71.20ba arpa arp 192.168.2.166 0011.5b71.b9e0 arpa arp 192.168.2.38 00e0.4c73.a546 arpa arp 192.168.2.230 0011.5b71.b4a9 arpa arp 192.168.2.102 0011.5b71.2350 arpa arp 192.168.2.134 0011.5b69.0b3c arpa arp 192.168.2.6 00e0.4c73.9f00 arpa arp 192.168.3.6 0011.5b71.b4a6 arpa arp 192.168.2.198 0011.5b71.2eda arpa arp 192.168.2.70 00e0.4c73.9ee7 arpa arp 192.168.2.182 0011.5b71.2bd3 arpa arp 192.168.2.54 00e0.4c73.a543 arpa arp 192.168.3.246 0050.0900.2858 arpa arp 192.168.2.246 0011.5b69.0e8d arpa arp 192.168.2.118 0016.ec99.b774 arpa arp 192.168.2.150 0011.5b71.b303 arpa arp 192.168.2.22 0011.5b71.a885 arpa arp 192.168.2.214 0011.5b6f.2ccf arpa arp 192.168.2.86 0016.ec99.b76f arpa arp 192.168.2.169 0011.5b6f.6a6c arpa arp 192.168.2.41 00e0.4c73.9e26 arpa arp 192.168.2.233 0011.5b71.3413 arpa arp 192.168.2.105 0011.5b71.a885 arpa arp 192.168.2.137 0011.5b71.273b arpa arp 192.168.2.9 00e0.4c73.a527 arpa arp 192.168.3.9 0011.5b6f.6f82 arpa arp 192.168.2.201 0011.5b6c.c263 arpa arp 192.168.2.73 0016.ec98.eb9d arpa arp 192.168.2.185 0011.5b76.72c1 arpa arp 192.168.2.57 0014.7833.6874 arpa arp 192.168.2.249 0016.ec99.b774 arpa arp 192.168.3.249 0011.096b.8c92 arpa arp 192.168.2.121 0011.5b71.b62b arpa arp 192.168.2.153 00e0.4c73.9e95 arpaarp 192.168.2.217 0011.5b71.2246 arpa arp 192.168.2.89 0016.ec99.b780 arpa arp 192.168.2.161 00e0.4c73.a4e8 arpa arp 192.168.2.33 00e0.4c73.a4fc arpa arp 192.168.2.225 0011.5b69.045d arpa arp 192.168.2.97 0011.5b71.3665 arpa arp 192.168.2.129 0011.5b71.a6af arpa arp 192.168.3.1 0011.5b71.2869 arpa arp 192.168.2.1 00e0.4c73.9ef2 arpa arp 192.168.2.193 0011.5b71.aa06 arpa arp 192.168.2.65 0011.5b71.2cfe arpa arp 192.168.2.177 0011.5b71.b5fd arpa arp 192.168.2.49 00e0.4c73.a555 arpa arp 192.168.2.241 0011.5b76.77d3 arpa arp 192.168.2.113 0011.5b6a.fbb1 arpa arp 192.168.2.145 0011.5b71.a886 arpa arp 192.168.2.17 0011.5b6c.cb4e arpa arp 192.168.3.17 0011.5b76.76d2 arpa arp 192.168.2.209 0011.5b71.20c1 arpa arp 192.168.2.81 0016.ec99.4f54 arpa arp 192.168.2.173 0011.5b6f.6b01 arpa arp 192.168.2.45 00e0.4c73.9dd1 arpa arp 192.168.2.237 0011.5b71.20ba arpa arp 192.168.2.109 0011.5b76.7421 arpa arp 192.168.2.141 0011.5b6c.cb54 arpa arp 192.168.2.13 0011.5b6b.0bc7 arpa arp 192.168.3.13 0011.5b71.ba8b arpa arp 192.168.2.205 0011.5b71.2351 arpa arp 192.168.2.77 0016.ec99.4bea arpa arp 192.168.2.189 0011.5b6f.6fc6 arpa arp 192.168.2.61 00e0.4c73.a5bf arpa arp 192.168.3.253 0013.4665.b314 arpa arp 192.168.2.125 0011.5b6f.2a57 arpa arp 192.168.2.157 00e0.4c73.9f33 arpa arp 192.168.2.29 0011.5b6c.cb8a arpa arp 192.168.2.221 0011.5b6b.0aad arpa arp 192.168.2.93 0016.ec7d.9738 arpa arp 192.168.2.165 0011.5b71.ab5e arpa arp 192.168.2.37 00e0.4c73.9e20 arpa arp 192.168.2.229 0011.5b71.b07b arpa arp 192.168.2.101 0011.5b71.2c8a arpa arp 192.168.2.133 0011.5b76.77ce arpa arp 192.168.2.5 00e0.4c73.a4ff arpaarp 192.168.2.197 0011.5b76.779a arpa arp 192.168.2.69 00e0.4c73.a54b arpa arp 192.168.2.181 0014.2a15.60ea arpa arp 192.168.2.53 00e0.4c73.a5ef arpa arp 192.168.3.245 0000.0000.0001 arpa arp 192.168.2.117 0016.ec98.f03e arpa arp 192.168.2.149 0011.5b71.a825 arpa arp 192.168.2.21 0011.5b71.ab3a arpa arp 192.168.2.213 0011.5b6a.fbdf arpa arp 192.168.2.85 0016.ec99.4f47 arpa arp 192.168.2.171 0011.5b71.26b3 arpa arp 192.168.2.43 00e0.4c73.9e3c arpa arp 192.168.2.235 0011.5b69.0364 arpa arp 192.168.2.107 0011.5b6f.6aff arpa arp 192.168.2.139 0011.5b69.0b3f arpa arp 192.168.3.11 0011.5b71.2edc arpa arp 192.168.2.11 0011.5b69.0365 arpa arp 192.168.2.203 0011.5b71.b037 arpa arp 192.168.2.75 0016.ec99.b9da arpa arp 192.168.2.187 0011.5b71.3410 arpa arp 192.168.2.59 00e0.4c73.9dce arpa arp 192.168.3.251 000e.0c71.73cd arpa arp 192.168.2.123 0011.5b76.84f9 arpa arp 192.168.2.155 00e0.4c73.a5eb arpa arp 192.168.2.27 0011.5b71.3501 arpa arp 192.168.2.219 0011.5b29.7beb arpa arp 192.168.2.91 0016.ec98.ecd6 arpa arp 192.168.2.163 0011.5b6f.6aa9 arpa arp 192.168.2.35 00e0.4c73.a551 arpa arp 192.168.2.227 0011.5b71.3500 arpa arp 192.168.3.99 0011.d8e9.eb6c arpa arp 192.168.2.99 0011.5b71.23df arpa arp 192.168.2.131 0011.5b6f.297a arpa arp 192.168.2.3 00e0.4c73.9efd arpa arp 192.168.3.3 0011.5b71.b4d7 arpa arp 192.168.2.195 0011.5b71.3412 arpa arp 192.168.2.67 00e0.4c73.a540 arpa arp 192.168.2.179 0011.5b69.0367 arpa arp 192.168.2.51 00e0.4c73.9ee2 arpa arp 192.168.3.243 0016.ec99.51cd arpa arp 192.168.2.115 0016.ec99.4e7a arpa arp 192.168.2.147 0011.5b69.0419 arpa arp 192.168.2.19 0011.5b59.dea1 arpaarp 192.168.2.211 0011.5b76.76cd arpaarp 192.168.3.83 00e0.4cf7.3cf8 arpaarp 192.168.2.83 0011.5b71.3585 arpaarp 192.168.2.175 0011.5b71.20b9 arpaarp 192.168.2.47 00e0.4c73.9ded arpaarp 192.168.2.239 0011.5b71.b62a arpaarp 192.168.2.111 0016.ec99.b9d1 arpaarp 192.168.2.143 0011.5b6f.297e arpaarp 192.168.2.15 0011.5b71.b4dc arpaarp 192.168.3.15 0011.5b71.2c8c arpaarp 192.168.2.207 0011.5b71.322a arpaarp 192.168.2.79 0011.5b6f.7102 arpaarp 192.168.2.191 0011.5b71.b3d3 arpaarp 192.168.2.63 00e0.4c73.a572 arpaarp 192.168.2.127 0011.5b71.a379 arpaarp 192.168.2.159 00e0.4c73.9de1 arpaarp 192.168.2.31 00e0.4c73.a5f1 arpaarp 192.168.2.223 0011.5b76.734b arpaarp 192.168.2.95 0011.5b76.77d2 arpaarp 192.168.2.167 0011.5b76.7608 arpaarp 192.168.2.39 0011.5b76.84fa arpaarp 192.168.2.231 0011.5b71.2cff arpaarp 192.168.2.103 0011.5b76.76cd arpaarp 192.168.2.135 0011.5b71.ba88 arpaarp 192.168.2.7 00e0.4c73.9de8 arpaarp 192.168.3.7 0011.5b41.2d0d arpaarp 192.168.2.199 0011.5b29.7f39 arpaarp 192.168.2.71 0011.5b71.2c8e arpaarp 192.168.2.183 0011.5b76.7799 arpaarp 192.168.2.55 00e0.4c73.9e9d arpaarp 192.168.3.247 0011.5b6f.6fc7 arpaarp 192.168.2.119 0016.ec99.b783 arpaarp 192.168.2.151 0011.5b71.2998 arpaarp 192.168.2.23 0011.5b53.3e9b arpaarp 192.168.2.215 0011.5b69.0f36 arpaarp 192.168.2.87 0016.ec98.f033 arpasecurity anti-wan-attack level medium!ip route 0.0.0.0 0.0.0.0 GigabitEthernet 0/1 219.128.1.1 !snmp-server location ShunDesnmp-server host 192.168.2.252 version 2 mrtgsnmp-server enable traps snmp authenticationsnmp-server community public roline con 0line vty 0loginpassword 7 11082f0a07481c26417a79 line vty 1loginpassword 7 02594b380d042f047c4447 line vty 2loginpassword 7 100f1a2810105b0a72437e line vty 3loginpassword 7 123d0d1d5f0f3015787d50 line vty 4loginpassword 7 131f1a451823032c7f5410 !!end。

锐捷路由器的上网配置案例,供大家参考一下

锐捷路由器的上网配置案例,供大家参考一下有朋友问锐捷路由器怎么配置,今天就来看一个锐捷路由器的上网配置全过程案例。

一、组网需求设备新上点,实现内网用户最基本的上网功能。

二、组网拓扑拓扑说明:设备作为网络出口,通过一条10M光纤(地址为静态IP,上下行对等)上网,内网用户网关在设备的内网口上。

外网:IP地址:192.168.33.56掩码:255.255.255.0外网网关:192.168.33.1内网: IP地址:192.168.1.1掩码:255.255.255.0注意:以上IP地址是模拟环境的IP,不是运营商提供的IP三、配置步骤1、用网线连接设备的Gi 0/0(NBR系列为LAN0/MGMT);2、配置主机的ip地址为192.168.1.2,子网掩码为255.255.255.0,网关地址是192.168.1.1;3、在下面的主机的浏览器上输入设备内网口IP地址(默认为:192.168.1.1 默认用户名/密码:admin/admin),登录到路由器配置界面;4、快速配置:(若设备初次配置,会自动弹出快速配置,若非首次登陆,可点击界面右上角【快速配置】进行设置)1)首次登陆设备,为了保证设备安全性,需要修改密码;2)配置内网口的ip地址,内网口地址为:192.168.1.1 子网掩码:255.255.255.0;3)配置外网口的ip地址:a、若外网为静态IP,参考以下配置:外网口ip:192.168.10.10子网掩码:255.255.255.0外网网关地址:192.168.10.1此处的外网IP地址为192.168.33.56,该IP是测试模拟IP地址,不是运营商地址。

3)配置外网口的ip地址:a、若外网为静态IP,参考以下配置:外网口ip:192.168.10.10子网掩码:255.255.255.0外网网关地址:192.168.10.1此处的外网IP地址为192.168.33.56,该IP是测试模拟IP地址,不是运营商地址。

锐捷交换机路由器配置教程

第五章:应用协议配置.................................................................................................................16

5.1 DHCP服务配置................................................................................................................16

4.1 标准ACL配置..................................................................................................................12

4.2 扩展ACL配置.................................................................................................................13

Байду номын сангаас

2.3 PVLAN配置.......................................................................................................................7

2.4 端口汇聚配置...................................................................................................................8

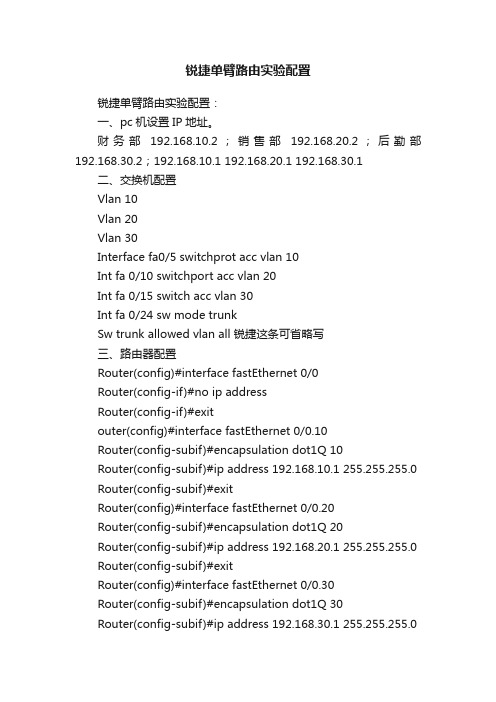

锐捷单臂路由实验配置

锐捷单臂路由实验配置锐捷单臂路由实验配置:一、pc机设置IP地址。

财务部192.168.10.2;销售部192.168.20.2;后勤部192.168.30.2;192.168.10.1 192.168.20.1 192.168.30.1二、交换机配置Vlan 10Vlan 20Vlan 30Interface fa0/5 switchprot acc vlan 10Int fa 0/10 switchport acc vlan 20Int fa 0/15 switch acc vlan 30Int fa 0/24 sw mode trunkSw trunk allowed vlan all 锐捷这条可省略写三、路由器配置Router(config)#interface fastEthernet 0/0Router(config-if)#no ip addressRouter(config-if)#exitouter(config)#interface fastEthernet 0/0.10Router(config-subif)#encapsulation dot1Q 10Router(config-subif)#ip address 192.168.10.1 255.255.255.0 Router(config-subif)#exitRouter(config)#interface fastEthernet 0/0.20Router(config-subif)#encapsulation dot1Q 20Router(config-subif)#ip address 192.168.20.1 255.255.255.0 Router(config-subif)#exitRouter(config)#interface fastEthernet 0/0.30Router(config-subif)#encapsulation dot1Q 30Router(config-subif)#ip address 192.168.30.1 255.255.255.0Router(config-subif)#end华为单臂路由实验配置:一、pc机设置IP地址。

锐捷 设置 无线路由器

ica tio n= yes # 你 的 用 户 名

na me =U SE RN A ME @ DO M AI

N pp p de bu g= no #另 一 个 不 知 道 什 么 配 置 文 件

pp po

ptfi le = /et c/p pp /o pti on s.l2 tp d.j mu

ohust -k }

restar t() { stop start }

然后 运

行 /et c/init .d/me nto enabl e, 系统 会自

动 创建 两个 软连

接 到 /et c/rc.d

/ 下, 类似

于 wind ows 的开

关机 脚本

开路 由上网

7.路 由 里 拨 vpn

=== === === === === === === === === === === ===

* #这 里 的 用 户 名 对 应 上 面, 格 式 是 “用 户

名t ab 星 号t ab 密 码t ab 星 号”

/et c/p pp /ch apsec ret

s pp

po ptfi le= US ER NA ME @ DO M AI N

*

p ass wo

r d

* #同

上

接 下 来 拨 号 先 mk dir /va r/r un/ xl2 tpd #xl 2tp d 很 笨, 不 会

路由 WAN 192.168.0.25 255.255.255.0 192.168.0.1 路由 LAN 192.168.1.1 255.255.255.6(或者启用 DHCP) 本地电脑 192.168.1.2 255.255.255.6 192.168.1.1

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

交换机和路由器的配置案例(来自锐捷工程师的回答)一、交换机部分1、RG-S3760-24 QOS 如何配置?步骤一:定义希望限速的主机范围S3760>enS3760#confS3760(config)#access-list 101 permit ip host 192.168.1.101 any ----定义要限速的IPS3760(config)#access-list 102 permit ip host 192.168.1.102 any ----定义要限速的IP步骤二:创建规则类,应用之前定义的主机范围S3760(config)#class-map xiansu101 ----创建class-map,名字为xiansu101 S3760(config-cmap)#match access-group 101 ----匹配IP地址S3760(config-cmap)#exitS3760(config)#class-map xiansu102 ----创建class-map,名字为xiansu102 S3760(config-cmap)#match access-group 102 ----匹配IP地址S3760(config-cmap)#exit步骤三:创建策略类:应用之前定义的规则,配置限速大小S3760(config)#policy-map xiansu ----创建policy-map,名字为xiansuS3760(config-pmap)#class xiansu101 ----符合class xiansu101S3760(config-pmap-c)#police 8000 512 exceed-action drop ----限速值为8000Kbit(1MB)S3760(config-pmap)#class xiansu102 ----符合class xiansu102S3760(config-pmap-c)#police 4000 512 exceed-action drop ----限速值为4000KbitS3760(config-pmap-c)#end步骤四:进入接口,应用之前定义的策略S3760#confS3760(config)#int fa 0/10 ----进入接口S3760(config-if)#service-policy input xiansu ----将该限速策略应用在这个接口上注释:1. 通过QOS 限制上行流量2. 推荐在S2924G,S3250和S3760上应用该功能2、RG-S2652G-E如何配置某台电脑不能上网,我的意思就是如何在交换机上面添加命令,设置某个网卡地址不能通过此交换机上网而不影响其他机器!范例:受限的ip:192.168.1.2步骤一:定义ACLS2652G#conft----进入全局配置模式S2652G(config)#ip access-list ex test ----定义扩展的ACLS2652G(config-std-nacl)#permit ip host 192.168.1.2 192.168.1.0 255.255.255.0----只允许访问内网S2652G(config-std-nacl)#deny ip any any ----拒绝访问其他任何资源S2652G(config-std-nacl)#exit ----退出标准ACL配置模式步骤二:将ACL应用到接口上S2652G(config)#interface fastEthernet 0/1 ----进入所需应用的端口S2652G(config-if)#ip access-group test in ----将标准ACL应用到端口in 方向3、如何对用户ip+mac+接口进行三元素绑定?S5750#confS5750(config)# int g0/23----进入第23接口,准备在该接口绑定用户的MAC和ip地址S5750(config-if)# switchport port-security mac-address 0016.d390.6cc5 ip-address 192.168.0.101----在23端口下绑定ip地址是192.168.0.101 MAC地址是0016.d390.6cc5的主机,确保该主机可以正常使用网络,如果该主机修改ip或者MAC地址则无法使用网络,可以添加多条来实现对接入主机的控制S5750(config-if)# switchport port-security ----开启端口安全功能S5750(config)#end----退会特权模式S5750#wr----保存配置注释:可以通过在接口下设置最大的安全地址个数从而来控制控制该接口下可使用的主机数,安全地址的个数跟交换机的硬件资源有关4、如果我想在交换机s2328的0/3这个端口中只允许"192.168.1.11至192.168.1.19"这几个IP地址通过,请问配置时如何实现?我需要具体的方式s2328G#confs2328G(config)#ip access-list ex testS2328G(config-ext-nacl)#permit ip host 192.168.1.11 anyS2328G(config-ext-nacl)#permit ip host 192.168.1.12 anyS2328G(config-ext-nacl)#permit ip host 192.168.1.13 anyS2328G(config-ext-nacl)#permit ip host 192.168.1.14 anyS2328G(config-ext-nacl)#permit ip host 192.168.1.15 anyS2328G(config-ext-nacl)#permit ip host 192.168.1.16 anyS2328G(config-ext-nacl)#permit ip host 192.168.1.17 anyS2328G(config-ext-nacl)#permit ip host 192.168.1.18 anyS2328G(config-ext-nacl)#permit ip host 192.168.1.19 anyS2328G(config-ext-nacl)#deny ip any anyS2328G(config-ext-nacl)#exits2328G(config)#int f 0/3s2328G(config)#ip access-group test in5、现在我在3760做了VLAN2,VLAN2的IP是10.121.63.254,255.255.255.0,然后我在防火墙里做了过滤,只允许10.121.63.250这个IP可以上网,其他的上不了。

现在我想把10.121.63.250这个IP与MAC 地址为A.B.C.D的这台电脑绑定,让VLAN2里的其他电脑即使把IP修改为10.121.63.250也上不了网,不知道有没有办法。

但是有特殊情况的时候,就是整个VLAN里的电脑都要上外网,我在防火墙里的限制10.121.63.0/24的设置取消就可,我的37的版本是10.2的S3760#confS3760(config)# address-bind 10.121.63.250 cc----绑定ip地址为10.121.63.250 MAC地址为cc的主机让其使用网络6、如何配置端口捆绑,提高交换机链接的带宽?下面的例子是将二层的以太网接口0/1 配置成二层AP 5 成员:Ruijie# configure terminalRuijie(config)# interface range gigabitEthernet 0/1Ruijie(config-if-range)# port-group 5Ruijie(config-if-range)# end您可以在全局配置模式下使用命令 Ruijie(config)# interface aggregateport n (n为AP 号)来直接创建一个AP(如果AP n 不存在)。

注意:将普通端口加入某个AP 口后,当该端口再次从ap 口退出时,普通端口上的原先相关的配置可能会恢复为缺省的配置。

不同功能对ap 口的成员的原有配置的处理方式有所不同,因此建议在端口从ap 口退出后,应查看并确认端口的配置。

7、如何通过QOS实行限速?步骤一:定义希望限速的主机范围S3760>enS3760#confS3760(config)#access-list 101 permit ip host 192.168.1.101 any ----定义要限速的IPS3760(config)#access-list 102 permit ip host 192.168.1.102 any ----定义要限速的IP步骤二:创建规则类,应用之前定义的主机范围S3760(config)#class-map xiansu101 ----创建class-map,名字为xiansu101S3760(config-cmap)#match access-group 101 ----匹配IP地址S3760(config-cmap)#exitS3760(config)#class-map xiansu102 ----创建class-map,名字为xiansu102S3760(config-cmap)#match access-group 102 ----匹配IP地址S3760(config-cmap)#exit步骤三:创建策略类:应用之前定义的规则,配置限速大小S3760(config)#policy-map xiansu ----创建policy-map,名字为xiansuS3760(config-pmap)#class xiansu101 ----符合class xiansu101S3760(config-pmap-c)#police 8000 512 exceed-action drop ----限速值为8000Kbit(1MB)S3760(config-pmap)#class xiansu102 ----符合class xiansu102S3760(config-pmap-c)#police 4000 512 exceed-action drop ----限速值为4000KbitS3760(config-pmap-c)#end步骤四:进入接口,应用之前定义的策略S3760#confS3760(config)#int fa 0/10 ----进入接口S3760(config-if)#service-policy input xiansu ----将该限速策略应用在这个接口上注释:1. 通过QOS 限制上行流量2. 推荐在S2924G,S3250和S3760上应用该功能8、如何限制交换机的端口下载速率?Ruijie>enRuijie#conEnter configuration commands, one per line. End with CNTL/Z.Ruijie(config)#int gi0/1 ----进入接口GigabitEthernet 0/1Ruijie(config-if-GigabitEthernet 0/1)#rate-limit output ?<312-1000000> KBits per second ----限速范围312Kbits-1000MRuijie(config-if-GigabitEthernet 0/1)#rate-limit output 1000 ?<4-16384> K burst bytes: 4,8,16,...,1024,2*1024,4*1024,...,16*1024----设置猝发流量限制值。