实验9_使用Wireshark分析FTP协议 V1

《使用wireshark进行网络协议分析》实验报告

《计算机网络与通信原理》课程实验报告Wireshark和其它的图形化嗅探器使用基本类似的界面,整个窗口被分成三个部分:最上面为数据包列表,用来显示截获的每个数据包的总结性信息;中间为协议树,用来显示选定的数据包所属的协议信息;最下边是以十六进制形式表示的数据包内容,用来显示数据包在物理层上传输时的最终形式。

(2)Wireshark的显示过滤器显示过滤器可以根据1)协议2)是否存在某个域3)域值4)域值之间的比较来查找感兴趣的数据包。

注意:捕获过滤器(Capture Filters)和显示过滤器(Display Filters)的语法规则是不同的。

值比较表达式可以使用下面的操作符来构造:●eq ==,如ip.addr==10.1.10.20●ne !=,如ip.addr!=10.1.10.20●gt >,如frame.pkt_len>10●lt <,如frame.pkt_len<10●ge >=,如frame.pkt_len>=10●le <=,如frame.pkt_len<=10可以使用下面的逻辑操作符将表达式组合起来:●and &&逻辑与,如ip.addr=10.1.10.20 && tcp.flag.fin●or || 逻辑或,如ip.addr=10.1.10.20||ip.addr=10.1.10.21●not ! 逻辑非,如!llc例如:IP 地址是192.168.2.10 的主机,它所接收收或发送的所有的HTTP 报文,那么合适的Filter(过滤器)就是:ip.addr == 192.168.2.10 && http。

提示:Filter的背景显示出表达式的合法与否,绿色为合法,红色为否。

(3)菜单Capture的Options说明Interface:选择采集数据包的网卡IP address:选择的网卡所对应的IP地址Link-layer header type:数据链路层的协议,在以太网中一般是Ethernet IIBuffer size:数据缓存大小设定,默认是1M字节。

wireshark分析ftp协议

预备知识

Wireshark(前称 Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽 可能显示出最为详细的网络封包资料。 Wireshark 使用 WinPCAP 作为接口, 直接与网卡进行数据报文交换。 网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景 移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵的,或是专门属于盈利用 的软件。Ethereal 的出现改变了这一切。在 GNUGPL 通用许可证的保障范围底下,使用者可以以免费的代 价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Ethereal 是目前全世界最广泛的网 络封包分析软件之一。

5、解压提示密码,题目已经给出四位数的提示。

6、找到实验工具-工具文件夹内的 rar 爆破工具:ARCHPR.exe。

7、打开 1.rar 设置爆破规则,即四位数字。点击开始

8、破解密码 5790

9、实验完毕,关闭虚拟机和所有窗口。

2、 有五个 ftp 包,发现第三个包是 flag.rar 文件, 猜测里面是 flag,输入 ftp-data 获取 ftp 的数据。

3、以 hex 进制的形式拷贝出 ftp 数据。

4、然后打开实验工具-工具-010Editor.exe 文件

编辑-粘贴自-从 Hex 文本粘贴。

CTRL+S 保存为 1.rar

实验目的

学会 Wireshark 的使用和分析流量放在 ftp 服务器中的 KEY 被偷了,还好我做了四位数的机密ark

实验环境

web 服务器(Windows Server 2003)

实验:Wireshark软件在运用FTP命令时抓取TCP头结构

实验:Wireshark软件在运用FTP命令时抓取TCP头结构一、实验目的掌握FTP服务器的搭建方法,FTP的使用。

学习传输控制协议TCP,分析TCP的头结构和TCP的工作原理,观察TCP的“三次握手”和“四次挥手”。

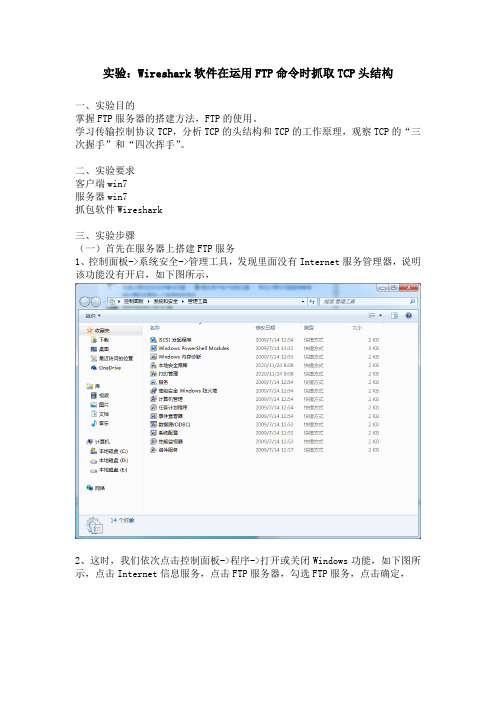

二、实验要求客户端win7服务器win7抓包软件Wireshark三、实验步骤(一)首先在服务器上搭建FTP服务1、控制面板->系统安全->管理工具,发现里面没有Internet服务管理器,说明该功能没有开启,如下图所示,2、这时,我们依次点击控制面板->程序->打开或关闭Windows功能,如下图所示,点击Internet信息服务,点击FTP服务器,勾选FTP服务,点击确定,3、这时,IIS添加到了管理工具里面,如下图所示,4、双击打开IIS管理器(或者通过计算机->管理->服务和应用程序打开),如下图所示,5、右键服务器,添加FTP站点,如下图所示,6、绑定和SSL设置,7、身份验证和授权信息,8、设置Windows防火墙,允许FTP服务,注意:客户端和服务端的防火墙都要关闭,此时二者才能相互ping通。

如果服务端防火墙关闭,客户端防火墙打开,则客户端可以ping通服务端,而服务端不能ping通客户端,反之亦然。

(二)在客户端连接服务器的FTP服务在服务端和客户端都启动Wireshark,然后在客户端DOS命令下使用FTP指令连接服务器的FTP服务器,如下图所示。

默认情况下,FTP服务器支持匿名访问,输入的用户名为ftp,密码为ftp。

退出对方ftp的命令是bye。

四、实验结果停止Wireshark,查看抓取的FTP回话过程,服务端如下图所示,客户端如下图所示,。

使用wireshark分析网络协议实验报告

使用wireshark分析网络协议实验报告一、实验目的1. 掌控几种常用的网络命令,通过采用这些命令能够检测常用网络故障2. 理解各命令的含义,并能解释其显示内容的意义二、实验内容1. 运行 Windows 常用的网络命令,ipconfig、ping、netstat、nbtstat、arp、route、 net、tracert2. 利用子网掩码、同时实现子网的分割3. 了解 VRP 的各种视图及各视图下的常用命令三、实验原理、方法、手段该实验通过执行一些常用的网络命令,来了解网络的状况、性能,并对一些网络协议能更好的理解。

下面介绍一下实验中用到的网络命令:1. ipconfig 命令该命令显示IP 协议的具体配置信息,命令可以显示网络适配器的物理地址、主机的IP 地址、子网掩码以及默认网关等,还可以查看主机名、DNS 服务器、节点类型等相关信息。

2. ping 命令该命令用于测试网络联接状况以及信息发送和接收状况。

3. netstat 命令该命令用于检验网络连接情况,它可以显示当前正在活动的网络连接的详细信息。

4. nbtstat 命令该命令用于查看本地计算机或远程计算机上的NetBIOS 的统计数据,显示协议统计情况以及当前TCP/IP 的连接所使用NETBIOS 情况,运用NETBIOS,可以查看本地计算机或远程计算机上的NETBIOS 名字列表。

5. arp 命令使用ARP 命令,你能够查看本地计算机或另一台计算机的'ARP 高速缓存中的当前内容,也可以用人工方式输入静态的网卡物理地址/IP 地址对,使用这种方式为缺省网关和本地服务器等常用主机进行这项操作,有助于减少网络上的信息量。

6. route 命令ROUTE 命令用于显示、人工添加和修改路由表项目。

7. net 命令net 命令是WIN 系列里面最有用的网络方面的命令之一,它不是一个命令,而是一组命令。

8. tracert 命令Tracert 使用很简单,只需要在tracert 后面跟一个IP 地址或URL,tracert 会在进行相应的域名转换的。

使用wireshark进行协议分析实验报告

使用wireshark进行协议分析实验报告一、实验目的本次实验旨在掌握使用Wireshark进行网络协议分析的方法与技巧,了解网络通信特点和协议机制。

二、实验内容及步骤1.实验准备b.配置网络环境:保证实验环境中存在数据通信的网络设备和网络流量。

2.实验步骤a. 打开Wireshark软件:启动Wireshark软件并选择需要进行抓包的网络接口。

b. 开始抓包:点击“Start”按钮开始抓包,Wireshark将开始捕获网络流量。

c.进行通信:进行网络通信操作,触发网络流量的产生。

d. 停止抓包:点击“Stop”按钮停止抓包,Wireshark将停止捕获网络流量。

e. 分析流量:使用Wireshark提供的分析工具和功能对抓包所得的网络流量进行分析。

三、实验结果通过Wireshark软件捕获的网络流量,可以得到如下分析结果:1. 抓包结果统计:Wireshark会自动统计捕获到的数据包数量、每个协议的数量、数据包的总大小等信息,并显示在界面上。

2. 协议分析:Wireshark能够通过解析网络流量中的各种协议,展示协议的各个字段和值,并提供过滤、等功能。

3. 源和目的地IP地址:Wireshark能够提取并显示各个IP数据包中的源IP地址和目的地IP地址,帮助我们分析网络通信的端点。

四、实验分析通过对Wireshark捕获到的网络流量进行分析,我们可以得到以下几个重要的分析结果和结论:1.流量分布:根据抓包结果统计,我们可以分析不同协议的数据包数量和比例,了解网络中各个协议的使用情况。

2. 协议字段分析:Wireshark能够对数据包进行深度解析,我们可以查看各个协议字段的值,分析协议的工作机制和通信过程。

3.网络性能评估:通过分析网络流量中的延迟、丢包等指标,我们可以评估网络的性能,并找出网络故障和瓶颈问题。

4. 安全分析:Wireshark能够分析HTTP、FTP、SMTP等协议的请求和响应内容,帮助我们发现潜在的网络安全问题。

【】实训三利用WireShark分析FTP包

实训三利用 WireShark 剖析 FTP 包一、实训目的1.用 Wireshark 捕捉和剖析 FTP 通讯数据。

2. 认识主动模式与被动模式FTP 的工作过程。

二、实训设施1.接入 Internet 的计算机主机;2.FTP server;3.抓包工具 WireShark 。

三、实训内容1.对于 FTP 协议FTP 的主要功能以下:供给文件的共享(计算机程序/数据);支持间接使用远程计算机;使用户不因各种主机文件储存器系统的差别而受影响;靠谱且有效的传输数据。

FTP服务器能够直接被终端用户使用,也能够使用FTP客户端程序接见。

大多半 FTP 控制帧是简单的 ASCII 文本,能够分为 FTP 命令或 FTP 信息。

FTP 命令可在FTP命令模式下用“?”或“help ”进行学习,FTP信息是对FTP 命令的响应,它由带有解说文本的应答代码组成。

2.安装 FTP 服务器及 Telnet 服务器与客户端开始→控制面板→程序或功能:“翻开或封闭 Windows 功能” →翻开“Internet 信息服务”-选中“FTP 服务器”→选中“Telnet 客户端”“Telnet 服务器”步骤 1:翻开记事本,新建文件,内容随意,保留文件在“自己学号”目录下,命名为“ ”步骤 2:考证 FTP 服务器。

启动 Web 阅读器或资源管理器,地点栏输入ftp:// 合作同学的IP,以考证FTP 服务器能否正常运转。

3.使用 FTP 传输文件并捕捉与剖析数据包步骤 1:翻开 Wireshark ,开始捕捉。

步骤 2:采纳命令行连结合作同学的FTP 服务器,启动本主机命令行FTP 客户端。

1.单击开始 > 运转,而后键入“ cmd”并单击确立。

2. 使用Windows FTP客户端适用程序启动主机计算机与FTP 服务器的FTP 会话,命令以下: ftp合作同学的IP。

要进行身份考证,请使用anonymous 为用户ID 。

实验八 使用Wireshark分析FTP协议

实验八使用Wireshark分析FTP协议一、实验目的分析FTP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤HTTP和FTP都可以用来通过网络传输对象和文件,但它们的工作方式截然不同。

HTTP侧重于传送立即浏览的文件或供暂时高速缓存于客户端的文件。

HTTP还侧重于表达那些包含了用于规定文件格式的首部信息,以便让浏览器能正确解释内容。

而FTP却更侧重于专门进行数据传输,让用户自己去决定文件在本机上的存储时间和如何处理数据。

FTP是一种有状态的协议。

FTP客户端与服务器建立一个持续的会话,并通过这个会话发送多个请求。

启动会话要输入用户名和密码,然而许多FTP服务器允许公开访问,即客户端可以使用匿名登录(anonymous)及随意设置的密码连接。

一旦建立连接,对FTP会话的操作类似命令行下的操作,用户在提示符下操作,并能浏览一些文件和目录。

用户在浏览目录时,FTP服务器保持对用户目录位置的跟踪。

用户还可以请求从服务器获取文件或向服务器存储文件,对这些请求的解释与当前工作的目录有关。

FTP总是为正在进行的控制通道维持一个TCP连接,然后建立一个独立的用于数据传输的TCP连接。

控制通道通常建立在从客户端到FTP服务器端口21的连接,它用于描述每一个使用中的数据通道的属性,包括客户端或服务器是否启动传输,以及用什么IP地址和端口连接。

用RFC-Editor搜索功能找到定义FTP协议的RFC文档。

搜索结果表明该RFC文档在URL ftp:///in-notes/rfc 959.txt 找到。

如果你在浏览器窗口中输入以ftp://开头的URL,那么它将作为FTP客户端来获取想要的文件。

1、俘获FTP分组(1)启动Wireshark嗅探器。

(2)使用FTP工具或浏览器进入:ftp://202.120.222.71(3)在停止分组俘获。

如图8.1所示:图8.1 俘获的FTP分组2、查看FTP控制通道(1)本地客户端首先为控制通道初始化了一个到服务器上FTP端口(端口21)的TCP连接。

利用wireshark详解HTTP、DNS、FTP

1.清除DNS域名解析缓存2.2.HTTP请求报文格式首部名首部值含义accept */* 接受referer Accept-Language zh-cn 接受语言Accept-Encoding Gzip,deflate 接受编码User-Agent Mozilla/4.0 (compatible; MSIE 6.0;请求的WEB浏览器及客户机器Windows NT 5.1; ...................)host Url域名是connection Keep-alive 表明发送请求之后TCP连接继续保持3.HTTP应答报文格式首部名首部值含义HTTP/1.1 200 ok 显示服务器使用的HTTP版本Cache-Control private 表明是否可以将返回的数据副本存储或高速缓存。

Date Fri,13 May 2012 01:41:12 GMT 消息返回的时间Content-Length 18596 数据的长度Content-Type Txt/css 返回对象的类型Last-Modified Fri,13 May 2012 01:41:12 GMT 返回对象的最后修改日期Server Microsoft 6.0 IIS WEB服务器问题回答:(1)你的浏览器运行的是HTTP1.0,还是HTTP1.1?你所访问的服务器所运行的HTTP版本号是多少?答:我的浏览器上运行HTTP version 1.1(2)你的浏览器向服务器指出它能接收何种语言版本的对象?答:浏览器语言为:简体中文accept language : zh -cn\r\n(3)你的计算机的IP地址是多少?服务器的IP地址是多少?本机IP:10.0.163.199服务器IP地址:128.119.245.12(5)你从服务器上所获取的HTML文件的最后修改时间是多少?Fri,13 May 2012 01:41:12(6)返回到你的浏览器的内容以供多少字节?18596(7)分析你的浏览器向服务器发出的第一个HTTP GET请求的内容,在该请求报文中,是否有一行是:IF-MODIFIED-SINCE?没有。

FTP协议分析实验报告

FTP协议分析实验报告

一、实验步骤

1、打开WFTPD软件,设置好ftp的账号和密码,可看到如下图:

2、打开命令提示符,ping对方的电脑:

3、在ping通了的情况下,现在按照先前设置好的用户

名和密码连接登陆,如下图:

上图界面显示登录成功。

4、登录成功后,输入“ls”查看文件列表。

5、选中上图中的一个文件名,输入“get 文件名”开始下载该文件。

6、打开wireshark开始抓包,分析以下数据:

二.具体报文分析

校验码的值

校验正确

要求输入用户名

登入

要求输入用户名登入

要求得到密码登入

输入密码

显示登入成功

登入成功

输入命令提示打开列表

下载文件

窗口大小不超过65278

初始序列号的值

确认号和首部的长

度

命令打开文件列表

下载文件out.txt

文件下载成功

文件下载成功。

实验1:网络协议分析工具Wireshark的使用

大连理工大学本科实验报告课程名称:网络综合实验学院(系):软件学院专业:金融信息化班级:学号:学生姓名:2010年6月29日大连理工大学实验报告学院(系):软件学院专业:金融信息化班级:OOXX班实验时间:2010.6.29 实验室:D图407 实验台:指导教师签字:成绩:实验一:网络协议分析工具Wireshark的使用一、实验目的学习使用网络协议分析工具Wireshark的方法,并用它来分析一些协议。

二、实验原理和内容1、tcp/ip协议族中网络层传输层应用层相关重要协议原理2、网络协议分析工具Wireshark的工作原理和基本使用规则三、实验环境以及设备Pc机、双绞线四、实验步骤(操作方法及思考题)1.用Wireshark观察ARP协议以及ping命令的工作过程:(1)用“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;ipconfig/all 00-15-C5-7B-30-A6 192.168.1.1(2)用“arp”命令清空本机的缓存;arp -d(3)运行Wireshark,开始捕获所有属于ARP协议或ICMP协议的,并且源或目的MAC地址是本机的包(提示:在设置过滤规则时需要使用(1)中获得的本机的MAC地址);过滤规则:ether host 00:15:C5:7B:30:A6 and (arp or icmp) (4)执行命令:“ping 缺省路由器的IP地址”;ping 192.168.1.1写出(1),(2)中所执行的完整命令(包含命令行参数),(3)中需要设置的Wireshark的Capture Filter过滤规则,以及解释用Wireshark所观察到的执行(4)时网络上出现的现象。

Wireshark截图:首先,通过ARP协议来找到所ping机器的ip地址,本机器发送一个广播包,在子网中查询192.168.1.17的MAC地址,然后一个节点发送了响应该查询的ARP 分组,告知机器所查询的MAC地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验九使用Wireshark分析FTP协议

一、实验目的

分析FTP协议

二、实验环境

与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤

HTTP和FTP都可以用来通过网络传输对象和文件,但它们的工作方式截然不同。

HTTP侧重于传送立即浏览的文件或供暂时高速缓存于客户端的文件。

HTTP还侧重于表达那些包含了用于规定文件格式的首部信息,以便让浏览器能正确解释内容。

而FTP却更侧重于专门进行数据传输,让用户自己去决定文件在本机上的存储时间和如何处理数据。

FTP是一种有状态的协议。

FTP客户端与服务器建立一个持续的会话,并通过这个会话发送多个请求。

启动会话要输入用户名和密码,然而许多FTP服务器允许公开访问,即客户端可以使用匿名登录(anonymous)及随意设置的密码连接。

一旦建立连接,对FTP会话的操作类似命令行下的操作,用户在提示符下操作,并能浏览一些文件和目录。

用户在浏览目录时,FTP服务器保持对用户目录位置的跟踪。

用户还可以请求从服务器获取文件或向服务器存储文件,对这些请求的解释与当前工作的目录有关。

FTP总是为正在进行的控制通道维持一个TCP连接,然后建立一个独立的用于数据传输的TCP连接。

控制通道通常建立在从客户端到FTP服务器端口21的连接,它用于描述每一个使用中的数据通道的属性,包括客户端或服务器是否启动传输,以及用什么IP地址和端口连接。

用RFC-Editor搜索功能找到定义FTP协议的RFC文档。

搜索结果表明该RFC文档在URL ftp:///in-notes/rfc 959.txt找到。

如果你在浏览器窗口中输入以ftp://开头的URL,那么它将作为FTP客户端来获取想要的文件。

1、俘获FTP分组

(1)启动Wireshark嗅探器。

(2)浏览器地址栏中输入如下网址:ftp://

(3)在停止分组俘获。

如图1所示:

图1:俘获的FTP分组

2、查看FTP控制通道

(1)本地客户端首先为控制通道初始化了一个到服务器上FTP端口(端口21)的TCP连接。

(2)一旦控制通道建立,服务器首先通过该通道发送信息。

服务器以域名 作为响应,表示已经为服务请求做好了准备。

(3)在获取数据之前,FTP客户端必须发送一个用户名到服务器。

这一步由FTP 命令USER来完成。

FTP服务器响应一个报文,并通知客户端发送完整的电子邮件地址作为密码(但许多客户端代之发送一个标识客户端软件的字符串作为密码,一些FTP 服务器检查密码是否是电子邮件格式,但大部分不会这么做。

)

(4)选择TCP流中的一个分组,然后选择Analyze菜单下的“Follow TCP Stream”,你就会看到控制通道的所有内容。

(注意客户端命令带有深暗的背景,以与服务器响应区别)。

如图2所示:

图2:FTP控制通道

(5)用户名和密码交换完成,FTP客户端就会发送命令“PWD”来指定当前工作的目录。

上图中显示服务器以当前工作的目录是根目录“/”作为响应,客户端也用发出命令“SYST”请求关于FTP服务器的信息。

(6)“PASV”通知服务器准备第一个即将到来的数据连接。

服务器响应“227 Entering Passing Mode”,这表示服务器自动打开一个套接字来接受来自客户端的数据连接。

3、查看FTP数据通道

数据通道用于列出当前工作目录的内容。

当建立了数据通道后,客户端通过控制通道发送LIST命令,请求列出当前工作目录的内容。

当目录列表发送完毕后,数据通道也被关闭。

(1)在目录信息传送之后,FTP客户端将传过来的目录信息显示给我们。

在本实验中选择进入in-notes目录,这个动作被解释为CWD in-notes 命令在控制通道中传送。

在进入目录in-notes后,目录的内容在第二个数据通道中显示出来,过程与根目录的相同。

(2)在文件传送之前,还有一个额外的命令“TYPE I”。

FTP支持多种不同的文件数

据表示格式,比如用I表示图像,用A表示ASCII,E表示EBCDIC。

(3)rfc959.txt文件在第三个数据通道以类似传送目录列表的方式传送。

总之,在本机与FTP服务器之间的这个跟踪记录中,建立了4个TCP连接---一个控制通道、两个列举目录的数据通道和一个文件传输的数据通道。

如图所示,我们通过使用Analyze菜单下的工具来观察每个连接的一些概要信息。

选择Analyze-〉Statisics->Conversation List->TCP(IPv4 IPv6).

图3: TCP会话列表

注意,在出现的TCP对话中,连接不是以它们出现的顺序列出来的。

4、请同学们利用校园网FTP服务器重做此实验。

四、实验报告

1、传送该文件花费了多长时间?全部FTP会话过程呢?只用来传送文件的连接呢?

2、使用Follow TCP Stream检查控制通道,服务器发送多少数据到客户端?客户端发送多少数据到服务器?

3、使用Follow TCP Stream检查每一个数据通道,在每个数据通道中,服务器发送了数据到客户端?客户端发送多少数据到服务器?哪个请求的数据最多,传送RFC文件还是目录列表信息?。