H3C防火墙F100-C-G2的NAT配置

H3C交换机nat配置

H3C交换机nat配置因下属店铺与银⾏线路调整,银⾏不使⽤前置机和路由器与店铺内⽹连接,⼆是采⽤mstp⽹络直连店铺交换机,通过静态路由和nat转换实现与银⾏数据的交互。

⾸先脑海中浮出的第⼀个问题是路由和nat的优先级谁⾼,经查,路由的优先级⾼于nat,所以数据包经过路由器后⾸先查询路由表⽬的地址的路径,按照路由表的路径进⾏传输;若⽬的地址要经过某个nat出接⼝,则与acl配对,匹配上后就进⾏nat转换,否则丢弃。

路由的配置如下:ip route-static 0.0.0.0 0.0.0.0 10.37.0.241ip route-static 172.20.19.0 255.255.255.0 GigabitEthernet0/0 192.168.168.2nat配置如下:acl number 2001rule 0 permit source 10.37.1.0 0.0.0.255rule 3 denyinterface GigabitEthernet0/0port link-mode routedescription ### LianTong-DaShang ###nat outbound 2001ip address 192.168.168.1 255.255.255.252静态地址转换,nat配置在出接⼝上。

H3C⽀持的NAT主要包括:NAPT、NOPAT、EASY IP三种模式。

⼀般情况下,通过在接⼝上配置所需关联的ACL和内部全局地址池(当采⽤EASY IP进⾏配置时不⽤配置址池)即可实现动态地址转换,让内部⽹络⽤户根据ACL(可选配置)所配置的策略动态选择地址池中可⽤的IP地址进⾏转换。

NOPAT和NAPT的区别就是根据是否同时使⽤端⼝信息来进⾏动态地址转换:NOPAT为不使⽤TCP/UDP端⼝信息实现的多对多地址转换是纯IP地址的转换;NAPT为使⽤TCP/UDP端⼝信息实现的多对⼀地址转换,可以是仅IP地址或端⼝,或者端⼝与IP地址同时进⾏的转换。

h3c NAT配置

H3C防火墙F100-C-G2的NAT配置

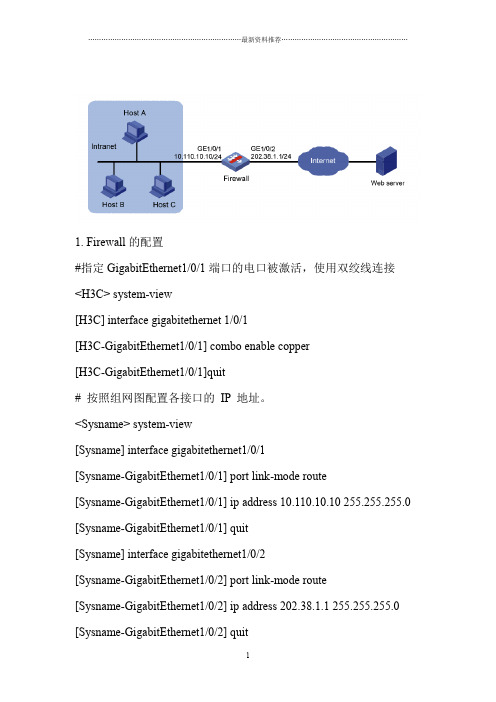

1. Firewall的配置#指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接<H3C> system-view[H3C] interface gigabitethernet 1/0/1[H3C-GigabitEthernet1/0/1] combo enable copper[H3C-GigabitEthernet1/0/1]quit# 按照组网图配置各接口的IP 地址。

<Sysname> system-view[Sysname] interface gigabitethernet1/0/1[Sysname-GigabitEthernet1/0/1] port link-mode route[Sysname-GigabitEthernet1/0/1] ip address 10.110.10.10 255.255.255.0 [Sysname-GigabitEthernet1/0/1] quit[Sysname] interface gigabitethernet1/0/2[Sysname-GigabitEthernet1/0/2] port link-mode route[Sysname-GigabitEthernet1/0/2] ip address 202.38.1.1 255.255.255.0 [Sysname-GigabitEthernet1/0/2] quit# 创建安全域,并将不同的接口加入不同的安全域。

[Sysname]security-zone name Trust[Sysname-security-zone-Trust]import interface gigabitethernet1/0/1 [Sysname-security-zone-Trust]quit[Sysname]security-zone name Untrust[Sysname-security-zone-Untrust]import interface gigabitethernet1/0/2 [Sysname-security-zone-Untrust]quit# 配置访问控制列表2001,仅允许内部网络中10.110.10.0/24 网段的用户可以访问Internet。

H3C NAT基本配置

NA T 拓扑图如下所示:Client_pc RTBRTA说明:由于条件有限,所以这里直接把一个路由器当做PC 来做,给定路由器RT1更改其名字为client_pc ,设置其与RTA 直连的接口的ip ,并配置默认路由到RTA 上去。

客户PC 配置如下所示:<RT1>sysSystem View: return to User View with Ctrl+Z.[RT1]sysname client_pc[client_pc]interface Serial 0/2/0[client_pc-Serial0/2/0]ip address 10.0.0.1 24[client_pc-Serial0/2/0]quit[client_pc]ip route-static 0.0.0.0 0 10.0.0.254%Oct 11 19:43:54:266 2011 client_pc IFNET/4/UPDOWN:Protocol PPP IPCP on the interface Serial0/2/0 is UPRTA 配置如下所示:<RT2>sysSystem View: return to User View with Ctrl+Z.[RT2]sysname RTA[RTA]interface Serial 0/2/0[RTA-Serial0/2/0]ip address 10.0.0.254 24[RTA-Serial0/2/0]%Oct 11 19:44:09:563 2011 RTA IFNET/4/UPDOWN:Protocol PPP IPCP on the interface Serial0/2/0 is UP[RTA-Serial0/2/0]quit[RTA]interface Serial 0/2/2[RTA-Serial0/2/2]ip address 198.76.28.1 24[RTA]nat address-group 1 198.76.28.11 198.76.28.11[RTA]acl number 2000[RTA-acl-basic-2000]rule 0 permit source 10.0.0.0 0.0.0.255[RTA-acl-basic-2000]quit[RTA]ip route-static 0.0.0.0 0 198.76.28.2[RTA]interface Serial 0/2/2[RTA-Serial0/2/2]nat outbound 2000 address-group 1[RTA-Serial0/2/2]quit[RTA]%Oct 11 19:46:16:813 2011 RTA IFNET/4/UPDOWN:Protocol PPP IPCP on the interface Serial0/2/2 is UPRTB配置如下所示:<RT3>sysSystem View: return to User View with Ctrl+Z.[RT3]sys[RT3]sysname RTB[RTB]interface Serial 0/2/0[RTB-Serial0/2/0]ip address 198.76.28.2 24[RTB-Serial0/2/0]%Oct 11 19:46:05:78 2011 RTB IFNET/4/UPDOWN:Protocol PPP IPCP on the interface Serial0/2/0 is UP[RTB-Serial0/2/0]quit[RTB]interface LoopBack 0[RTB-LoopBack0]ip address 198.76.29.1 32[RTB-LoopBack0]quit用客户机ping外网地址测试配置结果:[client_pc]ping 198.76.29.1PING 198.76.29.1: 56 data bytes, press CTRL_C to breakReply from 198.76.29.1: bytes=56 Sequence=1 ttl=254 time=4 ms Request time outReply from 198.76.29.1: bytes=56 Sequence=3 ttl=254 time=10 ms Reply from 198.76.29.1: bytes=56 Sequence=4 ttl=254 time=5 ms Reply from 198.76.29.1: bytes=56 Sequence=5 ttl=254 time=60 ms--- 198.76.29.1 ping statistics ---5 packet(s) transmitted4 packet(s) received20.00% packet lossround-trip min/avg/max = 4/19/60 ms[client_pc]查看NAT转换状态如下所示:[RTA]display nat statisticstotal PAT session table count: 1total NO-PAT session table count: 0total SERVER session table count: 0total STATIC session table count: 0total FRAGMENT session table count: 0total session table count HASH by Internet side IP: 0active PAT session table count: 1active NO-PAT session table count: 0active FRAGMENT session table count: 0active session table count HASH by Internet side IP: 0[RTA]display nat sessThere are currently 1 NAT session:Protocol GlobalAddr Port InsideAddr Port DestAddr Port1 198.76.28.11 12288 10.0.0.1 256 198.76.29.1 256 VPN: 0, status: 11, TTL: 00:01:00, Left: 00:00:46[RTA]。

H3C+NAT+配置方法

H3C+NAT+配置⽅法4.3 NAT的配置NAT配置包括:配置地址池配置Easy IP配置静态地址转换配置多对多地址转换配置NAPT配置内部服务器配置地址转换应⽤层⽹关配置内部主机通过域名区分并访问其对应的内部服务器配置地址转换有效时间配置最⼤连接数限制配置报⽂匹配⽅式配置地址转换表项的⽼化刷新速度4.3.1 配置地址池地址池是⼀些连续的IP地址集合,当内部数据包通过地址转换到达外部⽹络时,将会选择地址池中的某个地址作为转换后的源地址。

表4-1 配置地址池说明:NAT地址池中的地址不应包含公⽹主机已使⽤的地址,否则会造成地址冲突。

如果防⽕墙仅提供Easy IP功能,则不需要配置NAT地址池,直接使⽤接⼝地址作为转换后的IP地址。

当某个地址池已经和某个访问控制列表关联进⾏地址转换,是不允许删除这个地址池的。

地址池长度(地址池中包含的所有地址个数)不能超过255个地址。

4.3.2 配置地址转换将访问控制列表和地址池关联(或接⼝地址)后,即可实现地址转换。

这种关联指定了“具有某些特征的IP报⽂”才可以使⽤“这样的地址池中的地址(或接⼝地址)”。

当内部⽹络有数据包要发往外部⽹络时,⾸先根据访问列表判定是否是允许的数据包,然后根据转换关联找到与之对应的地址池(或接⼝地址)进⾏转换。

不同形式的地址转换,配置⽅法稍有不同。

1. Easy IP如果地址转换命令不带address-group 参数,即仅使⽤nat outbound acl-number 命令,则实现了easy-ip 的特性。

地址转换时,直接使⽤接⼝的IP 地址作为转换后的地址,利⽤访问控制列表控制哪些地址可以进⾏地址转换。

表4-2 配置Easy IP2. 使⽤指定loopback 接⼝进⾏地址转换表4-3 使⽤指定loopback 接⼝进⾏地址转换匹配访问控制列表的数据报⽂的源地址将转换为指定的loopback 接⼝的IP 地址。

3. 配置静态地址转换表(1)配置⼀对⼀静态地址转换表表4-4 配置⼀对⼀地址转换(2) 配置静态⽹段地址转换表使⽤静态⽹段地址转换时,只进⾏⽹段地址的转换,⽽保持主机地址不变。

H3C防火墙F100-C-G2的NAT配置精编版

1. Firewall的配置#指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接<H3C> system-view[H3C] interface gigabitethernet 1/0/1[H3C-GigabitEthernet1/0/1] combo enable copper[H3C-GigabitEthernet1/0/1]quit# 按照组网图配置各接口的IP 地址。

<Sysname> system-view[Sysname] interface gigabitethernet1/0/1[Sysname-GigabitEthernet1/0/1] port link-mode route[Sysname-GigabitEthernet1/0/1] ip address 10.110.10.10 255.255.255.0 [Sysname-GigabitEthernet1/0/1] quit[Sysname] interface gigabitethernet1/0/2[Sysname-GigabitEthernet1/0/2] port link-mode route[Sysname-GigabitEthernet1/0/2] ip address 202.38.1.1 255.255.255.0 [Sysname-GigabitEthernet1/0/2] quit# 创建安全域,并将不同的接口加入不同的安全域。

[Sysname]security-zone name Trust[Sysname-security-zone-Trust]import interface gigabitethernet1/0/1 [Sysname-security-zone-Trust]quit[Sysname]security-zone name Untrust[Sysname-security-zone-Untrust]import interface gigabitethernet1/0/2 [Sysname-security-zone-Untrust]quit# 配置访问控制列表2001,仅允许内部网络中10.110.10.0/24 网段的用户可以访问Internet。

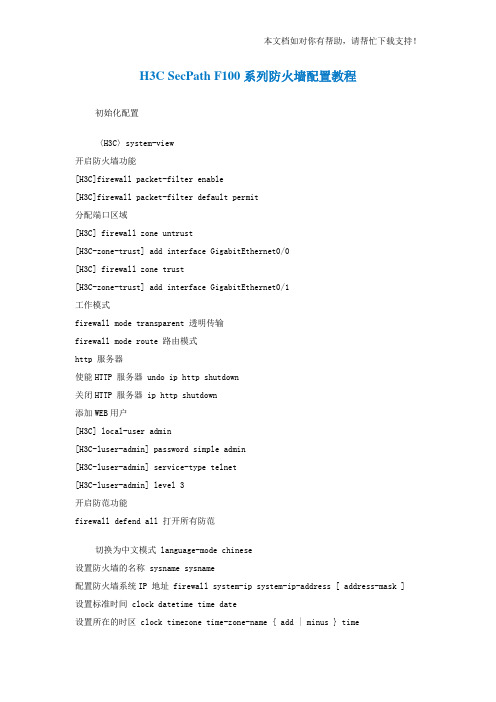

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

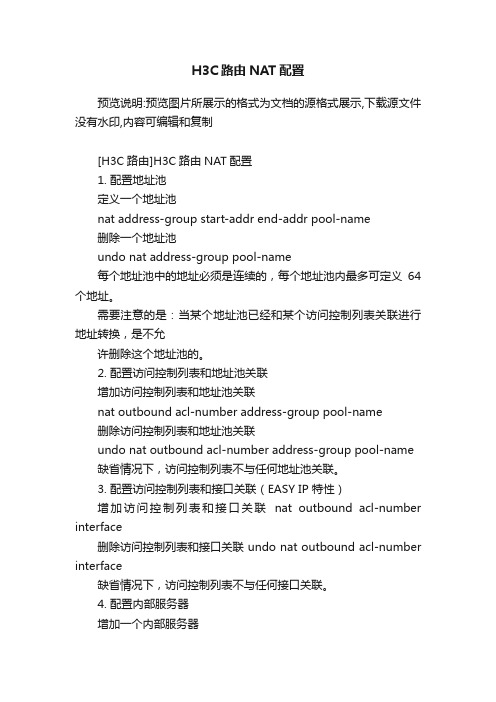

H3C路由NAT配置

H3C路由NAT配置预览说明:预览图片所展示的格式为文档的源格式展示,下载源文件没有水印,内容可编辑和复制[H3C路由]H3C路由NAT配置1. 配置地址池定义一个地址池nat address-group start-addr end-addr pool-name删除一个地址池undo nat address-group pool-name每个地址池中的地址必须是连续的,每个地址池内最多可定义64 个地址。

需要注意的是:当某个地址池已经和某个访问控制列表关联进行地址转换,是不允许删除这个地址池的。

2. 配置访问控制列表和地址池关联增加访问控制列表和地址池关联nat outbound acl-number address-group pool-name删除访问控制列表和地址池关联undo nat outbound acl-number address-group pool-name 缺省情况下,访问控制列表不与任何地址池关联。

3. 配置访问控制列表和接口关联(EASY IP 特性)增加访问控制列表和接口关联nat outbound acl-number interface删除访问控制列表和接口关联 undo nat outbound acl-number interface缺省情况下,访问控制列表不与任何接口关联。

4. 配置内部服务器增加一个内部服务器nat server global global-addr { global-port | any | domain | ftp |pop2 | pop3 | smtp | telnet | www } inside inside-addr { inside-port | any | domain | ftp | pop2 | pop3 | smtp | telnet | www } { protocol-number | ip | icmp | tcp | udp }删除一个内部服务器undo nat server { global | inside } address { port | any | domain |ftp | pop2 | pop3 | smtp | telnet | www } { protocol-number | ip | icmp | tcp | udp }需要注意的是:global-port 和inside-port 只要有一个定义了any,则另一个要么不定义,要么是any。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. Firewall的配置

#指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接

<H3C> system-view

[H3C] interface gigabitethernet 1/0/1

[H3C-GigabitEthernet1/0/1] combo enable copper

[H3C-GigabitEthernet1/0/1]quit

# 按照组网图配置各接口的IP 地址。

<Sysname> system-view

[Sysname] interface gigabitethernet1/0/1

[Sysname-GigabitEthernet1/0/1] port link-mode route

[Sysname-GigabitEthernet1/0/1] ip address 10.110.10.10 255.255.255.0 [Sysname-GigabitEthernet1/0/1] quit

[Sysname] interface gigabitethernet1/0/2

[Sysname-GigabitEthernet1/0/2] port link-mode route

[Sysname-GigabitEthernet1/0/2] ip address 202.38.1.1 255.255.255.0

[Sysname-GigabitEthernet1/0/2] quit

# 创建安全域,并将不同的接口加入不同的安全域。

[Sysname]security-zone name Trust

[Sysname-security-zone-Trust]import interface gigabitethernet1/0/1 [Sysname-security-zone-Trust]quit

[Sysname]security-zone name Untrust

[Sysname-security-zone-Untrust]import interface gigabitethernet1/0/2 [Sysname-security-zone-Untrust]quit

# 配置访问控制列表2001,仅允许内部网络中10.110.10.0/24 网段的用户可以访问Internet。

[Sysname] acl number 2001

[Sysname-acl-basic-2001] rule permit source 10.110.10.0 0.0.0.255 [Sysname-acl-basic-2001] rule deny

[Sysname-acl-basic-2001] quit

# 配置域间策略,应用ACL 2001 进行报文过滤。

[Sysname] zone-pair security source Trust destination Untrust [Sysname-zone-pair-security-Trust-Untrust]packet-filter 2001 [Sysname-zone-pair-security-Trust-Untrust]quit

# 配置IP 地址池1,包括两个公网地址202.38.1.2 和202.38.1.3。

[Sysname] nat address-group 1

[Sysname-address-group-1] address 202.38.1.2 202.38.1.3

[Sysname-address-group-1] quit

# 在出接口GigabitEthernet1/0/2 上配置ACL 2001 与IP 地址池1 相关联。

NO-PAT 方式:进行源地址转换,不转换源端口

[Sysname] interface gigabitethernet 1/0/2

[Sysname-GigabitEthernet1/0/2] nat outbound 2001 address-group 1 no-pat

[Sysname-GigabitEthernet1/0/2] quit

PAT 方式:进行源地址转换,同时转换源端口

[Sysname] interface gigabitethernet 1/0/2

[Sysname-GigabitEthernet1/0/2] nat outbound 2001 address-group 1 [Sysname] interface gigabitethernet 1/0/2

PAT 方式:进行源地址转换,但不转换源端口

[Sysname-GigabitEthernet1/0/2] nat outbound 2001 address-group 1 port-preserved

[Sysname-GigabitEthernet1/0/2] quit

6.3 验证配置

(1) 上述配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证上述配置

成功,以PAT 方式为例。

[Sysname] display nat all

[Sysname] display nat session verbose

<Sysname> display current-configuration

2.如果不行的话,需要如下配置

ip route-static 0.0.0.0 0.0.0.0 10.110.10.10

[H3C]security-zone intra-zone default permit //配置同一安全域内接口间报文处理的缺省动作为permit

[H3C]object-policy ip Trust-Untrust //创建Trust到Untrst的地址对象策略

[H3C-object-policy-ip-Trust-Untrust] rule 0 pass //规则为允许

[H3C-object-policy-ip-Trust-Untrust]quit

[H3C]zone-pair security source Trust destination Untrust //放通Turst到Untrust的域间策略

[H3C-zone-pair-security-Trust-Untrust]object-policy apply ip Trust-Untrust //引用Trust到Untrst的地址对象策略

[H3C-object-policy-ip-Trust-Untrust]quit

1. Firewall 的配置

(1)指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接 system-view

interface gigabitethernet 1/0/1

combo enable copper

quit

(2)按照组网图配置各接口的 IP 地址。

system-view

interface gigabitethernet1/0/1

port link-mode route

ip address 192.168.88.88 255.255.255.0

quit

interface gigabitethernet1/0/2

port link-mode route

ip address 192.168.123.254 255.255.255.0 quit

(3)# 创建安全域,并将不同的接口加入不同的安全域。

G1/0/2

192.168.123.254/23 G1/0/1 192.168.88.88/24

security-zone name Trust

import interface gigabitethernet1/0/2

quit

security-zone name Untrust

import interface gigabitethernet1/0/1

quit

(4)# 配置访问控制列表2001,仅允许内部网络中192.168.123.0/23 网段的用户可以访问Internet。

acl number 2001

rule permit source 192.168.123.0 0.0.0.127

quit

(5)# 配置域间策略,应用ACL 2001 进行报文过滤。

zone-pair security source Trust destination Untrust

packet-filter 2001

quit

(6)# 配置IP 地址池1,包括两个公网地址192.168.88.88 和192.168.89。

nat address-group 1

address 192.168.88.88 192.168.88.89

quit

(7)# 在出接口GigabitEthernet1/0/2 上配置ACL 2001 与IP 地址池1 相关联。

PAT 方式:进行源地址转换,同时转换源端口

interface gigabitethernet 1/0/1

nat outbound 2001 address-group 1 port-preserved

quit

6.3 验证配置

(1) 上述配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证上述配置

成功,以PAT 方式为例。

[Sysname] display nat all

[Sysname] display nat session verbose

<Sysname> display current-configuration。